- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (программа)

- Описание aircrack-ng

- Справка по aircrack-ng

- Руководство по aircrack-ng

- Примеры запуска aircrack-ng

- Установка aircrack-ng

- Установка в другие операционные системы

- Скриншоты aircrack-ng

- Инструкции по aircrack-ng

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как установить последнюю версию aircrack-ng в Linux Mint или Ubuntu

- Как в Linux Mint и Ubuntu установить aircrack-ng из исходного кода

- Как использовать Aircrack-ng в Linux Mint и Ubuntu

- Связанные статьи:

- Рекомендуется Вам:

- 5 комментариев to Как установить последнюю версию aircrack-ng в Linux Mint или Ubuntu

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (программа)

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Общие опции: -a : принудительно указать режим атаки (1/WEP, 2/WPA-PSK) -e : выбор цели: идентификатор сети -b : выбор цели: MAC точки доступа -p : # CPU для использования (по умолчанию: все CPU) -q : включить тихий режим (не выводить статус) -C : объединить данные точки доступа в одну виртуальную -l : записать ключ в файл Опции статического взлома WEP: -c : поиск только буквенно-цифровых символов -t : поиск только бинарно-закодированных десятеричных символов -h : поиск цифровых ключей для Fritz!BOX -d : использовать маску ключа (A1:XX:CF:YY) -m : MAC для фильтрации полезных пакетов -n : длина ключа WEP : 64/128/152/256/512 -i : индекс ключа WEP (от 1 до 4), по умолчанию: любой -f : фактор вероятности брутфорса, по умолчанию: 2 -k : отключить один метод атаки (от 1 до 17) -x или -x0 : отключить брутфорс для последних keybytes -x1 : брутфорсинг последних keybyte (по умолчанию) -x2 : включить брутфорс последних 2 keybytes -X : отключить многопоточный брутфорс -y : экспериментальный режим одиночного брутфорса -K : использовать только старые атаки KoreK (до PTW) -s : во время взлома показывать все ключи в ASCII -M : задать максимальное количество IV для использования -D : раскрытие WEP, пропустить сломанные потоки ключей -P : отладка PTW : 1: отключить Klein, 2: PTW -1 : запустить только 1 попытку для взлома ключа с PTW -V : работать в режиме визуального контроля опции взлома WEP и WPA-PSK: -w : путь до словаря(словарей) -N : путь до нового файла сессии -R : путь до существующего файла сессии опции WPA-PSK: -E : создать файл проекта EWSA v3 -j : создать файл Hashcat v3.6+ (HCCAPX) -J : создать файл захвата Hashcat -S : тест скорости взлома WPA -Z : продолжительность теста скорости взлома WPA -r : путь до базы данных airolib-ng (Не может использоваться с -w) SIMD selection: --simd-list : Показать список доступных SIMD архитектур для этой машины. --simd= : Использовать определённую SIMD архитектуру. в качестве опции может быть одна из следующих, в зависимости от вашей платформы: generic avx512 avx2 avx sse2 altivec power8 asimd neon Другие опции: -u : Показать # о CPUs и поддержке MMX/SSE --help : Показать сообщение справки

Руководство по aircrack-ng

Общие опции:

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

Выбрать целевую сеть основываясь на MAC адресе.

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

Если указан этот ключ, то информация о состоянии не отображается.

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

Поиск только буквенно-цифровых символов.

Поиск только бинарно-закодированных десятеричных символов.

Поиск числа ключа для Fritz!BOX

Указать маску ключа. Например: A1:XX:CF

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

Отключить брутфорс последних keybytes (не рекомендуется)

Включить брутфорсинг последнего keybyte (по умолчанию)

Включить брутфорсинг последних двух keybytes.

Отключить многопоточный брутфорсинг (только SMP).

Показать ASCII версию ключа в правой части экрана.

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

Отладка PTW: 1 Отключить klein, 2 PTW.

Использовать атаки KoreK вместо PTW.

-D или —wep-decloak

Использовать режим раскрытия WEP.

-1 или —oneshot

запустить только 1 попытку для взлома ключа с PTW

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

Путь до файла словаря для взлома wpa. Укажите «-» для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или —restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R или —restore-session

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Создать файл захвата Hashcat v3.6+ (HCCAPX).

Создать файл захвата Hashcat (HCCAP).

Продолжительность теста скорости взлома WPA в секундах.

Путь до базы данных airolib-ng. Нельзя использовать с ‘-w‘.

SIMD selection:

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда «более низкая» оптимизация, такая как «generic», является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-u или —cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

aircrack-ng -w newrockyou.txt capture-01.cap

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

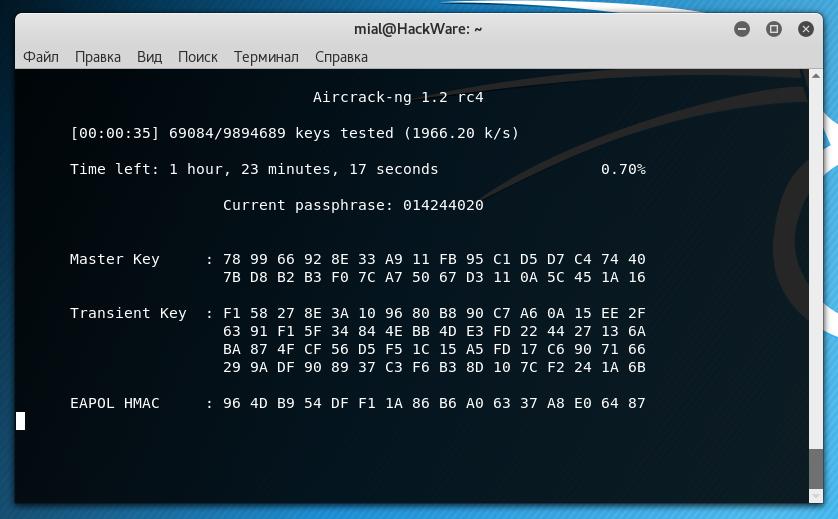

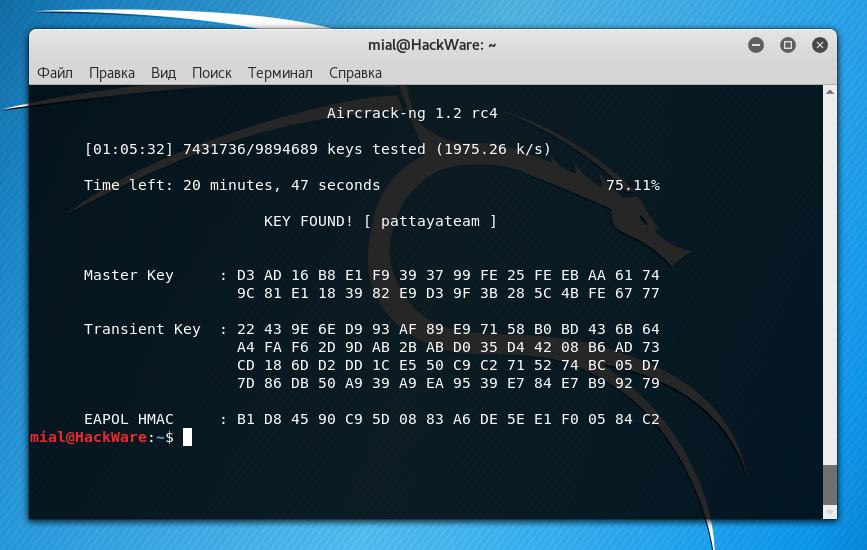

Скриншоты aircrack-ng

Инструкции по aircrack-ng

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как установить последнюю версию aircrack-ng в Linux Mint или Ubuntu

Aircrack-ng — это набор инструментов для аудита беспроводных сетей.

В стандартных репозиториях Linux Mint и Ubuntu присутствует aircrack-ng, поэтому установка этого пакета очень проста:

sudo apt update sudo apt install aircrack-ng

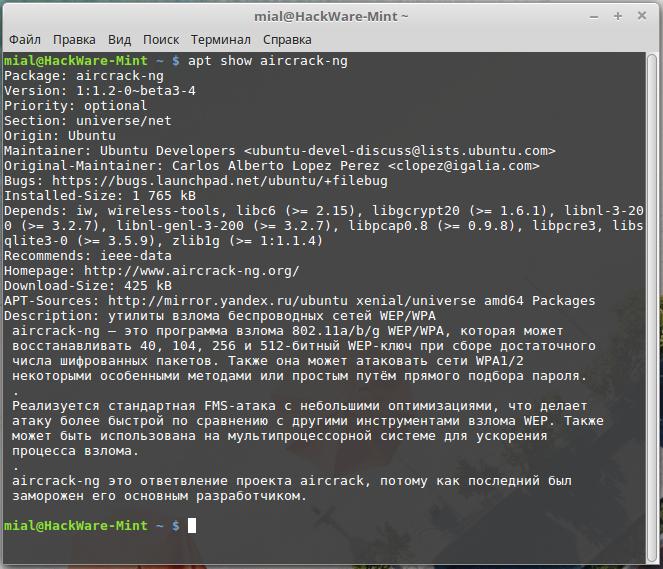

Но в репозиториях, а соответственно теперь и нашей системе, старая версия aircrack-ng.

В этом легко убедиться следующей командой:

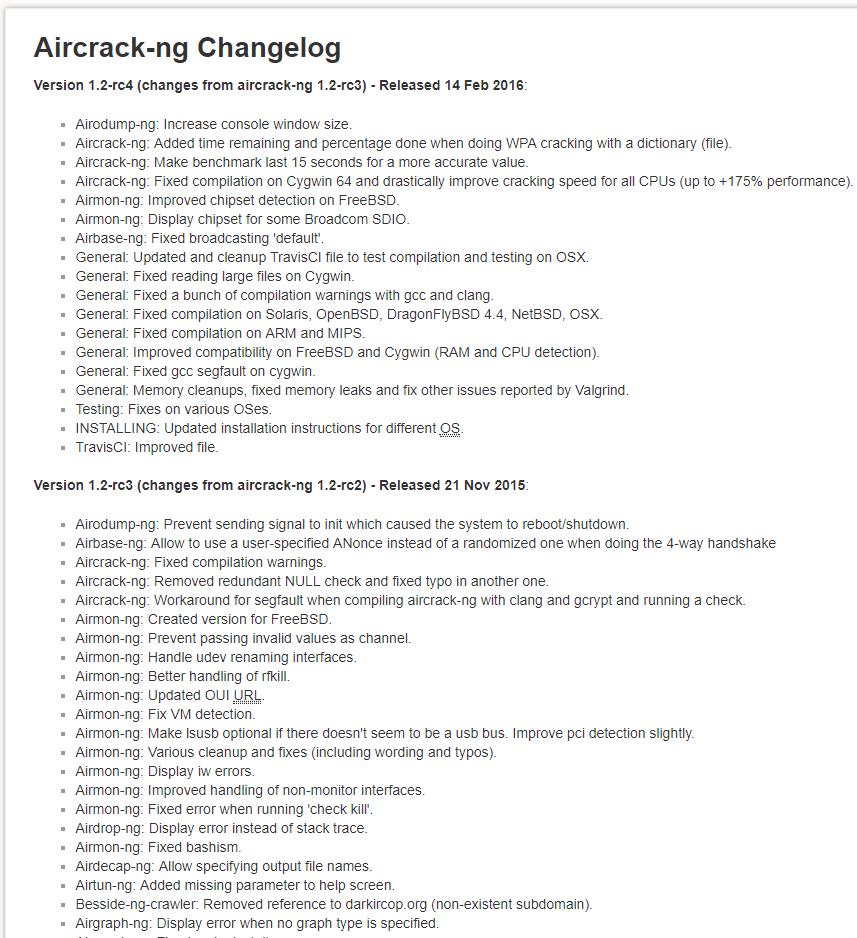

Как можно увидеть, в репозиториях Linux Mint и Ubuntu имеется 1.2-0~beta3 релиз. Версия aircrack-ng 1.2-beta3 была выпущена 31 октября 2014 года. Как можно убедиться, посмотрев официальный список изменений, после этого релиза было сделано ещё несколько, каждый из которых имеет много исправлений и улучшений.

Это не повод впадать в отчаяние, вы можем получить самую последнюю версию aircrack-ng на нашем домашнем компьютере с операционной системой Linux Mint или Ubuntu. Мы установим её из исходников.

Как в Linux Mint и Ubuntu установить aircrack-ng из исходного кода

Удалите aircrack-ng если пакет уже установлен:

sudo apt remove aircrack-ng

Установите зависимости aircrack-ng, которые необходимы для компиляции и работы этой программы:

sudo apt install git autoconf automake libpcre3-dev libnl-3-dev libsqlite3-dev libssl-dev ethtool build-essential g++ libnl-genl-3-dev libgcrypt20-dev libtool python3-distutils sudo apt install -y pkg-config

Загружаем исходный код aircrack-ng, компилируем и устанавливаем aircrack-ng:

git clone https://github.com/aircrack-ng/aircrack-ng.git cd aircrack-ng/ autoreconf -i ./configure --with-experimental --with-ext-scripts make sudo make install

Обновляем базу данных OUI:

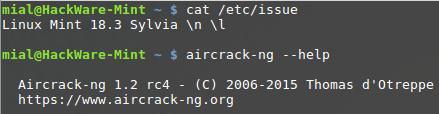

Проверяем, чтобы убедиться, что в нашей системе Linux Mint действительно установлена самая последняя версия Aircrack-ng 1.2 rc4:

В специализированных дистрибутивах, таких как Kali Linux и BlackArch уже установлен последний релиз Aircrack-ng, поэтому в этих ОС не нужно делать установку из исходного кода.

Как использовать Aircrack-ng в Linux Mint и Ubuntu

Ознакомиться с теорией и практикой использования Aircrack-ng вы сможете по статье «Как взломать Wi-Fi».

Связанные статьи:

Рекомендуется Вам:

5 комментариев to Как установить последнюю версию aircrack-ng в Linux Mint или Ubuntu

все бы ничего, а почему без библиотеки https://support.riverbed.com/content/support/software/steelcentral-npm/airpcap.html —with-airpcap=/tmp/aircrack-ng/Airpcap_Devpack airpcap либа как я понял в линукс особо и не нужна?

в Airpcap_Devpack только i386 либа под линукс, для x64 нужно конвертировать из DLL в А\под линукс библиотеку конвертировать через dlltool конвертировал airpcap , aircrack-ng скомпилился и вроде работает, как проверить airpcap еще не понял ;))

Alexey :

Эта библиотека нужна для поддержки AirPcap (больше не выпускается и не поддерживается) — железо, которое в Windows в некоторых программах умело захватывать сырые Wi-Fi фреймы. В Linux такое вообще не требуется.

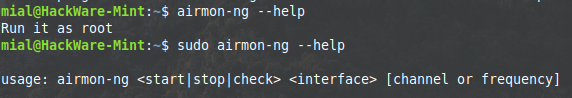

установил из исходников, ни одна команда, кроме aircrack-ng не воспринимается, пишет -bash: /usr/sbin/airmon-ng: Нет такого файла или каталога

Alexey :

Я специально установил свежую Mint, обновил её до последней версии. Выполнил всё по этой инструкции (оказалось, что ещё нужен пакет git). В результате всё прекрасно работает, вот скриншот сразу после установки — там я пытаюсь вывести версию, но факт в том, что все команды на месте — по TAB’у предлагаются все программы: