- Kali Linux Metapackages

- Программы Кали Линукс — беглый обзор

- Information gathering — сбор информации

- Vulnerability Analysis — анализ на уязвимость

- Web Applications — веб приложения

- Database Assessment

- Password Attacks — атаки на пароль

- Wireless Attacks — атаки на беспроводные сети

- Exploitation Tools — инструменты эксплойта

- Sniffing and Spoofing — разнюхивание и подлог

- Post Exploitation — закрепление успеха

- Reverse Engineering — реверсивная инженерия

- Forensics — оценка

- Reporting Tools — инструменты отчёта

- System Services — системные службы

Kali Linux Metapackages

One of our goals when developing Kali Linux was to provide multiple metapackages that would allow us to easily install subsets of tools based on their particular needs. Until recently, we only had a handful of these meta packages but we have since expanded the metapackage list to include far more options:

- kali-linux

- kali-linux-all

- kali-linux-forensic

- kali-linux-full

- kali-linux-gpu

- kali-linux-pwtools

- kali-linux-rfid

- kali-linux-sdr

- kali-linux-top10

- kali-linux-voip

- kali-linux-web

- kali-linux-wireless

These metapackages allow for easy installation of certain tools in a specific field, or alternatively, for the installation of a full Kali suite. All of the Kali metapackages follow a particular naming convention, starting with “kali-linux” so if you want to see which metapackages are available, you can search for them as follows:

Although we tried to make the metapackage names self-explanatory, we are limited in the practical length we can use, so let’s take a brief look at each of them and see how much disk space is used by each one:

kali-linux

The kali-linux metapackage is a completely bare-bones installation of Kali Linux and includes various network services such as Apache and SSH, the Kali kernel, and a number of version control applications like git, svn, etc. All of the other metapackages listed below also contain kali-linux. Installation Size: 1.5 GB

kali-linux-full

When you download a Kali Linux ISO, you are essentially downloading an installation that has the kali-linux-full metapackage installed. This package includes all of the tools you are familiar with in Kali. Installation Size: 9.0 GB

kali-linux-all

In order to keep our ISO sizes reasonable, we are unable to include every single tool that we package for Kali and there are a number of tools that are not able to be used depending on hardware, such as various GPU tools. If you want to install every available Kali Linux package, you can install the kali-linux-all metapackage. Installation Size: 15 GB

kali-linux-top10

In Kali Linux, we have a sub-menu called “Top 10 Security Tools”. The kali-linux-top10 metapackage will install all of these tools for you in one fell swoop. Installation Size: 3.5 GB

kali-linux-forensic

If you are doing forensics work, you don’t want your analysis system to contain a bunch of unnecessary tools. To the rescue comes the kali-linux-forensic metapackage, which only contains the forensics tools in Kali. Installation Size: 3.1 GB

kali-linux-gpu

GPU utilities are very powerful but need special hardware in order to function correctly. For this reason, they are not included in the default Kali Linux installation but you can install them all at once with kali-linux-gpu and get cracking. Installation Size: 4.8 GB

kali-linux-pwtools

The kali-linux-pwtools metapackage contains over 40 different password cracking utilities as well as the GPU tools contained in kali-linux-gpu. Installation Size: 6.0 GB

kali-linux-rfid

For our users who are doing RFID research and exploitation, we have the kali-linux-rfid metapackage containing all of the RFID tools available in Kali Linux. Installation Size: 1.5 GB

kali-linux-sdr

The kali-linux-sdr metapackage contains a large selection of tools for your Software Defined Radio hacking needs. Installation Size: 2.4 GB

kali-linux-voip

Many people have told us they use Kali Linux to conduct VoIP testing and research so they will be happy to know we now have a dedicated kali-linux-voip metapackage with 20+ tools. Installation Size: 1.8 GB

kali-linux-web

Web application assessments are very common in the field of penetration testing and for this reason, Kali includes the kali-linux-web metapackage containing dozens of tools related to web application hacking. Installation Size: 4.9 GB

kali-linux-wireless

Like web applications, many penetration testing assessments are targeted towards wireless networks. The kali-linux-wireless metapackage contains all the tools you’ll need in one easy to install package. Installation Size: 6.6 GB

To see the list of tools included in a metapackage, you can use simple apt commands. For example, to list all the tools included in the kali-linux-web metapackage, we could:

-

-

-

- kali-linux

- kali-linux-full

- kali-linux-all

- kali-linux-top10

- kali-linux-forensic

- kali-linux-gpu

- kali-linux-pwtools

- kali-linux-rfid

- kali-linux-sdr

- kali-linux-voip

- kali-linux-web

- kali-linux-wireless

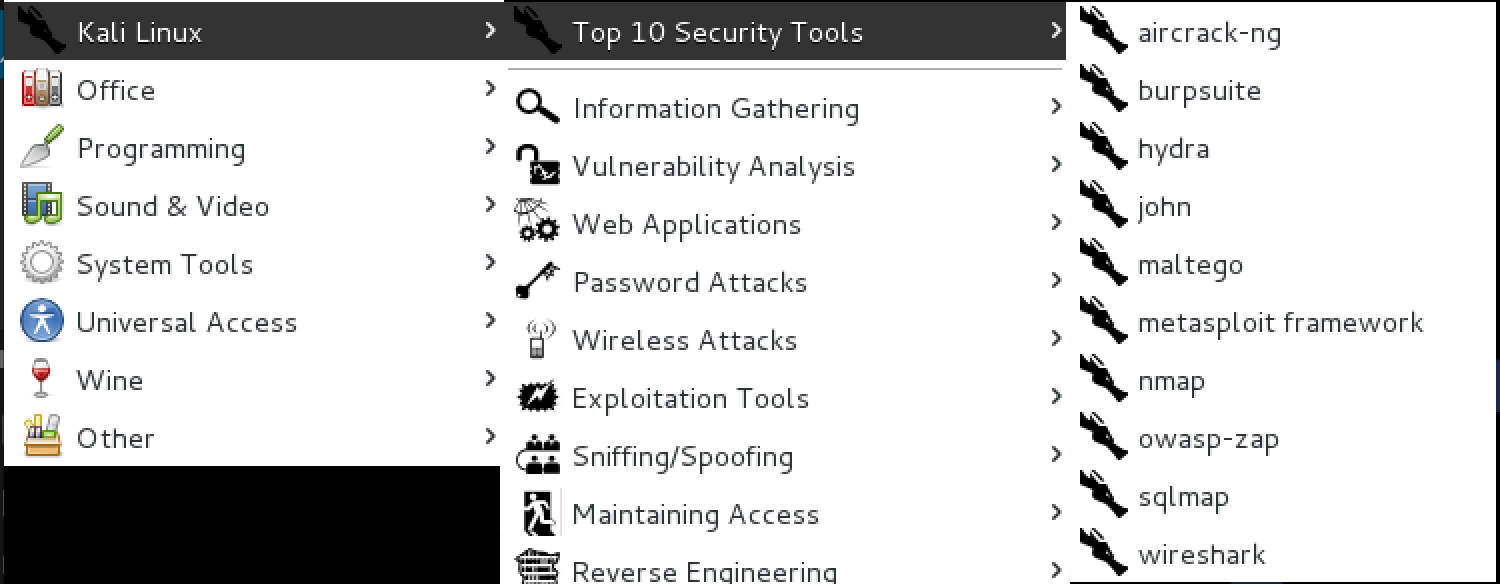

Программы Кали Линукс — беглый обзор

Программы кали линукс — коротенько о составе утилит, входящих в сборку.

Кали Линукс предлагает уже состоявшийся список программ и утилит для тестирования на проникновение. По меню справа сверху можно увидеть, что они уже сгруппированы по назначению в ниспадающем меню. Разбиты на 13 груп по назначению, 14 пункт — приложения для повседневных задач: проигрыватель, дефрагментатор, описковик, словарь. Вобщем всё то, что делает Кали не просто инструментом взлома, а ещё и нормальной ОСью для привычной работы.

Можете развернуть список специальных утилит:

С каждой новой версией список в каждой групее пополняется. Начнём по порядку и кратким обзором. Всё равно придётся рассматривать некоторые на отдельных примерах, а к некоторым вы никогда уже не прикоснётесь в силу «морального износа». Разворачивая группы и подгруппы, вы заметите, что большинство из них оформлены значком Кали. Это означает, что перед вами инструмент, понимающий только специальные команды и запускаемый из окна терминала. Его исполнение будет выражаться в виде batch. А первый запуск практически всегда сопровождается списком атрибутов команд в виде справки.

Information gathering — сбор информации

Инструменты, собранные здесь способствуют сбору данных о выбранной жертве. В основе своей здесь собраны программы, которые определяют тип устройства жертвы и используемые им протоколы соединений с сетью. Флагманом среди представленных инструментов является Dmitry.

Vulnerability Analysis — анализ на уязвимость

Инструменты этой секции сфокусированы на вскрытии системных уязвимостей. К использованию утилит из этой секции приступают после «работы» с теми, что вам известны из предыдущей. Приложения сканируются на предмет «кодо-ляпов» и устойчивость к стресс-режиму.

Web Applications — веб приложения

Эти инструменты применяются для аудита и использования (эксплойта) уязвимостей веб-серверов, а также можно встретить веб-инструменты для сетевых служб. Но и не только. Здесь можно найти и прокси-серверы. Самая популярная программа из списка, конечно же, BurpSuite: проксирование и анализ интернет траффика.

Database Assessment

Здесь сгруппированы инструменты для тестирования SQL.

Password Attacks — атаки на пароль

Как видно по названию, основное предназначение утилит — атака брут-форс и офлайн подбор по словарю. Есть утилиты для изымания паролей из хешей. Самый яркий представитель группы — John The Riper (Джон-зэ-Райпер или просто Джон).

Wireless Attacks — атаки на беспроводные сети

Утилиты отсюда предназначены для уязвимостей, обнаруживаемых в беспроводных протоколах. Все самые знаменитые утилиты и скрипты, что позволят нам внедриться в чужой сигнал, собраны в этом каталоге. Некоторые из них уже устарели, у некоторых есть определённый потенциал. Но помимо, как и ожидаемо, взлома WiFI, здесь можно найти утилиты для работы с устройствами Bluetooth и чипами, что в супермаркетах нам вшивают.

Exploitation Tools — инструменты эксплойта

Инструменты отсюда используются для эксплойта уязвимостей систем и анализа на наличие у выбранной цели этих самых уязвимостей. Задача этих инструментов показать как обнаруженную уязвимость можно использовать. Здесь и лежит среда Метасплойт — она представления не требует.

Sniffing and Spoofing — разнюхивание и подлог

Эти программы кали линукс используются для манипуляции сетевыми пакетами, изучения протоколов, захвата этих пакетов и, наконец, веб-спуфинга (обмана системы подставлением данных с последующим захватом данных жертвы). Акула — она Wireshark — самый популярный в разделе инструмент.

Post Exploitation — закрепление успеха

Утилиты категории применяются, если хакеру удалось «зацепиться» за взломанную систему или сеть. Ведь нередко скомпроментированные системы обнаруживаются многократными точечными ударами через альтернативные дорожки и тропинки. Удастся атака единожды — хакер обязательно закрепит успех и протопчет постоянную тропинку к жертве. Инструменты раздела активируются внутри приложения или сервера жертвы.

Reverse Engineering — реверсивная инженерия

В составе этого блога с мудрёным названием скрываются программы кали линукс , которые предназначены для отключения отладочных и исполняемых программ и утилит. Главная цель этих программ — анализ того, как программа работает для того, чтобы её можно было скопировать, скорректировать, придать ей немного другой вид… выдать за свою через недельку Фронт работ утилит — люди и получение от них информации (например, через подделывание почтового ящика). Эти программы с успехом используются и для анализа вредоносных утилит, чтобы воочию убедиться, какой вред и в каком месте они наносят. А значит, будут полезны и разработчикам ПО на предмет поиска дыр безопасности в своих программах.

Forensics — оценка

Утилиты мониторинга и анализа сетевого трафика и приложений. Активно используются для анализа работы прилодения на предмет присутствия следов зловреда или расследования источников и мест проникновения взломщика.

Reporting Tools — инструменты отчёта

Эти утилиты используют методику сбора и отображения информации, обнаруженной в процессе проникновения.

System Services — системные службы

Это уже внутренние утилиты самой Кали. Отсюда службы и процессы можно выключать и запускать. Собраны в группы BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

Ну, про браузер, быстрые ссылки и прочее, что положено операционной системе я не говорю. Изложил лишь коротко то, чего в других системах не найдётся.

-

-