ЕСПД

ЕСПД — единая сеть передачи данных, это совокупность сетей в разных регионах Российской Федерации, объединенная в единую систему с централизованным управлением и контент-фильтрацией, подключение к которой в скором времени станет обязательным для всех государственных и муниципальных учреждений и органов власти. Оператором ЕСПД является Ростелеком (РТ).

Для функционирования ЕСПД в ЛВС школы, ВУЗ-а или другого учреждения, необходима настройка как головного устройства сети отвечающего за маршрутизацию, так и каждого устройства подключенного к сети. Настройка подразумевает установку корневого сертификата, указание выделенных Ростелекомом DNS, и указание прокси-сервера, и через которого проходит весь трафик. Адрес прокси-сервера индивидуальный в каждом субъекте РФ, и имеет вид 10.0.код региона.52. Настройка головного оборудования индивидуальна для каждой модели. Подробности можно посмотреть на сайте производителя.

На рабочих местах пользователей, использующих ОС семейства Альт, настройка происходит в 2 этапа:

- Указание в настройках сетевого соединения прокси-сервера:

- запустить Центр управления системой (ЦУС): «Меню»->«Настройки»->«Центр управления системой»;

- в разделе «Сеть» открыть «Настройки proxy», указать адрес прокси и порт. Нажать кнопку «Применить»:

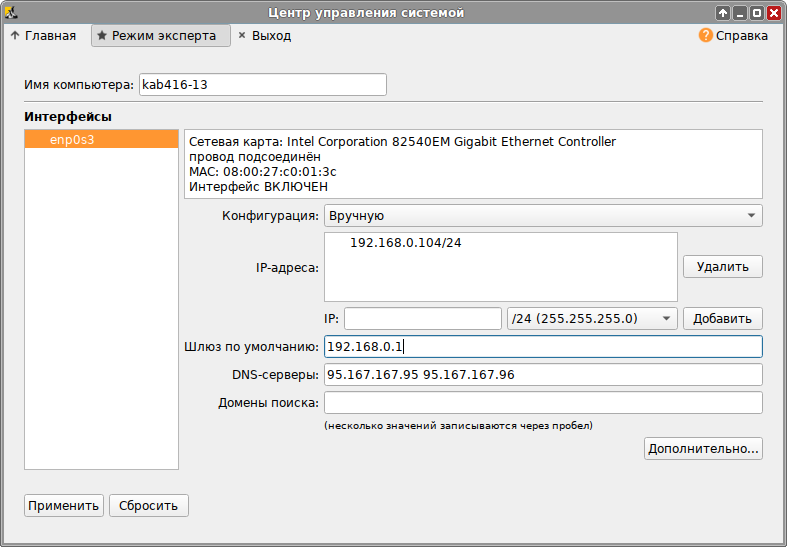

- если в сети DNS адреса не раздаются автоматически, перейти на главную страницу ЦУС и в разделе «Ethernet-интерфейсы» указать выданные РТ адреса DNS серверов:

- закрыть ЦУС, перезагрузить ПК.

- Установка корневого сертификата:

- после применения настроек прокси-сервера и перезагрузки, открыть браузер, перейти по адресу espd.rt.ru;

- скачать сертификат по соответствующей ссылке вверху страницы;

- открыть консоль: «Меню»->«Системные»-> «Терминал»;

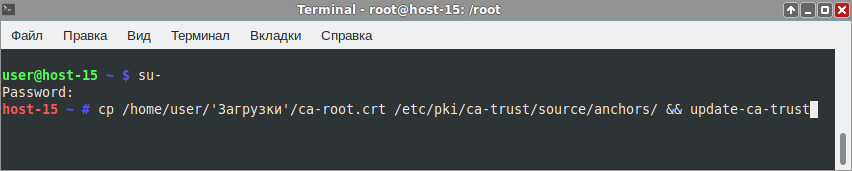

- перейти в режим суперпользователя:

# cp /home/user/ca-root.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust вместо /home/user/ указывается адрес папки куда был скачан сертификат. Например:

Установка корневого сертификата

Поддержка работы сайтов с российскими сертификатами

Для установки комплекта корневых сертификатов CA России достаточно установить пакет ca-certificates-digital.gov.ru :

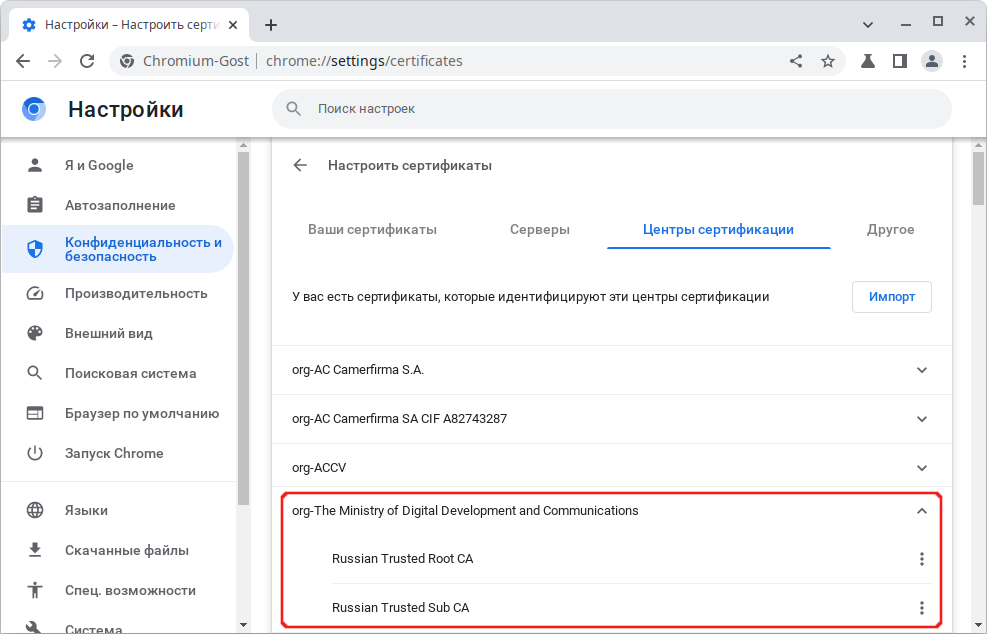

# apt-get install ca-certificates-digital.gov.ru В результате в хранилище доверенных сертификатов должны появиться сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA»:

$ trust list |grep "Russian Trusted" -B 2 -A 2 pkcs11:id=%E1%D1%81%E5%CE%5A%5F%04%AA%D2%E9%B6%9D%66%B1%C5%FA%AC%2C%87;type=cert type: certificate label: Russian Trusted Root CA trust: anchor category: authority -- pkcs11:id=%D1%E1%71%0D%0B%2D%81%4E%6E%8A%4A%8F%4C%23%B3%4C%5E%AB%69%0B;type=cert type: certificate label: Russian Trusted Sub CA trust: anchor category: authority

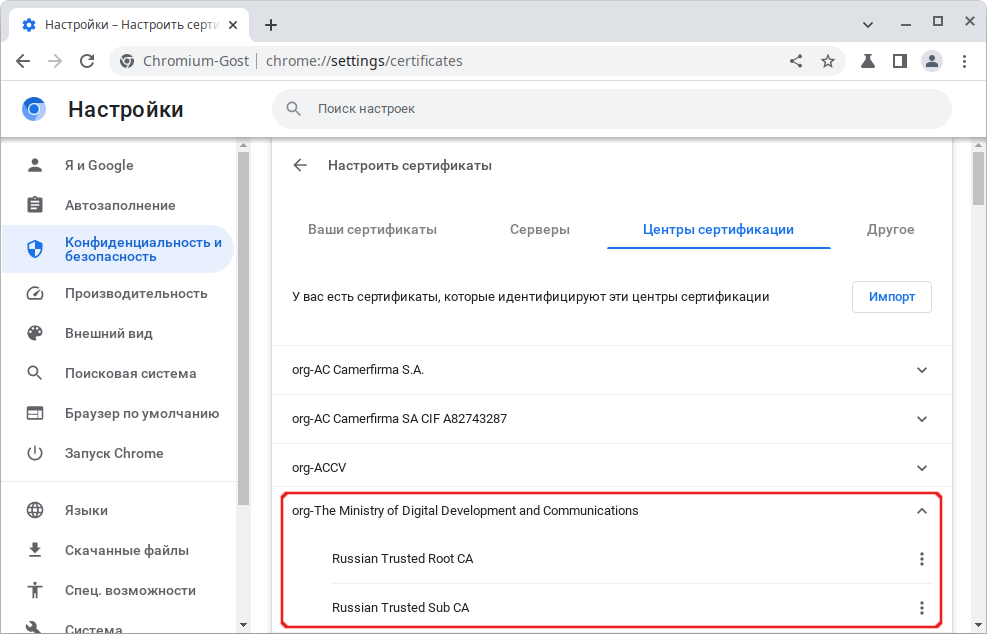

Сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA» в Chromium-Gost:

Примечание: В пакете ca-certificates содержится набор сертификатов X.509 общедоступных центров сертификации (CA).

Установка/удаление корневых сертификатов

Примечание: Место, где размещены корневые доверенные сертификаты в P8 и P7 — это файл /etc/pki/tls/certs/ca-bundle.crt (символьная ссылка на /usr/share/ca-certificates/ca-bundle.crt ).

В P10 и P9 для установки корневых сертификатов необходимо поместить файлы сертификатов в /etc/pki/ca-trust/source/anchors/ и обновить общесистемный список доверенных CA:

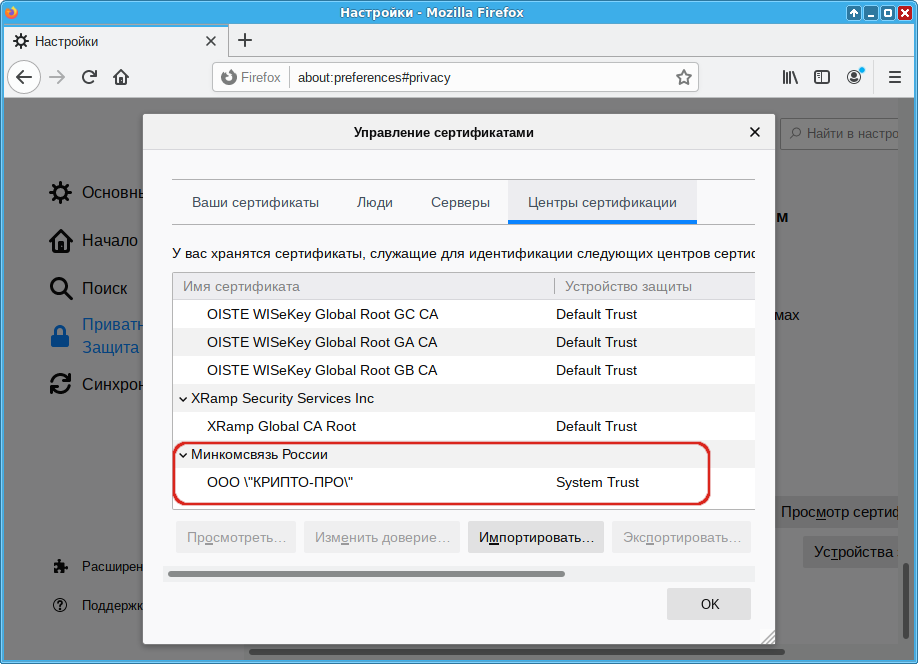

# cp /home/user/qca2020.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust Chromium, Firefox и созданные на их основе веб-браузеры доверяют корневым сертификатам, установленным на уровне системы.

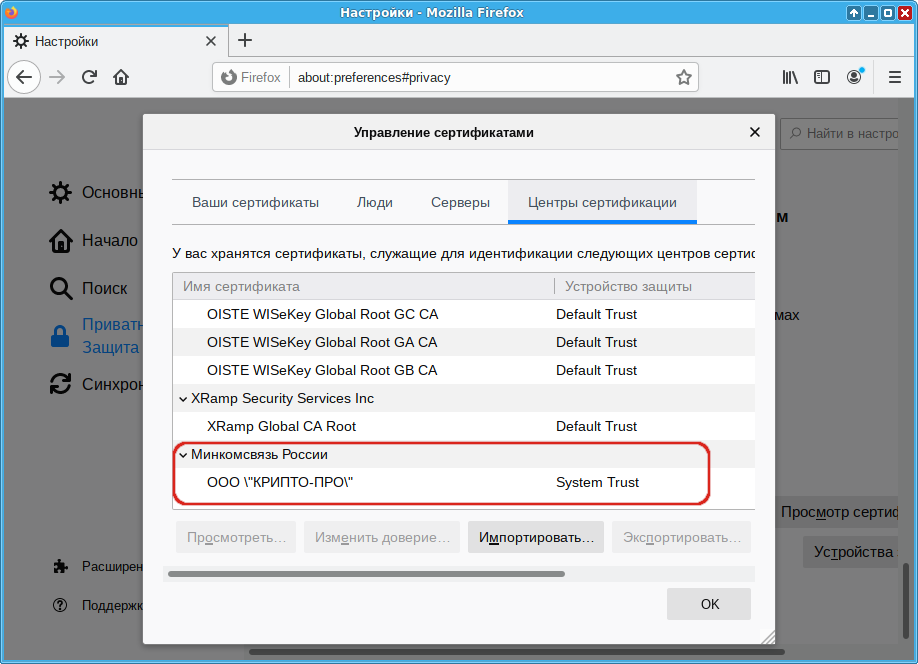

Установленный сертификат в Firefox:

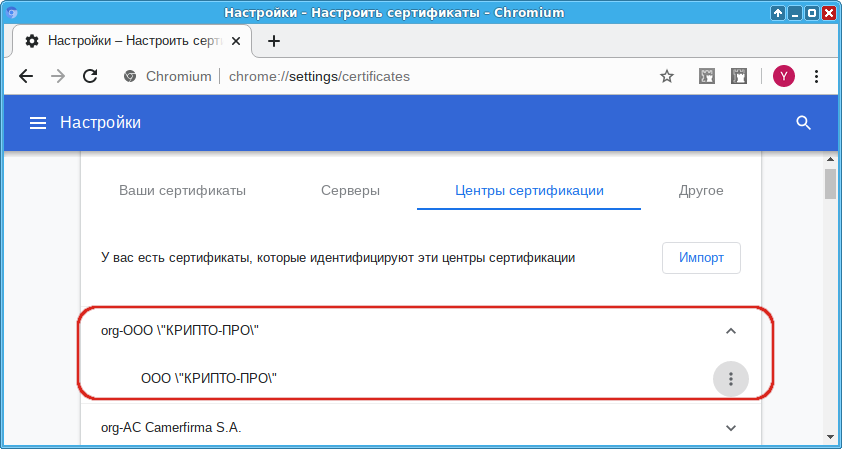

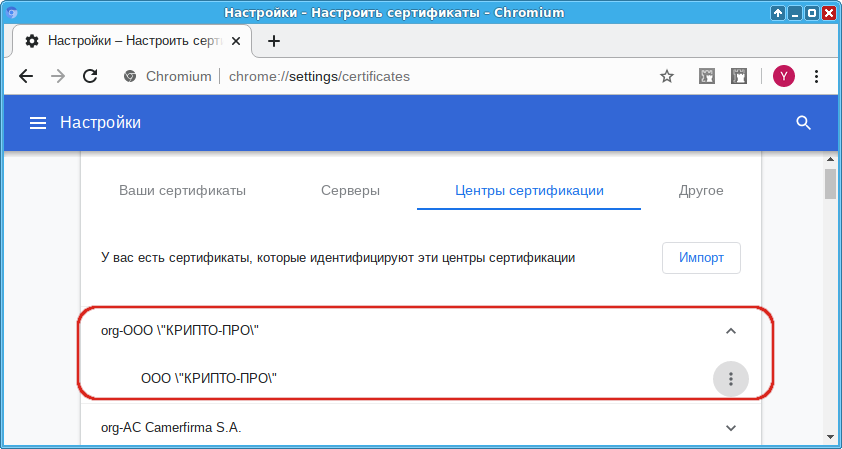

Установленный сертификат в Chromium:

# rm -f /etc/pki/ca-trust/source/anchors/qca2020.crt && update-ca-trust Установка корневого сертификата

Поддержка работы сайтов с российскими сертификатами

Для установки комплекта корневых сертификатов CA России достаточно установить пакет ca-certificates-digital.gov.ru :

# apt-get install ca-certificates-digital.gov.ru В результате в хранилище доверенных сертификатов должны появиться сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA»:

$ trust list |grep "Russian Trusted" -B 2 -A 2 pkcs11:id=%E1%D1%81%E5%CE%5A%5F%04%AA%D2%E9%B6%9D%66%B1%C5%FA%AC%2C%87;type=cert type: certificate label: Russian Trusted Root CA trust: anchor category: authority -- pkcs11:id=%D1%E1%71%0D%0B%2D%81%4E%6E%8A%4A%8F%4C%23%B3%4C%5E%AB%69%0B;type=cert type: certificate label: Russian Trusted Sub CA trust: anchor category: authority

Сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA» в Chromium-Gost:

Примечание: В пакете ca-certificates содержится набор сертификатов X.509 общедоступных центров сертификации (CA).

Установка/удаление корневых сертификатов

Примечание: Место, где размещены корневые доверенные сертификаты в P8 и P7 — это файл /etc/pki/tls/certs/ca-bundle.crt (символьная ссылка на /usr/share/ca-certificates/ca-bundle.crt ).

В P10 и P9 для установки корневых сертификатов необходимо поместить файлы сертификатов в /etc/pki/ca-trust/source/anchors/ и обновить общесистемный список доверенных CA:

# cp /home/user/qca2020.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust Chromium, Firefox и созданные на их основе веб-браузеры доверяют корневым сертификатам, установленным на уровне системы.

Установленный сертификат в Firefox:

Установленный сертификат в Chromium:

# rm -f /etc/pki/ca-trust/source/anchors/qca2020.crt && update-ca-trust