- ActiveDirectory/Login/DC

- Описание

- Параметры конфигурации домена

- Winbind

- Установка пакетов

- Изменение файлов конфигурации

- krb5.conf

- smb.conf

- nsswitch.conf

- Настройка аутентификации

- SSSD

- Установка пакетов

- Изменение файлов конфигурации

- krb5.conf

- sssd.conf

- smb.conf

- nsswitch.conf

- Настройка аутентификации

- Генерация keytab файла

- Сервисы

- Роли

- Групповые политики

- SSH

- Alt linux контроллер домена

ActiveDirectory/Login/DC

Настройка аутентификации доменных пользователей на контроллере домена (Samba в режиме AD DC) через SSSD.

Примечание: Это временное решение. В будущем реализация данной задачи запланирована на системном уровне.

Внимание! На текущий момент (samba 4.16.7-alt5, gpupdate 0.9.12.2-alt2) данный метод не позволяет применять групповые политики на контроллере домена.

Внимание! На текущий момент (samba 4.16.7-alt5, sssd 2.8.1-alt1) для директории /var/lib/samba/sysvol SID’ы домена не корректно транслируются в UNIX user id и group id.

- 1 Описание

- 2 Параметры конфигурации домена

- 3 Winbind

- 3.1 Установка пакетов

- 3.2 Изменение файлов конфигурации

- 3.2.1 krb5.conf

- 3.2.2 smb.conf

- 3.2.3 nsswitch.conf

- 4.1 Установка пакетов

- 4.2 Изменение файлов конфигурации

- 4.2.1 krb5.conf

- 4.2.2 sssd.conf

- 4.2.3 smb.conf

- 4.2.4 nsswitch.conf

Описание

Контроллер домена в рамках доменной инфраструктуры является, в том числе, ещё одной машиной и имеет соответствующий машинный аккаунт. После применения настроек, описанных ниже, машина с контроллером домена сможет выполнять, в том числе, и функции обычного члена домена, такие как:

- Аутентификация доменными пользователями (в том числе по ssh)

- Применение групповых политик

- Всё, что поддерживает обычная клиентская машина (в качестве клиента SSSD или WinBind)

В качестве клиента на контроллере домена можно использовать как WinBind, так и SSSD (с ограничениями).

Внимание! В качестве клиента на контроллере домена рекомендуется использовать WinBind. Использование SSSD не желательно.

Параметры конфигурации домена

В данной статье в качестве примера используются следующие параметры конфигурации доменной инфраструктуры:

Параметр Значение Имя домена DOMAIN.ALT Рабочая группа DOMAIN Имя компьютера в Netbios DC0 Имя пользователя-администратора Administrator Пароль администратора Pa$$word Winbind

Установка пакетов

Необходимо установить следующие пакеты:

# apt-get install task-auth-ad-winbind gpupdateИзменение файлов конфигурации

krb5.conf

Необходимо убедиться, что в файле /etc/krb5.conf заданы следующие параметры:

[logging] [libdefaults] dns_lookup_kdc = true dns_lookup_realm = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = DOMAIN.ALT [realms] [domain_realm]

smb.conf

Необходимо убедиться, что в файле /etc/samba/smb.conf заданы следующие параметры:

Остальное содержимое файла должно соответствовать аналогичному файлу на обычных клиентах домена.

[global] realm = DOMAIN.ALT workgroup = DOMAIN netbios name = DC0 kerberos method = dedicated keytab dedicated keytab file = /etc/krb5.keytab dns forwarder = 8.8.8.8 server role = active directory domain controller template shell = /bin/bash template homedir = /home/%D/%U wins support = no winbind use default domain = yes winbind enum users = no winbind enum groups = no winbind refresh tickets = yes winbind offline logon = yes [netlogon] path = /var/lib/samba/sysvol/domain/scripts read only = No [sysvol] path = /var/lib/samba/sysvol read only = No

nsswitch.conf

Необходимо убедиться, что в файле /etc/nsswitch.conf заданы следующие параметры:

- passwd: files winbind systemd

- shadow: tcb files winbind

- group: files [SUCCESS=merge] winbind role systemd

passwd: files winbind systemd shadow: tcb files winbind group: files [SUCCESS=merge] winbind systemd role gshadow: files hosts: files myhostname dns ethers: files netmasks: files networks: files protocols: files rpc: files services: files automount: files aliases: files

Настройка аутентификации

Необходимо переключить PAM-стэк на использование winbind модуля для аутентификации:

# control system-auth winbindSSSD

Установка пакетов

Необходимо установить следующие пакеты:

# apt-get install task-auth-ad-sssd gpupdateИзменение файлов конфигурации

krb5.conf

Необходимо убедиться, что в файле /etc/krb5.conf заданы следующие параметры:

includedir /etc/krb5.conf.d/ [logging] [libdefaults] dns_lookup_kdc = true dns_lookup_realm = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = DOMAIN.ALT [realms] [domain_realm]

sssd.conf

Необходимо убедиться, что в файле /etc/sssd/sssd.conf заданы следующие параметры:

Остальное содержимое файла должно соответствовать аналогичному файлу на обычных клиентах домена.

[sssd] config_file_version = 2 services = nss, pam # Managed by system facility command: ## control sssd-drop-privileges unprivileged|privileged|default user = root # SSSD will not start if you do not configure any domains. domains = DOMAIN.ALT [nss] [pam] [domain/DOMAIN.ALT] id_provider = ad auth_provider = ad chpass_provider = ad access_provider = ad default_shell = /bin/bash fallback_homedir = /home/%d/%u debug_level = 0 ad_gpo_ignore_unreadable = true ad_gpo_access_control = permissive ad_maximum_machine_account_password_age = 0

smb.conf

Необходимо убедиться, что в файле /etc/samba/smb.conf заданы следующие параметры:

Остальное содержимое файла должно соответствовать аналогичному файлу на обычных клиентах домена.

[global] realm = DOMAIN.ALT workgroup = DOMAIN netbios name = DC0 kerberos method = dedicated keytab dedicated keytab file = /etc/krb5.keytab dns forwarder = 8.8.8.8 server role = active directory domain controller template shell = /bin/bash template homedir = /home/%D/%U wins support = no winbind use default domain = yes winbind enum users = no winbind enum groups = no winbind refresh tickets = yes winbind offline logon = yes idmap config * : range = 200000-2000200000 idmap config * : backend = sss [netlogon] path = /var/lib/samba/sysvol/domain/scripts read only = No [sysvol] path = /var/lib/samba/sysvol read only = No

nsswitch.conf

Необходимо убедиться, что в файле /etc/nsswitch.conf заданы следующие параметры:

- passwd: files sss systemd

- shadow: tcb files sss

- group: files [SUCCESS=merge] sss role systemd

passwd: files sss systemd shadow: tcb files sss group: files [SUCCESS=merge] sss systemd role gshadow: files hosts: files myhostname dns ethers: files netmasks: files networks: files protocols: files rpc: files services: files automount: files aliases: files

Настройка аутентификации

Необходимо переключить PAM-стэк на использование sss модулей для аутентификации:

Генерация keytab файла

Необходимо сгенерировать системный keytab файл для машинного аккаунта контроллера домена. Для этого следует выполнить следующую команду:

Сервисы

Необходимо отключить сервис nscd:

# systemctl disable --now nscdВ заключении, если используется схема с SSSD клиентом, то необходимо запустить и включить автоматический запуск для сервиса sssd:

# systemctl enable --now sssdРоли

Необходимо указать, какие локальные роли каким группам домена соответствуют.

Обычные пользователи домена (Domain Users) соответствуют локальной роли users:

# roleadd 'domain users' usersАдминистраторы домена (Domain Admins) соответствуют локальной роли localadmins:

# roleadd 'domain admins' localadminsВнимание! В русскоязычных версиях MS Windows Server встроенные группы «Domain Users» и «Domain Admins» имеют русифицированные названия «Пользователи домена» и «Администраторы домена»

Групповые политики

Для включения поддержки групповых политик необходимо выполнить:

# gpupdate-setup enable --local-policy ad-domain-controllerВнимание! Работа групповых политик на контроллере домена c SSSD клиентом может быть не стабильной

SSH

Следует убедиться, что удалённый доступ по ssh разрешён только Администраторам домена:

# control sshd-allow-groups enabled # control sshd-allow-groups-list remote

При необходимости можно разрешить аутентификацию по Kerberos билетам:

# control sshd-gssapi-auth enabledВ заключении, необходимо перезапустить сервис sshd:

Alt linux контроллер домена

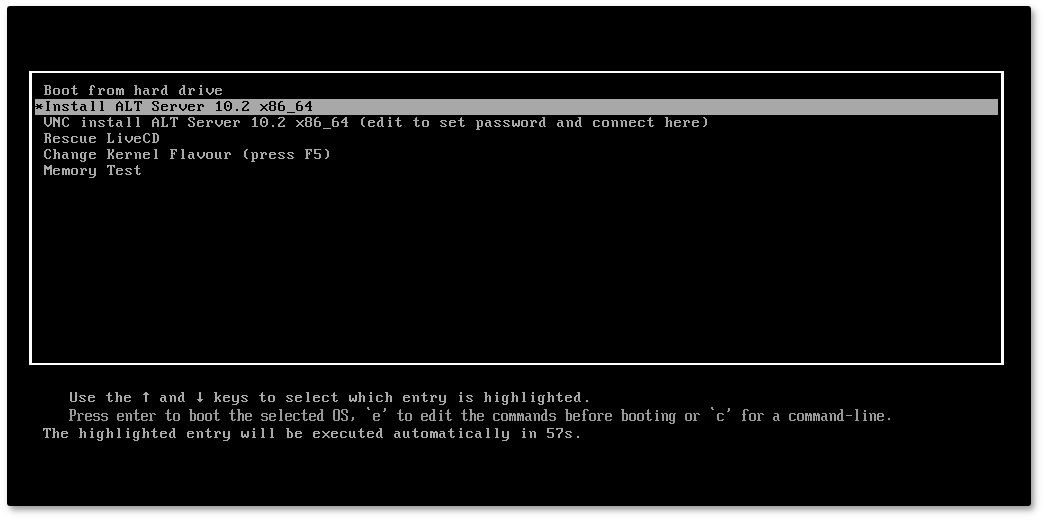

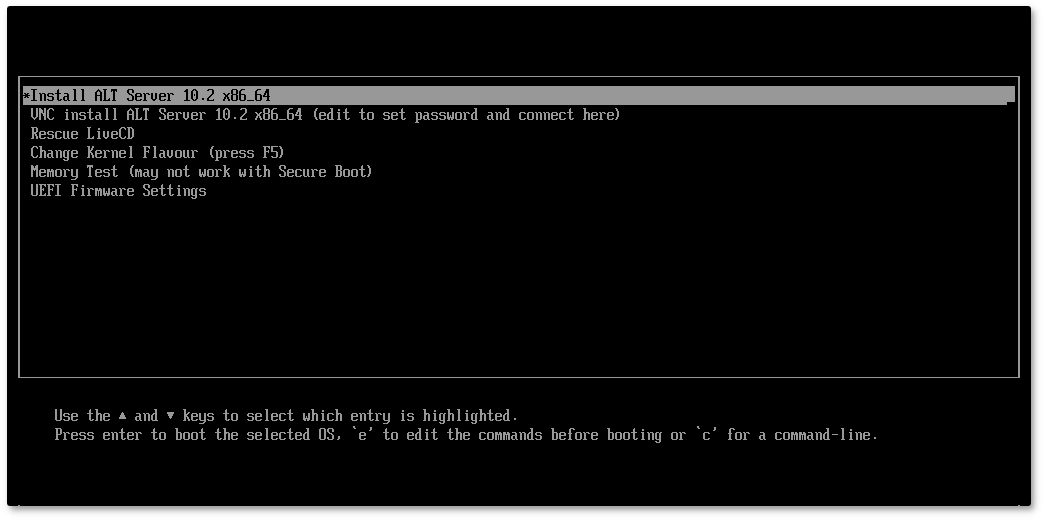

В данной инструкции рассмотрена установка системы в режиме legacy mode. Особенности установки в режиме UEFI отображены в примечаниях.

Для начала установки ОС «Альт Сервер» необходимо загрузиться с носителя, на котором записан дистрибутив. Для этого может потребоваться включить в BIOS опцию загрузки с оптического привода или с USB-устройства.

Чтобы начать процесс установки, нужно клавишами перемещения курсора вверх и вниз , выбрать пункт меню Install ALT Server , и нажать Enter .

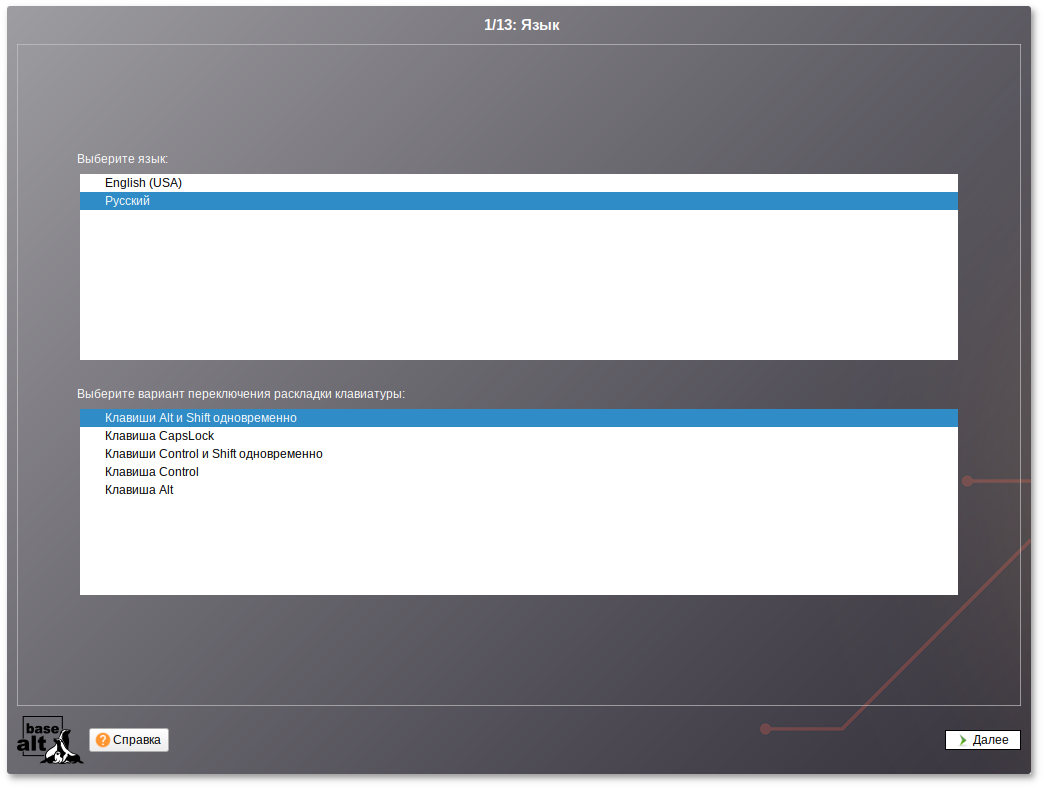

Установка начинается с выбора основного языка — языка интерфейса программы установки и устанавливаемой системы:

После окна выбора языковых параметров ОС «Альт Сервер» программа установки переходит к окну «Лицензионный договор»:

Для подтверждения согласия с условиями лицензии, необходимо отметить пункт Да, я согласен с условиями и нажать кнопку Далее .

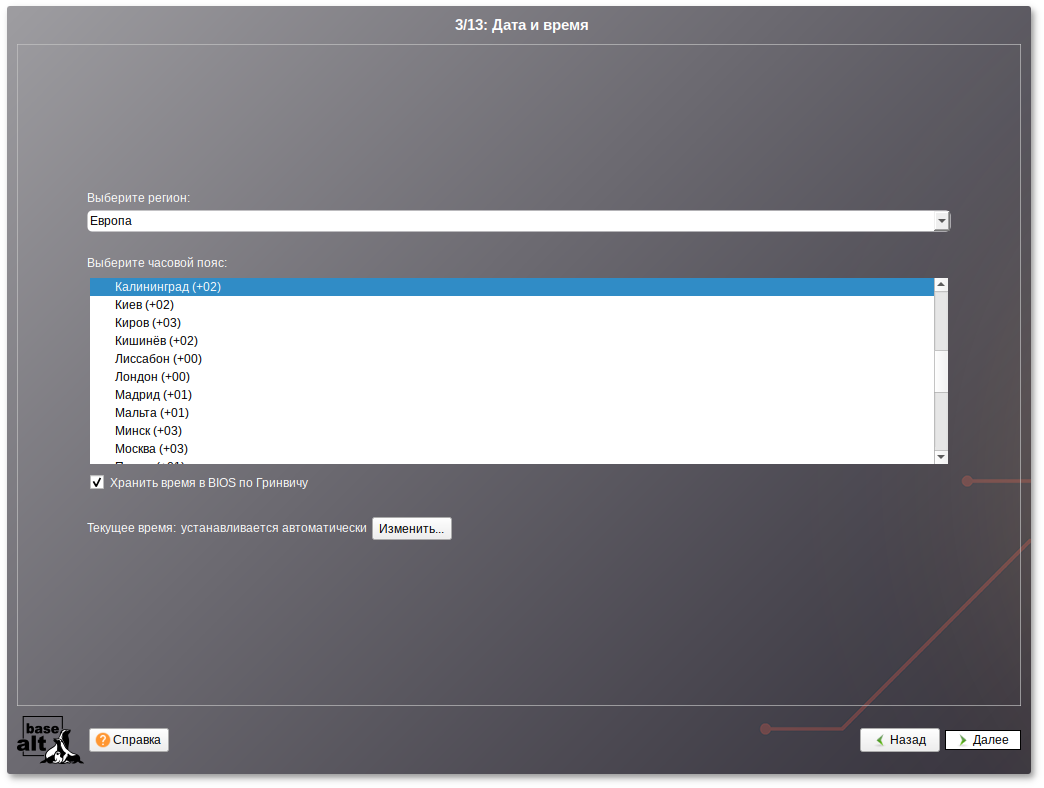

На этапе «Дата и время» выполняется выбор региона и города, по которым будет определен часовой пояс и установлены системные часы Для корректной установки даты и времени достаточно правильно указать часовой пояс и выставить желаемые значения для даты и времени. Для ручной установки текущих даты и времени нужно нажать кнопку Изменить… .

На этапе «Подготовка диска» программа установки подготавливает площадку для установки ОС «Альт Сервер», в первую очередь — выделяется свободное место на диске.

В списке Выберите профиль перечислены доступные профили разбиения диска. Профиль — это шаблон распределения места на диске для установки ОС. Можно выбрать один из профилей:

Установка рабочей станции — единственная файловая система ext4 под корень (swap и раздел под efi автоматически);

При установке системы в режиме UEFI рекомендуется выбрать автоматическое разбиение диска для создания необходимых разделов для загрузки с EFI.

Предупреждение

При отмеченном пункте Очистить выбранные диски перед применением профиля будут удалены все данные с выбранных дисков (включая внешние USB-носители) без возможности восстановления. Рекомендуется использовать эту возможность при полной уверенности в том, что диски не содержат никаких ценных данных.

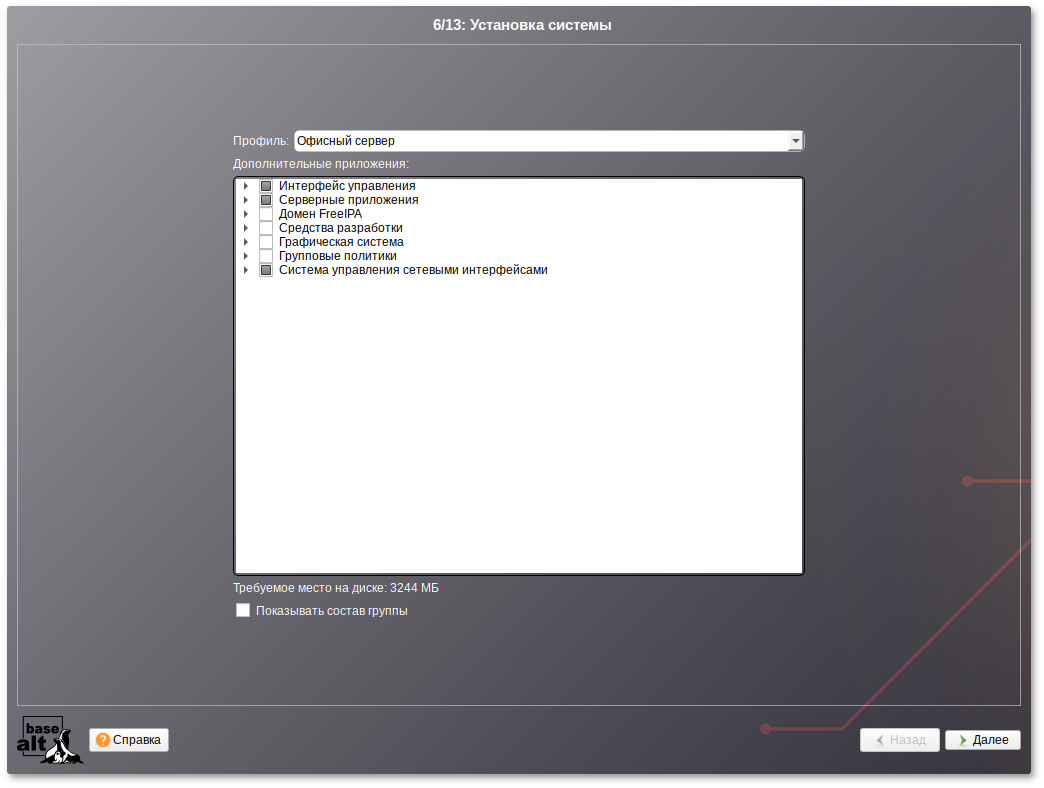

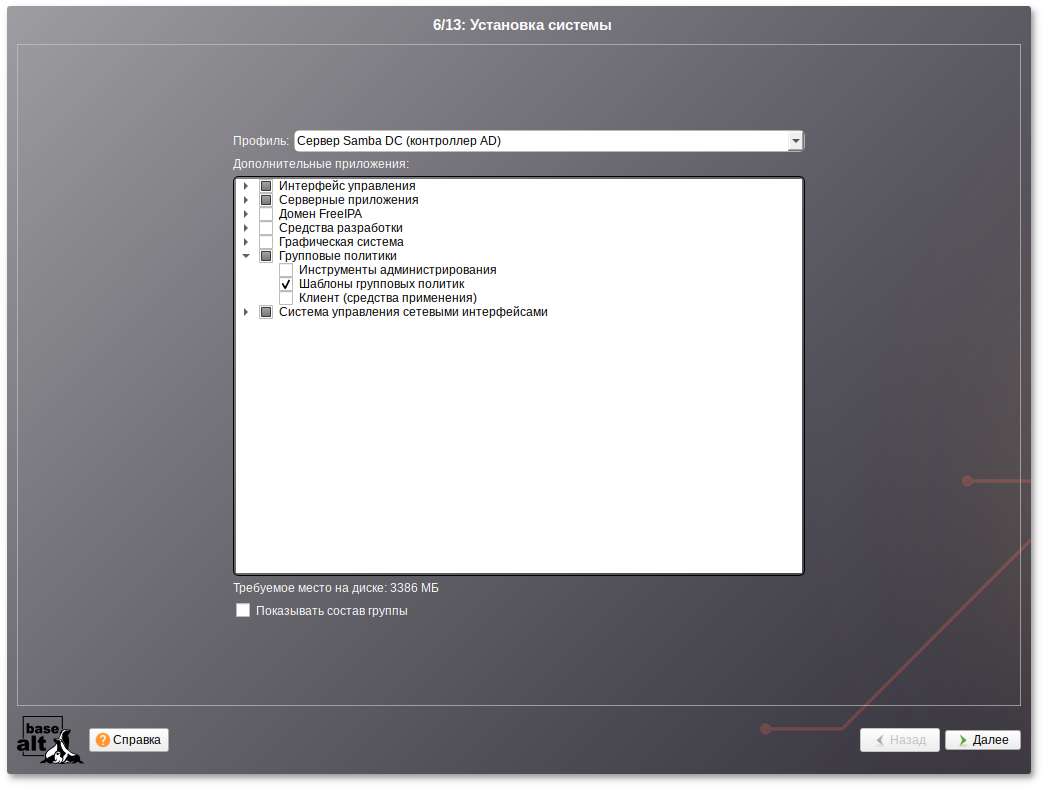

На этапе «Установка системы» происходит распаковка ядра и установка набора программ, необходимых для работы ОС «Альт Сервер».

Программа установки предлагает выбрать дополнительные пакеты программ, которые будут включены в состав ОС «Альт Сервер» и установлены вместе с ней на диск:

Для установки пакетов, необходимых для разворачивания контроллера домена следует выбрать профиль Сервер Samba-DC (контроллер AD) и нажать кнопку Далее :

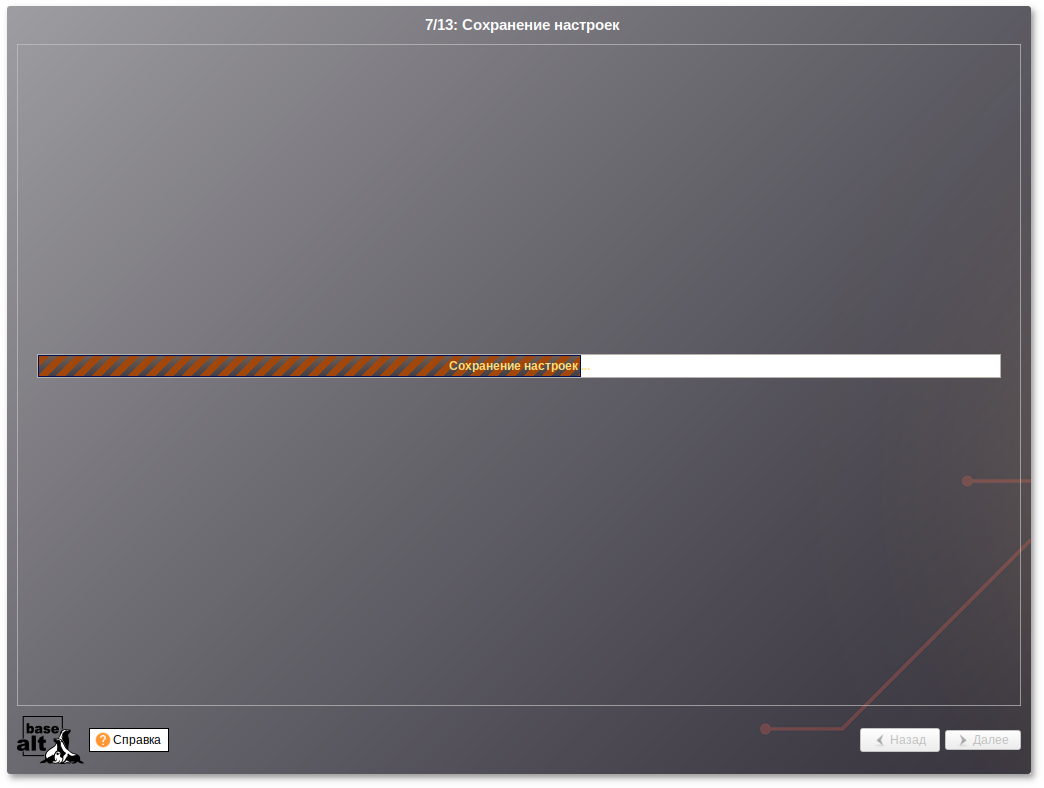

По завершении установки базовой системы начинается шаг сохранения настроек. Он проходит автоматически и не требует вмешательства пользователя. На экране отображается индикатор выполнения.

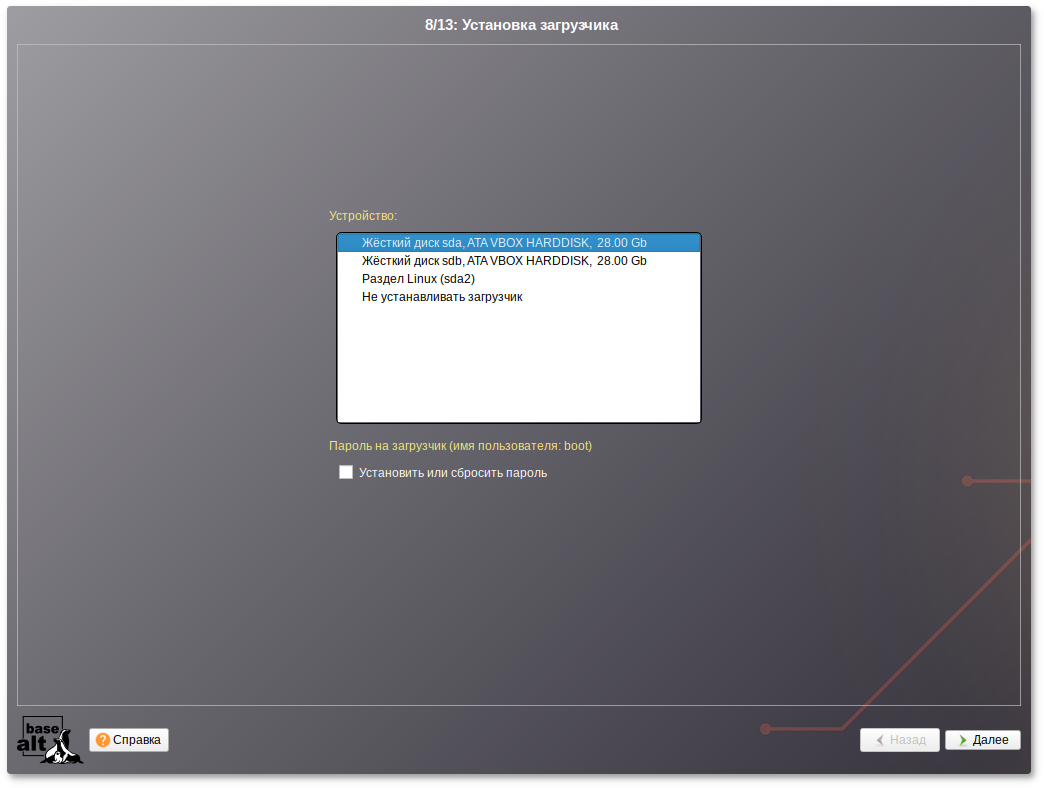

На этапе «Установка загрузчика» программа установки автоматически определяет, в каком разделе НЖМД следует располагать загрузчик для возможности корректного запуска ОС «Альт Сервер»:

При установке системы в режиме UEFI следует выбрать в качестве устройства для установки специальный раздел «EFI»:

Для подтверждения выбора и продолжения работы программы установки необходимо нажать кнопку Далее .

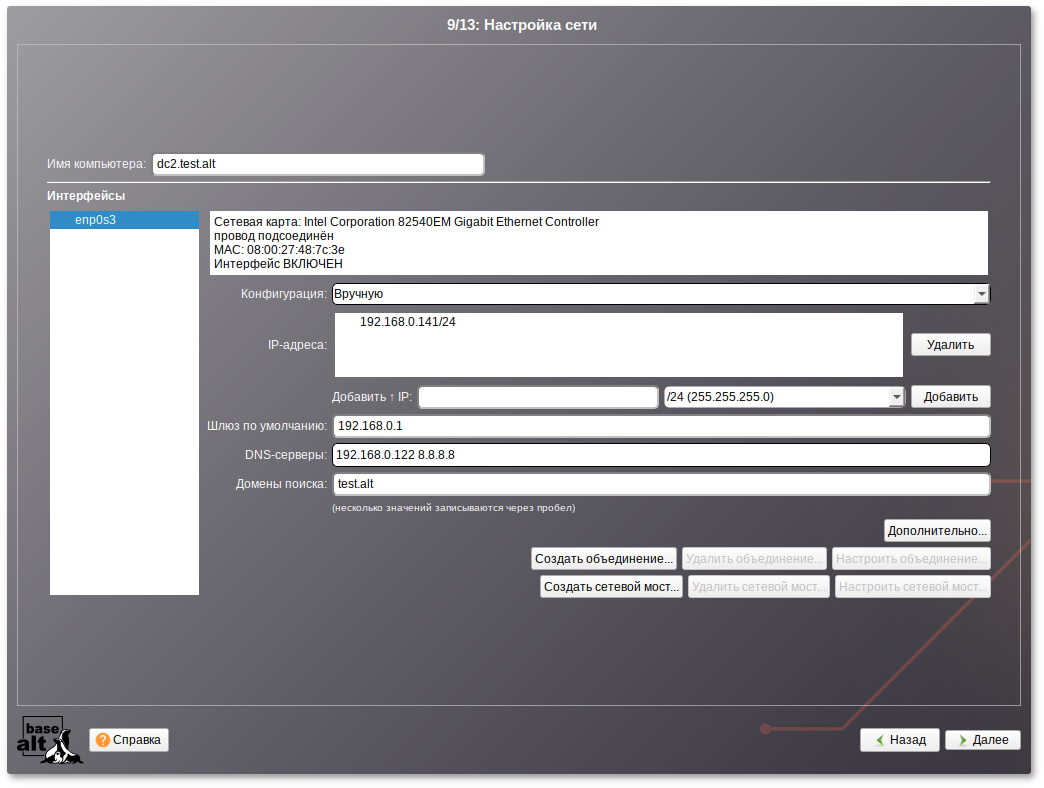

На этапе «Настройка сети» необходимо задать имя компьютера, IP-адрес, шлюз по умолчанию и DNS-серверы:

Имя домена, для разворачиваемого DC, должно состоять минимум из двух компонентов, разделённых точкой.

Для сохранения настроек сети и продолжения работы программы установки необходимо нажать кнопку Далее .

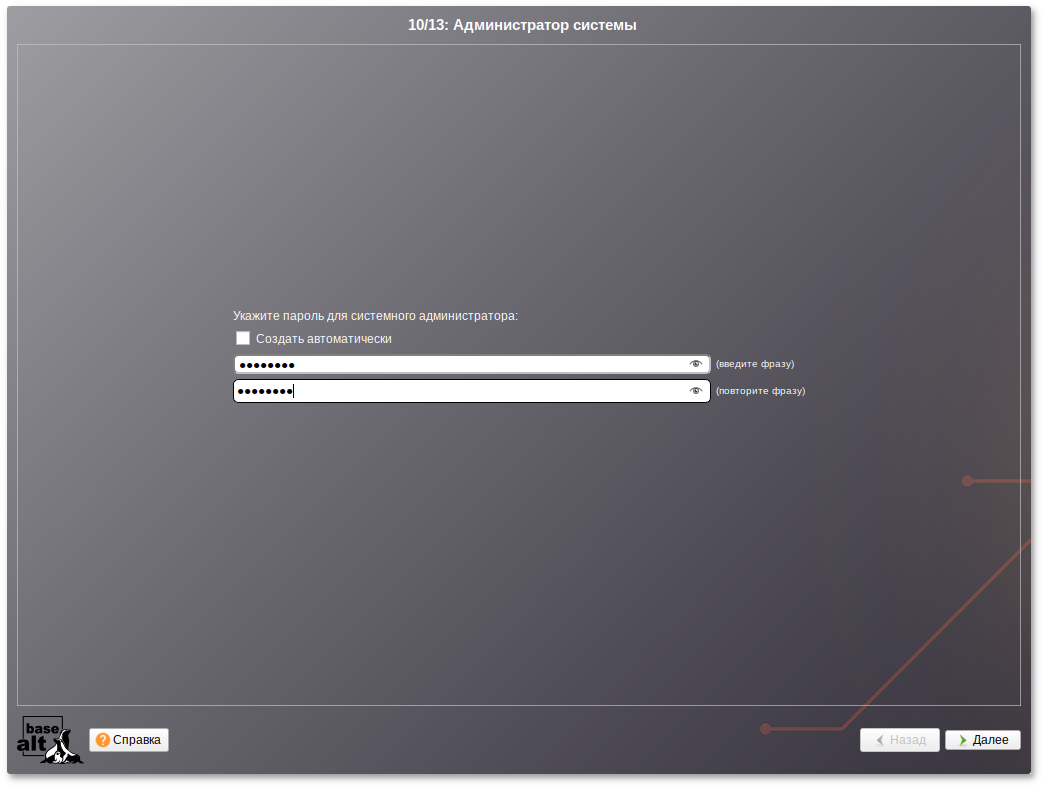

В открывшемся окне необходимо ввести пароль учётной записи администратора (root). Чтобы исключить опечатки при вводе пароля, пароль учётной записи вводится дважды. Подтверждение введенного (или сгенерированного) пароля учётной записи администратора (root) и продолжение работы программы установки выполняется нажатием кнопки Далее .

На этапе «Системный пользователь» программа установки создает учётную запись системного пользователя (пользователя) ОС «Альт Сервер»:

Имя — имя учётной записи пользователя ОС «Альт Сервер» (слово, состоящее только из строчных латинских букв, цифр и символа подчеркивания «_», причем цифра и символ «_» не могут стоять в начале слова);

Пароль — пароль учётной записи пользователя (чтобы исключить опечатки при вводе пароля, пароль пользователя вводится дважды).

Подтверждение введенного (или сгенерированного) пароля учётной записи системного пользователя и продолжение работы программы установки выполняется нажатием кнопки Далее .

Если на этапе подготовки диска были созданы шифруемые разделы (LUKS-разделы), то на этапе «Установка пароля на LUKS-разделы» необходимо ввести пароль для обращения к этому разделу:

После нажатия кнопки Завершить автоматически начнется перезагрузка системы. Далее можно загружать установленную систему в обычном режиме.