Alt linux server vpn

Альт Сервер предоставляет возможность безопасного соединения удалённых офисов используя технологию VPN (англ. Virtual Private Network — виртуальная частная сеть), которая позволяет организовать безопасные шифрованные соединения через публичные сети (например, Интернет) между удалёнными офисами или локальной сетью и удалёнными пользователями. Таким образом, вы можете связать два офиса организации, что, делает работу с документами, расположенными в сети удалённого офиса, более удобной.

Помимо соединения целых офисов, также существует возможность организовать доступ в офисную сеть для работы в ней извне. Это означает, например, что сотрудник может работать в своём привычном окружении, даже находясь в командировке или просто из дома.

34.1. Настройка OpenVPN-сервера

Для организации VPN соединения на стороне сервера предусмотрен модуль ЦУС OpenVPN-сервер (пакет alterator-openvpn-server ) из раздела Серверы .

Особое внимание при планировании и настройке подключений следует обратить на используемые сети. Они не должны пересекаться.

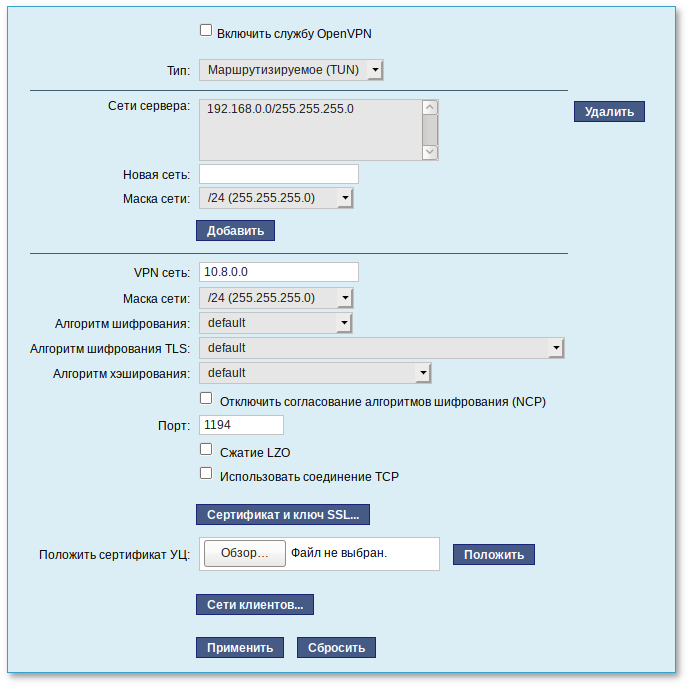

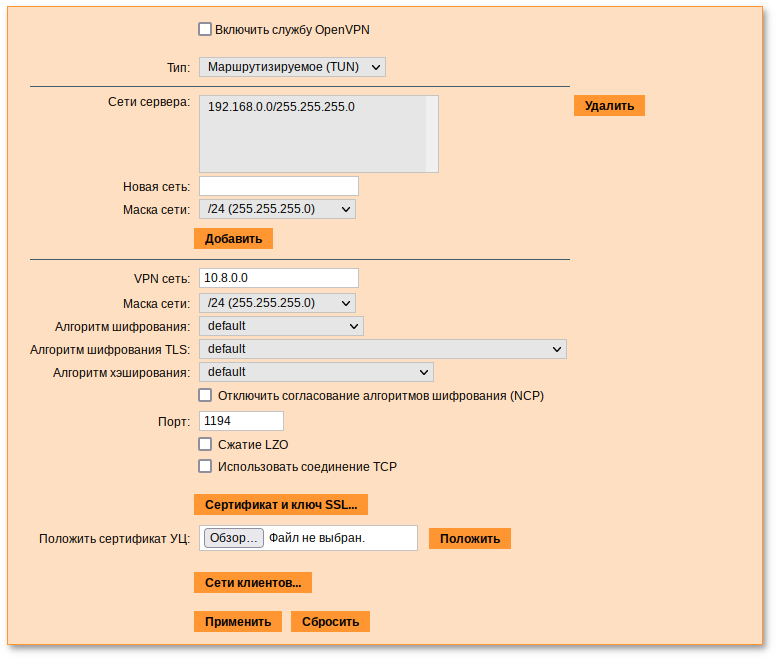

Для создания соединения необходимо установить флажок Включить службу OpenVPN , выбрать тип подключения: маршрутизируемое (используется TUN) или через мост (используется TAP), и проверить открываемую по соединению сеть (обычно это локальная сеть в виде IP-адреса и маски подсети).

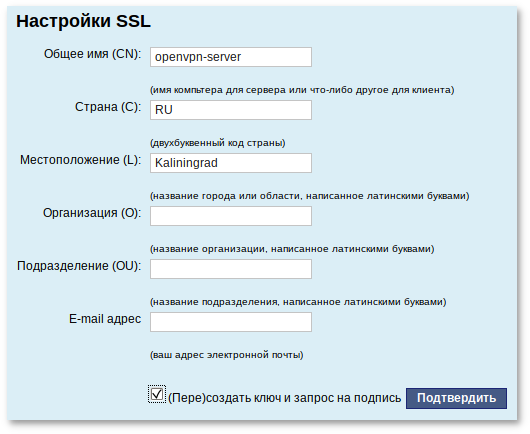

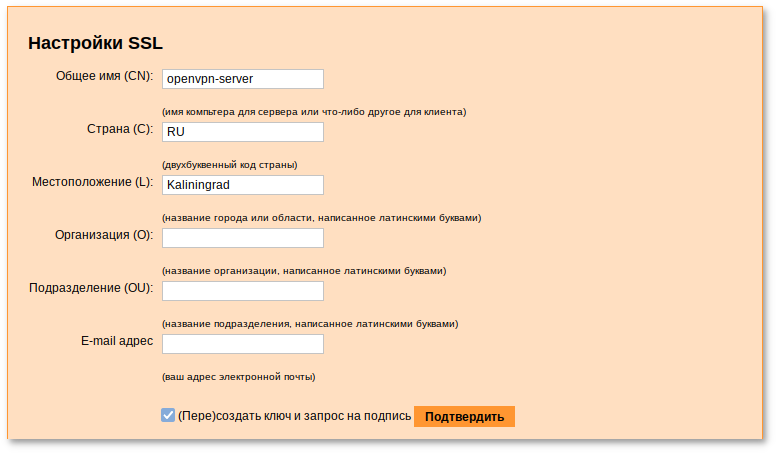

Для настройки сертификата и ключа ssl необходимо нажать на кнопку Сертификат и ключ ssl.. . Откроется окно модуля Управление ключами SSL (пакет alterator-sslkey ):

Здесь нужно заполнить поле Общее имя (CN) и поле Страна (С) (прописными буквами), отметить пункт (Пере)создать ключ и запрос на подпись и нажать кнопку Подтвердить . После чего станет активной кнопка Забрать запрос на подпись :

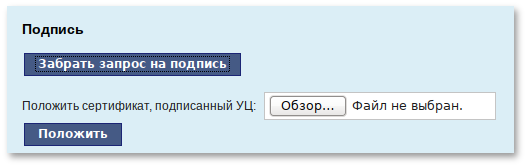

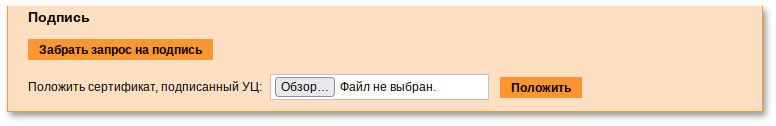

Если нажать на кнопку Забрать запрос на подпись , появится диалоговое окно с предложением сохранить файл openvpn-server.csr . Необходимо сохранить этот файл на диске.

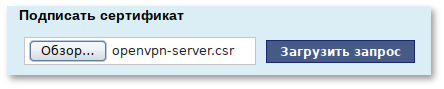

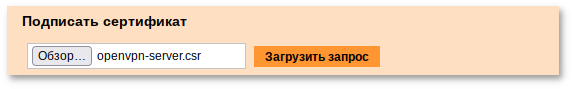

Чтобы подписать сертификат, необходимо перейти в модуль Удостоверяющий Центр → Управление сертификатами , нажать кнопку Обзор , указать путь до полученного файла openvpn-server.csr и загрузить запрос:

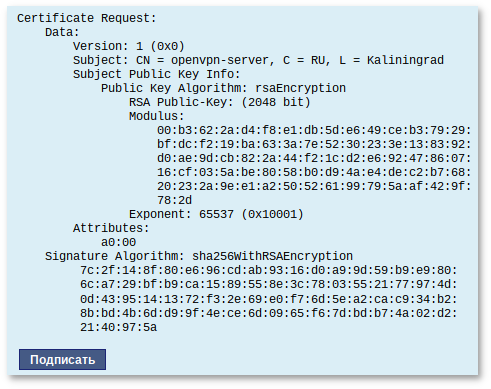

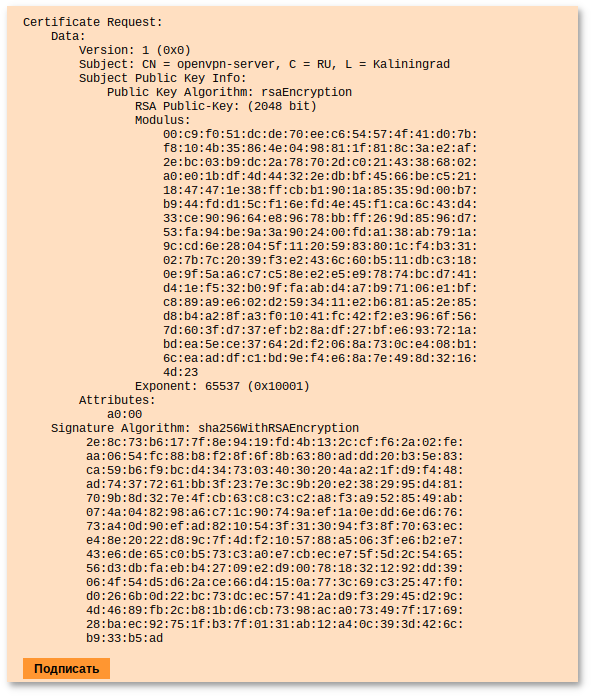

В результате на экране появится две группы цифр и кнопка Подписать . Необходимо нажать на кнопку Подписать и сохранить файл output.pem (подписанный сертификат).

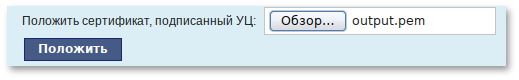

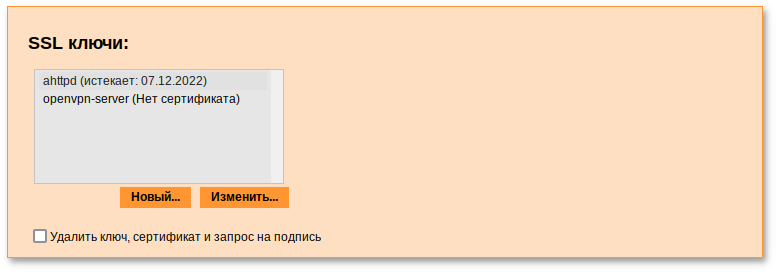

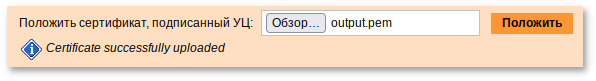

Далее в разделе Управление ключами SSL , необходимо выделить ключ openvpn-server (Нет сертификата) и нажать кнопку Изменить . В появившемся окне, в пункте Положить сертификат, подписанный УЦ нужно нажать кнопку Обзор , указать путь до файла output.pem и нажать кнопку Положить :

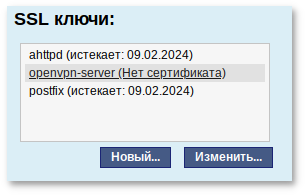

В модуле Управление ключами SSL , видно, что изменился ключ openvpn-server (истекает_и_дата) . Ключ создан и подписан.

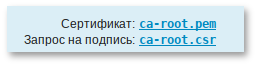

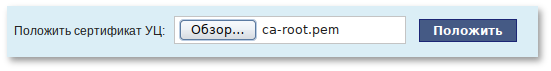

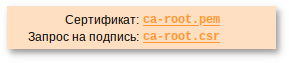

Для того чтобы положить сертификат УЦ, необходимо найти его в модуле Удостоверяющий Центр , нажать на ссылку Управление УЦ и забрать сертификат, нажав на ссылку Сертификат: ca-root.pem :

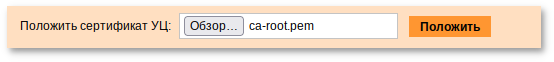

В модуле OpenVPN-сервер , в графе Положить сертификат УЦ : при помощи кнопки Обзор указать путь к файлу ca-root.pem и нажать кнопку Положить :

Для включения OpenVPN необходимо отметить пункт Включить службу OpenVPN и нажать кнопку Применить .

Если необходимо организовать защищённое соединение между двумя локальными сетями, воспользуйтесь модулем OpenVPN-соединения (раздел Сеть ).

Alt linux server vpn

Альт Рабочая станция предоставляет возможность безопасного соединения удалённых офисов используя технологию VPN (англ. Virtual Private Network — виртуальная частная сеть), которая позволяет организовать безопасные шифрованные соединения через публичные сети (например, Интернет) между удалёнными офисами или локальной сетью и удалёнными пользователями. Таким образом, вы можете связать два офиса организации, что, делает работу с документами, расположенными в сети удалённого офиса, более удобной.

Помимо соединения целых офисов, также существует возможность организовать доступ в офисную сеть для работы в ней извне. Это означает, например, что сотрудник может работать в своём привычном окружении, даже находясь в командировке или просто из дома.

49.1. Настройка OpenVPN-сервера

OpenVPN-сервер может быть развёрнут, например, на базе ОС Альт Сервер или ОС Альт Рабочая станция. Для организации VPN соединения на стороне сервера предусмотрен модуль ЦУС OpenVPN-сервер (пакет alterator-openvpn-server ) из раздела Серверы .

Особое внимание при планировании и настройке подключений следует обратить на используемые сети. Они не должны пересекаться.

Для создания соединения необходимо установить флажок Включить службу OpenVPN , выбрать тип подключения: маршрутизируемое (используется TUN) или через мост (используется TAP), и проверить открываемую по соединению сеть (обычно это локальная сеть в виде IP-адреса и маски подсети).

Для настройки сертификата и ключа ssl необходимо нажать на кнопку Сертификат и ключ ssl… . Откроется окно модуля Управление ключами SSL (пакет alterator-sslkey ):

Здесь нужно заполнить поле Общее имя (CN) и поле Страна (С) (прописными буквами), отметить пункт (Пере)создать ключ и запрос на подпись и нажать кнопку Подтвердить . После чего станет активной кнопка Забрать запрос на подпись :

Если нажать на кнопку Забрать запрос на подпись , появится диалоговое окно с предложением сохранить файл openvpn-server.csr . Необходимо сохранить этот файл на диске.

Чтобы подписать сертификат, необходимо перейти в модуль Удостоверяющий Центр → Управление сертификатами , нажать кнопку Обзор , указать путь до полученного файла openvpn-server.csr и загрузить запрос:

В результате на экране появится две группы цифр и кнопка Подписать . Необходимо нажать на кнопку Подписать и сохранить файл output.pem (подписанный сертификат).

Далее в разделе Управление ключами SSL , необходимо выделить ключ openvpn-server (Нет сертификата) и нажать кнопку Изменить . В появившемся окне, в пункте Положить сертификат, подписанный УЦ нужно нажать кнопку Обзор , указать путь до файла output.pem и нажать кнопку Положить :

В модуле Управление ключами SSL , видно, что изменился ключ openvpn-server (истекает_и_дата) . Ключ создан и подписан.

Для того чтобы положить сертификат УЦ, необходимо найти его в модуле Удостоверяющий Центр , нажать на ссылку Управление УЦ и забрать сертификат, нажав на ссылку Сертификат: ca-root.pem :

В модуле OpenVPN-сервер , в графе Положить сертификат УЦ : при помощи кнопки Обзор указать путь к файлу ca-root.pem и нажать кнопку Положить :

Для включения OpenVPN необходимо отметить пункт Включить службу OpenVPN и нажать кнопку Применить .

Если необходимо организовать защищённое соединение между двумя локальными сетями, воспользуйтесь модулем OpenVPN-соединения (раздел Сеть ).

L2TP VPN Client Server

В данной статье будет описана настройка L2TP VPN-тунеля между двумя машинами:

Установка

В качестве клиента и cервера мы будем успользовать xl2tpd. Установим необходимые пакеты:

Настройка Сервера

Внесём изменения в конфигурационный файл xl2tpd ( /etc/xl2tpd/xl2tpd.conf ).

Общие настройки находяися в секции global:

[global] port = 1701 ; Сервер будет слушать 1701 порт access control = yes ; Проверяет соответсвие IP настройкам доступа

Настройки сервера находятся в секции lns:

[lns servername] ; Название сервера ip range = 192.168.173.2-192.168.173.20 ; Диапазон выдаваемых IP адресов lac = 10.10.170.0 - 10.10.170.255 ; Диапазон IP адресов, которые могут присоединяться к этому серверу local ip = 192.168.173.1 ; IP адрес сервера в VPN сети require chap = yes ; Требовать у клиентов CHAP аутентификацию refuse pap = yes ; Не разрешать клиентам PAP аутентификацию require authentication = yes ; Требовать аутентификацию клиентов name = server ; Передавать клиентам имя сервера pppoptfile = /etc/ppp/options.xl2tpd; Файл с опциями ppp

В файле /etc/ppp/options.xl2tpd можно указать необходимые опции ppp, файл должен существовать.

В файле /etc/ppp/chap-secrets указываются аутентификационные данные пользователей для CHAP аутентификации:

- client — логин

- server — указывается имя сервера к которому можно подсоединиться (параметр name), можно заменить на *

- Pa$$word — пароль клиента

- * — Разрешает соединения с любых IP

Добавляем сервис в автозапуск и запускаем его:

# systemctl enable xl2tpd # systemctl start xl2tpd

Настройка Клиента

Настройка клиента производится в том же файле ( /etc/xl2tpd/xl2tpd.conf ), но в секции lac:

[lac client] ; Название клиента lns = 10.10.170.1 ; Указывается адрес сервера к которому подсоединямся redial = yes ; Перподключаться при потере соединения redial timeout = 15 ; Сколько ждать между попытками соединиться require chap = yes ; Использовать CHAP аутентификацию refuse pap = yes ; Не использовать PAP аутентификацию require authentication = yes ; Требовать аутентификацию name = client ; Указываем имя с которым подсоединяемся pppoptfile = /etc/ppp/options.l2tpd ; Файл с опциями ppp autodial = yes ; Автоматически устанавливать связь при старте сервиса

Далее редактируем /etc/ppp/chap-secrets указывая сервер, имя и пароль:

В файле /etc/ppp/options.l2tpd указываем опцию noauth:

Пробуем подключиться к серверу:

Если подключение прошло успешно то добавляем сервис в автозапуск и запускаем его:

# systemctl enable xl2tpd # systemctl start xl2tpd

В системе должен появиться интерфейс ppp0:

# ip a | grep ppp0 74: ppp0: mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 3 inet 192.168.173.3 peer 192.168.173.1/32 scope global ppp0