Alt linux шифрование дисков

Зашифрованный раздел может быть создан, например, при установке системы см. «Создание шифрованных разделов».

В LUKS для одного зашифрованного раздела используются восемь слотов, в каждом из которых может храниться отдельный пароль (ключ). Любой из восьми ключей может быть использован для расшифровки раздела. Любой пароль может быть изменён или удалён необратимо.

Для управления шифрованными разделами можно воспользоваться командой cryptsetup . Ниже описаны лишь некоторые возможности утилиты cryptsetup . Для получения более подробной информации используйте команду man cryptsetup .

# cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: DISABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup isLuks -v /dev/sdb1 Команда выполнена успешно. # lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sda 8:0 0 18G 0 disk ├─sda1 8:1 0 1023M 0 part [SWAP] └─sda2 8:2 0 17G 0 part / sdb 8:16 0 18G 0 disk └─sdb1 8:17 0 18G 0 part └─luks-7853363d-e7e2-1a42-b5b9-0af119e19920 253:0 0 18G 0 crypt /home sr0 11:0 1 1024M 0 rom Добавить новый пароль на зашифрованный раздел (требуется предоставить уже имеющийся пароль интерактивно или посредством опции —key-file ):

# cryptsetup luksAddKey /dev/sdb1 Введите любую существующую парольную фразу: Введите новую парольную фразу для слота ключа: Парольная фраза повторно: # cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: ENABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup luksAddKey /dev/sdb1 --key-slot 5 Заменить один из паролей на другой (старый пароль нужно ввести интерактивно или задать опцией —key-file ):

# cryptsetup luksChangeKey /dev/sdb1 Введите изменяемую парольную фразу: Введите новую парольную фразу: Парольная фраза повторно: Если задан номер слота (опцией —key-slot ), нужно ввести старый пароль именно для заданного слота, и замена пароля произойдёт тоже в этом слоте. Если номер слота не задан и есть свободный слот, то сначала новый пароль будет записан в свободный слот, а потом будет затёрт слот, содержащий старый пароль. Если свободных слотов не окажется, то новый пароль будет записан прямо в слот, ранее содержащий старый пароль.

# cryptsetup luksRemoveKey /dev/sdb1 Введите удаляемую парольную фразу: В пакетном режиме ( -q ) удаление даже последнего пароля будет выполнено без каких-либо предупреждений. Если ни одного пароля не останется (то есть все слоты ключей будут пусты), дешифровать LUKS-раздел станет невозможно.

# dmsetup table --showkey luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # echo "b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144" > lukskey.txt # xxd -r -p lukskey.txt lukskey.bin luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # cryptsetup luksAddKey /dev/sdb1 --master-key-file <(cat lukskey.bin)Введите новую парольную фразу для слота ключа: Парольная фраза повторно: Alt linux шифрование дисков

Зашифрованный раздел может быть создан, например, при установке системы см. «Создание шифрованных разделов»

В LUKS для одного зашифрованного раздела используются восемь слотов, в каждом из которых может храниться отдельный пароль (ключ). Любой из восьми ключей может быть использован для расшифровки раздела. Любой пароль может быть изменён или удалён необратимо.

Для управления шифрованными разделами можно воспользоваться командой cryptsetup . Ниже описаны лишь некоторые возможности утилиты cryptsetup . Для получения более подробной информации используйте команду man cryptsetup .

# cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: DISABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup isLuks -v /dev/sdb1 Команда выполнена успешно. # lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sda 8:0 0 18G 0 disk ├─sda1 8:1 0 1023M 0 part [SWAP] └─sda2 8:2 0 17G 0 part / sdb 8:16 0 18G 0 disk └─sdb1 8:17 0 18G 0 part └─luks-7853363d-e7e2-1a42-b5b9-0af119e19920 253:0 0 18G 0 crypt /home sr0 11:0 1 1024M 0 rom Добавить новый пароль на зашифрованный раздел (требуется предоставить уже имеющийся пароль интерактивно или посредством опции --key-file ):

# cryptsetup luksAddKey /dev/sdb1 Введите любую существующую парольную фразу: Введите новую парольную фразу для слота ключа: Парольная фраза повторно: # cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: ENABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup luksAddKey /dev/sdb1 --key-slot 5 Заменить один из паролей на другой (старый пароль нужно ввести интерактивно или задать опцией --key-file ):

# cryptsetup luksChangeKey /dev/sdb1 Введите изменяемую парольную фразу: Введите новую парольную фразу: Парольная фраза повторно: Если задан номер слота (опцией --key-slot ), нужно ввести старый пароль именно для заданного слота, и замена пароля произойдёт тоже в этом слоте. Если номер слота не задан и есть свободный слот, то сначала новый пароль будет записан в свободный слот, а потом будет затёрт слот, содержащий старый пароль. Если свободных слотов не окажется, то новый пароль будет записан прямо в слот, ранее содержащий старый пароль.

# cryptsetup luksRemoveKey /dev/sdb1 Введите удаляемую парольную фразу: В пакетном режиме ( -q ) удаление даже последнего пароля будет выполнено без каких-либо предупреждений. Если ни одного пароля не останется (то есть все слоты ключей будут пусты), дешифровать LUKS-раздел станет невозможно.

# dmsetup table --showkey luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # echo "b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144" > lukskey.txt # xxd -r -p lukskey.txt lukskey.bin luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # cryptsetup luksAddKey /dev/sdb1 --master-key-file <(cat lukskey.bin)Введите новую парольную фразу для слота ключа: Парольная фраза повторно: Alt linux шифрование дисков

Зашифрованный раздел может быть создан, например, при установке системы см. «Создание шифрованных разделов»

В LUKS для одного зашифрованного раздела используются восемь слотов, в каждом из которых может храниться отдельный пароль (ключ). Любой из восьми ключей может быть использован для расшифровки раздела. Любой пароль может быть изменён или удалён необратимо.

Для управления шифрованными разделами можно воспользоваться командой cryptsetup . Ниже описаны лишь некоторые возможности утилиты cryptsetup . Для получения более подробной информации используйте команду man cryptsetup .

# cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: DISABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup isLuks -v /dev/sdb1 Команда выполнена успешно. # lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sda 8:0 0 18G 0 disk ├─sda1 8:1 0 1023M 0 part [SWAP] └─sda2 8:2 0 17G 0 part / sdb 8:16 0 18G 0 disk └─sdb1 8:17 0 18G 0 part └─luks-7853363d-e7e2-1a42-b5b9-0af119e19920 253:0 0 18G 0 crypt /home sr0 11:0 1 1024M 0 rom Добавить новый пароль на зашифрованный раздел (требуется предоставить уже имеющийся пароль интерактивно или посредством опции --key-file ):

# cryptsetup luksAddKey /dev/sdb1 Введите любую существующую парольную фразу: Введите новую парольную фразу для слота ключа: Парольная фраза повторно: # cryptsetup luksDump /dev/sdb1 | grep Slot Key Slot 0: ENABLED Key Slot 1: ENABLED Key Slot 2: DISABLED Key Slot 3: DISABLED Key Slot 4: DISABLED Key Slot 5: DISABLED Key Slot 6: DISABLED Key Slot 7: DISABLED # cryptsetup luksAddKey /dev/sdb1 --key-slot 5 Заменить один из паролей на другой (старый пароль нужно ввести интерактивно или задать опцией --key-file ):

# cryptsetup luksChangeKey /dev/sdb1 Введите изменяемую парольную фразу: Введите новую парольную фразу: Парольная фраза повторно: Если задан номер слота (опцией --key-slot ), нужно ввести старый пароль именно для заданного слота, и замена пароля произойдёт тоже в этом слоте. Если номер слота не задан и есть свободный слот, то сначала новый пароль будет записан в свободный слот, а потом будет затёрт слот, содержащий старый пароль. Если свободных слотов не окажется, то новый пароль будет записан прямо в слот, ранее содержащий старый пароль.

# cryptsetup luksRemoveKey /dev/sdb1 Введите удаляемую парольную фразу: В пакетном режиме ( -q ) удаление даже последнего пароля будет выполнено без каких-либо предупреждений. Если ни одного пароля не останется (то есть все слоты ключей будут пусты), дешифровать LUKS-раздел станет невозможно.

# dmsetup table --showkey luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # echo "b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144" > lukskey.txt # xxd -r -p lukskey.txt lukskey.bin luks-7853363d-e7e2-1a42-b5b9-0af119e19920: 0 37730304 crypt aes-cbc-essiv:sha256 b15c22e8d60a37bcd27fb438637a8221fbec66c83be46d33a8331a4002cf3144 0 8:17 4096 # cryptsetup luksAddKey /dev/sdb1 --master-key-file <(cat lukskey.bin)Введите новую парольную фразу для слота ключа: Парольная фраза повторно: Создание шифрованного дискового раздела LUKS

В данной инструкции описан процесс создания зашифрованного с помощью ключа раздела на ALT Linux KWorkstation с использованием стандарта LUKS.

Все действия выполняются в программе KDE Partitionmanager (Диспетчер разделов для KDE).

LUKS является стандартом для шифрования жесткого диска Linux. Расшифровать данные на диске можно только имея доступ к секретному ключу и паролю.

• совместимость через стандартизацию; • защита от атак с низкой энтропией; • возможность аннулирования секретной фразы; • распространяется бесплатно.

Создание шифрованного дискового раздела

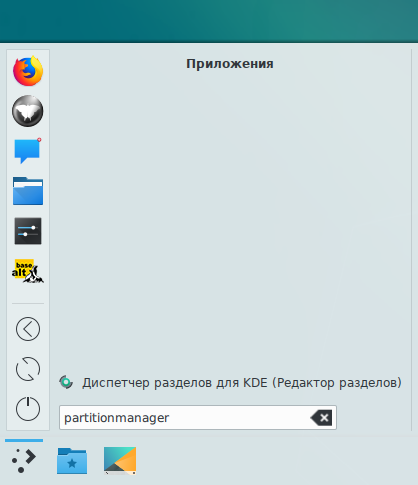

Запустите программу partitionmanager (Диспетчер разделов для KDE):

Для запуска программы потребуется ввести пароль суперпользователя:

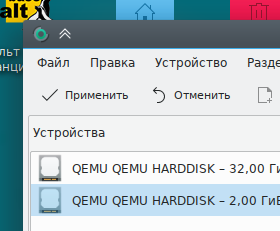

В главном окне программы, слева, в списке «Устройства», выводится список дисков в системе:

В данном примере будет использован диск /dev/sdb. Для начала необходимо создать таблицу разделов. Выберите интересующий вас диск и нажмите по нему правой кнопкой мыши, в появившемся контекстном меню нажмите «Создать таблицу разделов»:

В качестве типа таблицы разделов выберите «GPT»:

Нажмите кнопку «Создать таблицу разделов». Далее, необходимо создать раздел. В рабочей области программы (справа) показан список разделов выбранного диска /dev/sdb. Сейчас там один пустой не размеченный раздел (unallocated). Нажмите по нему правой кнопкой мыши. В контекстном меню нажмите «Создать».

В открывшимся диалоговом окне, необходимо произвести конфигурацию будущего раздела. В качестве файловой системы выберите «etx4». Включите пункт «Шифровать посредством LUKS», появятся поля ввода пароля для доступа к шифрованному разделу, выберите пароль и заполните поля. По желанию вы можете заполнить поле «метка» и настроить размеры создаваемого раздела. После завершения настройки нажмите «Ок», чтобы добавить изменения в список операций.

Теперь необходимо применить созданные изменения, для этого в верхнем левом углу окна программы нажмите «Применить».

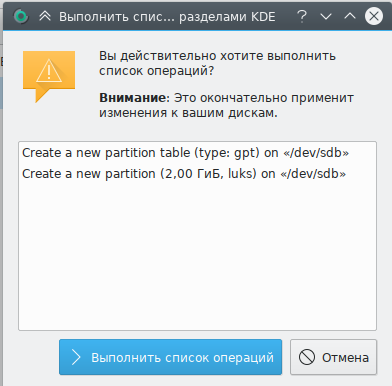

Появиться окно со списком запланированных операций, если всё в порядке нажимаем «Выполнить список операций».

Появится окно с отображением хода процесса выполнения операций. По окончании успешного выполнения всех операций нажмите «Ок».

Зашифрованный раздел создан.