- Alt-csp-cryptopro

- Установка

- Запуск

- Создание электронной подписи

- Создание отсоединенной (detached) электронной подписи

- Создание электронной подписи в zip контейнере

- Создание присоединенной (attached) электронной подписи

- Проверка электронной подписи

- Отсоединённая подпись

- Проверка электронной подписи в zip контейнере

- Присоединённая подпись

- Установка корневого сертификата

- Поддержка работы сайтов с российскими сертификатами

- Установка/удаление корневых сертификатов

- Установка корневого сертификата

- Поддержка работы сайтов с российскими сертификатами

- Установка/удаление корневых сертификатов

Alt-csp-cryptopro

ALT CSP КриптоПро (Подпись и проверка ЭЦП ГОСТ) — утилита для создания и проверки электронной подписи. Возможности ALT CSP КриптоПро:

- создание отсоединённой электронной подписи;

- создание электронной подписи в zip контейнере;

- создание присоединённой электронной подписи;

- проверка электронной подписи;

- просмотр содержимого zip контейнера с документом и электронной подписью.

Установка

Установить пакет alt-csp-cryptopro из репозитория:

# apt-get install alt-csp-cryptopro Для возможности запуска ALT CSP КриптоПро из меню LibreOffice установить пакет LibreOffice-plugin-altcsp :

# apt-get install LibreOffice-plugin-altcsp Запуск

Запустить программу можно:

- из меню рабочей среды: Меню запуска приложений ▷ Системные/Система ▷ ALT CSP КриптоПро (Подпись и проверка ЭЦП ГОСТ) ;

- из контекстного меню файла:

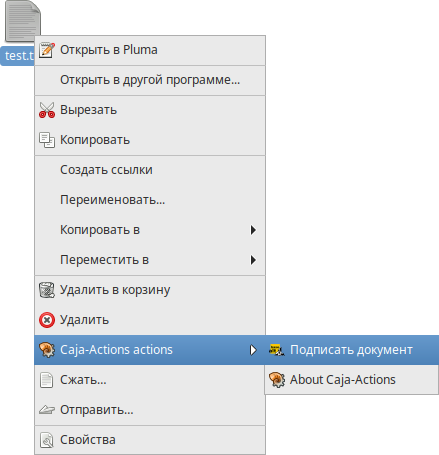

- в файловом менеджере Caja (рабочая среда Mate): Контекстное меню файла ▷ Caja-Actions actions ▷ Подписать документ (должен быть установлен пакет mate-file-manager-actions):

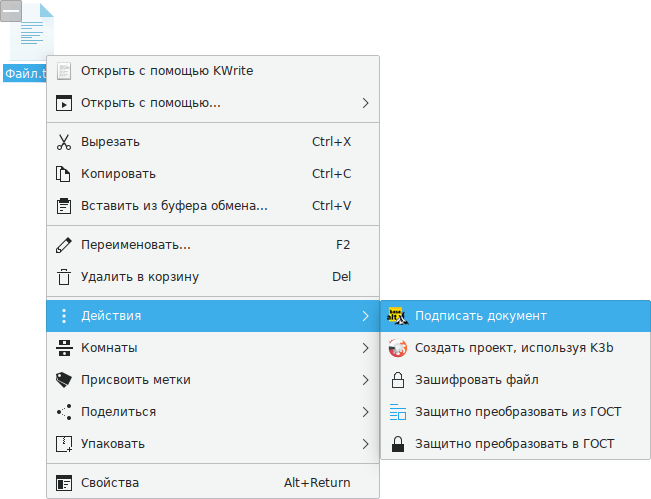

- в файловом менеджере Dolphin (рабочая среда KDE): Контекстное меню файла ▷ Действия ▷ Подписать документ ;

- в файловом менеджере Thunar (рабочая среда Xfce) — для возможности запуска ALT CSP КриптоПро из контекстного меню файла необходимо настроить особое действие;

- в файловом менеджере Caja (рабочая среда Mate): Контекстное меню файла ▷ Caja-Actions actions ▷ Подписать документ (должен быть установлен пакет mate-file-manager-actions):

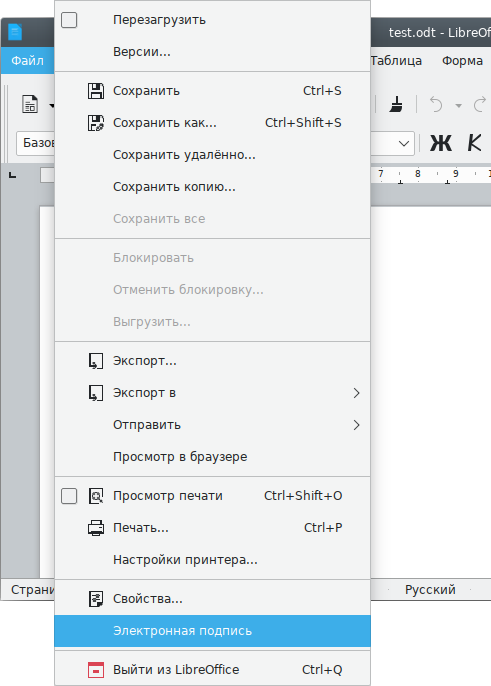

- из меню LibreOffice ( Файл ▷ Электронная подпись ):

Создание электронной подписи

Создание отсоединенной (detached) электронной подписи

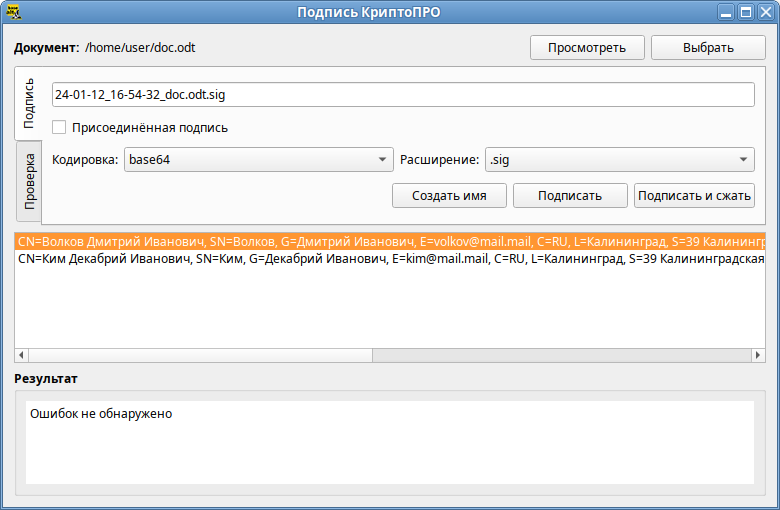

Для создания подписи следует на вкладке «Подпись», в разделе «Документ» нажать кнопку «Выбрать» и выбрать электронный документ. Нажав кнопку «Просмотреть», можно просмотреть содержимое электронного документа.

Примечание: Документ будет выбран автоматически, если программа была запущена из контекстного меню файла

Далее следует выбрать сертификат, которым вы собираетесь подписать документ.

Примечание: Если окно выбора сертификатов пустое, то сертификатов для подписи у вас просто нет, и вам следует установить хотя бы один.

В выпадающем списке «Кодировка» можно выбрать кодировку подписи: base64 (по умолчанию) или DER. В выпадающем списке «Расширение» можно задать расширение для файла цифровой подписи: p7b (по умолчанию), sig или .sign.

Название файла цифровой подписи по умолчанию будет сформировано путем добавления к имени файла информации о текущей дате и времени: гг-мм-дд_чч-мм-сс_.p7b . При необходимости это имя можно откорректировать вручную или вернуть к виду по умолчанию, нажав кнопку «Создать имя».

Для генерации электронной подписи следует нажать кнопку «Подписать».

В открывшемся окне необходимо ввести пароль на контейнер, если он был установлен, и нажать кнопку «ОК».

В результате успешного создания электронной подписи в поле «Результат» появится сообщение «Ошибок не обнаружено».

Сформированный файл подписи по умолчанию будет сохранен в тот же каталог, в котором находится файл с исходными данными.

Создание электронной подписи в zip контейнере

ALT CSP КриптоПро позволяет объединить электронный документ и соответствующую ему электронную подпись в контейнер электронного документа ( .signed.zip ), представляющий собой zip-архив.

Для создания контейнера необходимо при создании электронной подписи нажать кнопку «Подписать и сжать».

В результате создания электронной подписи, будет сформирован контейнер с именем doc.odt.signed.zip, в который будут перемещены файл электронного документа (doc.odt) и файл электронной подписи (21-09-30_09-16-10_doc.odt.p7b).

Создание присоединенной (attached) электронной подписи

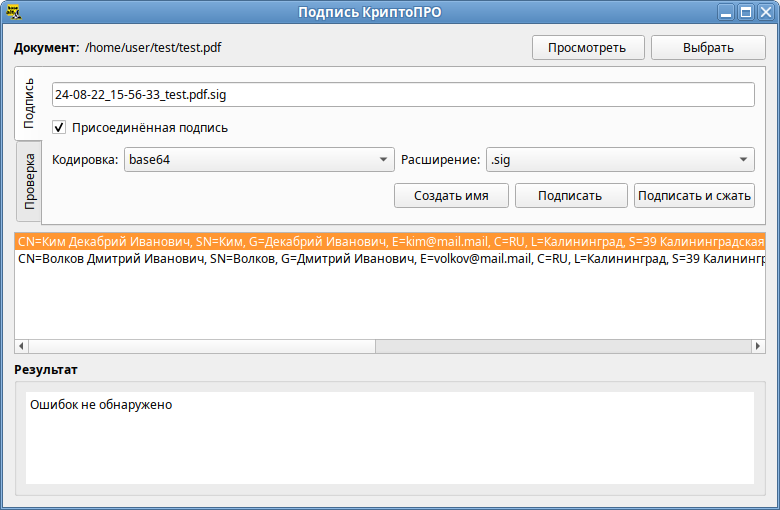

Для создания присоединенной подписи необходимо при создании электронной подписи в разделе «Подпись» установить отметку в поле «Присоединённая подпись»:

В том же каталоге, в котором хранился исходный документ, появится файл содержащий как саму электронную подпись, так и исходный документ (в данном примере 21-09-30_09-58-58_test.pdf.p7b).

Примечание: Отправлять контрагенту нужно будет только этот файл. Для проверки и прочтения такого документа должно быть установлено ПО, поддерживающее работу с прикрепленной подписью.

Пример извлечения файла с данными из файла электронной подписи:

$ cryptcp -verify 21-09-30_09-58-58_test.pdf.p7b test_new.pdf Проверка электронной подписи

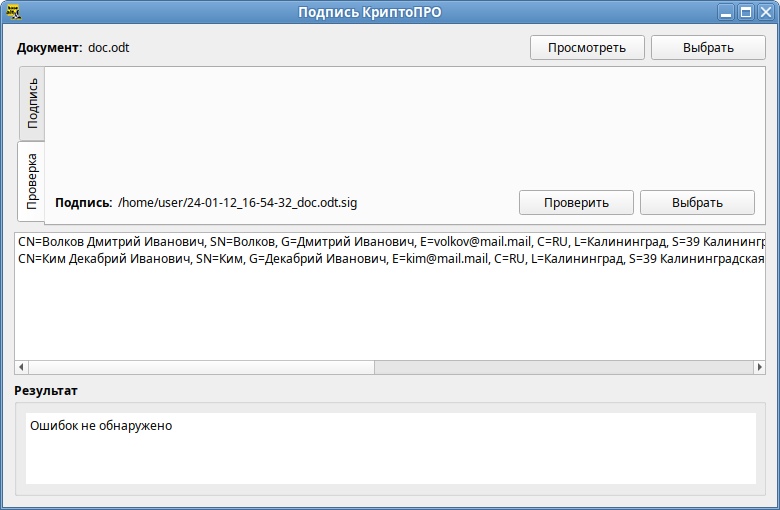

Проверка электронной подписи выполняется во вкладке «Проверка».

Отсоединённая подпись

Для проверки отсоединённой электронной подписи необходимо нажать кнопку «Выбрать» и выбрать электронный документ.

Примечание: Документ будет выбран автоматически, если программа была запущена из контекстного меню файла электронного документа.

Примечание: Если программа была запущена из контекстного меню файла электронной подписи, подпись и документ будут выбраны автоматически.

Далее следует выбрать подпись, нажав кнопку «Выбрать» в секции «Подпись» и выбрать файл электронной подписи.

После появления имени подписи в секции «Подпись», нажать кнопку «Проверить»:

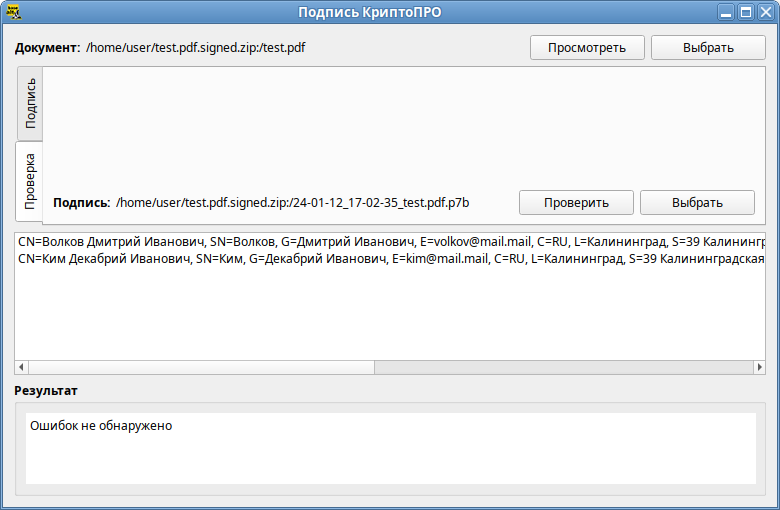

Проверка электронной подписи в zip контейнере

Для проверки электронной подписи в контейнере достаточно выбрать zip-архив (документ и подпись будут выбраны автоматически) и нажать кнопку «Проверить».

Присоединённая подпись

Для проверки присоединённой электронной подписи необходимо выбрать электронный документ и нажать кнопку «Проверить».

Установка корневого сертификата

Поддержка работы сайтов с российскими сертификатами

Для установки комплекта корневых сертификатов CA России достаточно установить пакет ca-certificates-digital.gov.ru :

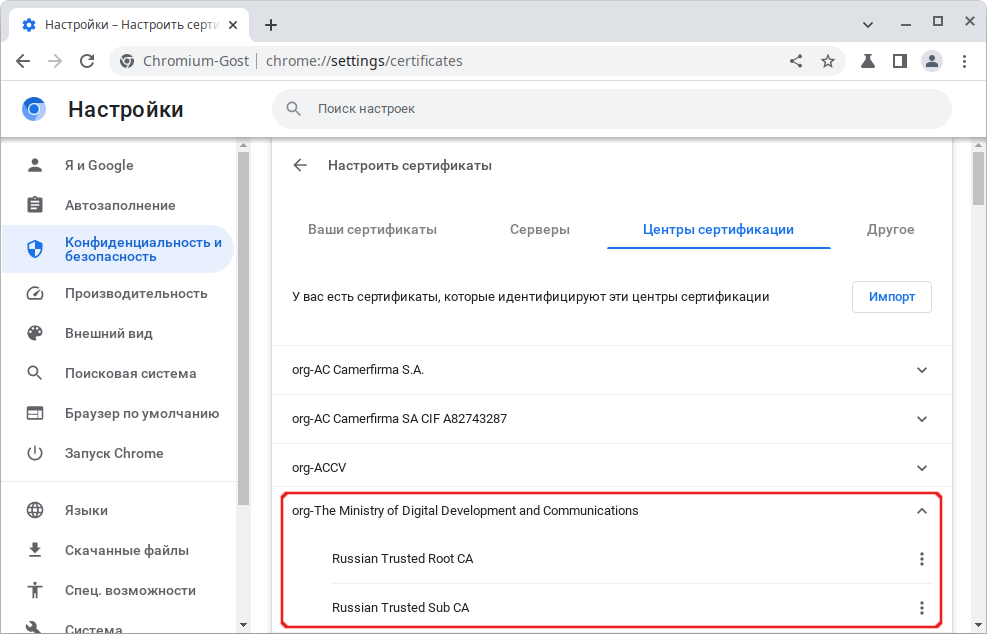

# apt-get install ca-certificates-digital.gov.ru В результате в хранилище доверенных сертификатов должны появиться сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA»:

$ trust list |grep "Russian Trusted" -B 2 -A 2 pkcs11:id=%E1%D1%81%E5%CE%5A%5F%04%AA%D2%E9%B6%9D%66%B1%C5%FA%AC%2C%87;type=cert type: certificate label: Russian Trusted Root CA trust: anchor category: authority -- pkcs11:id=%D1%E1%71%0D%0B%2D%81%4E%6E%8A%4A%8F%4C%23%B3%4C%5E%AB%69%0B;type=cert type: certificate label: Russian Trusted Sub CA trust: anchor category: authority

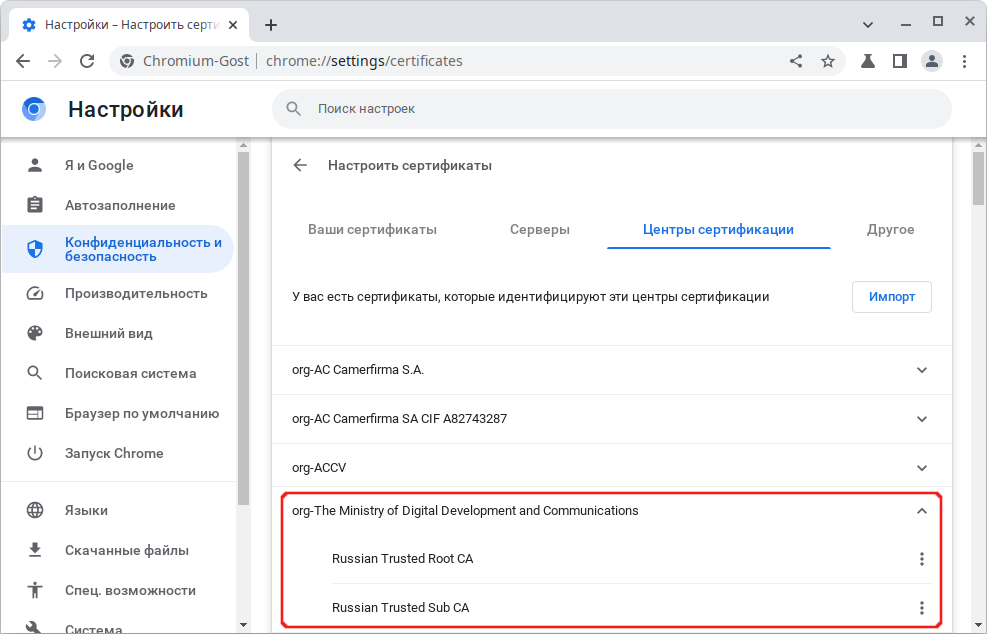

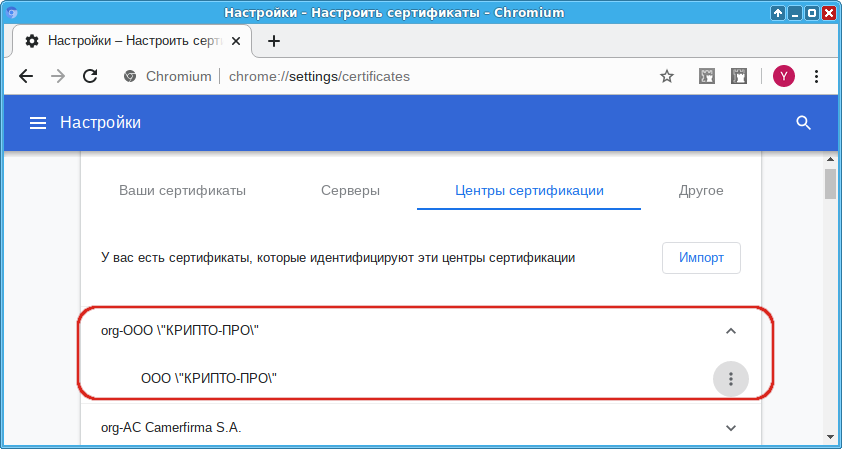

Сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA» в Chromium-Gost:

Примечание: В пакете ca-certificates содержится набор сертификатов X.509 общедоступных центров сертификации (CA).

Установка/удаление корневых сертификатов

Примечание: Место, где размещены корневые доверенные сертификаты в P8 и P7 — это файл /etc/pki/tls/certs/ca-bundle.crt (символьная ссылка на /usr/share/ca-certificates/ca-bundle.crt ).

В P10 и P9 для установки корневых сертификатов необходимо поместить файлы сертификатов в /etc/pki/ca-trust/source/anchors/ и обновить общесистемный список доверенных CA:

# cp /home/user/qca2020.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust Chromium, Firefox и созданные на их основе веб-браузеры доверяют корневым сертификатам, установленным на уровне системы.

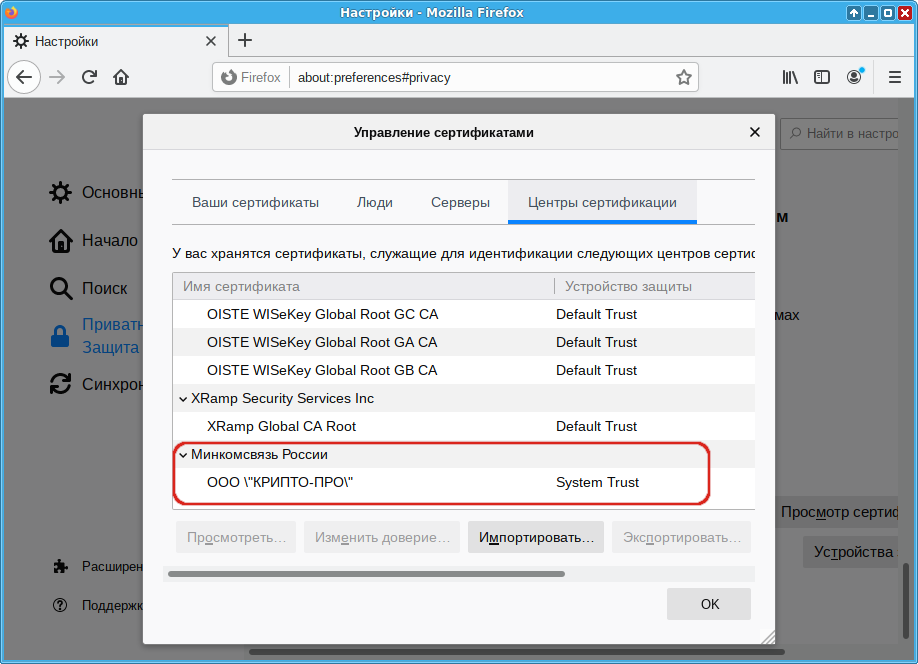

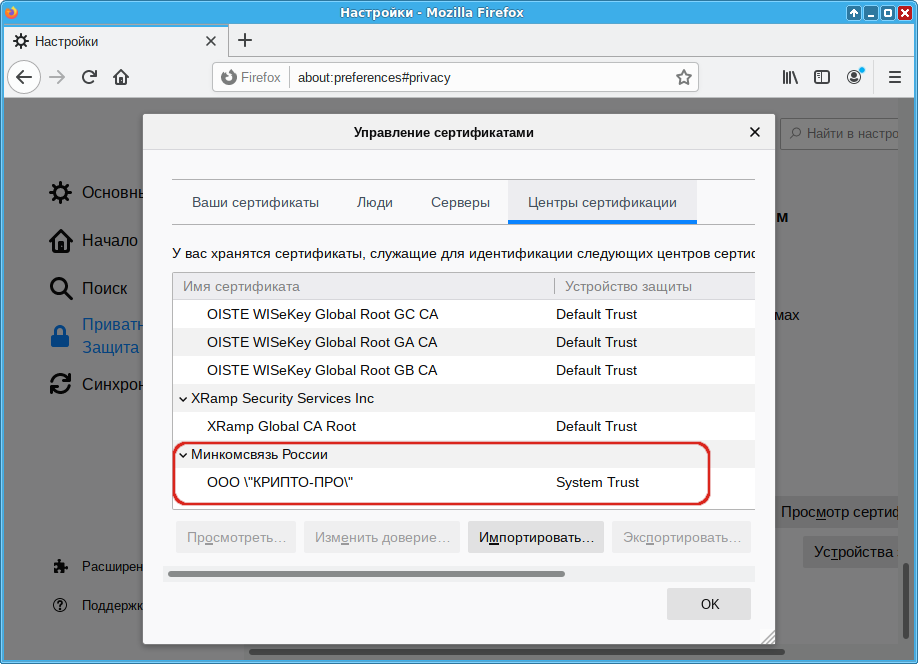

Установленный сертификат в Firefox:

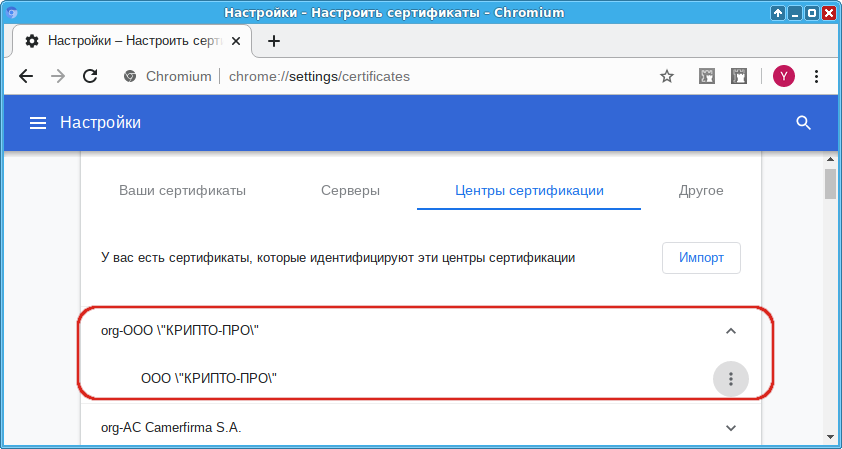

Установленный сертификат в Chromium:

# rm -f /etc/pki/ca-trust/source/anchors/qca2020.crt && update-ca-trust Установка корневого сертификата

Поддержка работы сайтов с российскими сертификатами

Для установки комплекта корневых сертификатов CA России достаточно установить пакет ca-certificates-digital.gov.ru :

# apt-get install ca-certificates-digital.gov.ru В результате в хранилище доверенных сертификатов должны появиться сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA»:

$ trust list |grep "Russian Trusted" -B 2 -A 2 pkcs11:id=%E1%D1%81%E5%CE%5A%5F%04%AA%D2%E9%B6%9D%66%B1%C5%FA%AC%2C%87;type=cert type: certificate label: Russian Trusted Root CA trust: anchor category: authority -- pkcs11:id=%D1%E1%71%0D%0B%2D%81%4E%6E%8A%4A%8F%4C%23%B3%4C%5E%AB%69%0B;type=cert type: certificate label: Russian Trusted Sub CA trust: anchor category: authority

Сертификаты «Russian Trusted Root CA» и «Russian Trusted Sub CA» в Chromium-Gost:

Примечание: В пакете ca-certificates содержится набор сертификатов X.509 общедоступных центров сертификации (CA).

Установка/удаление корневых сертификатов

Примечание: Место, где размещены корневые доверенные сертификаты в P8 и P7 — это файл /etc/pki/tls/certs/ca-bundle.crt (символьная ссылка на /usr/share/ca-certificates/ca-bundle.crt ).

В P10 и P9 для установки корневых сертификатов необходимо поместить файлы сертификатов в /etc/pki/ca-trust/source/anchors/ и обновить общесистемный список доверенных CA:

# cp /home/user/qca2020.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust Chromium, Firefox и созданные на их основе веб-браузеры доверяют корневым сертификатам, установленным на уровне системы.

Установленный сертификат в Firefox:

Установленный сертификат в Chromium:

# rm -f /etc/pki/ca-trust/source/anchors/qca2020.crt && update-ca-trust