- Русские Блоги

- Безопасное подключение Android-устройств к корпоративной сети Wi-Fi

- EAP-TLS Certificates for Wireless on Android

- Generate User Certificate on Windows 7

- Export Certificates

- Export User Certificate

- Export Root CA Certificate

- Import Certificates on Android Device

- Connect to Wireless Network using EAP-TLS

Русские Блоги

Безопасное подключение Android-устройств к корпоративной сети Wi-Fi

Эта статья о:Безопасное подключение Android-устройств к корпоративной сети Wi-Fi, [Комментарий IT168] По сравнению с использованием режима персонального или предварительного общего ключа (PSK) конкретная реализация безопасного доступа к беспроводной сети в корпоративной среде или в режиме Wi-Fi 802.1X отличается. Хотя используя личныеноутбукПодключение компьютеров к корпоративным сетям больше не является технической проблемой, но быстрое распространение устройств Android по-прежнему приносит ряд дополнительных параметров настройки, которые мы, возможно, не видели раньше.

В сегодняшней статье мы рассмотрим влияние этих настроек и поймем, на какие факторы нужно обратить внимание при подключении устройств Android к корпоративной среде Wi-Fi:

Скачайте и установите все необходимые файлы цифровых сертификатов

Во-первых, нам нужно получить все необходимые файлы цифровых сертификатов. Например, если вы используете режим EAP-TLS стандарта 802.1X, обратитесь за соответствующими документами к сетевому администратору. Кроме того, нам еще нужно скачатьДругиеРазличные сертификаты, такие как сертификация CA, для обеспечения бесперебойной работы устройствасерверпроверка.

В каждой новой версии системы Android процесс импорта сертификата будет продолжаться автоматически после завершения загрузки файла. Вам нужно только ввести имя для сертификата и выбрать точку доступа Wi-Fi, используемую сертификатом. Если на вашем устройстве не включен механизм защиты экрана блокировки, система может уведомить вас о необходимости его включения, напоминая вам.

▲ Экран установки после загрузки цифрового сертификата в среде Android

вДругиеВ ранних версиях Android вам может потребоваться инициализировать импорт сертификата, войдя в настройки «Безопасность» или «Местоположение и безопасность» и выбрав «Установить с SD-карты». Если он не был установлен, система напомнит всем создать пароль для хранилища сертификатов.

Доступ к корпоративной сетевой среде

Как и в любой другой сетевой среде Wi-Fi, щелкните имя сети в списке окружающих беспроводных сетей, чтобы завершить доступ. При первом подключении система напомнит вам о необходимости выполнить настройки аутентификации.

Если не был выбран правильный метод EAP, выберите метод, который может поддерживать подключенная сеть. Если у вас уже есть имя пользователя и пароль, соответствующие Wi-Fi, к которому вы получаете доступ, вы обычно можете выбрать метод EAP. Если для него должен быть установлен цифровой сертификат, наиболее подходящим может быть метод TLS.

Для большинства методов EAP вы можете выбрать указанный сертификат CA — как упоминалось выше, мы должны сначала выполнить шаги установки. Для TLS необходимо указать для него сертификат пользователя.

Ниже приведены правильные параметры настройки при использовании методов EAP или TLS:

▎Authentication Phase 2: Выберите (необязательно) внешний метод аутентификации, поддерживаемый сетью, например MS-CHAPv2 или GTC. MS-CHAPv2 является наиболее распространенным, но если вы не уверены, поддерживается ли он, вы можете выбрать «Нет».

▎ Идентичность: эквивалент технического описания концепции «имя пользователя», которое может включать доменное имя, например j[email protected] в зависимости от фактической ситуации в сети.

▎ Анонимный идентификатор: в большинстве случаев вы можете оставить это поле пустым. Однако, когда это возможно, я лично рекомендую вам выбирать случайное имя пользователя, например «анонимный».

По умолчанию имя пользователя будет отправлено на аутентификациюсервердважды. Контент, отправленный в первый раз, не зашифрован, и он будет вызывать внешнюю или анонимную идентификацию; контент, отправляемый во второй раз, реализуется через зашифрованный канал, который отвечает за вызов внутренней идентификации. В большинстве случаев проверка может быть успешно завершена без реального имени пользователя во внешнем идентификаторе. Именно по этой причине каждый должен стараться избегать использования содержимого с реальным именем пользователя, которое может эффективно помешать любым любопытным лицам принять его как свое собственное.

Однако некоторые сети требуют использования полного имени пользователя или, по крайней мере, предоставляют правильный домен или область во внешнем удостоверении, например «[email protected]».

▎ Введите пароль: Очевидно, нам нужно ввести здесь пароль, соответствующий учетной записи.

Помните, что вы можете изменить эти настройки аутентификации в любое время по мере необходимости. Конкретный метод выполнения также очень прост, просто нажмите и удерживайте соответствующее имя сети и выберите «изменить конфигурацию сети».

Исходное время публикации: 6 июля 2015 г.

Эта статья написана IT168, партнером Yunqi Community. Для получения соответствующей информации, пожалуйста, следите за IT1684.

Оригинальное название: Безопасное подключение Android-устройств к корпоративному Wi-Fi

EAP-TLS Certificates for Wireless on Android

In this lesson, I want to demonstrate to you how to install a user certificate on an Android device so that you can authenticate to a wireless network using EAP-TLS. This is the most secure method of authentication when it comes to wireless networks, but it requires some more effort as you require certificates on the server and each client device.

If you don’t have a RADIUS server and Certificate Authority yet, then you should take a look at my PEAP and EAP-TLS on Windows Server 2008 lesson. In this lesson, I will be using a Windows Server 2008 machine running Certificate Services to generate a client certificate for my Android device.

There are three devices that we require for this lesson:

- Android Device: I’m using my Samsung Galaxy S3 running Android 4.x

- Certificate Authority: required to generate the user certificate. I’m using Windows Server 2008 R2.

- Windows computer: Used to request the user certificate for the Android device. I will be using Windows 7 in my example.

And there are two certificates that we require:

The user certificate is required to authenticate the user, and the root CA certificate is required in case you created your own certificate authority. We’ll start with the creation of a user certificate.

Generate User Certificate on Windows 7

First, we will generate a user certificate for the Android device. I will use Windows 7 to connect to the Certificate Authority and request a user certificate. I will use Web enrollment for this as it’s probably the most convenient method of enrolling user certificates.

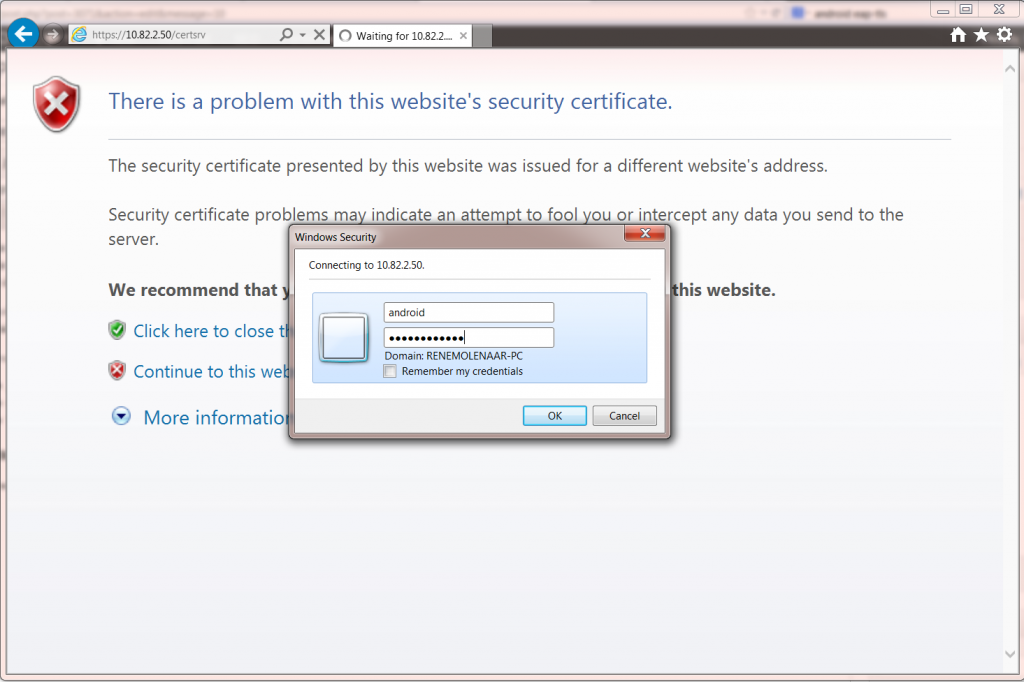

Open the web browser and open http://your-server-ip/certsrv. Enter the credentials of the user account that requires a certificate. I’m doing this for a user called “Android”.

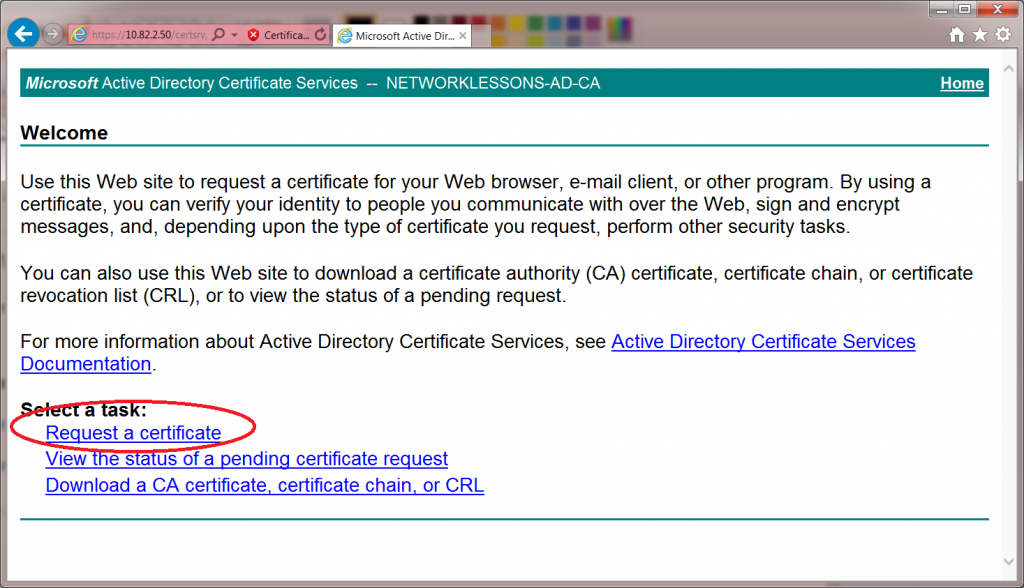

Click on the request a certificate button to continue.

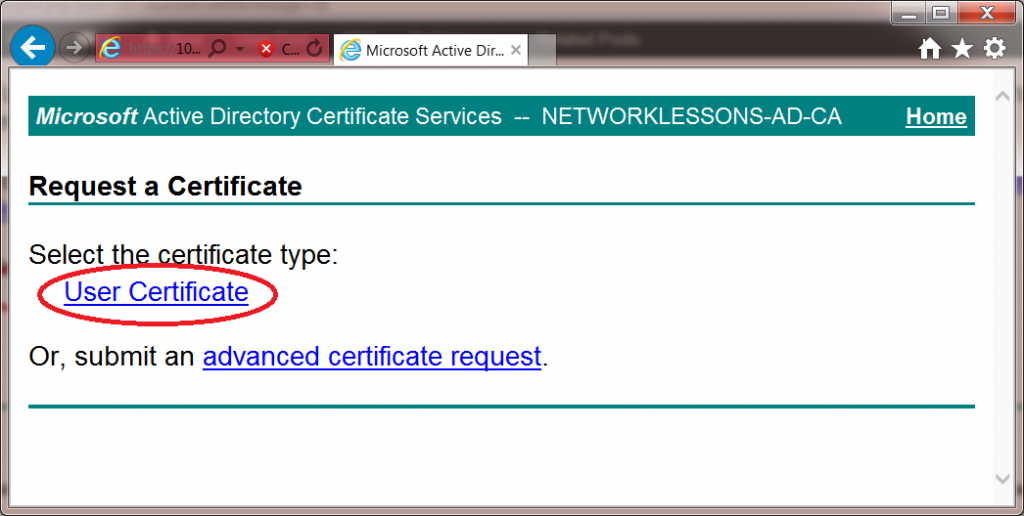

There is no need for advanced options. Click on user certificate to continue.

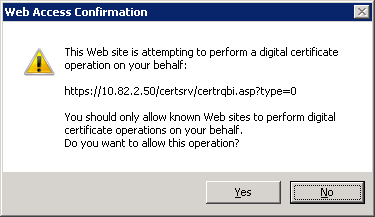

Your web browser will warn you that you are about to request a certificate, click on Yes to continue.

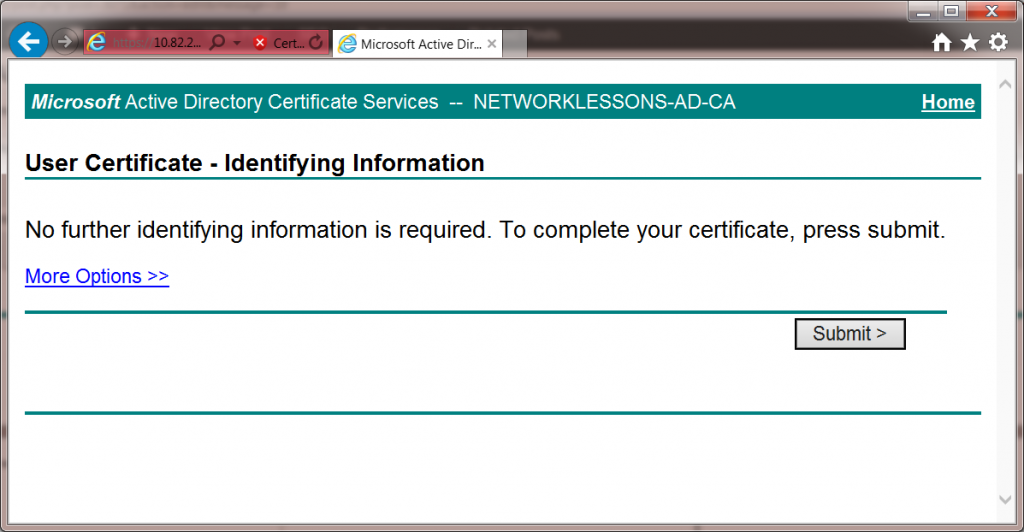

In the final screen, the web enrollment is ready to submit your request. Hit the submit button to continue.

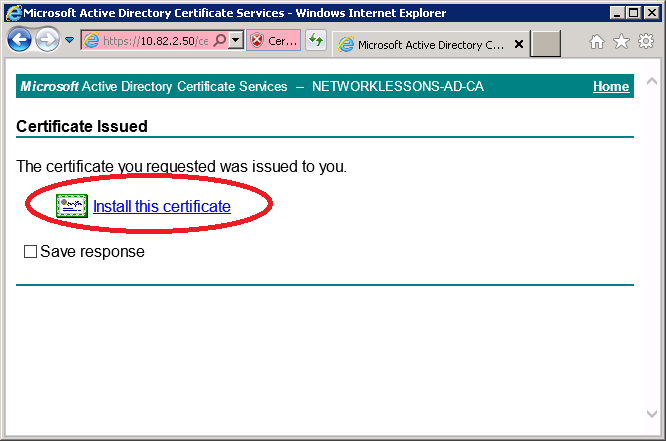

Your user certificate will be ready, and the web browser will ask if it should install the user certificate for you. Click on Install this Certificate to continue.

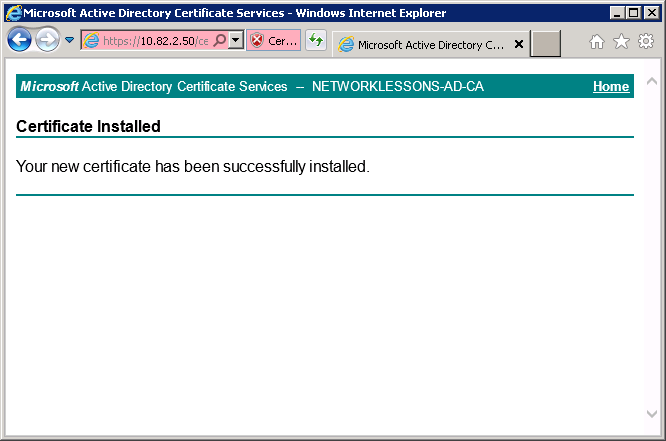

If everything went OK, you should get a message that the user certificate has been installed.

Now we have a user certificate on our Windows 7 computer. We will export this user certificate and import it to our Android device.

Export Certificates

Our Android device will require the user certificate that we just generated but also the root CA certificate in case you are running your own Certificate Authority. I will use my Windows 7 computer to export both certificates. We’ll start with the user certificate…

Export User Certificate

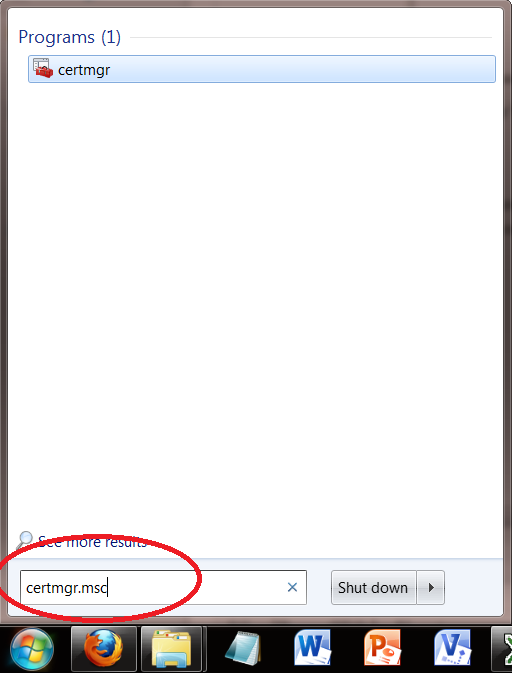

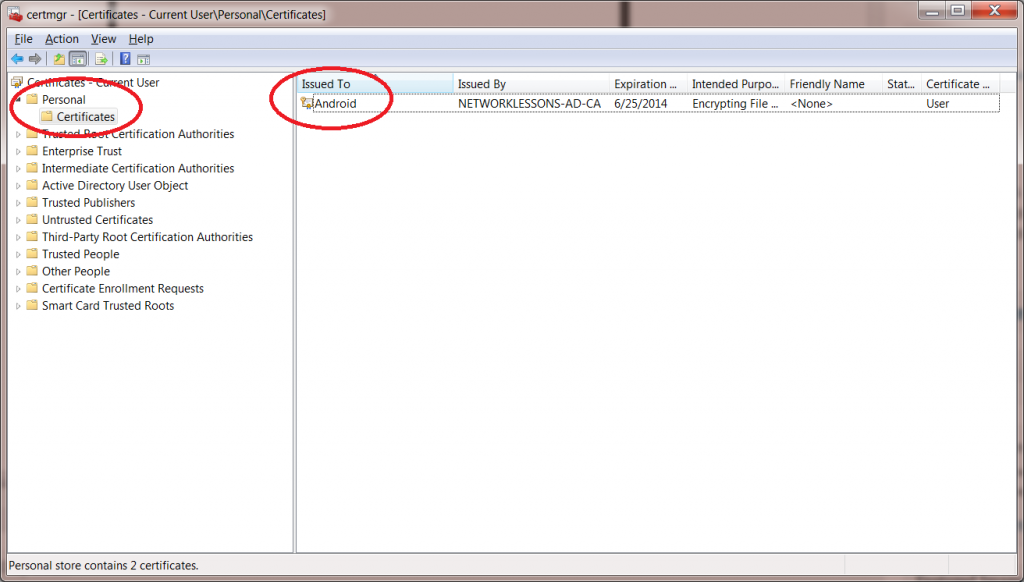

We will use the certificate manager on Windows 7 to view our certificates and export them.

Click on Start > type “CERTMGR.MSC” (without the quotes) and hit enter.

The Certificate manager will start. Click on Personal > Certificates and you will see the user certificate that we generated for the Android user.

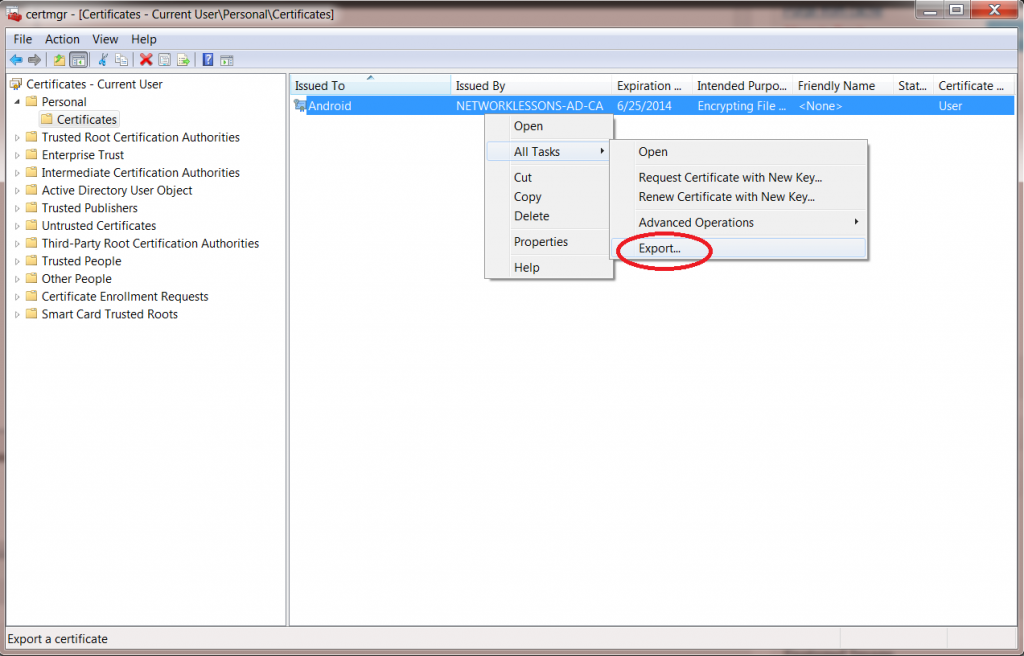

Click on the Android user certificate (right mouse click) and select Export.

You will see the certificate export wizard. Click Next to continue.

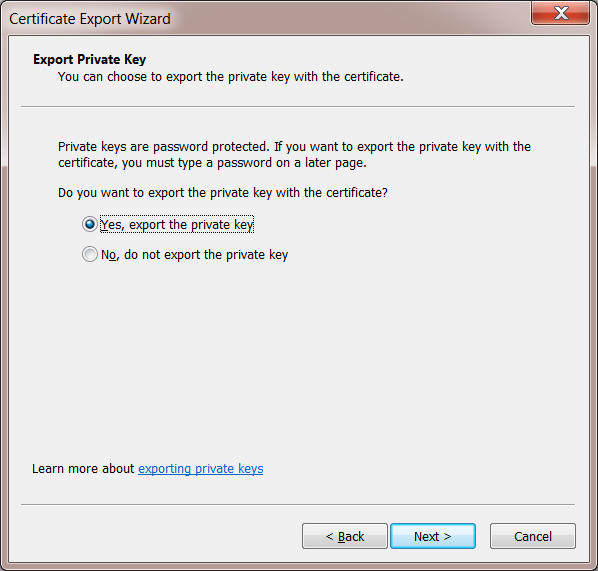

The wizard will ask you to export the private key for the user certificate. Select Yes, export the private key, and click Next to continue.

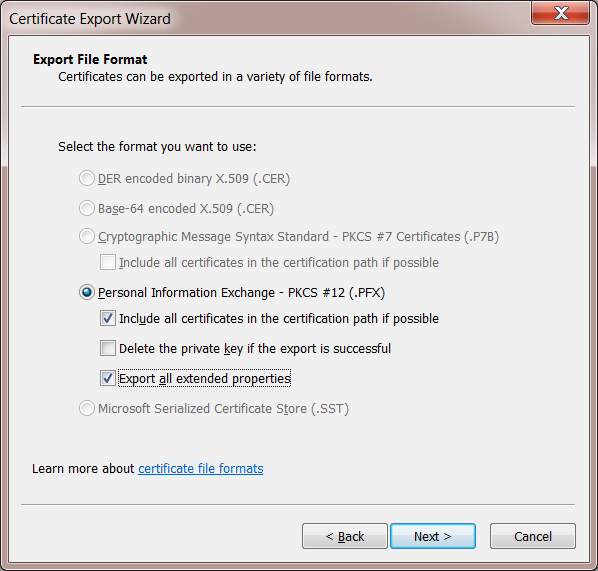

In the next screen, you will have to choose the file format. Everything is greyed out since this is a user certificate. Select the “Include all certificates in the certification path if possible” and “Export all extended properties” checkboxes. Click Next to continue.

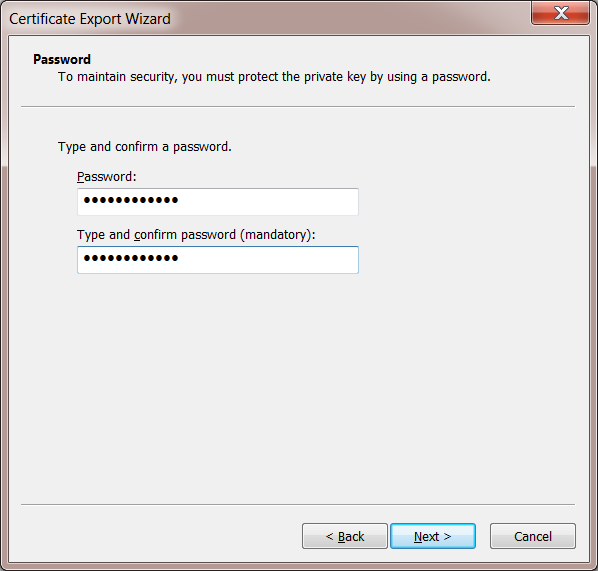

The export wizard will ask you to protect the private key with a password. This is a good idea, so enter a secure password. Click Next to continue.

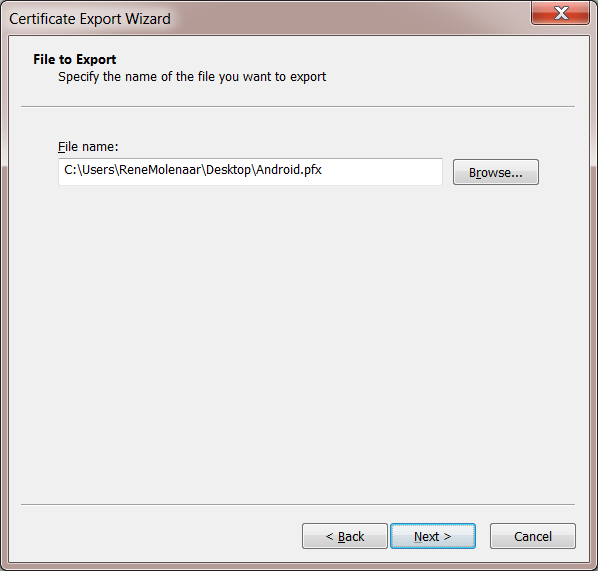

The export wizard will ask you for a filename. I’ll name my user certificate “Android”. Click Next to continue.

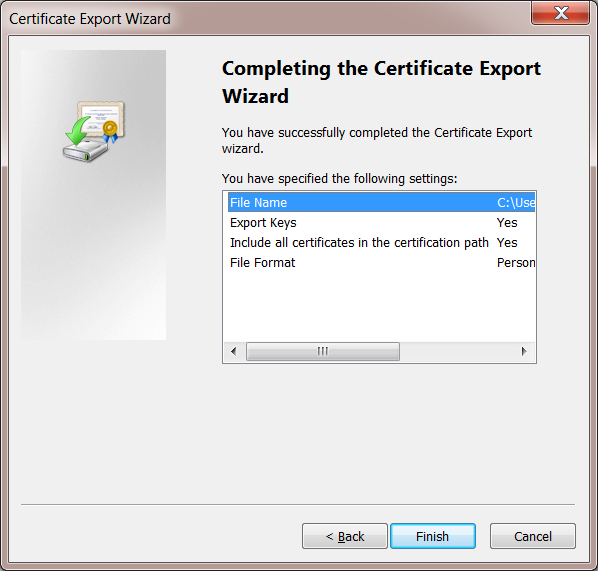

Finally, the export is done. Click Finish to continue.

Now we have the user certificate for user Android stored in a file. We still will need the root CA certificate…

Export Root CA Certificate

If you don’t have the root CA certificate yet, you will have to export it from the certificate authority or your Windows 7 computer. In my other lesson, I already covered how to export the root CA in installing PEAP and EAP-TLS on Windows Server 2008. Take a look at the Configure Wireless Client section to see how you can export the root CA to a filename.

Once you are done, you should have two files:

- The user certificate is in PFX file format.

- The root CA certificate is in DER file format.

We are now ready to import the certificates on our Android device.

Import Certificates on Android Device

Most Android devices will only import certificates from an SD card (internal or external). I am using a Samsung Galaxy S3 running Android 4.x but importing the certificates should be similar on other Android 4.x devices.

Some older Android versions might only recognize certain file formats. If your certificate is not recognized, try renaming the “cer” files to “crt” and the “pfx” file to “p12”.

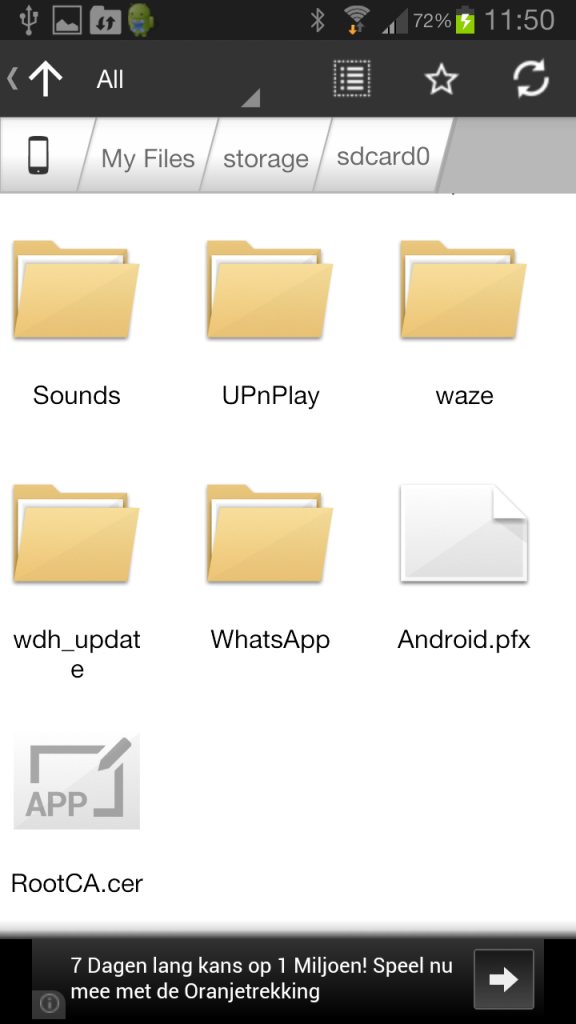

First, you need to copy the two certificate files to your Android device. In my case, I had to copy it to the internal storage, but it’s possible that you need to copy it to an external SD card on other Android devices. Whatever storage “device” it is, you need to copy the files to the root…don’t use any sub-folders. Here’s an example of where I stored the certificate files on my Samsung Galaxy S3:

Above, you can see that I stored the following two files on sdcard0 (despite the name, this is the internal storage of the phone):

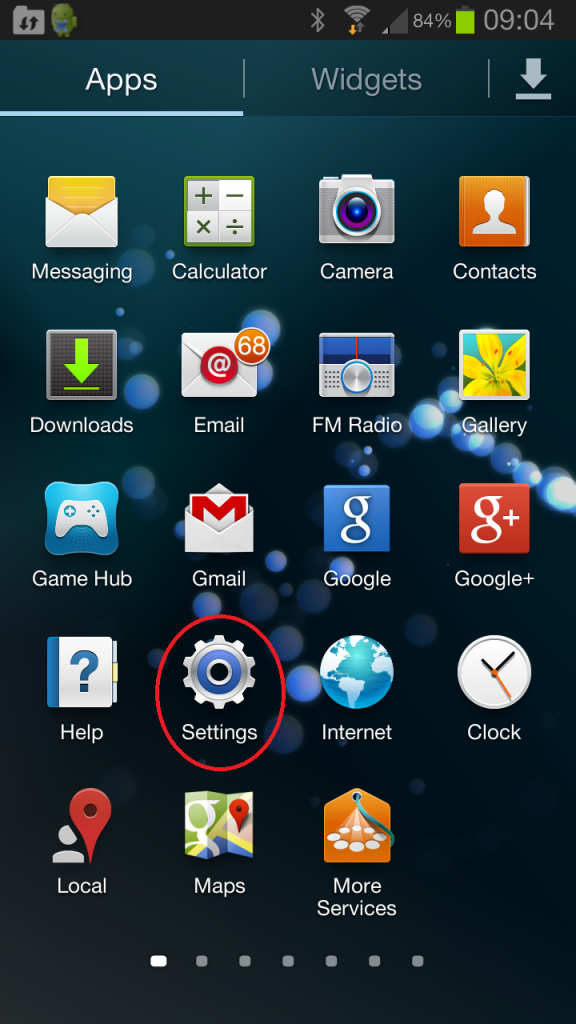

Once you have the files in place, you import them. Go to the settings of your Android device.

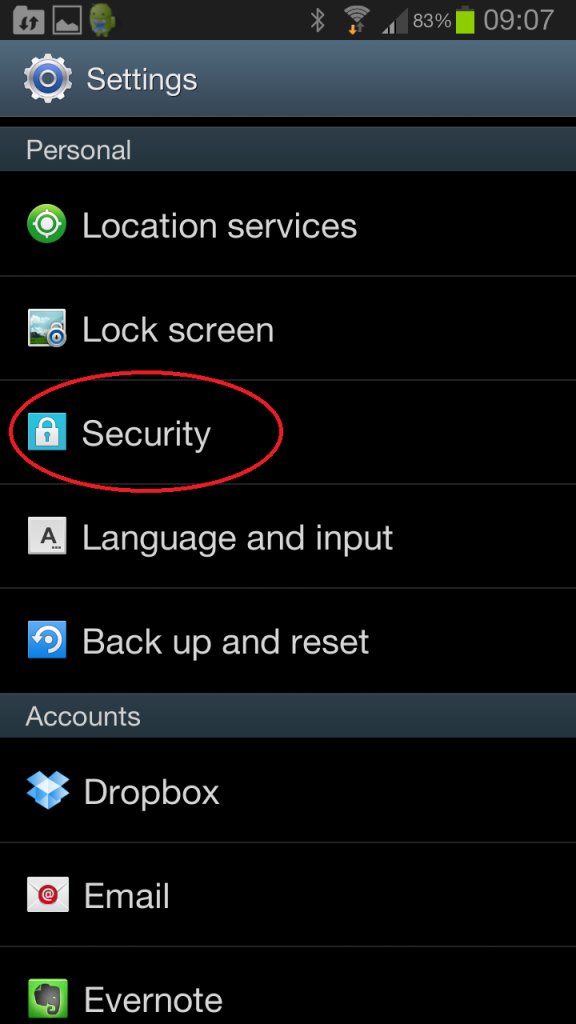

Select the Security option from the Settings menu.

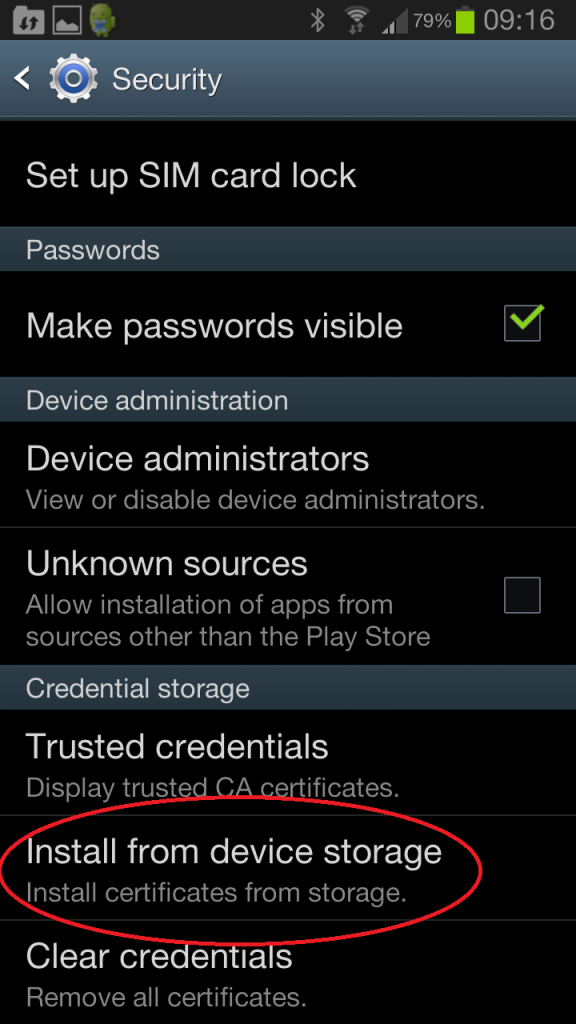

At the bottom, you will find the Credentials storage. Select Install from storage device.

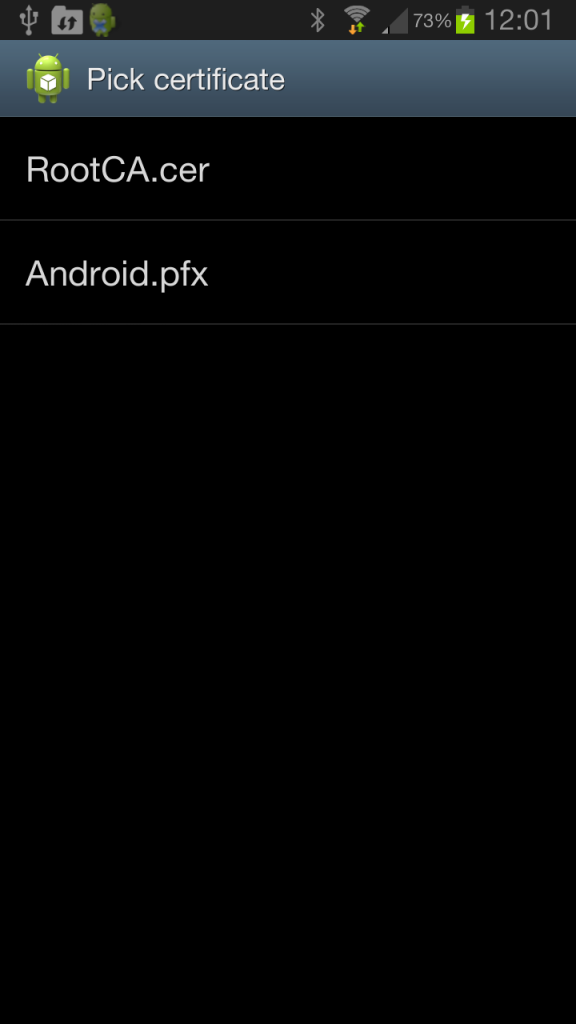

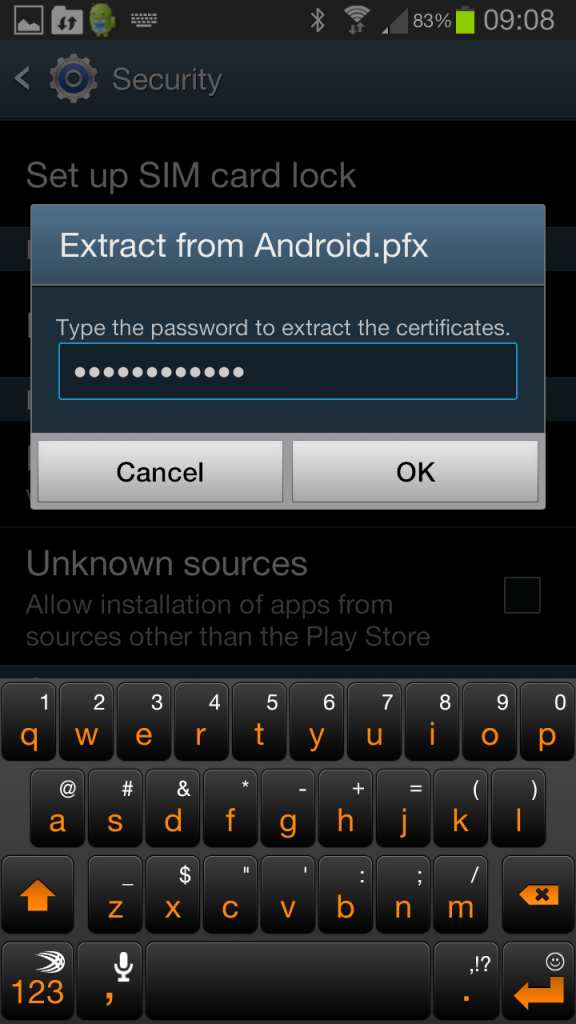

Your Android device will find the certificate files on your storage device and prompt you with the following screen.

We need to install both. Let me give you an example of the user certificate. Type in the password for the private key and hit OK.

In case you get the error “No certificate file found on SD card” then A) your Android device doesn’t support the file format for the certificates that you copied or B) you copied the certificates to the wrong storage device.

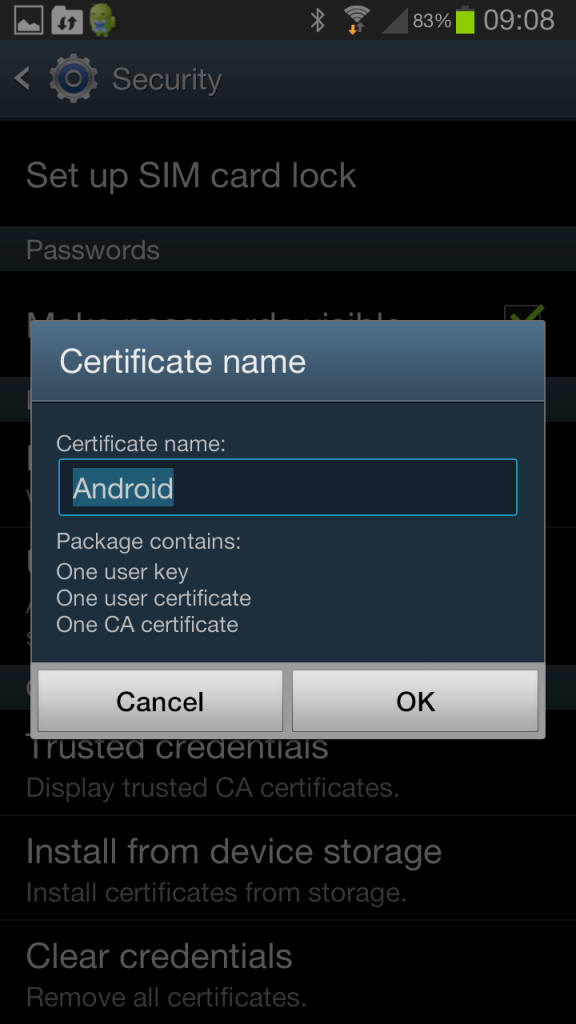

Android will ask you for a certificate name. Keep the default or rename it to something else and press OK.

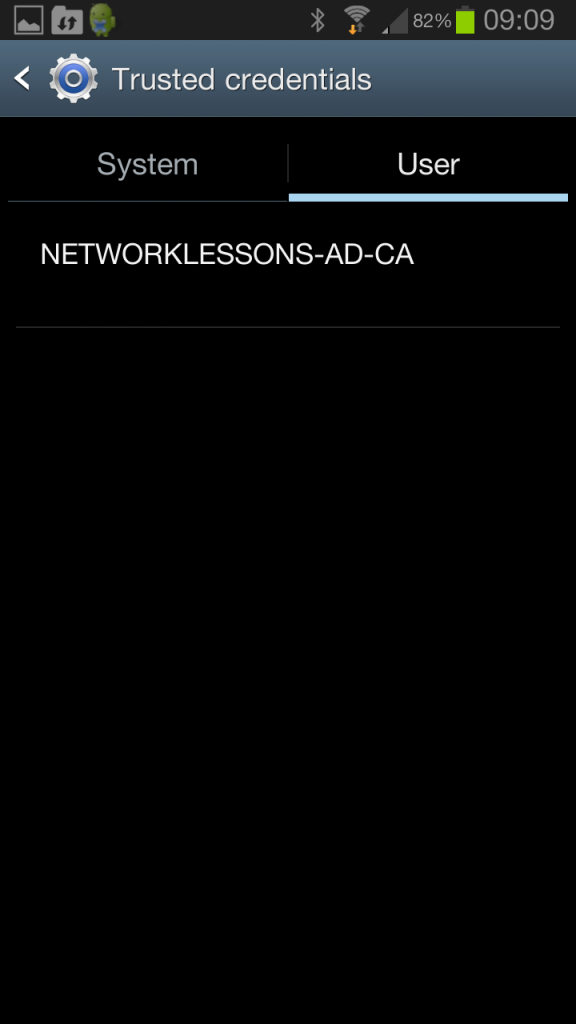

Make sure you import both certificates. You can verify that your Android device recognizes the certificates. Select Trusted credentials if you want to take a look.

Below you can see that this Android device has a user certificate.

Our Android device now knows about the certificates that we require. Time to connect to the wireless network!

Connect to Wireless Network using EAP-TLS

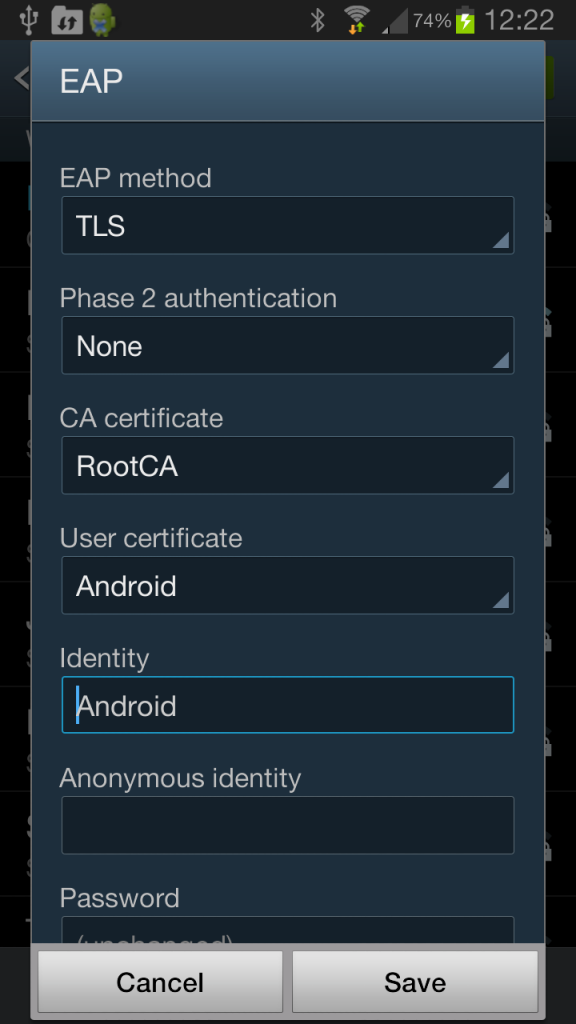

With the certificates in place, we are ready to connect to the Wireless Network. Go to the Wifi settings of your android device and connect to the correct SSID. You will be prompted for some security details. Enter the following items:

- EAP method: TLS

- Phase 2 authentication: none

- CA certificate: your root CA.

- User certificate: your user certificate.

- Identity: username

Leave the rest of the items empty and press Save.

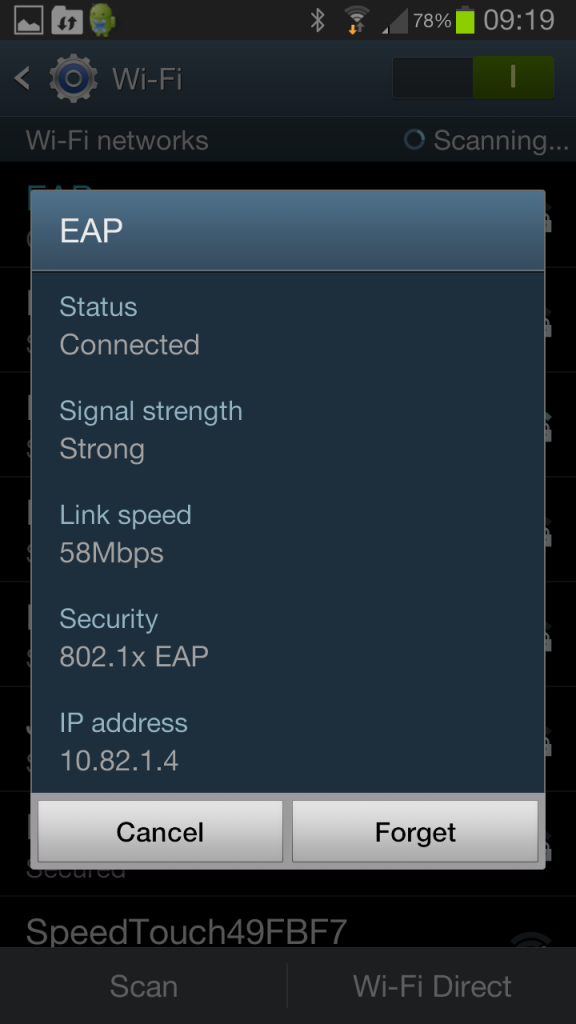

You should now be connected to the wireless network:

That’s all there is to it! I hope this has been helpful in helping you connect your Android devices to the Wireless network using EAP-TLS. If you have any questions feel free to leave a comment in our forum!