- Samba

- Быстрая установка

- Быстрая настройка и запуск

- Настройка анонимного разделяемого каталога

- Тонкая настройка

- Инструменты командной строки для samba

- Настройка клиентов

- Простой доступ к ресурсам

- Монтирование ресурсов

- Автоматическое монтирование ресурсов

- [РЕШЕНО] Подключение шары Windows

- Alex422

- fixyatina

- Alex422

- Astra Linux Special Edition 1.5 ⬝ Настройка Samba ресурсов

- Настройка Samba

- Подключение ресурса в сессии не отличной от нуля

- Монтирование разделяемых файловых ресурсов

- Автоматическое монтирование ресурсов при входе пользователя с помощью pam_mount

Samba

Пакет samba (с поддержкой MIT Kerberos) входит в стандартные дистрибутивы Astra Linux, но по умолчанию не устанавливается.

Дополнительно, в стандартный дистрибутив входит графический инструмент для настройки samba — fly-admin-samba .

Вариант samba с поддержкой Heimdal Kerberos доступен по ссылке.

Быстрая установка

Установку можно сделать из Графический менеджер пакетов synaptic, или из командной строки.

Можно сразу установить графический инструмент администрирования fly-admin- samba , пакет samba при этом установится автоматически:

После установки графического инструмента он станет доступен в меню «Пуск» > «Панель управления» > «Сеть» > «Общие папки (Samba)»

Быстрая настройка и запуск

Для быстрой настройки сервиса запустите графический инструмент:

С помощью графического инструмента возможно выполнение большинства действий по администрированию разделяемых ресурсов сервиса samba :

- Задание имени рабочей группы;

- Запуск/остановка сервиса;

- Определение разделяемых ресурсов;

- Определение списка пользователей;

- Настройка аутентификации пользователей через Kerberos;

Настройка анонимного разделяемого каталога

Приведенные ниже настройки предоставляют полный доступ как на чтение, так и на запись ко всем файловым объектам каталога всем пользователям без аутентификации.

- Убедиться, что в секции [global] присутствует параметр map to guest, имеющий значение Bad User, в случае отсутствия — добавить его в секцию:

Параметр разрешает работу пользователей, не прошедших аутентификацию, в том числе работу с анонимными разделяемым ресурсами;

[share] comment = guest ok = yes force user = nobody force group = nogroup path = /srv/share read only = no

Параметры force user и force group принудительно обеспечивают для всех подключений к ресурсу подключение от имени nobody («никто») и группы nogroup («никакая»), что ограничивает возможность несанкционированных действий, однако применение этих параметров имеет нежелательный побочный эффект: все файловые объекты, создаваемые на ресурсе имеют владельца

Тонкая настройка

Основной файл настройки сервиса samba — /etc/samba/smb.conf — содержит значительное количество комментариев по проведению настройки.

После изменения имени рабочей группы в файле /etc/samba/smb.conf

для того, чтобы изменения немедленно стали доступны другим машинам

нужно перезапустить не только сервис samba (smbd), но и сервис nmbd, обслуживающий запросы имён netbios:

Инструменты командной строки для samba

- Для того, чтобы проверить разделяемые ресурсы samba, доступные в сети, можно использовать команду

Эта команда выводит дерево рабочих групп, и принадлежащих им ресурсов (файлов, принтеров и пр.) всех серверов samba, доступных в сети.

- Список ресурсов конкретного сервера с именем hostname:

Настройка клиентов

Простой доступ к ресурсам

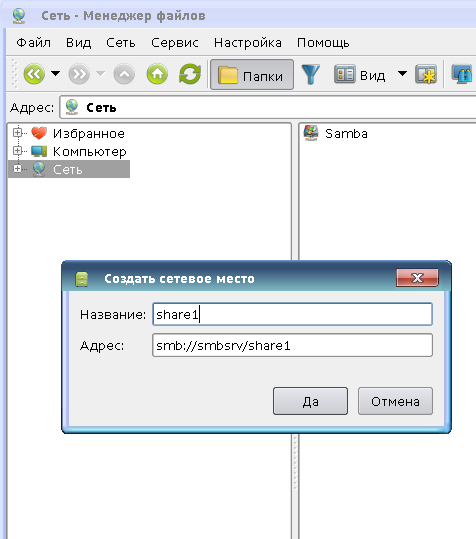

Для доступа к ресурсам следует использовать пункт «Сеть» — «Создать сетевое место» в верхнем меню файлового менеджера, в открывшейся форме ввода указать имя сервиса, и его адрес.

Примеры форматов задания адресов имеются непосредственно в форме ввода.

Монтирование ресурсов

Для монтирования ресурсов на клиентские машины следует установить пакет cifs-utils, который входит в дистрибутивы, но по умолчанию не устанавливается:

Автоматическое монтирование ресурсов

Для того, чтобы сетевой ресурс монтировался при загрузке системы, необходимо в конфигурационный файл /etc/fstab добавить строчку вида:

Комментарий по используемым и возможным опциям:

Имя файла, содержащего логин и пароль samba для автоматического монтирования. Формат файла:

Параметр domain можно не указывать, если доменное имя не используется.

Логин и пароль можно указать непосредственно в файле /etc/fstab (опции username= и password=), однако,

следует помнить, что файл /etc/fstab обычно открыт на чтение для всех пользователей,

так что логин и пароль рекомендуется указывать в отдельном файле, с ограниченным доступом.

Клиент не выполняет проверку прав доступа. Это позволяет предоставить доступ к файловым объектам этой точки монтирования другим локальным пользователям клиентской системы.

Обычно используется, когда сервер поддерживает Unix-расширения CIFS (CIFS Unix Extensions), а идентификаторы пользователей/групп на клиенте и сервере различаются, что не позволяет корректно проверять права доступа.

Этот параметр не влияет на обычную проверку списков контроля доступа (ACL) на целевой машине, выполняемую на сервере (проверка пользовательских ACL на сервере выполняется при монтировании).

[РЕШЕНО] Подключение шары Windows

Здравствуйте.

Пытаюсь подключить сетевую папку с файлового сервера windows 2000. Видимо где-то ошибся в синтаксисе.

man прочел, но ошибку не нашел. Прошу помочь понять, что нужно указать иначе.

На /mnt/fs доступ на запись для других выдал.

sudo mount -t cifs //192.168.XXX.YYY/»общие документы» /mnt/fs -o username=guest, uid=1000, forceuid, gid=1000, forcegid, guest, rw, cache=none

Alex422

New member

fixyatina

New member

А что пишет после команды, какая ошибка?

Попробуйте

sudo mount -t cifs //192.168.XXX.YYY/общие\040документы/mnt/fs -o username=guest, uid=1000, forceuid, gid=1000, forcegid, guest, rw, cache=none

Alex422

New member

Указываю UID, GID рядового пользователя, а не админа из под которого монтирую стевую папку.

Попробовал предложенное. Пишет следующее:

Параметры:

-a, —all mount all filesystems mentioned in fstab

-c, —no-canonicalize don’t canonicalize paths

-f, —fake dry run; skip the mount(2) syscall

-F, —fork fork off for each device (use with -a)

-T, —fstab alternative file to /etc/fstab

-i, —internal-only don’t call the mount. helpers

-l, —show-labels show also filesystem labels

-n, —no-mtab don’t write to /etc/mtab

-o, —options comma-separated list of mount options

-O, —test-opts limit the set of filesystems (use with -a)

-r, —read-only mount the filesystem read-only (same as -o ro)

-t, —types limit the set of filesystem types

—source explicitly specifies source (path, label, uuid)

—target explicitly specifies mountpoint

-v, —verbose say what is being done

-w, —rw, —read-write mount the filesystem read-write (default)

-h, —help показать эту справку и выйти

-V, —version вывести номер версии и выйти

Source:

-L, —label synonym for LABEL=

-U, —uuid synonym for UUID=

LABEL= specifies device by filesystem label

UUID= specifies device by filesystem UUID

PARTLABEL= specifies device by partition label

PARTUUID= specifies device by partition UUID

specifies device by path

mountpoint for bind mounts (see —bind/rbind)

regular file for loopdev setup

Operations:

-B, —bind mount a subtree somewhere else (same as -o bind)

-M, —move move a subtree to some other place

-R, —rbind mount a subtree and all submounts somewhere else

—make-shared mark a subtree as shared

—make-slave mark a subtree as slave

—make-private mark a subtree as private

—make-unbindable mark a subtree as unbindable

—make-rshared recursively mark a whole subtree as shared

—make-rslave recursively mark a whole subtree as slave

—make-rprivate recursively mark a whole subtree as private

—make-runbindable recursively mark a whole subtree as unbindable

Для более детальной информации смотрите mount(8).

Astra Linux Special Edition 1.5 ⬝ Настройка Samba ресурсов

Создать каталоги на сервере, которые будут содержать разделяемые файловые ресурсы и установить желаемые права мандатного и дискреционного доступа, например:

sudo mkdir /srv/share1

sudo mkdir /srv/share1/zero

sudo mkdir /srv/share1/dsp

sudo mkdir /srv/share1/secret

sudo mkdir /srv/share1/topsecret

sudo pdpl-file 3:0:-1:ccnr /srv

sudo pdpl-file 3:0:-1:ccnr /srv/share1/

sudo pdpl-file 1:0:0 /srv/share1/dsp

sudo pdpl-file 2:0:0 /srv/share1/secret

sudo pdpl-file 3:0:0 /srv/share1/topsecret

Настройка Samba

[global] #Изменить имя группы workgroup = da.net map to guest = Bad User #Сделать видимым для netbios disable netbios = no [share1] available = yes comment = For all doc's browseable = yes case sensitive = yes ea support = yes fstype = Samba path = /share1 writable = yes smb encrypt = auto read only = no #Доступно всем guest ok = yes

Для отображения ресурса в разделе сеть файлового менеджера fly-fm под меткой не отличной от нуля через протокол NetBIOS , установить опцию «disable netbios = no»

После сохранения настроек перезапустить сервис Samba:

Подключение ресурса в сессии не отличной от нуля

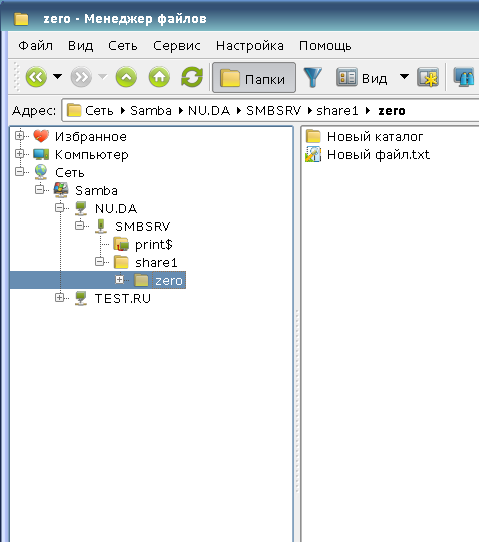

Запустить менеджер файлов (fly-fm) и открыть раздел «Сеть«, в котором отобразятся ресурсы Samba при условии включенного NetBIOS и его видимости:

Если ресурс не виден для других и NetBIOS отключен, то его можно добавить самостоятельно, выбрав закладку «Сеть» или правым щелчком по разделу «Сеть»:

Для использования ресурсов Samba пользователь должен входить в группу fuse

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

- Astra Linux Common Edition 2.12

Монтирование разделяемых файловых ресурсов

Монтирование разделяемого файлового ресурса выполняется командой mount с указанием соответствующего типа сетевой ФС, например:

mount.cifs //сервер/ресурс /точка_монтирования [-o опции]

mount -t cifs //сервер/ресурс /точка_монтирования [-o опции]

В качестве опций команде могут передаваться параметры монтирования, такие как имя пользователя, используемый тип аутентификации, кодировка, использование прав доступа и т.п. Полный список опций приведен в руководстве man для команд mount и mount.cifs . Без соответствующей записи в /etc/fstab пользователь может использовать команды монтирования только с помощью sudo (точка монтирования ~/share1 должна быть создана заранее):

Для возможности монтирования разделяемого файлового ресурса пользователем в конфигурационный файл /etc/fstab:

- Должен быть установлен пакет cifs-utils:

При использовании с аутентификацией Kerberos в ЕПП в строке опций должен быть указан параметр аутентификации sec=krb5i . В этом случае при монтировании будет использоваться текущий кэш Kerberos пользователя.

Автоматическое монтирование ресурсов при входе пользователя с помощью pam_mount

Для автоматического монтирования разделяемых файловых ресурсов при входе пользователя используется pam модуль pam_mount, предоставляемый пакетом libpam-mount, который может быть установлен следующим образом:

Настройка pam модуля осуществляется с помощью конфигурационного файла /etc/security/pam_mount.conf.xml.

Использование pam модуля указывается в соответствующих pam сценариях (common-auth, common-session) в каталоге /etc/pam.d.

Описание возможностей pam модуля pam_mount и формат его конфигурационного файла приведены в руководстве man для pam_mount и pam_mount.conf.

Для монтирования с помощью pam-mount разделяемых файловых ресурсов СЗФС CIFS , представляющих собой домашние каталоги пользователей, конфигурационный файл должен быть модифицирован следующим образом (в пределах тега pam_mount ):

mount.cifs //%(SERVER)/%(VOLUME) %(MNTPT) -o %(OPTIONS)

При использовании с аутентификацией Kerberos в ЕПП в строке опций монтирования должен быть указан параметр аутентификации sec=krb5i . В этом случае при монтировании будет использоваться текущий кэш Kerberos пользователя.

Так же в строке опций монтирования должен присутствовать параметр cruid=%(USERUID) , поскольку монтирование во время создания сессии выполняется от имени привилегированного пользователя.

Для точки монтирования mountpoint должен быть указан отдельный каталог, например: /media/ald_share

path="share" mountpoint="/media/ald_share" options="user=%(USER),rw,setuids,perm,soft,sec=krb5i,cruid=%(USERUID),iocharset=utf8" />

Тег logout определяет поведение в процессе размонтирования ФС. К этому времени все процессы должны освободить точку монтирования, в противном случае им посылаются соответствующие сигналы прерывания работы.

Тег mkmountpoint отвечает за автоматическое создание и удаление точки монтирования.

Тег cifsmount определяет команду, с помощью которой монтируется указанный тип ФС.

Тег volume объявляет непосредственно параметры монтирования разделяемого файлового ресурса. Пользователь должен существовать в БД учетных записей Samba и иметь соответствующий пароль.