- Сохранение и восстановление правил iptables

- Сохранение текущих правил iptables в файл

- Автоматическое сохранение правил при штатном выключении компьютера

- Автоматическое восстановление правил

- Настройки Iptables

- oko

- Где сохраняются правила iptables и как их сохранить?

- Permanently saving Iptables Rules in Linux Using the Iptables-Save Command

- Working with Iptables Rules

- 1. Viewing Available Rules

- 2. Adding Iptables Rules

- 3. Saving Iptables Rules

- 4. Restoring Iptables Rules

- Conclusion

- About the author

- Denis Kariuki

Сохранение и восстановление правил iptables

При включенном защитном механизме «Мандатный контроль целостности» описанные ниже действия необходимо выполнять от имени учетной записи пользователя с полномочиями администратора системы с высоким уровнем целостности

На время выполнения описанных действий необходимо снять запрет на установку бита исполнения в политиках безопасности.

Сохранение текущих правил iptables в файл

Для предотвращения потери изменений в случае нештатного выключения компьютера, сохранение в файл необходимо выполнять сразу после каждого внесения изменений в правила iptables.

Чтобы сохранить текущие правила iptables в файл, например /etc/iptables.rules , необходимо:

- Если файл не был создан ранее, то создать пустой файл и ограничить к нему доступ. Для этог в терминале выполнить команды:

Ограничение доступа (ограничение на чтение файла) установлено для предотвращения возможных атак с использованием информации об открытых сетевых портах, которую можно получить из файла с сохраненными правилами iptables.

Автоматическое сохранение правил при штатном выключении компьютера

По умолчанию сценарии, выполняющиеся в автоматическом режиме после выключения сетевого интерфейса, размещены каталоге /etc/network/if-post-down.d/ .

Для обеспечения автоматического сохранения правил iptables после выключения сетевого интерфейса необходимо:

- В каталоге /etc/network/if-post-down.d/ создать файл, например iptables , со следующим содержимым:

#!/bin/sh touch /etc/iptables.rules chmod 640 /etc/iptables.rules iptables-save > /etc/iptables.rules exit 0

Автоматическое восстановление правил

По умолчанию сценарии, выполняющиеся в автоматическом режиме перед включением сетевого интерфейса, размещены в каталоге /etc/network/if-pre-up.d/.

Для обеспечения автоматического восстановления правил iptables перед включением сетевого интерфейса необходимо:

- В каталоге /etc/network/if-pre-up.d/ создать файл, например iptables , со следующим содержимым:

Настройки Iptables

Доброго времени суток, нужна помощь в следующем вопросе: ОС АСТРА Смоленск, добавлены правила в iptables через терминал, до перезагрузки все правила работают, при проверке командой в листинге правила видны, после перезагрузки АРМ правила бесследно исчезают, соответственно нужного результата -нет, как заставить iptables сохранить настройки и использовать их и после перезагрузки. Пробовал метод с записью правил в файл и созданием скрипта, выполняющегося при загрузке ПК, не сработало.

Прошу сильно не пинать, опыта работы с линуксом практически нет, если тема была, буду рад ссылке, сам не нашел.

Заранее спасибо.

oko

New member

to Viktor_S

На будущее: пишите дополнительно версию Astra Linux Special Edition.

Primo, удалите firewalld.

Secundo, очистите таблицу правил через sudo /sbin/iptables -t filter -F (mangle, nat по вкусу), добавьте свои правила и создайте файл правил через sudo iptables-save > /etc/iptables.rules.

Tertio, если у вас ALSE 1.5, то добавьте /sbin/iptables-restore /etc/iptables.rules в /etc/rc.local до exit 0. Если у вас ALSE 1.6 и не используется NetworkManager, то добавьте вызов post-up /sbin/iptables-restore /etc/iptables.rules в /etc/network/interfaces.

Last, если используется NetworkManager и не нужно постоянно переключаться между разными сетями — не используйте (удалите) его. В противном случае, простейшим вариантом будет сделать systemd-Unit, отрабатывающий после networking.service, который либо вызывает /sbin/iptables-restore, либо дергает какой-то bash-скрипт с доп.настройками.

Где сохраняются правила iptables и как их сохранить?

В каждом дистрибутиве Linux путь к сохраненным правилам может отличаться. И бывает так, что мы не знаем куда же сохранить правила, чтобы после перезагрузки сервера они тоже загрузились. Самый быстрый способ найти файл сохраненных правил — воспользоваться systemctl.

Выполняем:

# systemctl status iptables ● iptables.service - IPv4 firewall with iptables Loaded: loaded (/usr/lib/systemd/system/iptables.service; enabled; vendor preset: disabled) Active: active (exited) since Thu 2020-10-15 13:47:02 MSK; 1 weeks 0 days ago Main PID: 897 (code=exited, status=0/SUCCESS) Tasks: 0 Memory: 0B CGroup: /system.slice/iptables.serviceСервис iptables находится в /usr/lib/systemd/system/iptables.service.

Открываем iptables.service:

# cat /usr/lib/systemd/system/iptables.service [Unit] Description=IPv4 firewall with iptables Before=network-pre.target Wants=network-pre.target Before=ip6tables.service After=syslog.target AssertPathExists=/etc/sysconfig/iptables [Service] Type=oneshot RemainAfterExit=yes ExecStart=/usr/libexec/iptables/iptables.init start ExecReload=/usr/libexec/iptables/iptables.init reload ExecStop=/usr/libexec/iptables/iptables.init stop Environment=BOOTUP=serial Environment=CONSOLETYPE=serial StandardOutput=syslog StandardError=syslog [Install] WantedBy=basic.targetВ содержимом нам нужна строка AssertPathExists, в которой и указан путь к файлу, в который IPTABLES сохраняет правила. В моём случае путь до файла /etc/sysconfig/iptables.

После внесения изменений в правила iptables, сохраняем правила в этот файл:

iptables-save > /etc/sysconfig/iptablesPermanently saving Iptables Rules in Linux Using the Iptables-Save Command

Defining the net-filter rules is mandatory when working with a server to ensure the security of your system. For the Linux system administrators, you often need to add, restore, or update the network firewall rules defined in the iptables. The good news is that the process is simple, but it can get annoying when you’ve defined your rules and they get lost after a reboot.

Normally, the defined rules are set to sustain until the next reboot. If working with complex and multiple rules, you may need to save them. If you have no idea how to go about this, the Linux iptables-save command does the job. This guide covers a practical usage of the command.

Working with Iptables Rules

To filter the network traffic, one must clearly define the iptables rules. The defined rules get stored in the system memory. Therefore, the rules are not persistent. And when the system reboots, you must define your rules again. Working with few rules is practical. But how about when you have multiple common rules? The solution is to save them, and there is a way you can do it.

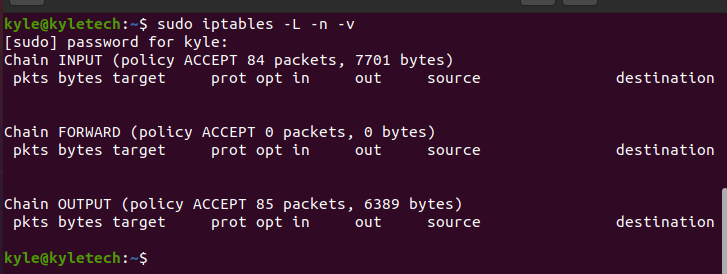

1. Viewing Available Rules

If you are unsure of the rules that you already set, you can always list them. The iptables command offers a few options for listing the rules. Use the following command to list the rules in line numbers:

We currently have no firewall rule set for this example, but we will add them later. Your output should display the set rules.

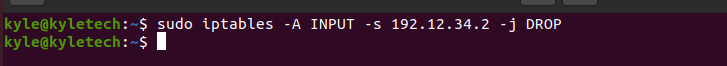

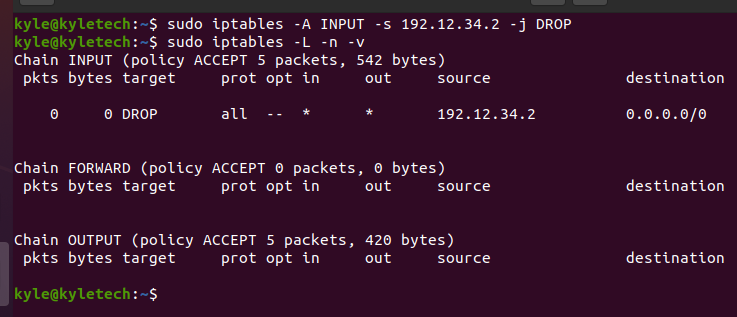

2. Adding Iptables Rules

The iptables allow the defining of the firewall rules for your network. For our example, we will create a rule to block all the connections from a specific IP address. Our target IP is 192.12.34.2, and we will block its connections using the following rule:

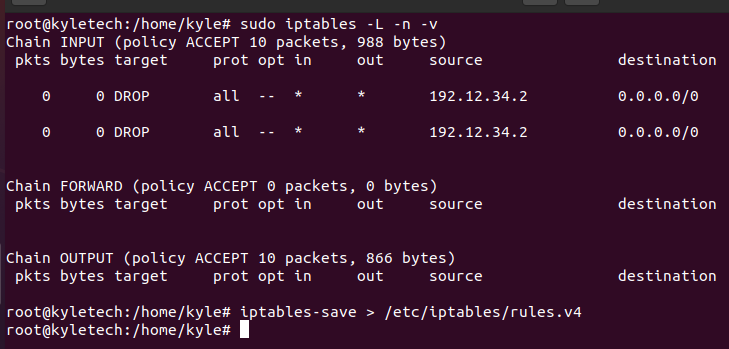

Go ahead and list the available rules. In this case, we will see our new rule added.

However, the rule will be lost if we reboot the system and check the same iptables rules. To avoid clearing the rules each time the system reboots, we should save the files after adding them.

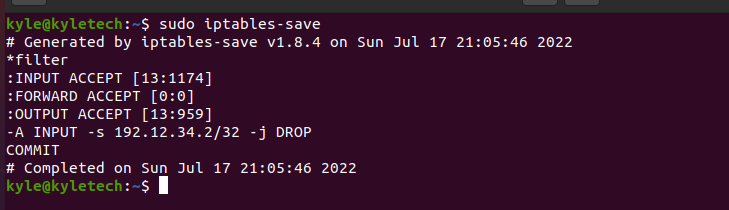

3. Saving Iptables Rules

The command to save the firewall rules is iptables-save. By using it, you can specify the file to save and access it later.

To save the rules without specifying a file, run the command shown in the following image:

The bad side with this method is that you can’t restore the rules from a file.

To save the file on a file, for instance, in a file named rules.v4, the command will be:

Remember, you must be the root before you execute the command.

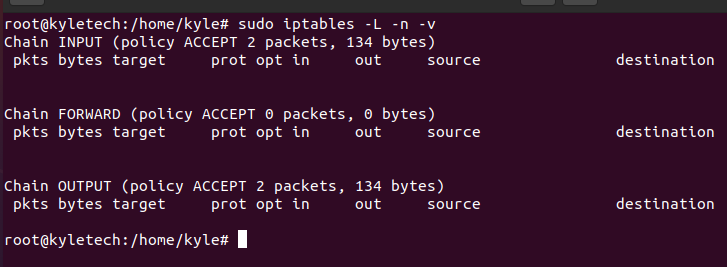

Now, let’s reboot the system and open our iptables to confirm if there are any rules defined.

From the output, no rules are currently set. However, unlike where we had to create the rules again, we can now restore the saved rules from the file.

4. Restoring Iptables Rules

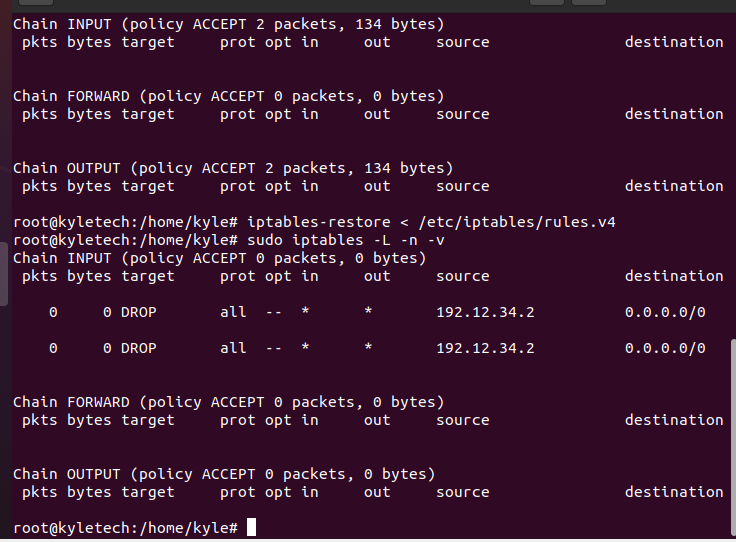

The process of restoring the rules is easy. You only need to specify the path to the file like in the following command:

Once restored, you can open the iptables to see the available rules.

That’s it! We have our previously created rules restored to use for the session. All you need to use the same rules in the future is to restore them from the file. Besides, you can also update them depending on your need.

Conclusion

You no longer need to get frustrated in losing your firewall rules after a reboot. We’ve covered how you can use the iptables-save Linux command which lets you save your rules and restore them from the file whenever necessary.

About the author

Denis Kariuki

Denis is a Computer Scientist with a passion for Networking and Cyber Security. I love the terminal, and using Linux is a hobby. I am passionate about sharing tips and ideas about Linux and computing.