- Как отключить связку ключей Ubuntu

- Как отключить связку ключей Ubuntu

- Выводы

- Разблокировка связки ключей

- 1 вариант

- 2 вариант

- Управление паролями и ключами

- Графический менеджер паролей и ключей Seahorse

- Установка пакета

- Запуск приложения

- Основные приемы работы с пакетом

- Отключение запроса пароля к основной связке ключей

- PAM-модуль pam-gnome-keyring

- Установка пакета

- Работа пакета

- Настройка авторизации

- Инструмент командной строки gpg (gpg2)

- Управление ключами SSH

- Управление ключами SSH c помощью конфигурационного файла

- Управление ключами SSH c помощью gnome-keyring

Как отключить связку ключей Ubuntu

В Ubuntu существует специальное защищенное хранилище, куда приложения могут сохранять конфиденциальные данные, например, пароли, личные данные и другую информацию. Это хранилище по умолчанию зашифровано и открывается с помощью пароля пользователя при входе в систему.

Однако если вы включили автоматический вход, то либо после загрузки компьютера, либо при запуске приложения, которому необходим доступ к хранилищу, система попросит ввести пароль чтобы разблокировать связку ключей. Я думаю вы не для того включали автоматический вход в систему. чтобы каждый раз, при входе вводить пароль. Но есть решение. В этой статье мы рассмотрим как отключить связку ключей Ubuntu.

Как отключить связку ключей Ubuntu

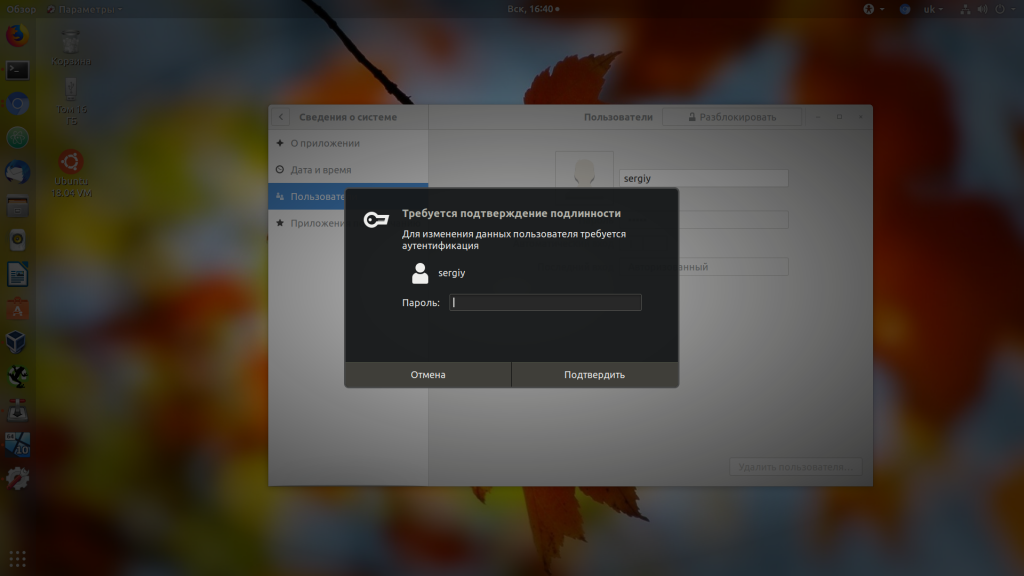

Первое и самое простое решение — отключить автоматический вход в систему. Тогда связка ключей будет разблокироваться тем паролем, который вы будете вводить для авторизации пользователя. Для этого откройте утилиту Параметры, затем перейдите в раздел Сведения о системе, а затем — Пользователи:

Здесь нажмите кнопку Разблокировать и введите пароль вашего пользователя.

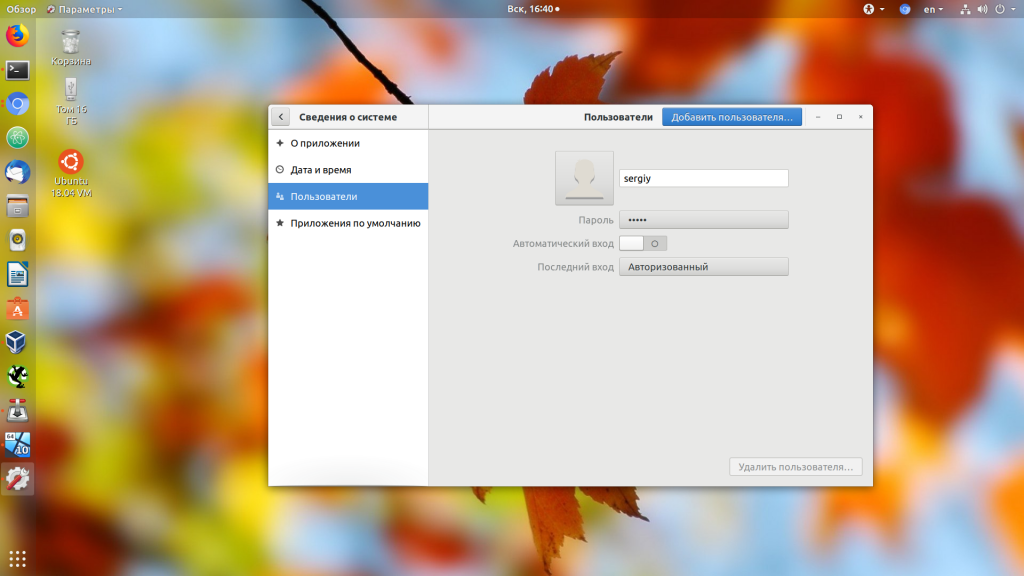

Затем переключите выключатель Автоматический вход в положение выключено. Теперь связка ключей Ubuntu будет разблокироваться при входе в систему.

Но я думаю, это не то решение, которое вы искали. Также можно задать пустой пароль чтобы разблокировать связку ключей Ubuntu. Тогда она будет всегда разблокирована, это снижает безопасность хранимых там данных, но делает использование системы более удобным.

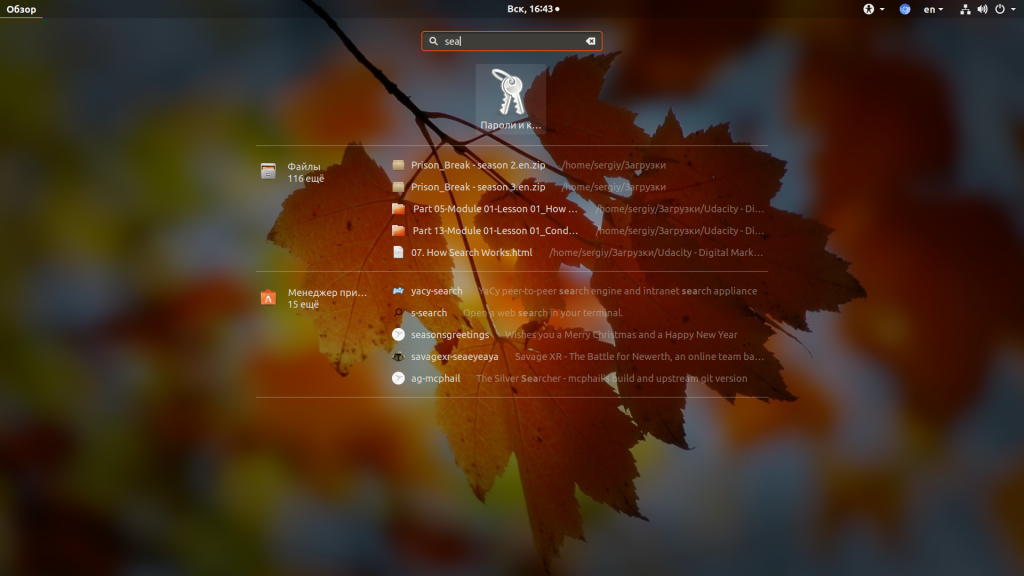

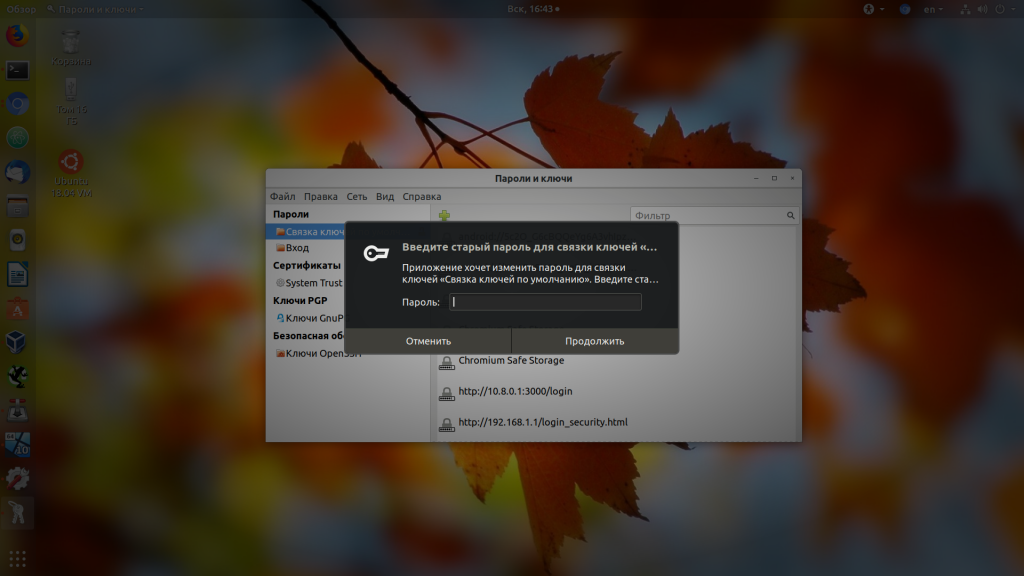

Откройте главное меню Ubuntu и наберите в поиске Seahorse. В списке приложений выберите Пароли и ключи:

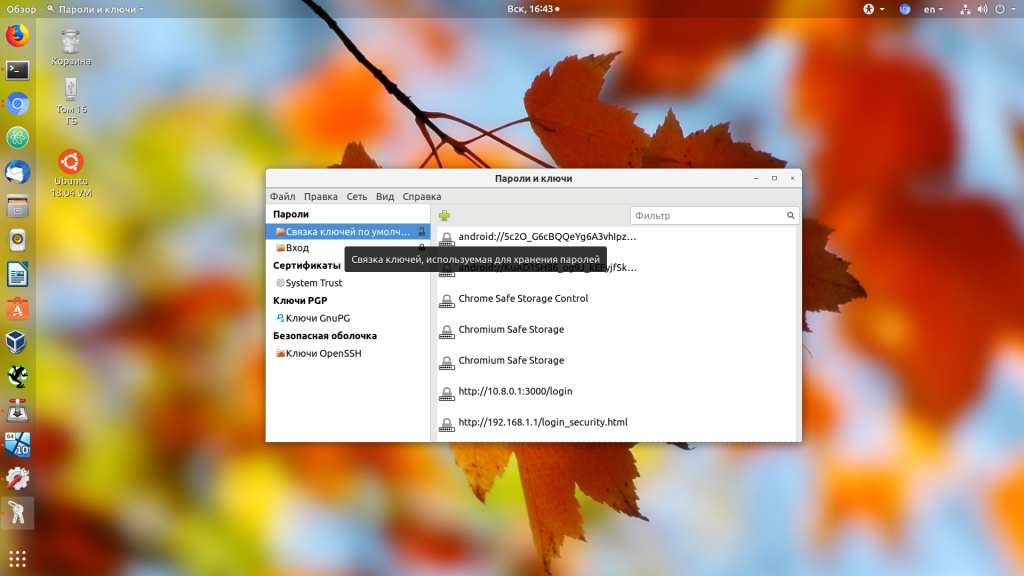

Кликните правой кнопкой по пункту связка ключей по умолчанию в левой части окна, и в открывшемся контекстном меню выберите Изменить пароль:

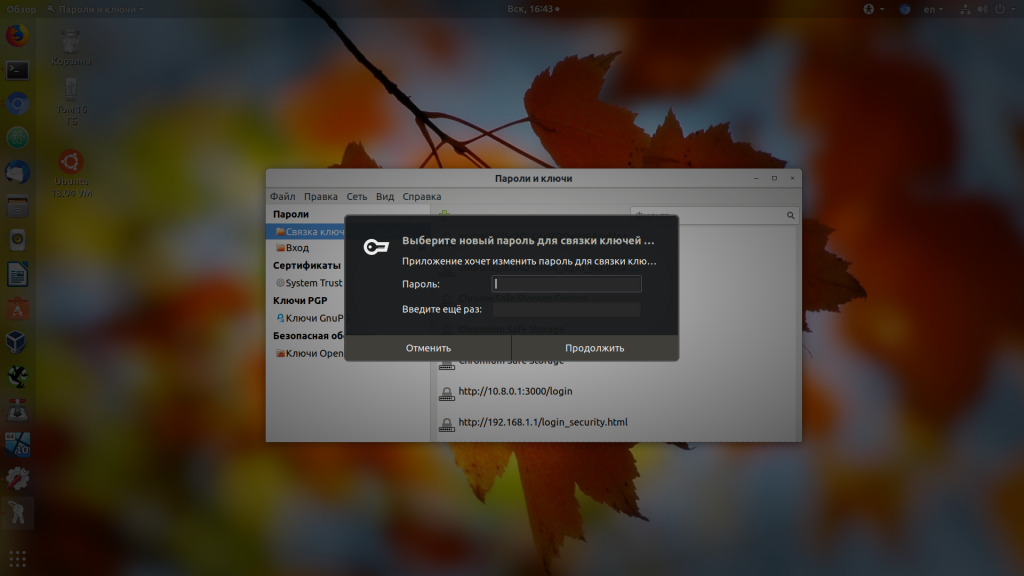

Введите текущий пароль, а когда программа спросит новый, оставьте его пустым:

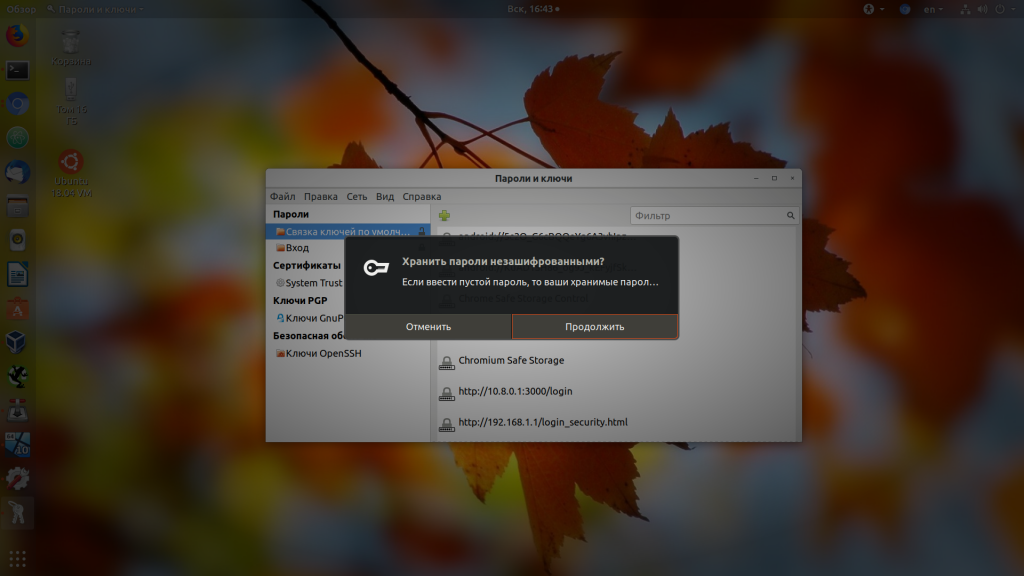

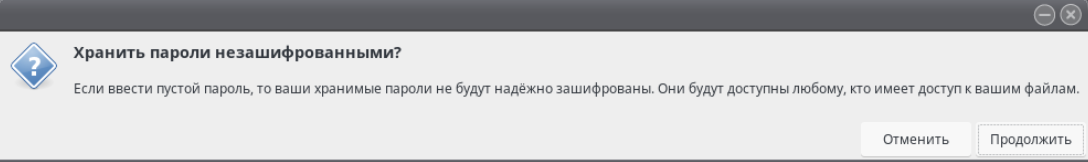

Затем подтвердите, что вы хотите создать пустой пароль:

Все, теперь запрос пароля для разблокировки связки ключей больше вас не побеспокоит.

Выводы

В этой статье мы разобрали как отключить связку ключей Ubuntu, как видите, это очень просто.

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Разблокировка связки ключей

Связка ключей — это зашифрованный контейнер, в котором безопасно хранятся пароли, логины и другие данные для подключения, например, к внешним сетевым ресурсам.

Это хранилище по умолчанию зашифровано и открывается с помощью пароля пользователя при входе в систему.

У каждого пользователя (как локального, так и доменного) на компьютере есть связка ключей входа.

Например, в файловом менеджере «Nemo» был настроен доступ к сетевому ресурсу с параметрами доступа: логин и пароль пользователя (если доменная учетная запись, то указывается и домен) с параметром «Запомнить навсегда».

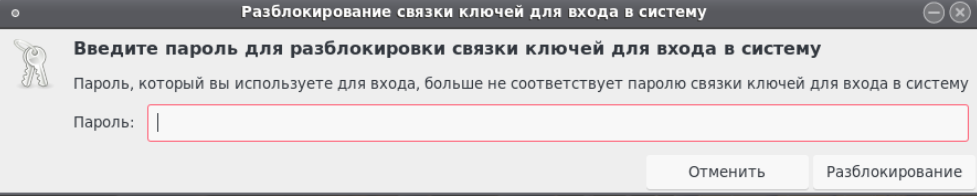

Если вы измените пароль пользователя, появится окно «Разблокирование связки ключей для входа в систему».

Но если Вы не желаете вводить каждый раз пароль пользователя для подключения к каким-то ресурсам, то можно сделать пароль в «Связке ключей» пустым и тогда данный запрос больше не будет вас беспокоить.

Есть 2 варианта, как сделать пароль в «Связке ключей».

1 вариант

1. Откройте «Меню» — «Стандартные» — «Пароли и ключи».

2. Щелкните правой клавишей мыши на «Вход» и выберите «Изменить пароль».

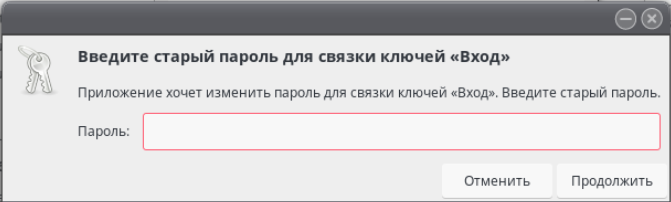

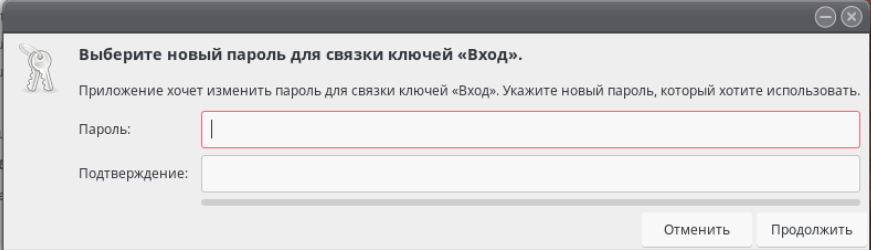

3. Введите старый пароль (пароль пользователя).

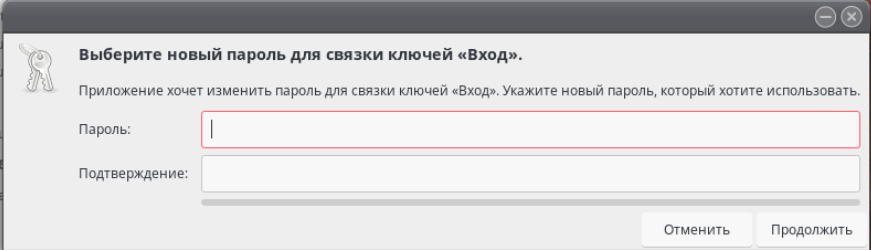

4. При вводе нового пароля, оставьте поля пустыми, таким образом он будет не назначен.

5. На данный запрос отвечаем «Продолжить».

После проделанных действий запрос на ввод пароля для разблокировки связки ключей не должен появиться.

2 вариант

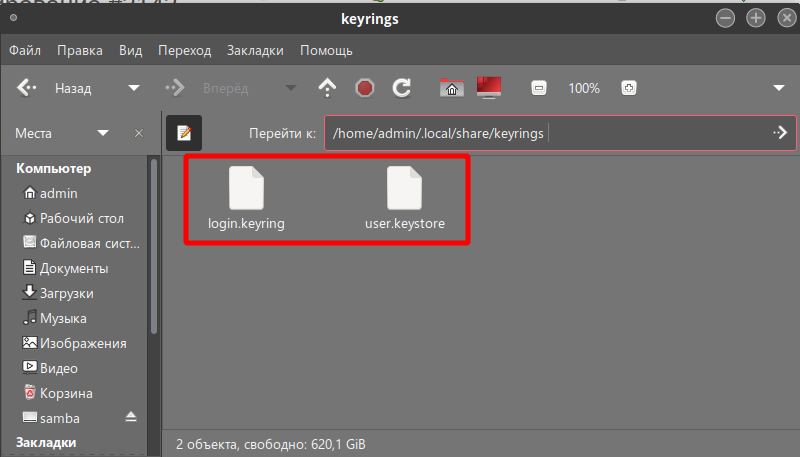

Необходимо удалить содержимое каталога через файловый менеджер /home/user/.local/share/keyrings/.

Далее выполните перезагрузку компьютера, появится окно, в котором необходимо установить новый пароль.

Дата последнего изменения: 07.10.2022

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Управление паролями и ключами

Seahorse — входящее в состав репозитория Astra Linux Common Edition графическое приложение для управления PGP и SSH ключами.

Приложение поддерживает интеграцию с Nautilus, gedit и почтовым клиентом Evolution для защитного преобразования данных.

Также имеется поддержка работы с серверам ключей HKP и LDAP.

Программа основана на GnuPG и распространяется как свободное программное обеспечение под лицензией GNU GPL.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7), РУСБ.10015-10, РУСБ.10015-17

- Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7)

- Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

- Astra Linux Common Edition 2.12

Графический менеджер паролей и ключей Seahorse

Установка пакета

Пакет seahorse включен в репозиторий Astra Linux Common Edition и может быть установлен с помощью графического менеджера пакетов (см. Графический менеджер пакетов synaptic) или из командной строки командой:

При написании статьи использовалась версия пакета 3.20.0

Запуск приложения

После установки пакет доступен для запуска из командной строки:

Основные приемы работы с пакетом

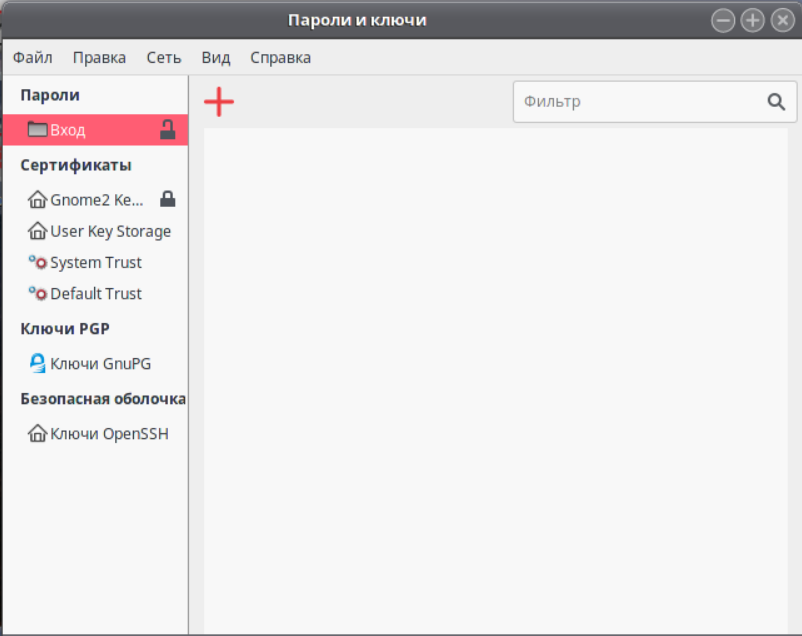

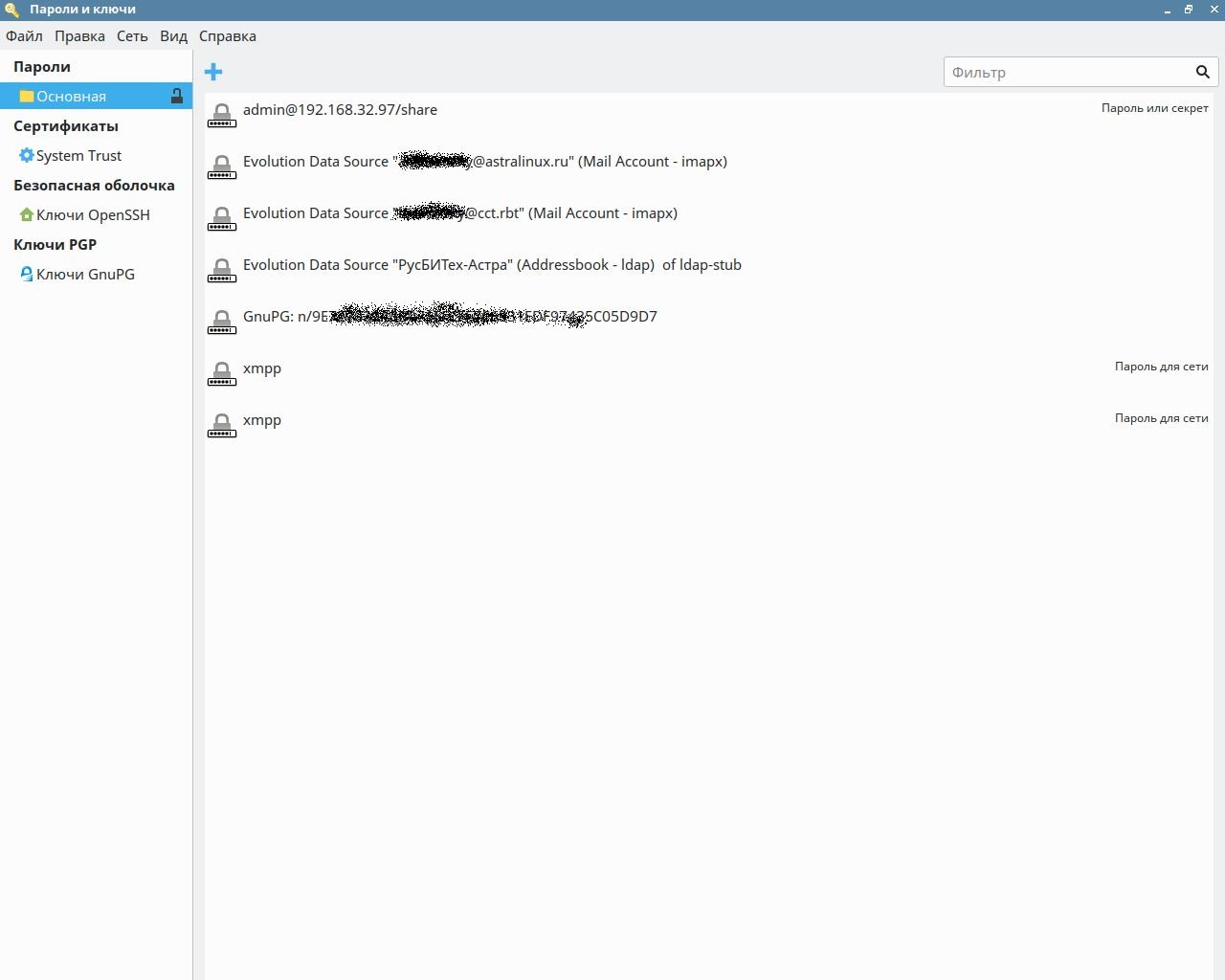

Главное окно программы отображает хранимую информацию, распределенную по четырем категориям:

- пароли;

- сертификаты;

- безопасная оболочка;

- ключи PGP;

- секретный ключ.

Выбор категорий и их содержимого можно осуществлять с помощью мышки в графическом интерфейсе.

Отключение запроса пароля к основной связке ключей

При запуске приложений после входа пользователя для того чтобы эти приложения (например, электронная почта, или система мгновенных сообщений) смогли получить доступ к нужным им паролям, от пользователя требуется ввести мастер пароль. Это не всегда удобно, и имеется возможность этот запрос пароля отключить.

Следует помнить, что отключение пароля снижает общую защищенность системы. Более безопасным вариантом исключения повторного ввода пароля является использование PAM-модуля pam-gnome-keyring.

Для отключения запрос пароля:

- Правой кнопкой мыши выбрать связку ключей «Вход» в категории «Пароли» (в зависимости от используемой версии ОС или системного языка связка может называться «Основная» или «Login»);

- В появившемся окне ввести пароль от этой связки ключей;

- В появившемся окне для ввода нового пароля оставить поля ввода пустыми, и нажать кнопку «Продолжить»;

- Программа выдаст предупреждение о возможных последствиях. Еще раз нажать кнопку «Продолжить».

При необходимости возврат пароля для доступа к связке ключей осуществляется аналогичными действиями.

PAM-модуль pam-gnome-keyring

Модуль pam-gnome-keyring (пакет libpam-gnome-keyring) позволяет автоматически разблокировать связку ключей «Вход» паролем, который пользователь вводит при входе в систему, что исключает необходимость повторного ввода пароля при запуске приложений. Пароли от других связок ключей могут храниться в связке «Вход», тогда и другие связки разблокируются автоматически.

Для того, чтобы связка ключей могла быть разблокирована, пароль связки ключей должен совпадать с паролем входа пользователя.

Следует помнить, что при использовании совпадающих паролей компрометация пароля входа пользователя ведёт к компрометации всех остальных паролей.

Установка пакета

Пакет libpam-gnome-keyring включен в репозиторий Astra Linux Common Edition, и может быть установлен с помощью графического менеджера пакетов или из командной строки командой:

Работа пакета

Работа пакета подробно описана в документации разработчика.

- При аутентификации пользователя или при входе в сессию, модуль проверяет наличие переменной окружения GNOME_KEYRING_CONTROL.

Если переменная отсутствует, предполагается, что gnome-keyring-daemon не запущен для этой сессии.- Если указана опция auto_start модель запускает gnome-keyring-daemon.

- Если указана опция only_if то опция auto_start отрабатывается только в том случае, если процесс есть в списке.

Например, auto_start only_if=fly_dm запустит gnome-keyring-daemon только для fly_dm.

- Если связка ключей ‘Вход’ не существует, она будет создана с паролем пользователя.

- Если связка ‘Вход’ является перовой и единственной связкой ключей, то она становится используемой по умолчанию.

- При необходимости, на этом этапе также запускается gnome-keyring-daemon .

- Если суперпользователь меняет пароль, или /etc/shadow редактируется напрямую, в силу отсутствия старого пароля связка Вход’ не будет обновлена.

- При согласии пользователя пароль связки будет добавлен в связку ‘Вход’

- Перед тем, как запросить согласие пользователя на автоматическую разблокировку, модуль проверяет, нет ли уже пароля от этой связки в связке ‘Вход’.

Настройка авторизации

В зависимости от задач возможно разное применение модуля. Для вызова модуля при прохождении PAM-стека используются следующие основные варианты:

Эти вызовы должны быть добавлено вручную.Вызовы модуля следует добавить в секцию «The additional».

Опции модуля pam_gnome_keyring:

Опция \ Этап сессии auth session password auto_start Запустить демон gnome-keyring, если он еще не запущен. На этапе password демон запускается всегда, а если опция auto_start не указана — демон будет остановлен после смены пароля. only_if=список_сервисов Если PAM-сессия запущена сервисом, не находящимся в списке, PAM-модуль не будет выполнять никаких действий (запуск демона, разблокировка, смена пароля). Пример: only_if=fly_dm use_autktok Игнорируется Использовать ранее заданный пароль и не запрашивать новый, даже если пароль не задан. Инструмент командной строки gpg (gpg2)

Для управления ключами пользователя в состав дистрибутивов Astra Linux включен пакет gnupg.

Пакет устанавливается автоматически при установке системы.Возможно, когда вы будете читать эту статью, в составе дистрибутивов будет уже пакет gnupg2, являющийся более новой версией gnupg.

Основные инструменты пакета gnupg:

- gpg — основной инструмент для работы с ключами. Подробная справка по работе с файлами доступна по ссылке или по команде man gpg. Примеры команд:

- Получение ключей с сервера ключей по отпечатку ключа:

$ gpg —list-keys

/home/user/.gnupg/pubring.kbx

—————————

pub rsa2048 2011-03-10 [SC]

972FD88FA0BAFB578D0476DFE1F958385BFE2B6E

uid [ неизвестно ] X2go Debian/Ubuntu Packaging

sub rsa2048 2011-03-10 [E]pub rsa4096 2012-05-08 [SC] [ годен до: 2019-05-07]

ED6D65271AACF0FF15D123036FB2A1C265FFB764

uid [ неизвестно ] Wheezy Stable Release Key$ gpg —delete-keys debian-release@lists.debian.org

gpg (GnuPG) 2.2.12; Copyright (C) 2018 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.pub rsa4096/6FB2A1C265FFB764 2012-05-08 Wheezy Stable Release Key

Удалить данный ключ из таблицы? (y/N) y

Управление ключами SSH

Управление ключами SSH c помощью конфигурационного файла

Для SSH-подключения к другим компьютерам по умолчанию используются приватные ключи, расположенные в файлах ~/.ssh/id_rsa и ~/.ssh/id_dsa. Дополнительные файлы с ключами могут быть указаны в конфигурационном файле ~/.ssh/config параметром IdentityFile. При этом может быть указано несколько ключей, которые будут применяться при подключении в порядке их указания. Например:

Host * IgnoreUnknown UseKeychain UseKeychain yes AddKeysToAgent yes IdentityFile ~/.ssh/github IdentityFile ~/.ssh/gitlab

Подробную информацию про конфигурационный файл см. man ssh_config.

Управление ключами SSH c помощью gnome-keyring

Для передачи управления ключами службе gnome-keyring:

- Включить автоматический запуск необходимых служб, для чего в менеджере автозапуска («Панель управления» -> «Автозапуск» -> «Общесистемный автозапуск») отметить три службы gnome-keyring:

- Агент ключей SSH;

- Служба безопасного хранения;

- Хранилище сертификатов и ключей;

Чтобы значение переменной устанавливалось автоматически можно указать в файле ~/.bashrc новое значение:

SSH_AUTH_SOCK=$XDG_RUNTIME_DIR/keyring/ssh