- Управление паролями и ключами

- Графический менеджер паролей и ключей Seahorse

- Установка пакета

- Запуск приложения

- Основные приемы работы с пакетом

- Отключение запроса пароля к основной связке ключей

- PAM-модуль pam-gnome-keyring

- Установка пакета

- Работа пакета

- Настройка авторизации

- Инструмент командной строки gpg (gpg2)

- Управление ключами SSH

- Управление ключами SSH c помощью конфигурационного файла

- Управление ключами SSH c помощью gnome-keyring

- 7 кругов ада и сброс пароля

- Смоленск 1.5 Подключение к астре сетевого ресурса из Windows сети.

- bl33d

- w21life

- Vera

- Vera

- ALSE_User

- Vera

Управление паролями и ключами

Seahorse — входящее в состав репозитория Astra Linux Common Edition графическое приложение для управления PGP и SSH ключами.

Приложение поддерживает интеграцию с Nautilus, gedit и почтовым клиентом Evolution для защитного преобразования данных.

Также имеется поддержка работы с серверам ключей HKP и LDAP.

Программа основана на GnuPG и распространяется как свободное программное обеспечение под лицензией GNU GPL.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7), РУСБ.10015-10, РУСБ.10015-17

- Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7)

- Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

- Astra Linux Common Edition 2.12

Графический менеджер паролей и ключей Seahorse

Установка пакета

Пакет seahorse включен в репозиторий Astra Linux Common Edition и может быть установлен с помощью графического менеджера пакетов (см. Графический менеджер пакетов synaptic) или из командной строки командой:

При написании статьи использовалась версия пакета 3.20.0

Запуск приложения

После установки пакет доступен для запуска из командной строки:

Основные приемы работы с пакетом

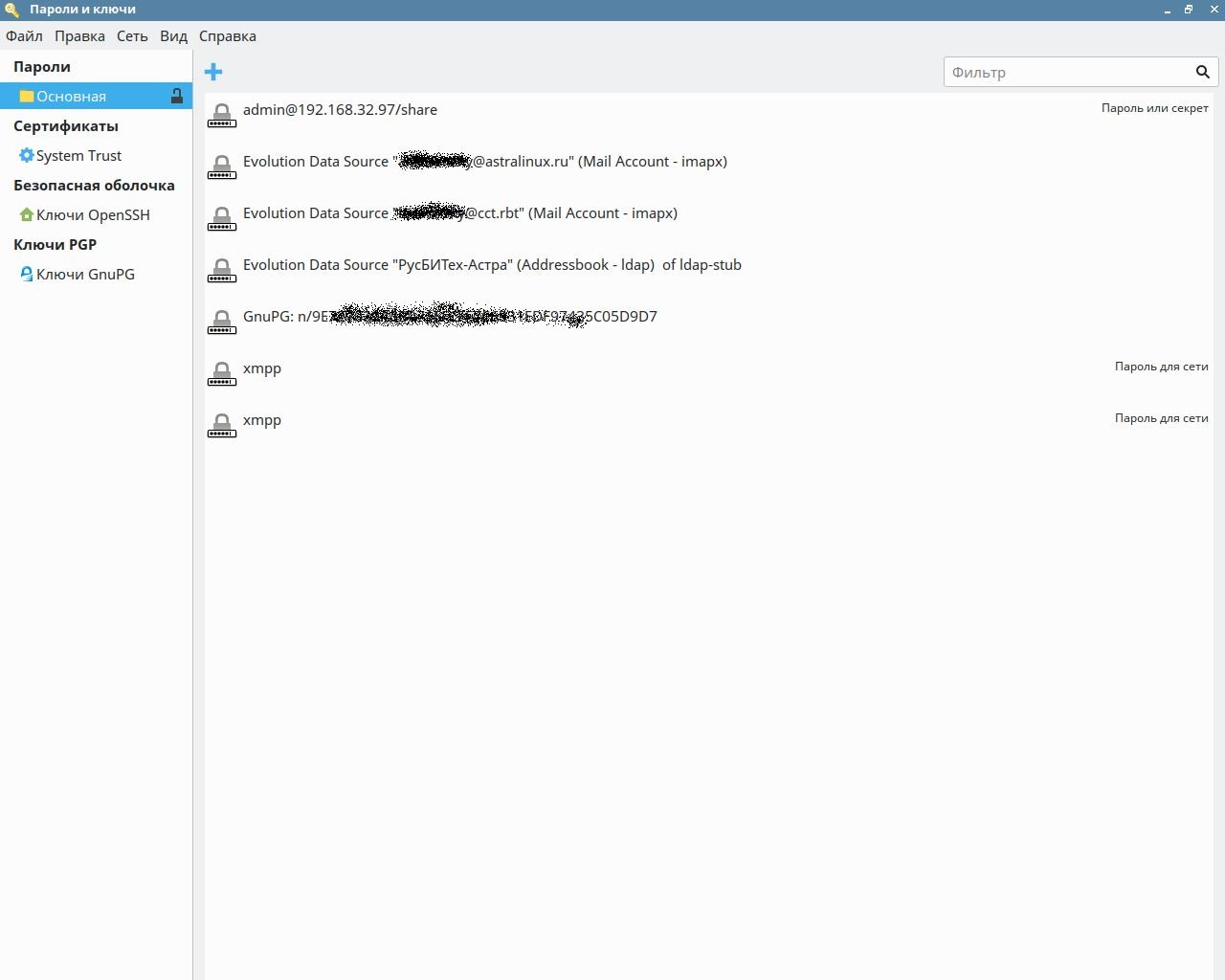

Главное окно программы отображает хранимую информацию, распределенную по четырем категориям:

- пароли;

- сертификаты;

- безопасная оболочка;

- ключи PGP;

- секретный ключ.

Выбор категорий и их содержимого можно осуществлять с помощью мышки в графическом интерфейсе.

Отключение запроса пароля к основной связке ключей

При запуске приложений после входа пользователя для того чтобы эти приложения (например, электронная почта, или система мгновенных сообщений) смогли получить доступ к нужным им паролям, от пользователя требуется ввести мастер пароль. Это не всегда удобно, и имеется возможность этот запрос пароля отключить.

Следует помнить, что отключение пароля снижает общую защищенность системы. Более безопасным вариантом исключения повторного ввода пароля является использование PAM-модуля pam-gnome-keyring.

Для отключения запрос пароля:

- Правой кнопкой мыши выбрать связку ключей «Вход» в категории «Пароли» (в зависимости от используемой версии ОС или системного языка связка может называться «Основная» или «Login»);

- В появившемся окне ввести пароль от этой связки ключей;

- В появившемся окне для ввода нового пароля оставить поля ввода пустыми, и нажать кнопку «Продолжить»;

- Программа выдаст предупреждение о возможных последствиях. Еще раз нажать кнопку «Продолжить».

При необходимости возврат пароля для доступа к связке ключей осуществляется аналогичными действиями.

PAM-модуль pam-gnome-keyring

Модуль pam-gnome-keyring (пакет libpam-gnome-keyring) позволяет автоматически разблокировать связку ключей «Вход» паролем, который пользователь вводит при входе в систему, что исключает необходимость повторного ввода пароля при запуске приложений. Пароли от других связок ключей могут храниться в связке «Вход», тогда и другие связки разблокируются автоматически.

Для того, чтобы связка ключей могла быть разблокирована, пароль связки ключей должен совпадать с паролем входа пользователя.

Следует помнить, что при использовании совпадающих паролей компрометация пароля входа пользователя ведёт к компрометации всех остальных паролей.

Установка пакета

Пакет libpam-gnome-keyring включен в репозиторий Astra Linux Common Edition, и может быть установлен с помощью графического менеджера пакетов или из командной строки командой:

Работа пакета

Работа пакета подробно описана в документации разработчика.

- При аутентификации пользователя или при входе в сессию, модуль проверяет наличие переменной окружения GNOME_KEYRING_CONTROL.

Если переменная отсутствует, предполагается, что gnome-keyring-daemon не запущен для этой сессии.- Если указана опция auto_start модель запускает gnome-keyring-daemon.

- Если указана опция only_if то опция auto_start отрабатывается только в том случае, если процесс есть в списке.

Например, auto_start only_if=fly_dm запустит gnome-keyring-daemon только для fly_dm.

- Если связка ключей ‘Вход’ не существует, она будет создана с паролем пользователя.

- Если связка ‘Вход’ является перовой и единственной связкой ключей, то она становится используемой по умолчанию.

- При необходимости, на этом этапе также запускается gnome-keyring-daemon .

- Если суперпользователь меняет пароль, или /etc/shadow редактируется напрямую, в силу отсутствия старого пароля связка Вход’ не будет обновлена.

- При согласии пользователя пароль связки будет добавлен в связку ‘Вход’

- Перед тем, как запросить согласие пользователя на автоматическую разблокировку, модуль проверяет, нет ли уже пароля от этой связки в связке ‘Вход’.

Настройка авторизации

В зависимости от задач возможно разное применение модуля. Для вызова модуля при прохождении PAM-стека используются следующие основные варианты:

Эти вызовы должны быть добавлено вручную.Вызовы модуля следует добавить в секцию «The additional».

Опции модуля pam_gnome_keyring:

Опция \ Этап сессии auth session password auto_start Запустить демон gnome-keyring, если он еще не запущен. На этапе password демон запускается всегда, а если опция auto_start не указана — демон будет остановлен после смены пароля. only_if=список_сервисов Если PAM-сессия запущена сервисом, не находящимся в списке, PAM-модуль не будет выполнять никаких действий (запуск демона, разблокировка, смена пароля). Пример: only_if=fly_dm use_autktok Игнорируется Использовать ранее заданный пароль и не запрашивать новый, даже если пароль не задан. Инструмент командной строки gpg (gpg2)

Для управления ключами пользователя в состав дистрибутивов Astra Linux включен пакет gnupg.

Пакет устанавливается автоматически при установке системы.Возможно, когда вы будете читать эту статью, в составе дистрибутивов будет уже пакет gnupg2, являющийся более новой версией gnupg.

Основные инструменты пакета gnupg:

- gpg — основной инструмент для работы с ключами. Подробная справка по работе с файлами доступна по ссылке или по команде man gpg. Примеры команд:

- Получение ключей с сервера ключей по отпечатку ключа:

$ gpg —list-keys

/home/user/.gnupg/pubring.kbx

—————————

pub rsa2048 2011-03-10 [SC]

972FD88FA0BAFB578D0476DFE1F958385BFE2B6E

uid [ неизвестно ] X2go Debian/Ubuntu Packaging

sub rsa2048 2011-03-10 [E]pub rsa4096 2012-05-08 [SC] [ годен до: 2019-05-07]

ED6D65271AACF0FF15D123036FB2A1C265FFB764

uid [ неизвестно ] Wheezy Stable Release Key$ gpg —delete-keys debian-release@lists.debian.org

gpg (GnuPG) 2.2.12; Copyright (C) 2018 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.pub rsa4096/6FB2A1C265FFB764 2012-05-08 Wheezy Stable Release Key

Удалить данный ключ из таблицы? (y/N) y

Управление ключами SSH

Управление ключами SSH c помощью конфигурационного файла

Для SSH-подключения к другим компьютерам по умолчанию используются приватные ключи, расположенные в файлах ~/.ssh/id_rsa и ~/.ssh/id_dsa. Дополнительные файлы с ключами могут быть указаны в конфигурационном файле ~/.ssh/config параметром IdentityFile. При этом может быть указано несколько ключей, которые будут применяться при подключении в порядке их указания. Например:

Host * IgnoreUnknown UseKeychain UseKeychain yes AddKeysToAgent yes IdentityFile ~/.ssh/github IdentityFile ~/.ssh/gitlab

Подробную информацию про конфигурационный файл см. man ssh_config.

Управление ключами SSH c помощью gnome-keyring

Для передачи управления ключами службе gnome-keyring:

- Включить автоматический запуск необходимых служб, для чего в менеджере автозапуска («Панель управления» -> «Автозапуск» -> «Общесистемный автозапуск») отметить три службы gnome-keyring:

- Агент ключей SSH;

- Служба безопасного хранения;

- Хранилище сертификатов и ключей;

Чтобы значение переменной устанавливалось автоматически можно указать в файле ~/.bashrc новое значение:

SSH_AUTH_SOCK=$XDG_RUNTIME_DIR/keyring/ssh

7 кругов ада и сброс пароля

сбросить пароль так же не просто, как кажется) Астра линукс сертифицированная система, которая обладает встроенными механизмами разграничения доступа и защиты от НСД. Но все-таки она линукс и сбросить пароль можно.

Это можно сделать несколькими способами, я испробовала 2 из них.

Во-первых, при загрузке GRUB можно нажать «e» и, если Вы вспомните пароль от рута, то зайти в режим командной строки. Для этого в конце строки, начинающийся с «, но у меня команда выдавала ошибку, а смонтировано все было уже с правами rw.

Чтобы это проверить, надо посмотреть, что показывает на/dev/sda5 on / type ext4 (rw,relatime,errors=remount-ro,data=ordered)

Если Вы совсем не помните пароль, то можно загрузиться с диска астры, внимательно следить за загрузкой, выбрать режим восстановления (иначе через пару секунд он начнет установку), нажать пару раз «далее» и выбрать основной раздел, где лежала система

После чего согласиться со всем и зайти в терминал.Дальше надо отредактировать файл

там найти нужного пользователя и удалить все от первого двоеточия до второго. Остальное оставить, как есть

если ничего не помогает, то проделать такие же па с файлами /etc/passwd и /etc/passwd-

а именно удалить там X между двумя двоеточиями.после чего понять, что ничего не помогает и вернуться в терминал:

pam_tally --reset --user=username

Так себе решеньеце, но ни reboot, ни shutdown -r now не работает.

Перезагрузиться и залогиниться спустым паролем, выполнитьи установить новый пароль

да будет счастье!а вот тут можно посмотреть, что случилось

/var/log/faillog — умолчально для счётчика попыток. Просмотр командой faillog

Ну, и cat /var/log/auth.log | grep failureОшибки, с которыми я столкнулась и их решение

если ни с того, ни с сего на любую команду терминал начал выдаватьerror openning termiinal:bterm

,

можно нажать alt+ctrl+F2 и работать в новом терминале сблэкджеком и шлюбхамипоэтессами и шахматами.

только там по умолчанию он находится в основной системе установочного диска, а чтобы добраться до системы, то надо выполнитьСмоленск 1.5 Подключение к астре сетевого ресурса из Windows сети.

2. Пытаюсь примонтировать диск

sudo mount –t cifs //192.168.1.38/Update /share1/zero –o user=work/user,password=111111

Пишет:

mount: блочное устройство //192.168.1.38/Update защищен от записи, монтируется только для чтения

mount: невозможно примонтировать блочное устройство //192.168.1.38/Update только для чтения

Пытаюсь примонтировать под доменным админом:

it@astra-virtual:~$ sudo mount -t cifs //192.168.1.38/Update /share1/zero -o user=work/Администратор,password=111111

Ничего не происходитЕсли монтировать через fly-fm (smb://192.168.1.20/Update), то система постоянно требует пароль для коллекции секретов «Основная», такой вариант не устраивает.

Как примонтировать ресурс. Или отключить запрос на запрос пароля для «коллекции секретов».

bl33d

Administrator

Установите пакет cifs-utils.

w21life

New member

sudo apt-get install cifs-utils

sudo mount -t cifs //192.168.1.38/Update /share1/zero -o username=имя_пользователя,password=пароль,iocharset=utf8,file_mode=0777,dir_mode=0777

Vera

New member

Здравствуйте.

У меня такая же проблема, только я подключала сетевые папки через новое сетевое место (smb://имясервера.домен/папка). Тоже мучает вопрос как убрать пароль и как сделать так, чтобы табличка ввода пароля для коллекции секретов основная больше не выходила.Vera

New member

Здравствуйте.

У меня такая же проблема, только я подключала сетевые папки через новое сетевое место (smb://имясервера.домен/папка). Тоже мучает вопрос как убрать пароль и как сделать так, чтобы табличка ввода пароля для коллекции секретов основная больше не выходила.ALSE_User

New member

Vera

New member

Если только до зарезу. то:

первое, пароль (пароль Vault) этот я сама по не знаю взяла и установила, когда делала подключение к сетевым дискам и теперь при любом парольном доступе, требуется ввести этот код.Сбросить этот код можно:

1)скачав программу seahorse (есть в интернете в свободном доступе).

2)распаковываем архив, в терминале, переходим в папку где лежит архив и устанавливаем deb пакет (командой dpkg -i названиепакета.deb).

3) в «панель управления» \ «рабочий стол» появляется пункт «пароли и ключи»

4) запускаем, открывается окно «пароли и ключи»\слева пункт «пароли» \ «Основная» кликаем на ней правой кнопкой мыши «Удалить» в сплывающем меню установить галочку «Я понимаю, что все элементы будут безвозвратно удалены» и нажать кнопку удалить.

5) Пароль удалён и в следующий раз при подключении, например к уже известной сетевой папке, выйдет снова диалоговое окно «об установлении пароля для коллекции Основная» не поддавайтесь, просто ничего не вводя нажмите кнопку да или продолжить и больше запроса на пароль не будет.