- Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

- Установка браузерного плагина

- Установка корневого сертификата удостоверяющего центра

- Настройка списка доверенных узлов

- Astra linux криптопро рутокен

- Astra Linux Common Edition и Special Edition

- +

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- Полезные руководства

- ALT Linux

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- +

- ROSA Linux

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- Astra linux криптопро рутокен

- 1 Доустанавливаем необходимые пакеты с диска

- 2 Добавляем библиотеку librtpkcs11ecp.so

- 3 Проверяем что Рутокен ЭЦП работает в системе

- 4 Считываем сертификат

- 4.1 Создаем самоподписанный сертификат

- 5 Регистрируем сертификат в системе

- 6 Настраиваем аутентификацию

- 7 Проверка

- 8 Блокировка компьютера при извлечении токена

- Astra linux криптопро рутокен

Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

Вначале в центре загрузки (требуется предварительная регистрация) нужно скачать дистрибутив КриптоПро CSP 5.0 для Linux (x64, deb). Затем нужно открыть приложение консоли Terminal Fly (для этого можно нажать клавиши Ctrl+T). В нем перейти в директорию с загруженным файлом (скорее всего, /home/user/Загрузки), распаковать архив и установить основные компоненты КриптоПро CSP, выполнив последовательно команды:

cd /home/user/Загрузки/

tar zxvf linux-amd64_deb.tgz

cd linux-amd64_deb/

sudo ./install_gui.sh

В открывшемся приложении «Установщик КриптоПро CSP» отметить как минимум следующие флажки:

- Криптопровайдер КС1

- Графические диалоги

- Поддержка токенов и смарт-карт

- cptools, многоцелевое графическое приложение

- Библиотека PKCS #11 (для gosuslugi.ru)

Затем нужно установить дополнительные пакеты следующими командами:

После этого на сайте «Рутокен» перейти в раздел Поддержка > Центр загрузки > Библиотека PKCS#11 и скачать оттуда библиотеку rtPKCS11ecp для GNU/Linux DEB 64-bit (x64). Устанавить эту библиотеку командой:

cd /home/user/Загрузки

sudo dpkg -i librtpkcs11ecp_2.3.2.0-1_amd64.deb

После этого нужно вставить в CD-ROM диск с дистрибутивом Astra Linux Special Edition (Смоленск) и выполнить команды:

sudo apt install libccid pcscd libgost-astra

sudo service pcscd restart

Установка браузерного плагина

Устанавливаем плагин и настраиваем его в браузере — инструкция

cd /home/user/Загрузки

sudo dpkg -i cprocsp-pki-cades64.

sudo dpkg -i cprocsp-pki-plugin64…

Установка корневого сертификата удостоверяющего центра

Устанавливаем сертификат удостоверяющего центра Ролис. Для этого скачиваем его, после чего запускаем приложение cptools:

И в появившемся окне на вкладке «Сертификаты» нажимаем «Установить сертификаты», в открывшемся окне выбора файла выбираем скаченный файл сертификата и нажимаем кнопку «Открыть».

Настройка списка доверенных узлов

В адресной строке браузера вводим:

На открывшейся странице вводим два адреса (и нажимаем на плюсик):

Astra linux криптопро рутокен

Для обеспечения работы с электронными ключами Rutoken в ОС семейства Linux необходимо установить:

2. Пакеты из состава дистрибутива КриптоПро CSP : cprocsp-rdr-pcsc, cprocsp-rdr-rutoken

3. Для Rutoken S дополнительно нужен драйвер. Либо с сайта производителя https://www.rutoken.ru/support/download/nix/ , либо из состава дистрибутива КриптоПро CSP — ifd-rutokens

Для работы электронных идентификаторов Rutoken должны быть установлены:

В DEB -based системе: библиотека libccid не ниже 1.4.2, пакеты pcscd и libpcsclite1.

В RPM-based системе: пакеты ccid, pcscd и pcsc-lite.

Ниже приведены примеры установки пакетов пользователем, имеющим права администратора ( root ). В противном случае, в начале команды следует поставить « sudo », например:

Устанавливаем драйвер Rutoken для DEB — based и RPM — based систем ( только для RUTOKEN S ):

Устанавливаем КриптоПро CSP для DEB — based и RPM — based систем:

Устанавливаем модуль поддержки PCSC-считывателей для DEB — based и RPM — based систем (доп. пакет):

Устанавливаем модуль поддержки Rutoken для DEB — based и RPM — based систем (доп. пакет):

После подключения считывателя проверим определяет ли его система:

root@ubuntu :# /opt/cprocsp/bin/amd64/csptest –card –enum

Total: SYS: 0.000 sec USR: 0.000 sec UTC: 0.240 sec

Просмотр списка настроенных считывателей:

root@ubuntu :# /opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

Nick name: Aktiv Rutoken ECP 00 00

Connect name:

Reader name: Aktiv Rutoken ECP 00 00

Nick name: FLASH

Connect name:

Reader name: FLASH

Nick name: HDIMAGE

Connect name:

Reader name: HDIMAGE

Для тестирования создадим самоподписанный сертификат с закрытым ключом:

root@ubuntu :~# /opt/cprocsp/bin/amd64$ ./csptestf -keyset -newkeyset -makecert -cont ‘\\.\Aktiv Rutoken ECP 00 00\test’ -keytype exchange

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34026883

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Exchange key is not available.

Attempting to create an exchange key.

Subject/Issuer: E=test@cryptopro.ru, CN=test

Subject/Issuer: E=test@cryptopro.ru, CN=test

Self signed certificate created: E=test@cryptopro.ru, CN=test

Certificate stored in container.

PrivKey: Not specified — 24.04.2021 11:33:59 (UTC)

Total: SYS: 0.020 sec USR: 0.140 sec UTC: 10.720 sec

Astra Linux Common Edition и Special Edition

Совместимость подтверждается участием в программе Ready for Astra Linux и дополнительными сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по ГОСТ и RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 (2100 / Flash / 3000)

+

+

+

+

+

+

+

+

+

+

Рутокен S *

+

+

+

* Рутокен S не поддерживается на платформах Эльбрус

Обнаружение в системе

Работа со смарт-картами стандарта ISO 7816-3, Class A, B, C (5V, 3V, 1.8V)

Считыватель смарт-карт Рутокен SCR 3001

+

+

Протестированные релизы

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10015-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1.6) — X86-64

ОС СН “ASTRA LINUX COMMON EDITION” (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1,10, 1.11, 2.12) — X86-64

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10015-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1.7) — X86-64

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10152-02 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 4.7) — ARM, БАЙКАЛ-М

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10265-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 8.1) — ЭЛЬБРУС

Полезные руководства

Двухфакторная аутентификация

Работа с КриптоПро CSP

Начало работы

Режим ЗПС

ALT Linux

Совместимость подтверждается компанией «Базальт СПО» в дистрибутивах ALT 8 СП и ALT 9/10 и дополнительными сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 / 3.0

+

+

+

+

Рутокен S * / Рутокен Lite

+

* Рутокен S не поддерживается на платформах Эльбрус и Таволга

Протестированные релизы

ALT 8 (СП) И 9/10 — X86-64 ALT 8 (СП) И 9/10, К 9 — ЭЛЬБРУС ALT 8 (СП) И 9/10, К 9 — ARM, БАЙКАЛ-М ALT 8 (СП) И 9/10, К 9 — ТАВОЛГА

Полезные руководства

ROSA Linux

Совместимость подтверждается двусторонними сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 / 3.0

+

+

+

+

Astra linux криптопро рутокен

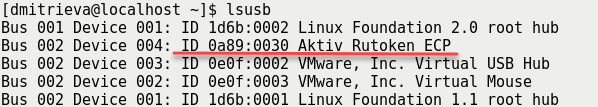

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

1 Доустанавливаем необходимые пакеты с диска

Пуск — Настройки — Менеджер пакетов

через Быстрый фильтр или через поиск находим и отмечаем к установке следующие пакеты:

- libccid

- pcscd

- libpam-p11

- libpam-pkcs11

- libp11-2

- libengine-pkcs11-openssl

- opensc

В Astra Linux SE 1.6 pkcs11 libengine-pkcs11-openssl версии 1.0.2 не совместим с библиотекой librtpkcs11ecp.so. Для корректного функционирования, следует скачать и установить п одписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Смоленска 1.6:

2 Добавляем библиотеку librtpkcs11ecp.so

Загружаем библиотеку через браузер.

Для 64-битной системы используйте ссылку:

Для 32-битной системы используйте ссылку:

Пуск — Утилиты — Терминал Fly

Для 64-битной системы используйте:

$ wget --no-check-certificate https://download.rutoken.ru/Rutoken/PKCS11Lib/Current/Linux/x64/librtpkcs11ecp.so

Для 32-битной системы используйте:

$ wget --no-check-certificate https://download.rutoken.ru/Rutoken/PKCS11Lib/Current/Linux/x32/librtpkcs11ecp.so

Копируем в системную папку.

Для 32- и 64-битной системы используйте:

$ sudo cp librtpkcs11ecp.so /usr/lib $ sudo chmod 644 /usr/lib/librtpkcs11ecp.so

3 Проверяем что Рутокен ЭЦП работает в системе

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -T

В случае если увидите вот такую строку, значит все хорошо.

4 Считываем сертификат

Проверяем что на устройстве есть сертификат

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -O

Using slot 0 with a present token (0x0)

нет ничего, значит устройство пустое. Обратитесь к администратору или создайте ключи и сертификат самостоятельно следуя пункту 4.1

Using slot 0 with a present token (0x0)

выводится информация о ключах и сертификатах то необходимо считать сертификат

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -r -y cert --id > cert.crt

вместо нужно подставить ID который вы увидите в выводе команды

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -O

В случае, если файл cert.crt создан переходим к пункту 5

4.1 Создаем самоподписанный сертификат

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so --keypairgen --key-type rsa:2048 -l --id 45

создаем самоподписанный сертификат

$ openssl OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/librtpkcs11ecp.so OpenSSL> req -engine pkcs11 -new -key 0:45 -keyform engine -x509 -out cert.crt -outform DER

загружаем сертификат на устройство

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -l -y cert -w cert.crt --id 45

5 Регистрируем сертификат в системе

Пуск — утилиты — Терминал Fly

Конвертируем сертификат в текстовый формат

OpenSSL> x509 -in cert.crt -out cert.pem -inform DER -outform PEM

$ mkdir ~/.eid $ chmod 0755 ~/.eid $ cat cert.pem >> ~/.eid/authorized_certificates $ chmod 0644 ~/.eid/authorized_certificates

6 Настраиваем аутентификацию

Пуск — утилиты — Терминал Fly

$ sudo nano /usr/share/pam-configs/p11

записываем в файл следующую информацию

Name: Pam_p11 Default: yes Priority: 800 Auth-Type: Primary Auth: sufficient pam_p11_opensc.so /usr/lib/librtpkcs11ecp.so

в появившемся окне ставим галку в Pam_p11 и нажимаем OK

7 Проверка

Пуск — утилиты — Терминал Fly

введите имя пользователя и в случае если система потребует PIN-код от устройства значит все настроено правильно

8 Блокировка компьютера при извлечении токена

В состав пакета libpam-pkcs11 входит утилита pkcs11_eventmgr, которая позволяет выполнять различные действия при возникновении событий PKCS#11.

Для настройки pkcs11_eventmgr служит файл конфигурации — /etc/pam_pkcs11/pkcs11_eventmgr.conf

Пример файла конфигурации представлен ниже:

pkcs11_eventmgr < # Запуск в бэкграунде daemon = true; # Настройка сообщений отладки debug = false; # Время опроса в секундах polling_time = 1; # Установка тайм-аута на удаление карты # По-умолчанию 0 expire_time = 0; # Выбор pkcs11 библиотеки для работы с Рутокен pkcs11_module = /usr/lib/librtpkcs11ecp.so; # Действия с картой # Карта вставлена: event card_insert < # Оставляем значения по умолчанию (ничего не происходит) on_error = ignore ; action = "/bin/false"; ># Карта извлечена event card_remove < on_error = ignore; # Вызываем функцию блокировки экрана action = "fly-wmfunc FLYWM_LOCK"; ># Карта долгое время извлечена event expire_time < # Оставляем значения по умолчанию (ничего не происходит) on_error = ignore; action = "/bin/false"; >>

После этого добавьте приложение pkcs11_eventmgr в автозагрузку и перезагрузитесь.

Astra linux криптопро рутокен

Как подружить электронный идентификатор Rutoken S с CryptoPro CSP 5 в системе Astra Linux.

Для начала установим сам криптопровайдер — как это сделать, об этом я писал отдельно.

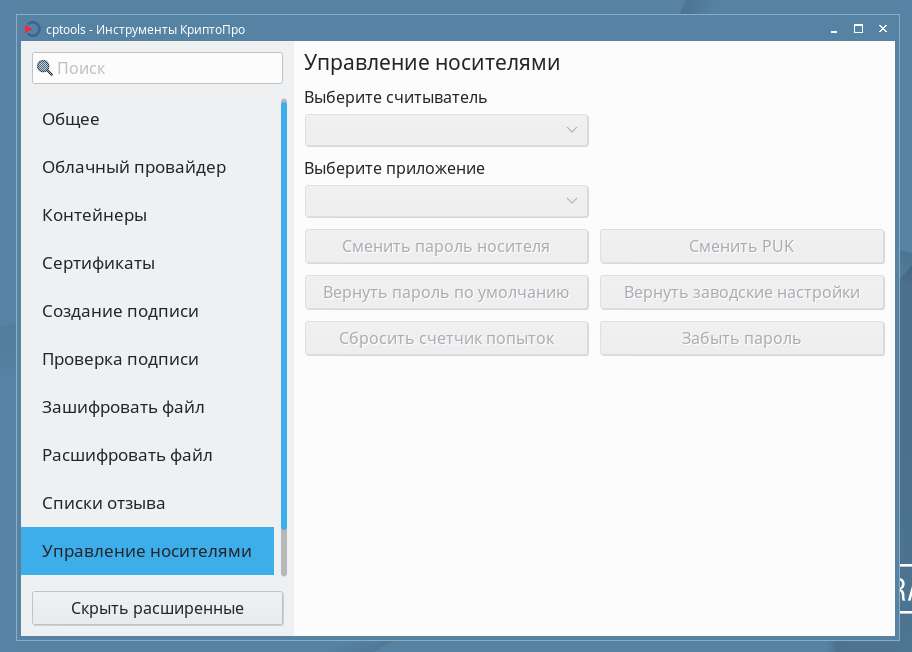

Как мы видим, в разделе «Управление носителями» нет нашего токена, хотя он воткнут в USB порт:

Теперь, т.к. у нас идентификатор от Рутокен с буковкой S, то сперва нужно скачать с сайта производителя и установить в систему отдельный драйвер. Для Рутокен ЭЦП и Рутокен Лайт, как говорит производитель, отдельные драйверы не нужны.

И так, скачаем драйвер с сайта разрабочтика под нужную систему и архитектуру: скачать

Теперь установим дополнительные модули для самой CryptoPro SCP, которые входят в состав пакета КриптоПро:

Переходим в папку куда мы распаковывали (при установке) архив с КриптоПро (инструкция по установке).

Устанавливаем из данной папки модули для работы с носителями ключей:

— модуль поддержки PCSC-считывателей:

— Кстати, когда я пытался подружить CryptoPro CSP и Рутокен в Ubuntu Linux, то пришлось доустанавливать еще пакеты (у AstraLinux они уже имелись в составе дистрибутива):

У меня без перезагрузки компьютера КриптоПро токен не увидела, поэтому перезагружаем комп и проверяем:

Ну и, запустив КриптоПро, мы убеждаемся, что он там появился: