- Astra linux nslookup install

- Host Names

- Наличие соединения

- Синхронизация времени

- Брандмауэры

- Проверка модели устройства

- Стенд

- Первичная настройка

- Сервер

- Установить пакеты и создать новый realm

- В файле конфигурации сервера /etc/krb5.conf указать

- Создать на сервере нового пользователя

- На сервере проверить, что для этого пользователя можно получить тикет

- Клиент

- Установим необходимые пакеты и сконфигурируем kerberos

- В файле конфигурации клиента /etc/krb5.conf указать

- Проверим, что пользователь может аутентифицироваться по паролю

- Настройка аутентификации по Рутокену

- Сервер

- Создадим ключ и самоподписанный сертификат УЦ

- Создадим файл pkinit_extensions со следующим содержимым

- Создадим ключ и сертификат KDC

- Пере местим файлы kdc.pem, kdckey.pem, cacert.pem в директорию /etc/krb5/

- apt install nslookup

- What package is nslookup in Ubuntu?

- How do I get yum on Linux?

- What is nslookup command?

- What is the command for reverse DNS lookup?

- Where does nslookup pull?

- What provides nslookup?

- How do I check if DNS is running on Linux?

- What is Linux dig command?

- What is netstat command?

Astra linux nslookup install

Центральной частью схемы аутентификации Kerberos является третья доверенная сторона — Key Distribution Center (KDC), которая является централизованным хранилищем информации о пользователях. Перед разворачиванием Kerberos, должен быть выбран сервер, который будет выполнять роль KDC. Физическая и сетевая безопасность критичны для этого сервера, так как его компрометация ведет к компрометации всего realm.

Выбор хорошего имени для realm так же важен. По правилам, имя realm это доменное имя сайта в верхнем регистре. Например, для сайта или доменной зоны example.com рекомендуется выбрать EXAMPLE.COM в качестве имени realm.

Все серверы и клиенты, которые входят в realm Kerberos должны иметь возможность взаимодействовать между собой. Время между устройствами в realm должно быть синхронизовано. Далее описано как этого добиться.

Host Names

Каждый сервер внутри Kerberos realm должен иметь Fully Qualified Domain Name (FQDN).

Kerberos так же ожидает, что FQDN сервера является reverse-resolvable. Если выяснение доменного имени по IP недоступно, то установите значение переменной rdns в значение false на клиентах в файле krb5.conf.

Active Directory сильно зависит от DNS, поэтому весьма вероятно что ваш Active Directory Domain Controller уже имеет роль DNS. В этом случае убедитесь в том, что каждый сервер имеет свое FQDN перед выполнением тестов, описанных ниже в этом разделе.

Если сервер уже имеет назначенное FQDN, проверьте корректность обнаружения forward и reverse выполнив на клиенте следующие команды:

$ nslookup server.example.com $ nslookup

Если вы используете Astra Linux (или другой дистрибутив), то для установки программы nslookup, вам необходимо установить пакет dnsutils.

Вы можете воспользоваться Synaptic Package Manager или выполнить из командной строки $ apt-get install dnsutils

Вывод первой команды должен содержать IP адрес сервера. Вывод второй команды должен содержать FQDN сервера.

Если у сервера нет назначенного FQDN и сервис DNS не доступен, то вы можете отредактировать локальные файлы hosts (обычно они находятся в /etc) на сервере добавив туда следующую строку:

127.0.0.1 server.aktiv-test.ru localhost server

А на каждом клиенте добавить строку

Где IP-address — это IP адрес сервера. В нашем примере это будет 10.0.0.1.

После этого проверьте работу локальных DNS имен используя команду nslookup как показано выше.

Наличие соединения

Для проверки соединения между хостами, выполните ping для каждого хоста по его FQDN:

$ ping server.aktiv-test.ru PING server.aktiv-test.ru (10.0.0.1) 56(84) bytes of data. 64 bytes from server.aktiv-test.ru (10.0.0.1): icmp_seq=1 ttl=128 time=0.176ms

Вывод команды ping показывает успешное определение IP адреса по FQDN, и простой ответ от сервера. Ответ от сервера является подтверждением того, что между хостом и сервером есть соединение.

Проблемы при работе ping указывают на проблемы настройки сервера или клиента.

Синхронизация времени

Протокол Kerberos требует синхронизации времени сервера и клиента: если системные часы клиентов и сервера расходятся, то аутентификация не будет выполнена. Простейший способ синхронизировать системные часы — использование Network Time Protocol (NTP) сервера. Некоторый линуксы, например, Astra Linux по-умолчанию синхронизирует время с российскими NTP-серверами. Для настройки собственного NTP-сервера смотрите документацию на ваш дистрибутив (например, UbuntuTime для Ubuntu).

Брандмауэры

Так же как и все остальные сетевые службы, Kerberos должен иметь возможность проходить через любые брандмауэры между хостами. Инструкция Kerberos System Administration Manual имеет детальное описание портов, которые необходимо открыть при настройке брандмауэров.

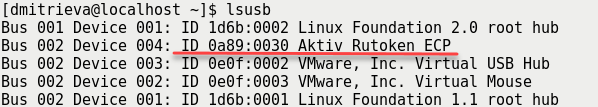

Проверка модели устройства

- Подключите USB-токен к компьютеру.

- Для определения названия модели USB-токена откройте Терминал и введите команду:

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

Стенд

Важно : время на клиенте и сервере должно быть синхронизировано. Невыполнение этого требования может привести к возникновению проблем.

Сервер

- Установлены krb5-kdc, krb5-admin-server, krb5-pkinit

- Kerberos realm: AKTIV-TEST , доменное имя aktiv-test.ru (прописано в /etc/hosts на клиенте)

Примечание: доменное имя стоит делать минимум второго уровня для избежания ошибок - Пользователи: testuser@AKTIV-TEST

Клиент

- Установлены krb5-user, libpam-krb5, libpam-ccreds, auth-client-config, krb5-pkinit, opensc, libengine-pkcs11-openssl

- default realm: AKTIV-TEST

- серверы (kdc, admin) указаны по IP-адресу (лучше указать их в /etc/hosts)

Первичная настройка

Сервер

Установить пакеты и создать новый realm

$ sudo apt-get install krb5-kdc krb5-admin-server krb5-pkinit # В диалогах указать: # realm = AKTIV-TEST # домен = aktiv-test.ru $ sudo krb5_newrealm # ввести пароль

В файле конфигурации сервера /etc/krb5.conf указать

[domain_realm] .aktiv-test.ru = AKTIV-TEST aktiv-test.ru = AKTIV-TEST

Создать на сервере нового пользователя

$ sudo kadmin.local # username = testuser # password = test kadmin.local:$ addprinc # . kadmin.local:$ quit

На сервере проверить, что для этого пользователя можно получить тикет

Клиент

Установим необходимые пакеты и сконфигурируем kerberos

$ sudo apt-get install krb5-user libpam-krb5 libpam-ccreds auth-client-config krb5-pkinit opensc libengine-pkcs11-openssl # В диалогах указать: # realm = AKTIV-TEST # домен = aktiv-test.ru $ sudo dpkg-reconfigure krb5-config

В файле конфигурации клиента /etc/krb5.conf указать

[domain_realm] . .aktiv-test.ru = AKTIV-TEST aktiv-test.ru = AKTIV-TEST

Проверим, что пользователь может аутентифицироваться по паролю

Настройка аутентификации по Рутокену

Сервер

Создадим ключ и самоподписанный сертификат УЦ

$ openssl genrsa -out cakey.pem 2048 $ openssl req -key cakey.pem -new -x509 -out cacert.pem

Создадим файл pkinit_extensions со следующим содержимым

[ kdc_cert ] basicConstraints=CA:FALSE # Here are some examples of the usage of nsCertType. If it is omitted keyUsage = nonRepudiation, digitalSignature, keyEncipherment, keyAgreement #Pkinit EKU extendedKeyUsage = 1.3.6.1.5.2.3.5 subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer # Copy subject details issuerAltName=issuer:copy # Add id-pkinit-san (pkinit subjectAlternativeName) subjectAltName=otherName:1.3.6.1.5.2.2;SEQUENCE:kdc_princ_name [kdc_princ_name] realm = EXP:0, GeneralString:$ principal_name = EXP:1, SEQUENCE:kdc_principal_seq [kdc_principal_seq] name_type = EXP:0, INTEGER:1 name_string = EXP:1, SEQUENCE:kdc_principals [kdc_principals] princ1 = GeneralString:krbtgt princ2 = GeneralString:$ [ client_cert ] # These extensions are added when ‘ca’ signs a request. basicConstraints=CA:FALSE keyUsage = digitalSignature, keyEncipherment, keyAgreement extendedKeyUsage = 1.3.6.1.5.2.3.4 subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer subjectAltName=otherName:1.3.6.1.5.2.2;SEQUENCE:princ_name # Copy subject details issuerAltName=issuer:copy [princ_name] realm = EXP:0, GeneralString:$ principal_name = EXP:1, SEQUENCE:principal_seq [principal_seq] name_type = EXP:0, INTEGER:1 name_string = EXP:1, SEQUENCE:principals [principals] princ1 = GeneralString:$

Создадим ключ и сертификат KDC

$ openssl genrsa -out kdckey.pem 2048 # создание запроса $ openssl req -new -out kdc.req -key kdckey.pem # подпись запроса $ REALM=; export REALM $ CLIENT=; export CLIENT # содержимое файла pkinit_extensions выше $ openssl x509 -req -in kdc.req -CAkey cakey.pem -CA cacert.pem -out kdc.pem -extfile pkinit_extensions -extensions kdc_cert -CAcreateserial

Пере местим файлы kdc.pem, kdckey.pem, cacert.pem в директорию /etc/krb5/

$ sudo mkdir /etc/krb5 $ sudo cp kdc.pem kdckey.pem cacert.pem /etc/krb5/

apt install nslookup

nslookup followed by the domain name will display the “A Record” (IP Address) of the domain. Use this command to find the address record for a domain. It queries to domain name servers and get the details. You can also do the reverse DNS look-up by providing the IP Address as argument to nslookup.

What package is nslookup in Ubuntu?

A. You need to install a package called dnsutils – which provide clients such as nslookup, host and other tools.

How do I get yum on Linux?

- Step 1: Install «createrepo» To create Custom YUM Repository we need to install additional software called «createrepo» on our cloud server. .

- Step 2: Create Repository directory. .

- Step 3: Put RPM files to Repository directory. .

- Step 4: Run «createrepo» .

- Step 5: Create YUM Repository Configuration file.

What is nslookup command?

nslookup (from name server lookup) is a network administration command-line tool for querying the Domain Name System (DNS) to obtain domain name or IP address mapping, or other DNS records.

What is the command for reverse DNS lookup?

The nslookup command can also perform a reverse lookup using an IP address to find the domain or host associated with that IP address.

Where does nslookup pull?

nslookup retrieves the relevant address information directly from the DNS cache of name servers, a process which can be achieved through two different modes that the user can choose from.

What provides nslookup?

Dig, short for Domain Information Gopher, is a DNS lookup utility used for probing DNS servers and troubleshooting problems associated with DNS servers. . Nslookup is used for handling DNS lookups and displays crucial information such as MX records, and the IP address associated with a domain name.

How do I check if DNS is running on Linux?

To find out your DNS Server IP address, use the following cat command or less command. 2. Another way is to use the following grep command. Here, nameserver 109.78.

What is Linux dig command?

The dig command in Linux is used to gather DNS information. It stands for Domain Information Groper, and it collects data about Domain Name Servers. The dig command is helpful for diagnosing DNS problems, but is also used to display DNS information.

What is netstat command?

The netstat command generates displays that show network status and protocol statistics. You can display the status of TCP and UDP endpoints in table format, routing table information, and interface information. The most frequently used options for determining network status are: s , r , and i .

Shell

What is ShellCheck?What is ## in shell script?How do I know if a shell script ran successfully?Can we debug shell script?How do I test a bash script?H.

Solve

How do you write a matrix without NumPy in Python?How do you solve a linear equation in python without NumPy?How do you find eigenvalues in python wit.

Linux

The 10 Best Linux Games To Play in 2020Shadow of the Tomb Raider. Image Courtesy: Steam | Shadow of the Tomb Raider. . Counter-Strike: Global Offens.

Latest news, practical advice, detailed reviews and guides. We have everything about the Linux operating system

![The 10 Best Linux Games [2020 Edition]](https://linuxteaching.com/storage/img/images_1/the_10_best_linux_games_2020_edition.png)