- БЮЛЛЕТЕНЬ № 20220318SE16MD

- Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

- Подготовка к установке обновления

- Установка обновления пакетов установочного диска

- Установка обновления пакетов диска со средствами разработки

- Завершение установки обновления

- Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

- Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

- Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

- Методика устранения угрозы атаки типа HTTP Request Smuggling

- Добавление корневого сертификата удостоверяющего центра Минцифры России

- Добавление корневого сертификата в Firefox

- Добавление корневого сертификата в Chromium

- Astra Linux. Подключение репозиториев и обновление системы.

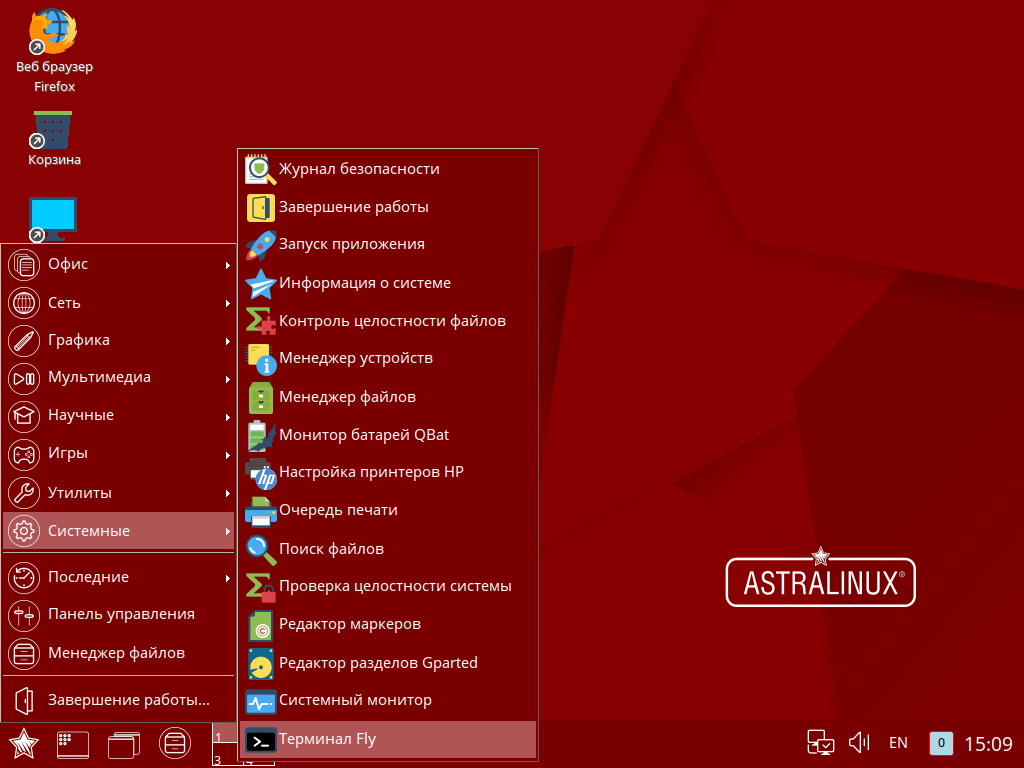

- Шаг 1. Запускаем терминал.

- Шаг 2. Производим предварительную подготовку.

- Шаг 3. Создаём локальный репозиторий из установочного диска.

- Шаг 4. Создаём локальный репозиторий из диска для разработчиков

- Шаг 5. Создаём локальный репозиторий из диска обновлений.

- Шаг 6. Подключаем созданные репозитории.

- Шаг 7. Обновляем систему.

- Аренда серверов.

- 1С:Предприятие «в облаке».

- IP-телефония в офис.

БЮЛЛЕТЕНЬ № 20220318SE16MD

Обновление безопасности операционной системы специального назначения Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6), далее по тексту — Astra Linux, предназначено для нейтрализации уязвимостей в информационных системах.

Настоящее обновление безопасности предназначено для нейтрализации угрозы эксплуатации уязвимости в Astra Linux с установленным оперативным обновлением 10 (бюллетень № 20211126SE16).

Обновленные пакеты, в которых устранена угроза эксплуатации уязвимости, включены в состав оперативного обновления 11 (бюллетень № 20220829SE16).

Настоящее обновление безопасности не является кумулятивным.

При применении данного обновления другие виды обновлений автоматически не применяются и должны быть установлены отдельно.

Перечень уязвимостей, закрываемых обновлением, предоставляется после соответствующего обращения на портале технической поддержки.

Обновление безопасности содержит отдельные программные пакеты, в которые внесены изменения с целью устранения ряда уязвимостей ядра linux, а также методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2.

Кроме того, в пакет ca-certificates.deb репозитория Astra Linux добавлен сертификат удостоверяющего центра Минцифры России.

Обновление безопасности, нейтрализующее угрозу эксплуатации уязвимостей ядра linux

Нейтрализация угрозы эксплуатации уязвимостей осуществляется путём обновления отдельных пакетов. Пакеты с устраненными уязвимостями войдут в состав последующего кумулятивного оперативного обновления.

Если в системе используется программное обеспечение, разработанное с использованием средств разработки, необходимо выполнить обновление пакетов, размещённых на диске со средствами разработки.

Подготовка к установке обновления

Перед установкой обновлений:

Перед массовой установкой обновления на находящиеся в эксплуатации компьютеры в обязательном порядке выполнить проверку работоспособности на тестовых компьютерах в аналогичных используемым конфигурациях (путем установки обновления и перезагрузки).

- обновление необходимо выполнять от имени учетной записи пользователя с полномочиями администратора системы с высоким уровнем целостности;

- на время установки обновления необходимо снять запрет на установку бита исполнения в политиках безопасности. Это может быть сделано с помощью инструментов fly-astra-update/astra-update или командой:

Установка обновления пакетов установочного диска

Настоящее обновление безопасности подписано усиленной квалифицированной электронной подписью ООО «РусБИТех-Астра»: https://dl.astralinux.ru/astra/stable/smolensk/security-updates/1.6/20220318SE16MD/2022-0318SE16MD.tar.gz_2022-03-24_14-25-42.tsp.sig. Порядок проверки обновления безопасности описан в статье Проверка отсоединенной подписи файлов.

33e2d67a9cd5b115971b3903dc47b7d4fdc59a7dafaed41a5d46e37eb17502b4

deb file:/mnt/2022-0318SE16MD/ smolensk main contrib non-free

Установка обновления пакетов диска со средствами разработки

Настоящее обновление пакетов диска со средствами разработки подписано усиленной квалифицированной электронной подписью ООО «РусБИТех-Астра»: https://dl.astralinux.ru/astra/stable/smolensk/security-updates/1.6/devel/20220318SE16MD/devel-2022-0318SE16MD.tar.gz.sig. Порядок проверки обновления безопасности описан в статье Проверка отсоединенной подписи файлов.

ad645ff695eca10a9e5cfc5657c49d8409d8b4f44109ce9c3e06f35736bcf470

deb file:/mnt/devel-2022-0318SE16MD/ smolensk main contrib non-free

Завершение установки обновления

После выполнения обновления перезагрузить систему.

После успешной установки обновления проверка целостности программных пакетов установочного диска осуществляется утилитой fly-admin-int-check с применением файла gostsums.txt , расположенного в распакованном каталоге 2022-0318SE16MD.

Методические указания, нейтрализующие угрозу эксплуатации уязвимостей пакета apache2

Методика устранения уязвимости, связанной с переполнением буфера в lua_module при разборе запросов, состоящих из нескольких частей (multipart)

Для устранения этой уязвимости необходимо отключить модуль поддержки языка LUA. Чтобы просмотреть перечень используемых модулей, необходимо выполнить команду:

Если в перечне используемых модулей присутствует модуль с наименованием lua , то следует выполнить команду:

Методика устранения SSRF-уязвимости (Server Side Request Forgery) в mod_proxy

Для устранения этой уязвимости необходимо отключить поддержку прямого proxy в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ).

Параметр ProxyRequests должен иметь значение » off «. При этом, если это необходимо, реверс-прокси может остаться включенным.

В случае, если есть возможность отключить все режимы работы proxy, то необходимо выполнить команду:

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

Методика устранения угрозы атаки типа HTTP Request Smuggling

Для устранения этой уязвимости необходимо в конфигурационном файле (по умолчанию имеет следующие расположение: /etc/apache2/sites-enabled/000-default.conf ) отключить поддержку протокола http/2 — из строки параметров Protocols (перечня используемых протоколов) следует исключить значение » h2 » (протокол HTTP/2).

После внесения изменений необходимо перезапустить веб-сервер Apache, выполнив команду:

Веб-сервер Apache необходимо настроить на работу по HTTPS.

Для минимизации угроз безопасности в результате эксплуатации уязвимости, в том числе если применение вышеперечисленных мер не представляется возможным, рекомендуется активировать режим Мандатного контроля целостности (МКЦ), включая режим МКЦ на файловой системе.

Для защиты системных компонентов Astra Linux от оказания негативного воздействия на них со стороны скомпрометированных процессов в результате эксплуатации уязвимостей необходимо активировать режим запуска сервиса apache2 на выделенном мандатном уровне целостности посредством инструмента astra-ilev1-control . Описание инструмента приведено в man astra-ilev1-control .

Добавление корневого сертификата удостоверяющего центра Минцифры России

Добавление корневого сертификата необходимо выполнить после установки пакета ca-certificates-local и для каждого пользователя.

Добавление корневого сертификата в Firefox

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox.

- В адресную строку ввести » about:preferences » и нажать клавишу .

- На открывшейся странице в левом поле выбрать пункт Приватность и защита и в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов].

- В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [Импортировать. ].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне Загрузка сертификата установить флаг Доверять при идентификации веб-сайтов и нажать на кнопку [ОК].

- В окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [ОК].

Чтобы проверить наличие сертификата удостоверяющего центра Минцифры России, необходимо снова в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов]. В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и удостовериться в наличии строк:

The Ministry of Digital Development and Communications Russian Trusted Root CA

Добавление корневого сертификата в Chromium

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Chromium.

- В адресную строку ввести » chrome://settings/certificates » и нажать клавишу .

- На открывшейся странице Настроить сертификаты в правом поле открыть вкладку Центры сертификации и нажать на кнопку [Импорт].

- В открывшемся окне импорта выбрать файл /usr/share/ca-certificates/mozilla/rootca_MinDDC_rsa2022.crt и нажать на кнопку [Открыть].

- В открывшемся окне настройки доверия установить флаг Доверять этому сертификату при идентификации сайтов и нажать на кнопку [ОК].

После успешного добавления корневого сертификата на странице Настроить сертификаты во вкладке Центры сертификации появятся следующие строки:

org-The Ministry of Digital Development and Communications Russian Trusted Root CA

Astra Linux. Подключение репозиториев и обновление системы.

Теперь нужно подключить нужные репозитории и обновить систему.

Будем иметь в виду, что у меня специальная редакция ОС («Смоленск»), поэтому постараюсь без лишней необходимости не использовать сторонние репозитории, или репозитории, расположенные в интернете.

Кроме того, каждый раз вставлять DVD-диск в сервер для установки какой-нибудь программы мне не хочется

Что делать? Конечно, скопировать содержимое установочного диска на локальный диск сервера и подключить его в качестве репозитория.

Шаг 1. Запускаем терминал.

Шаг 2. Производим предварительную подготовку.

Т.к. у нас суперпользователь root без пароля, зададим ему пароль.

mihanik@astra-srv:~$ sudo su root@astra-srv:/home/mihanik# passwd Новый пароль : Повторите ввод нового пароля : passwd: пароль успешно обновлён root@astra-srv:/home/mihanik#

Шаг 3. Создаём локальный репозиторий из установочного диска.

Для этого вставляем установочный диск в привод и копируем его содержимое в папку на диске. Правда, придётся предварительно установить rsync, т.к. эта программа по умолчанию не установлена в системе.

mount /dev/sr0 /media/cdrom0/ apt-cdrom add apt -y install rsync mkdir /opt/distr mkdir /opt/distr/inst_repo/ rsync -a --progress /media/cdrom0/ /opt/distr/inst_repo/

Шаг 4. Создаём локальный репозиторий из диска для разработчиков

Если у вас нет диска разработчиков на флешке, скачиваем его из интернета

cd /home/mihanik/Загрузки wget --no-check-certificate https://dl.astralinux.ru/astra/stable/smolensk/international-se-version/devel-smolensk-1.6-09.07.2019_14.19.iso mkdir /mnt/iso mount -o loop /home/mihanik/Загрузки/devel-smolensk-1.6-09.07.2019_14.19.iso /mnt/iso/ mkdir /opt/distr/dev_repo rsync -a --progress /mnt/iso/ /opt/distr/dev_repo/ umount /mnt/iso

Шаг 5. Создаём локальный репозиторий из диска обновлений.

Если у вас нет диска с обновлениями на флешке, скачиваем его из интернета. На момент написания статьи последнее обновление имело имя 20210730SE16

cd /home/mihanik/Загрузки wget --no-check-certificate https://download.astralinux.ru/astra/stable/smolensk/security-updates/1.6/20210730SE16/20210730SE16.iso mkdir /mnt/iso mount -o loop /home/mihanik/Загрузки/20210730SE16.iso /mnt/iso/ mkdir /opt/distr/upd_20210730SE16 rsync -a --progress /mnt/iso/ /opt/distr/upd_20210730SE16/ umount /mnt/iso

Шаг 6. Подключаем созданные репозитории.

Для этого редактируем файл /etc/apt/sources.list.

Приводим его к следующему виду

## deb cdrom:[OS Astra Linux 1.6 smolensk - amd64 DVD ]/ smolensk contrib main non-free deb file:///opt/distr/inst_repo smolensk contrib main non-free deb file:///opt/distr/dev_repo smolensk contrib main non-free deb file:///opt/distr/upd_20210730SE16 smolensk contrib main non-free

Обратите внимание, первую строчку, которая уже была в файле, я закомментировал. Действительно, зачем нам каждый раз вставлять DVD с установочным диском? 😉

Шаг 7. Обновляем систему.

Для этого сначала обновляем список подключенных репозиториев.

Теперь по поводу обновления системы…

У apt есть ключ upgrade, который выполняет только обновление одной версии пакета на другую, более свежую. Он не будет устанавливать или удалять пакеты, даже если это необходимо для обновления других. Это наиболее безопасный и надежный вариант обновления, но он может обновить не все. Например, с ее помощью не обновить ядро до более свежей версии.

Ключ dist-upgrade или full-upgrade (это одно и то же) в дополнение к upgrade обрабатывает все изменения зависимостей для новых пакетов и во время работы может удалять ненужные и ставить необходимые пакеты для обновления.

Использование ключа dist-upgrade несколько опасно, я так несколько раз получал повреждённую систему.

Придётся немного подождать.

(Моё субъективное мнение: Astra Linux обновляяется уж очень долго. Red Hat или Centos обновляются в 2-3 раза быстрее.)

После обновления рекомендую перезагрузить сервер

Так как я планирую установить ещё и модули дополнений для гостевой ОС от VirtualBox, установлю минимальный набор необходимых для этого пакетов

apt -y install gcc make python apt -y install linux-headers-4.15-generic

Ну, и собственно, ставлю сами дополнения гостевой ОС

bash /media/cdrom0/autorun.sh reboot

Аренда серверов.

Надёжные сервера с Pro-бегом

У ВАС В ОФИСЕ!

1С:Предприятие «в облаке».

Безопасный доступ к своей 1С из офиса, командировки и т.п.!

IP-телефония в офис.

IP-телефония давно перестала быть роскошью в офисах.

Хотите себе в офис цифровую АТС — обращайтесь. !