- Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

- Установка браузерного плагина

- Установка корневого сертификата удостоверяющего центра

- Настройка списка доверенных узлов

- Установка сертификата в Astra Linux

- Установка сертификата системно

- Windows admin blog

- Полезные команды cmd, powershell, администрирование, фичи и решения проблем на win/winserver

- Установка корневого сертификата в Astra Linux

Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

Вначале в центре загрузки (требуется предварительная регистрация) нужно скачать дистрибутив КриптоПро CSP 5.0 для Linux (x64, deb). Затем нужно открыть приложение консоли Terminal Fly (для этого можно нажать клавиши Ctrl+T). В нем перейти в директорию с загруженным файлом (скорее всего, /home/user/Загрузки), распаковать архив и установить основные компоненты КриптоПро CSP, выполнив последовательно команды:

cd /home/user/Загрузки/

tar zxvf linux-amd64_deb.tgz

cd linux-amd64_deb/

sudo ./install_gui.sh

В открывшемся приложении «Установщик КриптоПро CSP» отметить как минимум следующие флажки:

- Криптопровайдер КС1

- Графические диалоги

- Поддержка токенов и смарт-карт

- cptools, многоцелевое графическое приложение

- Библиотека PKCS #11 (для gosuslugi.ru)

Затем нужно установить дополнительные пакеты следующими командами:

После этого на сайте «Рутокен» перейти в раздел Поддержка > Центр загрузки > Библиотека PKCS#11 и скачать оттуда библиотеку rtPKCS11ecp для GNU/Linux DEB 64-bit (x64). Устанавить эту библиотеку командой:

cd /home/user/Загрузки

sudo dpkg -i librtpkcs11ecp_2.3.2.0-1_amd64.deb

После этого нужно вставить в CD-ROM диск с дистрибутивом Astra Linux Special Edition (Смоленск) и выполнить команды:

sudo apt install libccid pcscd libgost-astra

sudo service pcscd restart

Установка браузерного плагина

Устанавливаем плагин и настраиваем его в браузере — инструкция

cd /home/user/Загрузки

sudo dpkg -i cprocsp-pki-cades64.

sudo dpkg -i cprocsp-pki-plugin64…

Установка корневого сертификата удостоверяющего центра

Устанавливаем сертификат удостоверяющего центра Ролис. Для этого скачиваем его, после чего запускаем приложение cptools:

И в появившемся окне на вкладке «Сертификаты» нажимаем «Установить сертификаты», в открывшемся окне выбора файла выбираем скаченный файл сертификата и нажимаем кнопку «Открыть».

Настройка списка доверенных узлов

В адресной строке браузера вводим:

На открывшейся странице вводим два адреса (и нажимаем на плюсик):

Установка сертификата в Astra Linux

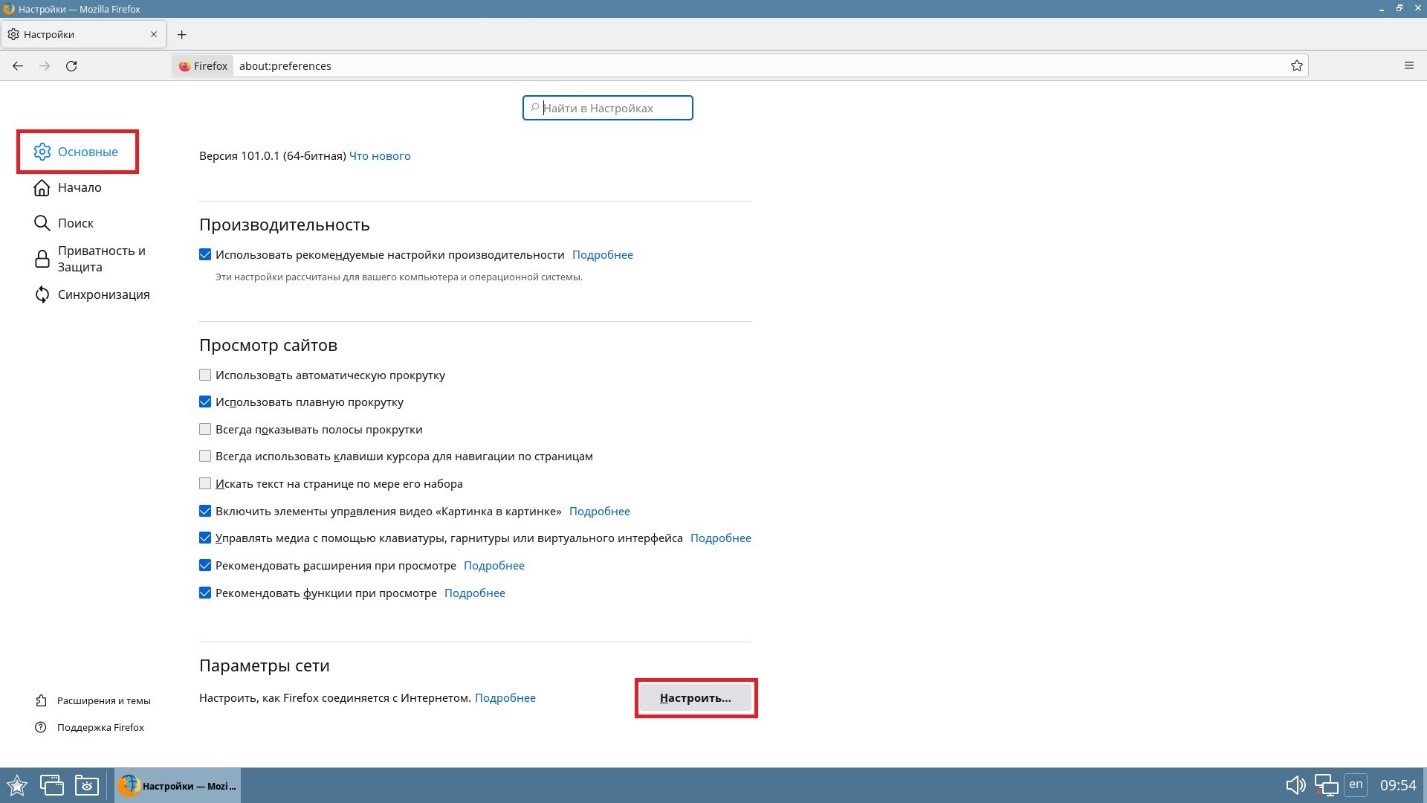

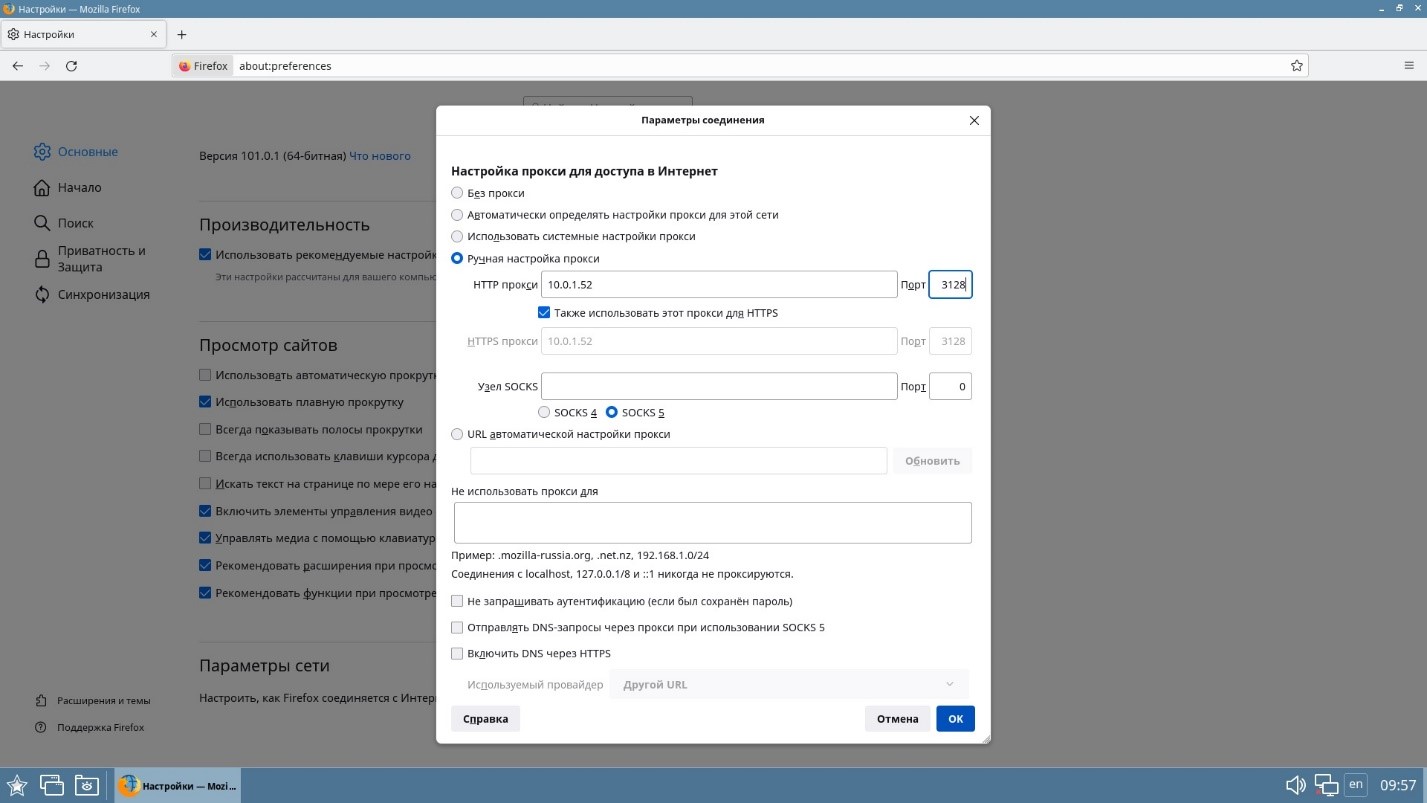

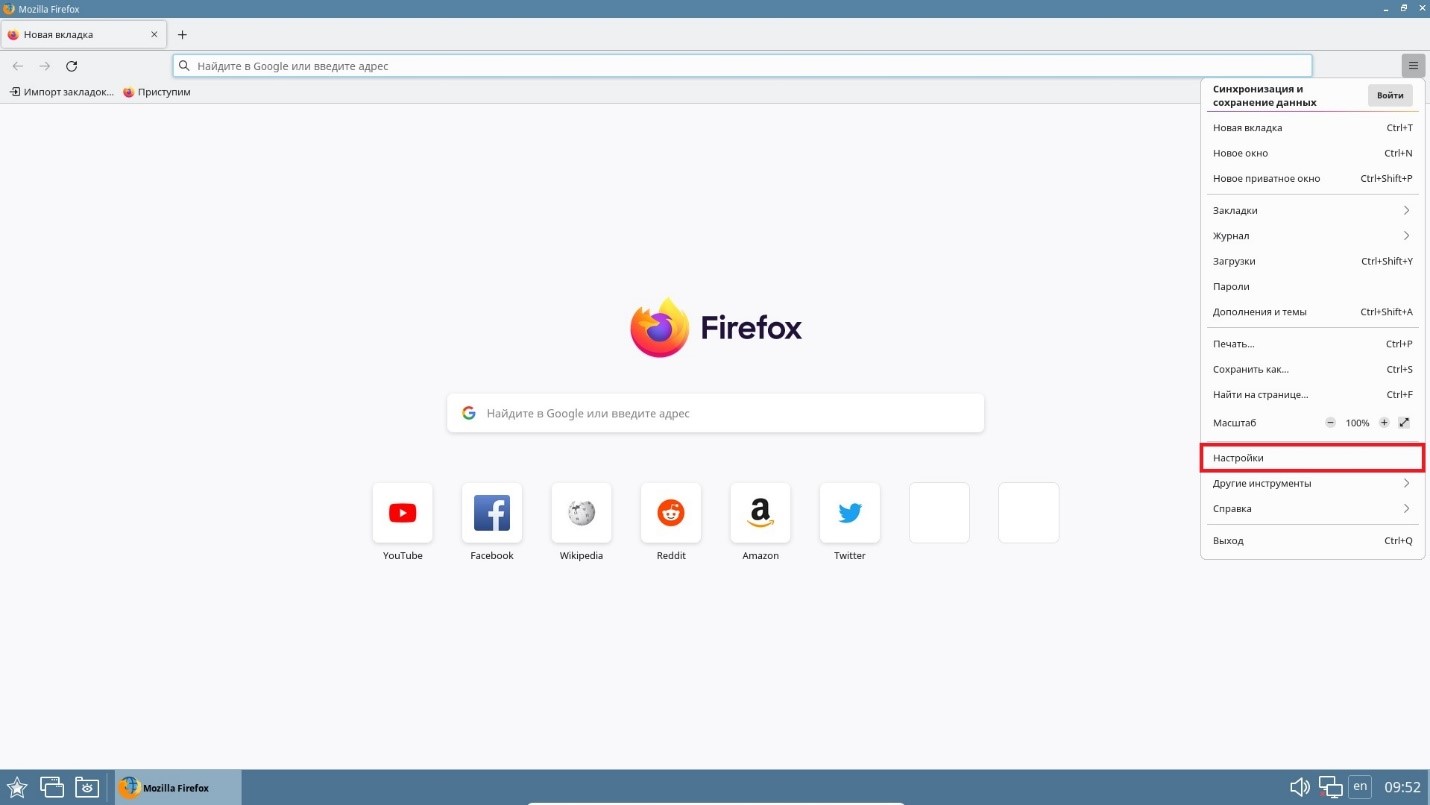

1. Запускаем Firefox и открываем настройки.

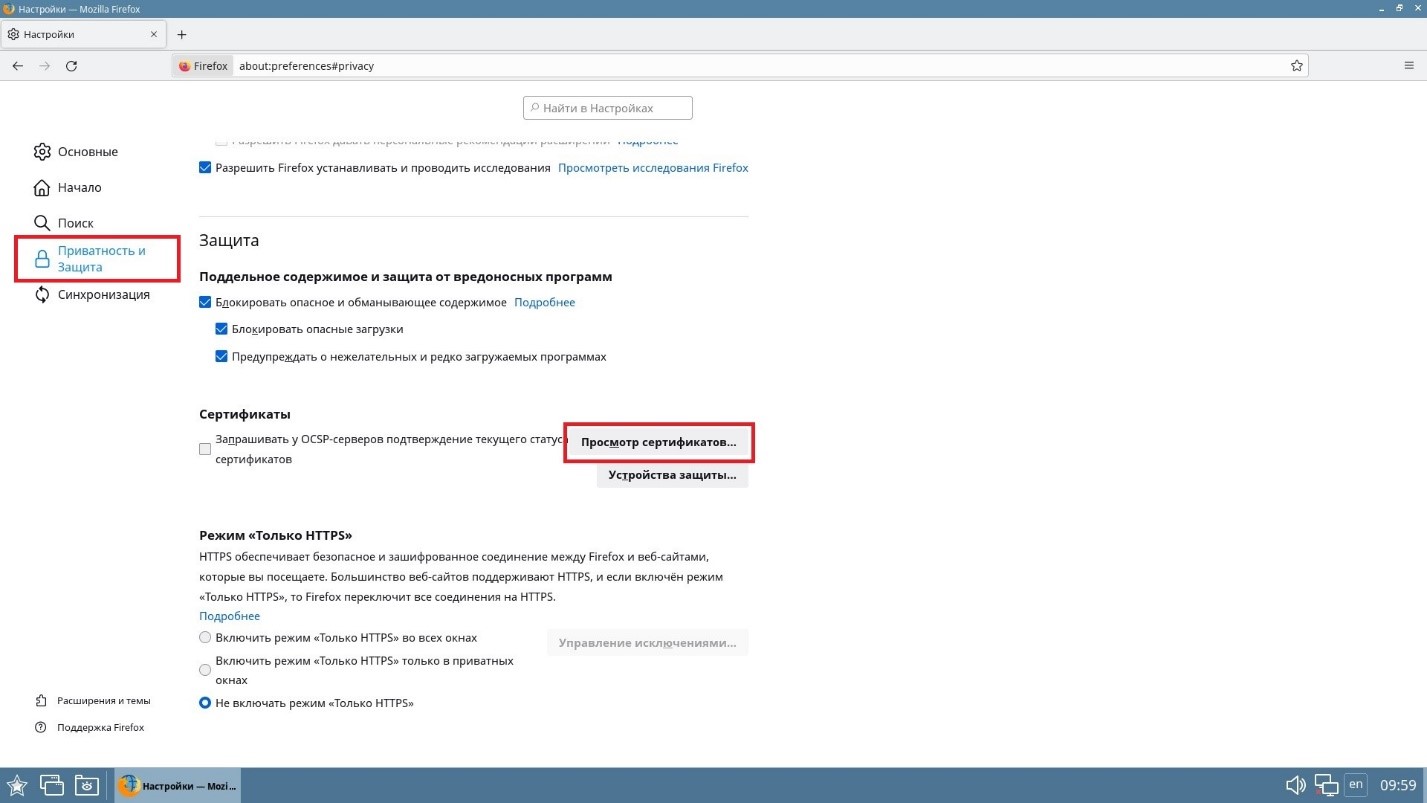

2. Выбираем раздел «Приватность и защита». Листаем страницу вниз, до раздела «Сертификаты», и жмём на кнопку «Просмотр сертификатов…»

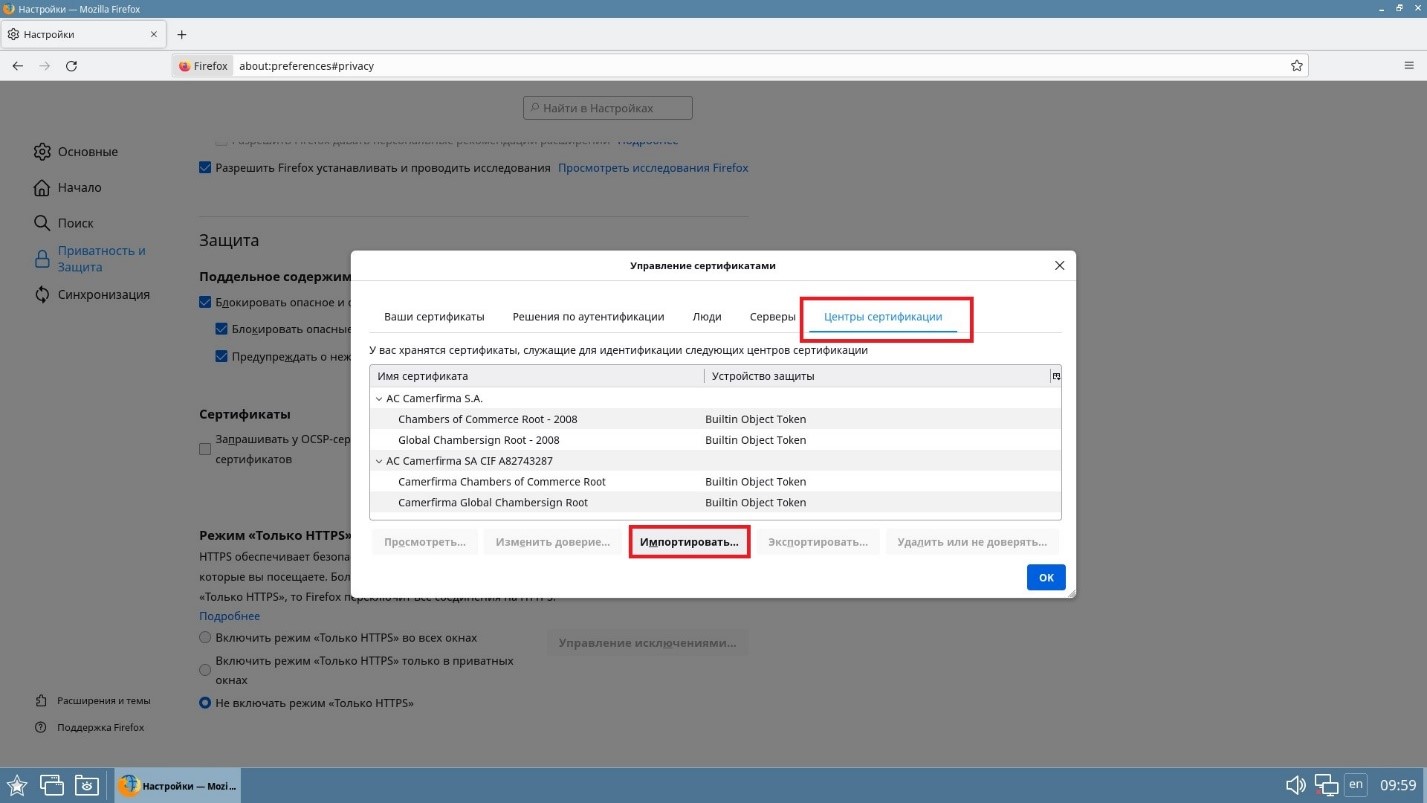

3. В Диалоговом окне «Управлении сертификатами» выбираем вкладку «Центры сертификации» и нажимаем кнопку «Импортировать…»

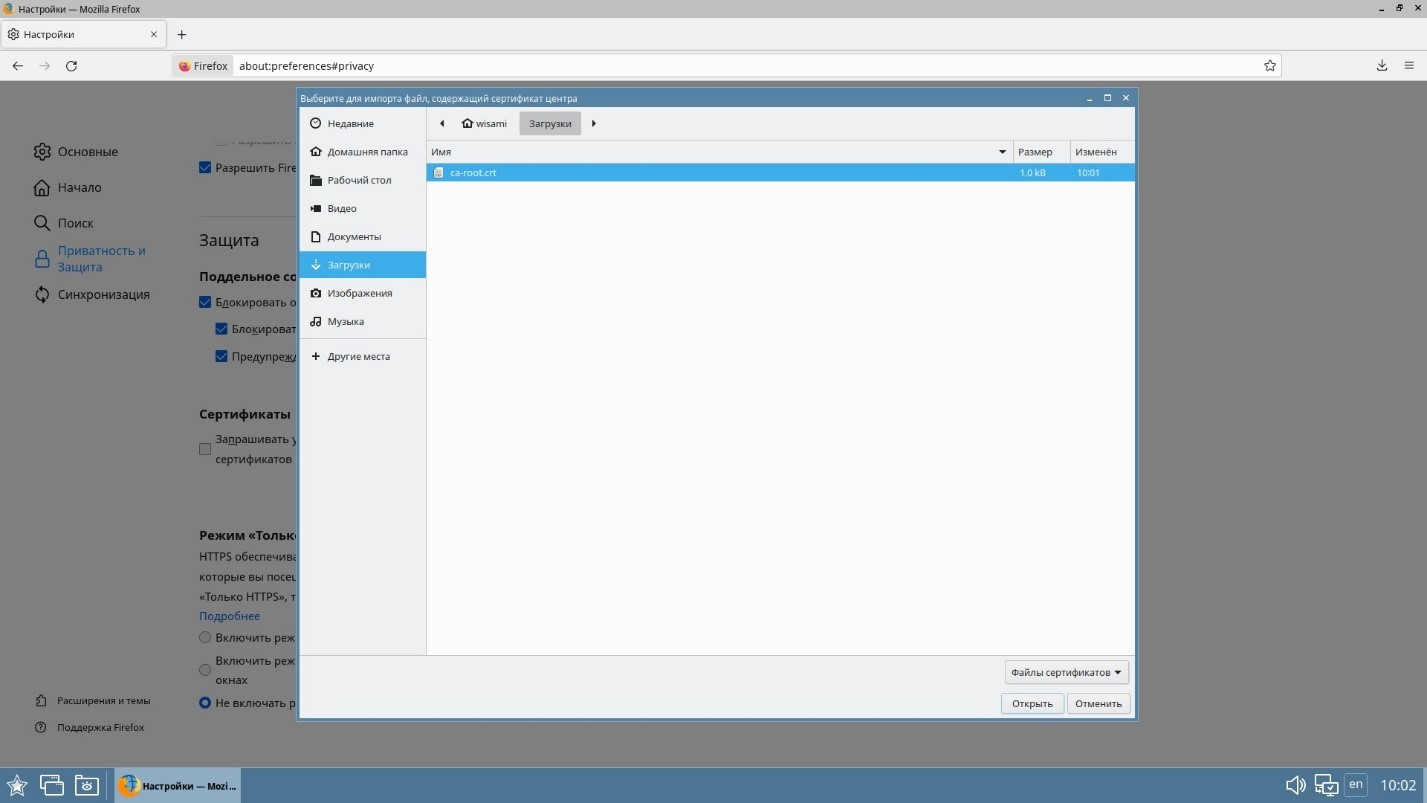

4. В появившемся диалоговом окне выбираем предоставленный корневой сертификат и жмём «Открыть». Корневой сертификат должен быть предварительно загружен.

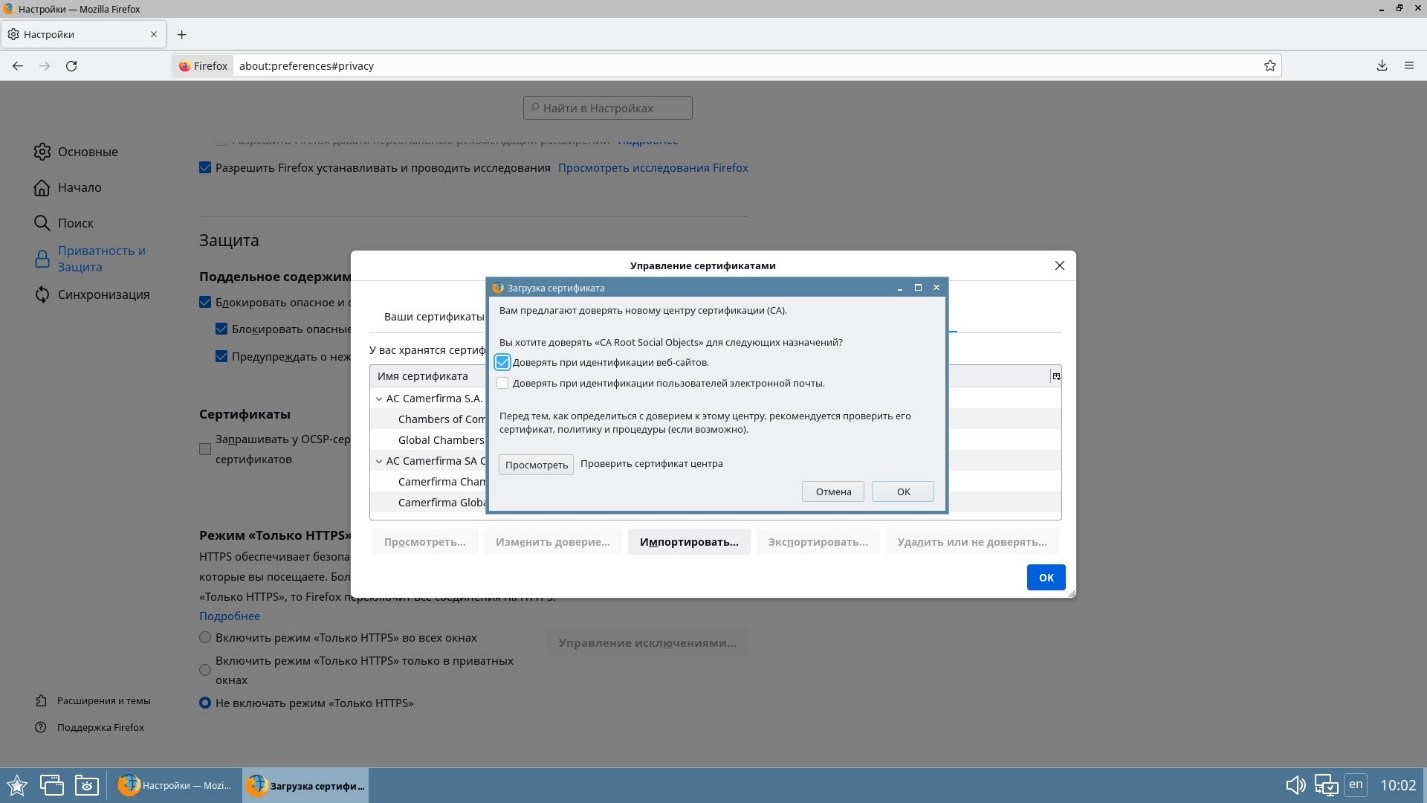

5. Устанавливаем галочку на пункте «Доверять при идентификации веб-сайтов» и нажимаем «ОК»

6. Загруженный сертификат должен появиться в списках доверенных сертификатов

Установка сертификата системно

1. Запускаем «Терминал Fly»

2. Вводим две команды в указанной последовательности (регистр имеет значение). Сертификат должен находиться в каталоге «Загрузки».

- «sudo cp Загрузки/ca-root.crt /usr/local/share/ca-certificates»

- «sudo update-ca-certificates»

Техническая поддержка проекта ЕСПД «Цифровая экономика».

Государственные контракты № 0410/151 от 30.12.2021, № 0410/56 от 10.08.2022, № 0410/121 от 26.12.2022

Регламент технической поддержки

8 800 301 34 14

Windows admin blog

Полезные команды cmd, powershell, администрирование, фичи и решения проблем на win/winserver

Установка корневого сертификата в Astra Linux

В данной статье рассмотрим, как установить корневой сертификат в системное хранилище доверенных корневых сертификатов. Здесь надо учесть, что браузеры после этого не станут автоматически доверять сайту, сертификат которого выпущен таким центром сертификации, потому что веб-браузеры в Linux используют свои собственные хранилища корневых сертификатов, поэтому будет затронута также тема добавления корневого сертификата в веб-браузеры. Инструкция подойдет не только для Astra Linux, но и для других Debian подобных дистрибутивов.

Установка корневого сертификата в системное хранилище

1. Сертификат должен иметь формат crt. Если формат сертификата отличается, необходимо выполнить его конвертацию. Так, например, для cer-сертификатов:

Если исходный сертификат имеет кодировку DER

openssl x509 -inform DER -in /path/certificate.cer -out certificate.crt

Если исходный сертификат имеет кодировку PEM

openssl x509 -inform PEM -in /path/certificate.cer -out certificate.crt

В параметре out можно сразу указать полный путь сохранения сертификата, в противном случае, он сохранится в текущий каталог.

2. Скопировать полученный сертификат в папку /usr/share/ca-certificates:

sudo cp /path/certificate.crt /usr/share/ca-certificates

вместо /path/certificate.crt подставить свой путь до сертификата и имя сертификата

Есть, однако, мнение, что сертификаты лучше копировать сюда: /usr/local/share/ca-certificates

3. Установить сертификат можно такой командой:

sudo dpkg-reconfigure ca-certificates

Выбрать «Да», нажать «ОК» (Enter), а в следующем окне отметить звездочками сертификаты, которые необходимо установить. При этом, если все успешно, вы должны увидеть информацию о добавлении вашего сертификата. В моем случае выполнялась установка сразу двух сертификатов (2 added)

Есть еще и вот такая команда:

sudo update-ca-certificates

По идее, делает все что нужно в автоматическом режиме.

По итогу, ваш сертификат должен будет находиться здесь: /etc/ssl/certs

Проверка установки

Короткая команда, которая выведет список доверенных сертификатов. В списке вы должны найти свой сертификат — значит он установился.

Для проверки есть такая конструкция:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/;' < /etc/ssl/certs/ca-certificates.crt | grep -i СЕРТИФИКАТ

Вместо СЕРТИФИКАТ вводим критерий поиска (точное имя сертификата), можно часть имени заменить символом * (например, Digi*) — но в случае со «звездочкой» поиск будет чувствителен к регистру (игнорирует ключ -i), если в имени серитфиката есть пробелы, то критерий поиска обязательно нужно взять в кавычки, даже при использовании маски поиска *.

openssl s_client -connect example.site.ru:443 -quiet

Проверка посредством выполнения подключения к сайту. То есть, здесь мы выполняем не поиск по хранилищу сертификатов, а осуществляем подключение к сайту

Вместо example.site.com вводите ваш сайт, на котором нужно проверить работу сертификата.

Если в результате вывода где-то есть verify error, значит есть проблемы с доверием. Нужно детально изучить вывод — на какой сертификат ругается.

curl https://example.site.com --cacert /etc/ssl/certs/ca-certificates.crt

Может потребоваться установка пакета curl. В ответе должен быть получен код страницы — значит все ОК, доверие к сертификату есть, в противном случае, получим ошибку.

Импорт сертификата в профиль пользователя для Chromium-подобных браузеров

Можно автоматизировать данный процесс. Для выполнения команды должна быть установлена утилита certutil.

certutil -d sql:$HOME/.pki/nssdb -A -t "C,," -n "certificate_name" -i certificate_file.crt

certificate_name — имя сертификата

certificate_file — имя файла сертификата, в примере подразумевается, что сертификат расположен в том же каталоге, что и скрипт

После выполнения данной команды, браузеры на Chromium движке под текущим пользователем будут доверять сертификату (Chrome, Chromium, Opera и т.п.).

Отдельно отмечу, что браузер Firefox использует собственную базу сертификатов, которая располагается в другом месте.

Те же самые действия можно проделать и через GUI браузера.

Настройки — Конфиденциальность и безопасность — Безопасность — Настроить сертификаты

Далее импортировать нужный сертификат в разделе «Центры сертификации»