- Урок 10. Как создать пользователя и дать ему права администратора. Настройки пользователей.

- Настройка сервера

- Настройка агента

- Настройка триггеров

- Astra Linux политика учетных записей

- Как настроить политику учетных записей

- Как создать cloud-init шаблон ОС Astra Linux в Proxmox

- План работы

- Качаем cloud образ Astra Linux 1.7

- Создаем VM в Proxmox используя скачанный образ

- Конвертируем собранную VM в шаблон (template)

- Клонируем из шаблона полноценную VM

- Инициализируем VM через cloud-init

- Расширяем диск

- Настраиваем cloud-init

- Запускаем и проверяем VM

Урок 10. Как создать пользователя и дать ему права администратора. Настройки пользователей.

В данном ролике рассказывается о том как посмотреть настройки пользователей, создать пользователя и дать ему права администратора. Показывается как поменять права доступа на файл или каталог. В уроке используется Astra Linux Special Edition 1.6. Все настройки показаны в графическом интерфейсе. Как создать или удалить пользователя в командной строке расскажу в следующем уроке В уроке используется Astra Linux SE 1.6. (все тоже самое будет и в версии Astra Linux SE 1.7). Тем не менее основы командной строки будут актуальны для абсолютно любых ОС LInux (Astra, ALT, МСВС, Заря, Debian, Ubuntu, RedHat, SUSE, Mint и многих других) (Большая часть команд показаны в видео уроках работает и в других ОС Linux/Unix) КОНТАКТЫ: Канал в TELEGRAM: https://t.me/NatalyaKurandina Страница в VK: https://vk.com/natalyakurandina ХОТИТЕ ПОМОЧЬ КАНАЛУ? https://yoomoney.ru/to/410012056555092 ЮМани 410012056555092 #linux #linux tutorial #astralinux #astra linux special edition #информационная безопасность #астра линукс #уроки линукс #уроки linux ubuntu #линукс для начинающих #программы для linux #LinuxMint #Ubuntu #Debian #Fedora #openSUSE #KDE #Slackware #Kali #Arch #Kubuntu #CentOS #FreeBSD #RedHat #натальякурандина #natalyakurandina #уроки astra linux #find #grep #поиск файлов

Настройка сервера

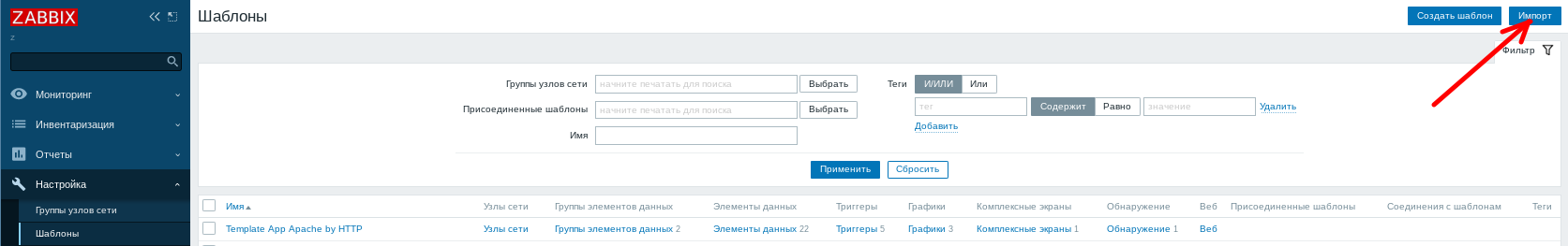

Для настройки севера нужно импортировать шаблоны для Astra Linux, для чего:

- Открыть в браузере WEB-интерфейс Zabbix;

Перейти в Настройки — Шаблоны и нажать кнопку Импорт:

- Нажать кнопку Обзор;

- Выбрать шаблон в файле /usr/share/zabbix/conf/zabbix_astra_template.xml;

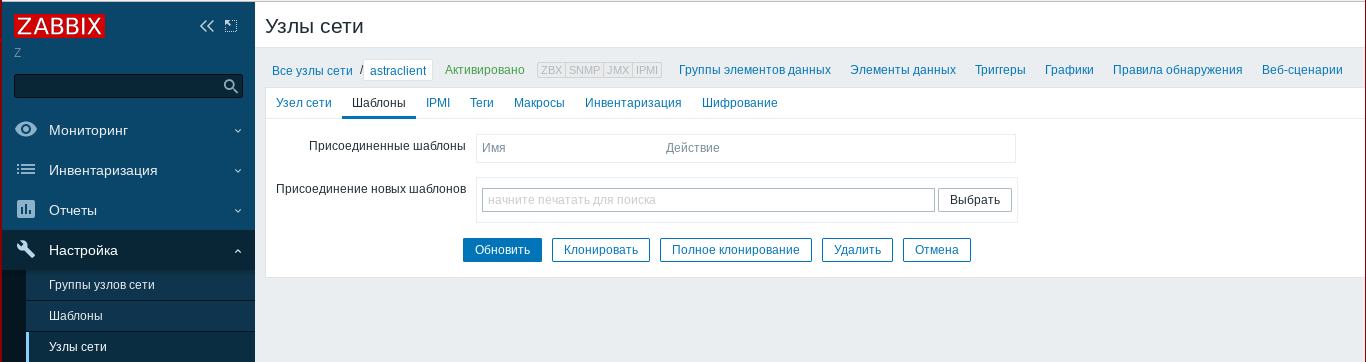

- Перейти в Настройки — Узлы сети ;

- Выбрать нужный узел;

- Перейти в закладку «Шаблоны»:

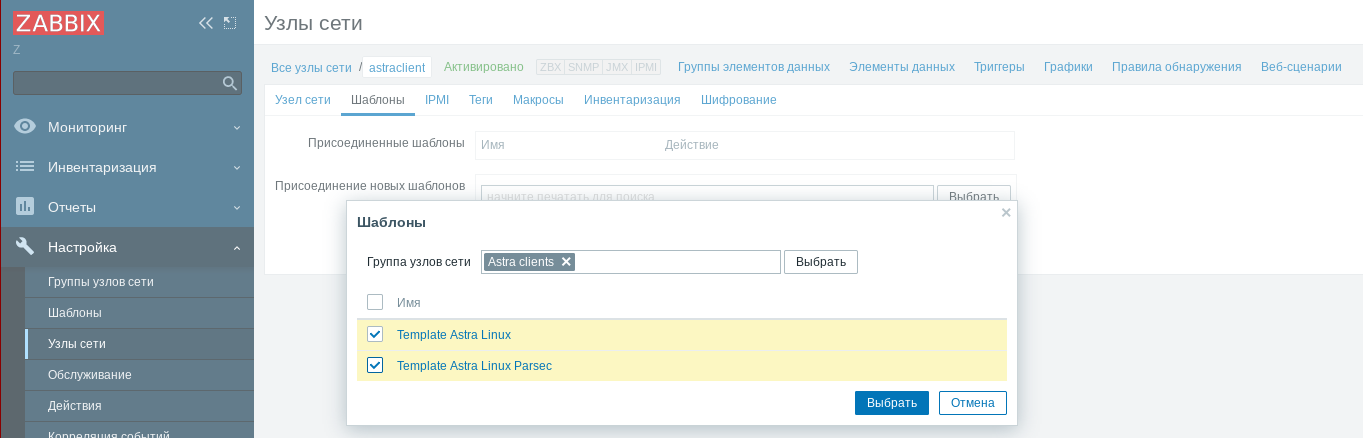

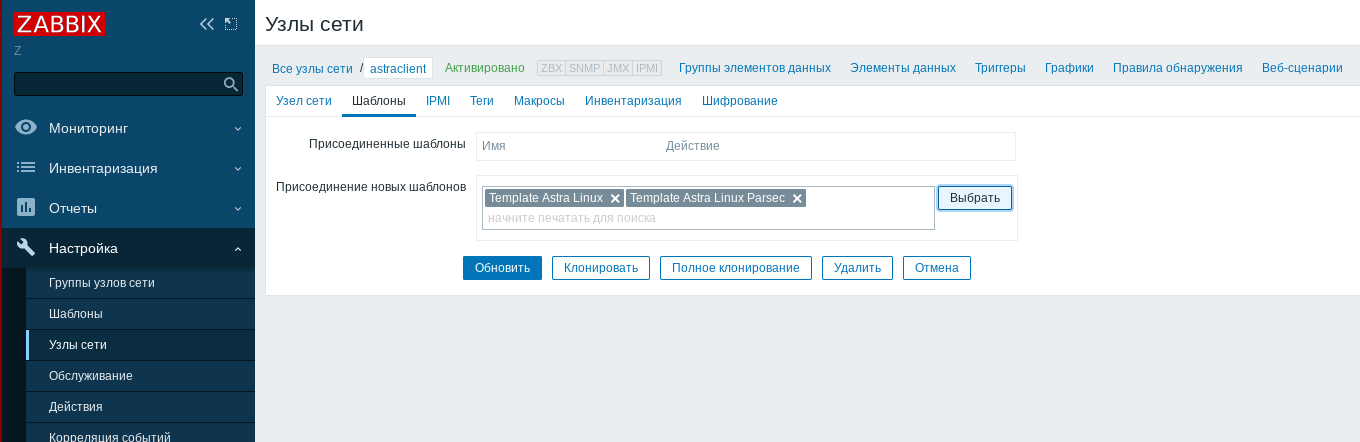

- Нажав Выбрать в группе узлов сети Astra clients выбрать шаблоны Template Astra Linux и Template Astra Linux Parsec для Astra Linux Special Edition в режиме МКЦ и МРД и добавить их к узлу, нажав «Выбрать»:

- Обновить конфигурацию узла с помощью кнопки Обновить:

Настройка агента

- В конфигурационном файле агента /etc/zabbix/zabbix_agentd.conf:

- В строках Server и ServerActive указать IP-адрес (при настроенном DNS — имя) сервера;

- В строке Hostname указать имя агента. Имя агента должно совпадать с указанным на сервере именем агента и может содержать буквенно-цифровые символы, пробелы, точки, тире и подчеркивания:

### Option: Server # List of comma delimited IP addresses, optionally in CIDR notation, or hostnames of Zabbix servers. # Incoming connections will be accepted only from the hosts listed here. # If IPv6 support is enabled then '127.0.0.1', '::127.0.0.1', '::ffff:127.0.0.1' are treated equally and '::/0' will allow any IPv4 or IPv6 address. # '0.0.0.0/0' can be used to allow any IPv4 address. # Example: Server=127.0.0.1,192.168.1.0/24. 1,2001:db8::/32,zabbix.domain # # Mandatory: no # Default: # Server= Server=192.168.27.110 ### Option: ServerActive # List of comma delimited IP:port (or hostname:port) pairs of Zabbix servers for active checks. # If port is not specified, default port is used. # IPv6 addresses must be enclosed in square brackets if port for that host is specified. # If port is not specified, square brackets for IPv6 addresses are optional. # If this parameter is not specified, active checks are disabled. # Example: ServerActive=127.0.0.1:20051,zabbix.domain,[::1]:30051. 1,[12fc::1] # # Mandatory: no # Default: # ServerActive= ServerActive=192.168.27.110 ### Option: Hostname # Unique, case sensitive hostname. # Required for active checks and must match hostname as configured on the server. # Value is acquired from HostnameItem if undefined. # # Mandatory: no # Default: # Hostname= Hostname=astraclient

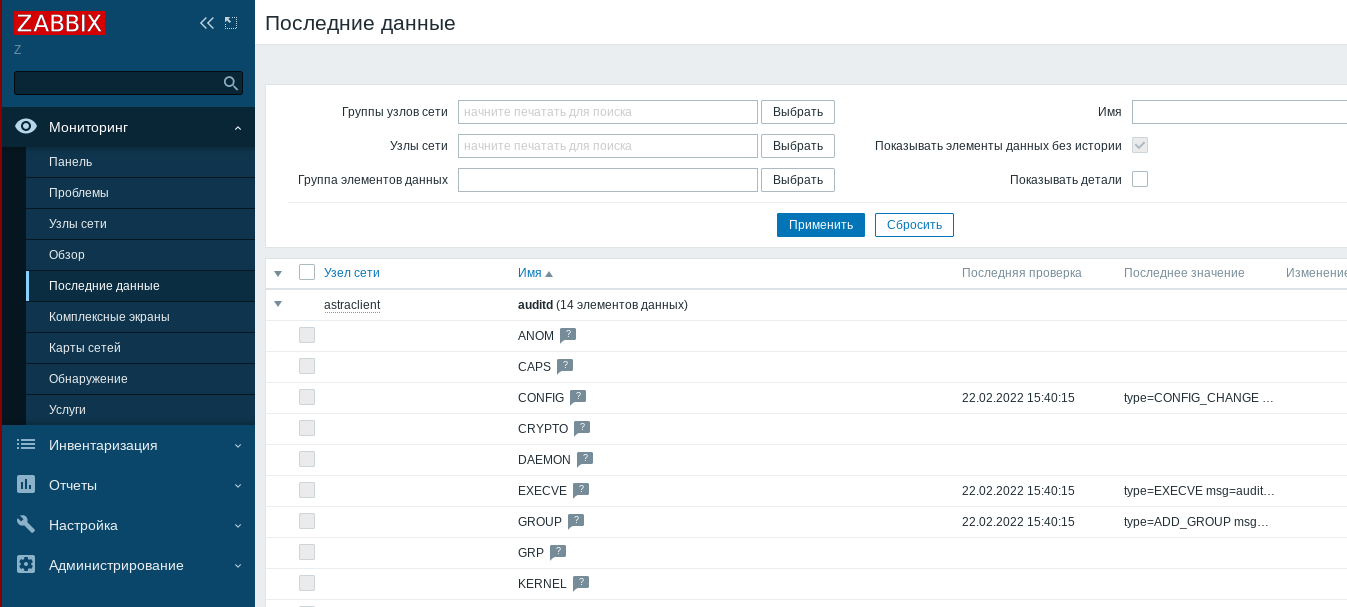

После выполнения указанных выше действий отдельные события аудита будут отображаться в WEB-интерфейсе zabbix-сервера в разделе Мониторинг:

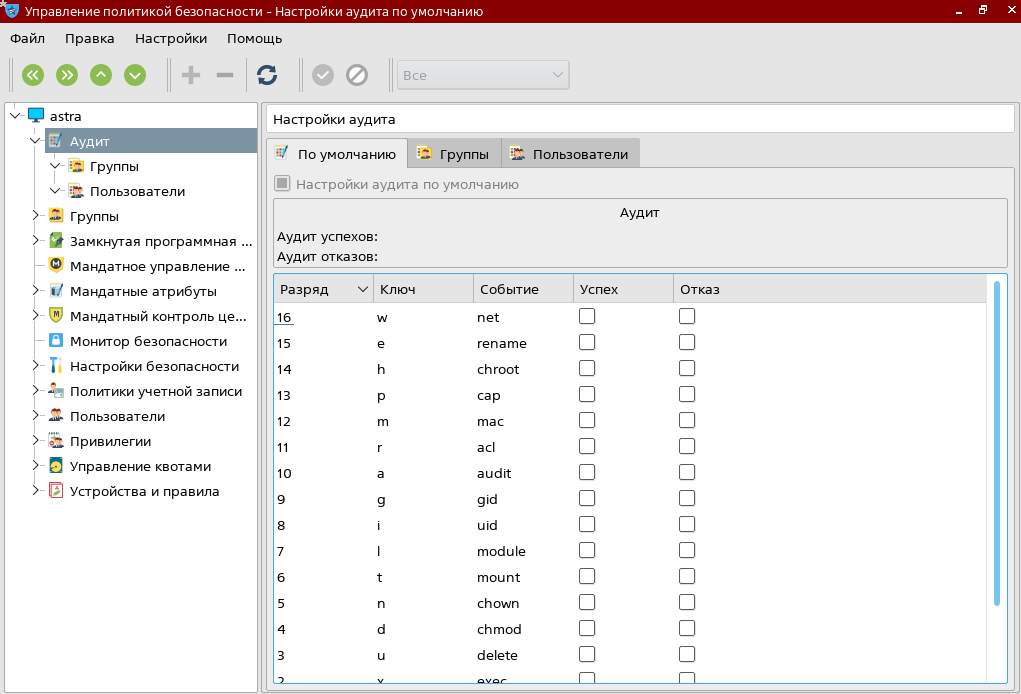

Для определения дополнительных событий аудита, подлежащих регистрации, необходимо в разделе Аудит приложения — Управление политикой безопасности ( fly-admin-smc ) установить переключатели Успех и Отказ напротив регистрируемых событий аудита. Для применения изменений необходимо перезагрузить сессию пользователя или перезагрузить компьютер:

Настройка триггеров

Триггеры — это логические выражения, которые «оценивают» получаемые данные и отражают текущее состояние системы. Ш аблоны Zabbix для Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7) содержат общие настройки, использующихся для сбора системных данных Astra Linux, и крайне непрактично наблюдать за этими данными всё время в ожидании выполнения условия, приводящего к оповещению или которое заслуживающего внимания. Работа по «оценке» данных может выполняться автоматически с использованием триггеров в соответствии с установленной в сети политикой безопасности.

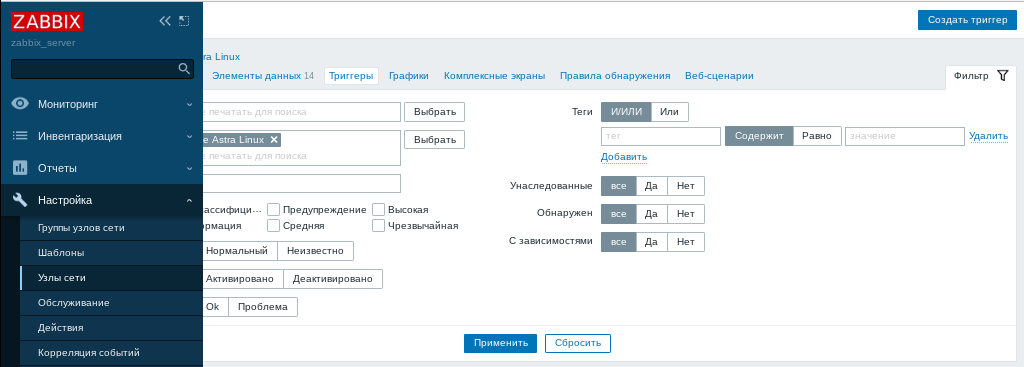

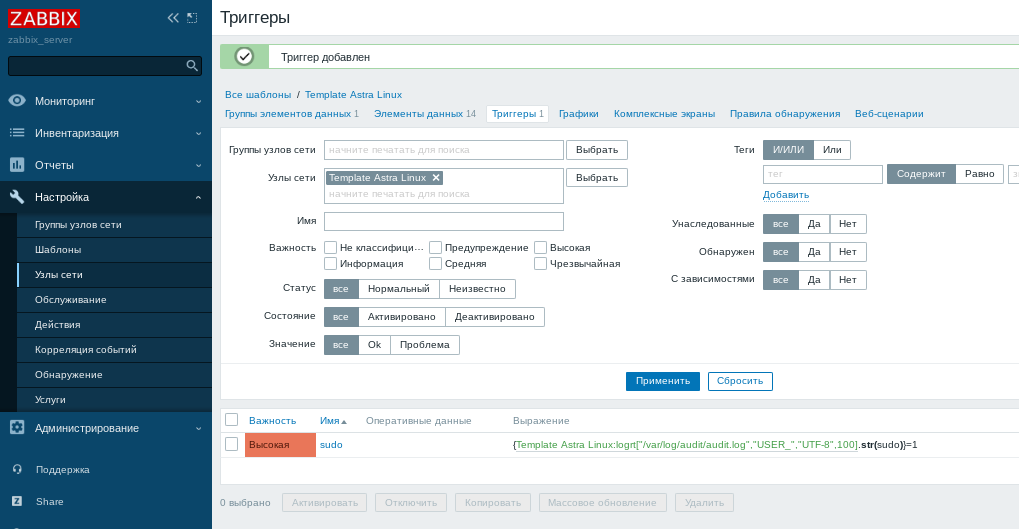

- В WEB-интрефейе сервера перейти в Настройка ->Шаблоны ->Триггеры;

- Нажать кнопку Создать триггер:

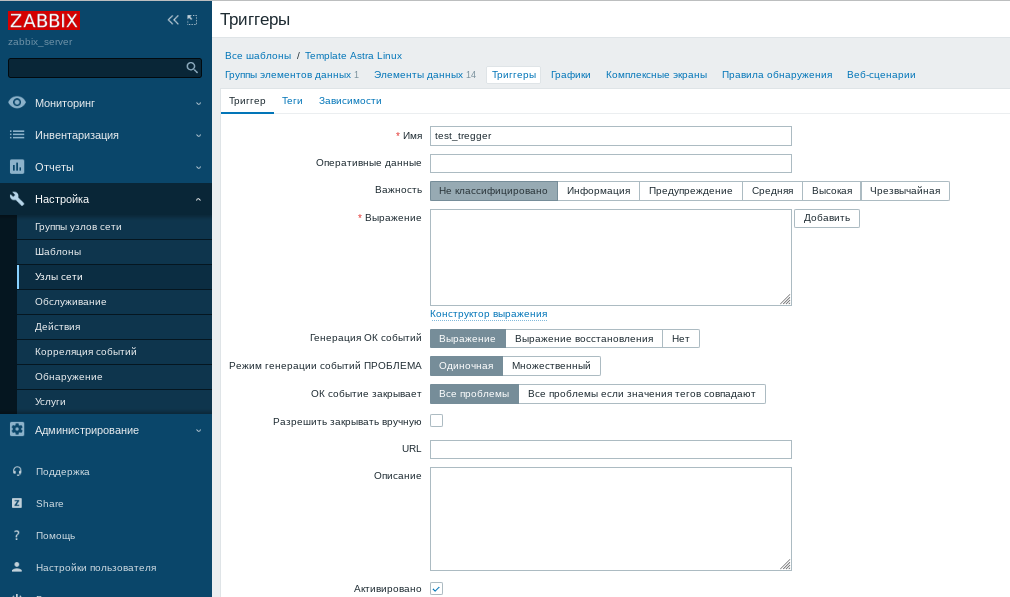

- В появившемся окне:

- Задать имя триггера;

- Установить важность триггера;

- Нажать кнопку Добавить для задания выражения триггера:

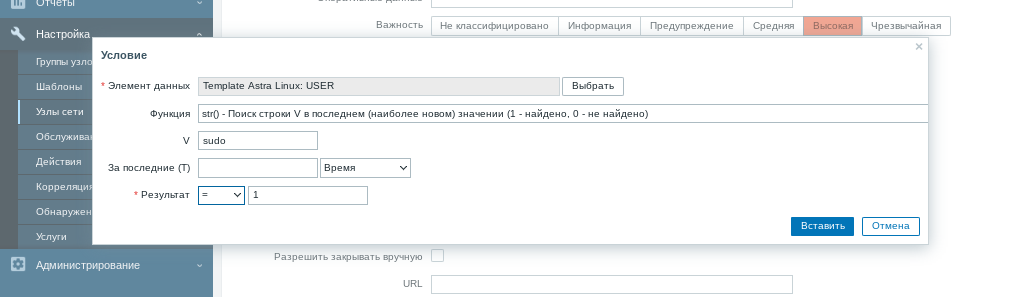

- Заполнить открывшуюся форму Условие (пример показан на рисунке):

- Нажать кнопку Вставить;

- Нажать кнопку Добавить после чего в открывшемся окне отобразится строка с добавленным триггером:

Для проверки срабатывания триггера на компьютере с установленным zabbix-агентом выполнить произвольную команду с использованием sudo, например:

В случае успеха примерно через 1-2 минуты на сервере в разделе Мониторинг -> Проблемы отобразится факт срабатывание триггера:

Astra Linux политика учетных записей

Astra Linux неплохая альтернатива от отечественных разработчиков. Если вам необходимо заменить Windows, на неё стоит обязательно обратить внимание. Сам пользовался, ставил в качестве рабочих станции. В обоих случаях показала себя неплохо. Поэтому решил написать несколько статей, небольших инструкций так сказать, по работе с данной ОС. Сегодня рассмотрим политику безопасности.

По умолчанию в Astra Linux полита настроена не достаточно строго. Например, пароль должен содержать не менее 8 символов, причем можно использовать только цифры. Также только после 8 не успешных попыток ввода пароля учетная запись заблокируется. В наше время политика должна быть настроена намного строже.

Системный администратор помни безопасность превыше всего!

Как настроить политику учетных записей

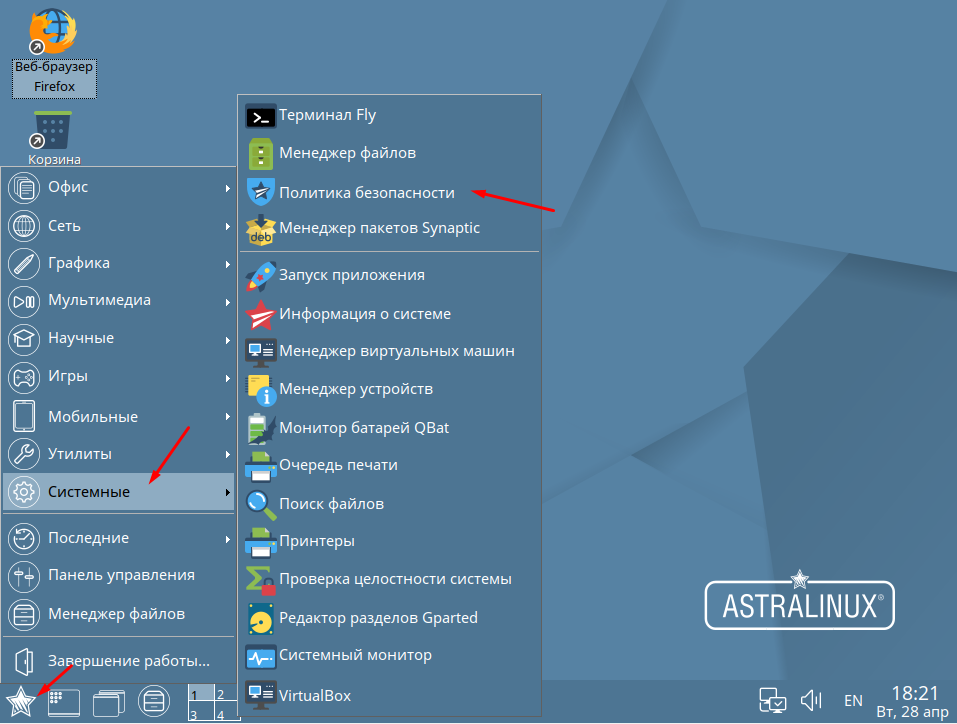

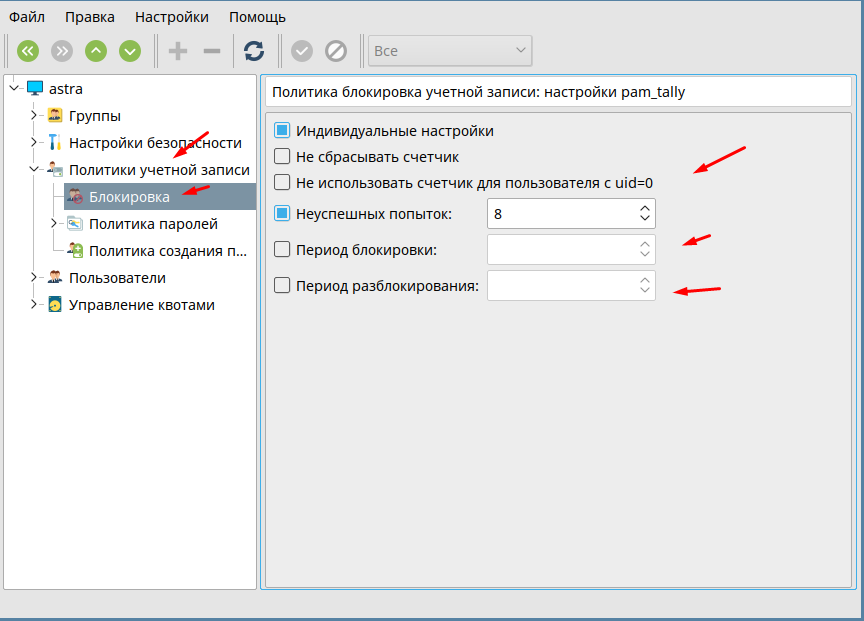

Для того чтобы изменить параметры блокировки, а так же сложность и срок действия паролей необходимо зайти в «Политику безопасности».

Тут нас интересует раздел «Политики учетной записи». Начнем с пункта «Блокировка». Советую изменить количество попыток на 3. Также выставить период блокировки минимум 15 минут.

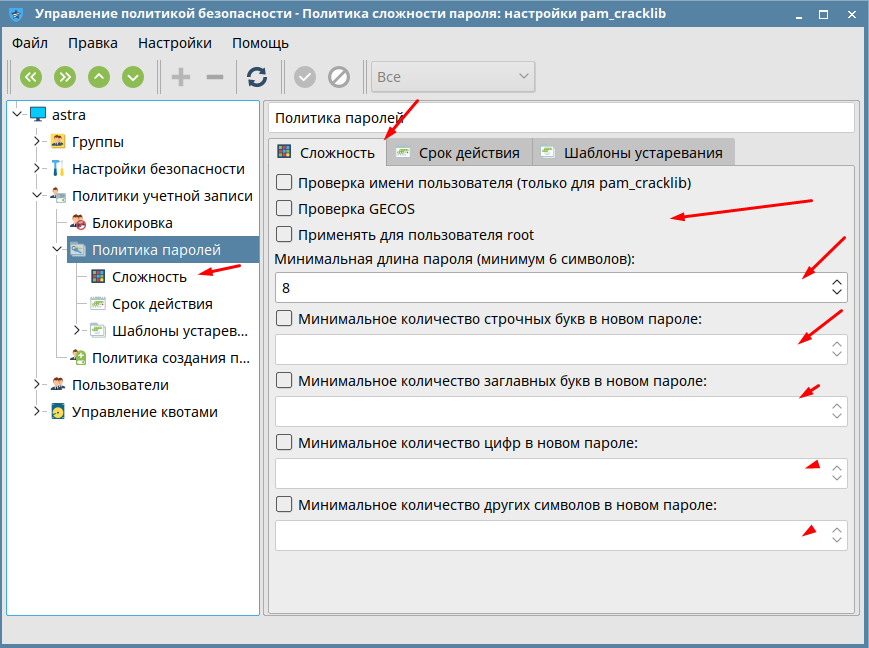

Дальше открываем раздел «Политика паролей» и переходим во вкладку «Сложность». Минимальные требования к паролям это минимум 6 символов содержащие буквы в разных регистрах и цифры.

Админ ни когда не используй простые пароли тиап Qwe123, Qaz123 и тому подобные.

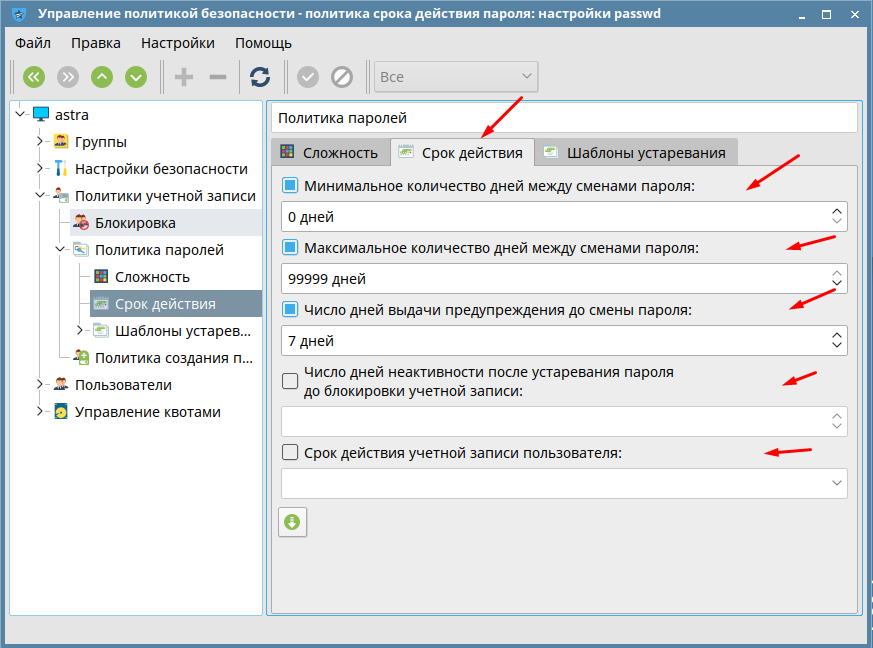

Пароли должны обновляться хотя бы один раз в месяц.

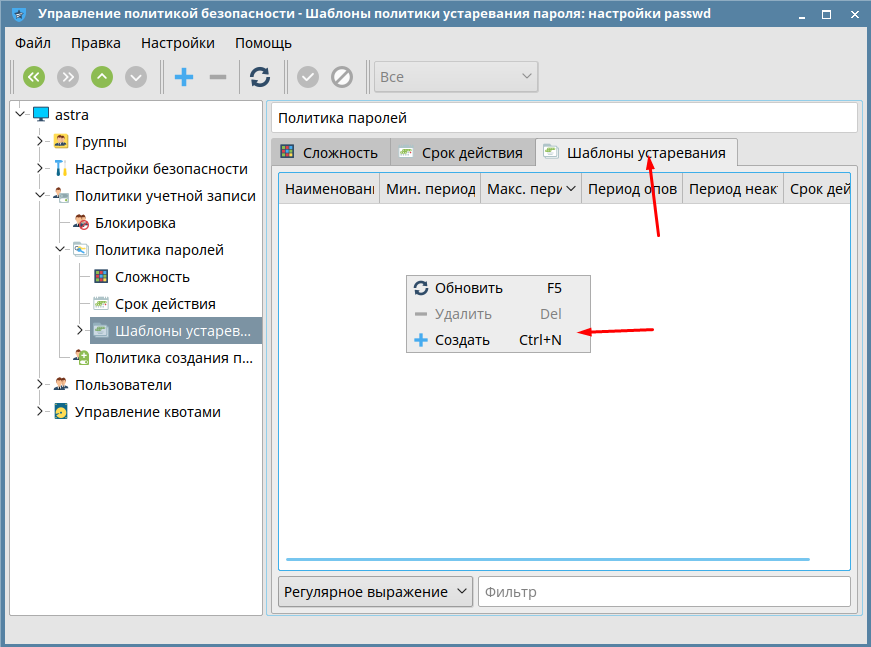

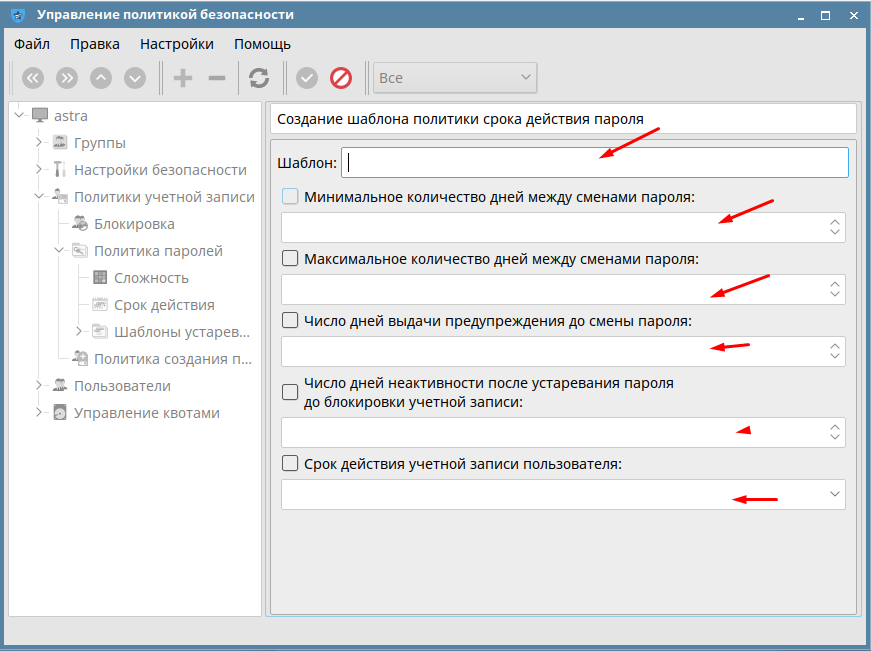

На следующей вкладке можно создать шаблоны устаревания.

Вводим имя шаблона и заполняем остальные поля.

Большинство системных администраторов не уделяют особое внимания политикам безопасности. Особенно это касается начинающих, которые делают всем одинаковые пароли Qwe123 без ограничения срока. Потом плачут, как так взломали пароль, зашифровали диск украли важную инфу и требуют выкуп.

Всего этого можно очень легко избежать если соблюдать минимальные требования безопасности, в 2020 году это очень актуальна. Так как очень много злоумышленников появилось. Которые без особого труда подберут пароль.

Системный администратор помни пароли должны быть сложными, желательно быть сгенерированными автоматически и меняться раз в месяц!

Безопасность должна стоять на первом месте!

Как создать cloud-init шаблон ОС Astra Linux в Proxmox

Вы когда-нибудь задумывались над тем, как вы создаете виртуальные машины?

Классический и самый банальный способ создания виртуальной машины (VM):- Создать VM в гипервизоре

- Сконфигурировать параметры VM

- Примонтировать ISO-образ ОС, которую нужно установить на VM

- Запустить VM и установить ОС с ISO-образа

- Для упрощения будущей жизни, можно создать из данной VM шаблон (template)

Как правило, это долгий и скучный процесс, богатый ручной работой. Конечно, можно использовать Packer, но время установки это сократит лишь чуть-чуть.

При таком подходе, создание кластера из нескольких одинаковых VM может затянуться на долгое время, только из-за установки хостовой ОС.Сейчас нас окружает мир облачных технологий, когда вы покупаете VM у одного из клауд-провайдеров, где все происходит быстро:

- Ввели имя пользователя, которого необходимо создать при инициализации VM

- Пароль или публичный ключ от создаваемого пользователя

- Нажали на кнопку «Создать»

- Вуаля! VM готова к работе! Без какой-либо установки и ручной конфигурации пользователя!

Вот для этого и были придуманы cloud-init образы. Сloud-init это программа для инициализации виртуальных машин, обычно применяющаяся в облачных платформах. Но использовать cloud-init можно и локально, например в Proxmox, который успешно поддерживает данную технологию.

Все что нам надо — cloud-init образ нужной ОС. Данная статья применима для любого cloud-init образа. Я покажу, как это делать на примере Astra Linux 1.7План работы

- Качаем cloud образ Astra Linux 1.7 (можно создать самому, с использованием cloud-init, но это тема другой статьи)

- Создаем VM в Proxmox используя скачанный образ

- Конвертируем собранную VM в шаблон (template)

- Клонируем из шаблона полноценную VM

- Инициализируем VM через cloud-init

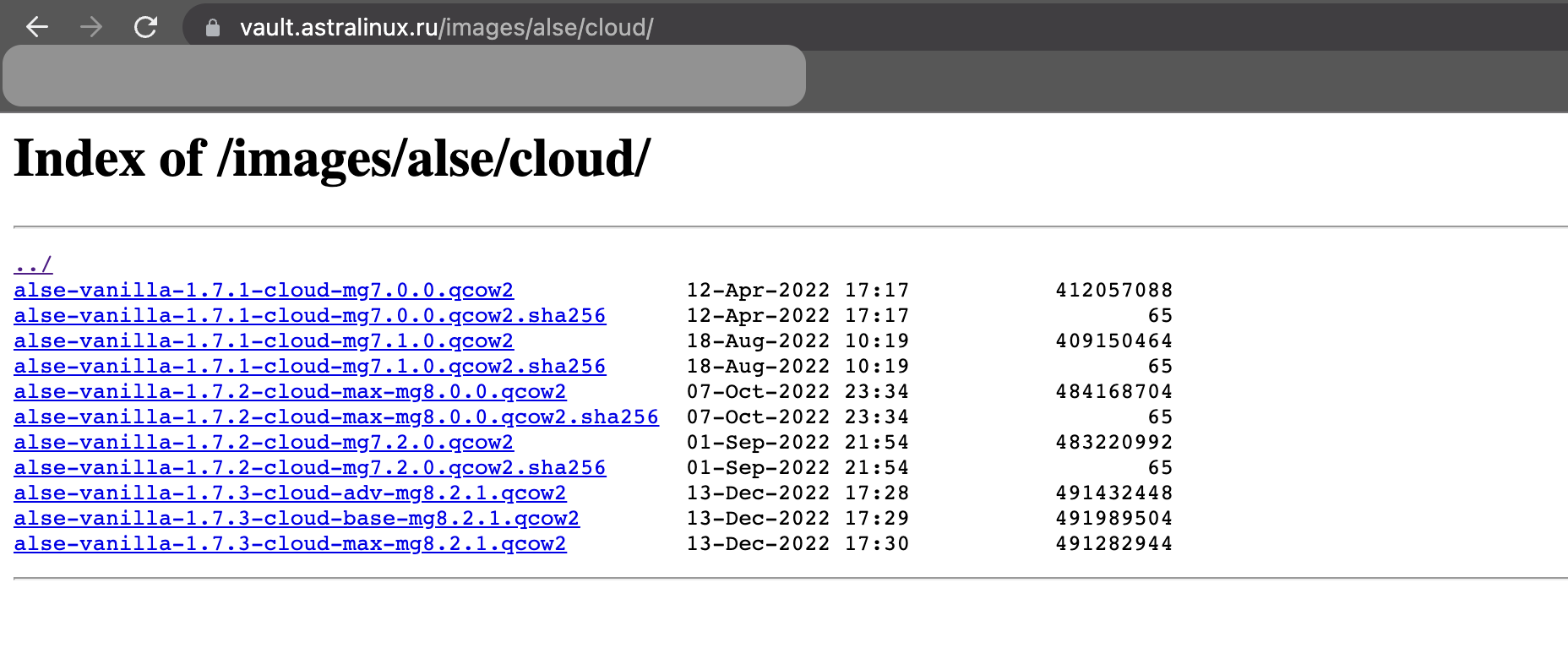

Качаем cloud образ Astra Linux 1.7

Интересующие нас образы я брал отсюда.

Заходим по ssh на наш Proxmox и качаем нужный нам образ, в моем случае — alse-vanilla-1.7.3-cloud-max-mg8.2.1.qcow2

wget alse-vanilla-1.7.3-cloud-max-mg8.2.1.qcow2Создаем VM в Proxmox используя скачанный образ

qm create 700 --name "alse-vanilla-1-7-3-cloudinit-max-template" --memory 2048 --cores 2 --net0 virtio,bridge=vmbr0 qm importdisk 700 alse-vanilla-1.7.3-cloud-max-mg8.2.1.qcow2 local-lvm qm set 700 --scsihw virtio-scsi-pci --scsi0 local-lvm:vm-700-disk-0 qm set 700 --boot c --bootdisk scsi0 qm set 700 --ide2 local-lvm:cloudinit qm set 700 --serial0 socket --vga serial0 qm set 700 --agent enabled=1Знакомых с синтаксисом управления Proxmox данные строчки удивить не должны.

Для начинающих поясню. В примере создается виртуальная машина с VMID=700 (можно указать любой, это просто идентификатор вашей VM), 2Gb RAM, 2 ядрами CPU, соответствующим сетевым интерфейсом.

Затем мы импортируем скачанный нами cloud образ Астры в локальное хранилище Proxmox и подключаем как диск к созданной VM. После этого подключаем cloud-init хранилище, для последующей инициализации.Вы можете использовать любые нужные вам настройки или настраивать все в GUI. Все что надо — подключить диск со скачанным образом и cloud-init хранилище.

Конвертируем собранную VM в шаблон (template)

После всех подготовительных мероприятий создаем шаблон нашей ОС.

Клонируем из шаблона полноценную VM

Шаблоны нужны нам для клонирования VM, поэтому нажимаем ПКМ на созданном темплейте и выставляем мод «Full Clone».

Назвал я свою VM astra-test , вы можете как угодно обозвать.Нажимаем «Clone» и дожидаемся окончания клонирования.

Инициализируем VM через cloud-init

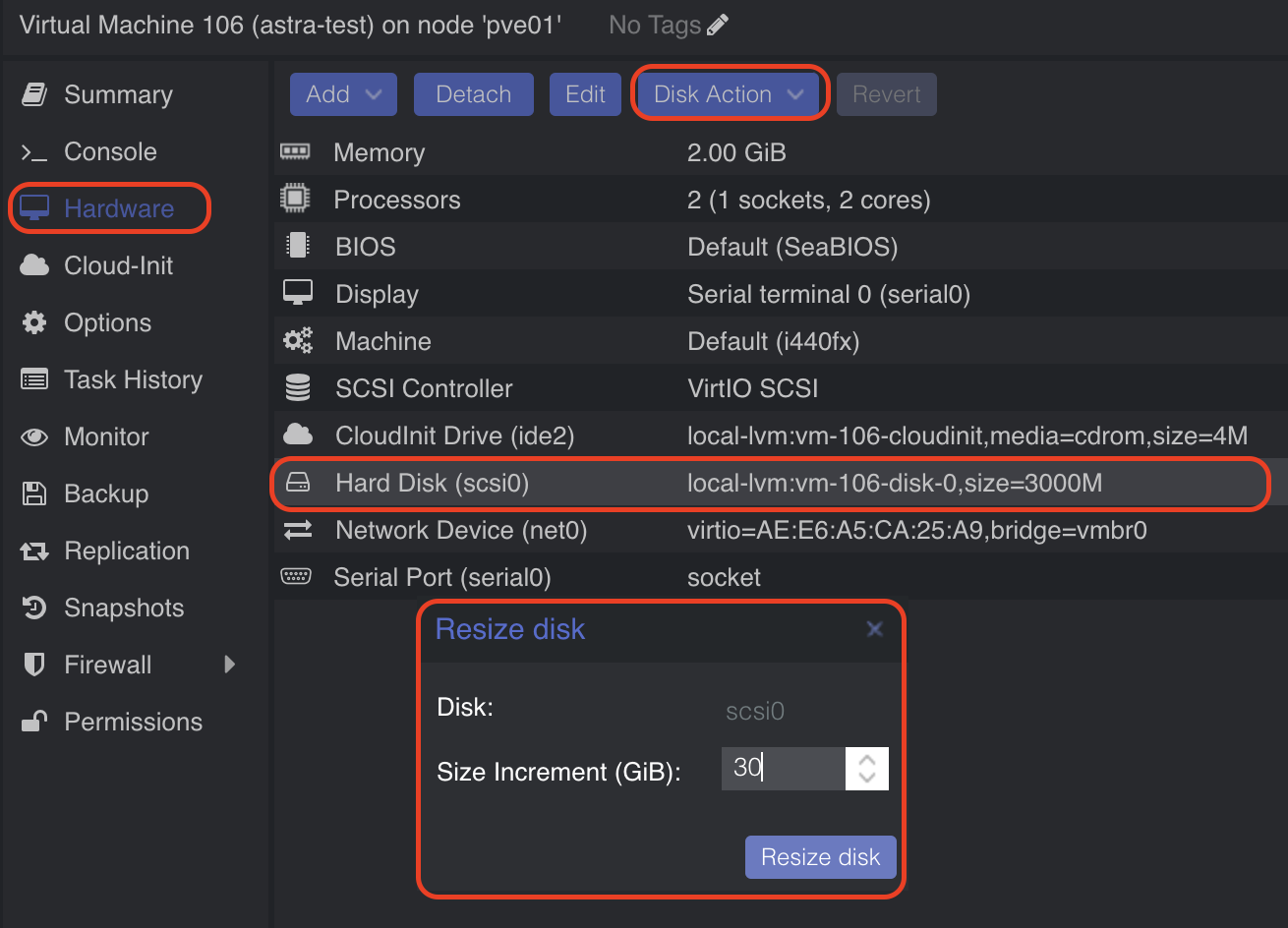

После завершения клонирования VM, можно поправить настройки «железа» и увеличить размер диска.

Расширяем диск

Для этого в разделе Hardware нажимаем на Hard Disk -> Disk Action -> Resize.

Указываем нужный вам размер диска и нажимаем «Resize disk». Самое главное, что система сама займет и разметит нужное пространство при загрузке.

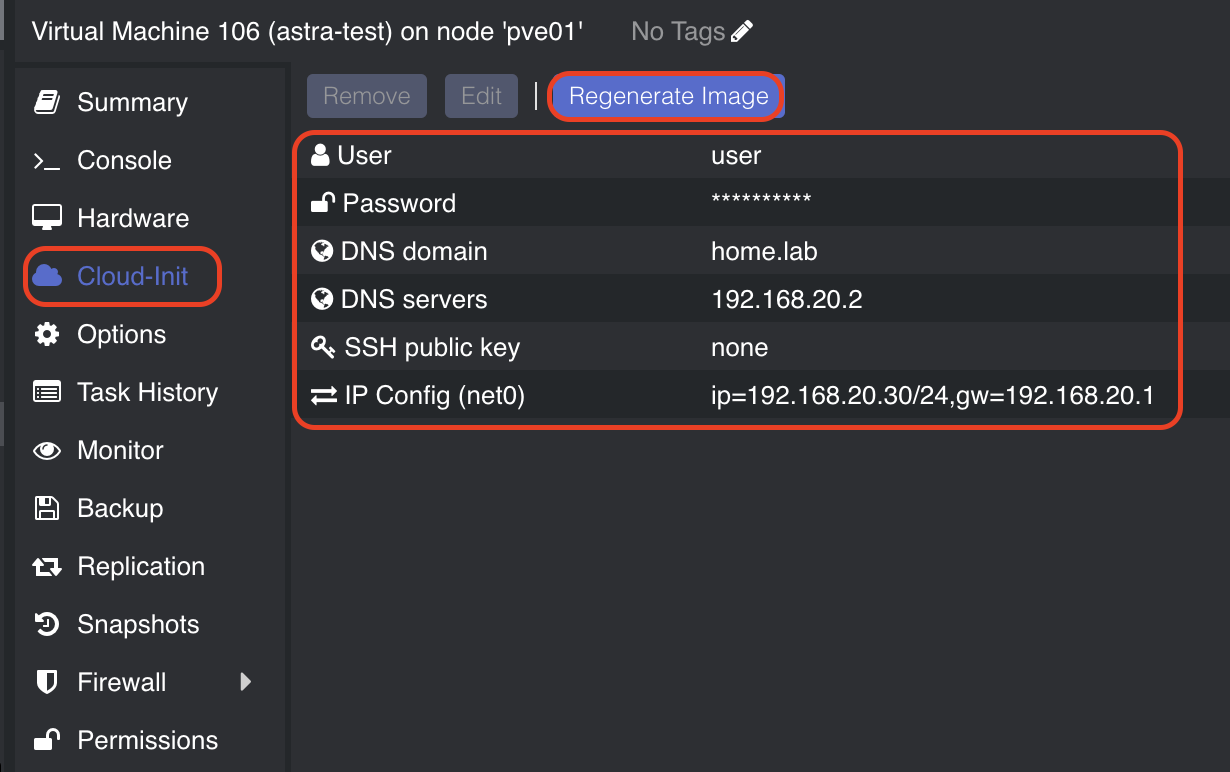

Теперь самое главное — переходим в раздел Cloud-init

Настраиваем cloud-init

В соответствующих полях задаем нужные нам параметры, которые мы хотим создать в системе во время запуска:

- логин пользователя

- пароль пользователя

- настройки DNS

- открытый SSH ключ пользователя

- настройка сети (можно оставить DHCP, но я укажу IP-вручную)

Далее жмем «Regenerate Image».

Подготовительные мероприятия завершены, можно запускать VM для проверки!

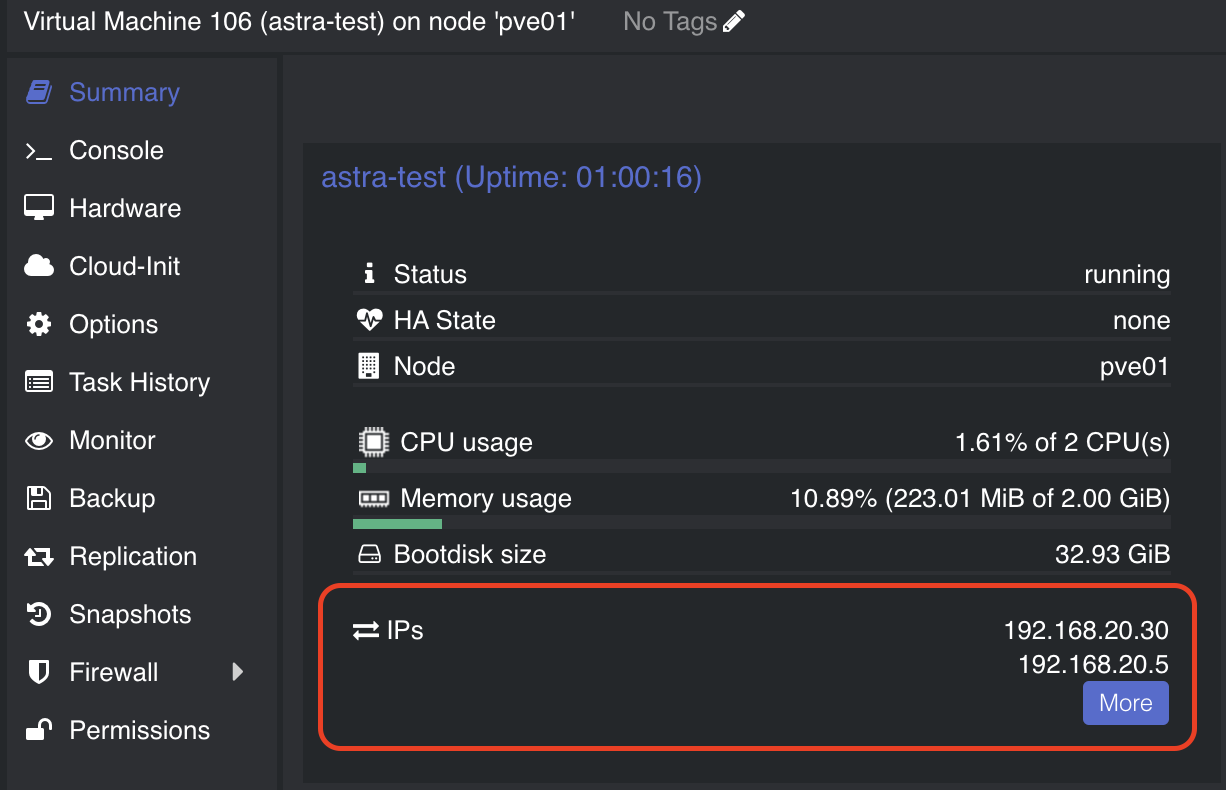

Запускаем и проверяем VM

После запуска VM astra-test в статистике мы видим 2 IP-адреса: один получен от моего DHCP-сервера, второй мы задали сами.

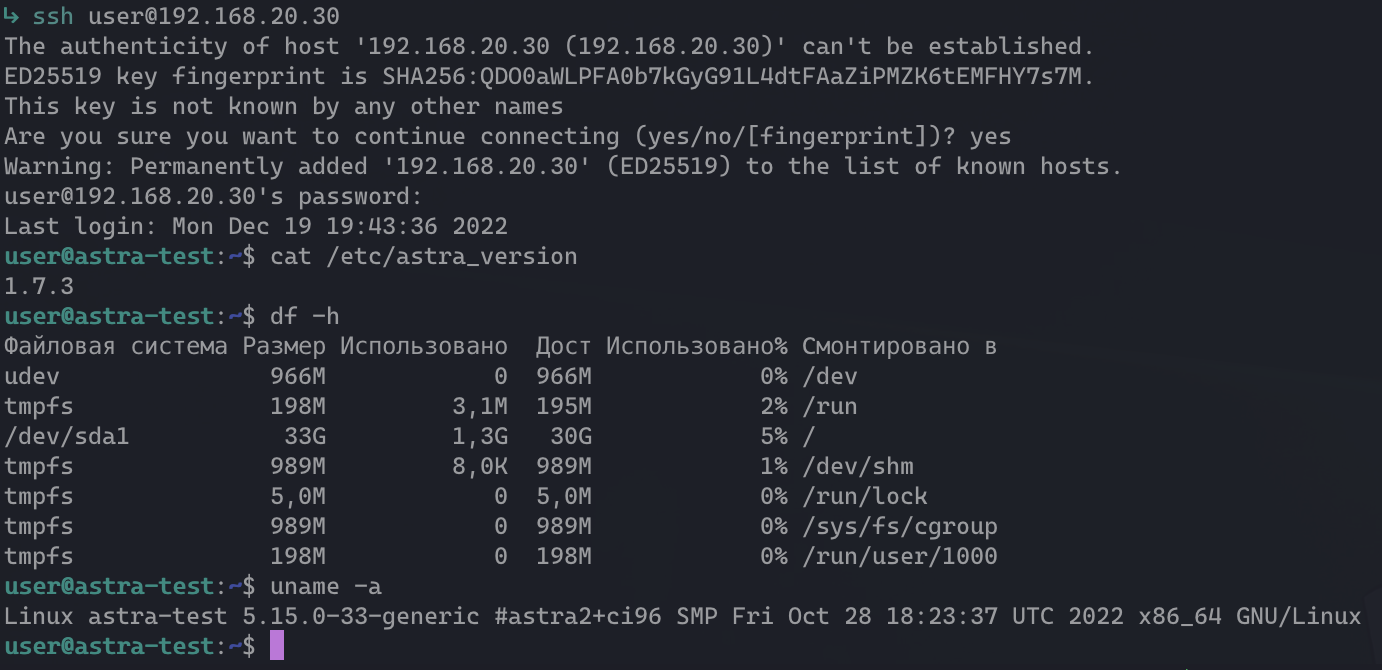

Такое бывает, можно отключить DHCP уже в самой ОС.Пробуем подключиться по SSH к нашей VM, используя адрес и креды, которые мы указывали при настройке cloud-init в Proxmox

Готово, даже hostname настроился сам, по имени виртуальной машины в Proxmox. И да, если переименовать VM, hostname изменится за вас сам.

Теперь можно натравливать свой Terraform с Ansible на данный шаблон и создавать кластеры из большого количества виртуальных машин за считанные минуты!Надеюсь, что данная статья будет кому-то полезна, для упрощения и экономии времени на создание стендов, кластеров и т.д.