- вопрос по паролю

- Iskatel_znaniy

- Вложения

- DeX

- Montfer

- DeX

- Montfer

- Где хранятся пароли пользователей Linux

- Управление паролями и ключами

- Графический менеджер паролей и ключей Seahorse

- Установка пакета

- Запуск приложения

- Основные приемы работы с пакетом

- Отключение запроса пароля к основной связке ключей

- PAM-модуль pam-gnome-keyring

- Установка пакета

- Работа пакета

- Настройка авторизации

- Инструмент командной строки gpg (gpg2)

- Управление ключами SSH

- Управление ключами SSH c помощью конфигурационного файла

- Управление ключами SSH c помощью gnome-keyring

вопрос по паролю

Может быть вот так. Затем нужно открыть файл /etc/shadow и файл /etc/shadow- например командой nano /etc/shadow /etc/shadow- , найти в файлах строку со своим пользователем и удалить весь текст между первым и вторым знаками двоеточия и сохранить. После это вход в систему будет без пароля. Ну и затем командой в терминале passwd (без sudo) назначить пароль снова.

Iskatel_znaniy

New member

Да, Ваша ссылка более простая чем моя. Буду теперь знать. Хотя. sudo passwd не корректно. Это будет пароль рута а нужно пароль пользователя. Поэтому надо просто passwd (без sudo) К тому же не стоит нажимать Alt+Ctrl+F1. Нужно просто зайти в систему под пользователем без пароля. То есть просто чтобы в поле было имя пользователя как на первом снимке (имя пользователя там скрыто) И уже в самой системе просто запустить терминал клавишами Alt+t и уже там ввести команду passwd и тогда ввести тот пароль который нужен. И удалить не «ro quiet splash«, которой там нет а «ro quiet net.ifnames=0«. По крайней мере у меня так.

Вложения

DeX

New member

Привет. Прошу помощи. Ситуация та же, не смог войти в систему, сделал все по инструкции выше, удалил хэш пароля в shadow и shadow-, но без ввода пароля войти все равно не могу.

При попытке смены пароля под рутом в консоли «passwd: Module is unknown».

При попытке сменить пользователя alt+I, пользователей нет «не используется 0, vt7).

Проблемы начались после установки пакета simple IPTV для Kodi, было предупреждение о необходимости повторного входа в систему и что то про Х сервер. До этого использовался автоматический вход.

Montfer

New member

Привет. Прошу помощи. Ситуация та же, не смог войти в систему, сделал все по инструкции выше, удалил хэш пароля в shadow и shadow-, но без ввода пароля войти все равно не могу.

При попытке смены пароля под рутом в консоли «passwd: Module is unknown».

При попытке сменить пользователя alt+I, пользователей нет «не используется 0, vt7).

Проблемы начались после установки пакета simple IPTV для Kodi, было предупреждение о необходимости повторного входа в систему и что то про Х сервер. До этого использовался автоматический вход.

DeX

New member

Montfer

New member

войти в графическом режиме под пользователем, который создавался при установке ОС или под пользователем, входящим в группу astra-admin.

нажать пуск — панель управления — безопасность — параметры безопасности.

раскрыть ветку «пользователи», щелкнуть по нужному пользователю и справа нажать кнопку «изменить пароль»

пишу по памяти, поэтому некоторые названия могут немного отличаться

Где хранятся пароли пользователей Linux

В Linux нет особого реестра, где бы хранились настройки программ, данные пользователей и другие компоненты системы. Всё хранится в файлах. В этой небольшой статье мы поговорим о том, где хранятся пароли пользователей Linux.

Изначально для хранения паролей использовался файл /etc/passwd. Но этот файл доступен для чтения всем пользователям. Поэтому, из соображений безопасности, пароли пользователей были перенесены в файл /etc/shadow. Этот файл доступен для чтения только пользователю root.

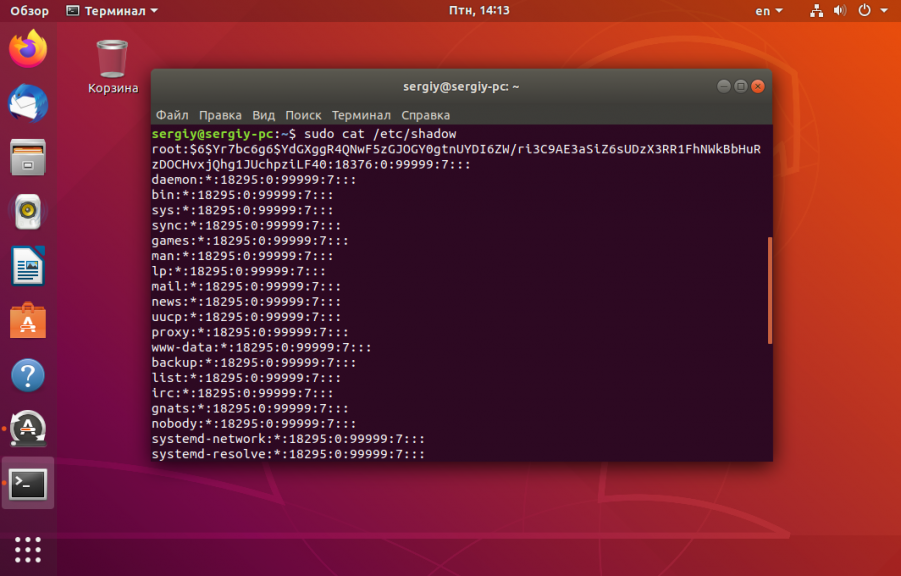

Важно отметить, что пароли в этом файле хранятся не в открытом виде, а в хэшированном. Существует несколько алгоритмов хэширования паролей для Linux. Подробно всё это рассматривалось в статье про смену пароля Linux. Сейчас же давайте посмотрим на общий синтаксис файла /etc/shadow:

В первой строке представлены следующие данные:

- root — имя пользователя, для которого сохранен пароль;

- $6$yr. — хэш пароля, длина хэша от пароля никак не зависит, в данном случае зашифровано слово password;

- 18376 — дата последнего изменения пароля;

- 0 — количество дней на смену пароля, если его срок действия истёк;

- 999999 — количество дней от момента последней смены пароля до момента, когда надо сменить пароль принудительно;

- 7 — за сколько дней пользователь будет предупреждён о необходимости смены пароля.

- Ещё три поля — задают параметры отключения учётной записи пользователя.

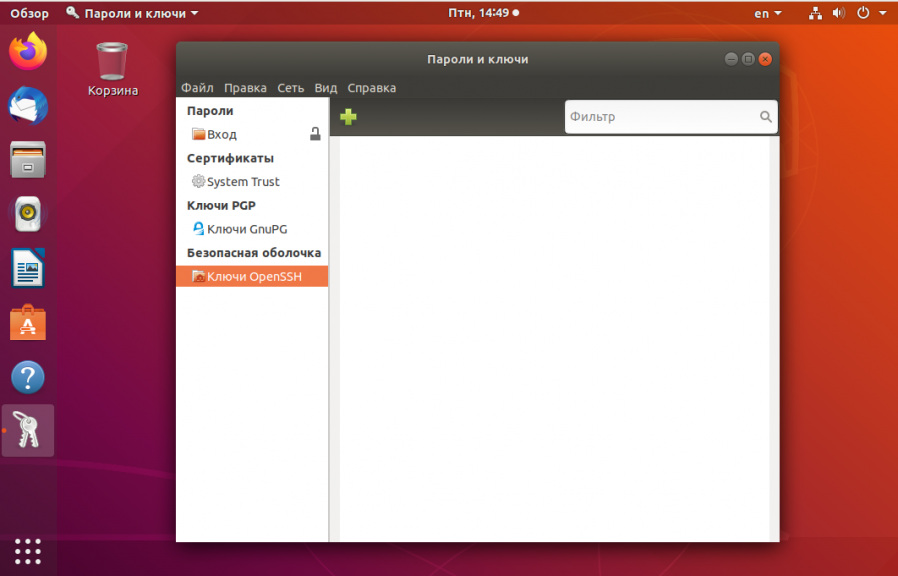

Это всё, что следует знать об этом файле. В Linux есть ещё одно место, где приложения хранят свои пароли, SSH-ключи и другие секретные данные. Это хранилище ключей. В Gnome утилита называется SeaHorce. Вы можете найти её по названию в главном меню:

В самой утилите вы сможете найти и удалить ключи от различных приложений, ключ от хранилища паролей Chromium, токен доступа в Skype, а также все SSH-ключи, добавленные к вашей системе.

Естественно, здесь всё тоже захэшировано и просто прочитать пароль не получиться, если, конечно, какое-нибудь приложение не хранит их в открытом виде. Теперь вы знаете, где хранятся пароли в Linux. На этом всё.

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Управление паролями и ключами

Seahorse — входящее в состав репозитория Astra Linux Common Edition графическое приложение для управления PGP и SSH ключами.

Приложение поддерживает интеграцию с Nautilus, gedit и почтовым клиентом Evolution для защитного преобразования данных.

Также имеется поддержка работы с серверам ключей HKP и LDAP.

Программа основана на GnuPG и распространяется как свободное программное обеспечение под лицензией GNU GPL.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7), РУСБ.10015-10, РУСБ.10015-17

- Astra Linux Special Edition РУСБ.10015-37 (очередное обновление 7.7)

- Astra Linux Special Edition РУСБ.10152-02 (очередное обновление 4.7)

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1 и исп. 2

- Astra Linux Special Edition РУСБ.10265-01 (очередное обновление 8.1)

- Astra Linux Common Edition 2.12

Графический менеджер паролей и ключей Seahorse

Установка пакета

Пакет seahorse включен в репозиторий Astra Linux Common Edition и может быть установлен с помощью графического менеджера пакетов (см. Графический менеджер пакетов synaptic) или из командной строки командой:

При написании статьи использовалась версия пакета 3.20.0

Запуск приложения

После установки пакет доступен для запуска из командной строки:

Основные приемы работы с пакетом

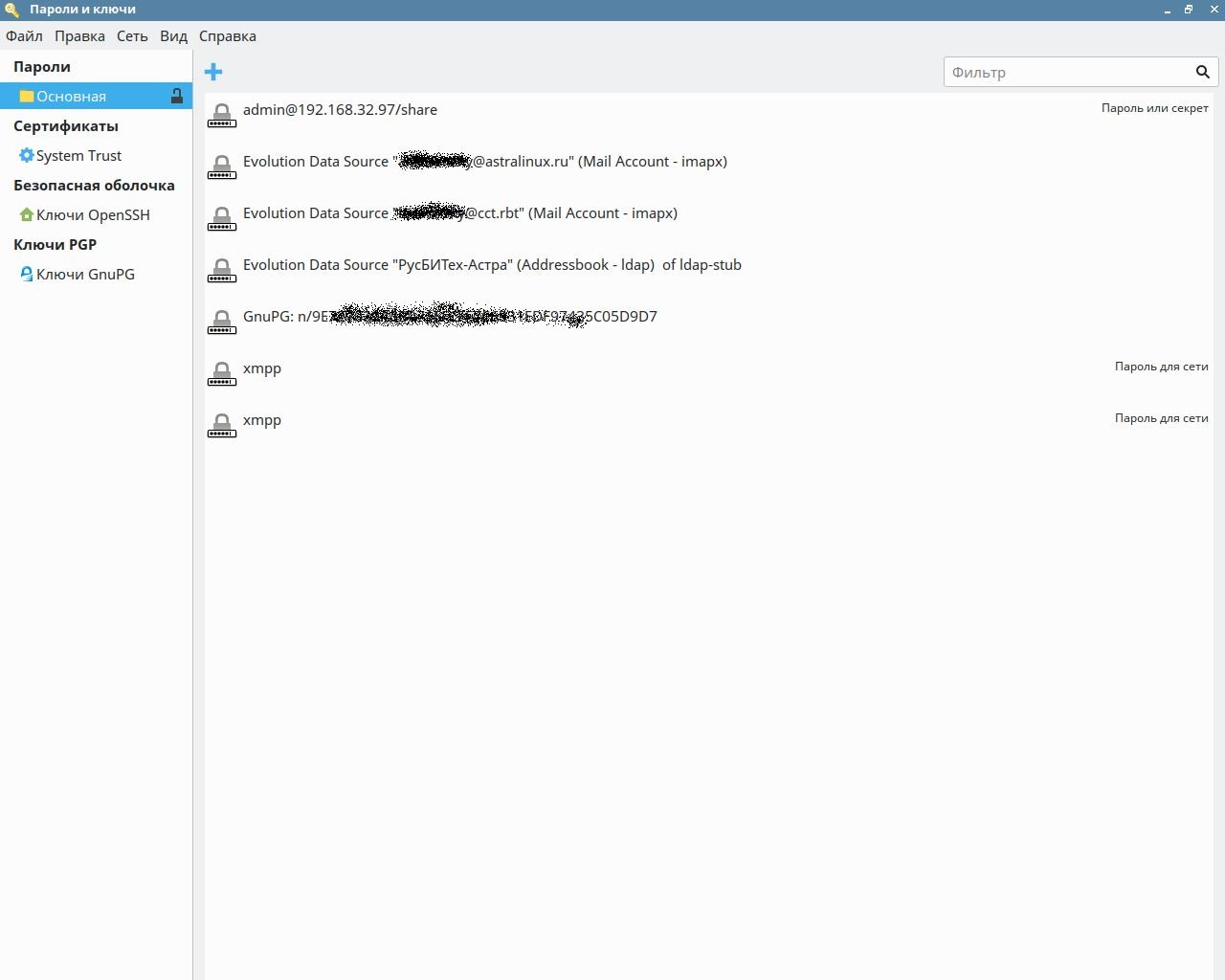

Главное окно программы отображает хранимую информацию, распределенную по четырем категориям:

- пароли;

- сертификаты;

- безопасная оболочка;

- ключи PGP;

- секретный ключ.

Выбор категорий и их содержимого можно осуществлять с помощью мышки в графическом интерфейсе.

Отключение запроса пароля к основной связке ключей

При запуске приложений после входа пользователя для того чтобы эти приложения (например, электронная почта, или система мгновенных сообщений) смогли получить доступ к нужным им паролям, от пользователя требуется ввести мастер пароль. Это не всегда удобно, и имеется возможность этот запрос пароля отключить.

Следует помнить, что отключение пароля снижает общую защищенность системы. Более безопасным вариантом исключения повторного ввода пароля является использование PAM-модуля pam-gnome-keyring.

Для отключения запрос пароля:

- Правой кнопкой мыши выбрать связку ключей «Вход» в категории «Пароли» (в зависимости от используемой версии ОС или системного языка связка может называться «Основная» или «Login»);

- В появившемся окне ввести пароль от этой связки ключей;

- В появившемся окне для ввода нового пароля оставить поля ввода пустыми, и нажать кнопку «Продолжить»;

- Программа выдаст предупреждение о возможных последствиях. Еще раз нажать кнопку «Продолжить».

При необходимости возврат пароля для доступа к связке ключей осуществляется аналогичными действиями.

PAM-модуль pam-gnome-keyring

Модуль pam-gnome-keyring (пакет libpam-gnome-keyring) позволяет автоматически разблокировать связку ключей «Вход» паролем, который пользователь вводит при входе в систему, что исключает необходимость повторного ввода пароля при запуске приложений. Пароли от других связок ключей могут храниться в связке «Вход», тогда и другие связки разблокируются автоматически.

Для того, чтобы связка ключей могла быть разблокирована, пароль связки ключей должен совпадать с паролем входа пользователя.

Следует помнить, что при использовании совпадающих паролей компрометация пароля входа пользователя ведёт к компрометации всех остальных паролей.

Установка пакета

Пакет libpam-gnome-keyring включен в репозиторий Astra Linux Common Edition, и может быть установлен с помощью графического менеджера пакетов или из командной строки командой:

Работа пакета

Работа пакета подробно описана в документации разработчика.

- При аутентификации пользователя или при входе в сессию, модуль проверяет наличие переменной окружения GNOME_KEYRING_CONTROL.

Если переменная отсутствует, предполагается, что gnome-keyring-daemon не запущен для этой сессии.- Если указана опция auto_start модель запускает gnome-keyring-daemon.

- Если указана опция only_if то опция auto_start отрабатывается только в том случае, если процесс есть в списке.

Например, auto_start only_if=fly_dm запустит gnome-keyring-daemon только для fly_dm.

- Если связка ключей ‘Вход’ не существует, она будет создана с паролем пользователя.

- Если связка ‘Вход’ является перовой и единственной связкой ключей, то она становится используемой по умолчанию.

- При необходимости, на этом этапе также запускается gnome-keyring-daemon .

- Если суперпользователь меняет пароль, или /etc/shadow редактируется напрямую, в силу отсутствия старого пароля связка Вход’ не будет обновлена.

- При согласии пользователя пароль связки будет добавлен в связку ‘Вход’

- Перед тем, как запросить согласие пользователя на автоматическую разблокировку, модуль проверяет, нет ли уже пароля от этой связки в связке ‘Вход’.

Настройка авторизации

В зависимости от задач возможно разное применение модуля. Для вызова модуля при прохождении PAM-стека используются следующие основные варианты:

Эти вызовы должны быть добавлено вручную.Вызовы модуля следует добавить в секцию «The additional».

Опции модуля pam_gnome_keyring:

Опция \ Этап сессии auth session password auto_start Запустить демон gnome-keyring, если он еще не запущен. На этапе password демон запускается всегда, а если опция auto_start не указана — демон будет остановлен после смены пароля. only_if=список_сервисов Если PAM-сессия запущена сервисом, не находящимся в списке, PAM-модуль не будет выполнять никаких действий (запуск демона, разблокировка, смена пароля). Пример: only_if=fly_dm use_autktok Игнорируется Использовать ранее заданный пароль и не запрашивать новый, даже если пароль не задан. Инструмент командной строки gpg (gpg2)

Для управления ключами пользователя в состав дистрибутивов Astra Linux включен пакет gnupg.

Пакет устанавливается автоматически при установке системы.Возможно, когда вы будете читать эту статью, в составе дистрибутивов будет уже пакет gnupg2, являющийся более новой версией gnupg.

Основные инструменты пакета gnupg:

- gpg — основной инструмент для работы с ключами. Подробная справка по работе с файлами доступна по ссылке или по команде man gpg. Примеры команд:

- Получение ключей с сервера ключей по отпечатку ключа:

$ gpg —list-keys

/home/user/.gnupg/pubring.kbx

—————————

pub rsa2048 2011-03-10 [SC]

972FD88FA0BAFB578D0476DFE1F958385BFE2B6E

uid [ неизвестно ] X2go Debian/Ubuntu Packaging

sub rsa2048 2011-03-10 [E]pub rsa4096 2012-05-08 [SC] [ годен до: 2019-05-07]

ED6D65271AACF0FF15D123036FB2A1C265FFB764

uid [ неизвестно ] Wheezy Stable Release Key$ gpg —delete-keys debian-release@lists.debian.org

gpg (GnuPG) 2.2.12; Copyright (C) 2018 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.pub rsa4096/6FB2A1C265FFB764 2012-05-08 Wheezy Stable Release Key

Удалить данный ключ из таблицы? (y/N) y

Управление ключами SSH

Управление ключами SSH c помощью конфигурационного файла

Для SSH-подключения к другим компьютерам по умолчанию используются приватные ключи, расположенные в файлах ~/.ssh/id_rsa и ~/.ssh/id_dsa. Дополнительные файлы с ключами могут быть указаны в конфигурационном файле ~/.ssh/config параметром IdentityFile. При этом может быть указано несколько ключей, которые будут применяться при подключении в порядке их указания. Например:

Host * IgnoreUnknown UseKeychain UseKeychain yes AddKeysToAgent yes IdentityFile ~/.ssh/github IdentityFile ~/.ssh/gitlab

Подробную информацию про конфигурационный файл см. man ssh_config.

Управление ключами SSH c помощью gnome-keyring

Для передачи управления ключами службе gnome-keyring:

- Включить автоматический запуск необходимых служб, для чего в менеджере автозапуска («Панель управления» -> «Автозапуск» -> «Общесистемный автозапуск») отметить три службы gnome-keyring:

- Агент ключей SSH;

- Служба безопасного хранения;

- Хранилище сертификатов и ключей;

Чтобы значение переменной устанавливалось автоматически можно указать в файле ~/.bashrc новое значение:

SSH_AUTH_SOCK=$XDG_RUNTIME_DIR/keyring/ssh