- Astra Linux Common Edition и Special Edition

- +

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- +

- Полезные руководства

- ALT Linux

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- +

- ROSA Linux

- +

- +

- + /- (только RSA)

- +

- +

- +

- +

- +

- Astra linux token manager

- 1 Доустанавливаем необходимые пакеты с диска

- 2 Добавляем библиотеку librtpkcs11ecp.so

- 3 Проверяем что Рутокен ЭЦП работает в системе

- 4 Считываем сертификат

- 4.1 Создаем самоподписанный сертификат

- 5 Регистрируем сертификат в системе

- 6 Настраиваем аутентификацию

- 7 Проверка

- 8 Блокировка компьютера при извлечении токена

- Настройка клиента для подключения к домену

- Настройка подключения к домену

- Настройка аутентификации по Рутокену для клиента

- Установка утилиты для работы с Рутокеном

- Проверка наличия сертификата и ключевой пары клиента для аутентификации

- Настройка аутентификации в домене AD

Astra Linux Common Edition и Special Edition

Совместимость подтверждается участием в программе Ready for Astra Linux и дополнительными сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по ГОСТ и RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 (2100 / Flash / 3000)

+

+

+

+

+

+

+

+

+

+

Рутокен S *

+

+

+

* Рутокен S не поддерживается на платформах Эльбрус

Обнаружение в системе

Работа со смарт-картами стандарта ISO 7816-3, Class A, B, C (5V, 3V, 1.8V)

Считыватель смарт-карт Рутокен SCR 3001

+

+

Протестированные релизы

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10015-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1.6) — X86-64

ОС СН “ASTRA LINUX COMMON EDITION” (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1,10, 1.11, 2.12) — X86-64

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10015-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 1.7) — X86-64

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10152-02 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 4.7) — ARM, БАЙКАЛ-М

ОС СН “ASTRA LINUX SPECIAL EDITION” РУСБ.10265-01 (ОЧЕРЕДНОЕ ОБНОВЛЕНИЕ 8.1) — ЭЛЬБРУС

Полезные руководства

Двухфакторная аутентификация

Работа с КриптоПро CSP

Начало работы

Режим ЗПС

ALT Linux

Совместимость подтверждается компанией «Базальт СПО» в дистрибутивах ALT 8 СП и ALT 9/10 и дополнительными сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 / 3.0

+

+

+

+

Рутокен S * / Рутокен Lite

+

* Рутокен S не поддерживается на платформах Эльбрус и Таволга

Протестированные релизы

ALT 8 (СП) И 9/10 — X86-64 ALT 8 (СП) И 9/10, К 9 — ЭЛЬБРУС ALT 8 (СП) И 9/10, К 9 — ARM, БАЙКАЛ-М ALT 8 (СП) И 9/10, К 9 — ТАВОЛГА

Полезные руководства

ROSA Linux

Совместимость подтверждается двусторонними сертификатами совместимости.

Локальная аутентификация

по ГОСТ или RSA

Доменная аутентификация Kerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

+

+

+ /- (только RSA)

+

Семейство Рутокен ЭЦП 2.0 / 3.0

+

+

+

+

Astra linux token manager

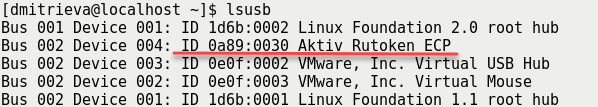

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

1 Доустанавливаем необходимые пакеты с диска

Пуск — Настройки — Менеджер пакетов

через Быстрый фильтр или через поиск находим и отмечаем к установке следующие пакеты:

- libccid

- pcscd

- libpam-p11

- libpam-pkcs11

- libp11-2

- libengine-pkcs11-openssl

- opensc

В Astra Linux SE 1.6 pkcs11 libengine-pkcs11-openssl версии 1.0.2 не совместим с библиотекой librtpkcs11ecp.so. Для корректного функционирования, следует скачать и установить п одписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Смоленска 1.6:

2 Добавляем библиотеку librtpkcs11ecp.so

Загружаем библиотеку через браузер.

Для 64-битной системы используйте ссылку:

Для 32-битной системы используйте ссылку:

Пуск — Утилиты — Терминал Fly

Для 64-битной системы используйте:

$ wget --no-check-certificate https://download.rutoken.ru/Rutoken/PKCS11Lib/Current/Linux/x64/librtpkcs11ecp.so

Для 32-битной системы используйте:

$ wget --no-check-certificate https://download.rutoken.ru/Rutoken/PKCS11Lib/Current/Linux/x32/librtpkcs11ecp.so

Копируем в системную папку.

Для 32- и 64-битной системы используйте:

$ sudo cp librtpkcs11ecp.so /usr/lib $ sudo chmod 644 /usr/lib/librtpkcs11ecp.so

3 Проверяем что Рутокен ЭЦП работает в системе

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -T

В случае если увидите вот такую строку, значит все хорошо.

4 Считываем сертификат

Проверяем что на устройстве есть сертификат

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -O

Using slot 0 with a present token (0x0)

нет ничего, значит устройство пустое. Обратитесь к администратору или создайте ключи и сертификат самостоятельно следуя пункту 4.1

Using slot 0 with a present token (0x0)

выводится информация о ключах и сертификатах то необходимо считать сертификат

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -r -y cert --id > cert.crt

вместо нужно подставить ID который вы увидите в выводе команды

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -O

В случае, если файл cert.crt создан переходим к пункту 5

4.1 Создаем самоподписанный сертификат

Пуск — утилиты — Терминал Fly

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so --keypairgen --key-type rsa:2048 -l --id 45

создаем самоподписанный сертификат

$ openssl OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/librtpkcs11ecp.so OpenSSL> req -engine pkcs11 -new -key 0:45 -keyform engine -x509 -out cert.crt -outform DER

загружаем сертификат на устройство

$ pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -l -y cert -w cert.crt --id 45

5 Регистрируем сертификат в системе

Пуск — утилиты — Терминал Fly

Конвертируем сертификат в текстовый формат

OpenSSL> x509 -in cert.crt -out cert.pem -inform DER -outform PEM

$ mkdir ~/.eid $ chmod 0755 ~/.eid $ cat cert.pem >> ~/.eid/authorized_certificates $ chmod 0644 ~/.eid/authorized_certificates

6 Настраиваем аутентификацию

Пуск — утилиты — Терминал Fly

$ sudo nano /usr/share/pam-configs/p11

записываем в файл следующую информацию

Name: Pam_p11 Default: yes Priority: 800 Auth-Type: Primary Auth: sufficient pam_p11_opensc.so /usr/lib/librtpkcs11ecp.so

в появившемся окне ставим галку в Pam_p11 и нажимаем OK

7 Проверка

Пуск — утилиты — Терминал Fly

введите имя пользователя и в случае если система потребует PIN-код от устройства значит все настроено правильно

8 Блокировка компьютера при извлечении токена

В состав пакета libpam-pkcs11 входит утилита pkcs11_eventmgr, которая позволяет выполнять различные действия при возникновении событий PKCS#11.

Для настройки pkcs11_eventmgr служит файл конфигурации — /etc/pam_pkcs11/pkcs11_eventmgr.conf

Пример файла конфигурации представлен ниже:

pkcs11_eventmgr < # Запуск в бэкграунде daemon = true; # Настройка сообщений отладки debug = false; # Время опроса в секундах polling_time = 1; # Установка тайм-аута на удаление карты # По-умолчанию 0 expire_time = 0; # Выбор pkcs11 библиотеки для работы с Рутокен pkcs11_module = /usr/lib/librtpkcs11ecp.so; # Действия с картой # Карта вставлена: event card_insert < # Оставляем значения по умолчанию (ничего не происходит) on_error = ignore ; action = "/bin/false"; ># Карта извлечена event card_remove < on_error = ignore; # Вызываем функцию блокировки экрана action = "fly-wmfunc FLYWM_LOCK"; ># Карта долгое время извлечена event expire_time < # Оставляем значения по умолчанию (ничего не происходит) on_error = ignore; action = "/bin/false"; >>

После этого добавьте приложение pkcs11_eventmgr в автозагрузку и перезагрузитесь.

Настройка клиента для подключения к домену

Если в качестве клиента используется Astra Linux Smolensk, то на нем должно быть установлено пятое обновление безопасности.

Настройка подключения к домену

Описание настройки клиента для подключения к домену можно найти здесь. Необходимо выполнить все действия по настройке клиента вплоть до «проверки аутентификации под пользователем в домене без Рутокена». Далее нужно будет перейти обратно к этой инструкции.

Настройка аутентификации по Рутокену для клиента

Установка утилиты для работы с Рутокеном

Для упрощения настройки можно воспользоваться графической утилитой для работы с Рутокенами в Linux. Скачаем ее:

# для red os sudo yum update sudo yum install git # для astra, alt linux и ubuntu sudo apt-get update sudo apt-get install git git clone https://github.com/AktivCo/rutoken-linux-gui-manager --recursive

После того, как настройщик был загружен, его можно запустить двойным щелчком по названию файла token-assistent.run. Если программа открылась вместе с терминалом, то для запуска необходимо создать ярлык с помощью установщика token-assistent.installer. После запуска установщика появится ярлык token-assistent.desktop, который нужно использовать для запуска программы.

При первом запуске программа может запросить пароль администратора для получения обновлений. Загрузка обновлений может занять несколько минут.

После загрузки обновлений, программа предложит выбрать токен, который мы хотим использовать для локальной аутентификации. Если нужный Рутокен не появился в списке, то можно нажать на кнопку для обновления списка устройств:

Далее вводим PIN-код Рутокена:

Проверка наличия сертификата и ключевой пары клиента для аутентификации

Откроем список объектов на Рутокене:

На токене присутствуют ключевая пара и сертифиикат. Закрываем меню просмотра объектов.

Настройка аутентификации в домене AD

Теперь, когда на Рутокене присутствует ключевая пара и сертификат клиента? можно приступить к финальной настройке. Для этого откроем в меню команд Рутокена выберем пункт Настроить аутентификацию в домене AD

Нам необходимо получить права суперпользователя, для проведения настройки. Поэтому вводит пароль суперпользователя:

В открывшемся окне укажем путь до корневого сертификата УЦ:

Настройка завершена. Проверим, что все установлено правильно. Для этого попробуем зайти под пользователем user.

Лампочка на Рутокене замигает и отобразится окно для ввода PIN-кода.

Если все прошло успешно, то можно попробовать осуществить аналогичную аутентификацию через greeter и лок скрин.

Для пользователей Astra Linux предложение ввода ПИН-кода не отображается. В поле ввода пароля просто введите ПИН-код от Рутокена: