- Оперативное обновление Astra Linux Common Edition 2.12.46

- Оглавление

- Подготовка к установке обновления

- Установка обновления с использованием зафиксированной ветки интернет-репозитория Astra Linux CE

- Завершение установки обновления

- Действия после установки обновления

- Добавление корневого сертификата удостоверяющего центра Минцифры России

- Добавление корневого сертификата в Firefox

- Добавление корневого сертификата в Chromium

- Подключение интернет-репозиториев предыдущих обновлений Astra Linux CE

- Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

- Установка браузерного плагина

- Установка корневого сертификата удостоверяющего центра

- Настройка списка доверенных узлов

- Установка сертификата в Astra Linux

- Установка сертификата системно

Оперативное обновление Astra Linux Common Edition 2.12.46

Оперативное обновление 2.12.46 представляет собой кумулятивное обновление безопасности, предназначенное для нейтрализации угроз эксплуатации выявленных уязвимостей и совершенствования функциональных возможностей операционной системы общего назначения «Astra Linux Common Edition», далее по тексту — Astra Linux CE.

Оглавление

Данное обновление включает в себя:

Подготовка к установке обновления

Если при установке системы был создан отдельный загрузочный раздел, то перед установкой обновлений необходимо определить размер свободного пространства на этом разделе. Для этого в терминале выполнить команду:

Для установки настоящего обновления требуется не менее 100 МБ. Если размер свободного пространства на дисковом разделе /boot недостаточен, то следует увеличить размер дискового раздела /boot (рекомендуется не менее 512МБ). Если увеличить размер дискового раздела /boot не представляется возможным, то необходимо удалить неиспользуемые пакеты linux-ядра (см. раздел Удаление неиспользуемых пакетов linux-ядра).

Установка обновления с использованием зафиксированной ветки интернет-репозитория Astra Linux CE

В случаях, если интернет-репозиторий Astra-Linux CE по каким-либо причинам не представляется возможным использовать, можно создать собственный репозиторий.

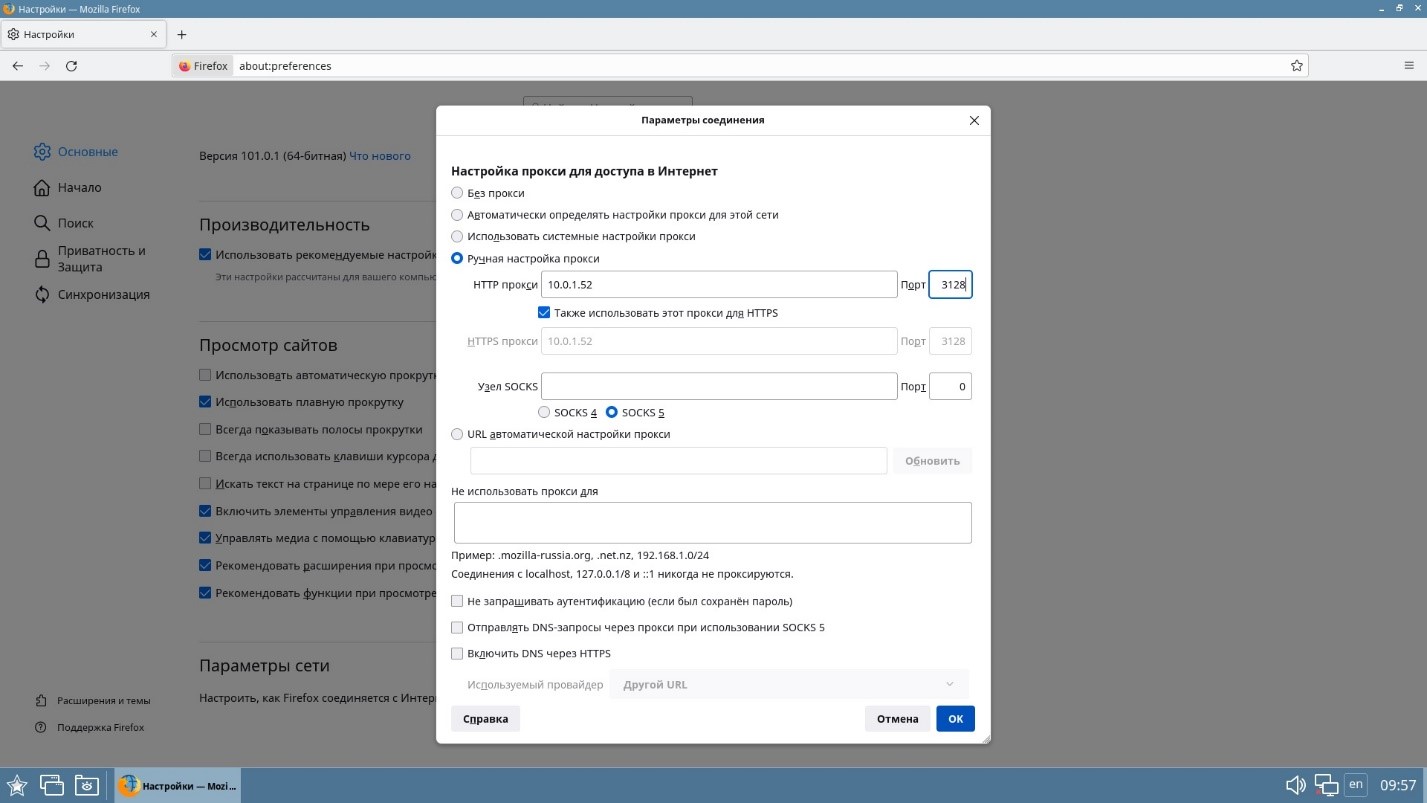

Для установки обновления с использованием зафиксированной ветки интернет-репозитория Astra Linux CE необходимо выполнить следующие действия:

- Подключить зафиксированную ветку интернет-репозитория Astra-Linux CE, для этого:

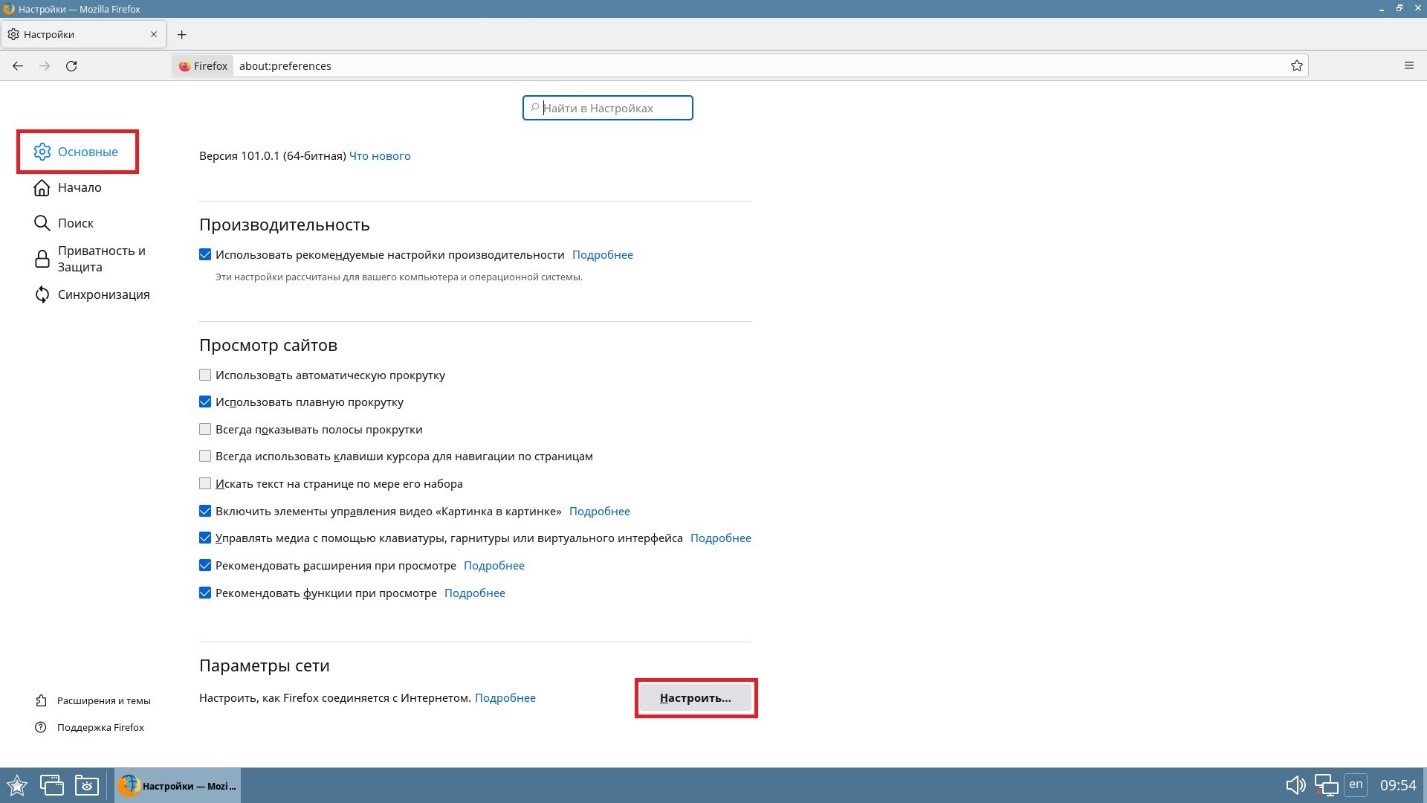

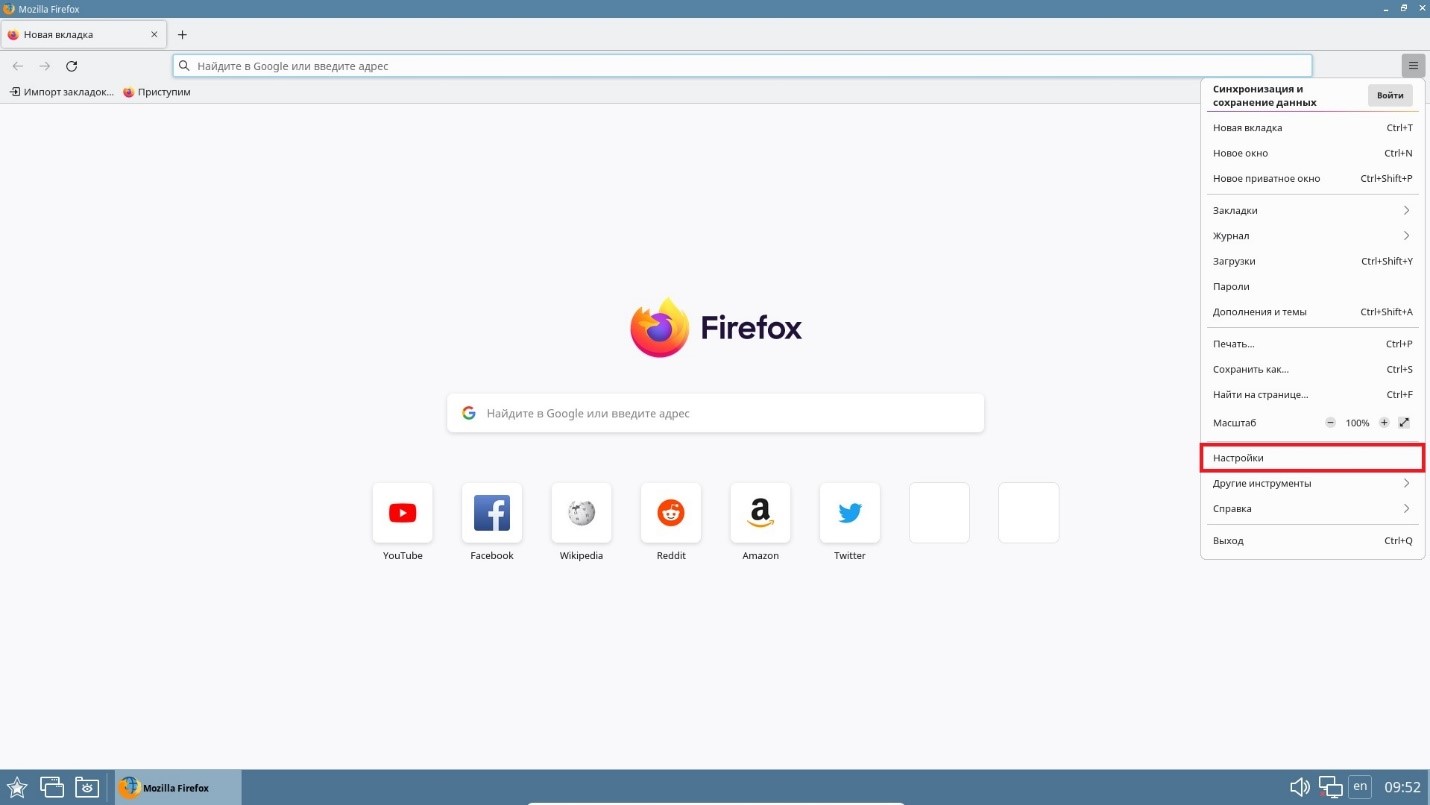

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Firefox.

- В адресную строку ввести » about:preferences » и нажать клавишу .

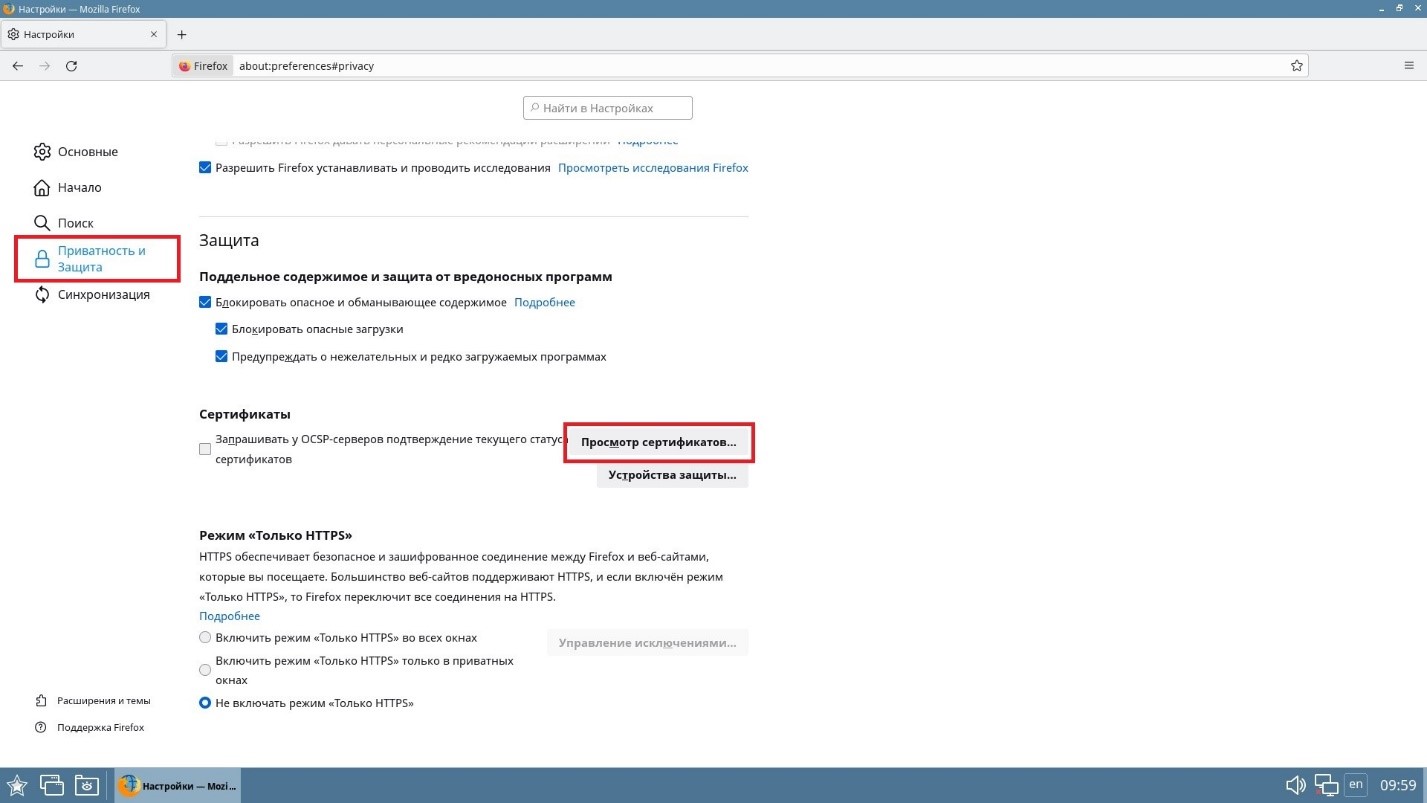

- На открывшейся странице в левом поле выбрать пункт Приватность и защита и в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов].

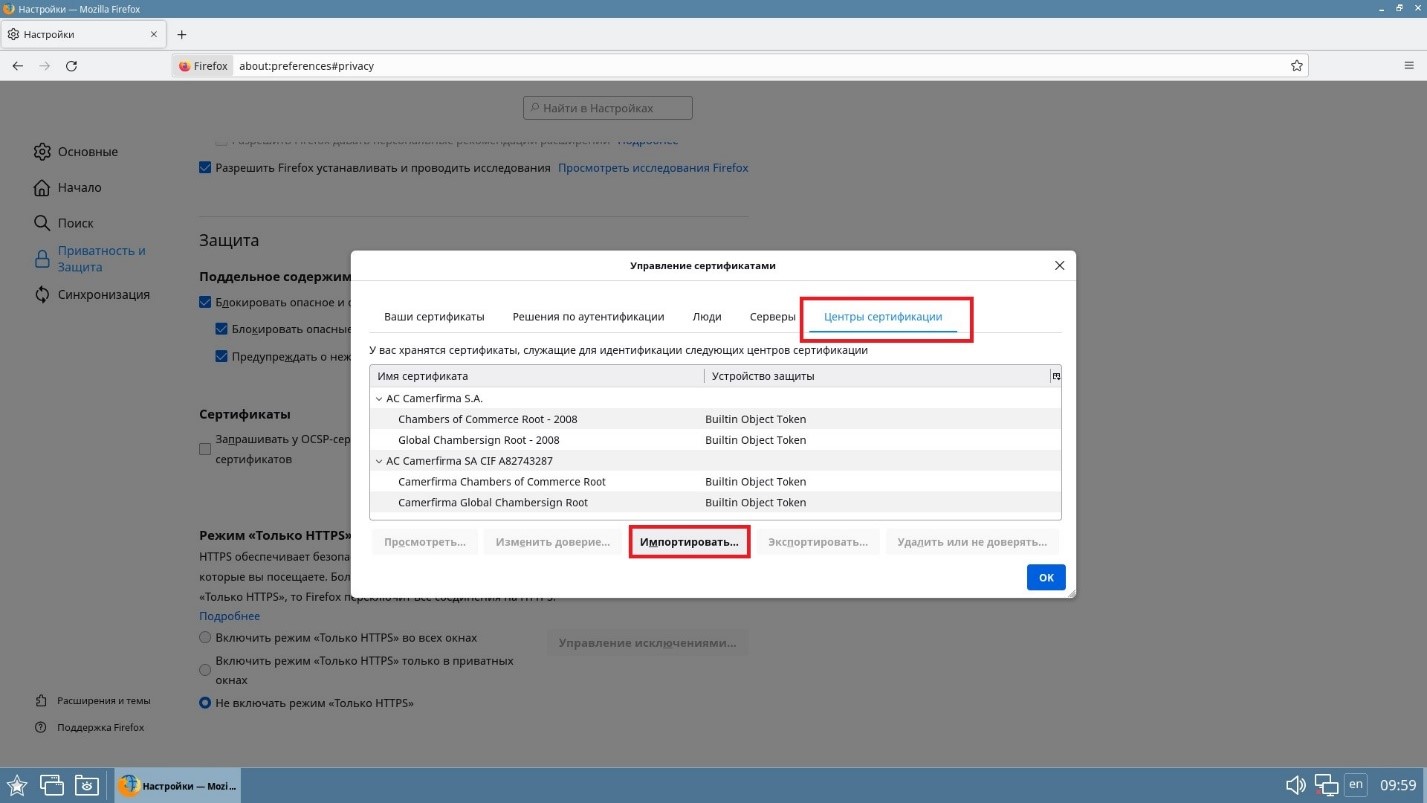

- В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [Импортировать. ].

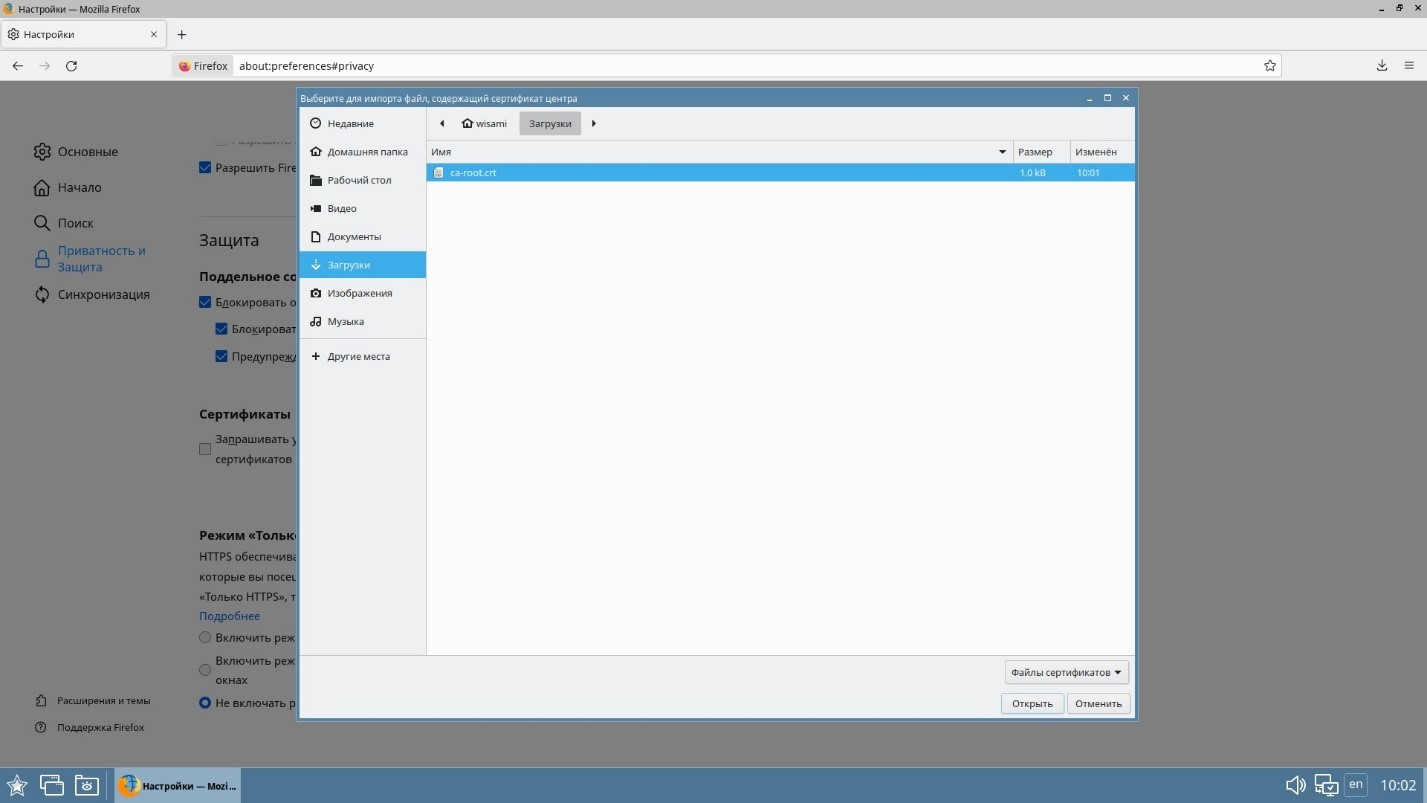

- В открывшемся окне импорта выбрать файл /etc/ssl/certs/rootca_MinDDC_rsa2022.pem и нажать на кнопку [Открыть].

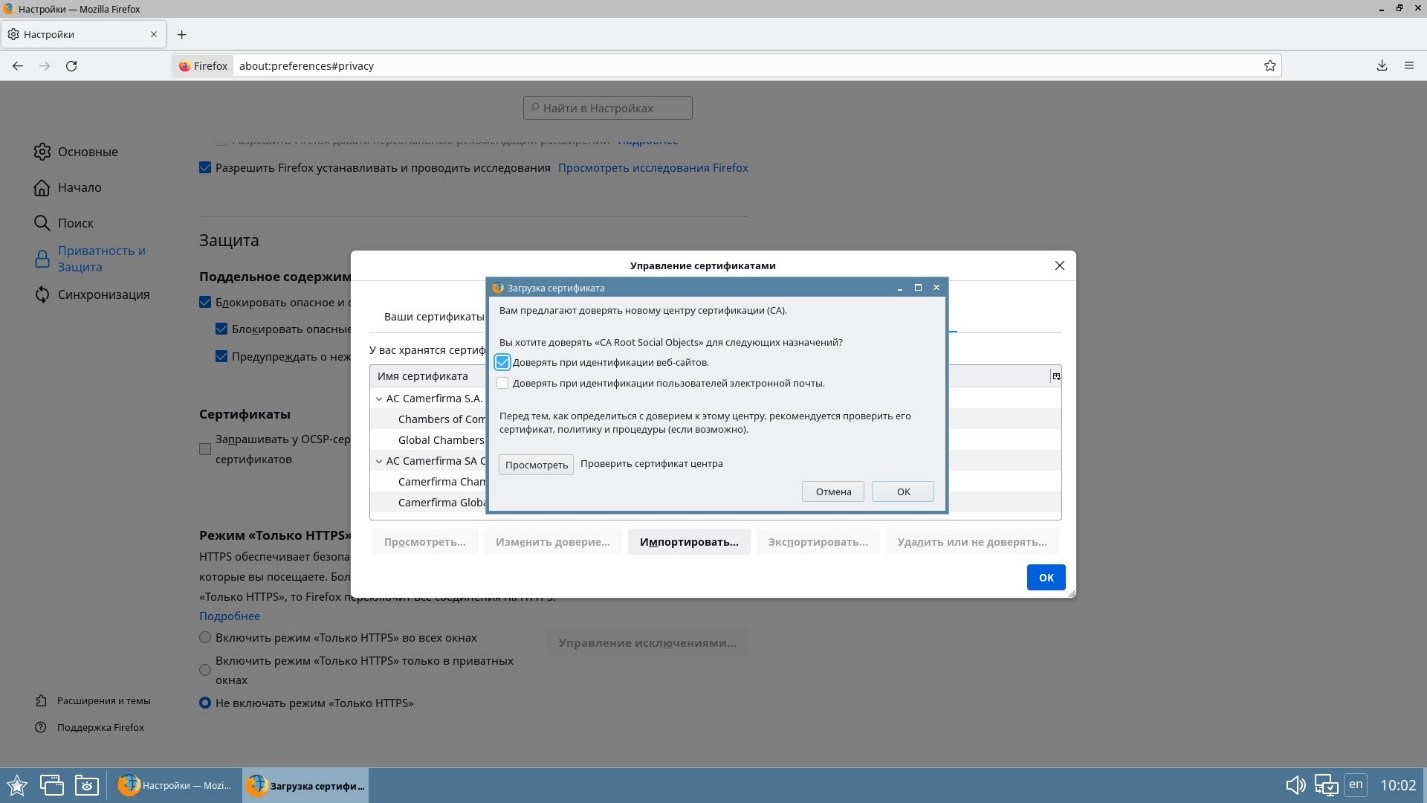

- В открывшемся окне Загрузка сертификата установить флаг Доверять при идентификации веб-сайтов и нажать на кнопку [ОК].

- В окне Управление сертификатами открыть вкладку Центры сертификации и нажать на кнопку [ОК].

- Запустить браузер, например, с использованием графического интерфейса: Пуск — Сеть — Веб-браузер Chromium.

- В адресную строку ввести » chrome://settings/certificates » и нажать клавишу .

- На открывшейся странице Настроить сертификаты в правом поле открыть вкладку Центры сертификации и нажать на кнопку [Импорт].

- В открывшемся окне импорта выбрать файл /etc/ssl/certs/rootca_MinDDC_rsa2022.pem и нажать на кнопку [Открыть].

- В открывшемся окне настройки доверия установить флаг Доверять этому сертификату при идентификации сайтов и нажать на кнопку [ОК].

- 2.12.45

- 2.12.44

- 2.12.43

- 2.12.42

- 2.12.40

- 2.12.29

- 2.12.22

- 2.12.21

- 2.12.14

- 2.12.13

- Криптопровайдер КС1

- Графические диалоги

- Поддержка токенов и смарт-карт

- cptools, многоцелевое графическое приложение

- Библиотека PKCS #11 (для gosuslugi.ru)

- «sudo cp Загрузки/ca-root.crt /usr/local/share/ca-certificates»

- «sudo update-ca-certificates»

- для использования сетевых репозиториев, работающих по протоколу HTTPS, установить пакеты apt-transport-https и ca-certificates командой:

deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.46/repository/ orel main contrib non-free

deb http://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.46/repository/ orel main contrib non-free

Завершение установки обновления

После выполнения обновления перезагрузить систему.

Действия после установки обновления

Описанные ниже действия не обязательны и выполняются по необходимости.

Добавление корневого сертификата удостоверяющего центра Минцифры России

Добавление корневого сертификата необходимо выполнить после установки пакета ca-certificates-local и для каждого пользователя.

Добавление корневого сертификата в Firefox

Чтобы проверить наличие сертификата удостоверяющего центра Минцифры России, необходимо снова в правом поле в секции Сертификаты нажать на кнопку [Просмотр сертификатов]. В открывшемся окне Управление сертификатами открыть вкладку Центры сертификации и удостовериться в наличии строк:

The Ministry of Digital Development and Communications Russian Trusted Root CA

Добавление корневого сертификата в Chromium

После успешного добавления корневого сертификата на странице Настроить сертификаты во вкладке Центры сертификации появятся следующие строки:

org-The Ministry of Digital Development and Communications Russian Trusted Root CA

Удаление неиспользуемых пакетов linux-ядра

После установки обновления и успешной перезагрузки для сокращения занятого дискового пространства и для устранения ложных срабатываний сканеров уязвимостей рекомендуется удалить пакеты, относящиеся к старому linux-ядру. Проверить, какое linux-ядро загружено в данный момент можно командой:

Пример вывода после выполнения команды:

Чтобы просмотреть перечень пакетов, относящихся к ядрам Linux и зарегистрированных в ОС, необходимо в терминале выполнить команду:

ii linux-image-4.15-generic ii linux-image-4.15-hardened ii linux-image-4.15.3-1-generic ii linux-image-4.15.3-1-hardened ii linux-image-4.15.3-141-generic ii linux-image-4.15.3-141-hardened ii linux-image-4.15.3-177-generic ii linux-image-4.15.3-177-hardened ii linux-image-5.4-generic ii linux-image-5.4-hardened ii linux-image-5.4.0-71-generic ii linux-image-5.4.0-71-hardened ii linux-image-5.4.0-110-generic ii linux-image-5.4.0-110-hardened ii linux-image-5.15-generic ii linux-image-5.15.0-33-generic ii linux-image-5.15.0-70-generic ii linux-image-hardened

В первом столбце отображается состояние пакета, может принимать следующие значения:

Ниже представлен пример сценария для удаления пакетов, относящихся к неиспользуемым ядрам (необходимо запускать от имени администратора):

#!/bin/bash set -e # Перечень пакетов, дальнейшее использование которых не планируется. pkgs="linux-image-4.15.3-1-generic \ linux-image-4.15.3-1-hardened \ linux-image-4.15.3-141-generic \ linux-image-4.15.3-141-hardened \ linux-image-4.15.3-177-generic \ linux-image-4.15.3-177-hardened \ linux-image-5.4.0-71-generic \ linux-image-5.4.0-71-hardened \ linux-image-5.4.0-110-generic \ linux-image-5.4.0-110-hardened \ linux-image-5.15.0-33-generic" # Проверка строки и запуск удаления пакетов. # Для удаления пакета и всех связанных с ним # конфигурационных файлов необходимо использовать команду apt purge. [ -n "$pkgs" ] && apt remove $pkgs #обновление конфигурационного файла Grub. update-grub2

Кроме того, можно выборочно удалить пакеты с помощью предпочитаемого менеджера пакетов.

Подключение интернет-репозиториев предыдущих обновлений Astra Linux CE

На текущий момент поддерживаются следующие версии обновлений Astra Linux CE:

Если необходимо использовать предыдущие версии репозиториев, то в файле /etc/apt/sources.list необходимо удалить (закомментировать) строку с описанием текущего актуального репозитория и добавить следующую строку:

- при использовании протокола HTTPS

deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12./repository/ orel main contrib non-free

deb http://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12./repository/ orel main contrib non-free

Например, для Astra Linux CE 2.12.29 (при использовании протокола HTTPS) строка будет иметь вид:

deb https://dl.astralinux.ru/astra/frozen/2.12_x86-64/2.12.29/repository/ orel main contrib non-free

После добавления интернет-репозитория необходимо выполнить повторную синхронизацию файлов описаний пакетов с их источником:

Инструкция по настройке электронной подписи для Astra Linux Special Edition (Смоленск)

Вначале в центре загрузки (требуется предварительная регистрация) нужно скачать дистрибутив КриптоПро CSP 5.0 для Linux (x64, deb). Затем нужно открыть приложение консоли Terminal Fly (для этого можно нажать клавиши Ctrl+T). В нем перейти в директорию с загруженным файлом (скорее всего, /home/user/Загрузки), распаковать архив и установить основные компоненты КриптоПро CSP, выполнив последовательно команды:

cd /home/user/Загрузки/

tar zxvf linux-amd64_deb.tgz

cd linux-amd64_deb/

sudo ./install_gui.sh

В открывшемся приложении «Установщик КриптоПро CSP» отметить как минимум следующие флажки:

Затем нужно установить дополнительные пакеты следующими командами:

После этого на сайте «Рутокен» перейти в раздел Поддержка > Центр загрузки > Библиотека PKCS#11 и скачать оттуда библиотеку rtPKCS11ecp для GNU/Linux DEB 64-bit (x64). Устанавить эту библиотеку командой:

cd /home/user/Загрузки

sudo dpkg -i librtpkcs11ecp_2.3.2.0-1_amd64.deb

После этого нужно вставить в CD-ROM диск с дистрибутивом Astra Linux Special Edition (Смоленск) и выполнить команды:

sudo apt install libccid pcscd libgost-astra

sudo service pcscd restart

Установка браузерного плагина

Устанавливаем плагин и настраиваем его в браузере — инструкция

cd /home/user/Загрузки

sudo dpkg -i cprocsp-pki-cades64.

sudo dpkg -i cprocsp-pki-plugin64…

Установка корневого сертификата удостоверяющего центра

Устанавливаем сертификат удостоверяющего центра Ролис. Для этого скачиваем его, после чего запускаем приложение cptools:

И в появившемся окне на вкладке «Сертификаты» нажимаем «Установить сертификаты», в открывшемся окне выбора файла выбираем скаченный файл сертификата и нажимаем кнопку «Открыть».

Настройка списка доверенных узлов

В адресной строке браузера вводим:

На открывшейся странице вводим два адреса (и нажимаем на плюсик):

Установка сертификата в Astra Linux

1. Запускаем Firefox и открываем настройки.

2. Выбираем раздел «Приватность и защита». Листаем страницу вниз, до раздела «Сертификаты», и жмём на кнопку «Просмотр сертификатов…»

3. В Диалоговом окне «Управлении сертификатами» выбираем вкладку «Центры сертификации» и нажимаем кнопку «Импортировать…»

4. В появившемся диалоговом окне выбираем предоставленный корневой сертификат и жмём «Открыть». Корневой сертификат должен быть предварительно загружен.

5. Устанавливаем галочку на пункте «Доверять при идентификации веб-сайтов» и нажимаем «ОК»

6. Загруженный сертификат должен появиться в списках доверенных сертификатов

Установка сертификата системно

1. Запускаем «Терминал Fly»

2. Вводим две команды в указанной последовательности (регистр имеет значение). Сертификат должен находиться в каталоге «Загрузки».

Техническая поддержка проекта ЕСПД «Цифровая экономика».

Государственные контракты № 0410/151 от 30.12.2021, № 0410/56 от 10.08.2022, № 0410/121 от 26.12.2022

Регламент технической поддержки

8 800 301 34 14