- Перед установкой ОС

- При установке ОС

- После установки ОС

- Ограничения ОС Astra Linux

- Postgres:

- Файловая система

- Уровни конфиденциальности

- Режим Мандатного Контроля Целостности

- Режим Мандатного Контроля Целостности ФС

- Режим ЗПС (замкнутой программной среды) в исполняемых файлах

- Блокировка консоли для пользователей

- Блокировка интерпретаторов

- Блокировка установки бита исполнения

- Блокировка макросов

- Блокировка трассировки ptrace

- Гарантированное удаление файлов и папок

- Межсетевой экран ufw

- Системные ограничения ulimits

- Блокировка клавиш SysRq

- Режим ЗПС (замкнутой программной среды) в расширенных атрибутах

- Графический киоск

- Системный киоск

Перед установкой ОС

- Если планируется использовать ОС в рекомендованном режиме очистки освобождающихся дисковых ресурсов, то исключить использование дисков SSD.

- Содержащий не менее 8 символов;

- Не содержащий в себе никаких осмысленных слов (ни в каких раскладках);

- Содержащий в себе буквы в различных регистрах, цифры и спецсимволы.

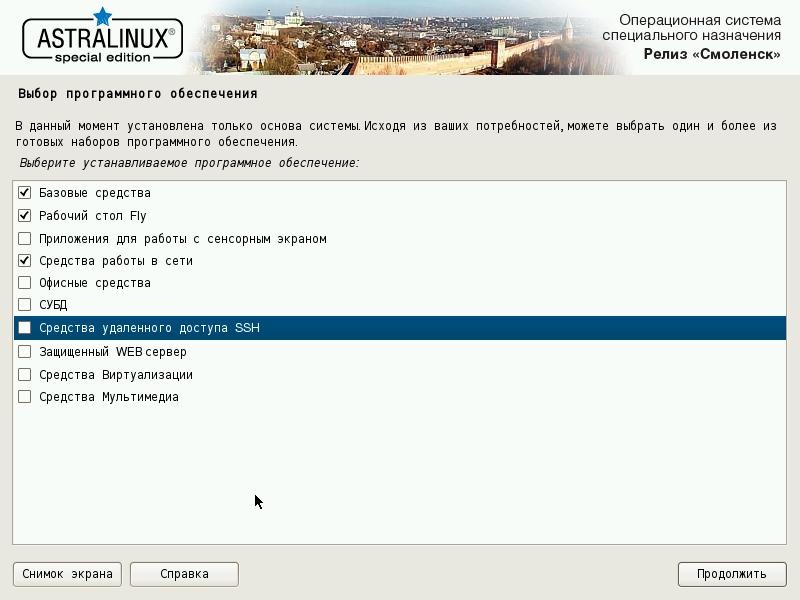

При установке ОС

- Обязательно использовать при установке ОС защитное преобразование дисков,

и по возможности обеспечить невозможность физического доступа к жесткому диску, на котором установлена ОС

- включение опции noexec при установке ОС приведёт к невозможности установки, при необходимости эту опцию можно включить после установки;

- использование опции noexec после установки может привести к неработоспособности части ПО (в частности, будет нарушена работа установщика пакетов dpkg);

По возможности не использовать. См. Область подкачки (swap): особенности применения и обеспечения безопасности

Если необходимо использовать — то использовать с включенным защитным преобразованием и с включенным гарантированным удалением.

Для всех перечисленных дисковых разделов (кроме раздела /boot) рекомендуется использовать журналируемую файловую систему ext4.

При выборе размера дисковых размеров следует помнить, что при размере раздела /tmp менее 250МБ весьма вероятно возникновение ошибок при работе с графикой или с большими объёмами данных.

«В качестве файловых систем на носителях информации компьютеров с ОС (в том числе съемных машинных носителях информации) должны использоваться только файловые системы Ext2/Ext3/Ext4, поддерживающие расширенные (в т.ч. мандатные) атрибуты пользователей и обеспечивающие гарантированное уничтожение (стирание) информации»

«Руководство по КСЗ, Часть 1» РУСБ.10015-01 97 01-1, 2020г., п. 17.3.1 «Условия применения ОС»

Это сервисы:

- apache2.service

- bind9.service

- exim4 dovecot.service

- ejabberd.service

- nfs-client.target

- ntp

- nfs-server.service

- nmbd.service

- smbd.service

- snmpd.service

- pppd-dns.service

- ssh.service

- vsftpd.service

- winbind.service

- bluetooth.service

- openvpn.service

- sssd.service

- firewalld.service Настройка параметров (в т.ч. параметров безопасности и параметров автоматического запуска) этих сетевых сервисов до их запуска входит в состав работ по настройке системы после установки.

- При установке ОС отдельно обрабатывается установка сервиса SSH: после установки ОС сервис SSH, в отличие от указанных выше сервисов, запускается автоматически. Это исключение сделано для того, чтобы обеспечить возможность удаленного администрирования компьютера для дальнейших настроек после установки.

- Включить режим замкнутой программной среды;

- Запретить установку бита исполнения;

- Использовать по умолчанию ядро hardened. При невозможности использования ядра hardened использовать модуль lkrg ядра generic (см. Инструменты командной строки astra-safepolicy)

- Запретить вывод меню загрузчика;

- Включить очистку разделов страничного обмена (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить очистку освобождаемых областей для EXT-разделов (помнить, что очистка освобождаемых ресурсов как правило не работает на SSD-дисках);

- Включить блокировку консоли;

- Включить блокировку интерпретаторов;

- Включить межсетевой экран ufw;

- Включить системные ограничения ulimits;

- Отключить возможность трассировки ptrace;

После установки ОС

- Установить единственным устройством для загрузки ОС жесткий диск, на который была произведена установка ОС.

Ограничения ОС Astra Linux

В конфигурационном файле /etc/security/limits.conf модуля pam_limits.so определяются ulimit (лимиты) для пользователей и групп, такие как максимальный размер файла и т.п.

В зависимости от потребностей и конфигурации оборудования, ограничения можно изменить.

Ограничения введены для повышения отказоустойчивости системы, и для предотвращения перегрузки оборудования.

Существует два вида ограничений:

- мягкие лимиты — это просто действующие в настоящее время ограничения.

- жесткие ограничения отмечают максимальное значение, которое невозможно превысить, установив мягкий предел.

Postgres:

Существуют следующие ограничения:

Максимальный размер базы?

неограничен (существуют базы на 32 TB)

Максимальный размер таблицы?

Максимальный размер строки?

Максимальный размер поля?

Максимальное количество строк в таблице?

неограничено

Максимальное количество колонок в таблице?

250-1600 в зависимости от типа

Максимальное количество индексов в таблице?

неограничено

Разумеется, понятие «неограничено» на самом деле ограничивается доступным дисковым пространством и размерами памяти/свопинга. Когда значения, перечисленные выше, неоправданно большие, может пострадать производительность.

Максимальный размер таблицы в 32 TB не требует, чтобы операционная система поддерживала файлы больших размеров. Большие таблицы хранятся как множество файлов размером в 1 GB, так что ограничения, которые накладывает файловая система, не важны.

Максимальный размер таблицы и максимальное количество колонок могут быть увеличены в четыре раза, если размер блока по умолчанию будет увеличен до 32k. Максимальный размер таблицы также может быть увеличен при использовании разбиения таблиц.

Существует ограничение, по которому индексы не могут создаваться для колонок длиннее чем 2,000 символов. К счастью такие индексы вряд ли действительно кому-то нужны. Уникальность гарантируется наилучшим образом с помощью функционального индекса из хеша MD5 длинной колонки, а полнотекстовое индексирование позволяет искать слова внутри колонки.

Файловая система

ext4 Максимальный размер файла: 16 Терабайт

Уровни конфиденциальности

По умолчанию в системе мандатного контроля доступа ОС Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) настроено 4 уровня конфиденциальности:

При необходимости, количество уровней конфиденциальности может быть увеличено до 255.

Для того, чтобы определить уровни конфиденциальности выше созданных по умолчанию,

и назначать их пользователям, необходимо:

- в файле конфигурации мандатных атрибутов файловой системы /usr/sbin/pdp-init-fs

задать параметру sysmaclev значение, равное максимальному созданному уровню конфиденциальности

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Панель Управления ->

Безопасность ->

Политика безопасности ->

Мандатные атрибуты ->

Уровни целостности

Управление в консольном режиме:

userlev

0 Уровень_0

1 Уровень_1

2 Уровень_2

3 Уровень_3

Режим Мандатного Контроля Целостности

Управление в графическом режиме с помощью графического инструмента fly-admin-smc :

Панель Управления ->

Безопасность ->

Политика безопасности ->

Мандатный контроль целостности

Управление в консольном режиме:

cat /proc/cmdline | grep «parsec.max_ilev»

Режим Мандатного Контроля Целостности ФС

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

Режим ЗПС (замкнутой программной среды) в исполняемых файлах

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Блокировка консоли для пользователей

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

systemctl is-enabled astra-console-lock

enabled включен

disabled выключен

Failed to get unit file state . сервис не активирован

Блокировка интерпретаторов

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

systemctl is-enabled astra-interpreters-lock

enabled включен

disabled выключен

Failed to get unit file state . сервис не активирован

Блокировка установки бита исполнения

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

cat /parsecfs/nochmodx

1 включен

0 выключен

Блокировка макросов

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

systemctl is-enabled astra-macros-lock

enabled включен

disabled выключен

Failed to get unit file state . сервис не активирован

Блокировка трассировки ptrace

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Панель Управления -> Безопасность -> Политика безопасности -> Настройки безопасности -> Параметры ядра

Управление в консольном режиме

systemctl is-enabled astra-ptrace-lock

enabled включен

disabled выключен

Failed to get unit file state . сервис не активирован

Гарантированное удаление файлов и папок

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Панель Управления -> Безопасность -> Политика безопасности -> Настройки безопасности -> Политика очистки памяти

Управление в консольном режиме

Межсетевой экран ufw

Управление в графическом режиме

Управление в консольном режиме

ufw status

Status: active включен

Status: inactive выключен

Системные ограничения ulimits

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Управление в консольном режиме

systemctl is-enabled astra-ulimits-control

enabled включен

disabled выключен

Failed to get unit file state . сервис не активирован

Блокировка клавиш SysRq

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Панель Управления -> Безопасность -> Политика безопасности -> Настройки безопасности -> Параметры ядра

Управление в консольном режиме

sysctl -w kernel.sysrq=0

sysctl -w kernel.sysrq=1

cat /proc/sys/kernel/sysrq

0 включен

1 выключен

Режим ЗПС (замкнутой программной среды) в расширенных атрибутах

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Панель Управления -> Безопасность -> Политика безопасности -> Замкнутая программная среда

Графический киоск

Управление в графическом режиме с помощью графического инструмента fly-admin-smc:

Системный киоск

Управление в графическом режиме с помощью графического инструмента fly-admin-kiosk: