- Vino и Vncviewer Удалённое подключение из Astra Linux к текущей сессии пользователя в Astra Linux

- Подготовка подключения

- Серверное приложение Vino

- Установка

- Запуск

- Клиентское приложение Vncviewer

- Установка

- Подключение

- Защита соединений

- Туннель SSH

- Подключаемся по SSH и VNC с помощью Remmina в Astra Linux. Альтернатива Hyper-V под Linux. Часть 6.

- Соединяемся с удаленным ПК по протоколу VNC

- Подключение к удаленному серверу по SSH

- Заключение

- Windows → Linux

- Взаимодействие по протоколу XDMCP с использованием X-сервера для Windows

- Взаимодействие по протоколу RDP

- Взаимодействие по протоколу RDP и vino

- Astra → Windows

- XfreeRDP

- Linux → Linux

- VNC

- Зашифрованный канал связи ssh

- Не зашифрованный XDMCP

Vino и Vncviewer Удалённое подключение из Astra Linux к текущей сессии пользователя в Astra Linux

Данные способы не рекомендуются для использования так как они не являются безопасными способами подключения. Категорически не рекомендуется использовать доступ без пароля. При использовании защиты паролями следует помнить, что протокол VNC ограничивает длину пароля восемью символами.

Подготовка подключения

- На компьютере, к которому будет выполняться подключение (сервер):

- Должно быть установлено серверное приложение VNC;

- Должно быть запущено серверное приложение. При необходимости серверное приложение может быть запущено из сессии SSH.

Порядок установки и запуска серверных и клиентских приложений описан ниже.

Серверное приложение может быть запущено:

- Из графической сессии пользователя (при этом оно будет обеспечивать подключение к этой графической сессии);

- Из консольной сессии. При запуске из консольной сессии (включая сессию удалённого подключения по SSH) необходимо будет указать, к какой именно графической сессии должно будет осуществляться подключение, для чего перед командой запуска указать идентификатор дисплея в формате «DISPLAY=:номер»:

В примере используется идентификатор дисплея «:0», это дисплей графической сессии по умолчанию.

Получить идентификатор дисплея, используемого в текущей графической сессии, можно запустив в этой сессии терминал (горячая клавиша Alt-T) и выполнив команду:

Серверное приложение Vino

Установка

Запуск

Клиентское приложение Vncviewer

Установка

Подключение

Защита соединений

Туннель SSH

Для защиты данных, передаваемых между сервером и клиентом VNC, можно использовать встроенные средства SSH. Для этого на сервере устанавливается и запускается серверная служба SSH.

Для создания защищенного SSH-соединения с сервером выполнить команду на клиентской машине :- 5901 — номер локального IP-порта, через который осуществляется туннелирование (возможно выбрать любой свободный IP-порт, в том числе IP-порт 5900 (это номер IP-порта VNC, применяемый по умолчанию));

- 5900 — номер IP-порта на сервере, на который осуществляется туннелирование (5900 — это номер IP-порта VNC, применяемый по умолчанию, можно выбрать другой, но тогда на сервере при запуске серверного приложения нужно будет указать, к какому IP-порту следует подключаться этому приложению);

- user — имя пользователя на сервере. Подключение к серверу выполняется под этим именем;

- server — имя или IP-адрес сервера;

После этого подключение к VNC на сервере можно будет выполнять через локальный IP-порт клиента, например, выполнив команду на клиенте:

Подключаемся по SSH и VNC с помощью Remmina в Astra Linux. Альтернатива Hyper-V под Linux. Часть 6.

Сегодня мы рассмотрим использование Remmina для подключения к удаленному серверу с помощью протоколов SSH и VNC. Работая с OpenNebula вам постоянно придется работать с виртуальными машинами через протокол VNC. Дело в том, что это единственный способ получить прямой доступ к виртуальному серверу, как если бы к нему был присоединён монитор с клавиатурой. Даже при перезагрузке виртуального сервера вы сможете увидеть процесс загрузки, т.е. связь с ним, пока он запущен не пропадет при использовании данного протокола. Протокол SSH понадобится для безопасного соединения с любым сервером и ПК на базе Astra Linux.

Соединяемся с удаленным ПК по протоколу VNC

Remmina поддерживает данный протокол. Запустим Remmina и добавим новый профиль. В разделе Протокол выберем VNC – просмотр VNC Заполним, как показано на рисунке. При этом 192.168.1.20 – адрес сервера OpenNebula Порт 5914 OpenNebula автоматически назначает порты для VNC для каждой виртуальной машины. Первыми всегда идут цифры 59, далее ID виртуальной машины, например, (5901, 5906, 5914)

Не забудьте выставить Глубину цвета равной 32 бит/пиксель Нажмем Сохранить Два раза щелкните на профиль VNC1, откроется окно с нашей виртуальной машиной Чтобы отправить виртуальной машине сочетание Alt+Ctrl+Del используйте панель инструментов как указано на рисунке:

К сожалению, Remmina не поддерживает работу с буфером обмена по протоколу VNC, так что скопировать какой-либо текст на виртуальную машину или с неё не получится. VNC поддерживает авторизацию с помощью пароля. Настройку OpenNebula для авторизации по логину/паролю при соединении к виртуальной машине по протоколу VNC мы рассмотрим в одной из следующих статей.

Подключение к удаленному серверу по SSH

Remmina поддерживает соединение по протоколу SSH. Для организации соединения создадим новый профиль и выберем в разделе протокол – пункт SSH – безопасная оболочка Введите IP-адрес сервера и имя пользователя. Вы так же можете сохранить пароль, что не рекомендуется из соображений безопасности!

Два раза щелкните на профиль Astra1, откроется удаленная консоль:

Remmina, кроме авторизации по паролю, поддерживает и другие способы:

Некоторые из них мы рассмотрим в одной из следующих статей.

Заключение

Сегодня мы рассмотрели использование Remmina для подключения к удаленному ПК или серверу по протоколам SSH и VNC. Создали профили и протестировали соединение.

Windows → Linux

Взаимодействие по протоколу XDMCP с использованием X-сервера для Windows

Необходимо установить на windows открытый и бесплатный проект: Х сервер: VcXsrv

Для работы VcXsrv необходим Windows7 или выше c обновлением KB2999226. Service Pack1 для Windows7 ломает взаимодействие по rdp, но если поставить все обновления до 1.09.2016 функциональность rdp восстанавливается.

На сервере Astra-Linux в /etc/X11/fly-dm/Xaccess заменить localhost на *, и перезагрузить ОС или сервис fly-dm.

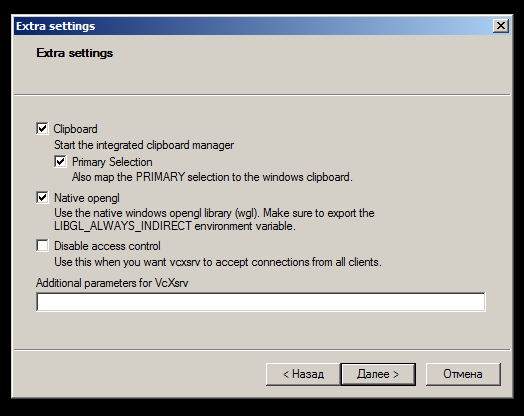

На windows клиенте запустить Xlaunch

Выбрать One large window

Выбрать XDMCP сессию

Поиск хостов

оставить параметры по умолчанию

И готово

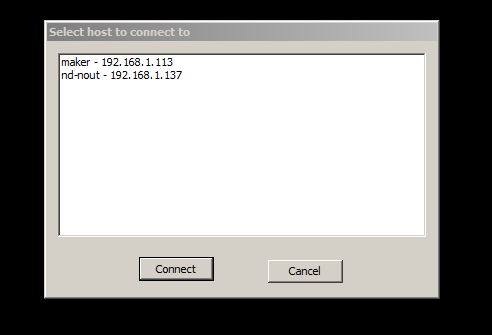

Появится окно с хостами, где разрешено удаленное подключение по XDMCP

Необходимо выбрать нужный хост и нажать коннект

Взаимодействие по протоколу RDP

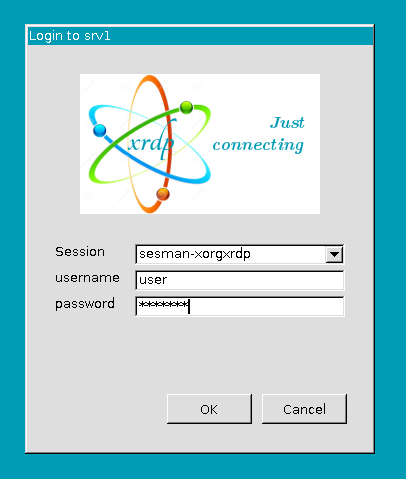

При подключении через «удаленный рабочий стол» выбрать » session-xorgxrdp «

Ввести логин, пароль и нажать «ОК»

При подключении создается отдельная сессия.

Взаимодействие по протоколу RDP и vino

Наши разработчики сделали вариант xrdp и vino, позволяющие использовать режим «интерактивной доски» с авторизацией клиентов. Также это подойдет для настройки удаленного доступа.

P.S. Это ПО будет сертифицировано в составе Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6).

Скачать vino и libtelepathy_glib:

sudo dpkg -i ~/Загрузки/vino_3.20.2-1astra1_amd64.deb

sudo dpkg -i ~/Загрузки/ libtelepathy-glib0_0.18.2-2_amd64.deb

Нужно запустить (из под учетной записи пользователя) vnc-сервер командой:

Настройка пароля для vnc-сервера.

Для того, чтобы vnc-сервер запрашивал пароль, при подключение клиентской машины, на сервере необходимо установить пакет libglib2.0-bin

gsettings set org.gnome.Vino authentication-methods «[‘vnc’]»

gsettings set org.gnome.Vino vnc-password «$(echo -n «пароль» | base64)»

Настройка vnc-клиента.

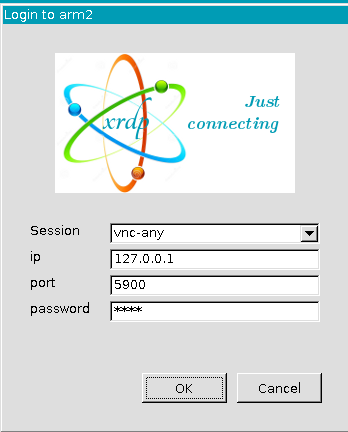

Для подключения пользовательской машины к серверу необходимо воспользоваться стандартным rdp клиентом, указав ip-адрес сервера:

При подключении к серверу, в меню приглашения выбрать пункт vnc-any, указать ip-адрес сервера, и пароль к сессии:

Astra → Windows

XfreeRDP

«Система» -> «Удалённый доступ» -> «Предоставить возможность подключения к другим компьютерам с рабочими столами любой версии».

Linux → Linux

VNC

сервер (Astra):

Залогиниться в системе под пользователем

Запустить сервер VNC:описание:

VNC-сервер позволяет подключаться к текущему сеансу пользователя других клиентовЗашифрованный канал связи ssh

На сервере установить в /etc/ssh/sshd_config

X11Forwarding yes X11UseLocalhost no

ForwardX11 yes ForwardX11 Trusted yes

Не зашифрованный XDMCP

сервер: fly-dm

клиент: fly-dm

На сервере Astra-Linux в /etc/X11/fly-dm/Xaccess заменить localhost на *

# In all cases, xdm uses the first entry which matches the terminal; # for IndirectQuery messages only entries with right hand sides can # match, for Direct and Broadcast Query messages, only entries without # right hand sides can match. # * #any host can get a login window #

и перезапустить fly-dm: