Простая настройка WireGuard Linux

WireGuard — это набирающий популярность VPN сервер, который работает на уровне ядра Linux. Это позволяет ему обрабатывать пакеты намного быстрее по сравнению с OpenVPN. С помощью WireGuard вы можете создать частную виртуальную сеть и объединить компьютеры, которые находятся в разных домах или даже городах, точно так же как и с помощью OpenVPN.

В большинстве инструкций предлагается всё делать вручную, устанавливать программу, генерирвоать конфигурационные файлы, однако если вы не хотите в этом разбираться и вам достаточно стандартных настроек, то всё можно сделать гораздо проще. В этой статье будет рассмотрена простая установка WireGuard на примере Ubuntu.

Настройка WireGuard сервера в Linux

Существует скрипт для быстрого развертывания WireGuard. Он поддерживает не только Ubuntu, но и Debian, Fedora, CentOS, Artch Linux и Oracle Linux. Этот скрипт работает аналогично скрипту для простого развертывания OpenVPN. Программа задаст несколько вопросов, установит WireGuard и сгенерирует конфигурационные файлы для сервера и клиента. После установки с помощью скрипта можно добавлять новых клиентов, ограничивать доступ для старых или полностью удалить WireGuard. Таким образом, можно детально не разбираться самому как настроить WireGuard.

Выполните следующую команду для того чтобы скачать последнюю версию скрипта с GitHub:

curl -O https://raw.githubusercontent.com/angristan/wireguard-install/master/wireguard-install.sh

Затем дайте файлу скрипта права на выполнение:

chmod +x wireguard-install.sh

Прежде чем запускать скрипт желательно посмотреть публичный IP вашего сервера. Для этого можно воспользоваться командой:

Команда отобразит список сетевых интерфейсов и их IP адреса. Как правило, реальный сетевой интерфейс имеет состояние UP. В данном случае это ens0. Если вы хотите подключатся к VPN серверу из интернет или обойти блокировки, вам необходимо установить его на VPS или другой сервер в сети. Список VPS для VPN можно найти здесь.

Для запуска скрипта выполните команду:

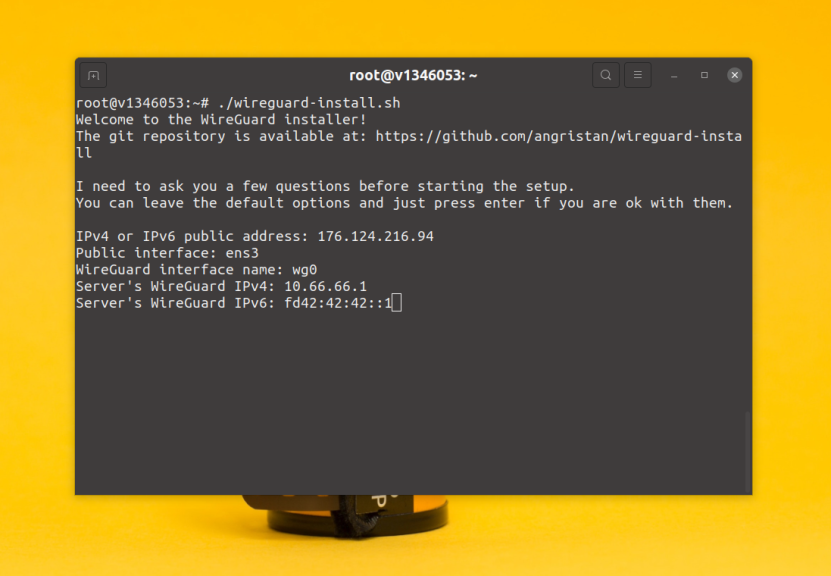

Первые два вопроса будут о внешнем IP адресе и сетевом интерфейсе, которые вы посмотрели ранее. Если у вас только один интерфейс, скорее всего, программа определит их верно. Если же несколько, возможно придется поправить:

Далее нужно выбрать имя сетевого интерфейса для WireGuard, можно оставить по умолчанию:

Следующие два вопроса — желаемый IP адрес сервера WireGuard в создаваемой виртуальной сети для IPv4 и IPv6. По умолчанию скрипт предлагает использовать 10.66.66.1:

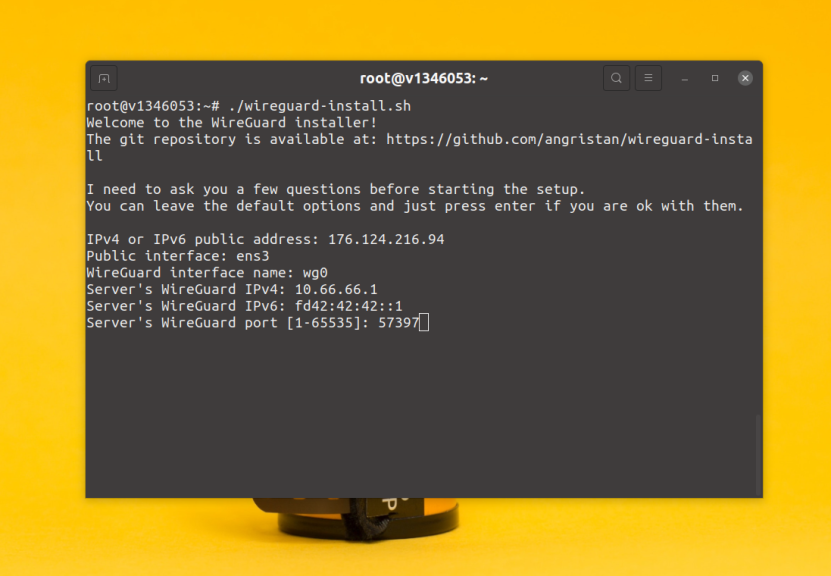

На следующем шаге нужно настроить порт, на котором будет доступен WireGuard:

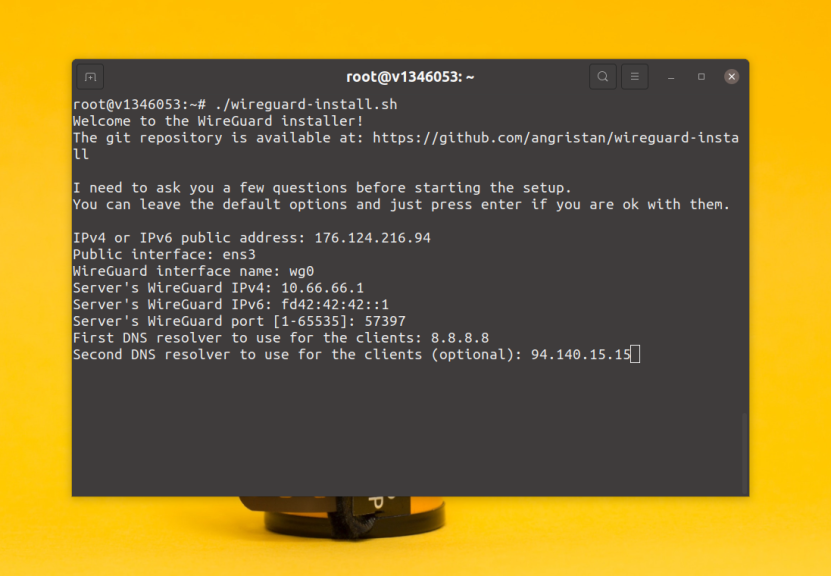

WireGuard умеет менять настройки DNS клиентов при подключении. На этом шаге можно указать DNS серверы, которые следует использовать:

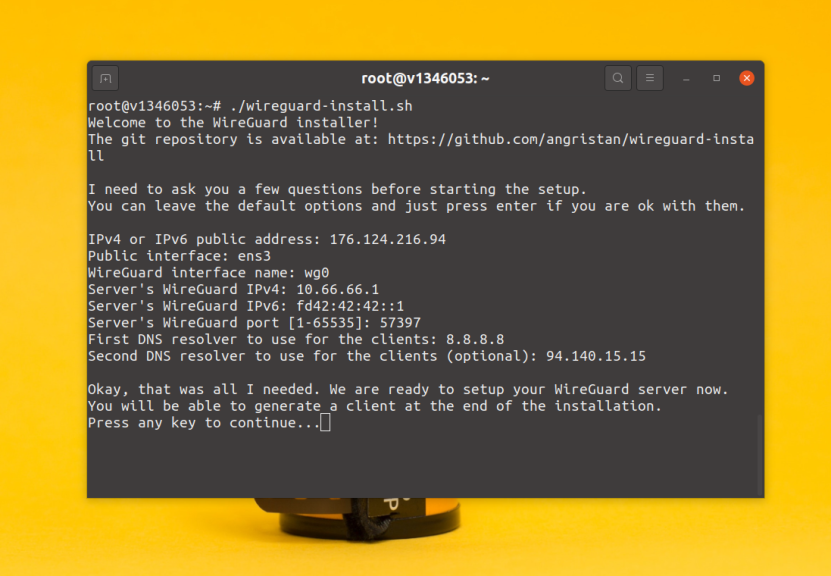

После этого нажмите любую клавишу для того чтобы запустить установку необходимых пакетов и создание конфигурационных файлов:

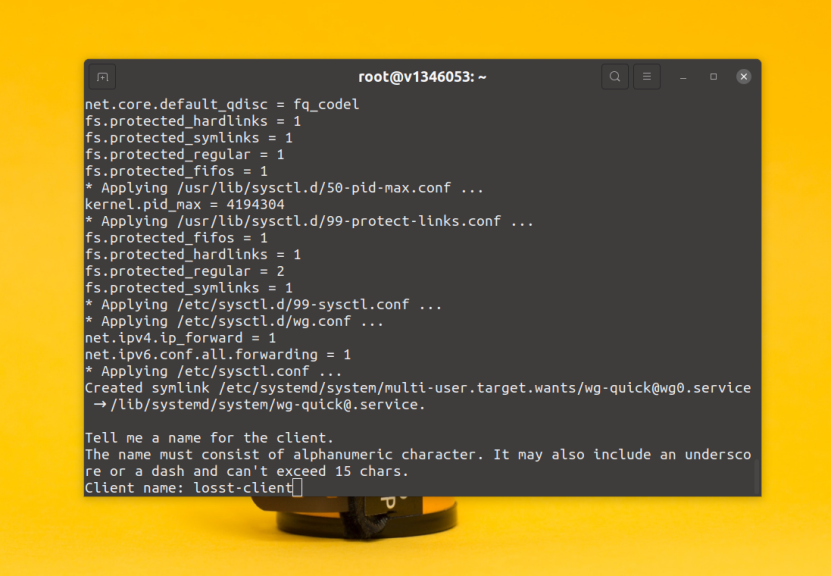

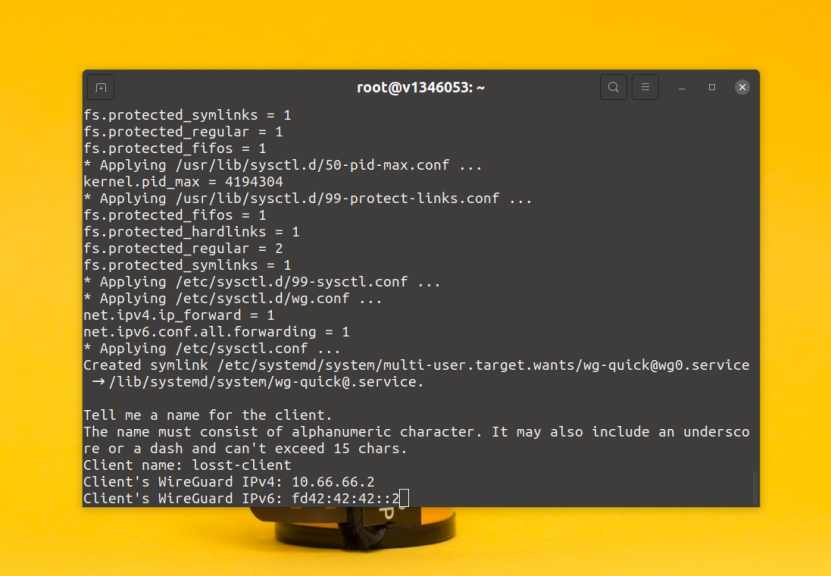

После того как установка завершится скрипт предложит создать конфигурацию для первого клиента. Достаточно ввести имя. Оно не должно быть длиннее 15 символов:

Далее надо указать желаемый IP адрес клиента IPv4 и IPv6. Здесь IP адрес задается при создании конфигурации и для каждого клиента всегда будет статическим:

После этого скрипт сообщит что конфигурация создана и вы можете скачать её на свой компьютер или отсканировать QR код на телефоне:

Настройка сервера WireGuard завершена. Теперь можно переходить к настройке клиента.

Настройка клиента WireGuard

На компьютере с которого вы хотите подключится к WireGuard его тоже необходимо установить. В Ubuntu и Debian команда установки будет выглядеть следующим образом:

sudo apt install wireguard

Кроме того, если в системе не установлены пакеты resolvconf и iptables их надо установить:

sudo apt install resolvconf iptables

После этого переместите скачанный конфигурационный файл клиента WireGuard в папку /etc/wireguard и переименуйте в wg0.conf. Имя конфигурационного файла должно соотвествовать имени сетевого интерфейса, который будет создан WireGuard. Например:

sudo mv ~/wg0-client-losst.conf /etc/wireguard/wg0.conf

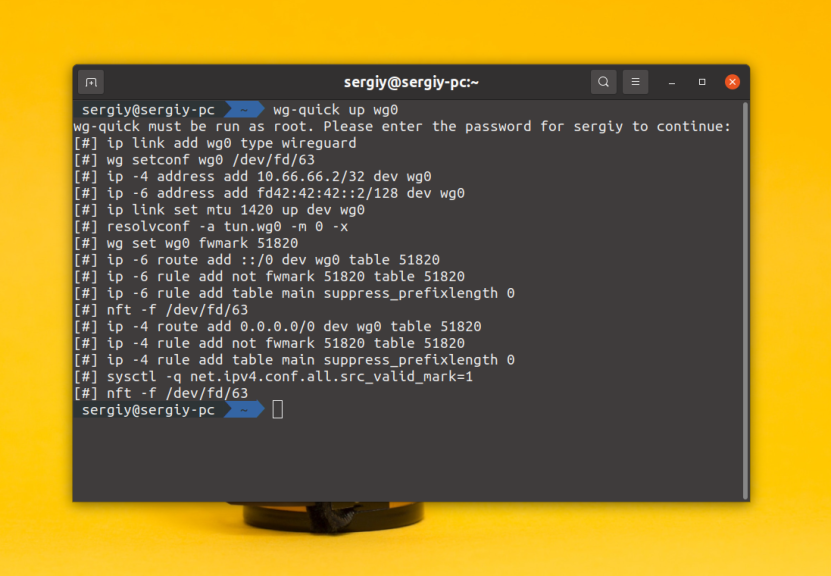

Или вы можете просто скопировать содержимое файла на сервере и вставить его в локальный /etc/wireguard/wg0.conf. Файл довольно небольшой, в отличии от OpenVPN. Теперь вы можете подключится к серверу используя команду wg-quick:

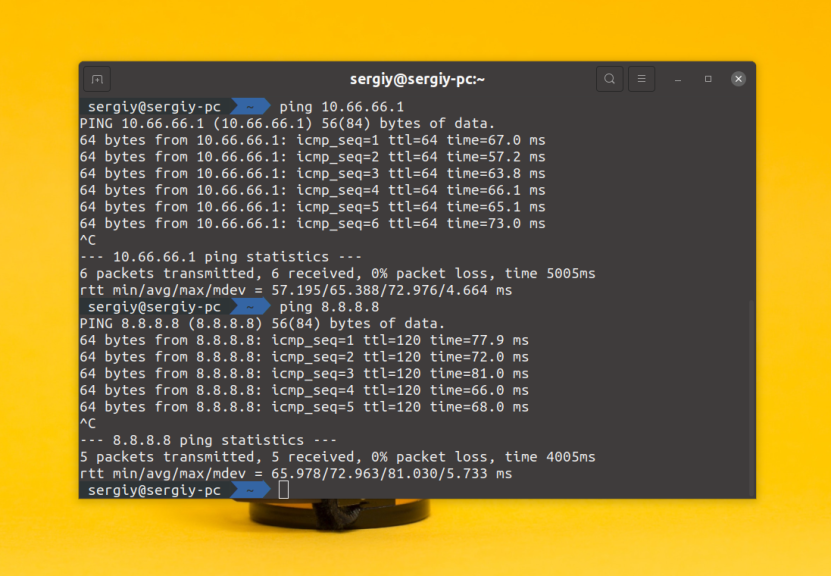

Вы можете убедится что виртуальная сеть работает, попробовав пинговать VPN сервер по внутреннему адресу 10.66.66.1. Также можно проверить что интернет тоже работает:

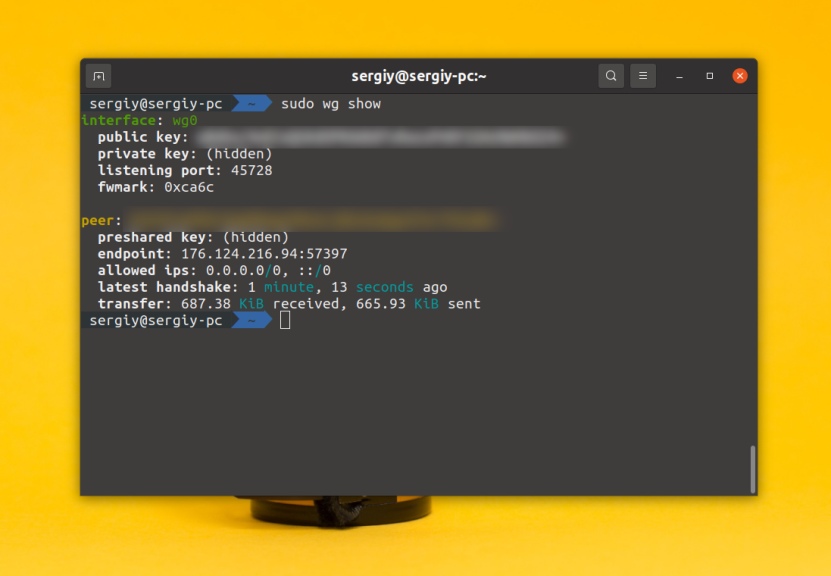

По умолчанию весь трафик клиента перенаправляется через VPN сервер. Это настроено в конфигурационном файле клиента с помощью директивы AllowedIPs. Здесь указано 0.0.0.0, что означает все адреса, однако вы можете изменить эти настройки и перенаправлять только нужный трафик, или вообще не перенаправлять. Посмотреть состояние подключения WireGuard можно командой:

Если вы хотите чтобы WireGuard подключался к серверу автоматически после загрузки системы можно добавить его в автозагрузку systemctl:

sudo systemctl enable wg-quick@wg0.service

sudo systemctl start wg-quick@wg0.service

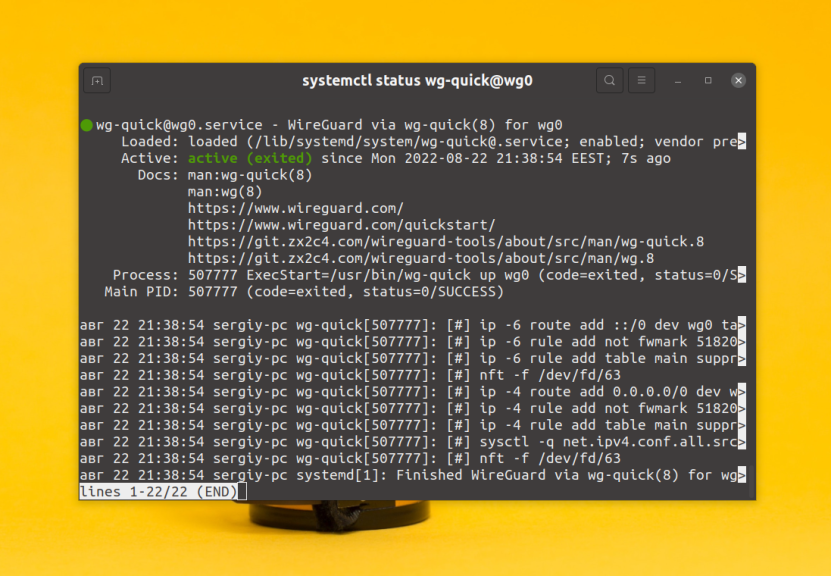

А состояние можно проверить с помощью команды status:

sudo systemctl status wg-quick@wg0.service

Теперь вы знаете как выполняется настройка клиента WireGuard.

Выводы

В этой статье мы рассмотрели как выполняется простая настройка WireGuard в Linux. Как видите, не обязательно разбираться в тонкостях работы с программой для того чтобы установить её на сервер. По моим субективным ощущениям интернет с WireGuard быстрее по сравнению с OpenVPN. А каким VPN вы пользуетесь? Напишите в комментариях!

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Wireguard

Первым делом меняем список репозиториев, на дефолтные для Debian 11.

nano /etc/apt/sources.list

Удаляем там все и вставляем эти строки:

На самом деле вопрос давно решил, оказалось всё просто:

Добавляем в /etc/apt/sources.list.d debian unstable и всё:

echo "deb http://deb.debian.org/debian/ unstable main" | sudo tee /etc/apt/sources.list.d/unstable-wireguard.list printf 'Package: *\nPin: release a=unstable\nPin-Priority: 90\n' | sudo tee /etc/apt/preferences.d/limit-unstable apt update apt install wireguard-dkms resolvconfDEVOPS

New member

amber

New member

Главное потом не удивляться, почему после апгрейда ядро перестало грузиться и валится в kernel panic. Были такие товарищи в чатике Astra в телеграм.

DEVOPS

New member

Главное потом не удивляться, почему после апгрейда ядро перестало грузиться и валится в kernel panic. Были такие товарищи в чатике Astra в телеграм.

я не знаю как в астре там обстаят дела, но арче и генту всё норм и никаких трабл не было. А что касаемо kernel panic это у большинства дебиана и ему подобных дистрибутивов. А на астре я и не собираюсь использовать wireguard.

amber

New member

я не знаю как в астре там обстаят дела, но арче и генту всё норм и никаких трабл не было. А что касаемо kernel panic это у большинства дебиана и ему подобных дистрибутивов. А на астре я и не собираюсь использовать wireguard.

Странный текст, применительно к тому, что он написан на форуме Астры, в ветке Astra Linux Common Edition.

Offtop?

oko

New member

to DEVOPS

Можно подумать, что проблемы с ядром в RHEL-based не встречаются.

Гентушники же (и тем более Слакварщики) сами по себе более продвинутые, поскольку любят велосипеды, поэтому либо не жалуются, либо решают трабблы самостоятельно без форумов и прочей техподдержки, ага.

to amber

В сущности, все методы приведенные хороши, если работают. Только при подключении репозитория неплохо бы с базовым релизом Debian определиться. Если ничего не поменялось, то ALCE до сих пор на Debian 9 и более «высокие» релизы юзать — гарантированно получить проблемы зависимостей со всеми вытекающими.

Удовлетворите любопытство: зачем Wireguard? Скорость-то понятно, но криптостойкость (и, как следствие, взаимная аутентификация клиентов виртуальной сети) не доказана и вызывает сомнения. Плюс к тому, ГОСТ-поддержку в нем если и завезли, то чисто на энтузиазме хз-кто. Что в наше неспокойное время несколько напрягает, ага.

imho, если на поиграццо или тем более на пром, то лучше тогда на свежем Debian, чем на необновляемой (пока) ALCE.

amber

New member

Удовлетворите любопытство: зачем Wireguard? Скорость-то понятно, но криптостойкость (и, как следствие, взаимная аутентификация клиентов виртуальной сети) не доказана и вызывает сомнения. Плюс к тому, ГОСТ-поддержку в нем если и завезли, то чисто на энтузиазме хз-кто. Что в наше неспокойное время несколько напрягает, ага.

Задача простая — держать весь свой зоопарк личных устройств в одноранговой сети. То есть, для чего нужен обычный классический vpn.

Съехал с L2TP/IPSec -> openvpn -> wireguard. Уже больше года на Wireguard. Объективно могу сказать, что wireguard лучше работает на мобильном коннекте: реже отваливается и выше пропускная способность. Не требует ковыряний и телодвижений после установки — сфоткал QR код/подложил конфиг и забыл вообще про его существование. Ни разу в его сторону не смотрел, с момента установки. Да вообще лучше во всём для моего кейса.

Насчёт аутентификации — я пока не видел CVE по проблемам в Wireguard, которые требовали бы срочной реакции. Если будут — среагируем

ГОСТ не завезли, да.. Может скоро появится

На Astra CE, Astra SE — работает без проблем с марта месяца по описанной мною инструкции.

По поводу подключения 11 дебиана на 9-й — это пример не понимания, что вообще может произойти. Очередной классический пример выстрела себе в ногу, оформленный как «перемога».

Первым делом меняем список репозиториев, на дефолтные для Debian 11.

nano /etc/apt/sources.list

Удаляем там все и вставляем эти строки:

Просто нет слов. Снести основную репу астры дебиан 9 и заменить её на дебиан 11. Верх дебилизма. Parsec оценит эту жертву

Как минимум, так пишут люди, которые не знакомы с sources.list.d, и выставлением приоритета репозитарию.

oko

New member

to amber

Да, пост про Zabbix оценил в период его выхода — ребятки явно рубят фишку в вопросах целей, средств и задач. Там самое смачное в комментариях с участием товарища из РБТ, который пытался сеять разумное, доброе, вечное там, где по умолчанию все в kernel panic и «а у соседа длиннее, толще и в браузере«, ага.

В тему «QR-код + конфиг = работает и забыл» модуль жизненного опыта возопил, что нельзя так к структурным элементам относиться. Но модуль самоанализа указал на крутящийся рядом Squid трехлетней выдержки и посоветовал перепрошить функцию однозначности. Придется на ночь добавить коньяк, пока они там делят один объем памяти — во избежание, ага.

Возвращаясь к wireguard, когда ковырял, пришел к выводам аналогичным треду на Хабре (см. опус про вшитое гвоздями). Не упрека ради, но пользы для — что-нибудь изменилось в спецификациях? Потенциальные курсы на кроссплатформенность и вариативность добавились?

imho, ГОСТ-поддержки в нем не будет. Если модульности нет, то opensource реализации ГОСТ (libgost и проч.) туда без плясок с бубном не подтянешь, придется ждать разработчиков (которым это нафиг не надо, тем более в текущей политической обстановке). И вряд ли РБТ его когда-либо в ALSE вставит нативно (читай, в ALCE тоже не перекочует, да и будет ли она — ALCE — в будущем?). Во всяком случае, я бы на их месте не стал. Слишком геморройно будет подтверждать уровень ОУД и доказывать ФСБ необходимость такого «нетривиального» VPN.

Кстати, а зачем в личном парке одноранговость? imho, надежнее и проще мини-сервер с декларированным функционалом и списком штатных методов взаимодействия. Или тут смысл в минимизации затрат на эксплуатацию и поддержку? Опять-таки, без сарказма и нравоучений, а любопытства ради.