- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Виды атак на Wi-Fi

- Взлом WPA / WPA2 паролей

- Атака на WEP

- Взлом WPS пина

- Понижение WPA

- Замена истинной точки доступа фальшивой

- Мошенническая точка доступа

- Атака на Wi-Fi точки доступа из глобальной и локальной сетей

- Атаки вида «отказ в обслуживании» (DoS Wi-Fi)

- Атаки на специфические сервисы и функции роутеров

- Связанные статьи:

- Беспроводная сеть и атаки на неё. Часть 2

- Атаки на Wi-Fi

- WEP атаки

- WPA атаки

- WPA2 атаки

- WPA3 атаки

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Виды атак на Wi-Fi

Для себя я группирую виды атак на беспроводные точки доступа следующим образом:

- Взлом WPA / WPA2 паролей

- Атака на WEP

- Взлом WPS пина

- Понижение WPA

- Замена истинной точки доступа фальшивой

- Мошенническая точка доступа

- Атака на Wi-Fi точки доступа из глобальной и локальной сетей

- Атаки вида «отказ в обслуживании» (DoS Wi-Fi)

- Атаки на специфические сервисы и функции роутеров

Охарактеризуем каждую из них несколько подробнее.

Взлом WPA / WPA2 паролей

Это самая универсальная атака на Wi-Fi. Её плюсом является то, что она применима ко всем точкам доступа, которые используют WPA / WPA2 (таких большинство).

Есть и минусы, которые вытекают из силы (надёжности) WPA / WPA2. Они заключаются в том, что:

- для реализации атаки у ТД должны быть подключённые клиенты;

- расшифровка паролей ведётся брутфорсингом (методом перебора).

Т.е. при надёжном пароле взломать Wi-Fi за приемлемое время не получится.

Атака на WEP

В эту группу атак входят не только расшифровка пароля в виде простого текста. Для WEP открыт и реализован ряд разнообразных атак, которые позволяют получить желаемый результат даже без расшифровки парольной фразы.

К сожалению, сейчас взлом WEP уходит на второй план, поскольку постоянно уменьшается количество ТД, которые его исопльзуют.

Взлом WPS пина

Ситуация похожа на WEP. Хорошо поддаётся взлому, буквально недавно (меньше года назад) была выявлена новая прореха, которая вместо обычных часов на взлом WPS, требует несколько секунд.

И точно такая же беда как и у WEP — отсутствие универсальности. Всё меньше количество ТД, в которых WPS включён.

Понижение WPA

Чуть выше уже сказано, что WPA / WPA2 обеспечивает достаточно надёжную защиту, если пользователь не выбрал простой пароль. Поскольку с технической точки зрения новые методы не предложены до сих пор, было реализовано несколько методов социальной инженерии. Это один из них.

Производится постоянная деаутентификация Станций и ТД отправкой шифрованных пакетов WPA. Цель — убедить пользователь в неисправности протокола WPA и принудить его перейти на WEP или отключить шифрование. Эта атака реализована в mdk3. mdk3 разрешит клиентам работать с WEP или без шифрования, поэтому есть шанс, что системный администратор просто подумает «WPA сломалась» (что может произойти с некомпетентными сотрудниками). Это можно/нужно комбинировать с социальной инженерией.

Замена истинной точки доступа фальшивой

Суть в том, что точка доступа подавляется бесконечной отправкой пакетов деаутентифекации. При этом злоумышленник «поднимает» свою ТД со схожими характеристиками и ждёт пока пользователи подключаться к ней.

Далее под разными предлогами выманиваются пароли WPA/WPA2.

Наиболее закончено эту атаку может реализовать, например, wifiphisher.

Как и в предыдущем случае — это социальная инженерия. Вероятность успешного результата пропорциональна некомпетентности противоположной стороны.

Мошенническая точка доступа

Это не совсем атака на Wi-Fi. Скорее, это атака с использованием Wi-Fi.

Суть в том, что злоумышленник настраивает открытую точку доступа к Интернету. Ничего не подозревающие любители халявы к ней подключаются. А злоумышленник в это время реализует всевозможные атаки для перехвата паролей, сессий, кукиз или перенаправляет на мошеннические сайты.

Атака на Wi-Fi точки доступа из глобальной и локальной сетей

Это достаточно недооценённая проблема. А вы только задумайтесь, огромное количество людей имеют беспроводной роутер или модем дома. Как правило, дальше настройки Интернета и Wi-Fi мало кто доходит. Мало кто заботится о том, чтобы сменить пароль администратора, и уже совсем единицы вовремя обновляют прошивку устройств.

И всё это множество устройств с учётными данными admin:password прекрасны видны для сканеров в локальной или глобальной сети… (есть исключения, например, не видны устройства с серыми адресами, за NAT и т. д. Т.е. они не видны из глобальной сети, но никто не отменял их видимость в локальных сетях).

И уже есть реализации массовой атаки на дефолтные учётные данные и на известные уязвимости роутеров: Router Scan by Stas’M.

Ситуация похожа на анекдот: «Гестапо обложило все выходы, но Штирлиц вышел через вход».

И с каждым годом количество и виды устройств, которые подключены к сети, только увеличивается. Естественным следствием этого является рост количества устройств, которые не настраивались вообще ни кем. К этим устройствам добавляются веб-камеры, файловые сервера, телевизоры с Wi-Fi (и с встроенными видеокамерами, между прочим), а также разные другие элементы интерьера «умного дома»,

Атаки вида «отказ в обслуживании» (DoS Wi-Fi)

Атака достаточно проста и весьма эффективна. Её смысл заключается в бесконечной отправки пакетов деаутентификации.

Защититься от такой атаки можно только подключившись к роутеру по проводу. Как и при всех других DoS атаках, утечка данных не происходит. Только нарушается нормальная работа. Аналогично другим DoS атакам, после её прекращения всё само начинает работать в обычном режиме.

Атаки на специфические сервисы и функции роутеров

Современные продвинутые роутеры имеют USB порты, к которым можно подключить флешки, жёсткие диски, 3G модемы и прочую переферию. Роутеры, кроме своих обычных функций, могут быть файловыми серверами, веб-серверами, торрент-клиентами и т. д.

Здесь кроется две опасности: уязвимость какой-либо второстепенной службы, либо неправильная настройка (например, заводские пароли), которая позволит злоумышленнику перехватить контроль.

Связанные статьи:

Беспроводная сеть и атаки на неё. Часть 2

В прошлой статье мы установили 2 инструмента для исследования сетевой активности и собрали первые данные о состоянии радио канала вокруг. В этой статье попробуем собрать данные по существующим инструментам для проведения атак и изучим основные протоколы безопасности.

Атаки на Wi-Fi

Большинство атак, которые известны на беспроводные сети это атаки на механизмы аутентификации для доступа к беспроводной сети. Выбираются эти механизмы не случайно, так как именно они препятствуют бесконтрольному подключению к точке доступа. Весь процесс соединения с точкой доступа можно схематически изобразить так:

Синим цветом на картинке обозначены именно те шаги в процедуре коннекта к точке доступа, которые как раз отвечают за аутентификацию. Все действия, которые выполняются в рамках аутентификации используют отдельные протоколы, которые с помощью криптографических алгоритмов позволяют безопасно предоставить аутентификационные данные пользователя для точки доступа.

За время существования Wi-Fi для процедур аутентификации стали известны следующие протоколы:

Все протоколы отличаются друг от друга набором данных, которые требуются для проведения успешной аутентификации. Для сравнения можно представить вот такую табличку:

Тоесть каждый из протоколов использует свой метод шифрования и валидации данных. По таблице так же видно, что часть из протоколов считается устаревшей и больше не используется для современных устройств. Но на деле это не так, устройства которые требовательны по питанию могут всё еще использовать старые алгоритмы.

И так, какие атаки можно провести на практике по отношению к каждому протоколу, который описан выше? Попробуем составить список.

WEP атаки

Для WEP существуют следующие атаки:

- mana attack/evil twin (MiTM)

- FMS Attack (Восстановление ключа)

- Korek Attack (Восстановление ключа)

- PTW Attack (Восстановление ключа)

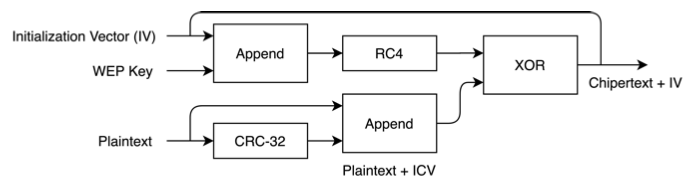

Все атаки, кроме MiTM выполняются на алгоритм шифрования, который используется протоколом. Ниже приведем блок схему с примером работы алгоритма:

Для реализации атак в сети есть набор инструментов, который достаточно эффективно может решать задачу восстановления ключа. Единственным условием для проведения атаки является необходимость сбора данных, которые передаются в рамках взаимодействия сети. То есть нужно насобирать как можно больше даных из радиоэфира Wi-Fi и просто провести восстановления ключа по данным, которые находятся в служебной части передаваемой информации.

Самым популярным инструментом для атак является Aircrack-ng. Все алгоритмы восстановления ключа просто встроены в этот набор инструментов.

WPA атаки

Для WPA перечень атак так же довольно обширен:

- Атака по списку паролей (Восстановление ключа)

- перебор WPS

- EAP-GTC downgrade атака

Атаки направлены либо на дополнительных механизм аутентификации, который добавлен в само устройство, либо используется ухищрение в виде перехвата handshake этапа коннекта пользователя к точке доступа. На картинке в самом начале статьи синим цветом как раз выделены данные, которые сохраняются в виде дампа.

Инструмент для перебора WPS — Bully, утилиту можно использовать сразу после скачивания из репозитория. Брутфорс запускается командой:

Инструмент для перебора по списку — Aircrack-ng. Для атаки пользователи должны пройти процедуру аутентификации и данные, которые были переданы в этот момент собираются с помощью airmon, а затем в офлайне происходит брутфорс по заданному списку паролей. Для простоты можно использовать rockyou.txt.

EAP-GTC downgrade атаку можно производить с помощью инструмента eaphammer. На странице проекта написано, что инструмент работает с WPA2, но его режимы так же подходят для работы с WPA-EAP.

WPA2 атаки

Так как протокол является улучшением уже существующего протокола, поэтому часть атак из WPA для него остаются справедливыми. Этот протокол в отличии от предыдущих до сих пор актуален, им пользуются точки доступа по-умолчанию. Криптография для обеспечения доступа к точке и шифрование данных в сети достаточно хорошо реализовано в рамках документации, однако имплементация на устройствах содержит определенные издержки, которые используются инструментами для получения данных о ключе доступа и расшифровке трафика. И так список атак:

- Атака по списку паролей

- перебор WPS

- PMKID Hash атака по списку

- EAP-GTC downgrade атака

Результатом каждой из атак является ключ, который позволяет получить доступ к Wi-Fi.

Инструменты для проведения атак — все те же самые, которые были перечислены для WPA и дополнительно Bettercap. Этот инструмент автоматически будет собирать все данные в дамп и сохранять на диск для дальнейшего брутфорса. Брут можно осуществлять либо через пакет aircrack, либо через hashcat.

WPA3 атаки

Самый последний вариант протокола безопасности для Wi-F, хоть и был создан в 2018 году, до сих пор завоевывает рынок точек доступа и сетевых карт. Протокол учитывает все недостатки предыдущих и теоретически является самым защищенным. Атак, которые позволяли бы восстановить ключ шифрования и получить полный доступ к системе нет. Есть только вариации атак на отказ в обслуживании в которых может быть произведен переход на предыдущие версии алгоритмов безопасности.

То есть для проведения поиска скрытых точек доступа и теста их с точки зрения безопасности можно использовать следующий набор инструментов:

- bettercap для проведения mitm атак и атак на восстановления ключа;

- aircrack пакет для проведения восстановления ключа и атак на отказ в обслуживании;

- eaphammer для восстановления ключа;

- Bully — для проведения брутфорса WPS.

В современном мире вопрос кибербезопасности стоит на первом месте. Усиление кибератак на предприятия, кибервойны, упрощение реализации мошеннических схем бросают нам каждый день новые вызовы. Как собрать свой собственный контур безопасности? Поговорим об этом на бесплатном вебинаре с преподавателем курса «Сетевая безопасность» Сергеем Терешиным.