- Всемирная база паролей к сетям Wi-Fi на вашем мобильнике

- Словари для брута Wi-Fi: подборка самых популярных баз

- Пласт теории на введение

- Актуальные базы

- Альтернативы

- Словари Kali

- «3 WiFi» – узнать пароль от любой Wi-Fi сети

- Поиск пароля

- Поиск диапазона IP

- Устройство по MAC

- Подключение по WPS

- Что делать если вы нашли свою Wi-Fi в базе?

- Регистрация

Всемирная база паролей к сетям Wi-Fi на вашем мобильнике

Те из нас, кто много путешествует, наверняка не раз оказывались вот в такой ситуации: в городе, в который вы приехали, много беспроводных сетей, но все они с паролями (которых вы не знаете). Местной SIM-карты у вас нет, а интернет в роуминге у вас стоит как двигатель самолёта, на котором вы прилетели.

А вот здорово бы было, если бы хотя бы некоторые из этих паролей были бы вам известны. Давайте рассмотрим, как именно подобная система могла бы работать.

Для простоты давайте предположим, что у всех пользователей Android-телефоны (или планшеты), и у всех есть root-доступ к устройству. Естественно, на практике стоит разрабатывать такую систему с расчётом на более широкую аудиторию, но, поскольку это вносит значительные технические усложнения, давайте сначала рассмотрим именно такую пользовательскую категорию.

Итак, наш пользователь (назовём его Света) сидит дома и пьёт какао. Какао тёплое, настроение хорошее, всё прекрасно. Но тут Света вспоминает, что ей нужно пойти в город по делам, и что ей, скорее всего, понадобится интернет, а мобильного интернета у неё нет. Поэтому она запускает Android-приложение (назовём его hsdb — hotspot database), которое заботливо сообщает ей о том, что в базе данных появилось 137415 новых сетей Wi-Fi (с паролями!), и Света, конечно же, нажимает на «Обновить». Программа показывает ей прогресс-бар и приблизительную оценку времени, необходимого на обновление локальной базы данных. Вместе с тем, hsdb также выводит сообщение о том, что в файлике /data/misc/wifi/wpa_supplicant.conf (именно в него Android-устройства записывают пароли к беспроводным сетям, к которым подключается пользователь) появились новые записи, и уточняет у Светы, хочет ли она загрузить их в общую базу данных. Света отмечает галочками 3 из 4 новых записей — к двум сетям она подключалась в кафешечках, к одной (гостиничной) она подключена прямо сейчас, а вот та сеть, которую она не отметила, дома у её подруги, и Света не хочет, чтобы пароль к ней был доступен любому желающему — и нажимает «Опубликовать». Три выбранные сети почти моментально оказываются в общей базе данных (разумеется, без какой-либо информации о Свете).

Проходит ещё пара минут, и обновление базы данных завершается. Довольная Света идёт в город, зная, что ей теперь не стоит так уж сильно беспокоиться на тему Интернета: не нужно задавать официантам эти абсурдные вопросы в духе «Excuse me, could you please tell me the password for your Wi-Fi?», да и, скажем прямо, скорее всего она сможет воспользоваться Интернетом и на улице (возле тех же кафешек, например). Света просто открывает hsdb, и видит список тех сетей, до которых есть сигнал и для которых в локально сохранённой базе данных есть пароль.

В принципе, в самом простом варианте — этого вполне достаточно. Но если усложнять, и реализовывать подключение с помощью hsdb (а не с помощью стандартного меню), то можно также записывать BSSID. Потому что, во-первых, название у некоторых сетей может периодически меняться, а во-вторых, по BSSID часто можно определить местоположение. Да и, в принципе, можно сразу заодно и координаты записать — может получиться более точно, чем проверять BSSID по публичным БД. К тому же, в этом случае исчезает необходимость читать /data/misc/wifi/wpa_supplicant.conf, и приложение начинает работать уже везде, а не только там, где есть root-доступ.

Конечно, если в базе данных хранится информация о физическом местоположении сетей, то сама собой напрашивается возможность показать карту (с возможностью предварительного кэширования выбранных городов), на которой можно будет в любой момент посмотреть, где поблизости есть такие сети, пароль для которых известен.

Также было бы полезно, чтобы база данных (и, возможно, даже карта) была доступна через веб-сайт. Чтобы было удобно добавлять и смотреть пароли с компьютера. И, разумеется, у такой системы должно быть хорошее открытое API с качественной документацией — чтобы любой желающий мог написать приложение для любой платформы.

Буду рад вашим комментариям и идеям. С Новым годом вас, и поменьше вам трудностей с поиском беспроводных сетей в путешествиях.

Словари для брута Wi-Fi: подборка самых популярных баз

Привет! Это будет вспомогательная статья к моему основному циклу по безопасности беспроводных сетей. Посвящу я ее подборке баз паролей Wi-Fi. Только самое полезное, без лишней воды.

Вы можете не согласиться с моим мнением по многим моментам – комментарии всегда открыты для обсуждения. Одобряется помощь друг другу.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Пласт теории на введение

Сами базы будут ниже. Здесь я не смог удержаться и попробую обозначить существующие проблемы в методах брута Wi-Fi. Какие в этом направлении существуют подходы:

- Классический брутфорс на лету – т.е. пытаетесь подключаться к точкам доступа и тут же проверять пароли. Метод канул в небытие, не используйте этот анахронизм!

- Перехват хэндшейка и его брут в том же Aircrack – Hashcat – самая рабочая методика, позволяющая задействовать все мощности своего компьютера. Надеюсь, что вы пришли именно для этого сюда.

- Брут WPS – тоже имеет место быть, но второй способ используют чаще.

Подробнее про все актуальные методы взлома и защиты Wi-Fi я писал ЗДЕСЬ – искренне рекомендую к ознакомлению.

Какая мысль нам важна по второму пункту задачи:

Пароли бывают разной длины. Не используйте базы, не обдумав их предназначения.

Вот некоторые из моих мыслей:

- Начиная с WPA, не существует паролей меньше 8 символов. Т.е. все, что ниже, не имеет смысла к использованию. Разумеется, если вам не повезло найти WEP сеть.

- В своих паролях люди очень часто используют числа – номера телефонов и даты.

- Можно найти популярные слитые пароли, например, с емэйлов – домашние пароли к точкам доступа тоже будут совпадать. То есть, есть смысл прогонять по популярным спискам паролей (разумеется, длиннее 8 символов).

- И если уже ничего не помогает – можно использовать полный перебор. Есть уже и готовые базы, но сам предпочитаю использовать генератор Crunch – задаете любые НУЖНЫЕ ИМЕННО ВАМ условия, и получаете готовую базу.

При использовании головы, вероятность успешного подбора пароля увеличивается по экспоненте.

Актуальные базы

С теорией разобрались, самое время дать готовые базы. Если у вас есть что-то свое – кидайте в комментарии с пояснениями. Комменты на модерации, пройдет не все, хлам здесь не нужен.

Что доступно и юзабельно, самые популярные словари паролей в России и СНГ (формат dic и txt – все текстовые файлы):

- ТОП пароли Wi-Fi для WPA, WPA2, WPA3

- ТОП 9 миллионов

- Список паролей E-mail

- Даты и дни рождения

- Телефоны – Россия – Украина – Белоруссия

- 8-значные цифры

- 9-значные цифры

Альтернативы

Здесь оставлю несколько альтернативных вариантов для подбора паролей. А вдруг пригодится читателю:

- Можно использовать программы для генерации – Crunch и John the Riper – позволяет создать базы под свои конкретные идеи. Но как правило перебор по сплошным генеренкам даже на суперсовременном железе – это очень долго.

- Существуют онлайн-сервисы (не даю, ибо есть и злодеи), которые уже расшифровали многие хэндшейки или возьмутся за их расшифровку – ясно дело за отдельную плату, но иногда оно того стоит.

Словари Kali

Эти словари для взлома уже присутствуют у любого пользователя Kali Linux. Так что смело используем и ничего не скачиваем. Ниже дам список с небольшими пояснениями. Но то, что было выше, вполне достаточно для нормально работы с переменным успехом.

- RockYou (/usr/share/wordlists/rockyou) – самый популярный словарь для пентеста под любое дело. Можно применять и для Wi-Fi, только рекомендую предварительно провести очистку от неподходящих паролей через тот же pw-inspector.

Вот и все. Если есть, что предложить – кидайте в комментариях ниже. Посмотрим, разберёмся, только без хлама.

«3 WiFi» – узнать пароль от любой Wi-Fi сети

Это проект, созданный хакерами, программистами да и просто единомышленниками. В общем ты можешь совершенно бесплатно получить пароль от ближайшей к тебе беспроводной сети, если она когда-то была взломана участниками проекта. Для того чтобы просмотреть полные данные о ближайших сетях, есть специальная карта. Просто нажимаем на этот пункт сверху и вводишь название своего города. Можно также ввести полный адрес. Официальный сайт проекта «3 WIFI» – http://3wifi.stascorp.com .

Но для того, чтобы просмотреть и увидеть пароль, нужно быть зарегистрированным. К счастью, проект предоставляет возможность гостевого использования ресурса. В качестве гостя ты можешь использовать данные:

У данной учётной записи есть свои ограничения, но для срочного дела – она пойдёт. Также есть и другие способы поиска пароля и логина.

ПРИМЕЧАНИЕ! Все активные ссылки, на форум, коды и программу находится на «Главной» страницы сайта. Нет смысла оставлять ссылки здесь, так как они могут измениться. Ссылку на сам сайт я уже писал чуть выше. Если будут вопросы о сервисе – пишите их в комментариях.

Поиск пароля

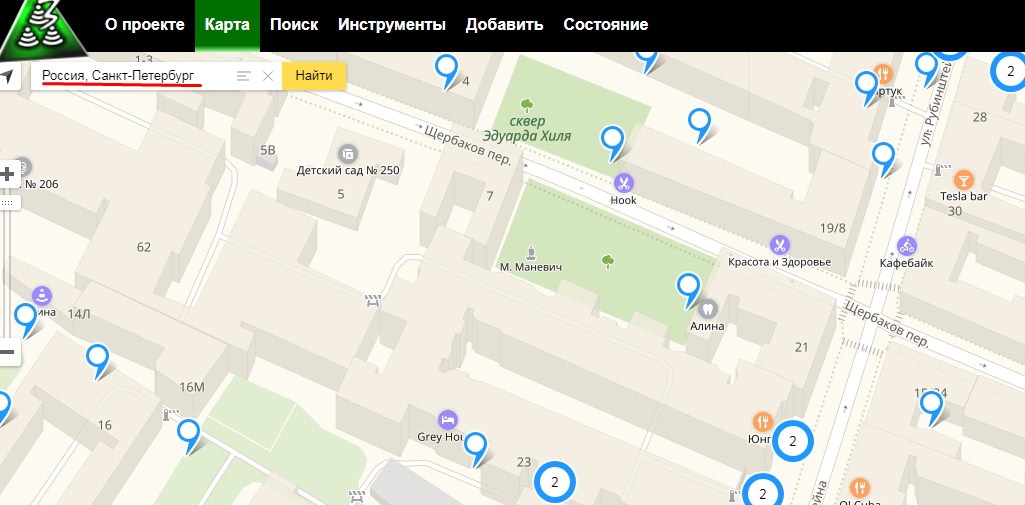

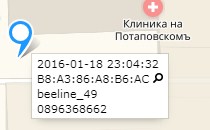

И так вы входите под своей учетной записью или можете воспользоваться гостевой. Далее вы можете просмотреть ближайшие сети на карте. Нажимаем на точку и видим данные:

На дату также стоит обращать внимание. Некоторые сети очень старые и их может уже не существовать. Но проект постоянно пополняет новые сетки.

И тут сразу же у многих возник вопрос – а есть ли там моя Wi-Fi сеть. Это можно проверить куда проще. Заходим в раздел «Поиск».

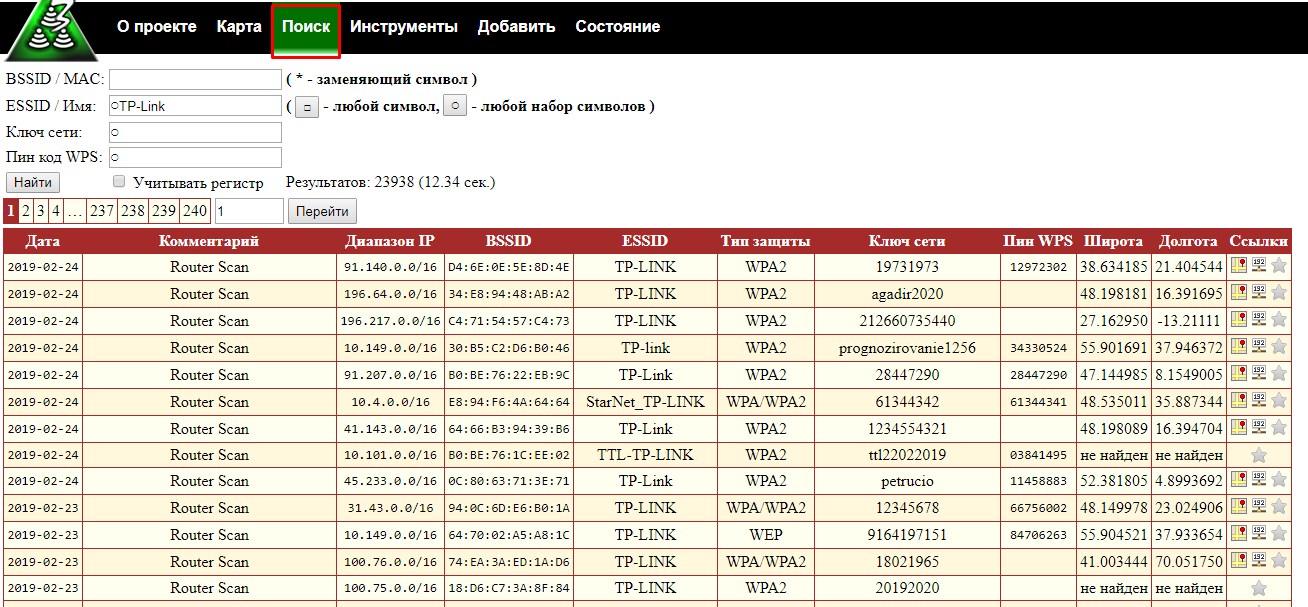

Теперь попробуйте найти свой роутер. Лучше всего использовать поиск по MAC-адресу, так вы точнее всего сможете найти именно свою сеть. Но можно произвести поиск по имени сети, по паролю или по ПИН-коду WPS. В последнем случае результат может быть не правильным, так как ВПС ключи чаще всего заводские.

После поиска вы можете просмотреть результат. Для примера и я ввёл имя сети как «TP-Link». Как видите мне сразу пришло 240 страниц результатов. Кстати, можно сразу же посмотреть адрес данной точки доступа, нажав на кнопку карты в столбце «Ссылки».

ПРОСЬБА! Ребята, кто нашёл свою сеть в базе данных, напишите об этом в комментариях. Интересно узнать, насколько силён взломщик у этих ребят. Лично я свою сеть не нашёл, но это потому что, я живу в маленьком городе и тут сетей не так много.

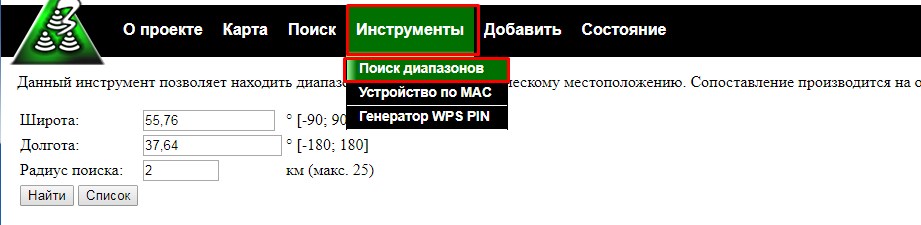

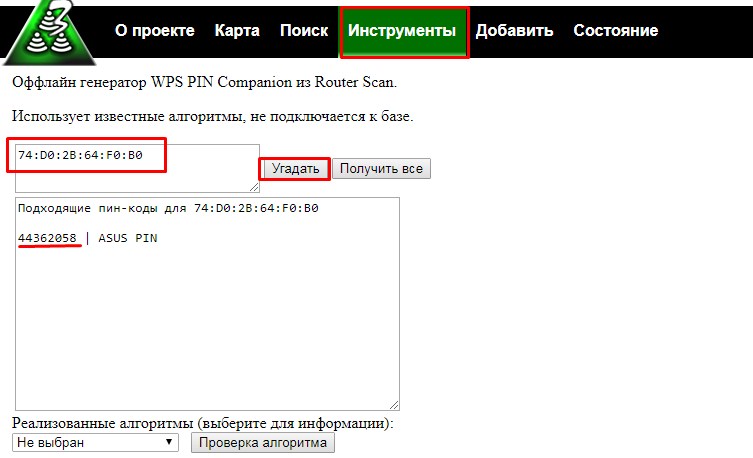

Поиск диапазона IP

Для входа заходим в «Инструменты», а потом нажимаем «Поиск диапазонов».

Далее вводим координаты на карте: широту, долготу. Указываем радиус поиска и нажимаем «Найти». Далее видим диапазон IP адресов, которые используется тем или иным провайдеров, имя сети. В описании указывается название компании, ну и иногда ссылку на официальный сайт.

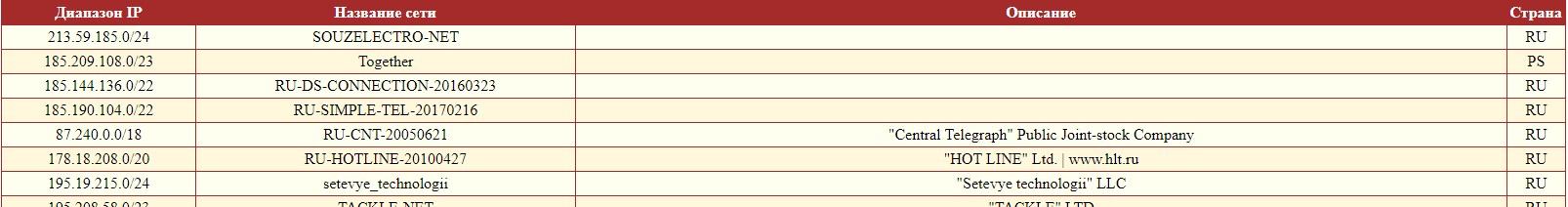

Устройство по MAC

Некий экстрасенс в мире маршрутизаторов. Вы вводите в поле MAC-адрес, а система высчитывает примерное название и модель роутера. Для примера взял МАК-адрес аппарата ASUS RT-AC68 и как видите он его сразу определил.

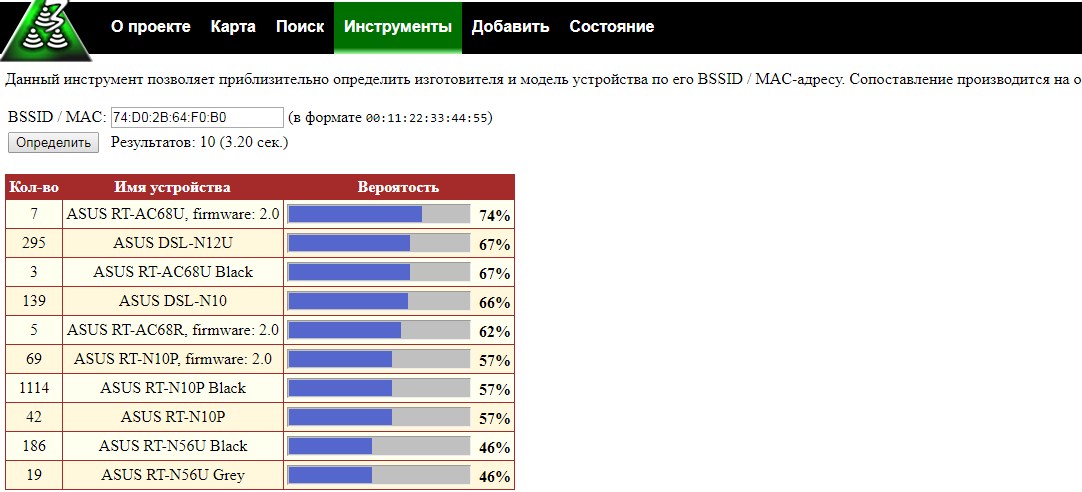

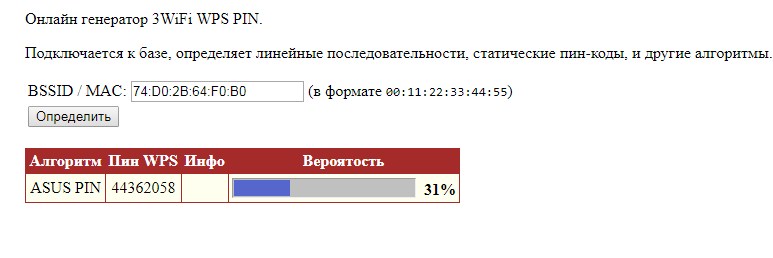

Подключение по WPS

Как вы знаете подключиться к вай-фай сети можно как по стандартному паролю, так и по заводскому WPS. То есть вы указываете тип подключение и просто вписываете стандартный ВПС пароль. Но его можно узнать из базы данных. Для этого заходим в «Инструменты» – «Генератор WPS PIN». И далее вписываем MAC-адрес и нажимаем «Угадать».

В качестве бонуса он ещё пишет компанию, которая выпустила этот роутер. Но это мы использовали код генератора с сайта, без участия сервера. Если поиск не дал результата, или PIN не подошёл, можно воспользоваться онлайн-генератором справа. Делаем тоже самое. Тут алгоритм более сложный, но я получил тот же результат.

Что делать если вы нашли свою Wi-Fi в базе?

Сразу скажу, что удалить её никаким образом оттуда нельзя, ни за какие деньги. Поэтому делаем следующее:

- Заходим в свой роутера.

- Меняем имя сети.

- Устанавливаем тип шифрования как WPA2-PSK.

- Ставим сложный пароль. Обязательно указываем цифры, буквы – как верхнего, так и нижнего регистра. Ещё лучше добавить пару символов.

- Перезагружаем маршрутизатор.

Если вы не знаете: как войти в WEB-интерфейс роутера и как поменять ключ? – то эту инструкцию вы сможете найти у нас на портале. Для этого просто введите название вашего роутера в поисковую строку (именно на портале, а не в Google или Яндекс).

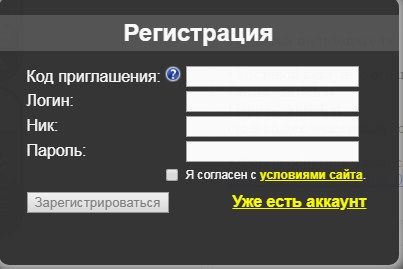

Регистрация

Сразу скажу, что для регистрации живого аккаунта нужен код приглашения. Его можно получить двумя способами:

- Быть активным участником форума, помогать проекту, делать сканирования сетей и постоянно добавлять в базу данных новые маршрутизаторы.

- Заплатить 5$ разработчику проекта.

Я думаю, 5 баксов не такая большая плата, тем более все эти деньги в большей степени пойдут на поддерживание в работоспособном виде сервера, который хранит, обрабатывает и выдает по запросам все пароли. Так что, если вы решили зарегистрироваться, поддержите ребят рублём или долларом, чтобы проект процветал и развивался.