9.3. Обеспечение безопасности беспроводных сетей

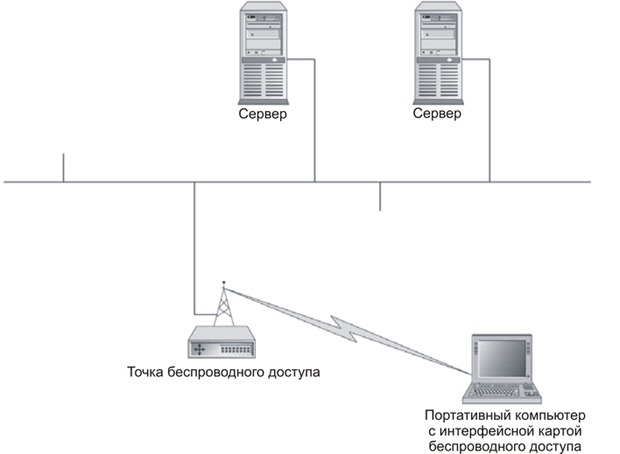

В беспроводных локальных сетях главным образом используется группа стандартов 802.11x (a, b, g и т. д.) технологии Wi-Fi. Эти стандарты позволяют соединять рабочие станции каналами с пропускной способностью до 54 Мбит/с с использованием беспроводной точки доступа, которая подключается к кабельной сети или напрямую к другой рабочей станции (см. рис. 9.8).

Рис. 9.8. Типичная архитектура беспроводной сети

Так как беспроводные сети используют воздух и пространство для передачи и приема информации (сигналы являются открытыми для любого лица, находящегося в зоне действия), безопасность передачи данных является очень важным аспектом безопасности всей системы в целом. Без обеспечения должной защиты конфиденциальности и целостности информации при ее передаче между рабочими станциями и точками доступа нельзя быть уверенным в том, что информация не будет перехвачена злоумышленником, и что рабочие станции и точки доступа не будут подменены посторонним лицом.

9.3.1. Угрозы безопасности беспроводных соединений

Обнаружение беспроводных сетей

Обнаружить WLAN очень легко. Действительно, именно для этой цели был разработан ряд средств. Одной из таких утилит является NetStumber (http://www.netstumber.com/); она работает в операционных системах семейства Windows и может использоваться совместно со спутниковым навигатором (ресивером глобальной системы позиционирования, GPS) для обнаружения беспроводных сетей WLAN. Данная утилита идентифицирует SSID сети WLAN, а также определяет, используется ли в ней WEP. Существуют и другие средства, идентифицирующие рабочие станции, подключенные к точке доступа, а также их MAC-адреса например, Kismet (http://www.kismetwireless.net/).

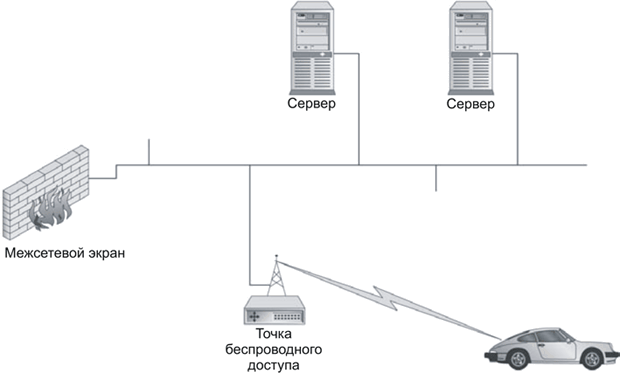

Беспроводные сети по своей природе позволяют соединять с физической сетью компьютеры, находящиеся на некотором расстоянии от нее, как если бы эти компьютеры находились непосредственно в сети. Такой подход позволит подключиться к беспроводной сети организации, располагающейся в здании, человеку, сидящему в машине на стоянке рядом с ним (см. рис. 9.9).

Рис. 9.9. Прослушивание сети WLAN

Несмотря на то, что прослушивание сети представляет серьезную опасность, активные атаки могут быть еще более опасными. Основной риск, связанный с беспроводными сетями, состоит с том, что злоумышленник может успешно преодолеть периметр сетевой защиты организации. Не следует полагать, что атаки с использованием уязвимостей — это единственный способ злонамеренного воздействия злоумышленников. Если хакер прослушивает сеть, он может также перехватить пароли и пользовательские идентификаторы. Основные атаки проводимые на WLAN связанны с перехватом информации передаваемой по сети за счет низкой криптостойкости алгоритмов шифрования WEP.

9.3.2. Протокол wep

Стандарт 802.11x определяет протокол Wired Equivalent Privacy (WEP) для защиты информации при ее передаче через WLAN.

WEP предусматривает обеспечение трех основных аспектов обеспечивающих безопасность.

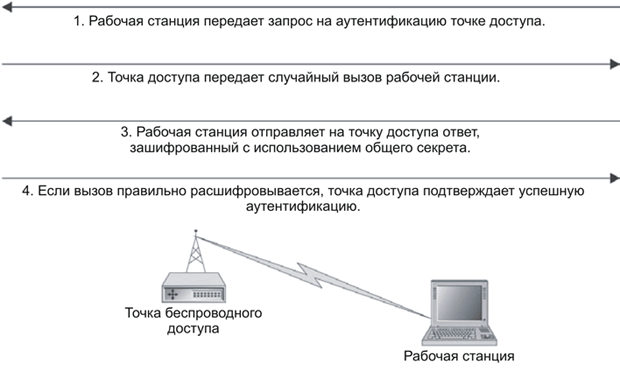

- Аутентификация. Служба аутентификации WEP используется для аутентификации рабочих станций на точках доступа. В аутентификации открытых систем рабочая станция рассматривается как аутентифицированная, если она отправляет ответный пакет с MAC-адресом в процессе начального обмена данными с точкой доступа. В реальных условиях данная форма аутентификации не обеспечивает доказательства того, что к точке доступа подключается именно конкретная рабочая станция, а не какой-либо другой компьютер.

- Конфиденциальность. Механизм обеспечения конфиден-циальности базируется на RC4. RC4 — это стандартный мощный алгоритм шифрования, поэтому атаковать его достаточно сложно. WEP определяет систему на базе RC4, обеспечивающую управление ключами, и другие дополнительные службы, необходимые для функционирования алгоритма. WEP поддерживает ключи длиной 40 бит и 128 бит (непосредственный ключ комбинируется с вектором инициализации алгоритма). К сожалению, WEP не определяет механизм управления ключами. Это означает, что многие инсталляции WEP базируются на использовании статических ключей. Действительно, часто на всех рабочих станциях сети используются одни и те же ключи.

- Целостность. Спецификация протокола WEP включает контроль целостности для каждого пакета. Используемая проверка целостности представляет собой циклическую 32-битную проверку избыточности (CRC). CRC вычисляется для каждого пакета перед его шифрованием, после чего данные в комбинации с CRC шифруются и отправляются в пункт назначения. Несмотря на то что CRC с криптографической точки зрения небезопасна, она защищается шифрованием. Используемая здесь система шифрования может быть достаточно надежной, если алгоритм шифрования обладает достаточной мощностью. Однако недостатки WEP представляют угрозу и для целостности пакетов.

Рис. 9.10. Аутентификационный обмен WEP

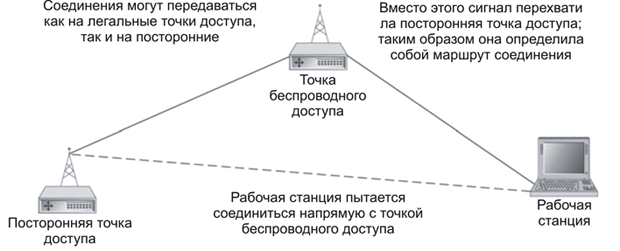

WEP предусматривает использование службы аутентификации. К сожалению, эта служба осуществляет только аутентификацию рабочей станции относительно AP. Она не обеспечивает взаимную аутентификацию, поэтому рабочая станция не получает доказательства того, что AP действительно является авторизованной точкой доступа в данной сети. Таким образом, использование WEP не предотвращает перехват данных или атаки через посредника (cм. рис. 9.11).

Рис. 9.11. Атака на WEP через посредника

Безопасность беспроводных компьютерных сетей

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ РЕСПУБЛИКИ

КРЫМ “СИМФЕРОПОЛЬСКИЙ ПОЛИТЕХНИЧЕСКИЙ КОЛЛЕДЖ”

ПРЕЗЕНТАЦИЯ НА ТЕМУ: БЕЗОПАСНОСТЬ

БЕСПРОВОДНЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ

ПОДГОТОВИЛИ: СТУДЕНТЫ ГРУППЫ 2СА-1

ХАЛИМОНЕНКО ИЛЬЯ, ПИГОРЬ РУСЛАН, МАРЧЕНКО АЛЕКСАНДР

ПРОВЕРЯЮЩИЙ: ПРЕПОДАВАТЕЛЬ ПО ДИСЦИПЛИНЕ

“ТЕХНОЛОГИИ ФИЗИЧЕСКОГО УРОВНЯ ПЕРЕДАЧИ ДАННЫХ “

ДАШКЕВИЧ ЕЛЕНА АЛЕКСЕЕВНА

2.

СТАНДАРТЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Обеспечивая основы безопасности беспроводных технологий,

необходимо учитывать их классификацию. В зависимости от

обеспечиваемой дальности передачи информации их

подразделяют на следующие категории:

WWAN — беспроводные глобальные сети. Самым

распространенным типом таких сетей являются сети GPRS,

действие которых распространяется на десятки километров.

WMAN — беспроводные сети городского масштаба. Транслируют

информацию на расстояние до нескольких километров.

WLAN — беспроводные локальные сети. Обеспечивают передачу

информации на расстояние от нескольких десятков, до нескольких

сотен метров. К этой категории относятся сети Wi-Fi.

WPAN — персональные беспроводные сети. Используются для

подержания связи компьютеров, телефонов, оргтехники, других

устройств. Действие сети распространяется до нескольких

десятков метров. К это группе принадлежат сети Bluetooth.

3.

РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

GPRS

Стандарт GPRS дает возможность выхода в

интернет из любой точки мира, в которой

действует покрытие сотовой сети. Стандарт

предоставляется мобильными операторами. Он

доступен для пользователей сотовых

телефонов и модемов с поддержкой GSM

соединения. Услуги тарифицируются в

зависимости от объем переданных данных.

Время, проведенное пользователем в сети, не

учитывается при расчете стоимости.

BLUETOOTH

Технология Bluetooth дает возможность

беспроводного соединения с целью передачи

данных двух устройств, например, мобильных

телефонов, телефона и компьютера и т. д.

Передача информации по стандарту Bluetooth в

зависимости от условий возможна на

расстояние до 100 метров.

4.

РАЗДЕЛЫ СТАНДАРТОВ СВЯЗИ

NFC

Стандарт NFC поддерживает передачу

трафика на малое расстояние — до 20 см.

Однако скорость передачи намного превышает

скорость, которую обеспечивает Bluetooth.

Стандарт обеспечивает высокую степень

безопасности беспроводной технологии,

поскольку данные хранятся на отдельном чипе.

WI-FI

Wi-Fi — самый популярный стандарт

беспроводной передачи данных. Он широко

применяется для создания локальных сетей,

объединяющих компьютеры, телефоны и

другие устройства для подключения к

интернету. Локальная сеть строится в

определенном радиусе вокруг установленной

точки доступа, которая подключается к сети по

проводу или с использованием других

беспроводных технологий. Расстояние, на

котором обеспечивается передача данных,

зависит от характеристик роутера.

5.

УГРОЗЫ БЕСПРОВОДНЫХ ТЕХНОЛОГИЙ

Существенные проблемы безопасности беспроводных сетей, несмотря на их существенные

плюсы, является одним из основных их недостатков. В этом плане они намного уступают

проводному соединению. Это связано с тем, что для взлома проводной сети злоумышленнику

необходим непосредственный доступ к кабелю, получить который намного сложнее, чем

перехватить радиосигнал при помощи специальных устройств. Кроме того, часто беспроводные

сети работают даже без элементарной защиты паролем.

Получение доступа к локальной беспроводной сети дает злоумышленникам возможности

похищения конфиденциальной информации и персональных данных, распространения

вредоносного ПО, для других манипуляций.

6.

РАЗЛИЧАЮТ НЕСКОЛЬКО ОСНОВНЫХ ВИДОВ АТАК,

КОТОРЫЕ УГРОЖАЮТ БЕЗОПАСНОСТИ

БЕСПРОВОДНЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ:

«Человек посередине»

DDoS-атаки

Ложная точка доступа

Атаки на сетевое оборудование

7.

«ЧЕЛОВЕК ПОСЕРЕДИНЕ»

Man-in-the-Middle, относится числу наиболее распространенных типов атак.

Этот способ чаще всего применяется для подключения к точкам доступа, не защищенным паролем.

Поскольку сигнал в таких сетях транслируется без шифрования, злоумышленник может перехватывать его при

помощи обычного ноутбука

Атаки Man-in-the-Middle подразделяются на:

Подслушивание

Манипуляция

«Подслушивание» называют еще пассивной

Атаки типа «Манипуляция» называют

атакой. Оно выполняется при помощи

специального программного обеспечения,

которое после получения доступа в

локальную сеть отображает на компьютере

злоумышленника весь трафик пользователя.

активными. В этом случая хакер получает

возможность не только кражи персональных

данных пользователя, но и манипуляции его

устройством через беспроводную сеть.

Например, при помощи специального ПО на

компьютер пользователя может быть

отправлена от имени точки доступа команда

переадресации браузера на определенную

страницу в интернете.

8.

DDOS-АТАКИ И ЛОЖНАЯ ТОЧКА ДОСТУПА

DDoS

Целью злоумышленников является

нарушение работы локальной сети, при

котором ее невозможно полноценно

использовать. Атака может производится на

программном и на аппаратном уровне. В

первом случае хакеры используют

существующие уязвимости в программном

обеспечении. Атака на аппаратном уровне

выполняется за счет переполнения системы

запросами, что приводит к исчерпанию ее

ресурсов

Ложная точка доступа

Атаки типа «Манипуляция» называют

активными. В этом случая хакер получает

возможность не только кражи персональных

данных пользователя, но и манипуляции его

устройством через беспроводную сеть.

Например, при помощи специального ПО на

компьютер пользователя может быть

отправлена от имени точки доступа команда

переадресации браузера на определенную

страницу в интернете.

9.

РЕКОМЕНДАЦИИ ПО БЕЗОПАСНОСТИ

Основные рекомендации по защите беспроводных сетей:

Всегда отключайте роутер в тех случаях, когда не пользуетесь

интернетом. Эта мера позволит уменьшить вероятность подвергнуться

атаке.

Используйте регулярно обновляемый эффективный антивирус.

Используйте эффективные протоколы безопасности беспроводных сетей.

Так, при настройке роутера рекомендуется устанавливать протоколы

защиты WPA/ WPA2.

Применяйте фильтрацию по MAC-адресам.

Запретите трансляцию ID сети. В этом случае получить возможность

подключения к вашей беспроводной сети сможет только тот

пользователь, который знает ее идентификатор.

Изменить логин и пароль по умолчанию.

Ограничьте радиус действия сети. В идеале лучше ограничить действие

Wi-Fi только пределами вашей квартиры или офиса.

Запретите доступ к настройкам роутера через Wi-Fi.