- How To Install besside-ng-1.5.2-2.fc30.x86_64.debug on Kali Linux

- One-liner install command

- What is besside-ng-1.5.2-2.fc30.x86_64.debug and what are the ways to install it?

- Install besside-ng-1.5.2-2.fc30.x86_64.debug using apt-get

- Install besside-ng-1.5.2-2.fc30.x86_64.debug using apt

- Install besside-ng-1.5.2-2.fc30.x86_64.debug using aptitude

- How to upgrade (update) a single package besside-ng-1.5.2-2.fc30.x86_64.debug using apt-get?

- How To Uninstall besside-ng-1.5.2-2.fc30.x86_64.debug from Kali Linux

- Uninstall besside-ng-1.5.2-2.fc30.x86_64.debug and all its dependencies

- Remove besside-ng-1.5.2-2.fc30.x86_64.debug with all configurations and data

- Remove besside-ng-1.5.2-2.fc30.x86_64.debug completely (configurations, data and all of its dependencies)

- Extra info and code examples

- Conclusion

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Автоматический сбор рукопожатий с Besside-ng

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Besside-ng

- Описание Besside-ng

- Справка по Besside-ng

- Руководство по Besside-ng

- Примеры запуска Besside-ng

- Установка Besside-ng

- Установка в другие операционные системы

How To Install besside-ng-1.5.2-2.fc30.x86_64.debug on Kali Linux

In this guide, we’ll discuss How To Install besside-ng-1.5.2-2.fc30.x86_64.debug on Kali Linux. Also, we will demonstrate how to uninstall and update besside-ng-1.5.2-2.fc30.x86_64.debug .

One-liner install command

For those in a hurry, here’s a one-line installation command:

sudo apt-get update && sudo apt -y install aircrack-ngBut if you are interested in the detailed steps with descriptions, the following information is for you.

What is besside-ng-1.5.2-2.fc30.x86_64.debug and what are the ways to install it?

Short description: wireless WEP/WPA cracking utilities

Before beginning this tutorial, you will need access to a server or computer running Kali Linux. This guide was written specifically with a server running Kali Linux in mind, although it should also work on older, supported versions of the operating system.

Also, make sure you are running a regular, non-root user with sudo privileges configured on your server. When you have an account available, log in as your non-root user to begin.

There are several ways to install besside-ng-1.5.2-2.fc30.x86_64.debug on Kali Linux. You can use (links are clickable):

In the following sections, we will describe each method in detail. You can choose one of them or refer to the recommended one.

Install besside-ng-1.5.2-2.fc30.x86_64.debug using apt-get

First, update apt database with apt-get using the following command.

After updating apt-get database, You can install besside-ng-1.5.2-2.fc30.x86_64.debug using apt by running the following command:

sudo apt -y install aircrack-ngInstall besside-ng-1.5.2-2.fc30.x86_64.debug using apt

Because besside-ng-1.5.2-2.fc30.x86_64.debug is available in Kali Linux’s default repositories, it is possible to install it from these repositories using the apt packaging system.

To begin, update apt database with apt using the following command.

After updating apt database, You can install besside-ng-1.5.2-2.fc30.x86_64.debug using apt by running the following command:

sudo apt -y install aircrack-ngInstall besside-ng-1.5.2-2.fc30.x86_64.debug using aptitude

If you want to follow this method, you might need to install aptitude first since aptitude is usually not installed by default on Kali Linux. Update apt database with aptitude using the following command.

After updating aptitude database, You can install besside-ng-1.5.2-2.fc30.x86_64.debug by running the following command:

sudo aptitude -y install aircrack-ngHow to upgrade (update) a single package besside-ng-1.5.2-2.fc30.x86_64.debug using apt-get?

First, you will need to update packages index. Run update command as usual:

Next, to upgrade only the besside-ng-1.5.2-2.fc30.x86_64.debug, e.g. single package, you should use the following format with the apt-get command/apt command:

sudo apt-get --only-upgrade install aircrack-ngNote that this command will not install any new packages! If you wish to install the package if it doesn’t exist you may leave out —only-upgrade part.

It’s Good to Know:

sudo apt-get install aircrack-ngThis will upgrade the package even if is already installed.

How To Uninstall besside-ng-1.5.2-2.fc30.x86_64.debug from Kali Linux

To uninstall only the besside-ng-1.5.2-2.fc30.x86_64.debug package you can execute the following command:

sudo apt-get remove aircrack-ngUninstall besside-ng-1.5.2-2.fc30.x86_64.debug and all its dependencies

To uninstall besside-ng-1.5.2-2.fc30.x86_64.debug and its dependencies that are no longer needed by Kali Linux, you can use the command below:

sudo apt-get -y autoremove aircrack-ngRemove besside-ng-1.5.2-2.fc30.x86_64.debug with all configurations and data

To remove besside-ng-1.5.2-2.fc30.x86_64.debug configuration and data from your system you can run the following purge command:

sudo apt-get -y purge aircrack-ngRemove besside-ng-1.5.2-2.fc30.x86_64.debug completely (configurations, data and all of its dependencies)

And lastly, you can run the next command to remove absolutely everything related to besside-ng-1.5.2-2.fc30.x86_64.debug package, e.g.: configurations, data and all of its dependencies. Just use this command:

sudo apt-get -y autoremove --purge aircrack-ngExtra info and code examples

aircrack-ng is an 802.11a/b/g WEP/WPA cracking program that can recover a 40-bit, 104-bit, 256-bit or 512-bit WEP key once enough encrypted packets have been gathered. Also it can attack WPA1/2 networks with some advanced methods or simply by brute force. It implements the standard FMS attack along with some optimizations, thus making the attack much faster compared to other WEP cracking tools. It can also fully use a multiprocessor system to its full power in order to speed up the cracking process. aircrack-ng is a fork of aircrack, as that project has been stopped by the upstream maintainer.

- Maintainer: Debian Security Tools

- Sources url:http://www.aircrack-ng.org/

- Section/Category:net

Conclusion

You now have a full guide on how to install besside-ng-1.5.2-2.fc30.x86_64.debug using apt, apt-get and aptitude tools. Also, we showed how to update as a single package and different ways to uninstall the besside-ng-1.5.2-2.fc30.x86_64.debug from Kali Linux.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматический сбор рукопожатий с Besside-ng

Автоматический сбор рукопожатий интересен как начинающим пользователям, так и тем, кто прекрасно умеет захватывать рукопожатия «вручную». Бывают ситуации, когда мы не можем сесть перед атакуемым объектом, достать свою пятикилограммовую семнашку, к которой подключена Alfa с длиннющей антенной, и на глазах у всех ковыряться сразу в нескольких консолях. Иногда мы можем только «прогуляться» мимо интересующего объекта.

Иногда приходится сторожить, пока кто-нибудь подключится к интересующей нас ТД. Это ожидание может продлиться и дни и недели…

В общем, программы, которые умеют работать (захватывать рукопожатия) без нашего вмешательства нужны.

Один из способов реализации подобного показан на примере zizzania здесь. Пожалуй, с помощью Besside-ng можно сделать ещё проще.

Besside-ng достаточно интеллектуальная программа. Она умеет не только автоматически захватывать рукопожатия, самостоятельно деаутентифицируя клиентов, но и отсевает заведомо бесперспективные точки доступа (слишком слабый сигнал, нет клиентов). При этом программа запоминает ТД для которых она уже захватила рукопожатие и больше их не беспокоит. Время от времени программа проводит дополнительные сканирования и добавляет вновь обнаруженные ТД. Для запуска программы обязательно указывать только сетевой интерфейс. Например:

Естественно, сетевой интерфейс должен быть переведён в режим монитора. Как перевести беспроводную карту в режим монитора на Kali Linux вы найдёте здесь, а для BlackArch здесь.

Ещё программа умеет автоматически взламывать WEP. Причём за довольно короткое время выдаёт ключ в виде простого текста. Но если вы по какой-либо причине не хотите тратить время на WEP, то запустите программу с ключом -W:

С опцией -b, после которой следует MAC (BSSID), вы можете натравить программу на одну единственную цель.

С опцией -R можно указывать имя (ESSID) цели. Причём можно использовать регулярные выражения — очень удобно для ТД определённого провайдера.

И ещё одна опция, которая может оказаться полезной — это -c, после неё вы можете указать номер канала, и Besside-ng будет работать только по этому каналу.

Захваченные рукопожатия программа складывает в один файл — wpa.cap.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Besside-ng

Описание Besside-ng

besside-ng взламывает WEP или WPA ключ без вмешательства пользователей. Точнее говоря, ключи для сетей WEP действительно взламываются на компьютере, а для WPA захватываются рукопожатия. В программе есть опция для автоматической выгрузки захваченных рукопожатий в он-лайн сервис. Но он, судя по всему, в данное время не работает.

Besside-ng очень похож на Wesside-ng, но он поддерживает также и шифрование WPA. Он взломает все доступные в диапазоне WEP сети, а для всех WPA сетей соберёт нукопожатия.

Автор: Andrea Bittau (sorbo)

Справка по Besside-ng

-b : BSSID жертвы -R : ESSID жертвы (регулярное выражение) -s : Выгрузить wpa.cap для взлома -c : использовать этот канал -p : скорость флуда -W : только WPA -v : вербальный режим, -vv для ещё больших подробностей, и т.д. -h : Показать справку

Руководство по Besside-ng

Куда выгружать захваченный файл для взлома. Хорошим выбором является wpa.darkircop.org.

Использовать только этот канал

Пакетов в секунду для отправки (скорость флуда).

Взламывать только сети WPA

Вербальный режим. Используйте -vv для большей вербальности, -vv для ещё большей и т.д..

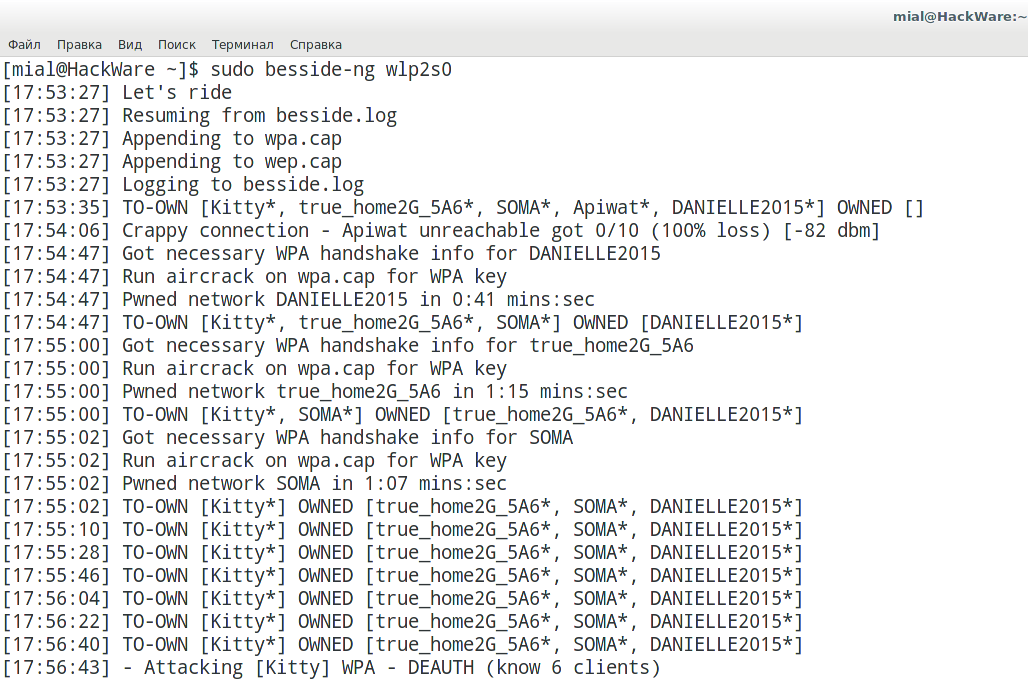

Примеры запуска Besside-ng

Переводим беспроводную карту (wlan0) в режим монитора:

root@HackWare:~# ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Запускаем besside-ng на интерфейсе wlan0:

root@HackWare:~# besside-ng wlan0 [08:34:43] Let's ride [08:34:43] Logging to besside.log [08:34:51] TO-OWN [Kitty*, JOHNS*, numtc*, num*, DANIELLE2015*, Mial*, Hailsham*, Janphen*] OWNED [] [08:34:53] Got necessary WPA handshake info for Kitty [08:34:53] Run aircrack on wpa.cap for WPA key [08:34:53] Pwned network Kitty in 0:02 mins:sec [08:34:53] TO-OWN [JOHNS*, numtc*, num*, DANIELLE2015*, Mial*, Hailsham*, Janphen*] OWNED [Kitty*] [08:35:14] Crappy connection - num unreachable got 0/10 (100% loss) [-88 dbm] [08:35:25] Got necessary WPA handshake info for Mial [08:35:25] Run aircrack on wpa.cap for WPA key [08:35:25] Pwned network Mial in 0:01 mins:sec [08:35:25] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Hailsham*, Janphen*] OWNED [Kitty*, Mial*] [08:35:26] Crappy connection - Hailsham unreachable got 0/10 (100% loss) [-86 dbm] [08:35:44] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:36:32] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:37:20] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:38:08] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:38:56] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:39:44] TO-OWN [JOHNS*, numtc*, DANIELLE2015*, Janphen*] OWNED [Kitty*, Mial*] [08:40:04] Got necessary WPA handshake info for DANIELLE2015 [08:40:04] Run aircrack on wpa.cap for WPA key [08:40:04] Pwned network DANIELLE2015 in 4:50 mins:sec [08:40:04] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:40:22] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:41:00] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:41:38] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:42:16] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:42:54] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:43:32] TO-OWN [JOHNS*, numtc*, Janphen*] OWNED [Kitty*, DANIELLE2015*, Mial*] [08:43:46] / Attacking [numtc] WPA - DEAUTH (know 3 clients) ….

Содержимое лог файла (besside.log):

# SSID | KEY | BSSID | MAC filter Kitty | Got WPA handshake | 4c:72:b9:fe:b8:0c | DANIELLE2015 | Got WPA handshake | 0c:54:a5:c0:24:d6 | Mial | Got WPA handshake | 20:25:64:16:58:8c |

Установка Besside-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.