Лекция 24 Обеспечение безопасности информации в лвс

В вычислительных сетях сосредотачивается информация, исключительное право на пользование которой принадлежит определенным лицам или группам лиц, действующим в соответствии с должностными обязанностями. Такая информация должна быть защищена от всех видов постороннего вмешательства: чтения лицами, не имеющими права доступа к информации, и преднамеренного изменения информации. К тому же в вычислительных сетях должны приниматься меры по защите вычислительных ресурсов и средств связи от их несанкционированного использования, то есть должен быть исключен доступ к сети лиц, не имеющих на это права. Физическая защита системы и данных может осуществляться только в отношении рабочих компьютеров и узлов связи и оказывается невозможной для средств передачи, имеющих большую протяженность. По этой причине должны использоваться средства, исключающие несанкционированный доступ к данным и обеспечивающие их секретность.

Исследования практики функционирования систем обработки данных и вычислительных сетей показали, что существует много возможных направлений утечки информации и путей несанкционированного доступа в системах и сетях. В их числе:

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- копирование носителей информации и файлов информации с преодо- лением мер защиты;

- маскировка под зарегистрированного пользователя;

- маскировка под запрос системы;

- использование программных ловушек;

- использование недостатков операционной системы;

- незаконное подключение к аппаратуре и линиям связи;

- злоумышленный вывод из строя механизмов защиты;

- внедрение и использование компьютерных вирусов и др.

- ограничение доступа в помещения, в которых происходит подготовка и обработка информации;

- допуск к обработке и передаче конфиденциальной информации только проверенных должностных лиц;

- хранение магнитных носителей и регистрационных журналов в закрытых для доступа посторонних лиц сейфах;

- исключение просмотра посторонними лицами содержания обрабатываемых материалов на дисплее, принтере, в распечатках и т.д.;

- использование криптографических кодов при передаче по каналам связи ценной информации;

- уничтожение красящих лент от принтеров, бумаги и иных материалов, содержащих фрагменты ценной информации.

- осуществление питания оборудования, обрабатывающего ценную информацию от независимого источника питания или через специальные сетевые фильтры;

- установка на дверях помещений кодовых замков;

- использование для отображения информации при вводе/выводе жидкокристаллических или плазменных дисплеев, а для получения твердых копий — струйных или термопринтеров, поскольку дисплей с ЭЛТ дает такое высокочастотное излучение, что его изображение с экрана можно принимать на расстоянии нескольких сотен метров;

- уничтожение информации, хранящейся в ПЗУ и на магнитных дисках, при списании или отправке их в ремонт;

- установка клавиатуры и принтеров на мягкие прокладки с целью снижения возможности снятия информации акустическим способом;

- охрана территорий и помещений с помощью экранирования машинных залов металлическими листами, установки систем наблюдения и организации контрольно-пропускных систем.

- контроля доступа к различным уровням памяти компьютеров;

- блокировки данных и ввода ключей;

- выделения контрольных битов для записей с целью идентификации.

- контроль безопасности, в том числе контроль регистрации вхождения в систему, фиксацию в системном журнале, контроль действий пользователя;

- реакцию (в том числе звуковую) на нарушение системы защиты контроля доступа к ресурсам сети;

- контроль мандатов доступа;

- формальный контроль защищенности операционных систем (базовой общесистемной и сетевой);

- контроль алгоритмов защиты;

- проверку и подтверждение правильности функционирования технического и программного обеспечения.

- некоторые программы перестают работать или работают не корректно;

- на экран выводятся посторонние сообщения, символы, рисунки и т.д.;

- работа компьютера существенно замедляется;

- некоторые файлы или файловая система полностью оказываются ис- порченными и т.д.

- подтверждение подлинности того, что объект, который предлагает се- бя в качестве отправителя информации в сети, действительно им является;

- целостность информации, выявляя искажения, вставки, повторы и уничтожение данных, передаваемых в сетях, а также последующее восста- новление данных;

- секретность всех данных, передаваемых по каналам вычислительной системы;

- нейтрализацию попыток несанкционированного использования вы числительных ресурсов. При этом контроль доступа может быть либо изби- рательным, то есть распространяться только на некоторые виды доступа к ресурсам, например, на обновление информации в базе данных, либо пол- ным;

- нейтрализацию угрозы отказа от информации со стороны ее отправи- теля и/или получателя;

- получателя информации доказательствами, которые исключают по пытки отправителя отрицать факты передачи указанной информации или ее содержания.

13.2. Протоколы информационной безопасности

Прежде, чем перейти к описанию протоколов информационной безопасности сетей связи в настоящей и последующих главах следует изучить приведенные в приложении А общие положения архитектуры сетевой безопасности. Общие положения архитектуры сетевой безопасности изложены в рекомендации международного союза электросвязи ITU-T (International Telecommunication Union – Telecommunication) Х.805 [26]. Эта рекомендация закладывает основы для разработки общих и детальных рекомендаций по этим вопросам для конкретных сетей независимо от их технологии и соответствия эталонным моделям OSI или TCP/IP. При изложении материала настоящей работы термин «сетевая безопасность» часто будет заменён широко используемым в литературе равнозначным ему термином «информационная безопасность в сетях» или в данной работе просто «информационная безопасность» (ИБ). Под угрозой согласно рекомендации

ITU-T Х.800 [27] понимается потенциальная возможность нарушения безопасности.

Ниже кратко изложены принципы выполнения функций протоколами информационной безопасности на прикладном уровне (протокол PGP), на транспортном уровне (протокол TLS), на межсетевом уровне (протокол IPSec).

13.2.1. Протокол прикладного уровня pgp

Настоящий раздел посвящен описанию принципов работы протокола информационной безопасности электронной почты PGP (Pretty Good Privacy). Согласно приведенному в разделе «Введение» этот протокол прикладного уровня, который не относится к сети связи (он принадлежит к инфокоммуникационной сети). Краткое изложение PGP в настоящем разделе преследует цель упрощения описания других протоколов ИБ, относящихся к сетям связи. Прежде, чем перейти к PGP следует ознакомиться с приложением В (Шифрование с открытым ключом). Более детальное описание этих алгоритмов, учитывающее требования к ключам шифрования, приводится в приложении Е.

Протокол PGP представляет собой полный пакет для электронной почты, обеспечивающий конфиденциальность сообщений, аутентификацию (подлинность источника сообщения и целостность сообщения с помощью цифровой подписи). В настоящем разделе приводится краткое описание этих алгоритмов. Хотя протокол PGP относится к прикладному уровню (который не выполняет функции сетей связи) анализ в настоящем разделе этих алгоритмов безопасности служит только для понимания алгоритмов безопасности, используемых в сетях связи. На примере использования одного из наиболее распространенных алгоритмов асимметричной криптографии, называемого RSA, покажем шифрование/дешифрование сообщений и аутентификацию сообщений.

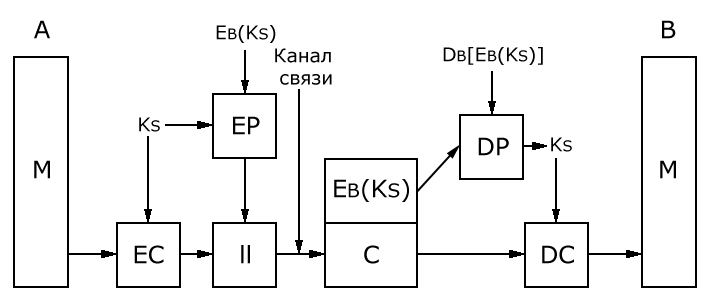

Шифрование/дешифрование сообщений по протоколу PGP приведено на рис. 13.3.

Сообщение М шифруется общим (сеансовым) ключом Кs с помощью традиционной симметричной криптографии. Этот ключ генерируется на стороне абонента А и шифруется открытым ключом абонента В. Шифрование производится асимметричной криптографией ЕР с помощью открытого ключа Ев получателя сообщения. Зашифрованный общий ключ EB(Кs) (который иногда называют цифровым конвертом) и зашифрованное этим ключом сообщение С=Кs(М) передается по каналам связи сети абоненту В.

Рис. 13.3 Шифрование/дешифрование сообщений

На стороне абонента В с помощью его закрытого ключа Dв производится дешифрование DР. В результате получаем ключ симметричного шифрования Кs=Dв[EB(Кs)], отправленный зашифрованным на стороне абонента А. Этим ключом производится дешифрование DС зашифрованного сообщения М (т.е. С=Кs(М)) с помощью симметричной криптографии с общим ключом.

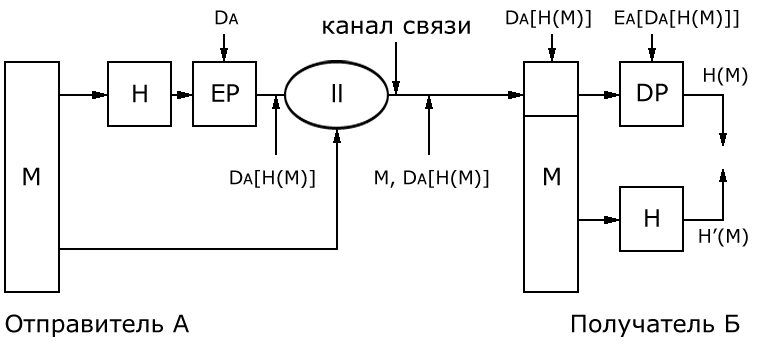

Аутентификация сообщения протоколом PGP выполняется с помощью цифровой подписи с использованием криптографии с открытым ключом и профиля сообщения. Для создания цифровой подписи выполняется следующая последовательность действий (рис. 13.4):

– отправитель создает сообщение М;

– с помощью алгоритма хеширования SHA-1 создается 160-битовй хеш-код этого сообщения Н(М);

– полученный хеш-код шифруется закрытым ключом отправителя DA, в результате чего создается электронно-цифровая подпись (ЭЦП) отправителя — . ЭЦП добавляется в начало сообщения (М);

– получатель использует открытый ключ отправителя EA , чтобы дешифровать хеш-код: ;

– получатель генерирует новый хеш-код полученного сообщения М (т.е. H ‘ (М)) и сравнивает его с дешифрованным хеш-кодом. Если хеш-коды H и H ‘ совпадают, сообщение считается подлинным.

Рис. 13.4. Схема аутентификации сообщения

Ввиду того, что закрытый ключ отправителя имеется только у него, пользователь уверен в том, что данную подпись мог создать только владелец соответствующего секретного ключа. Надежность алгоритма хеширования SHA-1 дает получателю уверенность также в целостности данных, т.е. в том, что никто другой не мог создать другое сообщение с тем же хеш-кодом и, следовательно, с подписью их оригинального сообщения. Таким образом, схема рис. 13.4 обеспечивает уверенность в подлинности источника сообщений и целостность данных сообщений (т.е. аутентификацию сообщения).

Примечание. Как отмечено в приложении В, криптография с открытым ключом имеет недостаток в низкой скорости, а поэтому применяется при шифровании/дешифровании коротких сообщений (ключа симметричного шифрования, хеш-кода). В приведенном примере (глава 2, раздел 2.5) канальное шифрование всего пакета сетевого уровня сети Х.25 симметричной криптографией может быть заменено шифрованием короткого заголовка этого пакета с помощью асимметричной криптографии.