Безопасность компьютерных сетей: протоколы сетевой безопасности, программно-аппаратные комплексы защиты сетей.

Первая задача протоколов безопасности – аутентификация удаленного объекта или субъекта (пользователя системы или процесса). Практически все протоколы несут в себе аутентификацию, как одну из функций, но есть ряд протоколов предназначенных специально для аутентификации (PAP, CHAP и их подвиды: RADIUS, TACACS, Kerberos, S/Key). Следующая задача протоколов – обеспечить защиту информации при прохождении по каналам связи, т.е. согласовать ключи шифрования, зашифровать данные в точке отправления, расшифровать в точке получения. Говоря о подобных протоколах, следует понимать область их приложения, относительно модели OSI или TCP/IP. Это важно учитывать при выборе конкретной модели безопасности, так как необходимо знать, какая часть информации остается видимой после криптографической обработки (адрес отправителя и получателя, другая служебная информация). Например, протоколы прикладного уровня оставляют в открытом, нешифрованном виде всю информацию, которая необходима для работы нижних уровней. Протоколы транспортного уровня (SSL, Secure Shell, SOCKS) скрывают картину работы отдельных приложений, но оставляют информацию для сетевого уровня. Многие протоколы сетевого и подсетевого уровня (IPSec, L2F, PPTP, L2TP) могут скрывать: либо данные, пришедшие от протокола верхнего уровня (транспортного), оставляя видимыми адреса отправителя и получателя; либо полностью инкапсулировать все данные сетевого уровня, выставляя новые заголовки и окончания пакетов, такой режим работы часто называют туннелированием и именно он участвует в построении виртуальных частных сетей (VPN). Некоторые протоколы известны задачами, которые они решают. SSL – это де-факто сложившийся стандарт защиты Интернет-соединений. Сервер протокола SOCKS, обеспечивающий защиту данных между отправителем и получателем, выступает как шлюз-посредник приложений. Kerberos популярен как система, позволяющая пользователю аутентифицировать себя лишь однажды, при входе в систему, а далее получать прозрачный доступ (в рамках своих прав) ко всем ресурсам сети. X.509 – протокол цифровых сертификатов, указывающий, каким образом субъекты, использующие в открытой сети механизмы асимметрической криптографии, должны распространять свои открытые ключи через центры сертификации (CA). LDAP – протокол, регулирующий доступ к данным об объектах и субъектах данной зоны управления (домена, службы каталогов).

Существуют различные классы МСЭ. Пакетный фильтр в чистом виде – это устройство, которое фильтрует сетевые пакеты на основе предопределенных данных о сетевых (IP) адресах источника и получателя. Однако в виде независимых программно-аппаратных комплексов МСЭ этого типа уже давно не встречаются в основном по причине недостаточной функциональности. В настоящее время пакетным фильтром можно назвать маршрутизатор с функциями МСЭ этого уровня. При этом, сам маршрутизатор может выполнять более сложные функции – анализ пакетов на транспортном уровне с учетом портов обращений, сокрытие внутренних адресов сети, на границе которой он находится, сокрытие портов обращений, формирование групп доступа по сетевым адресам с более сложным разграничением доступа, расширенные возможности аутентификации (поддержка протоколов RADIUS, TACACS), дифференцирование сетевых интерфейсов и т.п. МСЭ с контролем соединения производят более тонкий анализ проходящего трафика: рассматривают каждый пакет в принадлежности его к конкретному соединению, в том числе с учетом того, кем, когда и как было инициировано соединение и какая активность в рамках данного соединения была перед получением данного пакета. Технология посредника приложения заключается в том, что хосты во внутренней сети и хосты во внешней сети устанавливают соединения между собой не напрямую, а через виртуального «посредника» — отдельный сервис или демон в МСЭ, который общается с клиентом от имени сервера, а с сервером от имени клиента. Т.о. МСЭ выступает как часть соединения и, соответственно, может анализировать все происходящие при соединении события, обнаруживая в том числе и возможные атаки. Общемировым стандартом подобного «универсального» прокси-сервера стал протокол SOCKS. Технология персонального МСЭ заключается в том, что вся функциональность фильтрации соединений выполняется модулем, расположенным непосредственно на персональном компьютере. Для доступа внешних пользователей к ряду хостов (Веб-сервер, FTP-сервер, почтовый сервер) логично создать отдельную подсеть, свободную от элементов внутренней и внешней сети. Данная технология получила название демилитаризованной зоны. Технология трансляции сетевых адресов (NAT) заключается в том, что на МСЭ, который в данном случае играет роль шлюза, при выходе во внешнюю сеть во всех сетевых пакетах производится подмена внутреннего адреса на предопределенный внешний адрес. При этом шлюз ведет таблицу соответствия отправленных пакетов таким образом, что для входящих пакетов из внешней сети производится обратная замена внешнего адреса на внутренний. Различают статический NAT, когда за одним адресом внутренней сети жестко закреплен один внешний адрес, и более часто используемый динамический NAT, когда за множеством внутренних адресов закреплен некоторый, обычно небольшой, диапазон внешних адресов (а, возможно, и всего один IP-адрес).

Для продолжения скачивания необходимо пройти капчу:

13.2. Протоколы информационной безопасности

Прежде, чем перейти к описанию протоколов информационной безопасности сетей связи в настоящей и последующих главах следует изучить приведенные в приложении А общие положения архитектуры сетевой безопасности. Общие положения архитектуры сетевой безопасности изложены в рекомендации международного союза электросвязи ITU-T (International Telecommunication Union – Telecommunication) Х.805 [26]. Эта рекомендация закладывает основы для разработки общих и детальных рекомендаций по этим вопросам для конкретных сетей независимо от их технологии и соответствия эталонным моделям OSI или TCP/IP. При изложении материала настоящей работы термин «сетевая безопасность» часто будет заменён широко используемым в литературе равнозначным ему термином «информационная безопасность в сетях» или в данной работе просто «информационная безопасность» (ИБ). Под угрозой согласно рекомендации

ITU-T Х.800 [27] понимается потенциальная возможность нарушения безопасности.

Ниже кратко изложены принципы выполнения функций протоколами информационной безопасности на прикладном уровне (протокол PGP), на транспортном уровне (протокол TLS), на межсетевом уровне (протокол IPSec).

13.2.1. Протокол прикладного уровня pgp

Настоящий раздел посвящен описанию принципов работы протокола информационной безопасности электронной почты PGP (Pretty Good Privacy). Согласно приведенному в разделе «Введение» этот протокол прикладного уровня, который не относится к сети связи (он принадлежит к инфокоммуникационной сети). Краткое изложение PGP в настоящем разделе преследует цель упрощения описания других протоколов ИБ, относящихся к сетям связи. Прежде, чем перейти к PGP следует ознакомиться с приложением В (Шифрование с открытым ключом). Более детальное описание этих алгоритмов, учитывающее требования к ключам шифрования, приводится в приложении Е.

Протокол PGP представляет собой полный пакет для электронной почты, обеспечивающий конфиденциальность сообщений, аутентификацию (подлинность источника сообщения и целостность сообщения с помощью цифровой подписи). В настоящем разделе приводится краткое описание этих алгоритмов. Хотя протокол PGP относится к прикладному уровню (который не выполняет функции сетей связи) анализ в настоящем разделе этих алгоритмов безопасности служит только для понимания алгоритмов безопасности, используемых в сетях связи. На примере использования одного из наиболее распространенных алгоритмов асимметричной криптографии, называемого RSA, покажем шифрование/дешифрование сообщений и аутентификацию сообщений.

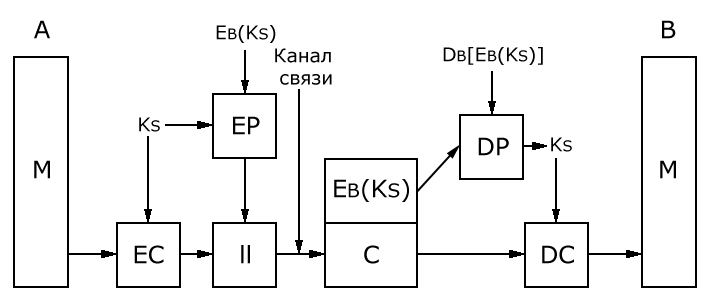

Шифрование/дешифрование сообщений по протоколу PGP приведено на рис. 13.3.

Сообщение М шифруется общим (сеансовым) ключом Кs с помощью традиционной симметричной криптографии. Этот ключ генерируется на стороне абонента А и шифруется открытым ключом абонента В. Шифрование производится асимметричной криптографией ЕР с помощью открытого ключа Ев получателя сообщения. Зашифрованный общий ключ EB(Кs) (который иногда называют цифровым конвертом) и зашифрованное этим ключом сообщение С=Кs(М) передается по каналам связи сети абоненту В.

Рис. 13.3 Шифрование/дешифрование сообщений

На стороне абонента В с помощью его закрытого ключа Dв производится дешифрование DР. В результате получаем ключ симметричного шифрования Кs=Dв[EB(Кs)], отправленный зашифрованным на стороне абонента А. Этим ключом производится дешифрование DС зашифрованного сообщения М (т.е. С=Кs(М)) с помощью симметричной криптографии с общим ключом.

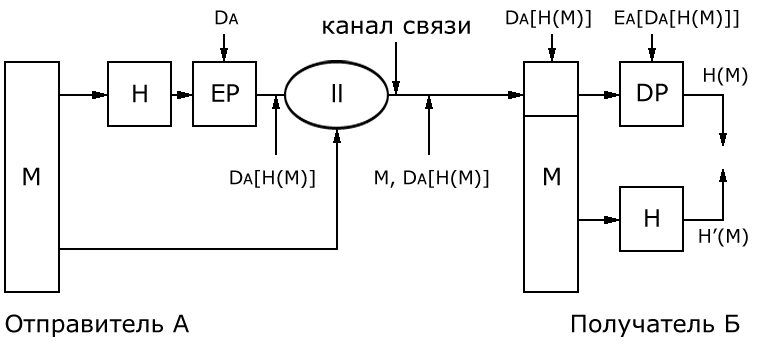

Аутентификация сообщения протоколом PGP выполняется с помощью цифровой подписи с использованием криптографии с открытым ключом и профиля сообщения. Для создания цифровой подписи выполняется следующая последовательность действий (рис. 13.4):

– отправитель создает сообщение М;

– с помощью алгоритма хеширования SHA-1 создается 160-битовй хеш-код этого сообщения Н(М);

– полученный хеш-код шифруется закрытым ключом отправителя DA, в результате чего создается электронно-цифровая подпись (ЭЦП) отправителя — . ЭЦП добавляется в начало сообщения (М);

– получатель использует открытый ключ отправителя EA , чтобы дешифровать хеш-код: ;

– получатель генерирует новый хеш-код полученного сообщения М (т.е. H ‘ (М)) и сравнивает его с дешифрованным хеш-кодом. Если хеш-коды H и H ‘ совпадают, сообщение считается подлинным.

Рис. 13.4. Схема аутентификации сообщения

Ввиду того, что закрытый ключ отправителя имеется только у него, пользователь уверен в том, что данную подпись мог создать только владелец соответствующего секретного ключа. Надежность алгоритма хеширования SHA-1 дает получателю уверенность также в целостности данных, т.е. в том, что никто другой не мог создать другое сообщение с тем же хеш-кодом и, следовательно, с подписью их оригинального сообщения. Таким образом, схема рис. 13.4 обеспечивает уверенность в подлинности источника сообщений и целостность данных сообщений (т.е. аутентификацию сообщения).

Примечание. Как отмечено в приложении В, криптография с открытым ключом имеет недостаток в низкой скорости, а поэтому применяется при шифровании/дешифровании коротких сообщений (ключа симметричного шифрования, хеш-кода). В приведенном примере (глава 2, раздел 2.5) канальное шифрование всего пакета сетевого уровня сети Х.25 симметричной криптографией может быть заменено шифрованием короткого заголовка этого пакета с помощью асимметричной криптографии.