- Set up Project Access keys on Linux

- Install OpenSSH on Linux

- Start the SSH agent

- Create an SSH key pair

- Add your key to the SSH agent

- Provide Bitbucket Cloud with your public key

- Check that your SSH authentication works

- Доступ к bitbucket и github по ssh ключам

- Генерация ssh-ключей

- Добавление ssh-ключа на github

- Добавление ssh-ключа на bitbucket

- Комментарии 5

Set up Project Access keys on Linux

Add access keys to your Bitbucket Cloud projects to allow a user or service to authenticate when pulling or cloning any repository over SSH that is included in your project.

An access key has the following features and limitations:

- Grant read-only access to a public or private project.

- Don’t require additional users on your plan.

- Can be added to multiple projects.

- Can’t also be associated with an account.

- Don’t require a passphrase when used for automated processes.

Before you can add an access key to a project, you’ll need to generate a unique SSH key just as you would for your individual account. To generate and add an SSH key:

Install OpenSSH on Linux

To install OpenSSH, we recommend using the OpenSSH package provided by your Linux distribution.

- For Debian, Ubuntu, Linux Mint, and other Debian-based distributions:

In the terminal, check that OpenSSH has been successfully installed by running the following command:

The output should show the installed version of OpenSSH.

Start the SSH agent

To allow git to use your SSH key, an SSH agent needs to be running on your device.

To check if it is already running, run the ps command. If the ssh-agent is already running, it should appear in the output, such as:

You may need to add this command to your ~/.bashrc , ~/.zshrc , ~/.profile , or equivalent shell configuration file. Adding this command to a shell configuration file will ensure the agent is running when you open a terminal.

Create an SSH key pair

To create an SSH key pair:

- Open a terminal and navigate to your home or user directory using cd , for example:

- is the email address associated with the Bitbucket Cloud account, such as your work email account.

- is the output filename for the keys. We recommend using a identifiable name such as bitbucket_work .

Once complete, ssh-keygen will output two files:

Add your key to the SSH agent

To add the SSH key to your SSH agent ( ssh-agent ):

- Run the following command, replacing the with the name of the private key:

Provide Bitbucket Cloud with your public key

To add an SSH key to a Bitbucket Project:

- At bitbucket.org, select Projects on the navigation bar at the top of the screen.

- Select the project from the list.

- Select Project settings.

- Under General, select Access keys.

- Select Add key.

- In the Add SSH key dialog, provide a Label to help you identify which key you are adding. For example, Work Laptop . A meaning full label will help you identify old or unwanted keys in the future.

- Open the public SSH key file (public keys have the .pub file extension) in a text editor. The public key should be in the .ssh/ directory of your user (or home) directory. The contents will be similar to:

1 ssh-ed25529 LLoWYaPswHzVqQ7L7B07LzIJbntgmHqrE40t17nGXL71QX9IoFGKYoF5pJKUMvR+DZotTm user@example.com

- If the key is added successfully, the dialog will close and the key will be listed on the Access keys page.

- If you receive the error That SSH key is invalid , check that you copied the entire contents of the public key ( .pub file).

Check that your SSH authentication works

To test that the SSH key was added successfully, open a terminal on your device and run the following command:

If SSH can successfully connect with Bitbucket using your SSH keys, the command will produce output similar to:

Доступ к bitbucket и github по ssh ключам

Если попытка склонировать любой приватный репозиторий с bitbucket или github по ssh вызывает ошибку вида:

Permission denied (publickey). fatal: The remote end hung up unexpectedly

То это значит, что вы не прошли авторизацию по ssh-ключам. Тут 2 варианта:

- Клонировать через https схему, при этом будет запрошен имя пользователя и пароль от аккаунта. Минус тот, что при любом обращении к центральному серверу (пр. git fetch , git pull ) придётся снова вводить пароль.

- Настроить ssh-ключи, чтобы git-аутентификация проходила автоматически без ввода паролей и т.д.

Если ключи у вас уже есть, то читайте сразу как добавить ssh ключ на github или добавить ssh ключ на bitbucket.

Рассмотрим подробнее как 1. создать ssh-ключи на linux (ubuntu) и добавить ssh ключи на 2. github и 3. bitbucket.

Генерация ssh-ключей

Для генерации ssh-ключа выполняем следующие команды:

После этого будет предложено ввести имя файла с ключами, либо если имя файла не указать, ключи будут созданы в файле id_rsa. Задаём имя файла с ключами, например, как «git_rsa«. Таким образом мы будем знать, что этот ssh-ключ используется конкретно для git-авторизации. Хотя, никто не запрещает использовать один и тот же ключ id_rsa. Ключи будут храниться в домашней директории пользователя ~/.ssh/git_rsa и ~/.ssh/git_rsa.pub.

На запрос о установке пароля на связку ключей можно нажать enter, т.е. оставить пароль пустым (это безопасно). Теперь в каталоге ~/.ssh появились 2 файла ключа:

- git_rsa — приватный, который нельзя никому сообщать

- git_rsa.pub — публичный, который мы сообщим gitbucket и github

По умолчанию при подключении к серверу для ssh-авторизации используется ключ с именем id_rsa. Мы это обойдём. Чтобы не указывать имя нужного нам ключа (git_rsa) при каждом подключении к серверу, отредактируйте файл ~/.ssh/config (если файла ещё нет, создайте), добавьте содержимое для идентификации bitbucket-хоста и github:

Host bitbucket.org IdentityFile ~/.ssh/git_rsa Host github.com IdentityFile ~/.ssh/git_rsa

Всё, на нашем комьютере или сервере (смотря где создавали ключи) нужные ключи созданы. Остаётся сообщить (добавить) наш публичный ключ туда, где мы будем проходить авторизацию, т.е. на github и bitbucket.

Добавление ssh-ключа на github

В своём профиле нажимаем Edit Profile -> SSH Keys -> Add SSH key.

В свежем интерфейсе github:

- кликаем на иконку профиля в правом верхнем углу, далее

- выбираем меню Settings

- в меню слева выбираем SSH and GPG keys

- Жмем кнопку New SSH key.

В форме добавления ключа указываем title (это название ключа, вводится для удобства, не на что не влияет) и key (это сам ключ, т.е. вставляем сюда всё содержимое файла ~/.ssh/git_rsa.pub). Нажимаем Add key.

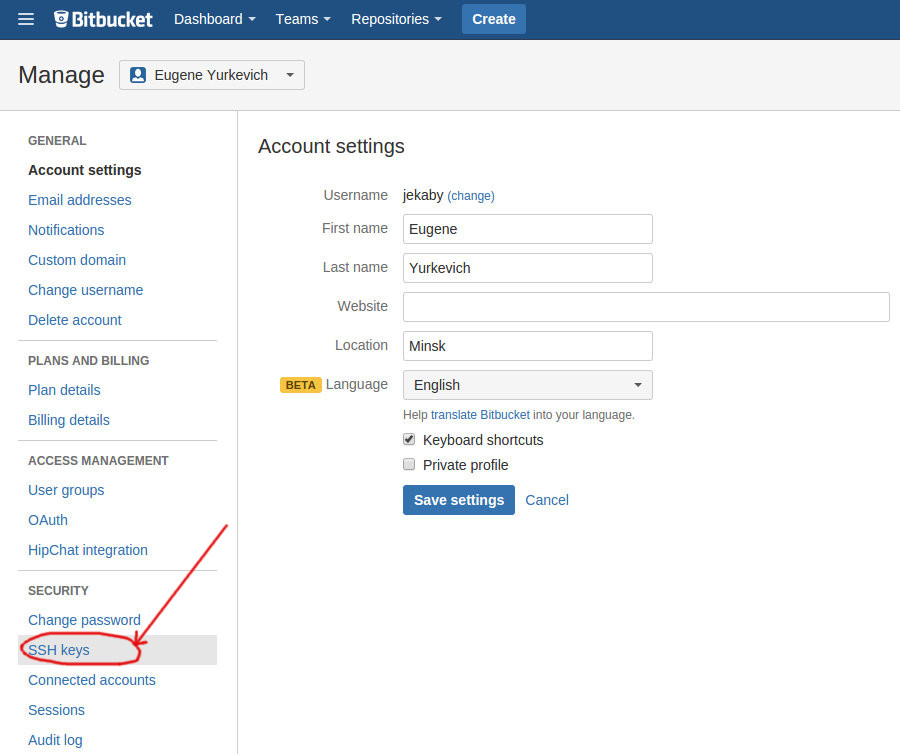

Добавление ssh-ключа на bitbucket

Авторизуемся, заходим в свой аккаунт. Нажимаем SSH keys -> Add Key. После ввода ключа в попап окошке нажимаем кнопку Add key для сохранения ssh-ключа.

Теперь вы можете клонировать свои приватные репозитории по ssh (git@github) без ввода пароля.

На что стоит обратить внимание если ssh-авторизация по ключу все еще не работает:

Дата добавления: 8 лет назад

bitbucket git ssh-keys

- Как добавить сабмодуль в git? Решено!

- Как узнать адрес origin репозитория в git? Решено!

- Как изменить адрес origin репозитория в git? 2 ответа

- git как перенести коммит из одной ветки в другую? Решено!

- Ошибка при деплое на gh-pages: Failed to get remote.origin.url 1 ответ

- git. Настройка git 0 комментариев

- Полезные git aliases 0 комментариев

- Отправить Pull Request в чужой репозиторий на github 0 комментариев

- Настройка прав для id_rsa (bad permissions) 0 комментариев

- Сказать git какой из ssh-ключей использовать 0 комментариев

Комментарии 5

Мне вообще уже этот «Permission denied (publickey).» всю печёнку выел!

Суть такова: есть боевой проект на jino.ru, есть репо на bitbucket-е, есть локальная версия. Сгенерил путтигеном ключи. Публичный положил на сервер в папку .ssh и добавил ключ к аккаунту на битбаккете. У себя на ПК в путти-агенте активировал приватный ключ — все должно заработать, ан нет! В путти пытаюсь запулить или запушить изменения в связке бой-битбакет — постоянно такая шняга вылезает:

«Warning: Permanently added the RSA host key for IP address ‘2406:da. e9:9f55’ to the list of known hosts.

Permission denied (publickey).»

да, на бою в папке .ssh после первого запуска пула или пуша в путти был такой запрос:

»

The authenticity of host ‘bitbucket.org (2406:da0. 2c0:3470)’ can’t be established.

RSA key fingerprint is SHA256:zzX. YXaGp1A.

RSA key fingerprint is MD5:97:8c:1. aa:46:46:74:7c:40.

Are you sure you want to continue connecting (yes/no)?

»

как я понял, что-то в стиле «подлинность битбакета не установлена, хотите ли продолжить?». Я ответил согласием, после чего создался успешно файл known_hosts (на бою в папке с ключами), куда пишется ip битбаккета (как я понимаю) и дублируется строка из ключа доступа в том виде ,в котором лежит на битбакете. На др ресурсах вычитал, что чтобы Warning не выскакивал, нужно на бю в папке с ключами положить файл config без расширения и с содержимым «UserKnownHostsFile ~/.ssh/known_hosts» — сделано. Права доступа на файл ключа на бою — 600, на остальные 2 файла (конфиг и хостс) — 644, на всю папку .ssh — 700.

Что еще нужно, чтобы пул/пуш заработал по ssh. Я уже в депрессии полнейшей!)) Может для доступа к самому репо на битбакете отдельные ключи нужно добавлять? Типа, к аккаунту на битбаккете подключается, а к репе уже нет?

Amati2007, с виду вы все делаете верно!

на битбакет публичный ключ достаточно добавить только в аккаунт. Можно и отдельно в каждый репозиторий добавлять ключ, но не обязательно.

Вот еще вы пишете, что в бою при запушить возникает ошибка «Permission denied (publickey)».

1) А как вы на боевой сервер подключаетесь? Вводите пароль или авторизуетесь по тому же самому ssh ключу? Если вводите пароль, то попробуйте для начала проверить ssh-авторизацию на хостинг по тому же ключу.

2) У вас одна единственная пара ключей создана и называется id_rsa по дефолту? Чтобы убедиться что один и тот же ключ используется для коннекта, тот же что на битбакет прописан.

3) а в ~/.ssh/config нет ничего лишнего? Указания на какой-то левый ключ? Для чистоты эксперимента удалить файл)

4) known_hosts удалить для чистоты эксперимента, он должен сам создаваться при первом подключении (хотя возможно еще зависит от ssh-клиента).

Вообще, судя по ошибке, не нравится именно ключ: проверить что на битбакет залит нужный ключ. Может, стоит сгенерить новый ключ и проверить заново (старый удалить).

root, спасибо, что пытаетесь мне помочь!

1) На боевой я положил публичный ключ и назвал его authorized_keys согласно п.4 инструкции по добавлению на сервер ключей ssh от хостера (https://jino.ru/help/faq/ssh/ssh-key-auth/). То есть ,если этого ключа на боевом сервере нет, то при запуске путти просит указать и логин и пароль. Если же этот ключ там лежит, то путти просит ввести логин, а затем выдает строку Authenticating with public key «rsa-key-20201109» from agent, из которой можно понять, что авторизация по ключам с сервером успешна.

2) Да, я проводил чистый эксперимент — удалил все ключи с пк, с сервера и с битбаккета, перегенерировал их через puttygen и вновь все разложил (сохраненный публичный положил на боевой под названием файла authorized_keys, строку из самого путтигена — на битбакет (название файла ключа там необязательное поле, но я ввел такое же ,как на боевом), приватный подключил в puttyagent).

3) В config только строка UserKnownHostsFile ~/.ssh/known_hosts и все. Изначально этого файла не было и без него всегда выдает Warning. если соединяюсь по ssh. С ним. с ним warning выдавать не должно, но выдает все равно, правда не всегда — если в путти сделать 4 раза подряд сделать попытку пуш или пулл, то этого сообщения нет. Оно появляется с 5-ой и далее попытки. И да, я еще приметил, что в тексте сообщения этого warning вторая часть (после ::) значения IP всегда разное. Например:

5-я попытка -> 2406:da00:ff00::6b17:d1f5

6-я попытка -> 2406:da00:ff00::22c2:513

7-я попытка -> 2406:da00:ff00::22c0:3470

и т.д.

То есть складывается такое ощущение, что у битбакета динамический IP, хотя, по-идее, для таких подключений должен быть набор статичных. Они даже их список где-то публиковали.

4) Да, если я удаляю known_hosts, то при попытке пула / пуша в путти вначале идет запрос про ключи The authenticity of host ‘. (полный текст я приводил в основном сообщении), а когда я отвечаю на него Yes, то known_hosts на сервере создается заново.

Ремарка: если пробовать работать с репо не по ssh, а по https, то происходит следующее: при заходе в путти по логин/паролю все успешно, при попытке пулл/пуш просит пароль — я его ввожу тот, что от аккаунта битбакета и, вуаля, меня не пускает. все тот же «Доступ запрещен», хотя локальная связка работает и я могу как принимать файлы с битбакета на локал, так и отправлять изменения обратно.