- Взлом смартфона через Bluetooth. Реально ли это

- Чем опасен включенный Bluetooth

- Как взламывают Bluetooth

- Зачем отключать Bluetooth

- Безопасен ли Bluetooth

- 7 Most Popular Bluetooth Hacking Software to Hack Mobile Phones

- 1. Super Bluetooth Hack 1.08

- 2. Blue Scanner

- 3. Blue Sniff

- 4. BlueBugger

- 5. BTBrowser

- 6. BTCrawler

- 7. BlueSnarfing

- How to Hack Bluetooth, Part 2 : Using MultiBlue to Control Any Mobile Device

- Human Interface Device

- Step 1: Insert into Your Computer

- Step 2: Enable MultiBlue

- Step 3: Place the Device in Discoverable Mode

- Step 4: Pair & Get the Pin

- Step 5: How to Use It

Взлом смартфона через Bluetooth. Реально ли это

Bluetooth-устройства окружают нас повсюду: колонки, умные часы и фитнес-браслеты, наушники. Из-за этого мы совсем не отключаем функцию на смартфоне, оставляя ее постоянно активной. Устройства делятся данными между собой, загружая какую-то часть в приложения. В то же время Bluetooth-соединение очень уязвимо и может стать причиной взлома. Что делать и как обезопасить себя и свои устройства от потери данных?

Рассказываем, зачем отключать блютуз на телефоне

Чем опасен включенный Bluetooth

Bluetooth полезен в повседневной жизни, но достаточно уязвим, как и Wi-Fi-подключение. Хакеры используют специальные программы, которые помогают обнаружить активные Bluetooth-соединения поблизости. Они не только видят, кто есть рядом, но и могут отслеживать, к каким устройствам и сетям ваше устройство подключалось ранее. Это достаточно серьезно, ведь ваше устройство рассматривает эти подключения как доверенные, подключаясь к ним автоматически, когда они рядом.

Взломщик может ввести вас в заблуждение, запросив разрешение на подключение

Когда хакеры обнаруживают подобную взаимосвязь и историю подключений, они смогут обмануть ваше устройство Wi-Fi и Bluetooth, которые они создают. Это позволяет загрузить вредоносные программы и отслеживать не только ваше местоположение, но и читать личную переписку и данные карт и учетных записей. Сталкивались с чем-то подобным? Расскажите, как разобрались с этой ситуацией в нашем уютном Telegram-чате.

Как взламывают Bluetooth

Обычно это происходит в людных местах (прямо по аналогии с историей про Wi-Fi). Мошенники заранее просчитывают план действий и готовят устройство, с которого будет произведен взлом. Обычно для этого подходит сброшенный до заводских настроек планшет или смартфон. Единственное, что мешает — это небольшое расстояние, не более 10-12 метров для устойчивого соединения.

Обычно взломы случаются в общественных местах

После этого злоумышленник пытается подключиться к устройству с включенным Bluetooth. Телефон жертвы начинает ругаться, что к нему кто-то пытается подключиться с другого устройства, но появляется ошибка, что подключение не удалось. Эта ошибка не случайна — мошенник просто пытается сбить жертву с толку, пока телефон находится у нее в руках. Пока человек не понимает, что происходит, устройство заражается вредоносным ПО. Если не отключить Bluetooth вовремя, то будут проблемы: например, мошенник может прослушивать ваш телефон или опустошить ваш банковский счет — все зависит от изобретательности.

Зачем отключать Bluetooth

Атаки на Bluetooth — обычное явление. Взломщики активно пользуются этим, поэтому взломы можно разделить на три вида.

- Bluejacking — атака, во время которой мошенник использует соединение для проникновения в телефон и отправки анонимных сообщений на другие устройства, находящиеся по близости. Такие атаки могут использовать для дорогостоящих звонков в другие страны.

- Bluesnarfing — взлом, сопровождающийся кражей конфиденциальной информации, например, интернет-аккаунтов, фотографий, видео. Делается это все очень быстро, пока есть возможность «сработать» в пределах досягаемости.

- Bluebugging — самый худший вариант, при котором взломщик имеет возможность контролировать ваше устройство, прослушивать смартфон и получать доступ ко всем данным, которые есть в памяти.

Полученные данные могут быть использованы для шантажа или взлома банковских аккаунтов. Плохо и то, что с каждым годом доступных устройств становится все больше, а злоумышленники придумывают более продвинутые способы взлома.

Безопасен ли Bluetooth

Включенный модуль Bluetooth могут использовать для отслеживания местоположения. Два устройства, которые соединяются друг с другом, имеют адрес подключения. Он меняется, когда разряжается аккумулятор. Но многие устройства сохраняют его постоянно: например, фитнес-браслеты. Взломщики могут запросто использовать его, чтобы оставаться на связи с телефоном и получать точные данные в реальном времени.

Вам повезет, если мошенник не успеет ничего сделать за это время

Несмотря на все уязвимости, которые есть у беспроводного подключения, такой взлом весьма специфичен и встречается не часто. Взлом возможен только на небольшом расстоянии. Сложнее будет взломать устройство, когда владелец находится в движении — злоумышленнику нужно постараться получить все необходимое за короткий промежуток времени. Кроме того, подобные взломы требуют большой подготовки и определенных навыков. Да и результаты взлома могут оказаться не столь впечатляющими. Не забудьте подписаться на наш канал в Яндекс.Дзен — пишем о том, о чем еще никто не знает!

Несмотря на то, что включенный Bluetooth-модуль практически не влияет на расход аккумулятора, все же стоит его отключать, находясь в общественных местах.

- Не принимайте запрос на подключение от неизвестных устройств и сами не подключайтесь к непонятным точкам.

- Старайтесь своевременно обновлять операционную систему, чтобы встроенная защита была актуальной.

- Не давайте доступ к Bluetooth всем приложениям подряд. Сомневаетесь? Лучше отозвать разрешение в настройках.

- На Android-смартфонах используйте антивирусные программы, которые обнаруживают и блокируют странные подключения.

Взломы по Bluetooth встречаются достаточно редко, но стоит помнить об опасности, которая подстерегает нас повсюду. Не отключаете Bluetooth? Задумайтесь, а вдруг это все-таки нужно?

Теги

- Безопасность Android

- Мобильные технологии

- Приложения для Андроид

7 Most Popular Bluetooth Hacking Software to Hack Mobile Phones

We all are familiar with the term hacking and the disadvantages faced by anyone when it is being used in illegal ways. Previously, hacking was restricted to computers or computer networks only but as time changed this field has grown up and now mobile phones, especially the multimedia phones are more prone to hacking. There are various hacks and software already present on the web which helps hackers in hacking any multimedia phones. In this post, I have outlined only Bluetooth Hacking Software. These software are very efficient and can hack any Bluetooth-enabled device without any prior knowledge of the user.

So here comes the list of useful Bluetooth hacking software.

1. Super Bluetooth Hack 1.08

This software is used for controlling and reading information from a remote phone via Bluetooth or infrared. Phone list and SMS can be stored in HTML format. In addition to it, it will display information about battery, network, and sim card.

2. Blue Scanner

Blue Scanner searches out for Bluetooth-enabled devices and tries to extract as much information as possible for each newly discovered device in other words one can use this one to spy on others who are close.

3. Blue Sniff

BlueSniff is a simple utility for finding discoverable and hidden Bluetooth-enabled devices. It operates on Linux.

4. BlueBugger

This simply exploits the BlueBug (name of a set of Bluetooth security holes) vulnerability of the Bluetooth-enabled devices. By exploiting these vulnerabilities one can access phone-book, call lists, and other information of that device.

5. BTBrowser

BT Browser is a J2ME application which can browse and explore the technical specification of surrounding Bluetooth-enabled devices. One can browse device information and all supported profiles and services records of each device.

6. BTCrawler

BT Crawler is a scanner for Windows Mobile Based devices. It scans for other devices in range and performs service queries. It implements Bluejacking and BlueSnarfing attacks.

7. BlueSnarfing

Bluesnarfing is a method of hacking into Bluetooth-enabled mobile phones and with this, you can copy its entire information like contact book, etc. With this software you give the complete freedom to hackers, to send a “corruption code” to you which will completely shut-down the phone down and make it unusable for you.

Disclaimer: I have outlined these software for your information and knowledge purpose only. It’s an advice to all the multimedia phone users to keep off your Bluetooth and if any harm will occur then we do not take any responsibility.

Please leave your thoughts on Bluetooth hacking in the comments section below.

How to Hack Bluetooth, Part 2 : Using MultiBlue to Control Any Mobile Device

- By occupytheweb

- 9/11/15 10:38 AM

- Bluetooth Hacking

- WonderHowTo

Welcome back, rookie hackers!

We recently began an exploration of ways to hack using the Bluetooth protocol. As you know, Bluetooth is a protocol that connects near field devices such as headsets, speakers, and keyboards. Its minimum range is a 10-meter radius (~33 feet) and maximum is at 100 meters (~328 feet).

I already explained the basics of Bluetooth technology in my first article in this series, and even showed off how Elliot used Bluetooth hacking in Mr. Robot. In this article, we will examine the use of the MultiBlue Dongle.

This dongle is capable of connecting to any Bluetooth device and enabling you to use your computer keyboard to control the device. Ostensibly developed and sold to enable users to use their computer keyboard and mouse on their mobile device, as you can imagine, it can be used for more surreptitious activities. It’s available from many retailers including Amazon.com for about $35

In this tutorial, we will need physical access to the device, but as we expand and deepen your knowledge of Bluetooth, we will work toward using this dongle to control Bluetooth devices without physical access.

Although Bluetooth is limited to 10-100 meters, that is more than enough to cover most homes, neighborhoods, offices, libraries, schools, coffee shops, etc. With an antenna, this range can be extended. Now let’s see how to connect to an Android device and control it via your computer keyboard.

Human Interface Device

HID, or human interface device, is a protocol of those devices that work directly with the human. Such things as monitors, keyboards, and microphones all fit into this category. With the MultiBlue Dongle, we will be using the HID protocol to send keyboard and mouse input through the Bluetooth protocol to the target system

Step 1: Insert into Your Computer

The MultiBlue Dongle was developed to work with either Windows or Mac OS X operating systems. In this tutorial, I will be using it on a Windows 7 system. If you only use Linux, you can use it with Wine.

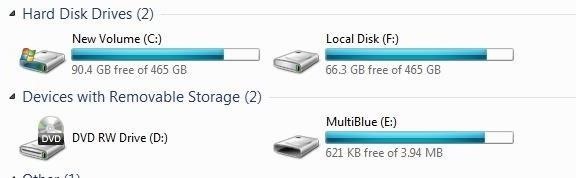

MultiBlue doesn’t need any drivers as everything it needs is installed on the dongle. The dongle is actually a 4 GB thumb drive with Bluetooth capabilities. Simply place it in any USB slot on your computer.

Step 2: Enable MultiBlue

Once you plug MultiBlue into your system, it will appear just like any other USB flash drive. Click on the MultiBlue icon and it will open a subdirectory showing two choices, Win and Mac. Click on Windows.

When you do so, it will activate the MultiBlue application as seen below.

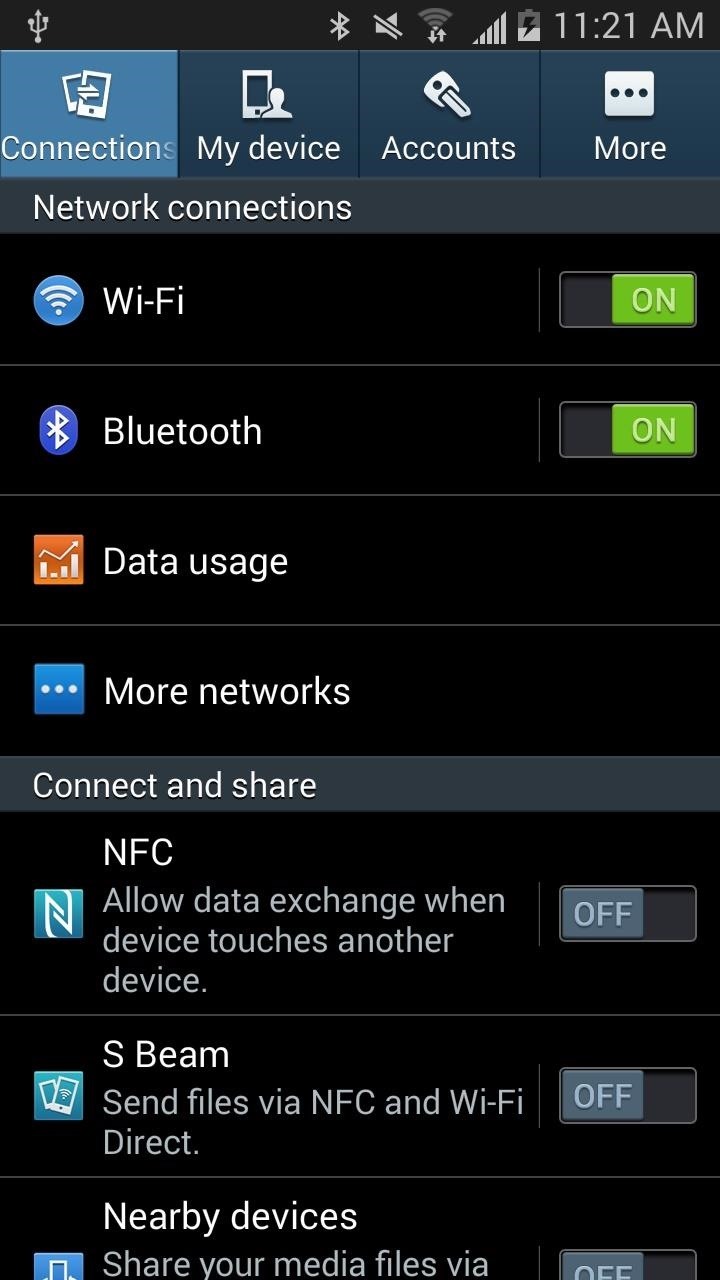

Step 3: Place the Device in Discoverable Mode

Now, we need to place the Bluetooth-enabled target mobile device in discoverable mode. As you can see below, this Android phone is now in discoverable mode for 2 minutes.

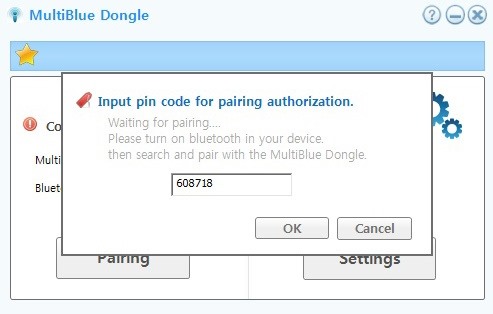

Step 4: Pair & Get the Pin

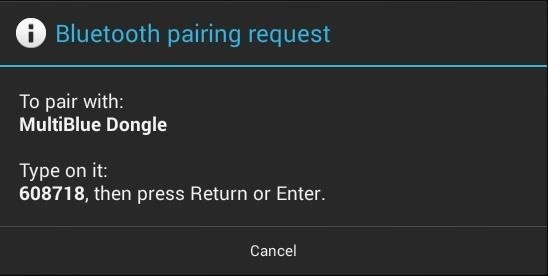

The mobile device will now get a paring request from MultiBlue as seen below. Accept the pairing request.

When you do so, the mobile device will present you with a numeric code as seen below. You will need to enter this code into the MultiBlue application on the Windows system. As you might have guessed, this numeric code is the pre-shared key that is critical to Bluetooth authentication and encryption. We will see in later posts here in Null Byte that we can get this code in various ways (e.g., sniffing) without having physical access to the phone.

In addition, notice that the MultiBlue Dongle announces itself as the «MultiBlue Dongle» to the pairing system. We will see in a later tutorial that we can spoof that name to something that seems safe to the target such as «My iPod» or «My Speakers,» fooling the user that it is their device they are seeking to pair.

Now we enter the code into the MultiBlue application, as mentioned above.

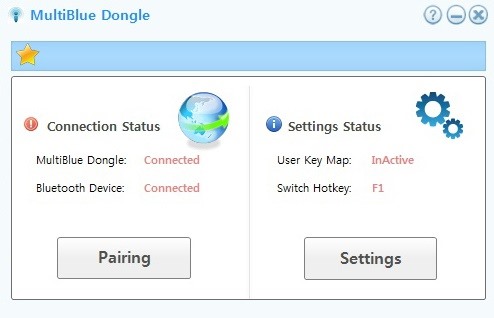

When we’re done, MultiBlue responds showing us that the device has been paired.

Now, we have both our keyboard and mouse to control of the phone or tablet!

Step 5: How to Use It

Now that we have control of the device, we can do just about anything we want with it (while it is in range). One of the things we may want to do is download the mobile device spyware that I demonstrated here in this article. In addition, we may want to open a terminal to run in the background so that we can use it (when in range).

Now that we know we can control the device with the MultiBlue Dongle, we will work towards being able to do that same thing without physical access and without the MultiBlue. So keep coming back, my rookie hackers!

Want to start making money as a white hat hacker? Jump-start your hacking career with our 2020 Premium Ethical Hacking Certification Training Bundle from the new Null Byte Shop and get over 60 hours of training from cybersecurity professionals.

Other worthwhile deals to check out: