- Using Docker in Kali Linux to learn Web App Hacking

- Why do we want to use docker to learn Web App Hacking?

- What is a Docker image?

- How do you install docker?

- Installing the various Web App Docker Images

- bWAPP – an extremely buggy web app!

- Starting the bwapp image

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- bWAPP

- Описание bWAPP

- Уязвимости в bWAPP

- Различия между bWAPP и bee-box

- Справка по bee-box

- Установка bWAPP

- Установка bWAPP в Web Security Dojo

- Установка bee-box в VirtualBox

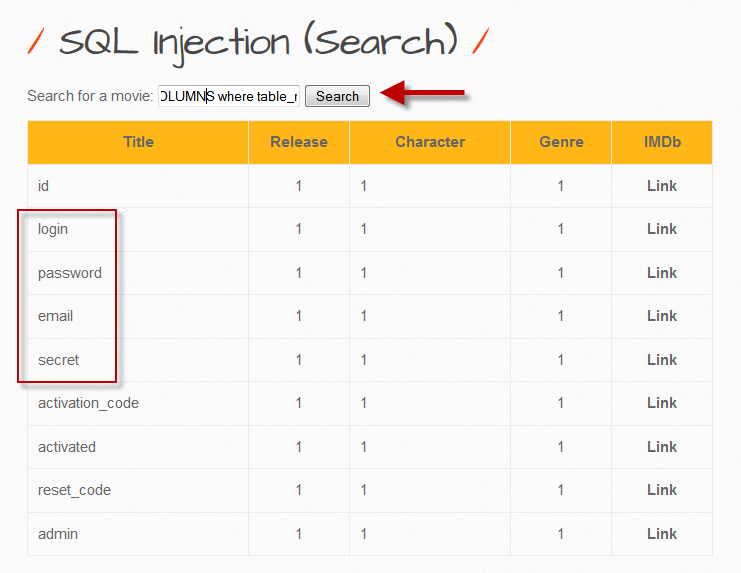

- Скриншоты bWAPP

- Инструкции по bWAPP

- Setup bWAPP in Kali Linux | Extremely Buggy Web Application

Using Docker in Kali Linux to learn Web App Hacking

Why do we want to use docker to learn Web App Hacking?

Learning to hack Web Applications is an important step to becoming a penetration tester. Web Apps are becoming more and more important to companies around the world so learning how to hack them will become more and more important.

For those of you studying the various penetration testers certifications like the EC-Council CEH or the CompTIA PenTest+ or even the INE eJPT, all of these courses will make use of the various vulnerable web apps to help with their course.

Now you could just download the various virtual machines, add them to VirtualBox or VMware but it is more efficient to use docker and install them within your Kali Linux installation.

What is a Docker image?

A container is a standard unit of software that packages up code and all its dependencies so the application runs quickly and reliably from one computing environment to another. A Docker container image is a lightweight, standalone, executable package of software that includes everything needed to run an application: code, runtime, system tools, system libraries and settings.

How do you install docker?

Open up a terminal in Kali and then run the following command:

sudo apt install docker.io docker-composeThis will install the latest Community Edition of Docker .

sudo usermod -aG docker kaliThen log out of your kali machine and then back in

This command adds the kali user to the docker group so you do not need to use sudo to run docker commands. This will only work once you have logged out and back in or you have restarted your Kali machine.

Installing the various Web App Docker Images

bWAPP – an extremely buggy web app!

The first docker image to download and install is bWAPP. This is one of the oldest buggy web apps.

To download the app onto your machine, run the command:

docker pull hackersploit/bwapp-dockerNow run the following to start the bwapp docker container

docker run -d -p 80:80 --name bwapp hackersploit/bwapp-dockerThe command is broken down as follows:

- docker run – runs the docker image

- -d runs it in detached mode so you con continue to use the terminal

- -p 80:80 tells the machine to use port 80 both inside the docker container and outside the docker container

- –name names the image bwapp, otherwise it will get a random two word name

- hackersploit/bwapp-docker – is the actual image

Now open up your favorite web browser and go to http://127.0.0.1:80 – This will let you access the docker. The first time you run the image, you will get the error message: Connection failed: Unknown database ‘bWAPP’ – This is to be expected as some configuration is needed.

Change the url to http://127.0.0.1/install.php – Then simply click on the here button to finish the bWAPP configuration.

Then go to http://127.0.0.1/login.php and use the login and password with bee/bug

Starting the bwapp image

Now whenever you want to use the bWAPP docker image, simply run the command:

This will work after you reboot or shutdown your kali machine.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

bWAPP

Описание bWAPP

bWAPP, или buggy web application (глючное веб-приложение), — это бесплатное, с открытым исходным кодом, намеренно небезопасное веб-приложение.

Оно помогает энтузиастам по безопасности, разработчикам и студентам обнаруживать и предотвращать веб-уязвимости.

bWAPP подготавливает для проведения успешных тестов на проникновение и участия в проектах этичного хакинга.

Уязвимости в bWAPP

bWAPP содержит более 100 веб-багов.

bWAPP охватывает все уязвимости из OWASP Top 10 project, включая:

- SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP, Host Header и SMTP инъекции

- Cross-Site Scripting (XSS), Cross-Site Tracing (XST) и Cross-Site Request Forgery (CSRF)

- Проблемы AJAX и веб-служб (jQuery/JSON/XML/SOAP/WSDL)

- Вопросы аутентификации, авторизации и сессий, уязвимость выгрузки файлов и файлов бэкдоров

- Произвольный доступ к файлам, лазание по директориями (directory traversals), локальное и удалённое внедрение файлов (LFI/RFI)

- Проблемы конфигурации: Man-in-the-Middle, файлы cross-domain policy, раскрытие информации,…

- HTTP parameter pollution, HTTP response splitting и HTTP verb tampering

- Небезопасные конфигурации DistCC, FTP, NTP, Samba, SNMP, VNC и WebDAV

- HTML5 ClickJacking, Cross-Origin Resource Sharing (CORS) и проблемы веб-хранилища

- XML External Entity attacks (XXE) и Server Side Request Forgery (SSRF)

- Уязвимости Heartbleed и Shellshock (OpenSSL), Атаки отказ-в-обслуживании (DoS)

- Parameter tampering, cookie и password reset poisoning

Различия между bWAPP и bee-box

bWAPP — это непосредственно набор веб-приложений для поиска и тестирования уязвимостей. А bee-box — это виртуальная машина Linux с предустановленным bWAPP.

С bee-box вы можете взламывать даже на уровне системы. Полный набор уязвимостей доступен именно в bee-box.

Справка по bee-box

Измените настройки Postfix (relayhost,…) под ваше окружение.

bee-box даёт вам сразу несколько возможностей взломать веб-сайт bWAPP. Возможно даже взломать bee-box для получения root доступа.

Сделайте снимок (snapshot) VM до взлома bee-box. Также резервная копия веб-сайта bWAPP размещена в /var/www/bWAPP_BAK.

Для переустановки базы данных bWAPP, удалите базу данных с помощью phpmyadmin (http://[IP]/phpmyadmin/). После этого, перейдите на страницу :ttps://[IP]/bWAPP/install.php

Не обновляйте операционную систему Linux — пропадёт всё веселье.

Установка bWAPP

- Windows, Linux, Unix, Mac OS,…

- веб-сервер (Apache, Nginx, IIS,…)

- PHP расширения

- MySQL

Или вы можете установить WAMP или XAMPP.

Шаги установки bWAPP на веб-сервер:

- Подразумевается, что вы уже установили Apache/IIS, PHP и MySQL.

- Извлеките содержимое ‘zip’ файла. Команда в Linux:

- Переместите директорию ‘bWAPP’ (и всё содержимое) в корень вашего веб-сервера.

- Дайте полные разрешения для директорий ‘passwords’, ‘images’, ‘documents’ и ‘logs’. Этот шаг опциональный, но даст вам намного больше веселья при эксплуатации bWAPP такими инструментами как sqlmap и Metasploit.

chmod 777 passwords/ chmod 777 images/ chmod 777 documents/ chmod 777 logs/

$db_server = "localhost"; // сервер вашей базы данных (IP/имя), здесь 'localhost' $db_username = "root"; // пользователь вашей MySQL, здесь 'root' $db_password = ""; // ваш пароль MySQL, здесь пустой пароль'

Кликните на ‘here’ (Click ‘here’ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа. Если вы открыли в браузере корневую директорию bWAPP, то вы будете перенаправлены.

Учётные данные по умолчанию: bee/bug

Установка bWAPP в Web Security Dojo

bWAPP отсутствует в Web Security Dojo, но его можно с лёгкостью установить туда. Создайте файл install_bWAPP.sh следующего содержания:

#!/bin/bash cd /tmp temp="$(curl -sL -A 'Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36' https://sourceforge.net/projects/bwapp/files/bWAPP/)" if [ $? -ne '0' ]; then exit 1 fi temp2="$(echo "$" | grep -o -E '/projects/bwapp/files/bWAPP/bWAPPv[A-Za-z0-9.]/' | head -n 1)" temp3="$(curl -sL -A 'Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36' https://sourceforge.net"$")" if [ $? -ne '0' ]; then exit 1 fi wget -O bWAPPv.zip "$(echo "$" | grep -o -E 'https://sourceforge.net/projects/bwapp/files/bWAPP/bWAPPv[A-Za-z0-9.]/bWAPPv[A-Za-z0-9.]zip/download' | head -n 1)" unzip bWAPPv.zip sudo mkdir /var/www/bwapp sudo mv bWAPP/* /var/www/bwapp/ sudo sed -i 's/$db_password = "";/$db_password = "dojo";/' /var/www/bwapp/admin/settings.php sudo chmod 777 /var/www/bwapp/passwords/ sudo chmod 777 /var/www/bwapp/images/ sudo chmod 777 /var/www/bwapp/documents/ sudo mkdir /var/www/bwapp/logs/ sudo chmod 777 /var/www/bwapp/logs/ sudo chown -R www-data:www-data /var/www/bwapp/ sudo rm -rf /tmp/bWAPP* evil sudo rm INSTALL.txt README.txt release_notes.txt ClientAccessPolicy.xml crossdomain.xml cd

Запустите этот скрипт командой:

sudo bash install_bWAPP.sh

Перейдите на страницу http://localhost/bwapp/install.php для установки. Кликните на ‘here’ (Click ‘here‘ to install bWAPP). Будет создана и заполнена база данных ‘bWAPP’.

Перейдите к странице входа http://localhost/bwapp/login.php

Теперь ‘bWAPP’ будет всегда доступен по ссылке http://localhost/bwapp/

Установка bee-box в VirtualBox

Шаги установки bee-box в VirtualBox

Подразумевается, что вы уже установили VirtualBox.

Для установки в VirtualBox, создайте новую виртуальную машину без диска. Вместо запуска перейдите в настройки и подключите в качестве диска файл bee-box.vmdk из распакованного архива.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

Узнайте IP адрес виртуальной машины:

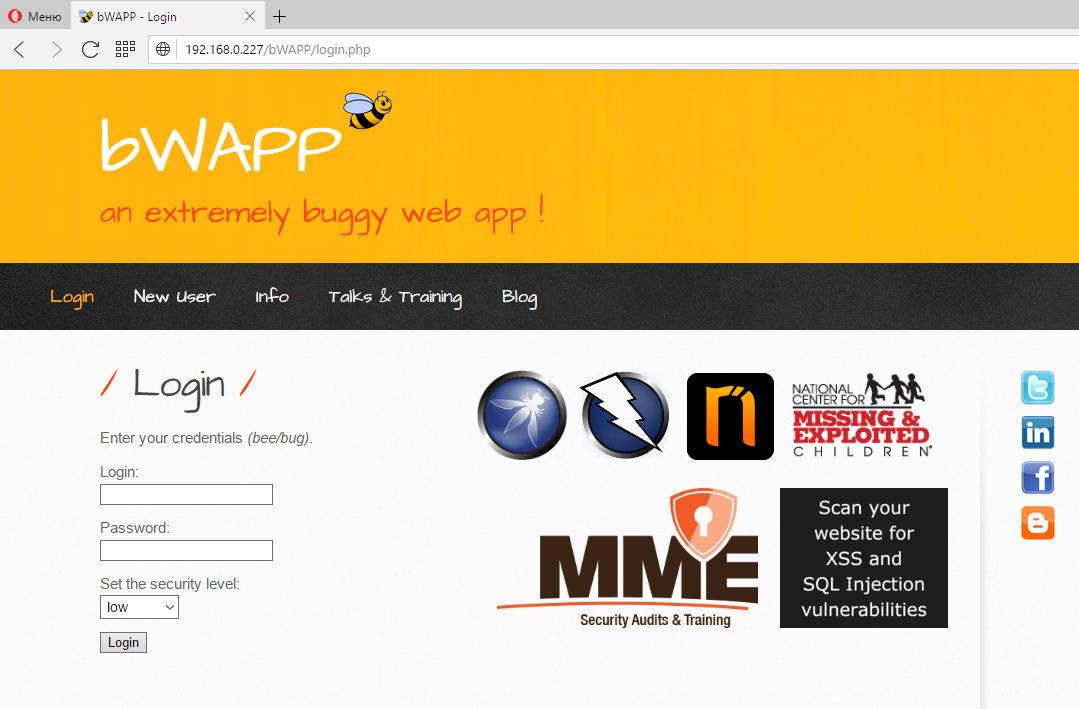

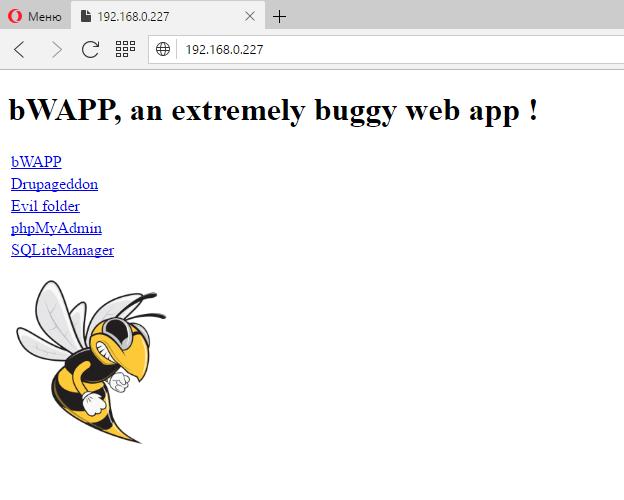

На скриншоте видно, что IP адрес машины 192.168.0.227.

В веб-браузере основной машины введите IP адрес виртуальной машины, например http://192.168.0.227/bWAPP/login.php.

Войдите с учётными данными bWAPP по умолчанию или создайте нового пользователя. Учётные данные по умолчанию: bee/bug. Теперь всё готово.

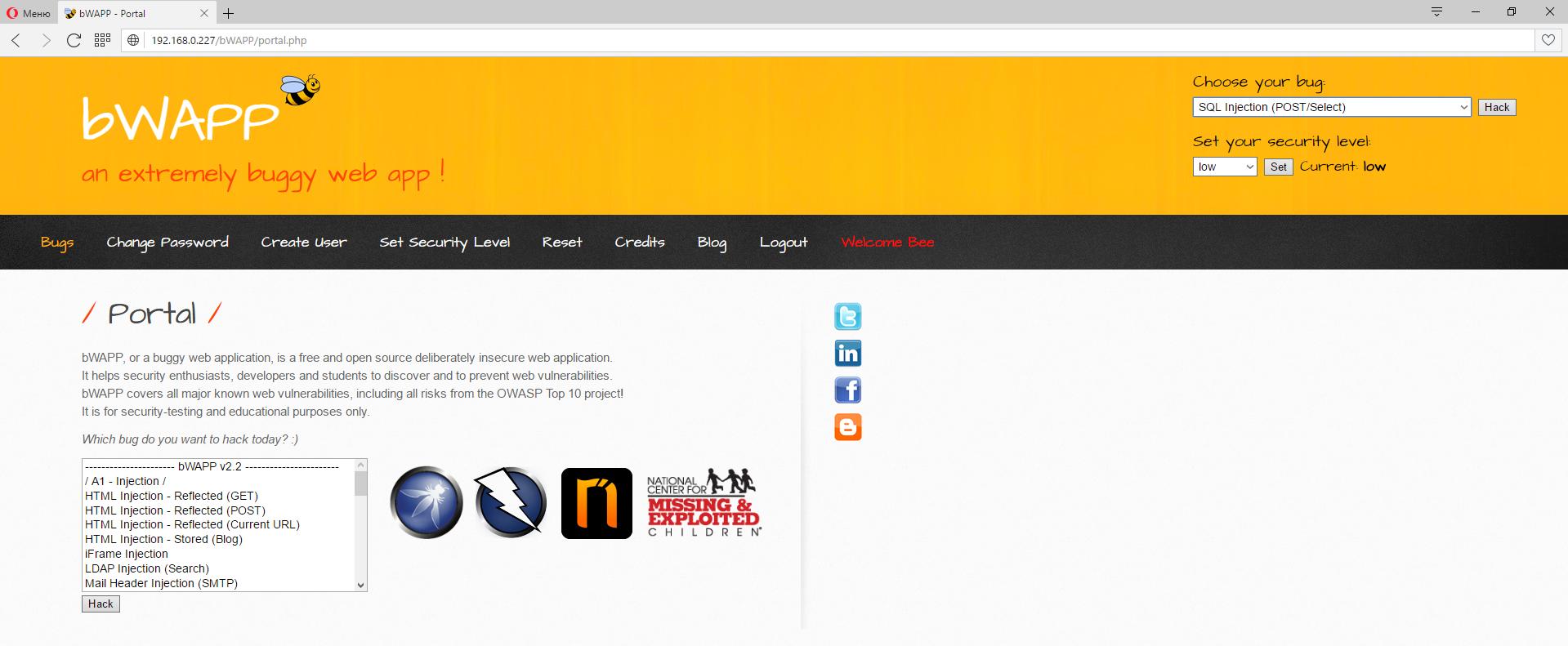

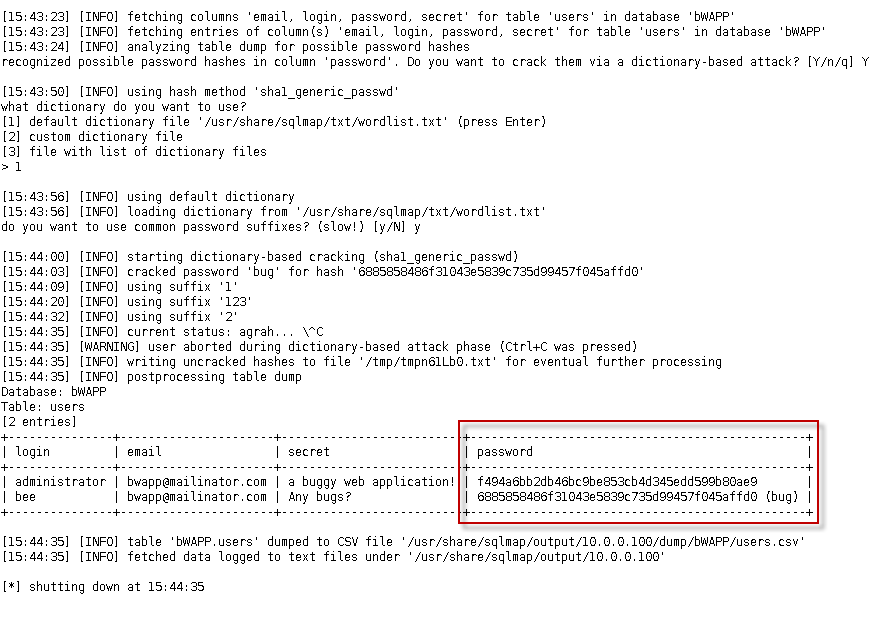

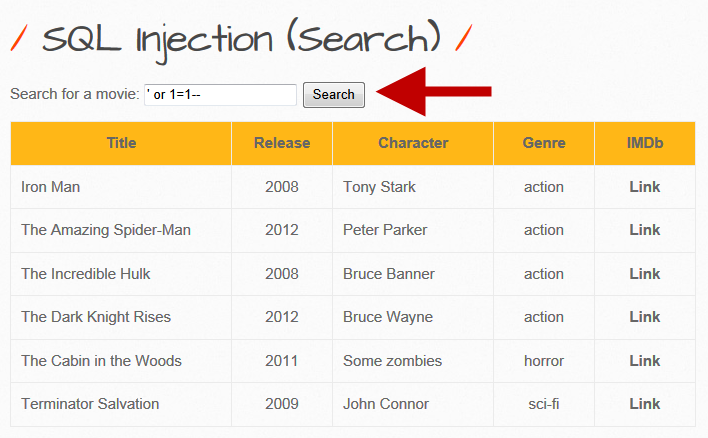

Скриншоты bWAPP

Инструкции по bWAPP

Setup bWAPP in Kali Linux | Extremely Buggy Web Application

We can’t directly attack any web application without proper legal permission. That will consider as a crime.

If we do not practice our penetration testing skills then we can’t improve our skills. So we need a place where we can test our attacks and run our tools.

The place is our home. Home is 127.0.0.1. Our localhost. We can do any activity here.

Previously we have installed Damn Vulnerable Web Application in our localhost. Today we are going to set bWAPP (Buggy Web App) in our Kali Linux machine.

bWAPP is extremely buggy. It is free and open-source. It helps students to test their skills, professionals run their tools in a safe environment. bWAPP has over 100+ web vulnerabilities.

first we need to download bWAPP from here.

|

| bWAPP download from sourceforge |

Then we open our terminal and change our directory to Downloads because there we have our downloaded zip file.

Now we unzip the zip file in directly in our apache web folder using following command:-

sudo unzip -d /var/www/html bWAPP_latest.zip

If it prompt for the password then we type our password and press Enter.

Then it will extract the zip file in our apache web folder.

|

| Here we extract bWAPP in apache web folder |

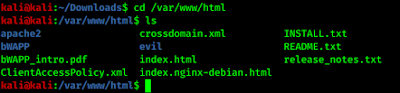

To check our apache web folder we go to the directory:-

Then we run ls to check the files here.

In the above screenshot we can see a folder named bWAPP, and we change the permission of that folder using following command:-

Now we start our required services applying following commands:-

sudo service apache2 start

Those commands will start Apache and mySQL services.

Then we configure the settings for mySQL. We run following command to go to the admin directory:-

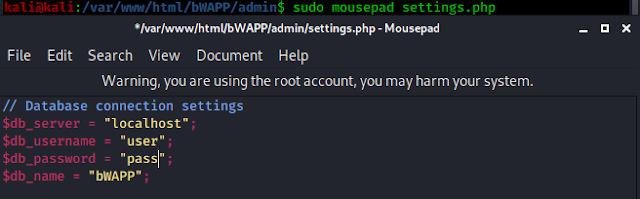

Now we change the settings.php file using a text editor.

sudo mousepad settings.php

Now we change database connection settings.

Here we have changed the username to user and password to pass. Then we save and close it.

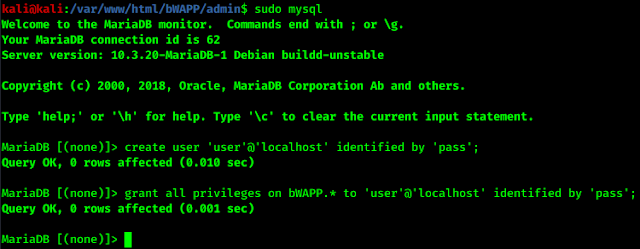

Now let’s login to mysql using following command:-

Now to setup a database, we start with creating a new user by applying following command:-

create user 'user'@'localhost' identified by 'pass';

Here using this command we are creating a user called ‘user’ running server on localhost and the password is ‘pass’. Remember that this username and password should exactly same as the password and username we have entered in the configuration file bWAPP.

In the screenshot we can see the query is OK. That means the user is created.

Then we grant this user all the privileges over the database. For that we type following command:-

grant all privileges on bWAPP.* to 'user'@'localhost' identified by 'pass';

Then we open our browser and navigate to localhost/bWAPP/install.php

Then we go to login page clicking on the menu bar.

The default username is bee and the default password is bug. Using those we click on login with low security level.

We have logged in bWAPP portal with low security level. We can change the default password, create new user from the main menu. We can choose a bug for our practice testing from the menu.

To re-open it we should start apache2 and mySQL services and navigate to http://localhost/bWAPP/ from browser.

bWAPP covers all major known web vulnerabilities, including all risks from the OWASP top 10 project!

It is for security testing and educational purpose only.

Which bug do you want to hack today ? We are curious to know comment down please.

For more tutorials on Kali Linux and cyber security follow us on blogger and for updates follow us on Twitter and Medium.