- Настройка Global Hotspot captive portal Wi-Fi идентификации по SMS на PFSense

- Шаг 1: Создание темы, профиля, места и конфигурации

- Шаг 2: Создание конфигурации для выбранного места

- Конфигурация PFSense для версии 2.4.4

- Настройка RADIUS

- Настройка политик портала

- Загрузка страницы login.html

- Настройка White List

- Конфигурация PFSense для версии 2.4.5+

- Настройка политик портала

- Настройка RADIUS

- Загрузка страницы login.html

- Настройка White List

- Шаг 3: Настройка времени сессии

- pfSense with Captive Portal

- Optional: PfSense + OpenWrt — PfSense as shared captive provider

Настройка Global Hotspot captive portal Wi-Fi идентификации по SMS на PFSense

В инструкции описаны шаги по настройке идентификации пользователей публичной (гостевой) Wi-Fi сети в соответствии с законодательством РФ. До начала настроек необходима настроенная Wi-Fi сеть guest и регистрация в системе Global Hotspot. Личный кабинет нужно зарегистрировать оп ссылке https://areg.global-hotspot.ru (кнопка «Попробовать бесплатно» в меню).

Шаг 1: Создание темы, профиля, места и конфигурации

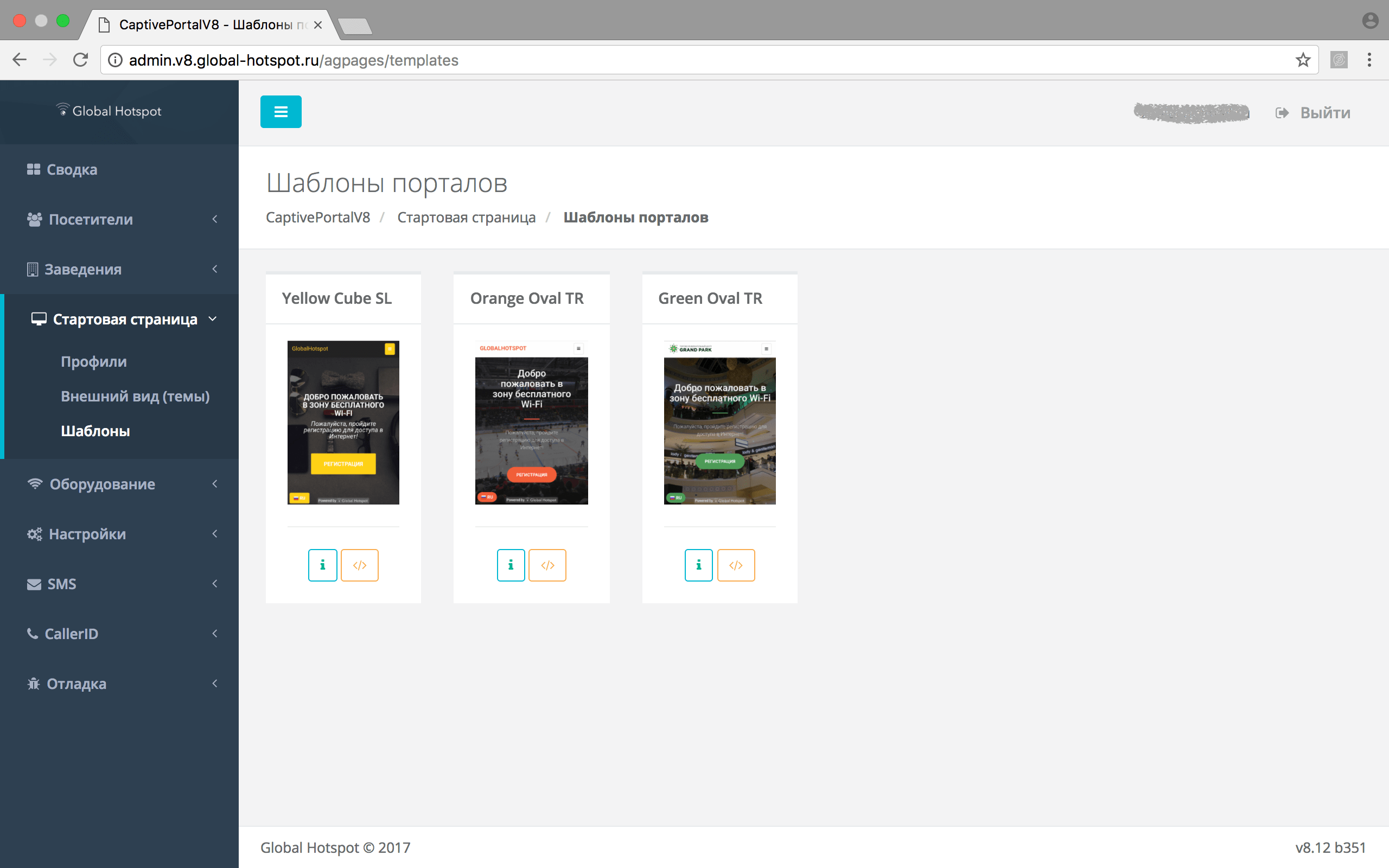

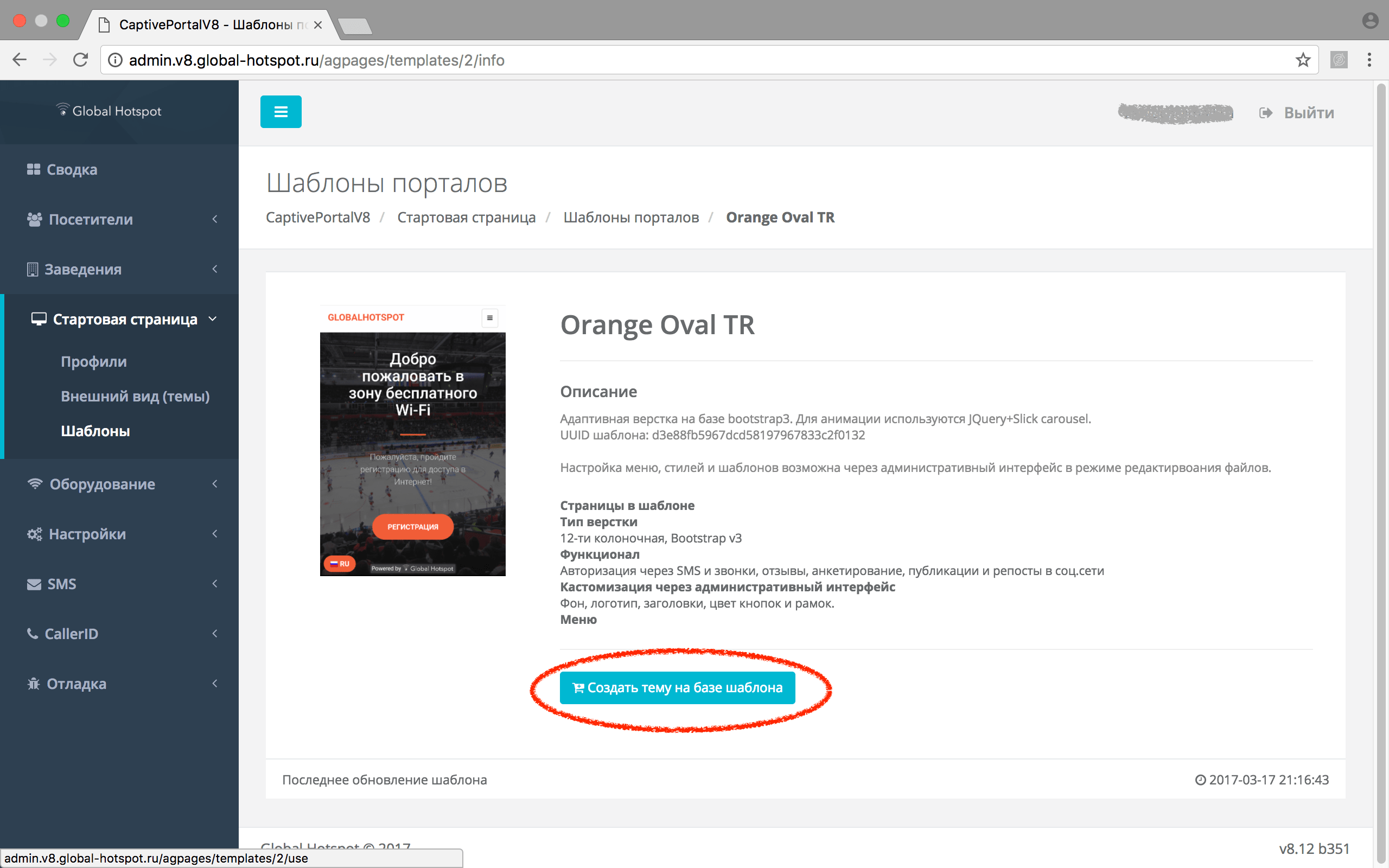

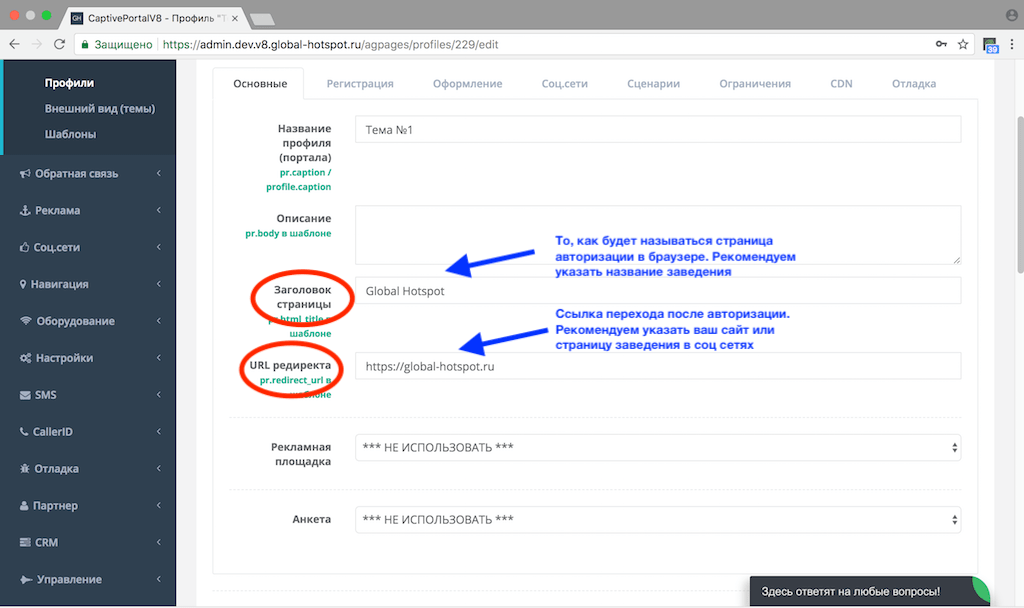

Создаем тему на базе шаблона

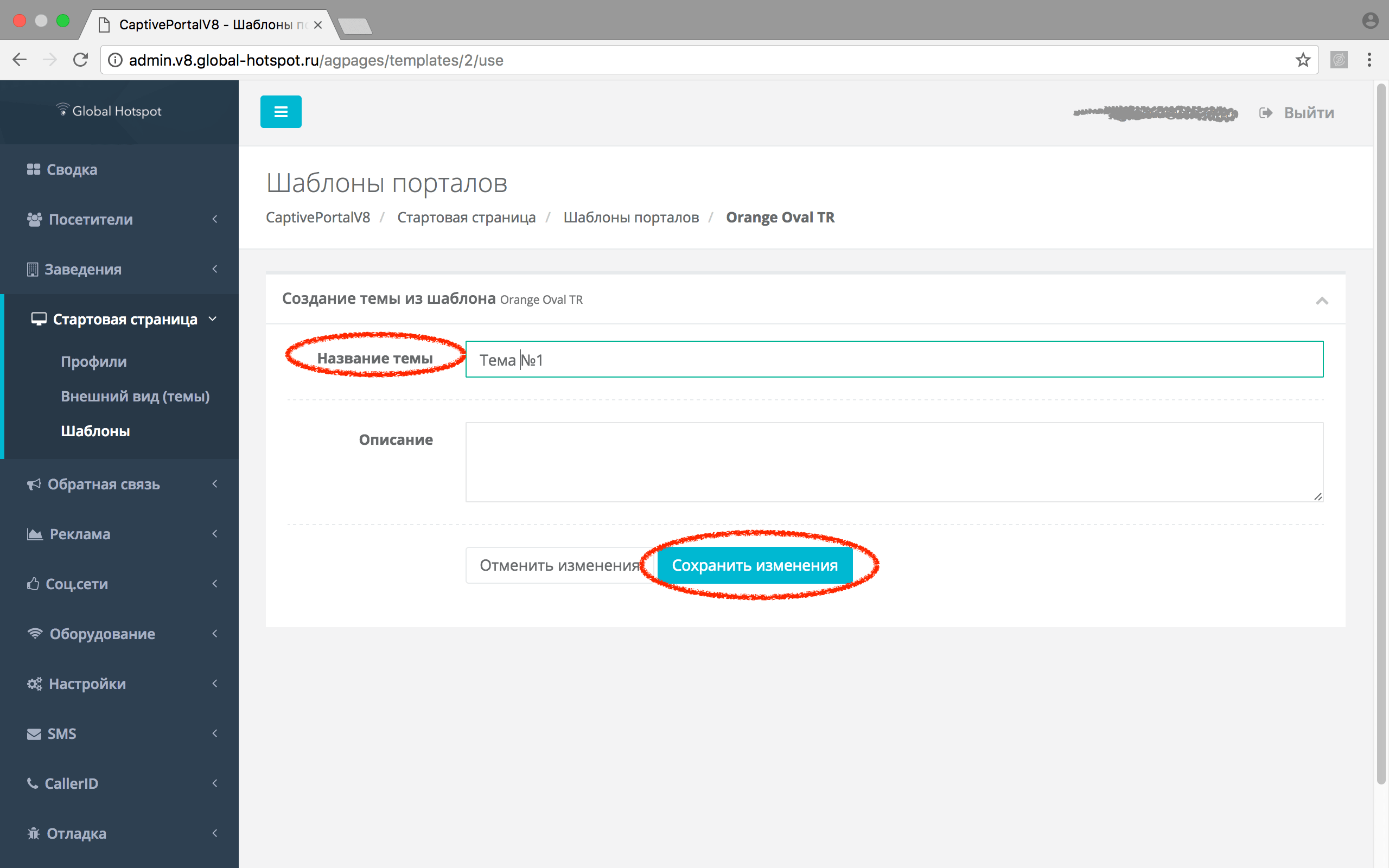

Создаем тему на базе шаблона и даем ей название

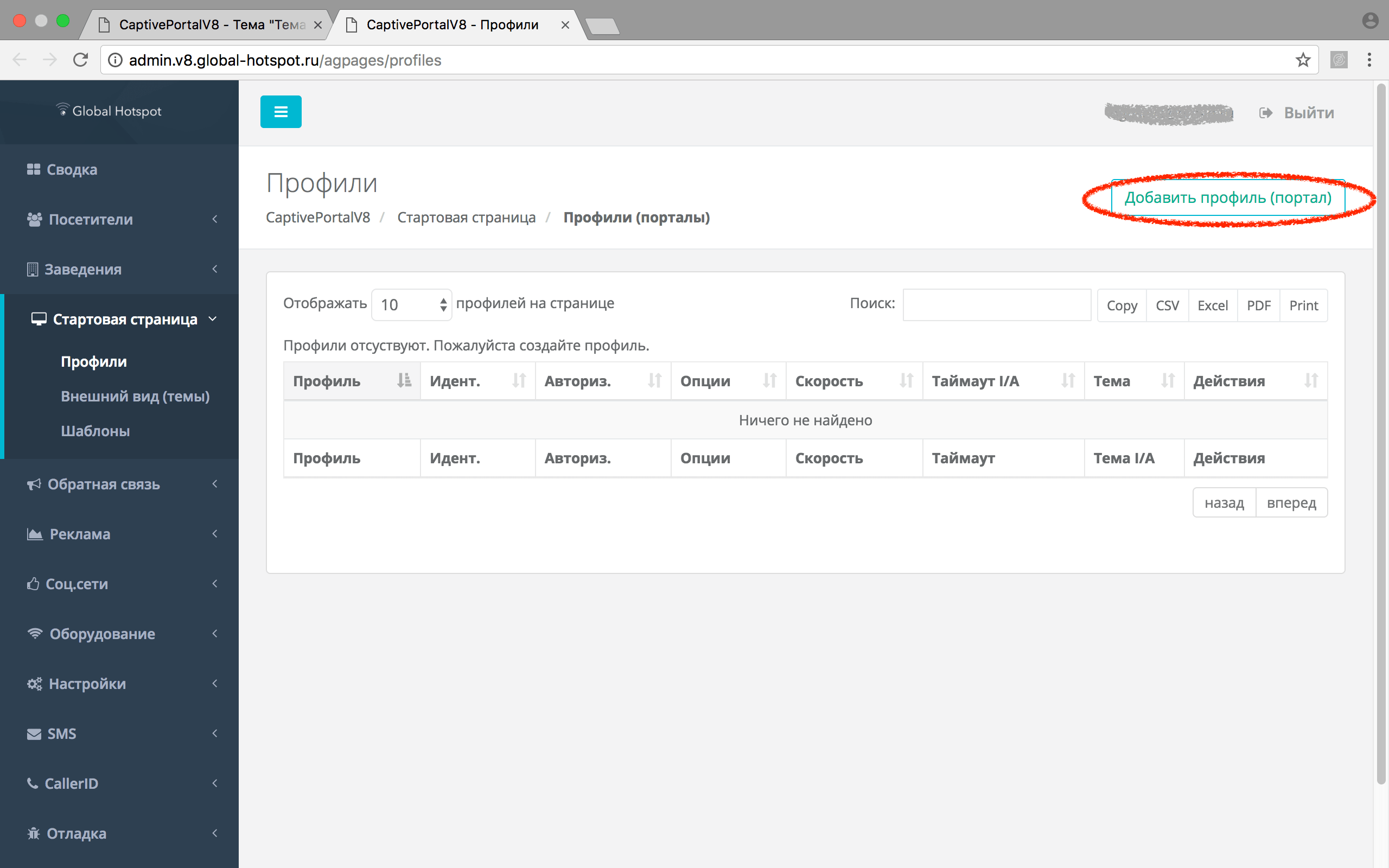

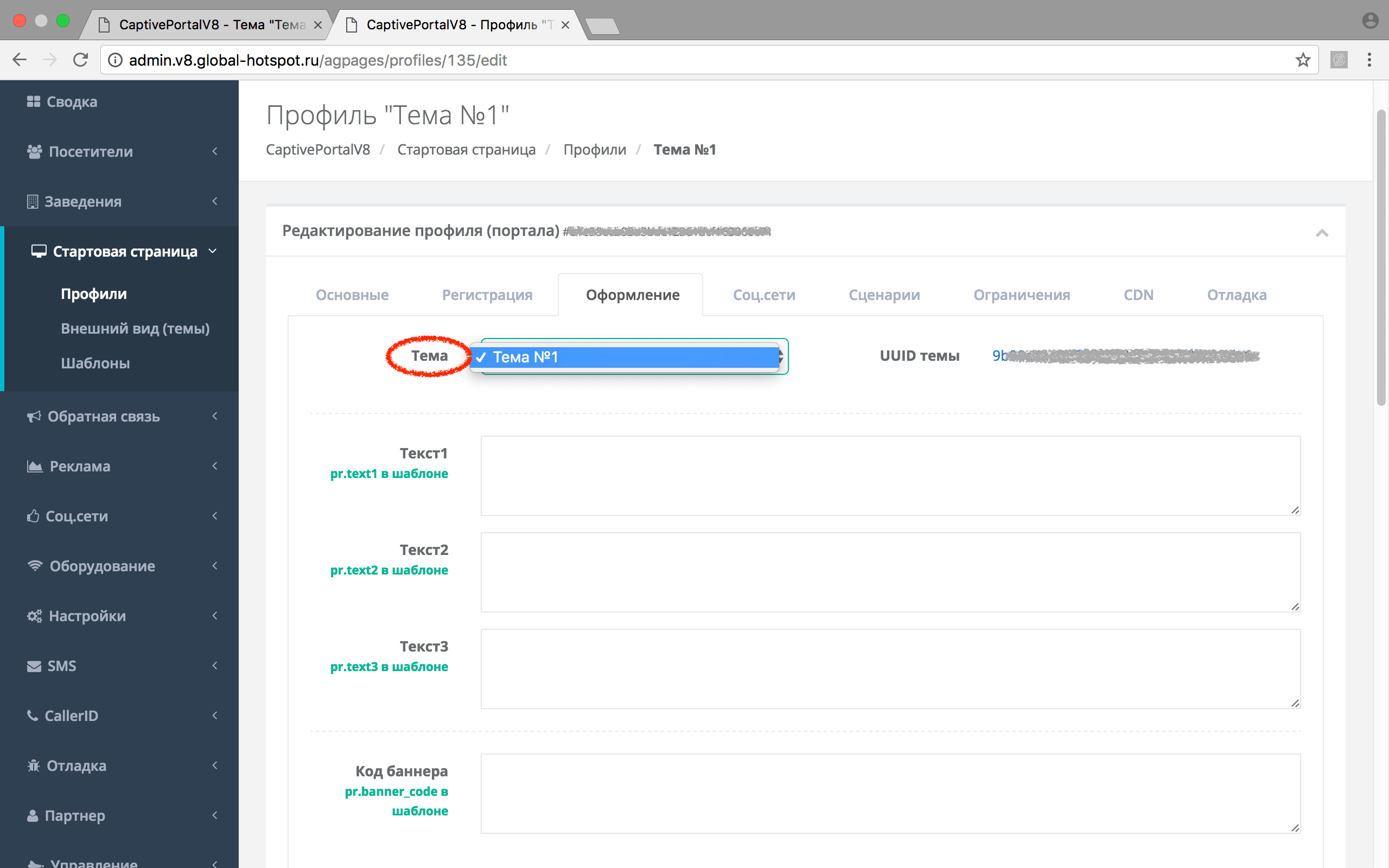

В созданном профиле выбираем тему, которую создали ранее

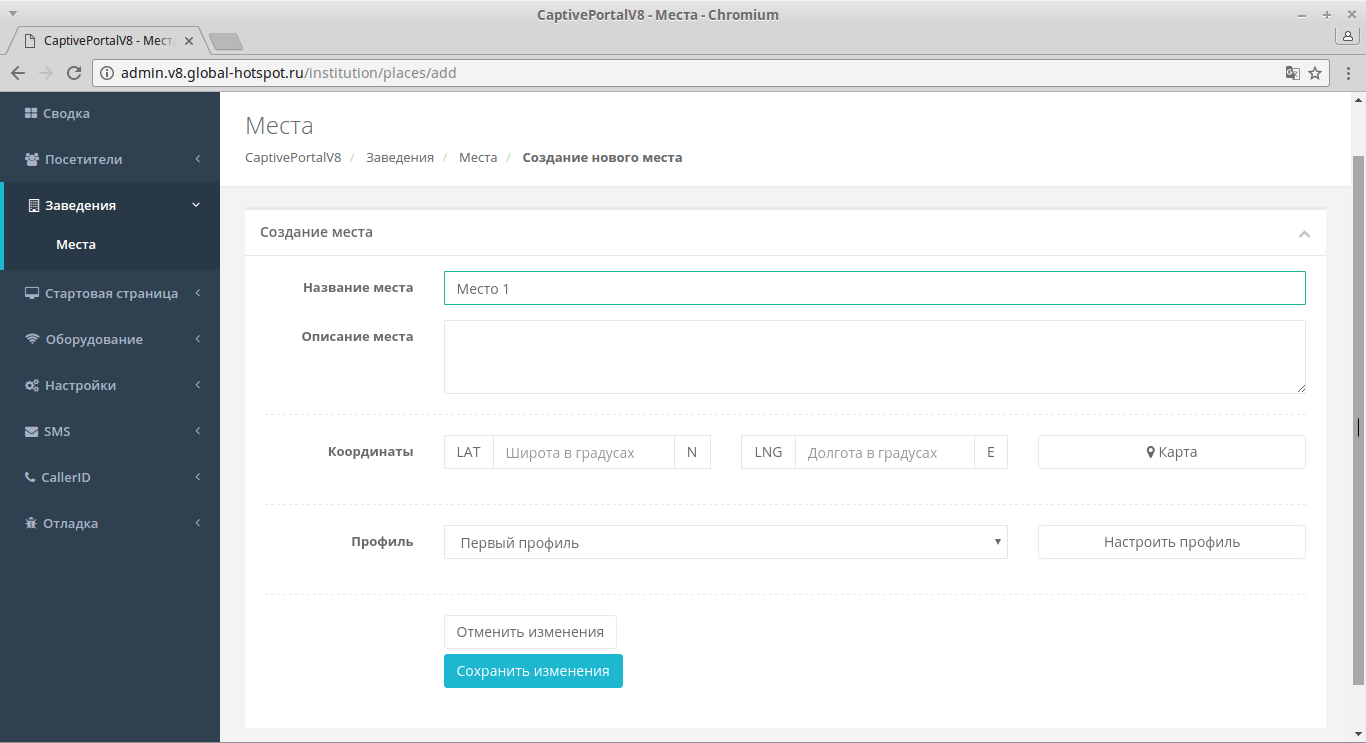

Создаем место и выбираем созданный ранее профиль

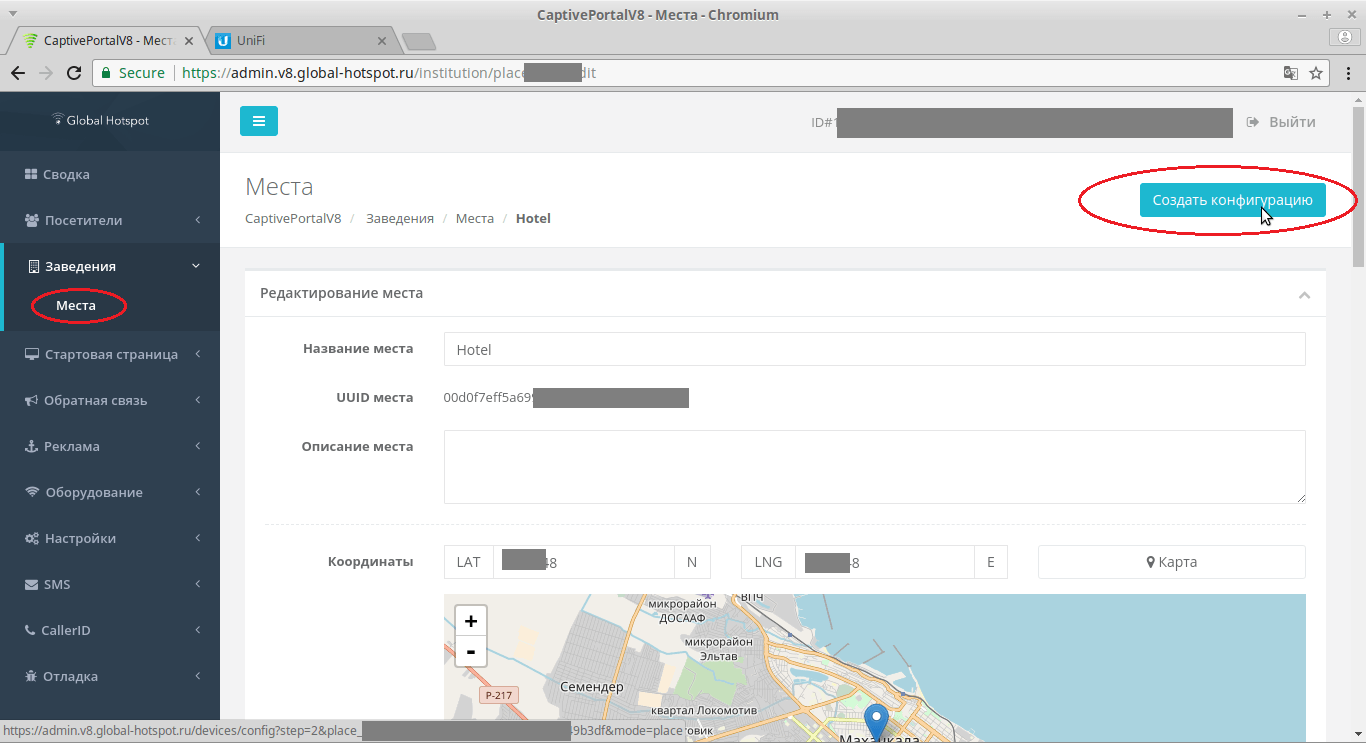

Шаг 2: Создание конфигурации для выбранного места

переходите в раздел «Заведения» подраздел «Места», затем выбираете место, для которого вы хотите настроить портал авторизации, и в верхнем правом углу нажимаете кнопку «Создать конфигурацию»

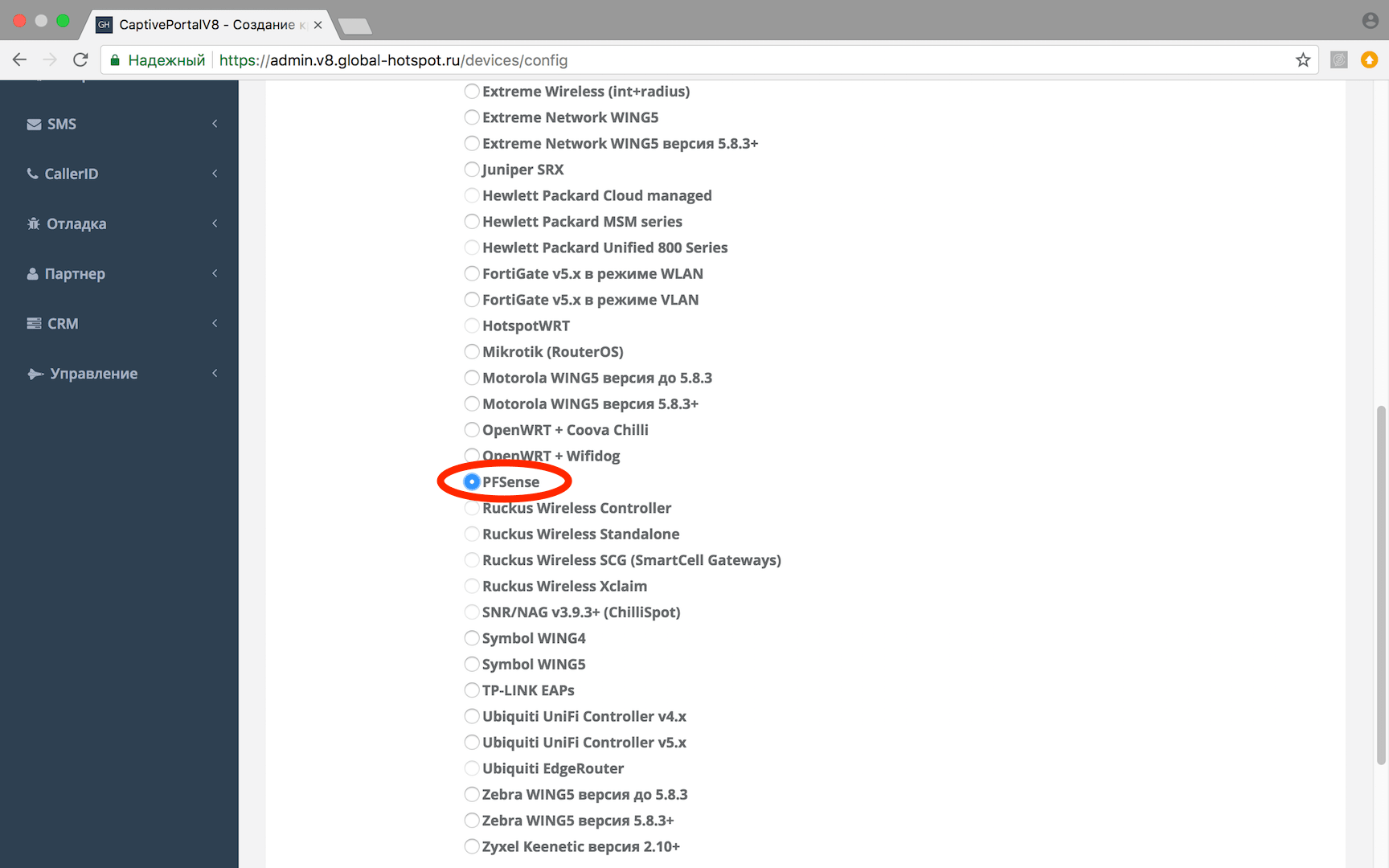

В открывшемся окне выбираете контроллер вашей версии и нажимаете кнопку «Далее»

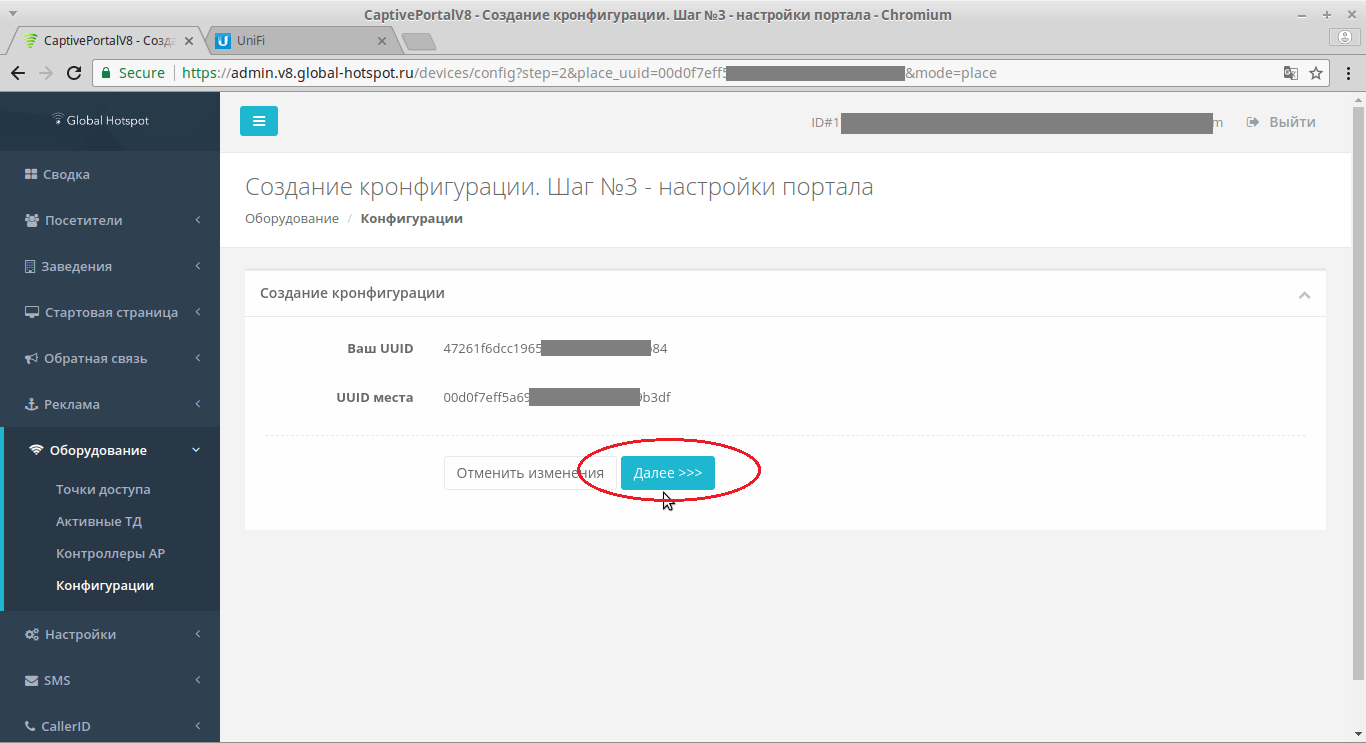

В следующем окне для PFSense ничего настраивать не надо. Нажимаете кнопку «Далее».

На последнем этапе будет создана конфигурация и инструкция с картинками, которая вам понадобится для настройки гостевой политики на PFSense. Совместимые версии 2.4.4 и выше. Ниже представлены 2 разные инструкции для версии 2.4.4 и 2.4.5+.

Конфигурация PFSense для версии 2.4.4

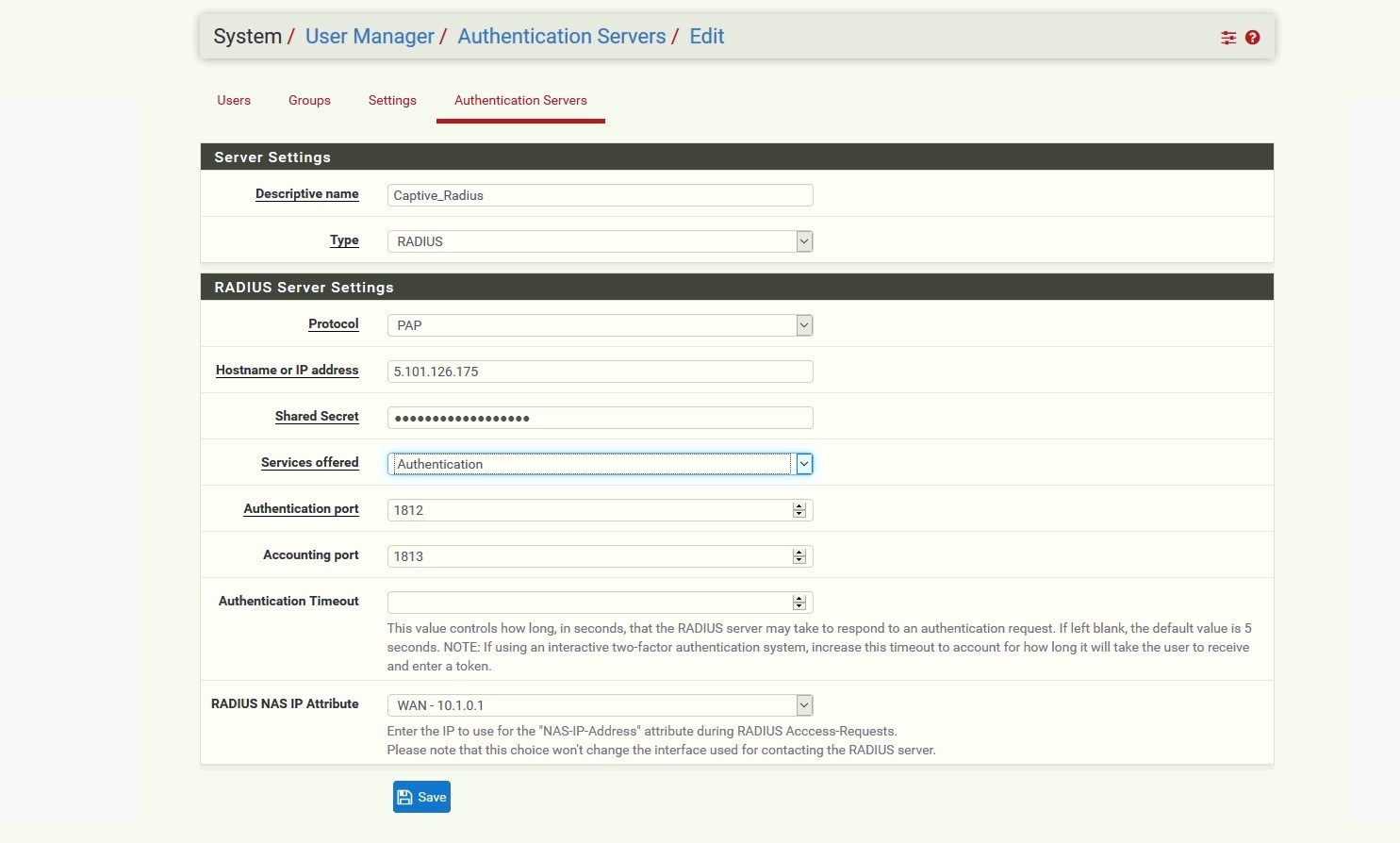

Настройка RADIUS

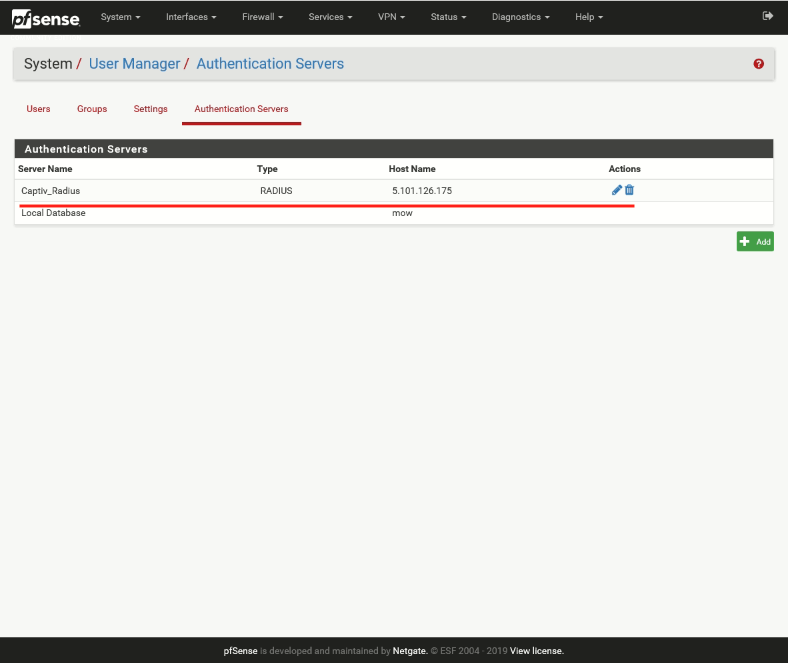

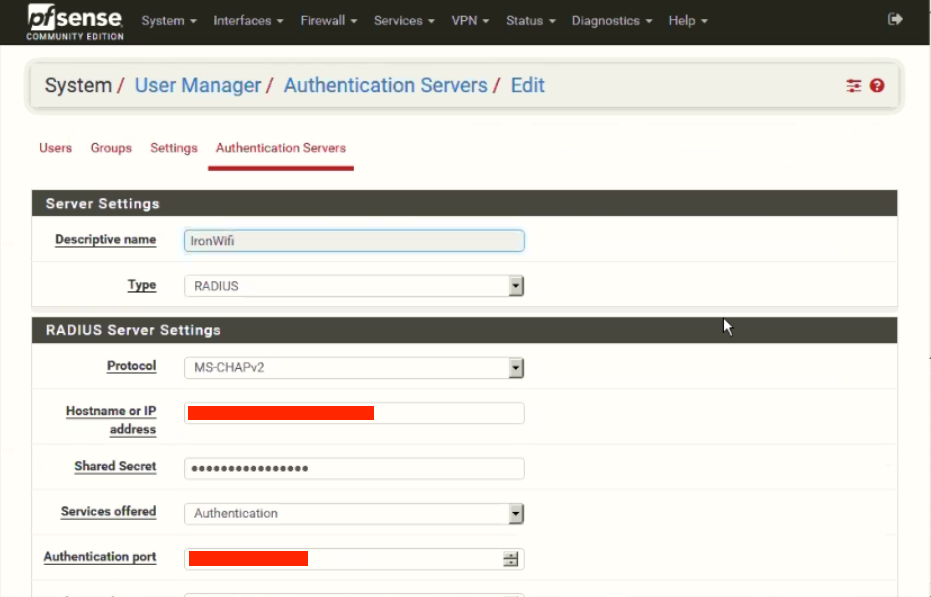

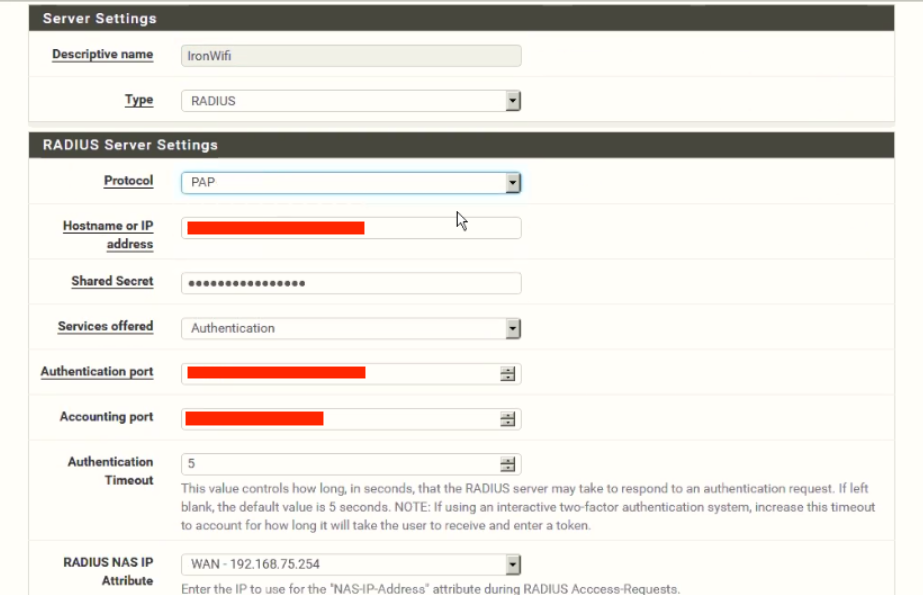

Перейти в System / User Manager / Authentication Server

Вбить следующие параметры:

•Server Name: Captive_Radius •Type: RADIUS •Protocol: PAP •Host Name: 5.101.126.175 •Shared secter: captive_v8_radpass •Servers offered: Authentication •Authentication port: 1812 •Accounting port: 1813

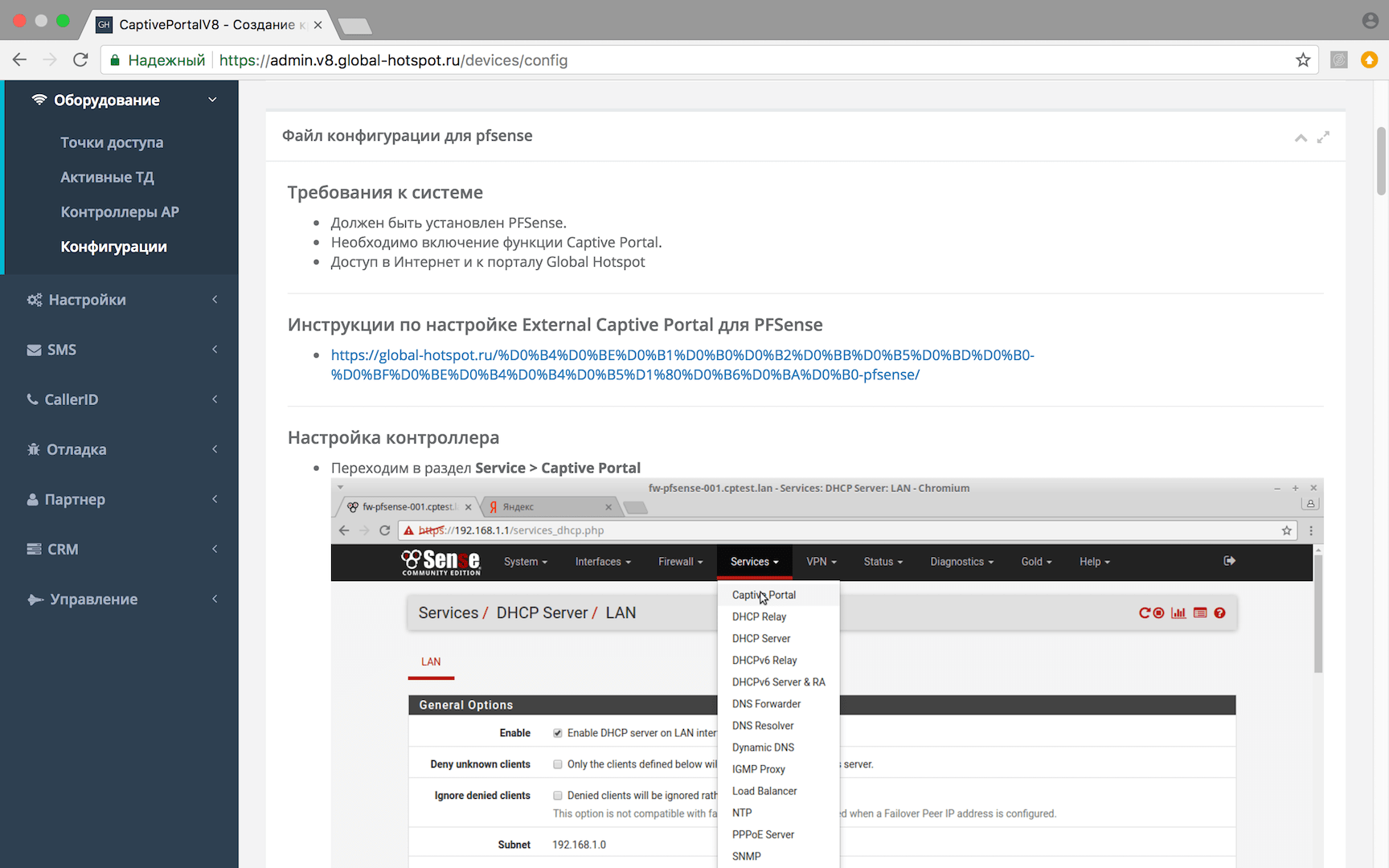

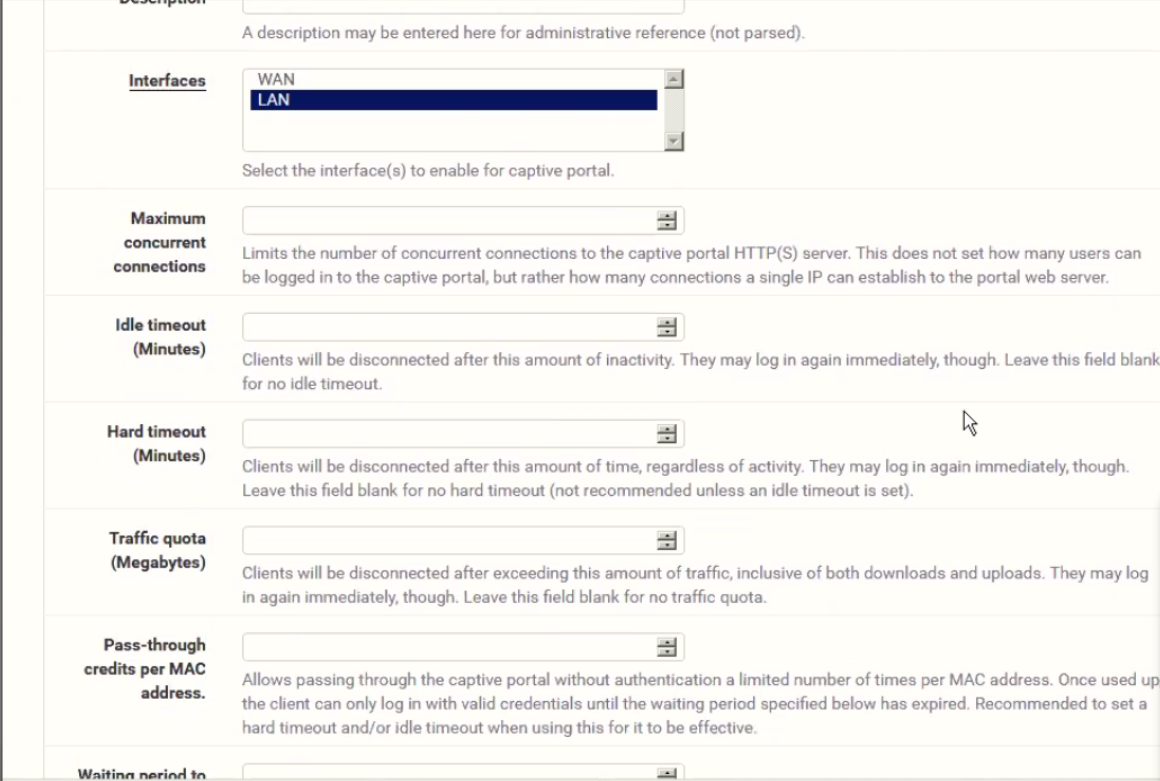

Настройка политик портала

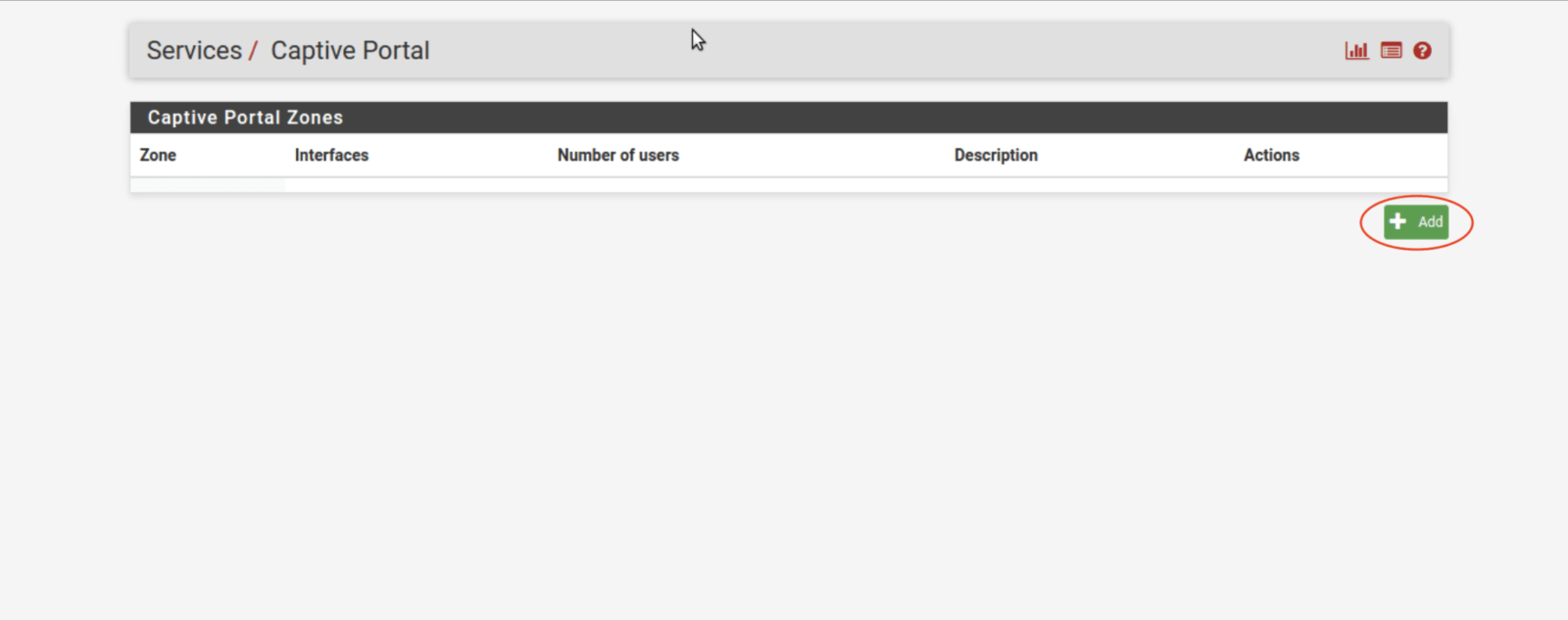

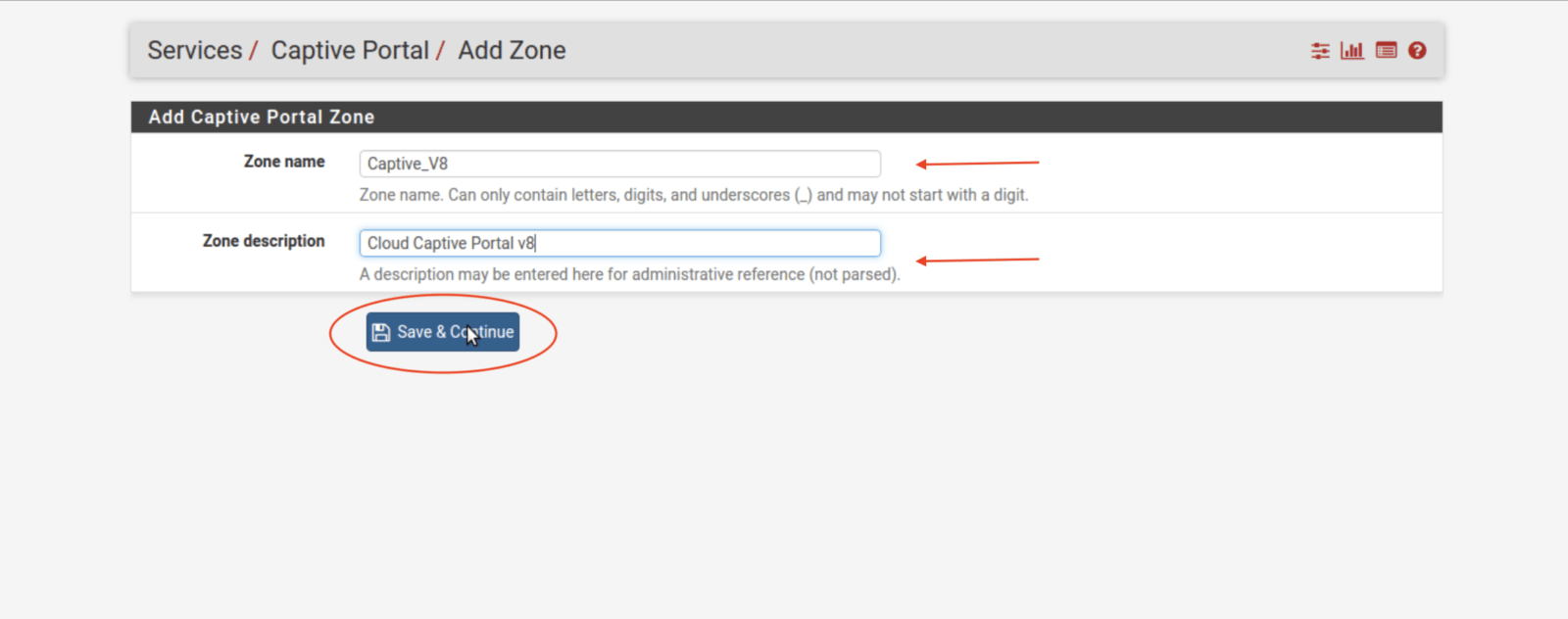

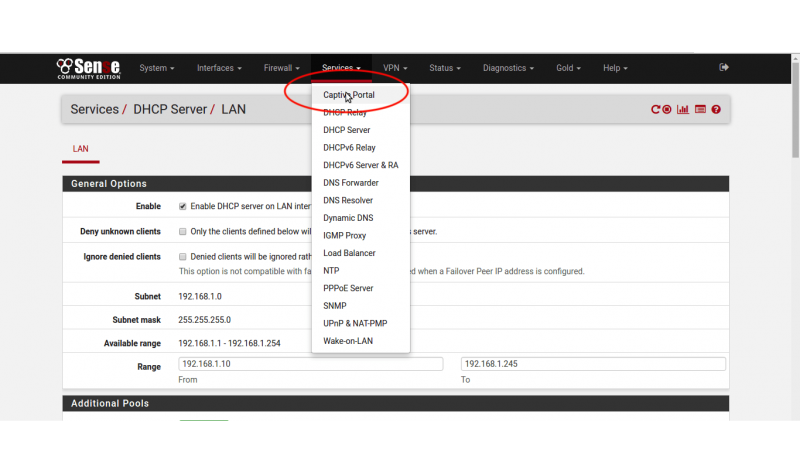

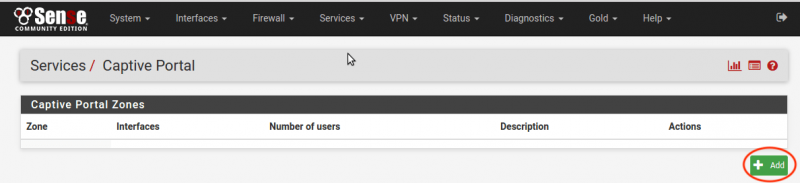

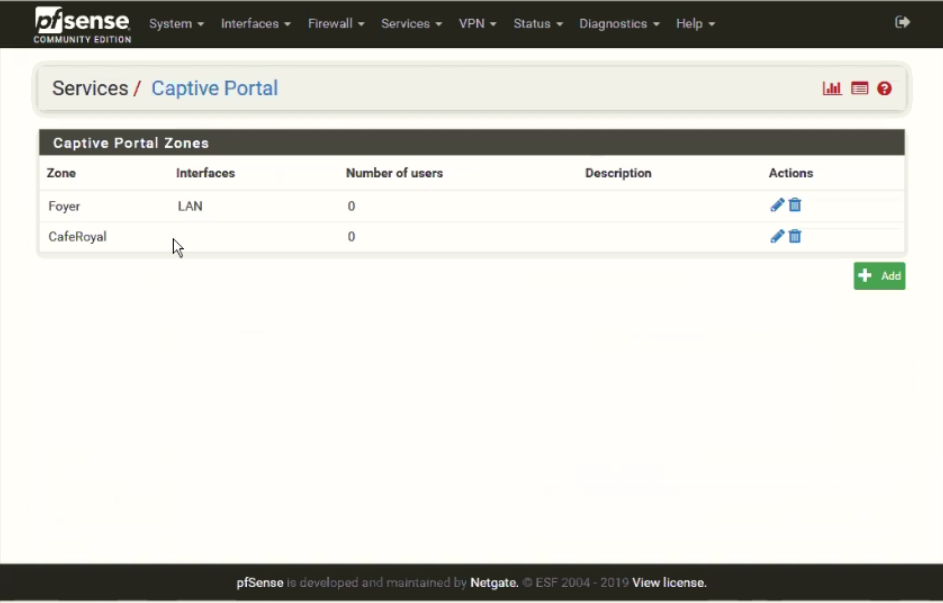

Перейти в Services / Captive Portal / +Add Zone

Заполнить поля Zone name и Zone description

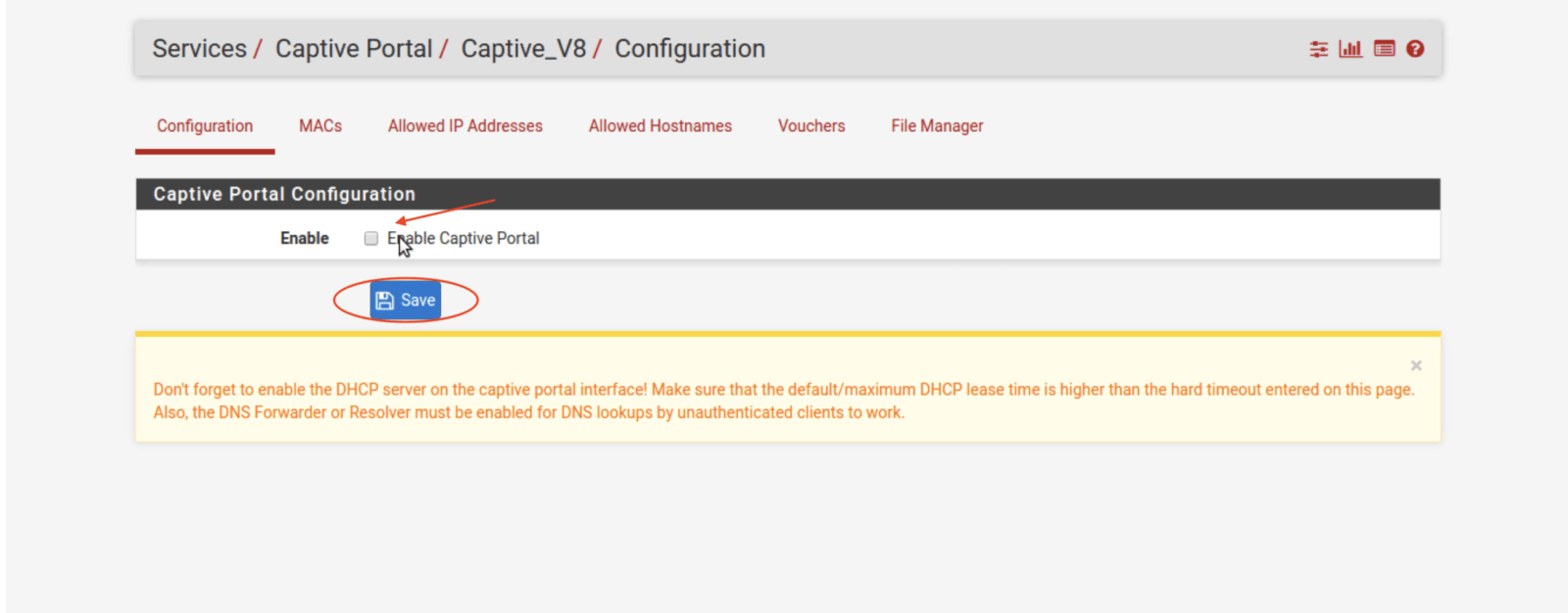

Во вкладке «Captive Portal Configuration» поставить «Enable Captive Portal» далее нажать «Save»

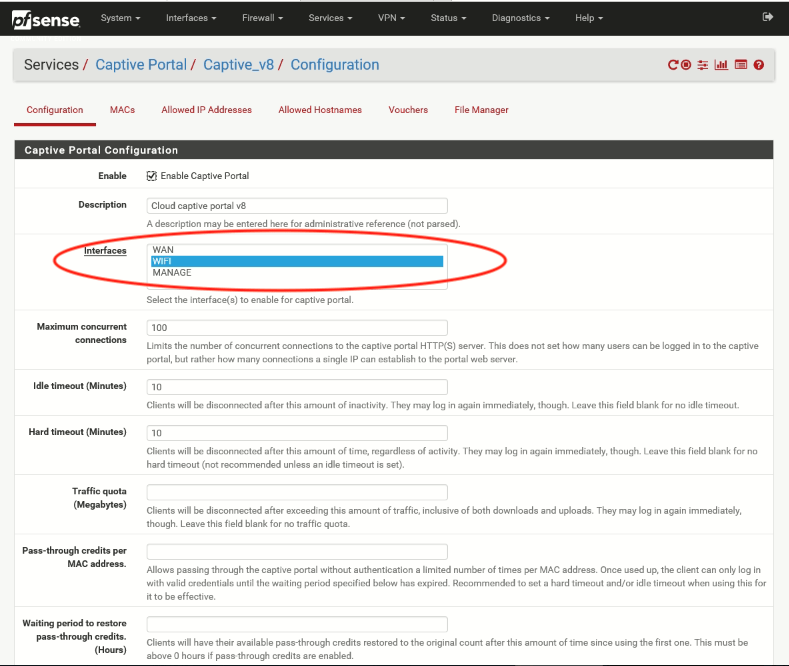

Выбираем интерфейс, на котором будет работать портал авторизации.

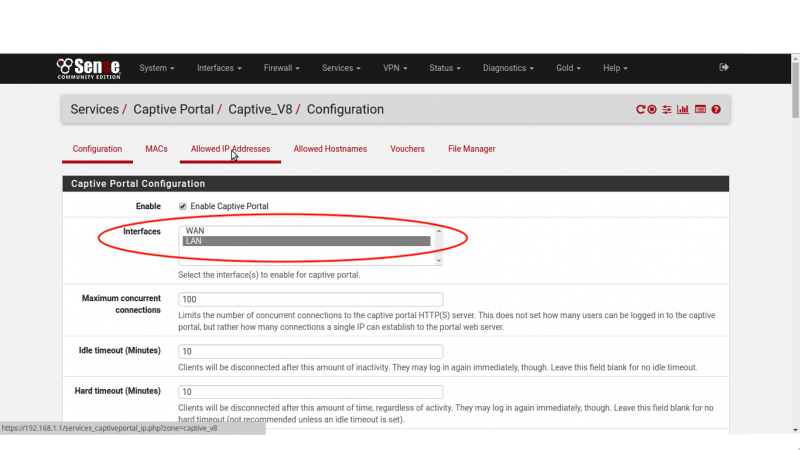

Maximum concurrent connections — максимальное количество подключений с одного и того же IP адреса, либо сколько пользователей могут загрузить страницу портала или одновременно пройти авторизацию.

Idle timeout — указывается в минутах, время простоя клиента, когда нет ответных пакетов от хоста, например клиент заблокировал смартфон либо вышел из зоны WiFi.

Hard timeout — указывается в минутах. При подключение к порталу авторизации, после истечения заданого значения клиент принудительно отключится.

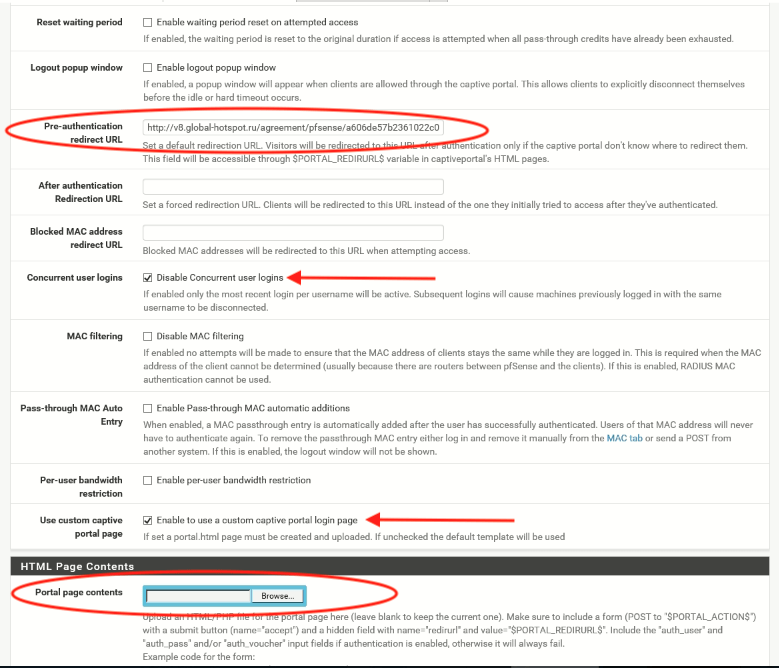

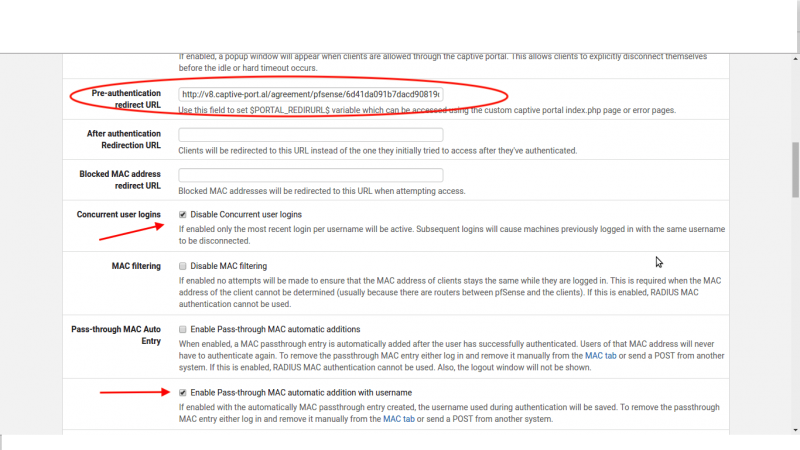

В Pre-authentication redirect URL вставить ссылку для предварительного редиректа. Ссылка доступна после создания конфигурации для pfsense в личном кабинете, пример:

Во вкладке «Concurrent user logins» поставить «Disabled Concurrent user logins»

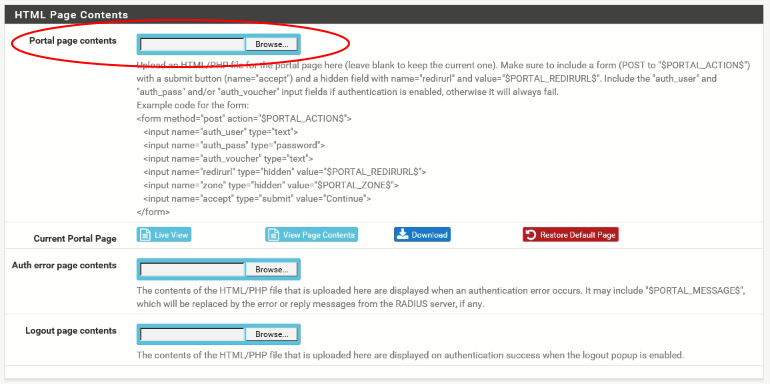

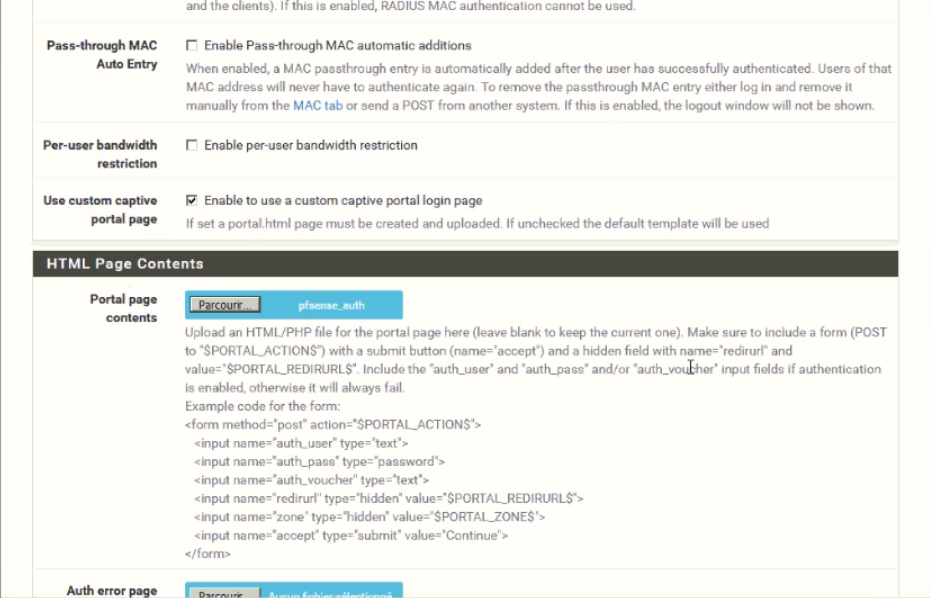

Включить загрузку своей html страницы, нажав на «Enabled use custom Captive Portal page».

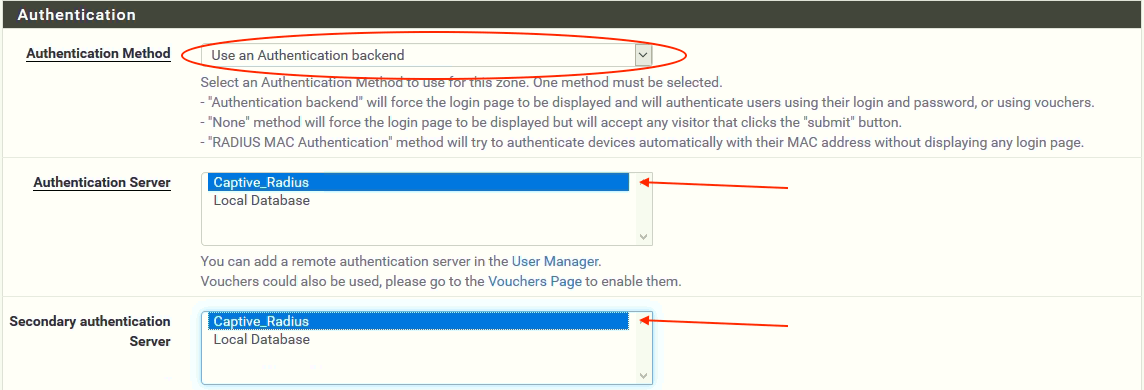

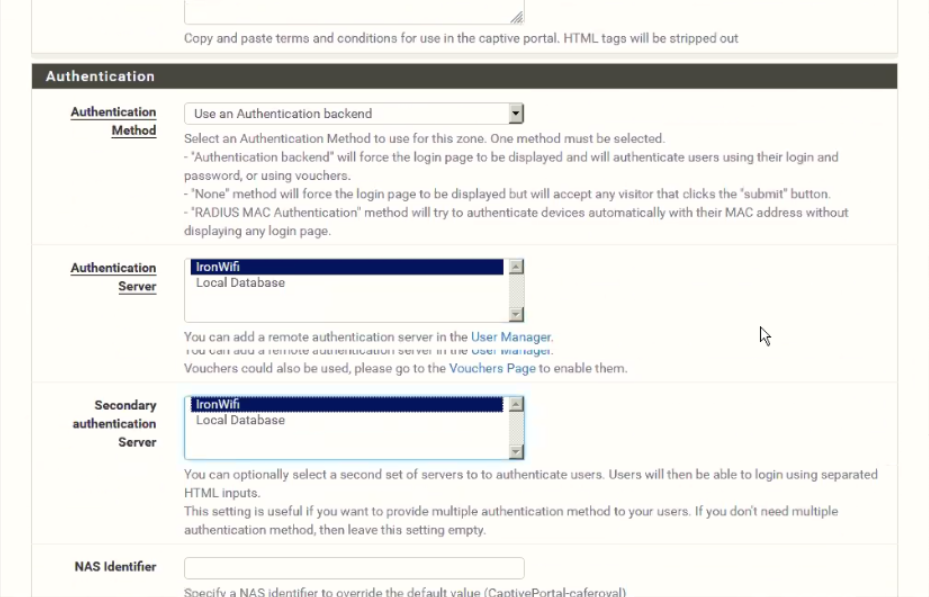

В Authentication Server указываем наш Radius сервер, если он не создан, то при нажатие на Authentication Server перекинет на создания и настройку Radius сервера

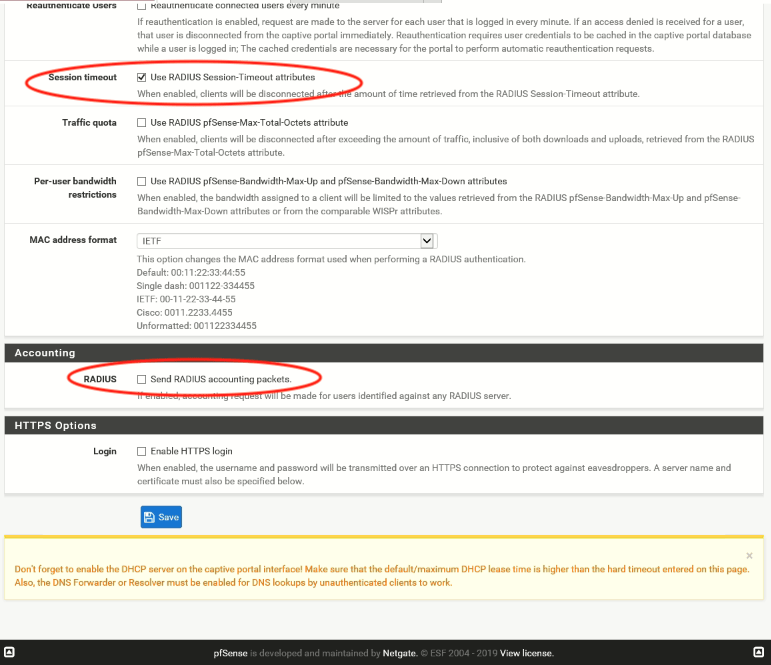

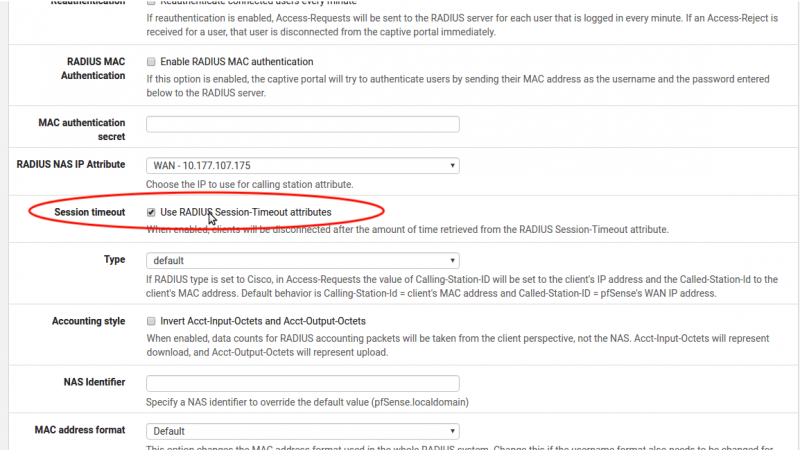

Включаем «Use Radius session-Timeout attributes» для вычисления атрибута времени активной сессии, который отключит клиента после его истечения.

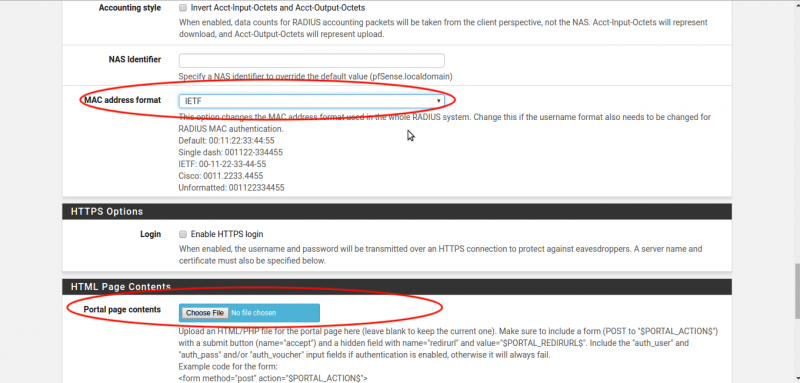

Выбираем формат MAC адреса «IETF» и включаем «Send Radius accounting packets»

Загрузка страницы login.html

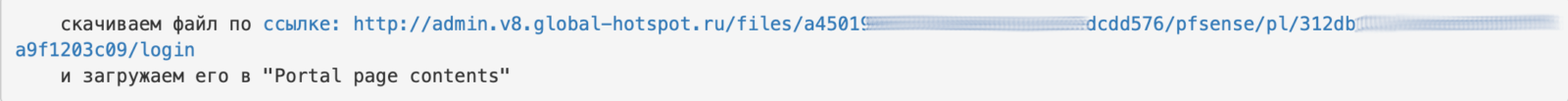

В генераторе конфига скачиваете файл login.html себе на компьютер (щелкнуть правой кнопкой мыши и выбрать пункт «Сохранить объект как»)

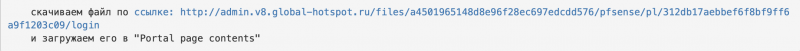

Пример ссылки на файл login.html из админка

Следующим шагом загружаете его в Portal page contents

Настройка White List

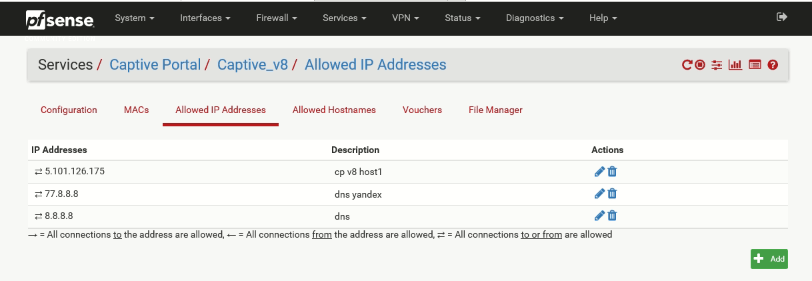

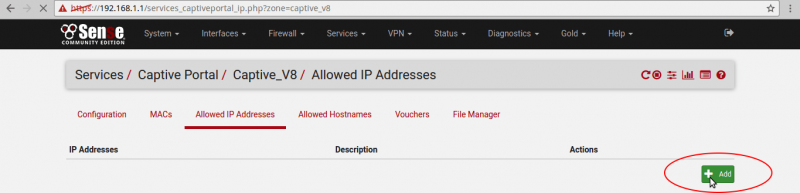

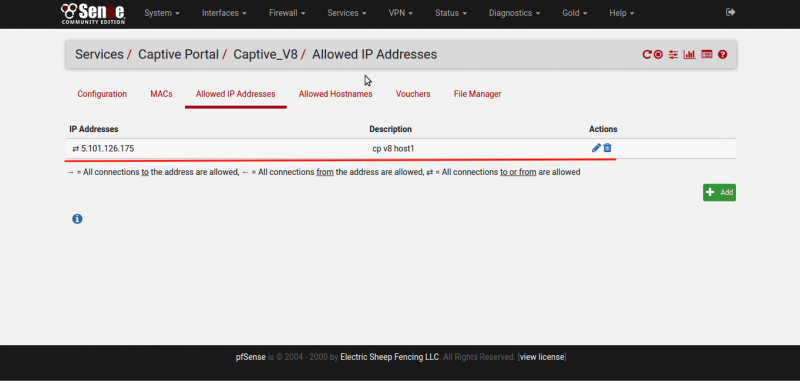

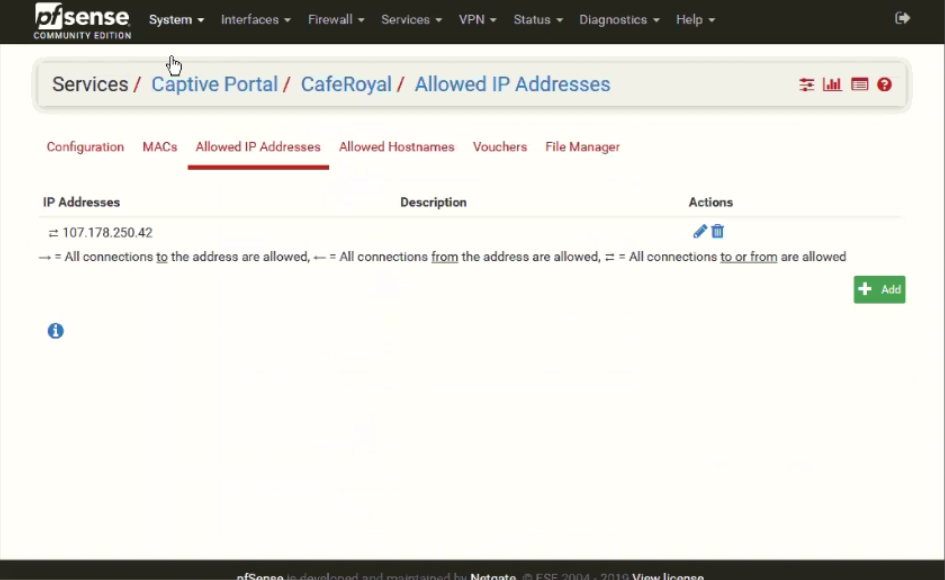

Заходим в раздел Allowed IP Addresses и добавляем адреса

В списке исключений должны быть все хосты из соответствующего списка созданной конфигурации

5.101.126.175 91.230.211.75 46.229.213.165 188.225.18.2 188.225.73.64 87.236.23.242

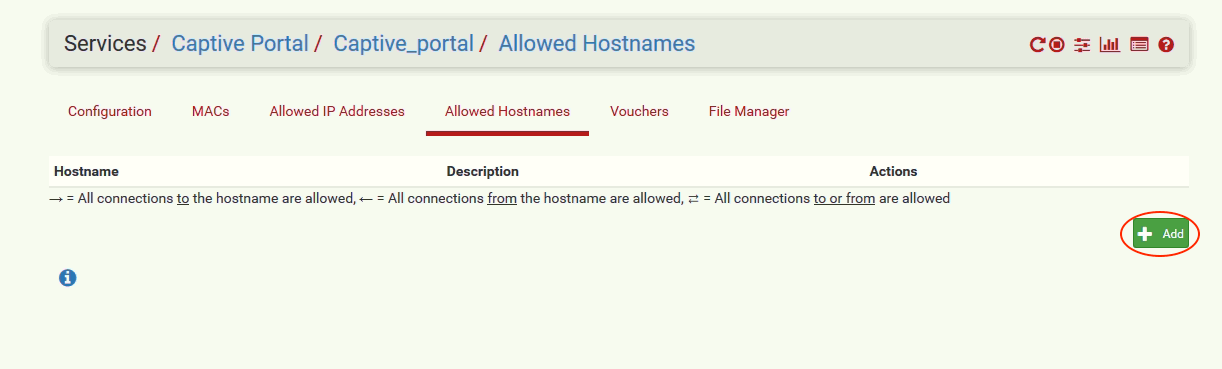

Доменные имена добавляются так же но во вкладе Allowed Hostnames Так же нужно добавить ваши DNS, которые используются в гостевой сети.

global-hotspot.ru v8.global-hotspot.ru glhs.ru

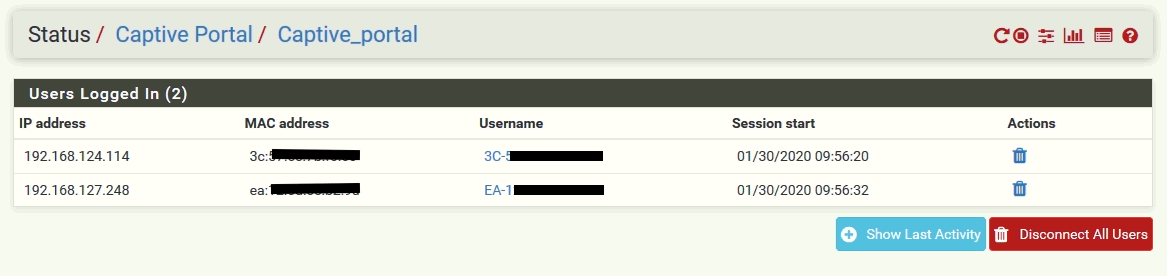

Проверяем подключение к гостевой сети с Captive portal, наше устройство должно отобразится в разделе Status/Captive Portal.

Конфигурация PFSense для версии 2.4.5+

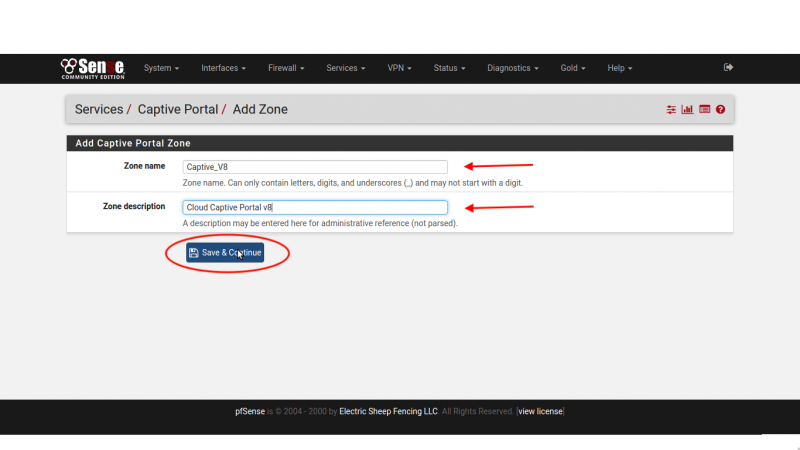

Настройка политик портала

Перейти в Services / Captive Portal

Заполнить поля Zone name и Zone description

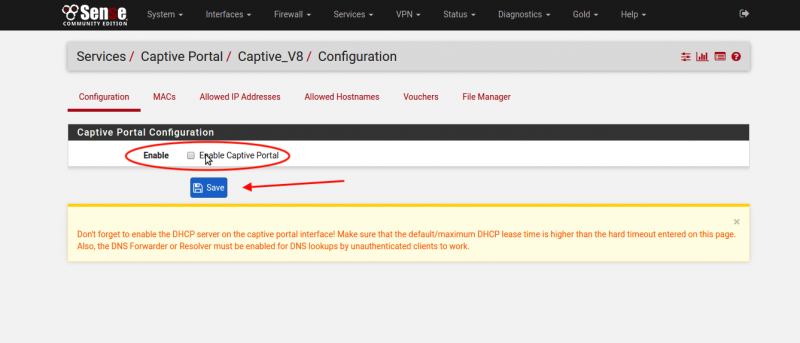

Во вкладке «Captive Portal Configuration» поставить «Enable Captive Portal» далее нажать «Save»

После создания captive portal нужно выбрать интерфейс, на котором будет работать портал авторизации.

В Pre-authentication redirect URL вставить ссылку для предварительного редиректа. Ссылка доступна после создания конфигурации для pfsense в личном кабинете, пример:

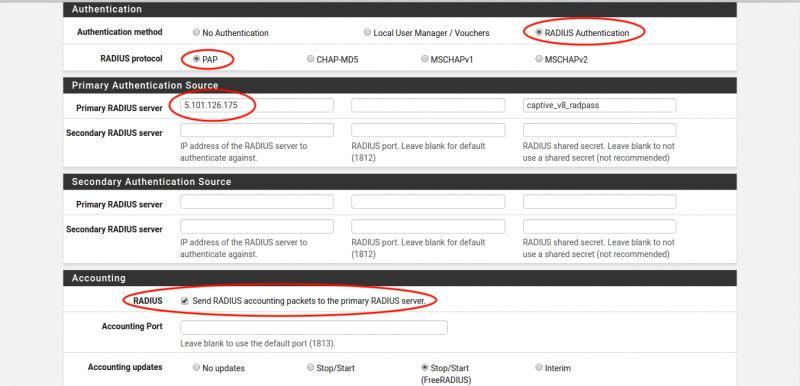

Настройка RADIUS

Вбить следующие параметры:

•Authentication method: RADIUS Authentication •RADIUS Protocol: PAP •Primary Authentication server: 5.101.126.175 •Shared secter: captive_v8_radpass •Accounting RADIUS: send RADIUS accounting packets to the primary RADIUS server

Включаем «Use Radius session-Timeout attributes» для вычисления атрибута времени активной сессии, который отключит клиента после его истечения.

Загрузка страницы login.html

Выбираем формат MAC адреса «IETF» и загружаем страницу в PFSense

В генераторе конфига скачиваете файл login.html себе на компьютер (щелкнуть правой кнопкой мыши и выбрать пункт «Сохранить объект как»)

Пример ссылки на файл login.html из админка

Следующим шагом загружаете его в Portal page contents

Настройка White List

Заходим в раздел Allowed IP Addresses и добавляем адреса

В списке исключений должны быть все хосты из соответствующего списка созданной конфигурации

5.101.126.175/32 91.230.211.75/32 46.229.213.165/32 188.225.18.2/32 188.225.73.64/32 87.236.23.242/32 *.global-hotspot.ru v8.global-hotspot.ru *.glhs.ru

Так же нужно добавить ваши DNS, которые используются в гостевой сети.

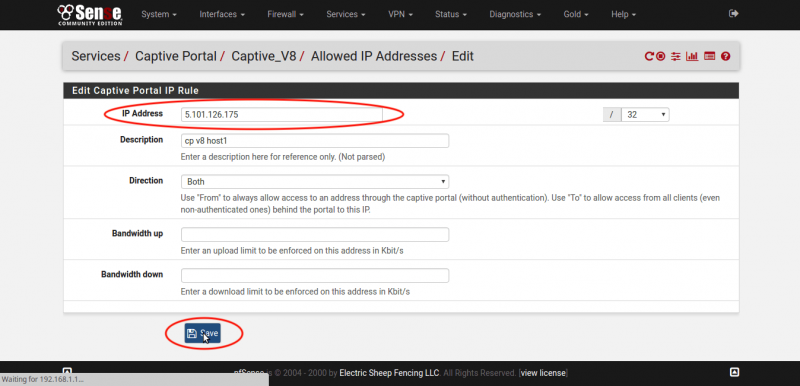

Пример для добавления Allowed IP Addresses

Вбиваем IP адрес, нажимаем Save

Добавляем следующий IP адрес таким же образом

Проверяем подключение к Captive portal, наше устройство должно отобразится в разделе Status/Captive Portal.

Настройка завершена. Подключитесь к гостевой сети и проверьте результат. Если у вас возникли трудности, обратитесь в службу техподдержки (чат в личном кабинете или позвоните нам).

Не забудьте установить «детский доступ» в гостевой сети с помощью днс яндекс. Как это сделать читайте в Вопросы и ответы.

Шаг 3: Настройка времени сессии

Перейдите в раздел «Стартовая страница» подраздел «Профили» и выберите ваш профиль

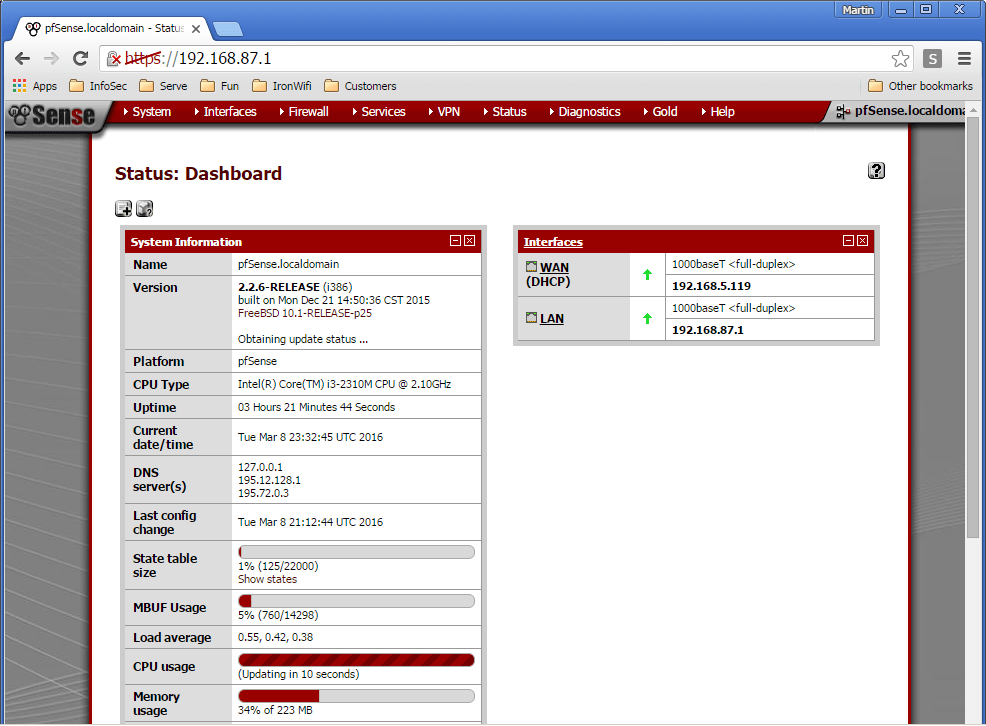

pfSense with Captive Portal

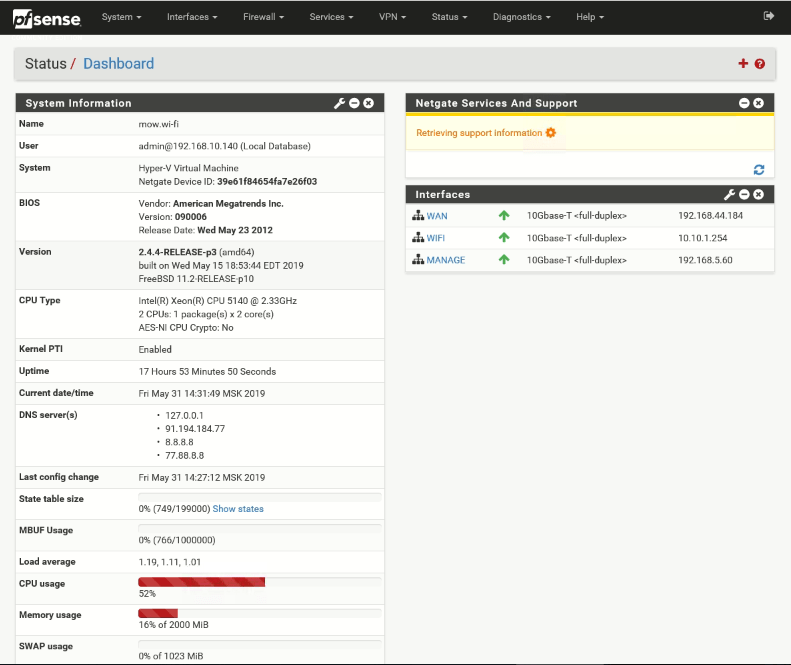

Sign-in to the pfSense Firewall administration console.

Navigate to Services -> Captive Portal and add a new zone representing network that should be protected with a Captive Portal with RADIUS authentication — test_zone in our example.

Configure Zone, important parts are:

Authentication -> RADIUS Authentication (MSCHAPv2 works best)

Primary Authentication Source — RADIUS details from our Console -> Networks -> Captive Portals -> RADIUS for splash page

Accounting — enable and enter Accounting port if you wish to collect accounting information about your users including their current online status

RADIUS options — Reauthentication — enable if you wish to disconnect the user from our Console or via our REST API

Portal Page Contents — upload our Authentication page. You can download the page from Console -> Networks -> Captive Portals -> Controller Configuration -> Portal pages contents

Click on the Save button to apply new settings.

Click on Allowed IP addresses Tab and add IP addresses and networks that the user should be allowed to access before authentication. Typically, you will enter the IP addresses from the Walled garden that will include IP address of the External Captive Portal, Google, Facebook, LinkedIn, PayPal, SAML Identity Provider or any other Authentication Provider you select.

Please all IP addresses and hostname from IronWiFi console

Click on the Save button to apply new settings.

Optional: PfSense + OpenWrt — PfSense as shared captive provider

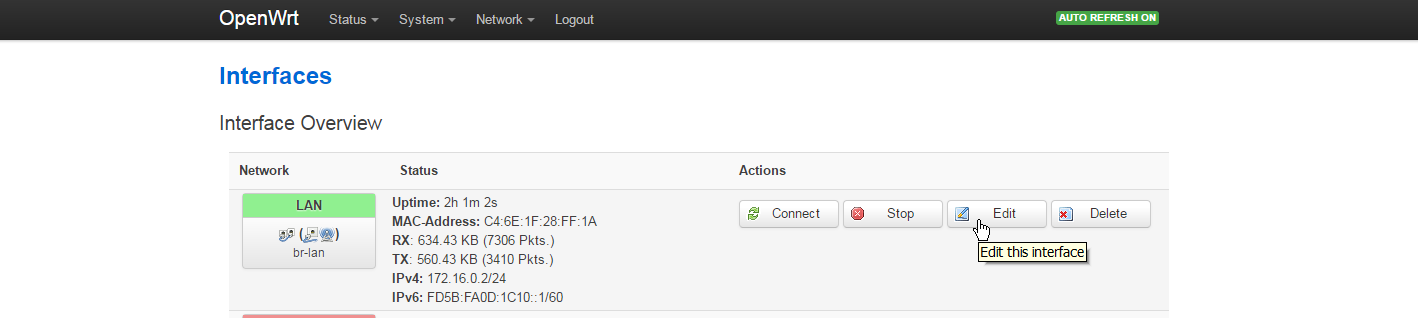

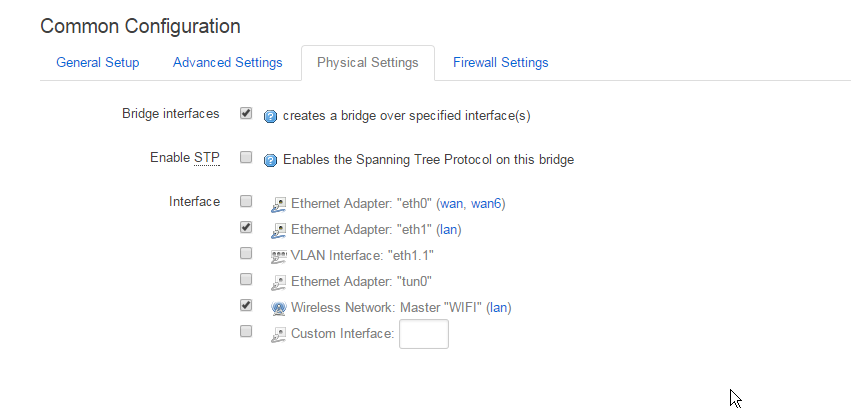

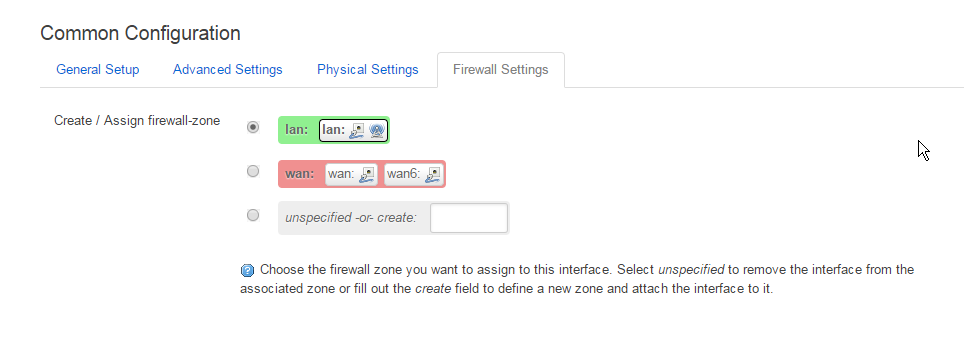

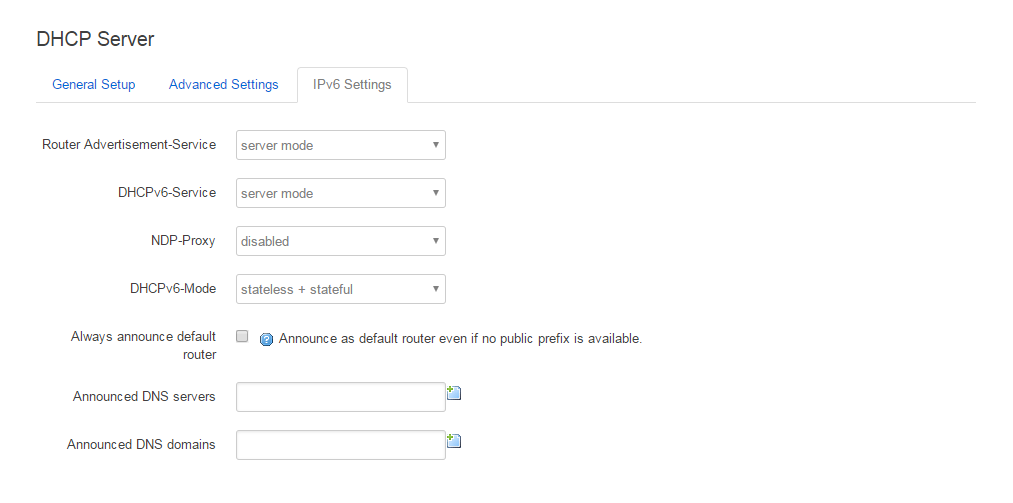

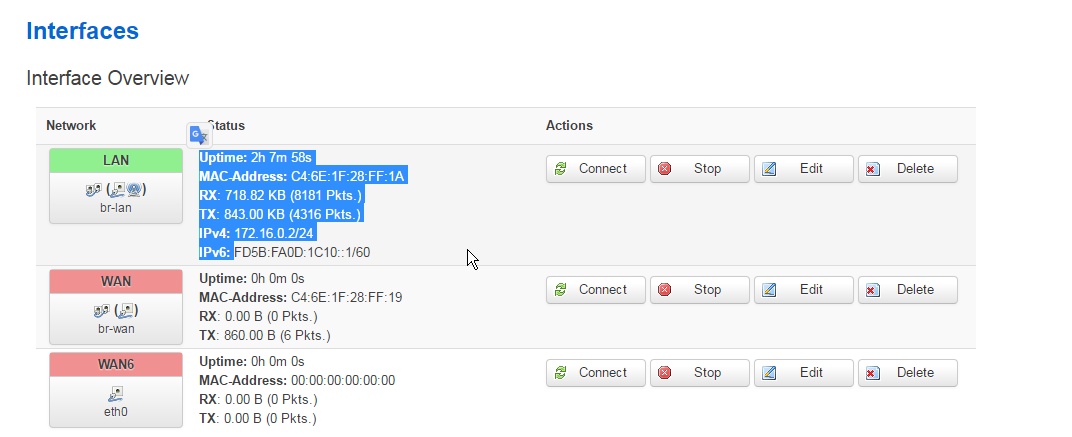

Go to Network → Interfaces and select the Lan interface.

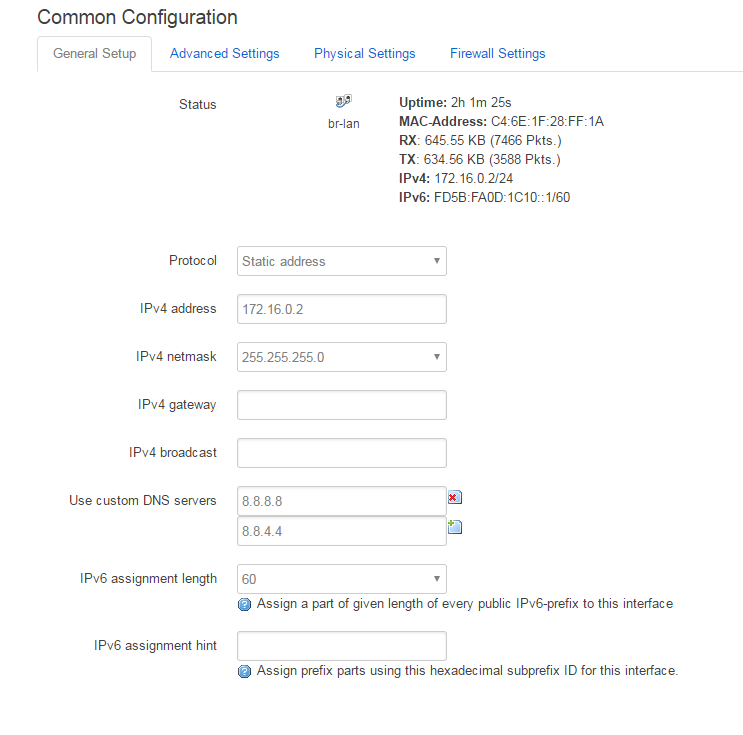

Set an IP next to your main router on the field «IPv4 address». (If your main router has IP 192.168.1.1 set 192.168.1.2)

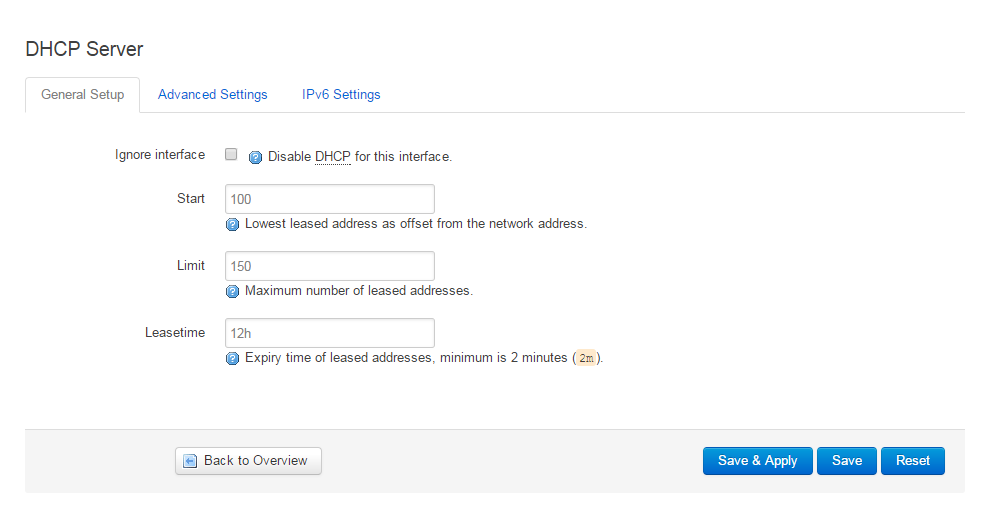

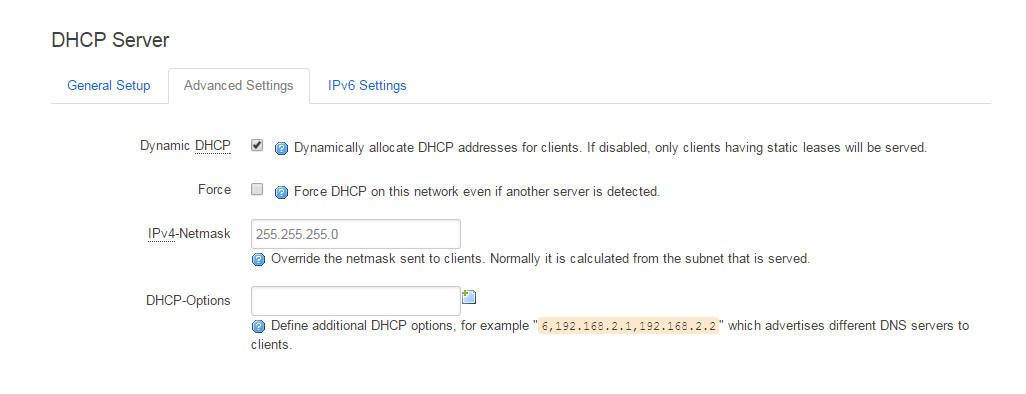

Then scroll down and select the checkbox «Ignore interface: Disable DHCP for this interface.» — only if you like to have unlimited amount of clients, otherwise DHCP just assign only in defined radius

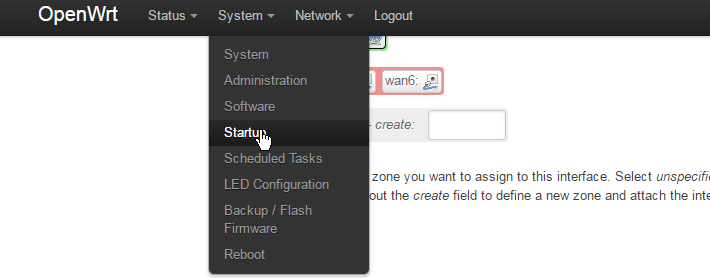

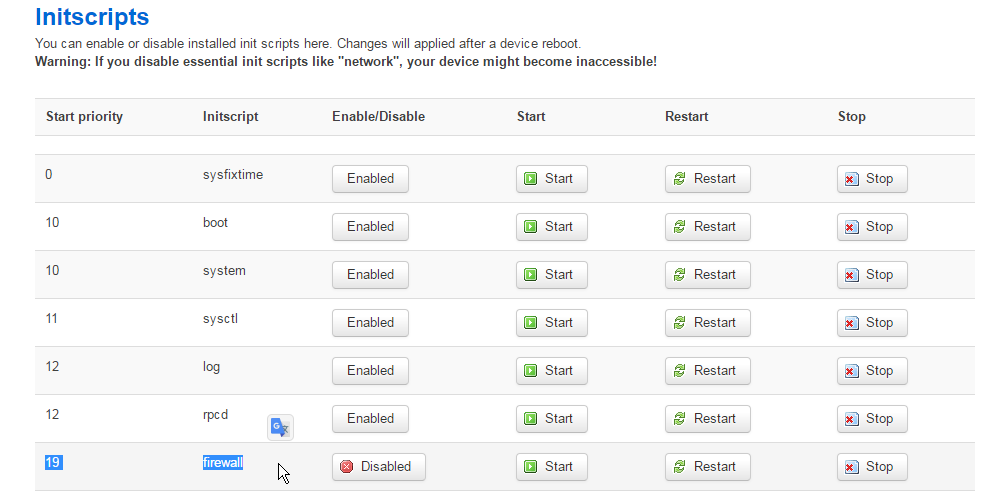

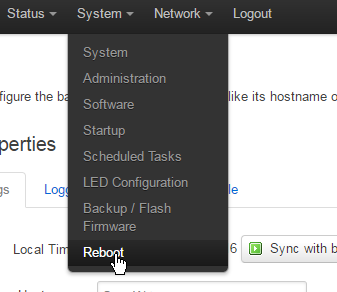

In the top menu go to System, then Startup, disable Firewall in the list of startup scripts.

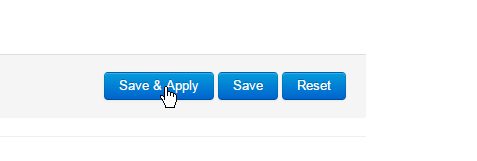

Click the Save and Apply button. Hard-Restart your router if you’re not able to connect anymore.

Now connect to the new IP you have just specified(192.168.1.2) and check if the settings for the LAN interface are the same you set before.

Verify that your LAN interface is up and online

Connect to your AP, if you had created and set-up pfSense splash page correctly (have created splash page, added at least one Authentication method, applied settings to pfSense), you should be able to login via captive splash page now if you try to access any website.

Important: CONNECTION TO AP/ROUTER MUST BE IN THE LAN PORT!

Link to original how-to: https://openwrt.org/docs/guide-user/network/wifi/dumbap

Also, here is a simple diagram how connection pfSense + OpenWRT works:

PC asks AP for internet, AP forwards it into pfSense, pfSense asks IronWiFi if is valid or not, if not pfSense send captive page to PC, PC now must confirm that is valid via captive page, next time process ends in valid without need of captive page check.