- Просмотр правил iptables

- Как посмотреть правила iptables

- 1. Список правил из цепочки

- 2. Список правил из таблицы

- 3. Номера правил в iptables

- 4. Просмотр правил со статистикой пакетов

- Выводы

- How to Check Firewall Status in Ubuntu Firewall

- Display firewall rule numbers

- Filter Firewall status with grep command

- Example : Display default firewall policy

- Example : Filter the by specific port

- How to List UFW Firewall Rules

- Prerequisites

- Listing UFW Rule

- 1. ufw status

- 2. ufw status verbose

- 3. ufw status numbered

- 4. Rule files

- Conclusion

Просмотр правил iptables

В данной статье мы рассмотрим как посмотреть правила iptables с помощью команды iptables -L, а также основные её опции и параметры. Данная команда выводит в командную оболочку bash в структурированном виде все цепочки правил firewall Netfilter. Информация предоставляется для изучения уже настроенных возможностей межсетевого экрана и последующей их модификации с помощью других команд. Таблицы правил выводятся в текстовом режиме.

В отличии от графического интерфейса, отображение в текстовом режиме представляет из себя буквы на контрастном фоне. Для структурирования предоставляемой информации используются строго оформленные отступы и пробелы, формирующие строки и столбцы таблицы выводимой информации. При нехватке места на экране происходит перенос оставшейся части строки информации на новую строку при отображении. Далее рассмотрим особенности отображения предоставляемой командой iptables -L информации.

Как посмотреть правила iptables

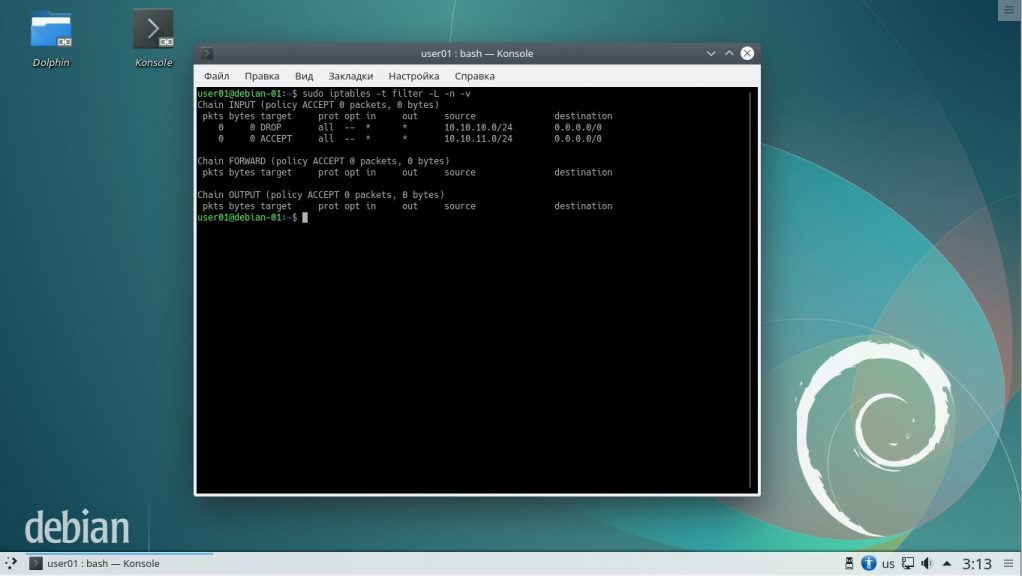

В данном случае для демонстрации возможностей iptables используется операционная система Debian 10.2. Для возможности выполнения команды iptables необходимо, чтобы пользователю были предоставлены привилегии суперпользователя с помощью команды sudo. В связи с этим все команды будут выглядеть как sudo iptables [параметры] или sudo ip6tables [параметры] для IPv6.

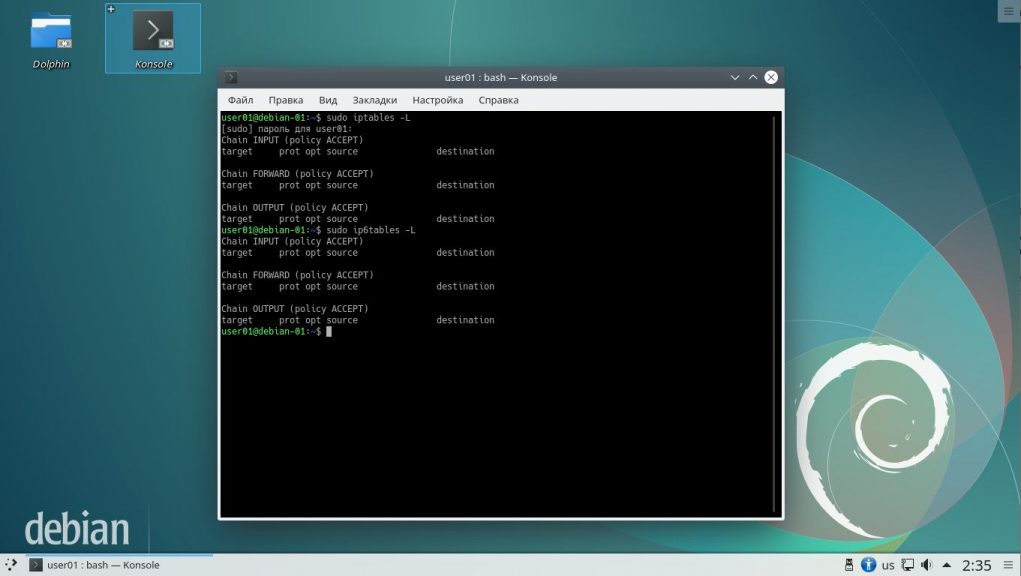

Примечание: Для того, чтобы пользователю было позволено предоставлять привилегии суперпользователя, этого пользователя надо добавить в файл sudoers с помощью специального редактора visudo. Посмотрим на скриншот с результатом выполнения команды:

Существуют две версии утилиты для настройки брандмауэра Linux: iptables и ip6tables. Iptables используется для протокола IPv4, а ip6tables для протокола IPv6. Соответственно команда вывести все цепочки правил для межсетевого экрана имеет два варианта синтаксиса.

В дальнейшем рассмотрим только вариант для протокола IPv4, вариант для протокола IPv6 использует такой же синтаксис.

Выводимая на экран информация разбита на столбцы и строки. У каждого столбца свое наименование. С помощью дополнительных параметров команды sudo iptables -L можно добавлять дополнительные столбцы в выводимой таблице правил iptables. Рассмотрим название столбцов в стандартном выводе sudo iptables -L:

- target – выполняемое действие с пакетом при соответствии его данному правилу

- prot – протокол передачи данных, при котором применяется данное правило

- opt – дополнительные опции для правила

- source – IP адрес, подсеть, домен узла источника пакета, попадающего под выполнение данного правила

- destination – IP адрес, подсеть, домен узла назначения пакета, попадающего под выполнение данного правила

1. Список правил из цепочки

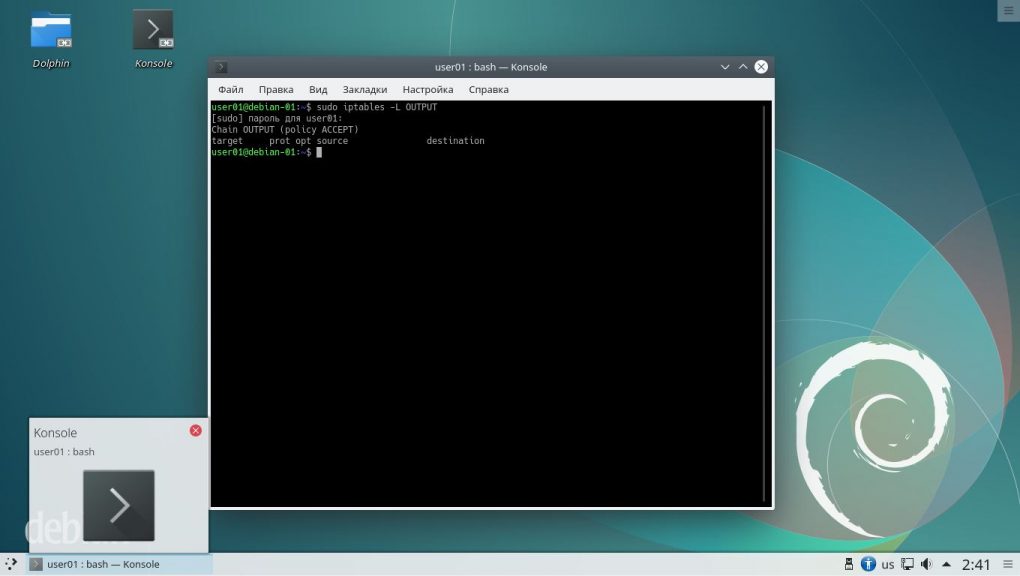

Команда чтобы вывести на экран конкретную цепочку правил выглядит следующим образом:

sudo iptables [ -L имя цепочки ]

Например просмотр правил iptables из цепочки OUTPUT:

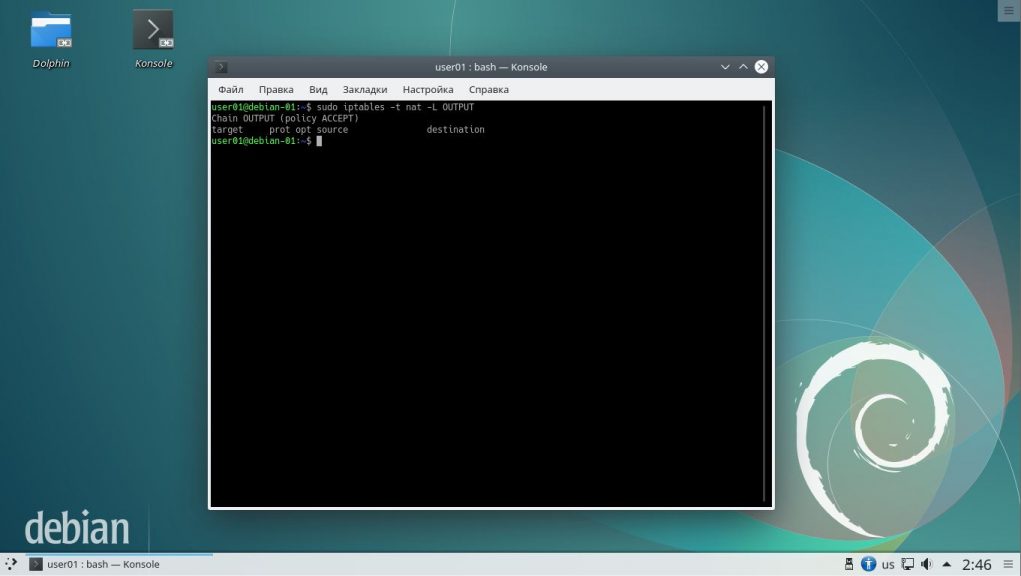

2. Список правил из таблицы

По умолчанию выводится содержимое таблицы фильтрации пакетов filter. Команда вывода содержимого конкретно указанной таблицы выглядит следующим образом:

sudo iptables [ -t имя таблицы ] [ -L имя цепочки ]

sudo iptables -t nat -L OUTPUT

Вот список всех таблиц правил iptables:

- filter – таблица по умолчанию. Используется для фильтрации пакетов. Содержится в цепочках INPUT, FORWARD, OUTPUT

- raw – используется редко. Пакет проверяется на соответствие условиям данной таблицы до передачи системе определения состояний (conntrack), например, для того, чтобы не обрабатываться с помощью данной системы (действие NOTRACK). Система определения состояний позволяет фильтровать пакеты на уровне взаимодействия сеансов приложений. То есть фильтрует пакеты по сеансу связи – новый сеанс связи (NEW), уже установленный сеанс связи (ESTABLISHED), дополнительный сеанс связи к уже существующему (RELATED). Данная система позволяет реализовать высокоуровневый межсетевой экран, который вместо работы с пакетами работает с сеансами связи в рамках приложений. Содержится в цепочках PREROUTING и OUTPUT.

- mangle – содержит правила модификации обрабатываемых IP-пакетов. Например, изменение полей заголовков IP-пакетов, содержащих служебную информацию. Используется редко. Содержится в цепочках PREROUTING, INPUT, FORWARD, OUTPUT,

- nat – предназначена для подмены адреса отправителя или получателя. Данная таблица применяется только к первому пакету из потока протокола передачи данных по сети, к остальным пакетам потока пакетов выбранное действие применяется далее автоматически. Таблицу используют, например, для трансляции адресов отправителя и получателя, для маскировки адресов отправителя или получателя. Это делается в основном в двух случаях. Первый – когда необходимо организовать доступ к сети Интернет нескольким компьютерам, расположенным за данным компьютером. Второй – когда необходимо спрятать (замаскировать) в целях безопасности отправителя или получателя информации, передаваемой по сети Интернет. Содержится в цепочках PREROUTING, OUTPUT, POSTROUTING.

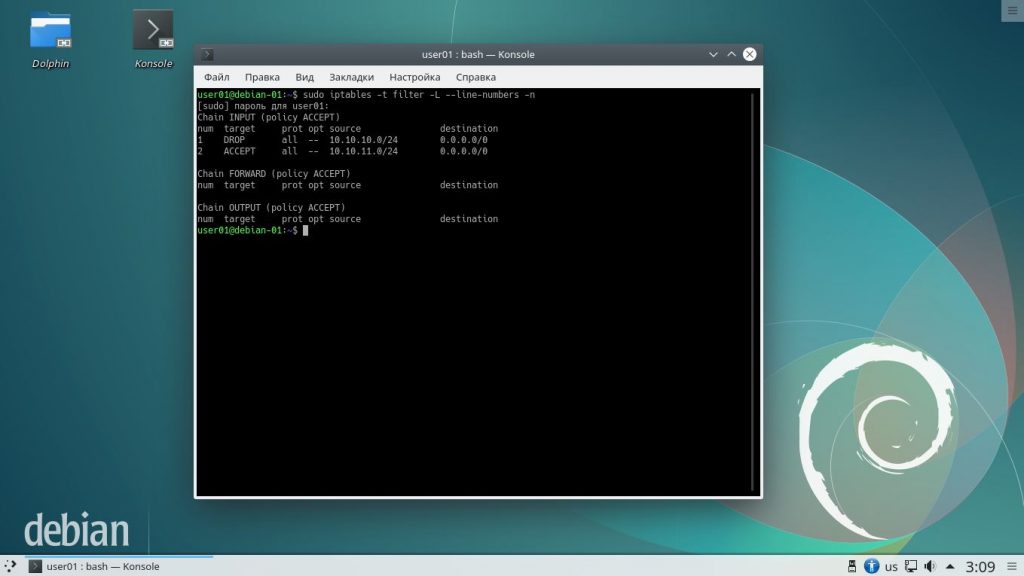

3. Номера правил в iptables

Следующая команда позволяет нам вывести номера правил iptables, которые потом можно использовать для управления ими на экран:

sudo iptables [ -t таблица ] [ -L имя_цепочки ] —line-numbers -n

sudo iptables -t filter -L —line-numbers -n

4. Просмотр правил со статистикой пакетов

Чтобы посмотреть таблицу правил со счетчиком переданного (полученного) количества байтов (bytes) и пакетов (pkts) используется следующая команда:

sudo iptables [ -t таблица ] [ -L имя цепочки ] -n -v

sudo iptables -t filter -L -n -v

Выводы

Вот мы и рассмотрели основные способы как посмотреть правила iptables в табличном виде. Теперь мы знаем, как выбирать таблицу правил межсетевого экрана, как выбирать цепочку правил для просмотра на экране, наименования столбцов и их смысловое значение в выводимой таблице правил, а также некоторые возможности добавления дополнительных столбцов в выводимую таблицу правил.

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

How to Check Firewall Status in Ubuntu Firewall

In the last lesson we learned how to enable and disable Ubuntu Firewall in Ubuntu Linux. In This tutorial we are going to learn how to check the firewall status in Ubuntu UFW.

To check firewall status use the ufw status command in the terminal.

If the firewall is enabled, you will see the list of firewall rules and the status as active. If the firewall is disabled, you will get the message “Status: inactive”.

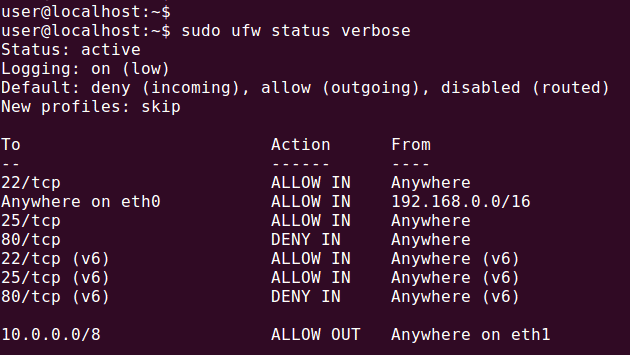

For more detailed status use verbose option with ufw status command.

Verbose option displays additional settings including default firewall settings.

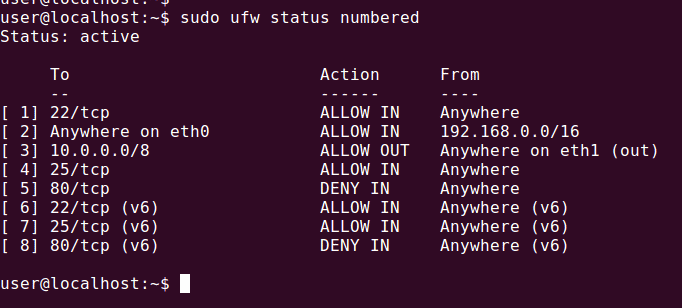

Display firewall rule numbers

The numbered option of the ufw status command will display the rule number.

Once we know the rule number, We can use rule number to modify existing firewall rules. For example, I can delete the firewall rule number by typing

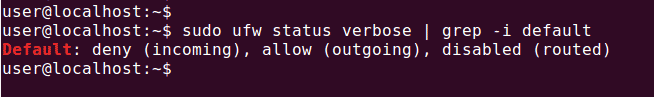

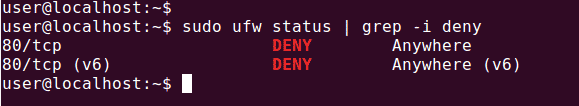

Filter Firewall status with grep command

The Linux grep command will help us to filter the output of the ufw status command.

Example : Display default firewall policy

sudo ufw status verbose | grep -i default

Example : Filter the by specific port

Rules related to the ssh port 22 will be displayed

sudo ufw status | grep -i deny

This time we filter the status to display firewall rules that have configured to deny connections. As per above screenshot you can see we have block TCP port 80 from the Ubuntu firewall.

How to List UFW Firewall Rules

UFW (Uncomplicated Firewall) is an easy-to-use command-line-based program to manage the Netfilter firewall. It acts as a frontend for iptables configuration using simple commands. UFW is originally designed for Ubuntu OS and has been available since the 8.04 LTS version.

Every firewall has rules to control individual packets. Rules are written to allow or deny those packages incoming and outgoing the system.

In this guide, we learn how to list UFW rules from the terminal.

Prerequisites

- A working Ubuntu or Debian-based system.

- Access to the terminal.

- A user with sudo privilege.

Listing UFW Rule

Listing UFW rules helps you check the enforced rules in the firewall. We will go through 4 ways to list UFW rules from the terminal.

1. ufw status

The UFW status displays a list of all the rules created by UFW from the terminal. Additionally, it shows the status of the UFW firewall either active or inactive.

Output Status: active To Action From -- ------ ---- 22 ALLOW Anywhere 80 ALLOW Anywhere 22 (v6) ALLOW Anywhere (v6) 80 (v6) ALLOW Anywhere (v6) The first line indicates the status showing the firewall. Active status indicates that the firewall is enabled and running. The following line shows all the UFW rules which you had added from the terminal.

Remember the ufw status command won’t list specific rules added in ufw rule files but it shows all enforced rules added from the terminal.

2. ufw status verbose

To list all rules with more information add verbose to the ufw status command. The verbose outputs include information about logging, default rule, and a brief description of each rule.

Output Logging: on (low) Default: deny (incoming), allow (outgoing), deny (routed) New profiles: skip To Action From -- ------ ---- 22/tcp (OpenSSH) ALLOW IN Anywhere 80/tcp (Apache) ALLOW IN Anywhere 5666 ALLOW IN Anywhere 20:21/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (OpenSSH (v6)) ALLOW IN Anywhere (v6) 80/tcp (Apache (v6)) ALLOW IN Anywhere (v6) 5666 (v6) ALLOW IN Anywhere (v6) 20:21/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6) 3. ufw status numbered

You can list all rules with an index number against each rule. The numbering starts from 1 and is placed in the order you added ufw rules.

Use ufw status followed by numbered option:

Output Status: active To Action From -- ------ ---- [ 1] OpenSSH ALLOW IN Anywhere [ 2] Apache ALLOW IN Anywhere [ 3] 5666 ALLOW IN Anywhere [ 4] 20:21/tcp ALLOW IN Anywhere [ 5] 443 ALLOW IN Anywhere [ 6] OpenSSH (v6) ALLOW IN Anywhere (v6) [ 7] Apache (v6) ALLOW IN Anywhere (v6) [ 8] 5666 (v6) ALLOW IN Anywhere (v6) [ 9] 20:21/tcp (v6) ALLOW IN Anywhere (v6) [10] 443 (v6) ALLOW IN Anywhere (v6) Numbered option in addition to listing all rules helps to delete a specific rule.

From the list choose the index number and run the following command to delete that rule.

Output Deleting: allow 40000:50000/tcp Proceed with operation (y|n)? y Rule deleted 4. Rule files

More advanced or specific rules are to added in rules files. UFW Rule files are located in /etc/ufw/ and files are /etc/ufw/before.rules, /etc/ufw/after.rules and /etc/ufw/user.rules.

You may also use ufw rules files to list ufw rules when the firewall is inactive. Alternatively, use ufw show added command.

All the uwf rules added from the terminal are stored in users.rules file. You may add advanced rules using the standard iptables-restore syntax in before.rules and after.rules files.

Use your favorite editor such as vi or nano or cat command to view the specific rules in rules files.

Conclusion

In this guide, we learned how to list UFW rules from the terminal.

This helps to verify the incoming and outgoing firewall rules you have added to your server. If you are not happy with the rules you may delete them or if required add new rules to improve the security of your system.

If this resource helped you, let us know your care by a Thanks Tweet. Tweet a thanks