Checkpoint не работает интернет

This website uses cookies. By clicking Accept, you consent to the use of cookies. Click Here to learn more about how we use cookies.

- CheckFlix

- CheckMates Go Cyber Security Podcast

- Check Point for Beginners

- Check Point Trivia

- Cyber Talk

- Incident Response

- LGPD

- Tip Of The Week

- Training and Certification

- Check Point Security Masters

- CheckMates Labs

- TechTalks

- Products

- Quantum (Secure the Network)

- IoT Protect

- Maestro

- Management

- OpenTelemetry/Skyline

- SD-WAN

- Security Gateways

- SmartMove

- Smart-1 Cloud

- SMB Gateways (Spark)

- Threat Prevention

- CloudMates General

- AppSec — WAF

- Cloud Network Security

- Application Security

- CSPM

- CIEM

- CWP

- Intelligence

- Talking Cloud Podcast

- Browse

- Connect

- Email and Collaboration

- Endpoint

- Mobile

- Remote Access VPN

- Horizon NDR

- Horizon MDR/XDR

- Horizon Events

- Horizon SOC

- Ansible

- API / CLI Discussion

- DevSecOps

- CheckFlix

- CheckMates Go Cyber Security Podcast

- Check Point for Beginners

- Check Point Trivia

- Cyber Talk

- Incident Response

- LGPD

- Tip Of The Week

- Training and Certification

- Check Point Security Masters

- CheckMates Labs

- TechTalks

- Upcoming Events

- Americas

- Brazil

- Canada

- The Caribbean

- Central US

- Eastern US

- Latin America

- Mid-Atlantic US

- Pacific Northwest

- Southeast US

- US Federal

- Western US

- Czech Republic and Slovakia

- Denmark

- Netherlands

- Germany

- Sweden

- United Kingdom and Ireland

- France

- Spain

- Norway

- Ukraine

- Baltics and Finland

- Greece

- Portugal

- Austria

- Kazakhstan and CIS

- Switzerland

- Romania

- Turkey

- Belarus

- Belgium & Luxembourg

- Russia

- Poland

- Georgia

- DACH — Germany, Austria and Switzerland

- Iberia

- Africa

- Adriatics Region

- Eastern Africa

- Israel

- Nordics

- Middle East and Africa

- Balkans

- Italy

- Korea

- Mongolia

- Bangalore

- Greater China

- Australia/New Zealand

- Philippines

- Japan

- Singapore

- India

- Thailand

- Taiwan

- Hong Kong

- Indonesia

- Welcome Partners!

- Non-English Discussions

- Español

- Français

- Português

- Russian

- Chinese 中文

- Japanese 日本語

- Exclusive Content

- CPX 360 2023 Content

- R8x Training Videos

- Recent Messages

- Recent Threads

- How-To Video Contest

- CheckMates Everywhere 5th Birthday

- Careers at Check Point

- The CheckMates Blog

- Threat Intelligence Reports

- Cyber Talk Cyber Security Insights

- About CheckMates & FAQ

- Community Guidelines

Hacking DNS

Understanding DNS SecurityHarmony Mobile

Protecting your mobile fleet against the latest cyber attacks!New Infinity Spark

Packages For SMBCheck Point Named a Leader in the Forrester Wave:

Enterprise Email Security, Q2, 2023YOU DESERVE THE BEST SECURITY

Stay Up To DateAuto-suggest helps you quickly narrow down your search results by suggesting possible matches as you type.

- CheckMates

- :

- Products

- :

- Harmony

- :

- Remote Access VPN

- :

- Check Point Mobile VPN — No Internet Access

- Subscribe to RSS Feed

- Mark Topic as New

- Mark Topic as Read

- Float this Topic for Current User

- Bookmark

- Subscribe

- Mute

- Printer Friendly Page

Auto-suggest helps you quickly narrow down your search results by suggesting possible matches as you type.

Are you a member of CheckMates?

Sign in with your Check Point UserCenter/PartnerMap account to access more great content and get a chance to win some Apple AirPods! If you don’t have an account, create one now for free!

- Mark as New

- Bookmark

- Subscribe

- Mute

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

We are configuring our Mobile Access Software blade for the first time. I configured it for use with the windows desktop client «Check Point Mobile», and was able to access internal resources just fine when connected.

The problem we have encountered is that our security requirements dictate no Split Tunneling. I have gone into the global settings and disabled Split Tunneling, but as a side effect the client can no longer access internet resources. Internal resources still work fine, but clients are seemingly prevented from browsing the web.

I am using the «CP_default_Office_Mode_address_pool» to assign IP addresses to VPN clients. However, when I run an ipconifg /all on the client, I see the IPV4 address (172.16.10.1) but the Default Gateway is empty. In our firewall policies, we have a policy to allow CP_default_Office_Mode_address_pool network to talk to our internal LAN, and I also added the CP_default_etc network to our «LANs to Internet» rule.

I’ve read a few solutions on this forum that describe similar issues, but nothing I’ve tried has worked so far. Does anyone have any advice?

После подключения к VPN серверу пропадает Интернет в Windows 10

24.01.2022

itpro

PowerShell, Windows 10

комментариев 19

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

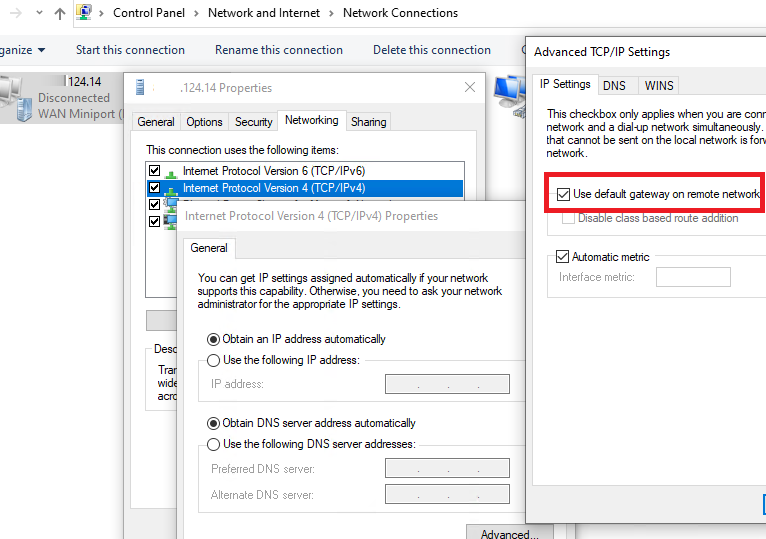

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

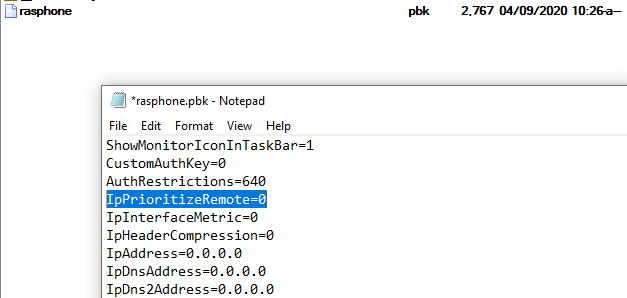

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

Файл rasphone.pbk можно использовать для передачи правильно сконфигурированного VPN подключения пользователям на личные компьютере.

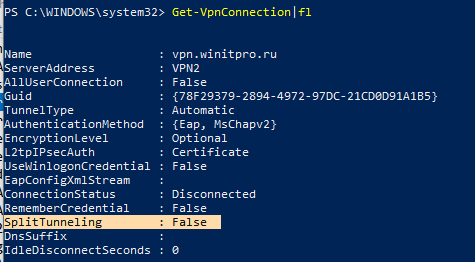

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Еще одна довольно частая проблема при активном VPN подключении – проблема с разрешением DNS имен. Перестают резолвится ресурсы в локальной сети, т.к. по-умолчанию используются DNS сервера VPN подключения. Проблема описана здесь: https://winitpro.ru/index.php/2019/06/05/ne-rabotaet-dns-pri-aktivnom-vpn/

Предыдущая статья Следующая статья

Современные приложения не могут подключаться при использовании VPN-подключения Check Point

В этой статье описывается решение проблемы, из-за которой современные приложения не могут подключаться к Интернету после подключения к корпоративной сети с помощью программного обеспечения Check Point VPN.

Область применения: Windows 8

Исходный номер базы знаний: 2855849Симптомы

Рассмотрим следующий сценарий.

- Вы используете версию VPN удаленного доступа Check Point конечной точки, которая более ранняя, чем E80.50.

- Вы успешно запускаете Windows 8 современные приложения (приложения Магазина) и классические классические приложения.

- Вы подключаетесь к корпоративной сети, используя программное обеспечение VPN-клиента Check Point в «режиме концентратора» (то есть весь трафик направляется через виртуальный сетевой адаптер).

- После подключения индикатор состояние сети показывает, что подключение к Интернету полностью доступно.

В этом сценарии классические приложения могут успешно подключаться к Интернету. Однако современные приложения не могут подключиться. Кроме того, классическая версия Windows Internet Обозреватель 10 не может подключиться, если включен режим повышенной безопасности.

Причина

Эта проблема возникает из-за того, что установленный брандмауэр не может задать правила, позволяющие современным приложениям взаимодействовать через виртуальную частную сеть.

Решение

Чтобы устранить эту проблему, установите Check Point VPN E80.50 (ожидается, что он будет доступен осенью 2013 г.) со следующего веб-сайта центра поддержки Check Point:

Обходной путь

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Чтобы обойти эту проблему, выполните следующий скрипт Windows PowerShell, чтобы изменить скрытое свойство для интерфейса виртуальной сети в реестре:

foreach ($subkey in (gci "HKLM:\SYSTEM\CurrentControlSet\Control\Class\ -erroraction silentlycontinue)) < if ((get-itemproperty $subkey.pspath).ComponentID eq cp_apvna) < set-itemproperty $subkey.pspath name Characteristics value 0x1 >>В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Контактные данные сторонних организаций предоставлены в этой статье с целью помочь пользователям получить необходимую техническую поддержку. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не гарантирует точность этих сторонних контактных данных.

Обратная связь

Были ли сведения на этой странице полезными?

- Quantum (Secure the Network)

Предыдущая статья Следующая статья

Предыдущая статья Следующая статья