- Spoofcheck – Domain Spoofer Checker in kali linux

- Installation of spoofcheck

- Usage

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- acccheck

- Описание acccheck

- Справка по acccheck

- Руководство по acccheck

- Примеры запуска acccheck

- Установка acccheck

- Скриншоты acccheck

- Инструкции по acccheck

- Чекер в кали линукс

- 2. Nessus

- 3. Aircrack-ng

- 4. Netcat

- 5. Yersinia

- 6. THC Hydra

- 7. Pixiewps

- 8. Metasploit Framework

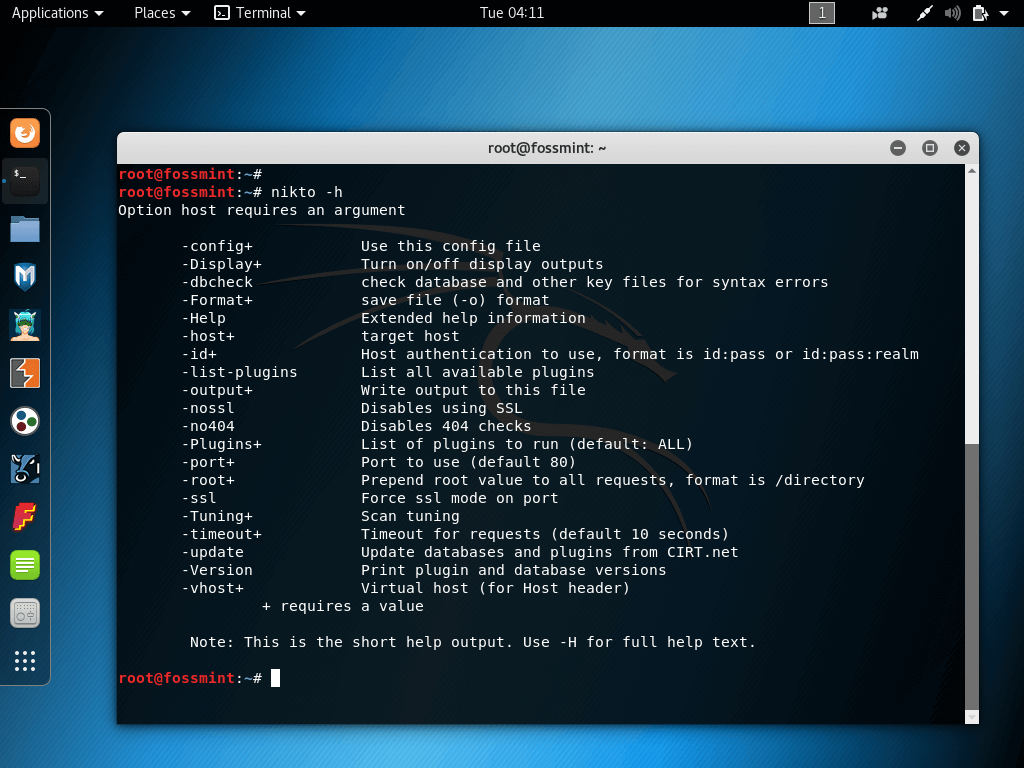

- 9. Nikto

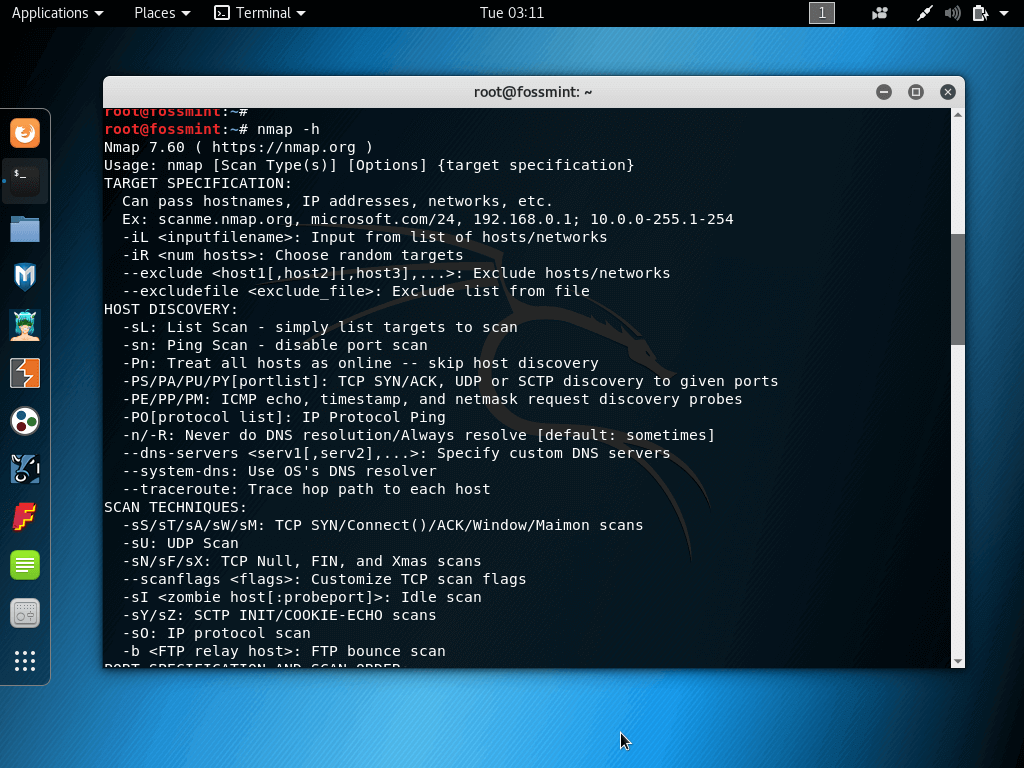

- 10. Nmap (Network Mapper)

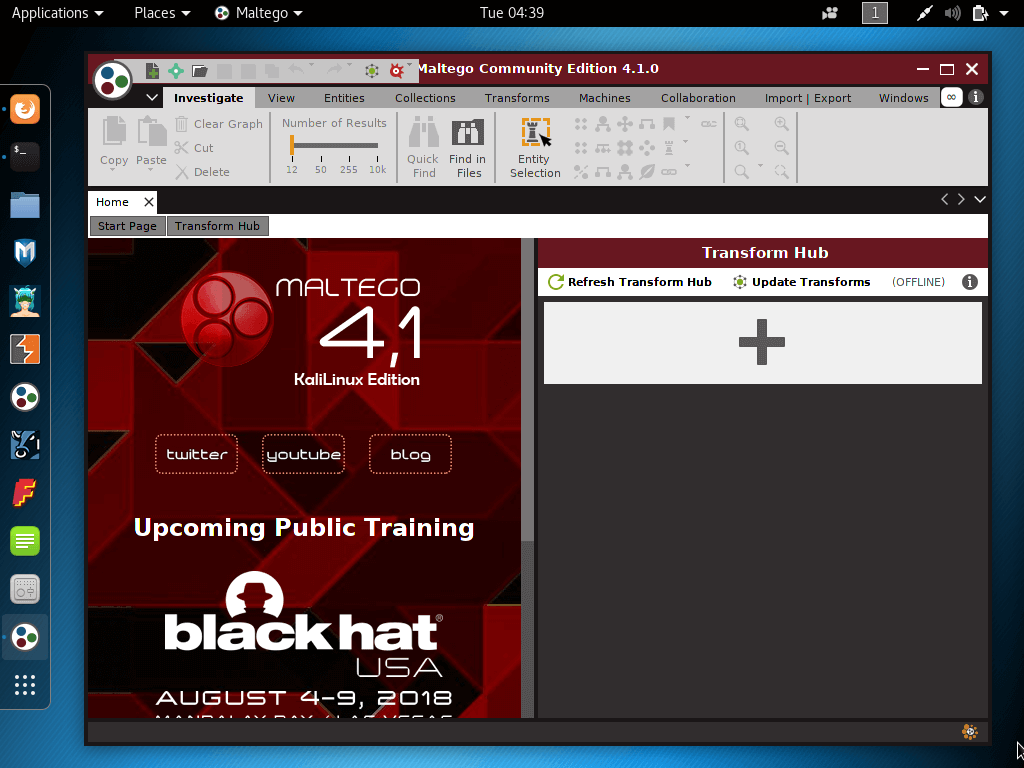

- 11. Maltego

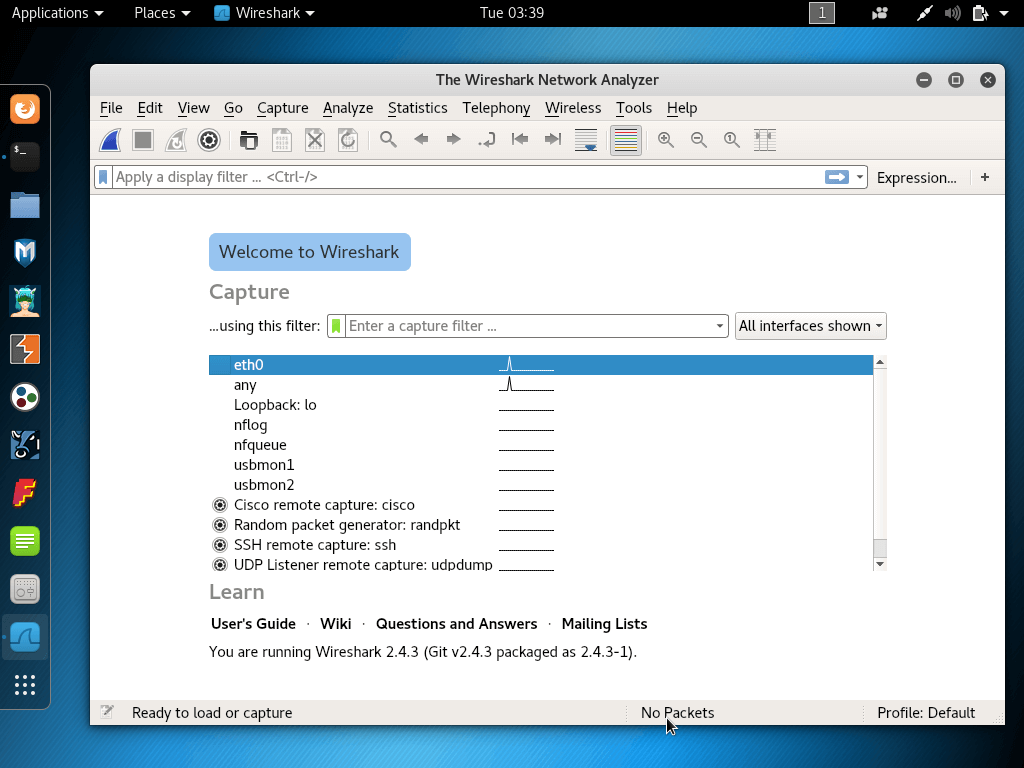

- 12. WireShark

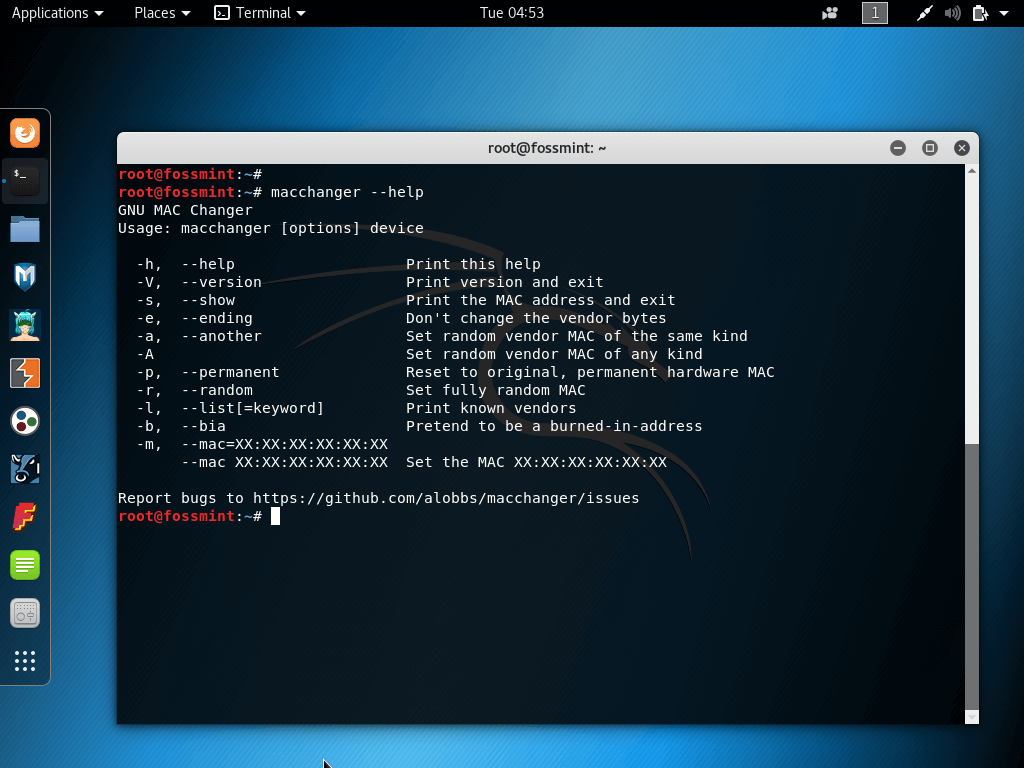

- 13. GNU MAC Changer

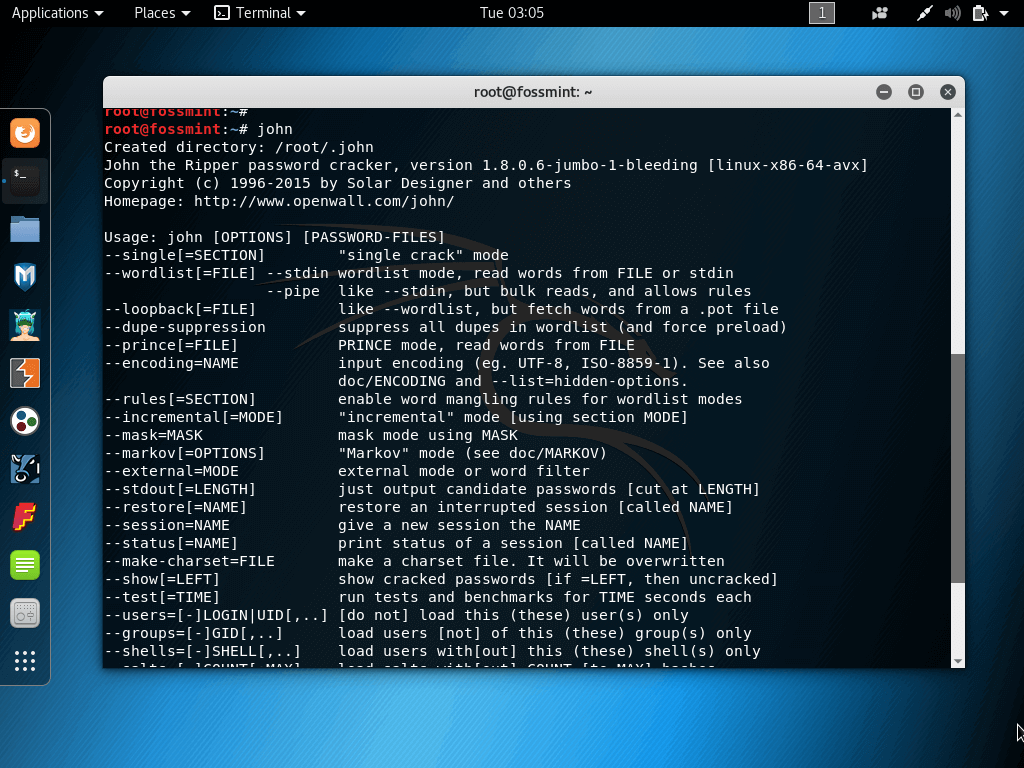

- 14. John the Ripper (Джон-потрошитель)

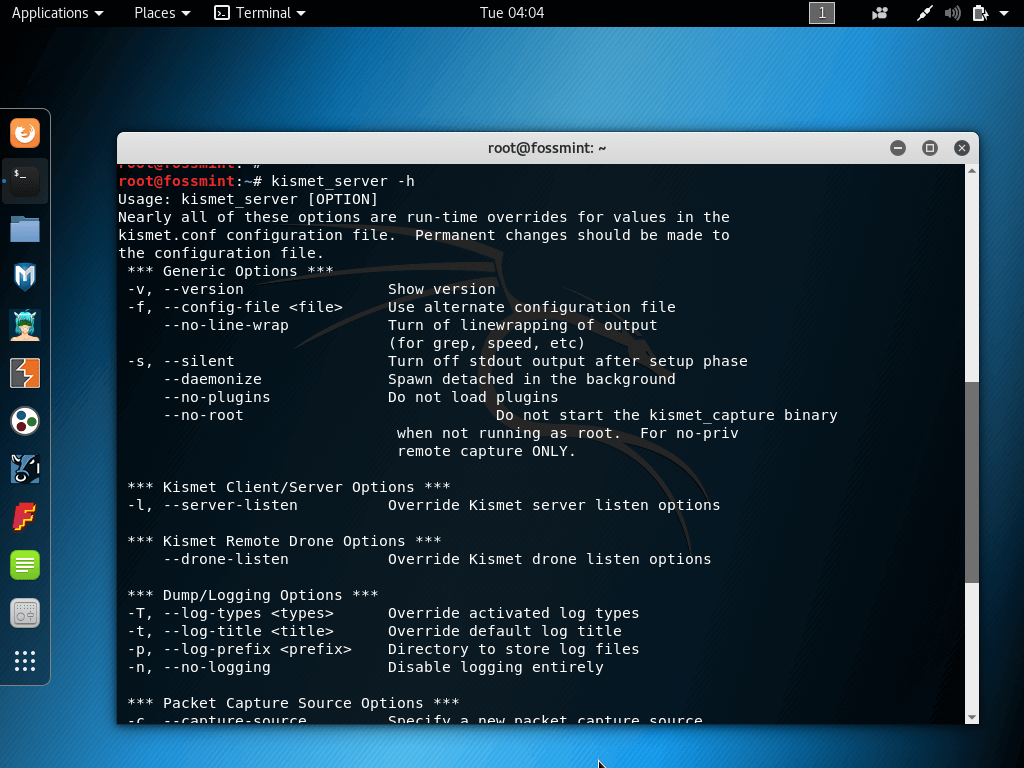

- 15. Kismet Wireless

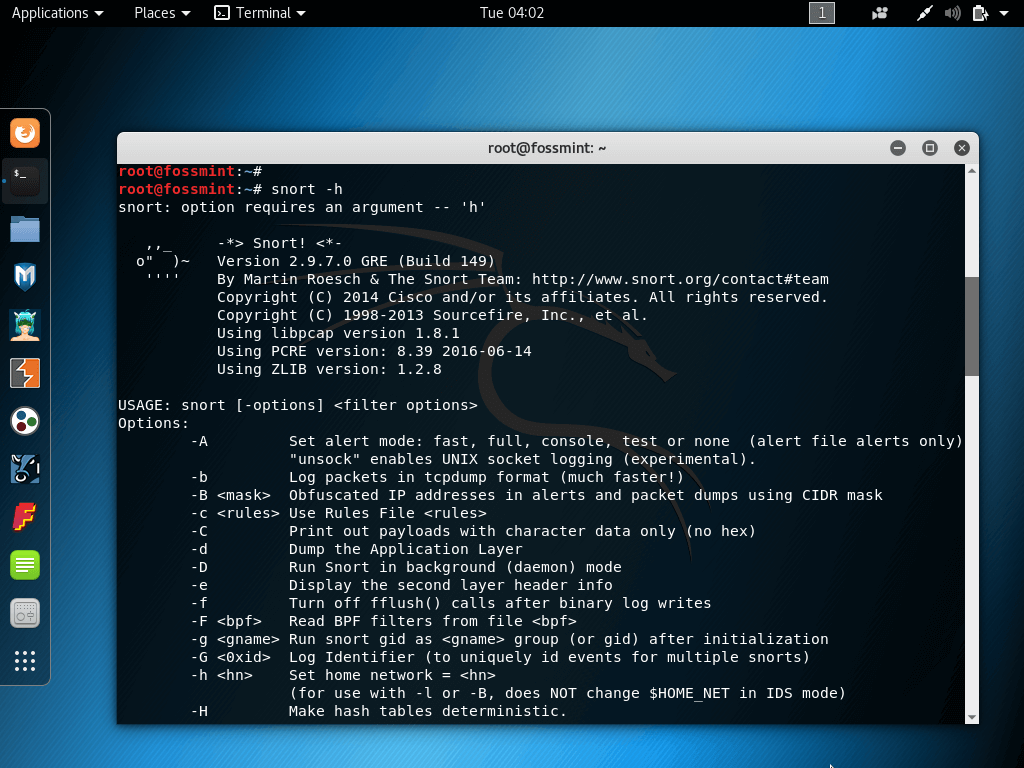

- 16. Snort

- 17. Hashcat

- 18. Fern Wifi Cracker

- 19. Burp Suite Scanner

- 20. BeEF (от Browser Exploitation Framework)

- Мы пропустили какие-то полезные утилиты? Пишите в комментариях!

- Источники

Spoofcheck – Domain Spoofer Checker in kali linux

Spoofcheck is a python based tool that is used to check whether the domain can be spoofed or not. This is the best tool for web developers who are creating websites and web applications and want to host on web servers. The script checks SPF and DMARC history of weak configurations and settings of the domain from the domain company. The tool also gives you an alert if the domain address has DMARC configuration that sends HTTP requests and HTTPS request on failed SPF/DKIM emails. This tool is based on the technique that the domains are spoofable if any of these two conditions become true Lack of SPF or DMARC record. The first condition states that check if SPF record never specifies ~all or -all on the domain address. The second condition states that check whether DMARC policy of the domain is set to p =none or p= nonexistent. The tool has the following dependencies dnspython, colorama, email protection lib, tldextract.

Installation of spoofcheck

Step 1: Open your kali linux operating system and open the terminal of the operating system. Use the following command to install the tool.

git clone https://github.com/BishopFox/spoofcheck.git cd spoofcheck

Step 2: The tool has been downloaded successfully in your kali Linux operating system. Now you have to install the requirements of the tool using the following command.

pip install -r requirements.txt

All the requirements had been downloaded and installed in your kali Linux operating system. Now we will see examples to use the tool.

Usage

Example: Use the spoofcheck tool to determine whether the domain can be spoofed or not.

You can see that we have entered the domain as google.com and after performing scanning the tool is reflecting that spoofing is not possible for google.com. This is how you can check on your own domain address or target. This tool is very helpful for web developers who are seeking domain addresses for their websites.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

acccheck

Описание acccheck

Этот инструмент создан для атаки по словарю на пароли и нацелен на аутентификацию Windows через протокол SMB. На самом деле это скрипт-обёртка бинарника ‘smbclient’ и, как результат, он зависит от него для его исполнения.

Справка по acccheck

-t [один IP адрес хоста]

-T [файл содержащий ip адрес(а)]

Опции: -p [один пароль] -P [файл содержащий пароли] -u [один пользователь] -U [файл содержащий имена пользователей] -v [вербальный режим]

Руководство по acccheck

Страница man для данной программы отсутствует.

Примеры запуска acccheck

Попытка учётной записи ‘Administrator’ с [ПУСТЫМ] паролем.

Перебор всех паролей в файле ‘password.txt’ для аккаунта ‘Administrator’.

acccheck -t 10.10.10.1 -P password.txt

Перебор всех паролей в файле ‘password.txt’ для всех пользователей в файле ‘users.txt’.

acccehck -t 10.10.10.1 -U users.txt -P password.txt

Попытка с одним паролем и одним пользователем.

acccheck -t 10.10.10.1 -u administrator -p password

Установка acccheck

Установка в Kali Linux

Программа предустановлена в Kali Linux.

Установка в BlackArch

https://labs.portcullis.co.uk/download/acccheck-0-2-1.tar.gz tar xf acccheck-0-2-1.tar.gz rm acccheck-0-2-1.tar.gz cd acccheck-0-2-1/ ./acccheck.pl -h

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты acccheck

Инструкции по acccheck

Чекер в кали линукс

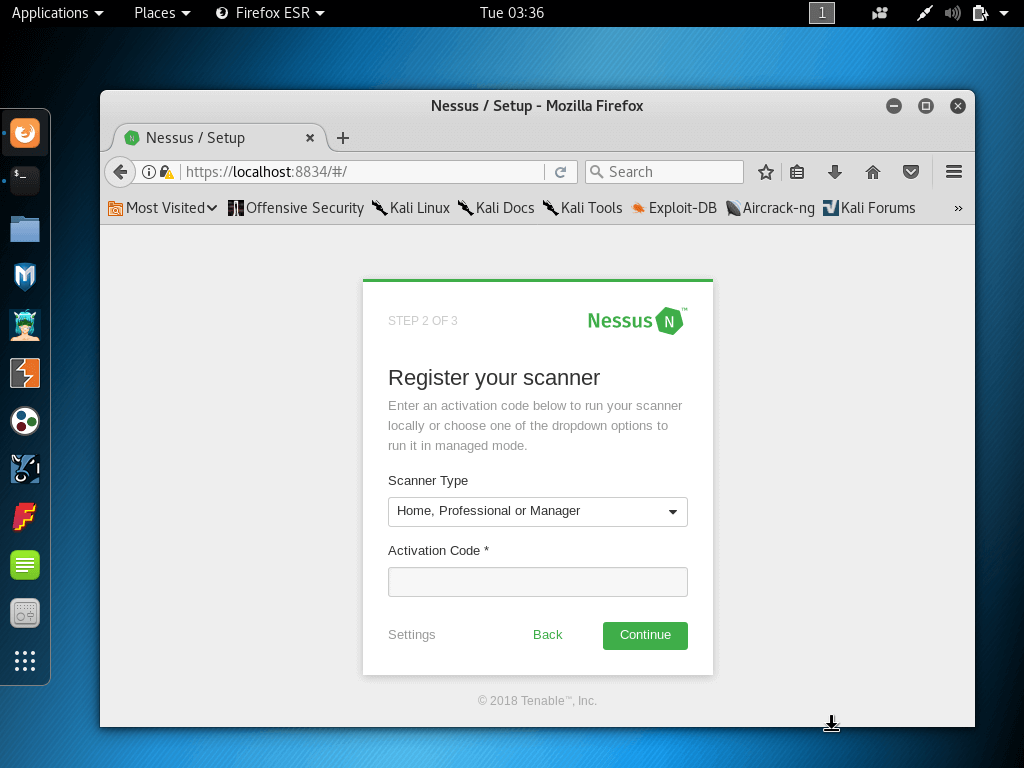

2. Nessus

Nessus – средство удалённого сканирования, которое подходит для проверки компьютеров на наличие уязвимостей. Сканер не делает активной блокировки любых уязвимостей на вашем компьютере, но быстро обнаруживает их благодаря запуску больше 1200 проверок уязвимостей и выдаёт предупреждения о необходимости конкретных исправлений безопасности.

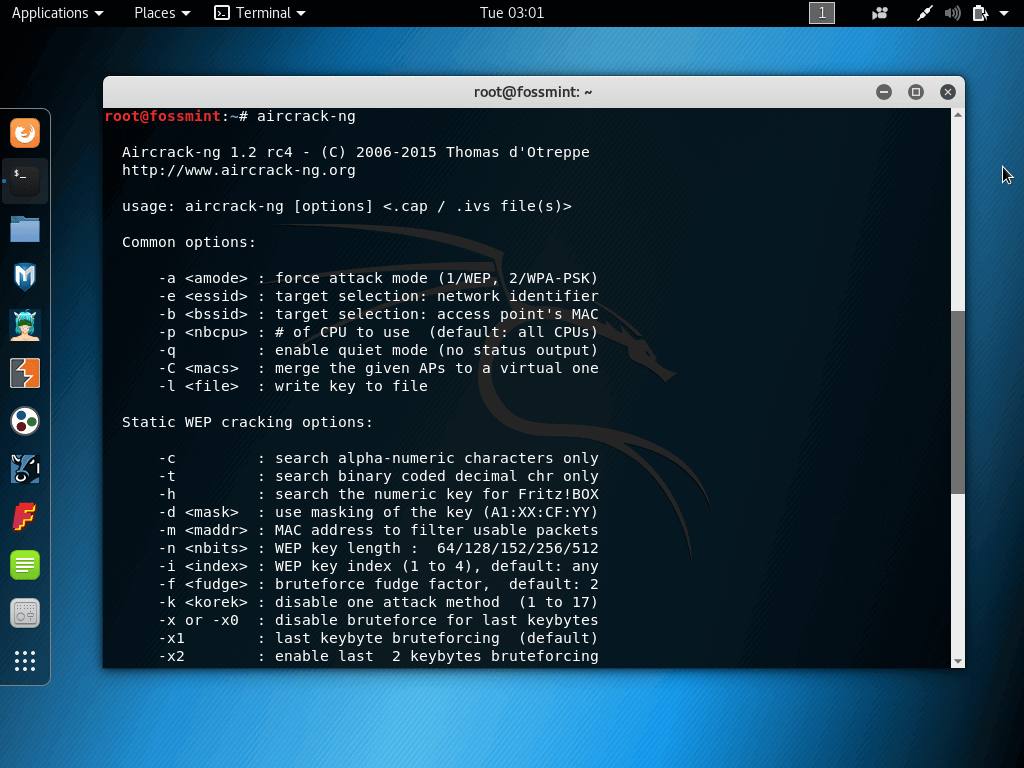

3. Aircrack-ng

Aircrack-ng – топовый инструмент для хакинга беспроводных паролей WEP, WAP и WPA2 в мировом масштабе!

Он перехватывает пакеты из сети, выполняет анализ с помощью восстановленных паролей. А также у него консольный интерфейс. В дополнение к этому Aircrack-ng использует стандартную FMS-атаку (атаку Фларера-Мантина-Шамира) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, чтобы ускорить процесс, который быстрее WEP.

Если вам сложно использовать Aircrack-ng, посмотрите доступные онлайн туториалы.

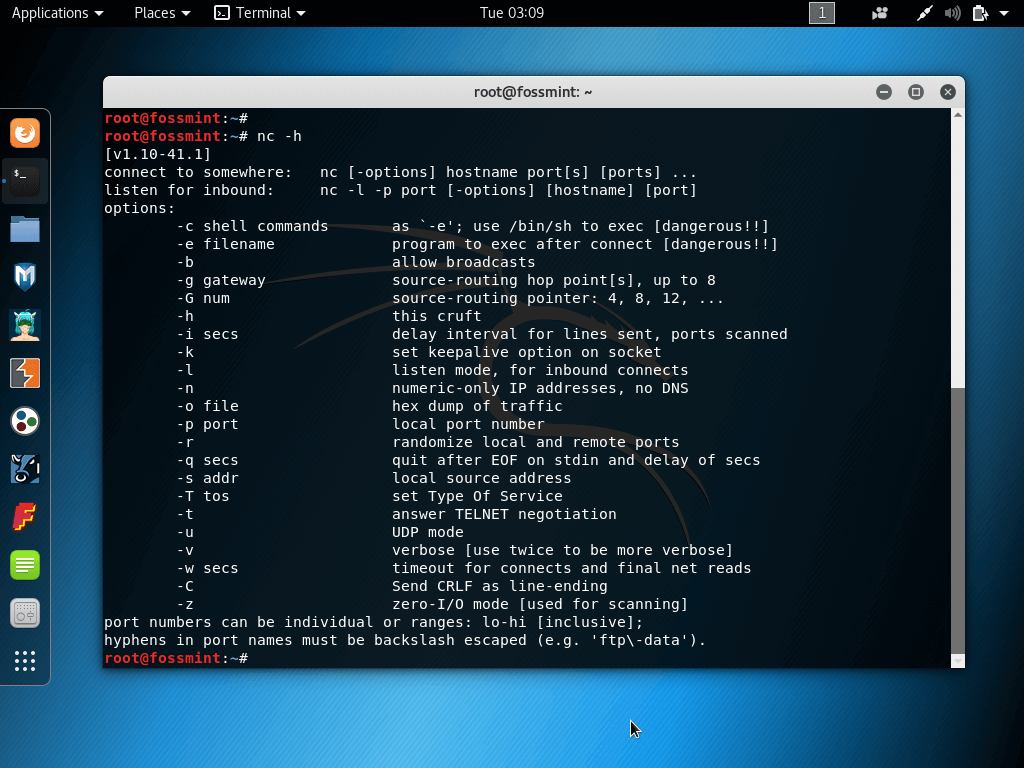

4. Netcat

Netcat, чаще сокращённо nc , – сетевая утилита, с помощью которой вы используете протоколы TCP/IP для чтения и записи данных через сетевые подключения.

Применяется для создания любого типа соединения, а также для исследования и отладки сетей с помощью режима туннелирования, сканирования портов и других фич.

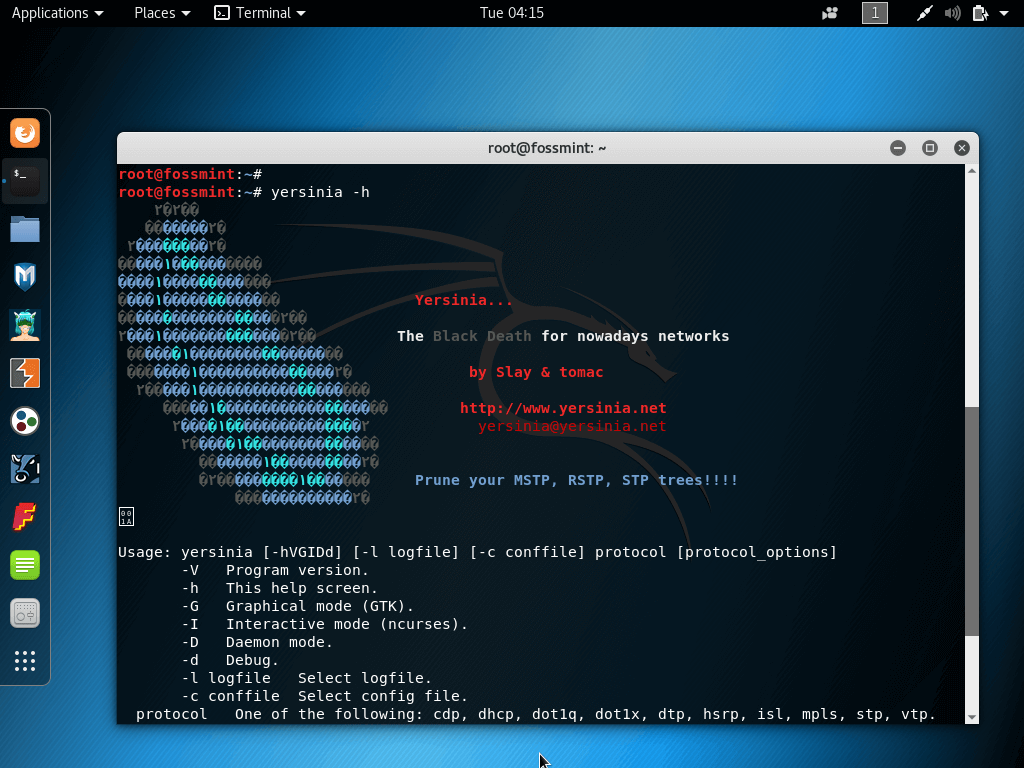

5. Yersinia

Yersinia получила название в честь бактерий иерсиний и стала сетевой утилитой, которая разработана для использования уязвимых сетевых протоколов под видом безопасной сетевой системы анализа и тестирования.

Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

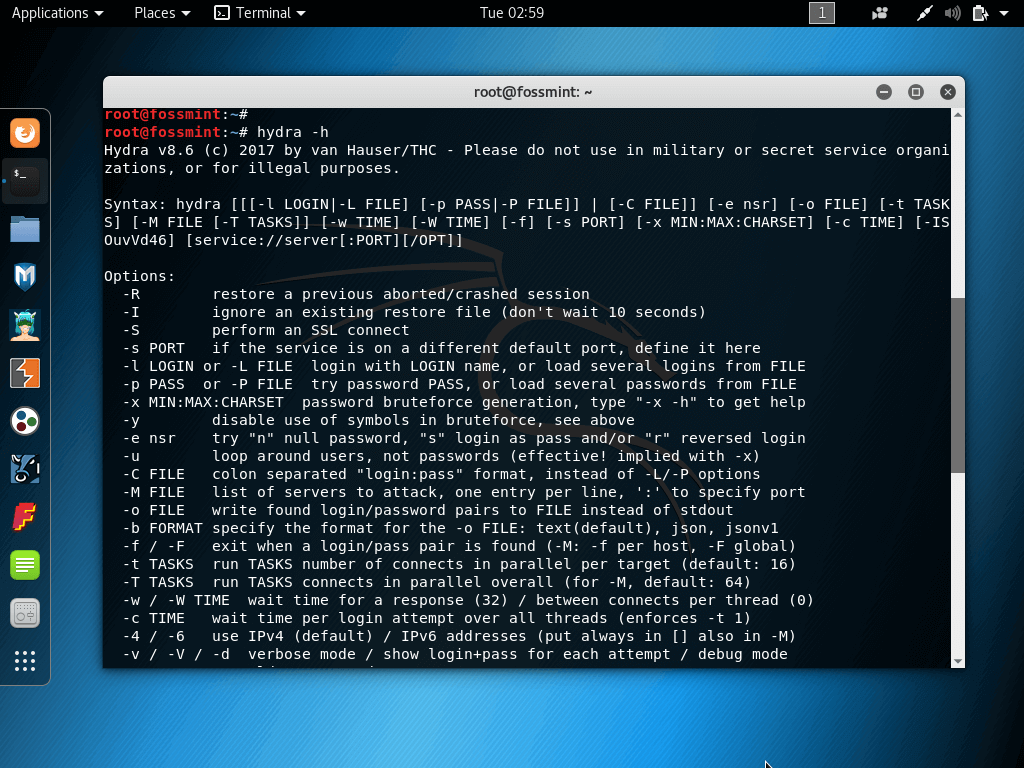

6. THC Hydra

THC Hydra использует атаку методом «грубой силы» для хакинга практически любой удалённой службы аутентификации. Поддерживает скоростные переборы по словарю для 50+ протоколов, включая Telnet, HTTPS и FTP.

Используйте это средство для взлома веб-сканеров, беспроводных сетей, обработчиков пакетов, Gmail и других вещей.

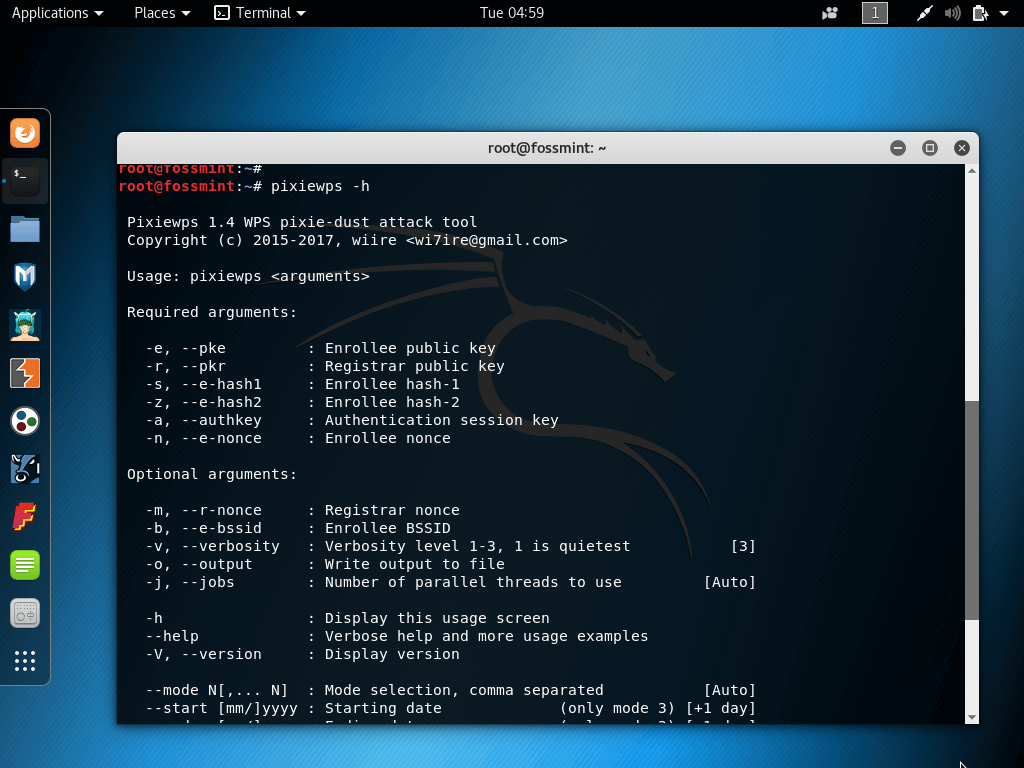

7. Pixiewps

Pixiewps – написанный на C оффлайн-инструмент атак методом «грубой силы», который используется для программных реализаций с маленькой или отсутствующей энтропией. В 2004 году его разработал Доминик Бонгар, чтобы использовать «pixie-dust атаку» в учебных целях для студентов.

В зависимости от надёжности паролей, которые вы пытаетесь взломать, Pixiewps выполнит работу за считаные секунды или минуты.

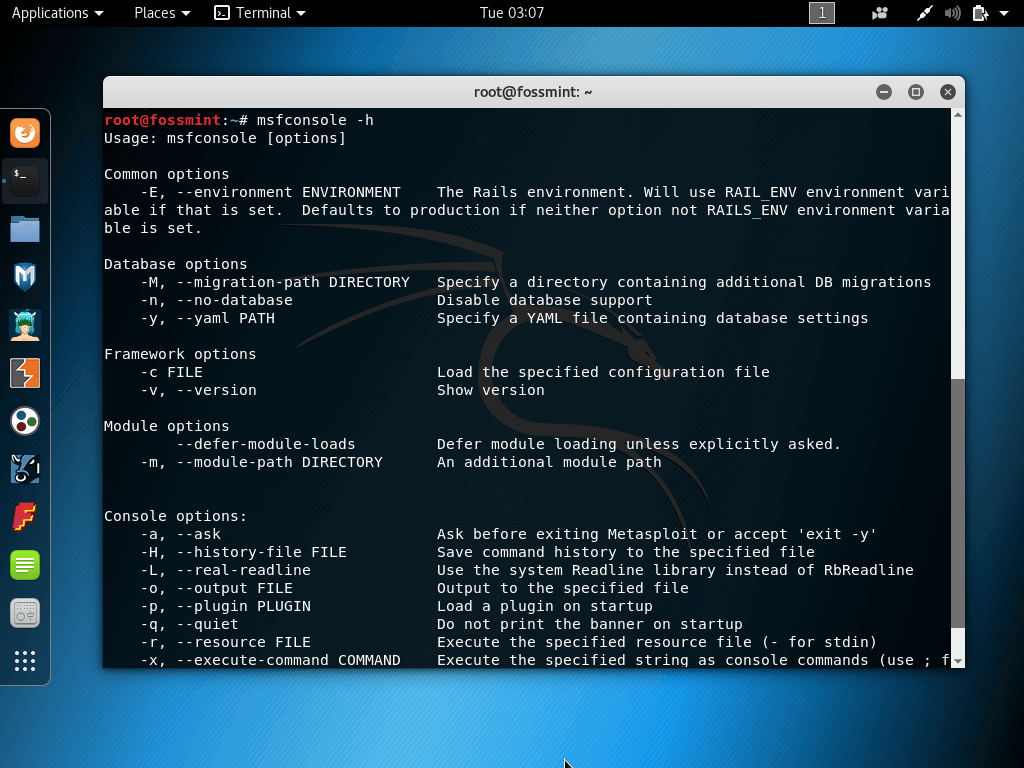

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой эксперты по безопасности проверяют уязвимости, а также делают оценку безопасности, чтобы повысить осведомлённость в этой области.

В этом проекте масса инструментов, с помощью которых вы будете создавать среды безопасности для тестирования уязвимостей. Он работает как система пентеста.

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного тестирования объектов в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере.

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются системные администраторы для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки. Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap , настраиваемыми отчётами, расширенными триггерами и оповещениями.

Это повсюду используемый в мире анализатор сетевых протоколов для Linux.

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга, который используется в сообществе по пентесту (и взлому). Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

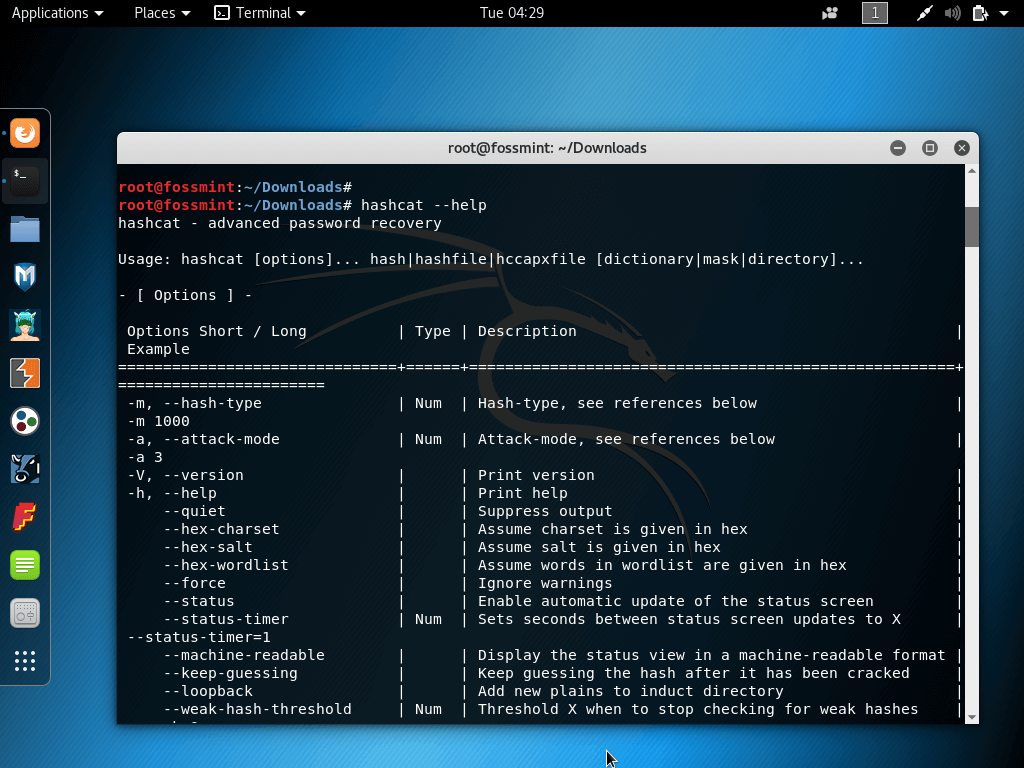

17. Hashcat

Hashcat известен в сообществе экспертов по безопасности как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

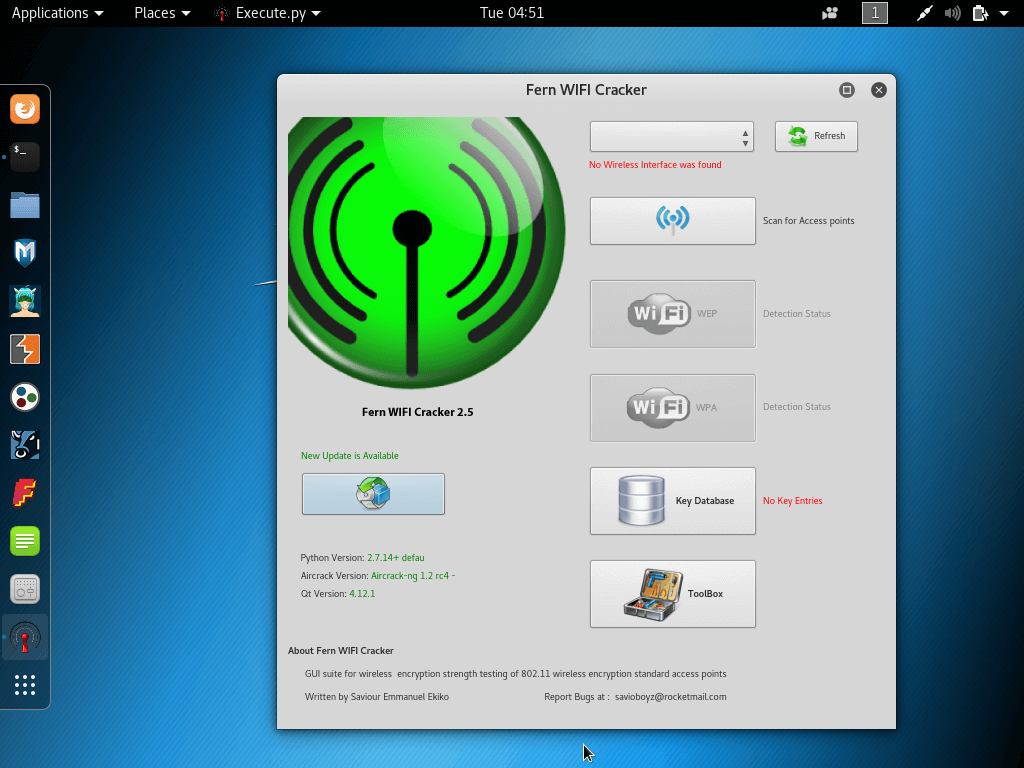

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный для аудита уязвимостей сети. Используйте его, чтобы взломать и восстановить ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

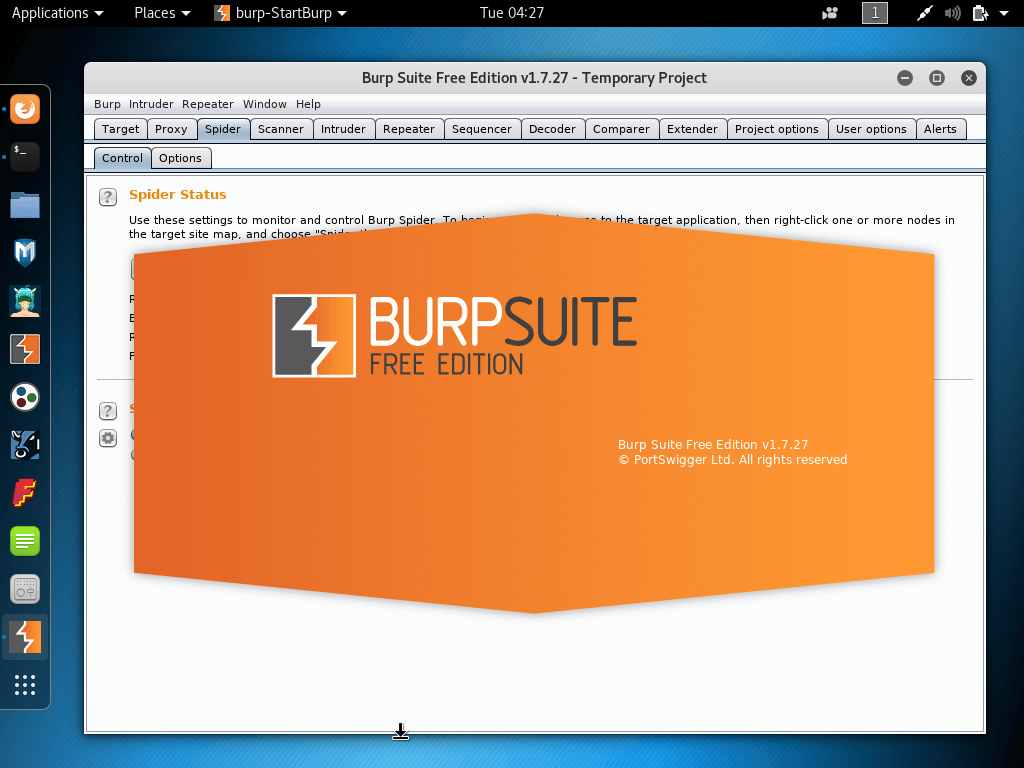

19. Burp Suite Scanner

Burp Suite Scanner – профессиональная интегрированная графическая платформа для тестирования уязвимостей в веб-приложениях.

Объединяет все инструменты тестирования и проникновения в бесплатной Community-версии и профессиональной (399 $ в год для одного пользователя).

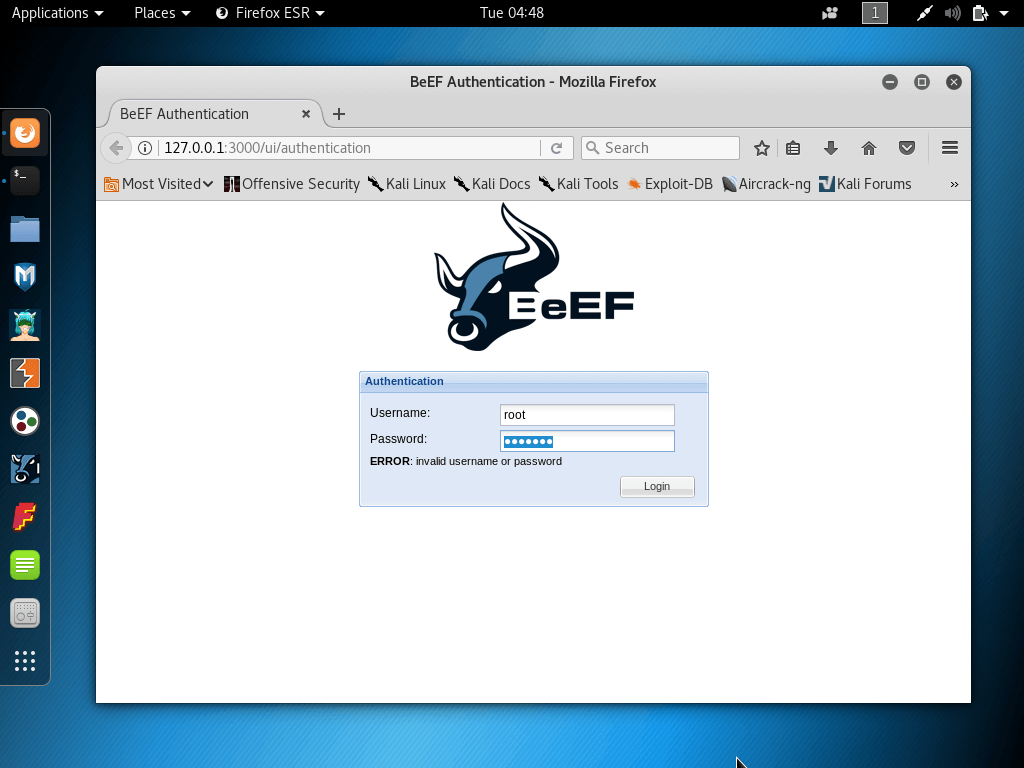

20. BeEF (от Browser Exploitation Framework)

BeEF, как следует из названия, – инструмент проникновения, который фокусируется на уязвимостях браузера. С помощью него выполняется оценка уровня безопасности целевой среды благодаря векторам атак на клиентской стороне.

Вот и подошли к завершению нашего длинного списка инструментов пентеста и хакинга для Kali Linux. Все перечисленные приложения используются по сей день.