- Зачем нужна демилитаризованная зона (DMZ) в роутере и как её настроить

- Настройка демилитаризованной зоны на роутере Beeline

- Четыре лучших практики по настройке DMZ (демилитаризованная зона)

- 1. Сделайте DMZ действительно отдельным сегментом сети

- 2. Настройте сервисы внутри и вне DMZ зоны

- 3. Используйте два межсетевых экрана для доступа к DMZ

- 4. Внедрите технологию Reverse Access

Зачем нужна демилитаризованная зона (DMZ) в роутере и как её настроить

Вы наверняка встречали в настройках своего роутера непонятный параметр «демилитаризованная зона (DMZ)». Большинству пользователей данная настройка действительно не нужна и уж тем более, мало кто понимает, что туда нужно прописывать.

Однако данная функция может быть весьма полезной в случае, когда необходимо открыть доступ к камерам видео-наблюдения или домашнему игровому серверу. Обычно это реализуется через проброс портов, но в некоторых случаях без настройки демилитаризованной зоны не обойтись. Даже если вы ничем вышеописанным не пользуетесь, не будет лишним узнать что же такое DMZ и как её настроить в случае необходимости.

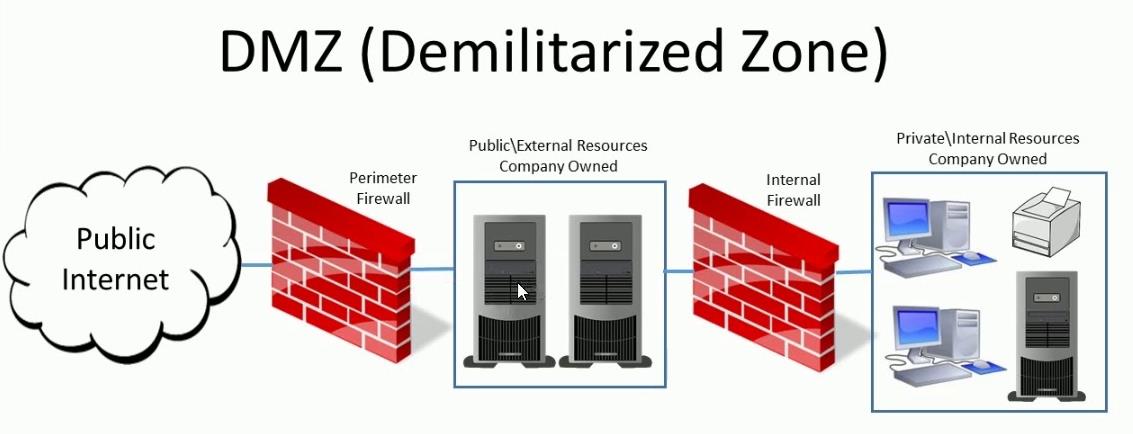

Итак, простыми словами, DMZ (демилитаризованная зона) — это выделенная часть вашей локальной сети, доступная из Internet. Как правило в ней размещают какие-то общедоступные сервисы типа камер видеонаблюдения, уже упомянутых ранее игровых серверов или сетевого хранилища, к которому нужен доступ из любого места. Причём ваша домашняя (частная) сеть остается закрытой настройками роутера без каких-либо изменений.

Если проводить аналогии с обычной жизнью, то DMZ чем-то напоминает клиентскую зону, где клиенты могут находиться только в ней, а персонал может быть как в клиентской, так и в рабочих зонах.

Следует понимать, что ресурсы, размещаемые в демилитаризованной зоне подвергаются максимальному риску к подбору паролей и других сетевых атак. Давайте расскажу для чего такая демилитаризованная зона понадобилась мне и как её настроить.

Настройка демилитаризованной зоны на роутере Beeline

В моём случае возникла проблема с доступом в локальную сеть при автоматическом переключении роутера MikroTik на резервный канал связи. Сейчас у меня подключено 2 провайдера, и на основном канале последнее время наблюдаются постоянные перебои с предоставлением услуг связи (отдельный привет провайдеру «Virgin Connect» он же «Мегамакс»).

Резервный канал заведён от Beeline через отдельный роутер (предоставлен провайдером), который отвечает ещё и за гостевую сеть Wi-Fi. Чтобы было понятней, вот так выглядит схема выхода в Интернет:

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы.

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети. Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга). Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями. И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.

1. Сделайте DMZ действительно отдельным сегментом сети

Основная идея, лежащая в основе DMZ, состоит в том, что она должна быть действительно отделена от остальной LAN. Поэтому вам необходимо включить отличающиеся между собой политики IP-маршрутизации и безопасности для DMZ и остальной части вашей внутренней сети. Это на порядок усложнит жизнь нападающим на вас киберпреступникам, ведь даже если они разберутся с вашей DMZ, эти знания они не смогут использовать для атаки на вашу LAN.

2. Настройте сервисы внутри и вне DMZ зоны

В идеале все сервисы, которые находятся за пределами вашей DMZ, должны устанавливать прямое подключение только к самой DMZ зоне. Сервисы, расположенные внутри DMZ, должны подключаться к внешнему миру только через прокси-серверы. Сервисы, находящиеся внутри DMZ, более безопасны, чем расположенные вне ее. Сервисы, которые лучше защищены, должны взять на себя роль клиента при осуществлении запроса из менее защищенных областей.

3. Используйте два межсетевых экрана для доступа к DMZ

Хотя можно включить DMZ, используя только один файрвол с тремя или более сетевыми интерфейсами, настройка, использующая два межсетевых экрана предоставит вам более надежные средства сдерживания киберпреступников. Первый брандмауэр используется на внешнем периметре и служит только для направления трафика исключительно на DMZ. Второй — внутренний межсетевой экран — обслуживает трафик из DMZ во внутреннюю сеть. Такой подход считается более безопасным, так как он создает два отдельных независимых препятствия на пути хакера, решившего атаковать вашу сеть.

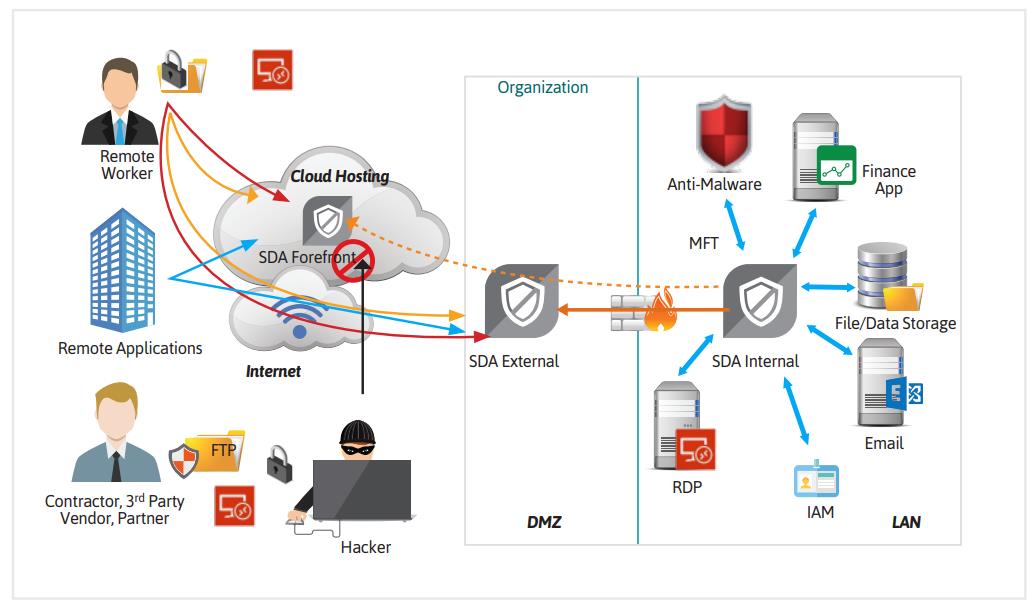

4. Внедрите технологию Reverse Access

Подход от компании Safe-T — технология Reverse Access — сделает DMZ еще более безопасной. Эта технология, основанная на использовании двух серверов, устраняет необходимость открытия любых портов в межсетевом экране, в то же самое время обеспечивая безопасный доступ к приложениям между сетями (через файрвол). Решение включает в себя:

- Внешний сервер — устанавливается в DMZ / внешнем / незащищенном сегменте сети.

- Внутренний сервер — устанавливается во внутреннем / защищенном сегменте сети.

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключается в поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям еще до того, как они смогут получить доступ к вашим критически-важным приложениям. Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную, атакующий вас злоумышленник лишается большей части своего инструментария, становясь значительно более ограниченным в средствах.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.