Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

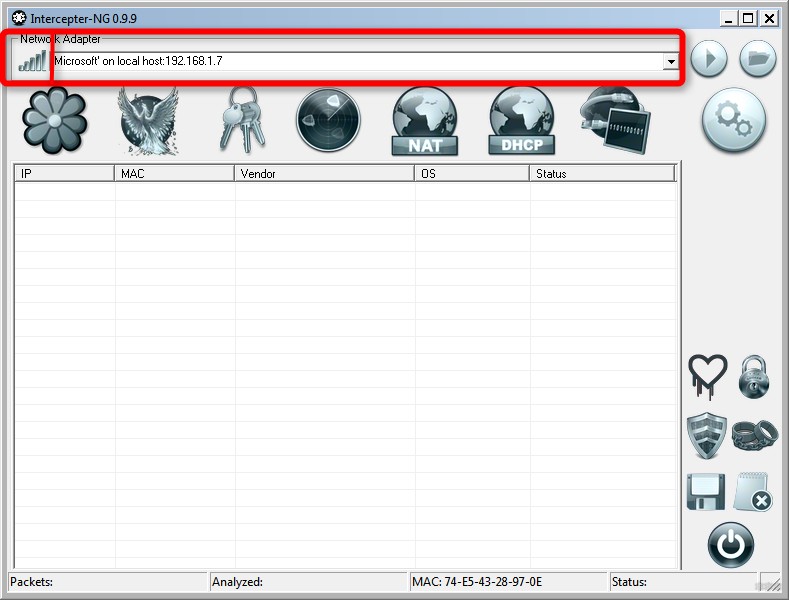

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

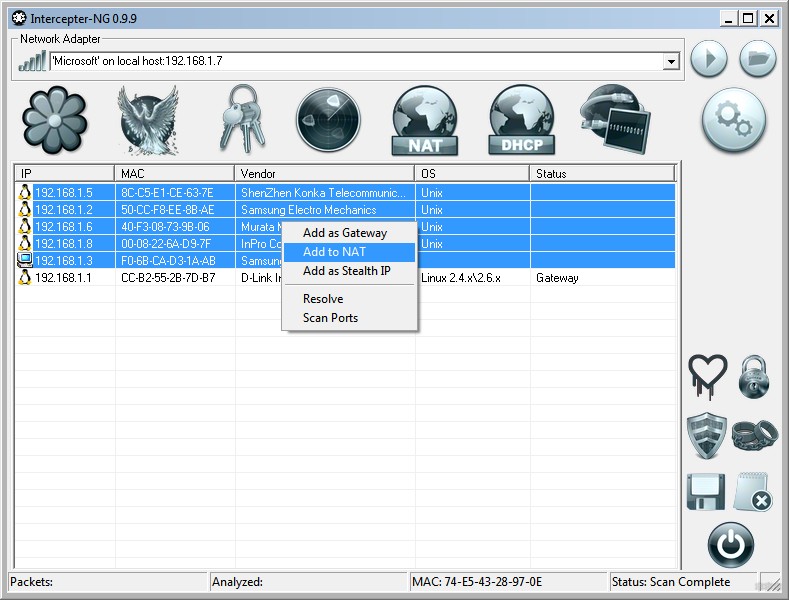

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

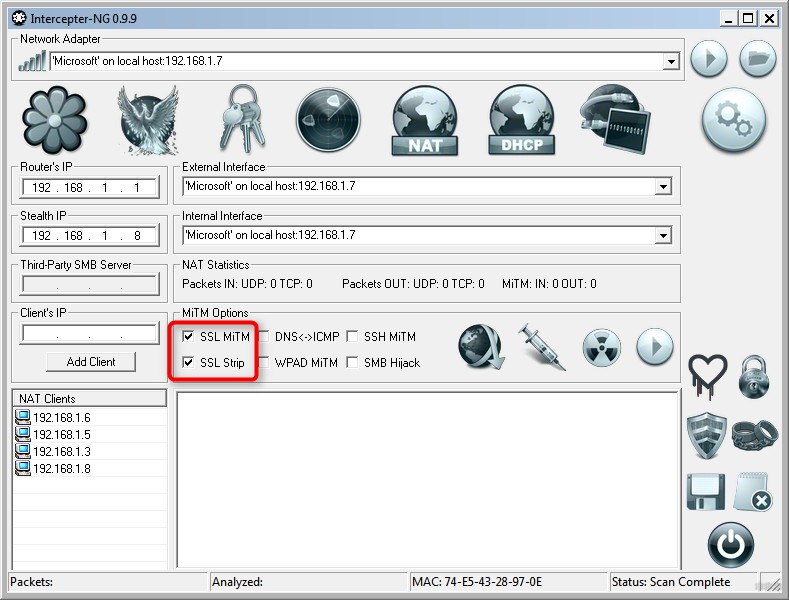

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

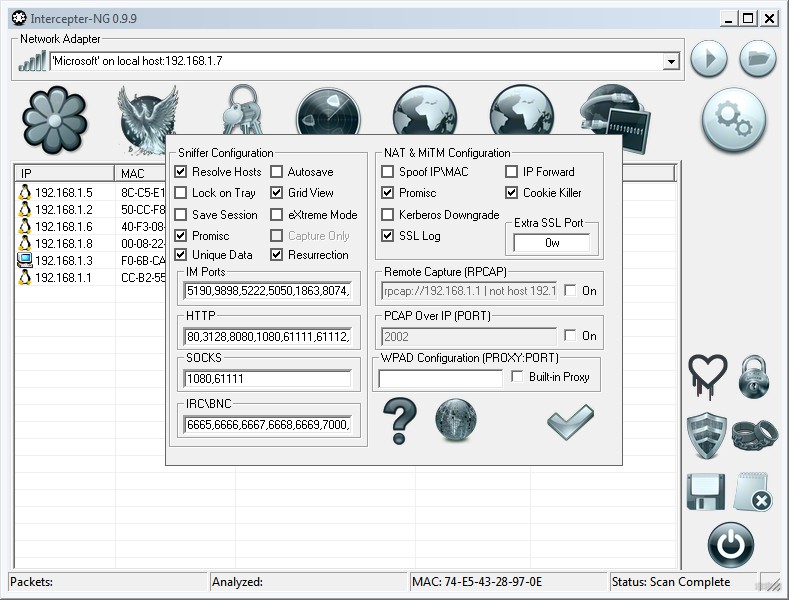

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Физические устройства

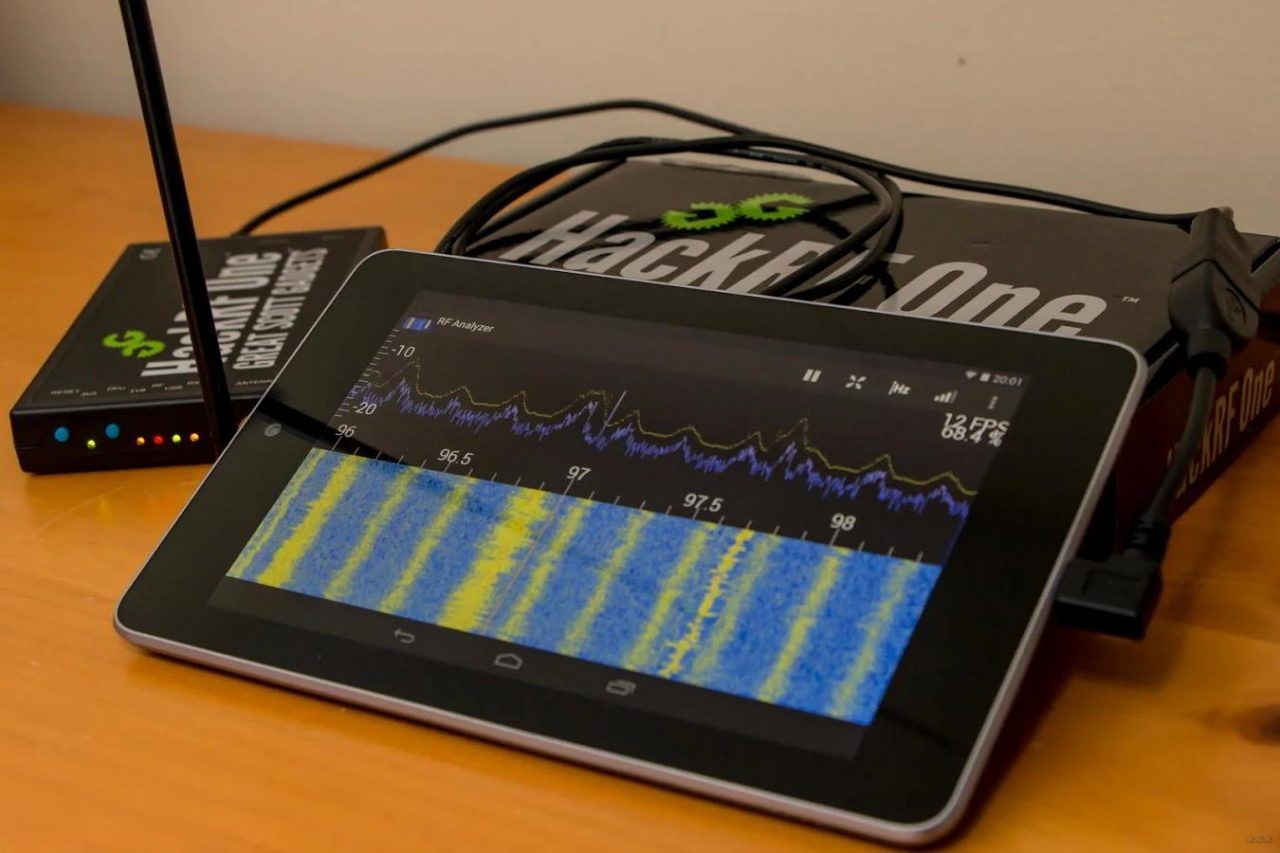

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Подключен к чужой, открытой Wi-Fi сети. Могут ли меня обнаружить и что будет?

Здравствуйте, решил написать сегодня небольшую статью для всех совестных людей, которые пользуются чужим Wi-Fi интернетом, и решили спросить у поисковой системы, могут ли их определить, что они пользуется чужим Wi-Fi и что за это может быть.

На самом деле, тема открытого Wi-Fi (я имею введу сети, которые не защищены паролем), очень популярная. Есть много разных шуток по этому поводу, о добрых соседях которые не устанавливают пароль на Wi-Fi и т. д. Открытый Wi-Fi бывает двух видов, (это я сам придумал):

- Открытый Wi-Fi в торговых центрах, кафе, ресторанах и т. д.

- И не защищенные Wi-Fi сети в жилых домах, когда Wi-Fi роутером вы еще не обзавелись, а сосед уже установил, но пароль на Wi-Fi либо забыл поставить, либо не умеет, в крайних случаях осознано оставил сеть открытой .

Если в первом случает все понятно, вы пришли в кафе, то можете подключиться к их сети, как говориться все законно. А вот второй случай намного интереснее. Ваше устройство находит открытую сеть у вас дома, но он не ваша. Вы подключаетесь и начинаете пользоваться интернетом. Подозревая, что это сеть Васи сверху, или Пети снизу, но как-то все равно, радость то какая :).

Пользуетесь себе бесплатным, беспроводным интернетом, и в один прекрасный момент приходит к вам нет, не сосед с битой, а совесть, ну или страх, а за ним и мысль, а что будет, если сосед меня как-то вычислит и узнает что я пользуюсь его Wi-Fi сетью. Он же перестанет дружить со мной, а если и так не дружил, то может и навалять :), это конечно же я придумал, может и похуже быть :).

И тут появляется главный вопрос, а могут ли вычислить, что я подключен к чужому Wi-Fi? Если вы внимательно читаете мой блог, то наверное помните статью, которую я недавно писал Как посмотреть кто подключен к моему Wi-Fi роутеру?

Если вы уже просмотрели ту статью, то наверное поняли, что узнать кто подключен к Wi-Fi роутер можно, достаточно просто зайти в настройки и перейти на вкладку DHCP — DHCP Clients List. Какая информация там отображается? Ну вашего адреса там точно нет, есть только IP адрес, который ни о чем не говорит, есть еще MAC адрес, который так же вас навряд ли выдаст и имя вашего устройства.

Если ваш компьютер назван например Андрей (русскими буквами), то в списке подключенных устройств, он скорее всего будет отображаться непонятными символами. Если в вашем компьютере в поле имени на кириллице прописаны ваше имя и фамилия, то скорее всего ваш сосед его увидит и пойдет сразу вас бить :).

Что же может случиться, если узнают, что вы подключены к чужому Wi-Fi. Мне кажется, что в процентов 40 случаев, никто даже не будет смотреть, кто там подключен к роутеру. Еще процентов 20 посмотрят, но ничего не поймут. И процентов 40, которые прочитают мою статью, ссылку на которую я давал выше, найдут и заблокируют «незаконно» подключенные устройства.

Значит самое страшное, что может произойти, если вас вычислят, то это просто вас заблокируют и вы больше не будете пользоваться бесплатным Wi-Fi интернетом.

Писать о том, что так делать плохо, или наоборот, что мол подключайтесь, я не буду. Это решение каждого, и я не в праве что-то советовать в этом деле. Возможно кому-то покажется, что эта статья ни о чем. Я просто хотел хоть как-то дать ответ на очень популярный вопрос о подключении к чужим, открытым Wi-Fi сетям. Я хотел бы выделить именно слово «открытым» сетям, потому что если взломать сеть и подключится к ней, то это уже немного другое дело, статья другая :). Всего хорошего!

Понравилась статья? Оцените её: