- Port Forwarding: теория и настройка Cisco

- Пример с ”домашним” роутером

- Настройка проброса порта

- Настройка оборудования

- Блог о модемах, роутерах и GPON терминалах Ростелеком

- Проброс портов Cisco (Настройка Port Forwarding)

- Cisco Routers – Port Forwarding

- Solution

- Assumptions

- To Make Sure

- Set up Port Forwarding

- Setup port forwarding and restrict it to an IP or network

Port Forwarding: теория и настройка Cisco

Port Forwarding – или проброс портов, который также иногда называемый перенаправлением портов или туннелированием – это процесс пересылки трафика, адресованного конкретному сетевому порту с одного сетевого узла на другой. Этот метод позволяет внешнему пользователю достичь порта на частном IPv4-адресе (внутри локальной сети) извне, через маршрутизатор с поддержкой NAT.

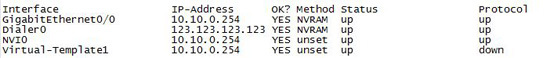

Обычно peer-to-peer (p2p) программы и операции обмена файлами, такие как веб-сервер и FTP, требуют, чтобы порты маршрутизаторов были перенаправлены или открыты, чтобы позволить этим приложениям работать.

Поскольку NAT скрывает внутренние адреса, p2p работает только в ситуации где соединение идет изнутри наружу, где NAT может сопоставлять исходящие запросы с входящими ответами.

Проблема в том, что NAT не разрешает запросы, инициированные извне, но эту ситуацию можно решить с помощью перенаправления портов. Проброс портов может быть настроен для определенных портов, которые могут быть перенаправлены внутренним хостам.

Напомним, что программные приложения в интернете взаимодействуют с пользовательскими портами, которые должны быть открыты или доступны для этих приложений. В различных приложениях используются разные порты. Например, HTTP работает через well-known порт 80. Когда кто-то набирает адрес wiki.merionet.ru то браузер отображает главную страницу нашей базы знаний. Обратите внимание, что им не нужно указывать номер порта HTTP для запроса страницы, потому что приложение принимает порт 80. Если требуется другой номер порта, его можно добавить к URL-адресу, разделенному двоеточием (:). Например, если веб-сервер слушает порт 8080, пользователь вводит http://www.example.com:8080.

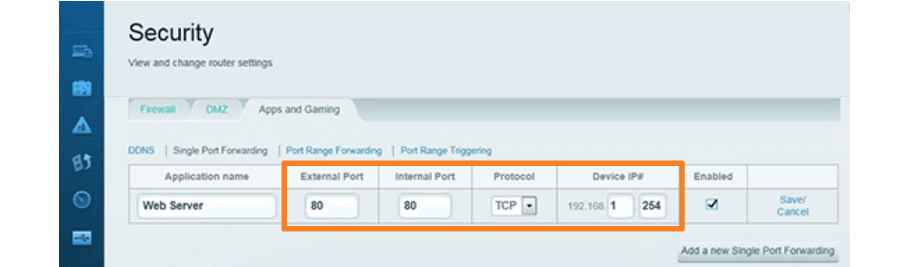

Проброс портов позволяет пользователям в интернете получать доступ к внутренним серверам с помощью адреса порта WAN маршрутизатора и соответствующего номера внешнего порта. Внутренние серверы обычно конфигурируются с частными адресами IPv4 и когда запрос отправляется на адрес порта WAN через Интернет, маршрутизатор перенаправляет запрос на соответствующий сервер в локальной сети. По соображениям безопасности широкополосные маршрутизаторы по умолчанию не разрешают перенаправление любого внешнего сетевого запроса на внутренний хост.

Пример с ”домашним” роутером

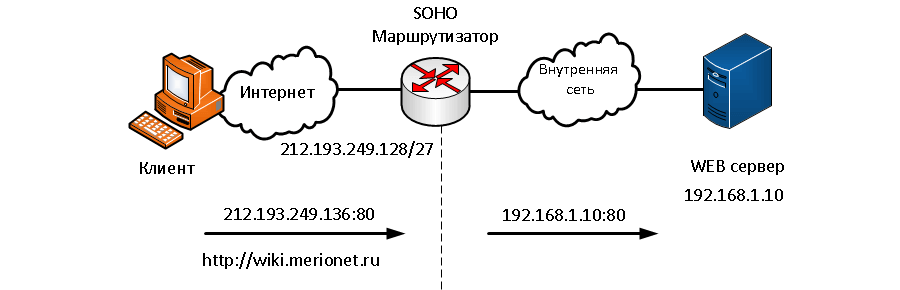

На схеме показан пример, когда проброс портов выполнятся при помощи домашнего SOHO (small office/home office) роутера. Переадресация портов может быть включена для приложений при помощи указания внутреннего локального адреса. Пользователь в интернете вводит адрес //wiki.merionet.ru, который соответствует внешнему адресу 212.193.249.136 и пакет попадает на маршрутизатор, который перенаправляет HTTP-запрос на внутренний веб-сервер по адресу IPv4 192.168.1.10, используя номер порта по умолчанию 80.

Можно указать порт, отличный от порта 80 по умолчанию. Тем не менее, внешний пользователь должен знать конкретный номер порта для использования. Подход, используемый для настройки перенаправления портов, зависит от марки и модели маршрутизатора.

Настройка проброса порта

Реализация перенаправления (проброса) портов с помощью команд IOS аналогична командам, используемым для настройки статического NAT. Переадресация портов — это, по существу, статическая трансляция NAT с указанным номером TCP или UDP-порта.

В общем виде основная команда выглядит так:

ip nat inside source [extendable]

- tcp или udp – указывает это tcp или udp порт;

- local-ip – это ip адрес присвоенный хосту внутри сети;

- local-port – устанавливает локальный tcp/udp порт в диапазоне от 1 до 65535. Это номер порта, который слушает сервер;

- global-ip – это уникальный глобальный IP адрес внутреннего хоста, по которому клиенты в интернете будут связываться с ним;

- global-port – устанавливает глобальный tcp/udp порт в диапазоне от 1 до 65535. Это номер порта снаружи, по которому будут связываться клиенты;

- extendable – эта опция применяется автоматически. Она разрешает пользователю настраивать двойственные статические трансляции, если они идут на один и тот же адрес;

Router(config)#Ip nat inside source static tcp 192.168.1.10 80 212.193.249.136:8080 Router(config)# interface serial0/0/0 Router(config-if)# ip nat outside Router(config)# interface serial0/0/1 Router(config-if)# ip nat inside

Показана настройка для данной схемы, где 192.168.1.10 — внутренний локальный адрес IPv4 веб-сервера, прослушивающий порт 80. Пользователи получат доступ к этому внутреннему веб-серверу, используя глобальный IP-адрес 212.193.249.136:, глобальный уникальный публичный IPv4-адрес. В этом случае это адрес интерфейса Serial 0/0/1. Глобальный порт настроен как 8080. Это будет порт назначения, вместе с глобальным адресом 212.193.249.136 для доступа к внутреннему веб-серверу. Как и другие типы NAT, перенаправление портов требует конфигурации как внутренних, так и внешних NAT-интерфейсов.

Подобно статическому NAT, команда show ip nat translations может использоваться для проверки переадресации портов.

Router# show ip nat translations Pro Inside Global Inside Local Outside local Outside global tcp 212.193.249.136:8080 192.168.1.10:80 212.193.249.17:46088 212.193.249.17:46088 tcp 212.193.249.136:8080 192.168.1.10:80 --- ---

Настройка оборудования

Блог о модемах, роутерах и GPON терминалах Ростелеком

Проброс портов Cisco (Настройка Port Forwarding)

Очень частый вопрос у обладателей маршрутизаторов Циско начального и среднего уровня, например, Cisco 811, 819, 877, 881 — это как настроить проброс портов, то есть так называемый port forwarding. Эта функция может использоваться для того, чтобы открыть доступ из вне к web-серверу или регистратору, который находится за роутером.

Сделать это не сложно. Чтобы сконфигурировать port forwarding на Cisco будем использовать Static NAT.

Синтаксис команды выглядит следующим образом:

ip nat inside source static extendable

В качестве примера настроим проброс порт TCP 8081 для http-сервера с внешнего IP: 88.147.164.1 на внутренний узел: 192.168.1.2.

Затем переходим в режим конфигурации:

Router# configure terminal

Прописываем проброс порта на Cisco:

Router(config)# ip nat inside source static tcp 192.168.1.2 88.147.164.1 8081 extendable

Готово. Набираем команду end или exit для выхода из режима конфигурации и сохраняем конфиг.

Думаю понятно, что если надо будет открыть UDP-порт, то нужно указать этот протокол в команде вместо TCP.

Static NAT позволяет полностью открыть порты для определённого узла в сети. Для этого используем команду:

ip nat inside source static 192.168.1.2 88.147.164.1 extendable

Port Forwarding будет осуществляться для всех портов внутреннего узла без привязки к протоколу.

Cisco Routers – Port Forwarding

If you have a server or host that you want to be publicly addressable and only have one public IP address then port forwarding is what you require.

Solution

Assumptions

1. You have a public IP on the outside of your Router.

2. You are performing NAT from your internal range of IP address to your External IP address.

To Make Sure

1. Run the following command:

You should see a line like,

2. That means NAT all traffic that access-list 101 applies to, to Dialer0 (this is an ADSL router and that’s it’s outside interface). To see what traffic is in access-list 101 is issue the following command:

You should see a line like,

3. This means permit (apply this ACL) to all traffic from 10.10.0.0/16 to anywhere. So its set to NAT all traffic from the inside network to the outside network.

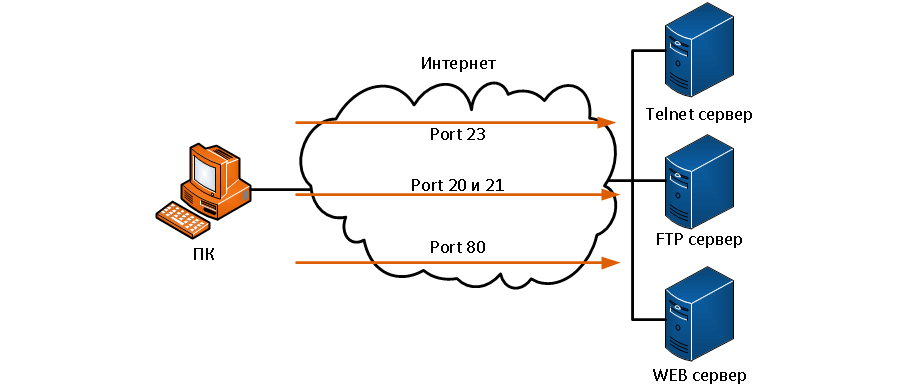

4. Finally to see what IP is on your Dialer0 issue the following command:

You should see something like this

Now we know all traffic from 10.10.0.0/24 (All inside traffic) will be NAT translated to 123.123.123.123

Set up Port Forwarding

In this case Ill port forward TCP Port 443 (HTTPS) and TCP Port 25 (SMTP) to an internal Server (10.10.0.1).

1. First set up the static NAT translations.

PetesRouter#ip nat inside source static tcp 10.10.0.1 443 123.123.123.123 443 extendable PetesRouter#ip nat inside source static tcp 10.10.0.1 25 123.123.123.123 extendable OR If you are running with a Public DHCP address PetesRouter#ip nat inside source static tcp 10.10.0.1 443 interface Dialer0 443 PetesRouter#ip nat inside source static tcp 10.10.0.1 25 interface Dialer0 25

2. Second stop that traffic being NATTED with everything else.

PetesRouter#access-list 101 deny tcp host 10.10.0.1 eq 443 any PetesRouter#access-list 101 deny tcp host 10.10.0.1 eq 25 any 3. Save the changes with “copy run start”, then press enter to access the default name of startup-config:

PetesRouter#copy run start Destination filename [startup-config]? Building configuration. [OK] PetesRouter# Setup port forwarding and restrict it to an IP or network

For things like HTTPS and SMTP you might want them accessible from anywhere but you might want to lock down access for something like RDP, (TCP port 3389) if that’s the case then you need to do the following.

1. Create a new ACL that allows traffic from you but denies it from everyone else (remember to put an allow a permit at the end).

PetesRouter#access-list 199 permit tcp host 234.234.234.234 host 123.123.123.123 eq 3389 PetesRouter#access-list 199 deny tcp any host 123.123.123.123 eq 3389 PetesRouter#access-list 199 permit ip any any Note: To allow a network substitute the first line for,

Note: Cisco Routers use inverted masks, so 234.234.234.232 0.0.0.7 is 234.234.234.232 255.255.255.248 (or/29)

2. Then (as in the example above) create the static NAT translation.

3. Then (as in the example above) exempt this traffic from the default NAT ACL.

4. Finally apply the ACL you created inbound on the Dialer0 interface.

PetesRouter#configure terminal Enter configuration commands, one per line. End with CNTL/Z. PetesRouter(config)#interface Dialer0 PetesRouter(config-if)#ip access-group 199 in PetesRouter(config-if)#exit PetesRouter# 5. Save the changes with “copy run start”, then press enter to access the default name of startup-config:

PetesRouter#copy run start Destination filename [startup-config]? Building configuration. [OK] PetesRouter#