- ( Damn Vulnerable Linux: [DVL])

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Установка OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) в Kali Linux

- Подготовка

- Установка OWASP Mutillidae II в Kali Linux

- Установка Damn Vulnerable Web Application (DVWA) в Kali Linux

- Связанные статьи:

( Damn Vulnerable Linux: [DVL])

- What is Damn Vulnerable Linux?

- Damn Vulnerable Linux (DVL) is everything a good Linux distribution isn’t. Its developers have spent hours stuffing it with broken, ill-configured, outdated, and exploitable software that makes it vulnerable to attacks.

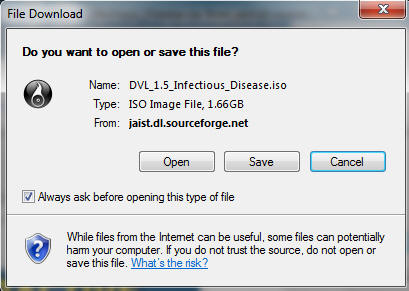

- DVL isn’t built to run on your desktop — it’s a learning tool for security students. DVL is a live CD available as a 150MB ISO.

- It’s based on the popular mini-Linux distribution Damn Small Linux (DSL), not only for its minimal size, but also for the fact that DSL uses a 2.4 kernel, which makes it easier to offer vulnerable elements that might not work under the 2.6 kernel.

- It contains older, easily breakable versions of Apache, MySQL, PHP, and FTP and SSH daemons, as well as several tools available to help you compile, debug, and break applications running on these services, including GCC, GDB, NASM, strace, ELF Shell, DDD, LDasm, LIDa, and more.

- DVL was initiated by Thorsten Schneider of the International Institute for Training, Assessment, and Certification (IITAC) and Secure Software Engineering (S�e) in cooperation with Kryshaam from the French Reverse Engineering Team. «The main idea behind DVL,» says Schneider, «was to build up a training system that I could use for my university lectures.» His goal was to design a Linux system that was as vulnerable as possible, to teach topics such as reverse code engineering, buffer overflows, shellcode development, Web exploitation, and SQL injection.

- You need to have virtualization software that allows you to create operating system images using either an ISO or installation CD. For this «how to», I will be using VMware Workstation. However, you can also use other popular tools, such as, VirtualBox.

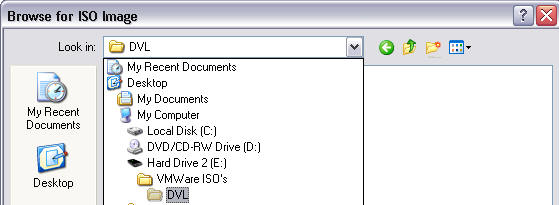

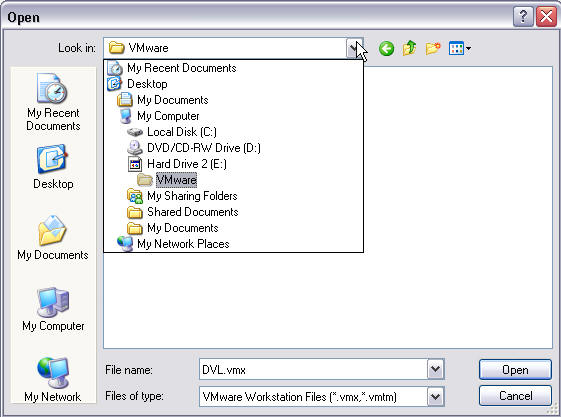

- In my case, I save it to an external hard drive, hence Hard Drive 2 (E:)

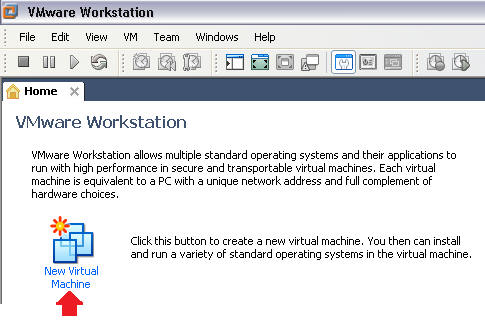

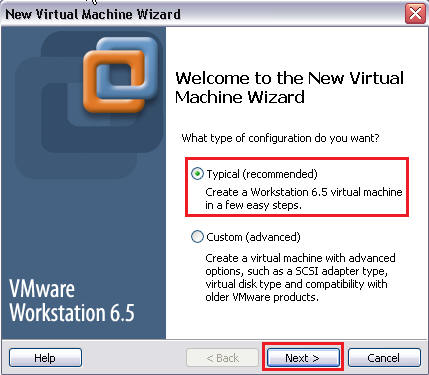

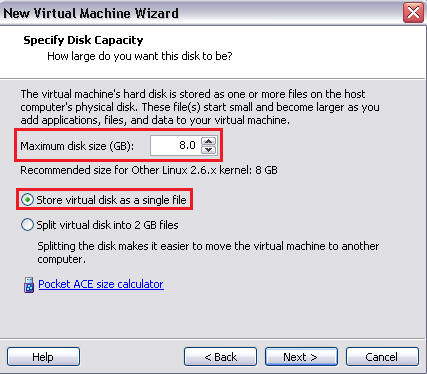

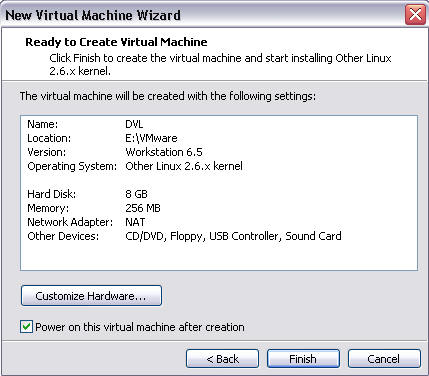

| 3. Create VMware Image |

- Click on New Virtual Machine.

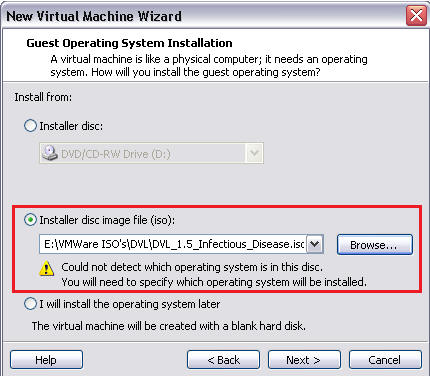

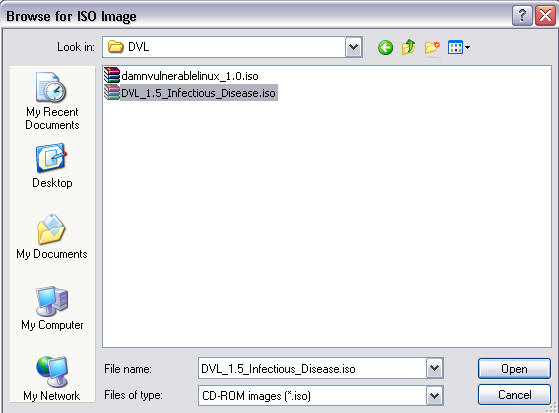

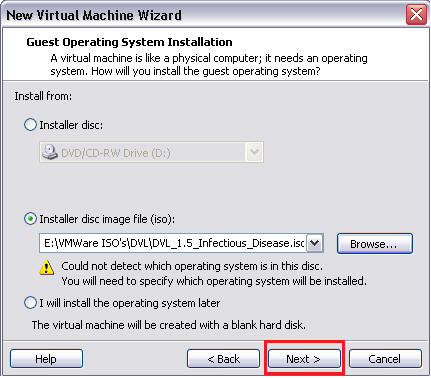

- Select the Browse Button

- In my case, the iso was saved to E:\VMware ISO’s\DVL\

- Select DVL iso and click open

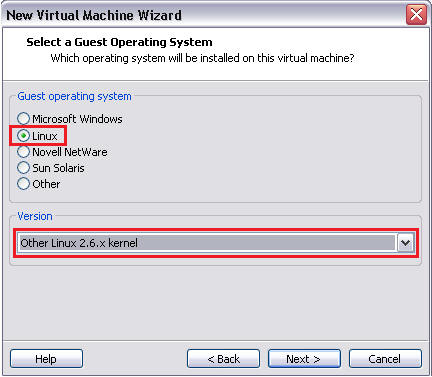

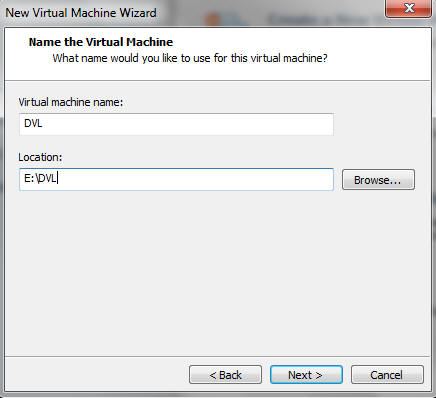

- Virtual machine name: DVL

- Location: In my case, I save it to my external hard drive at E:\VMware

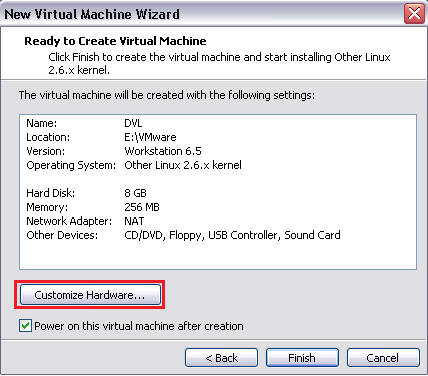

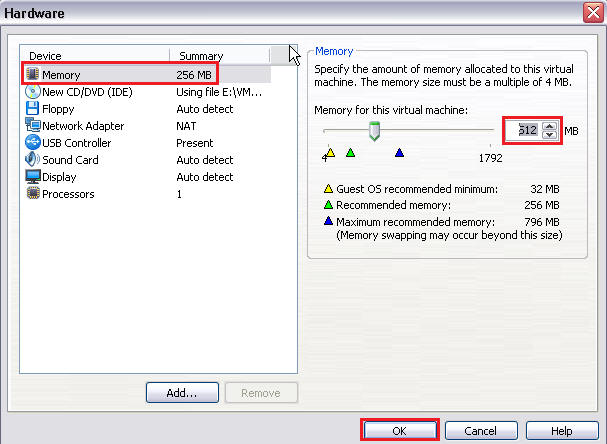

- Increase the memory from 256 MB to 512 MB.

- Click OK.

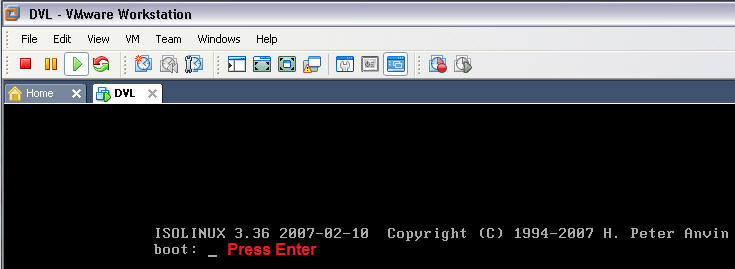

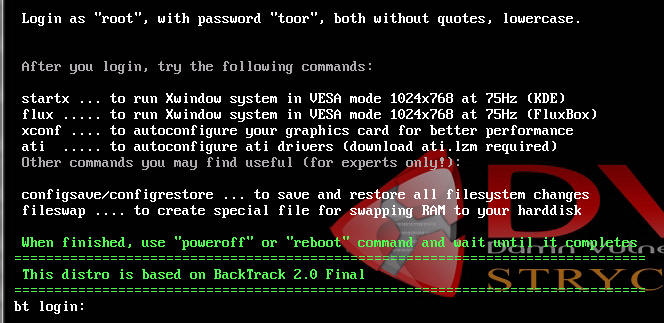

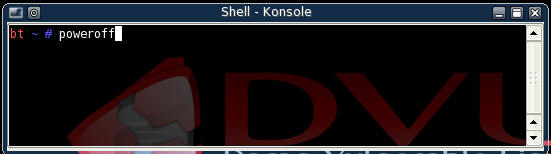

| 3. Login to DVL |

- Credentials (See Below)

- Login: root

- Password: toor

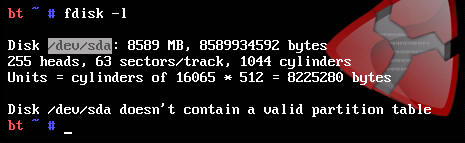

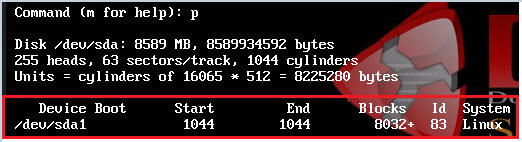

| 3. Partition the disk |

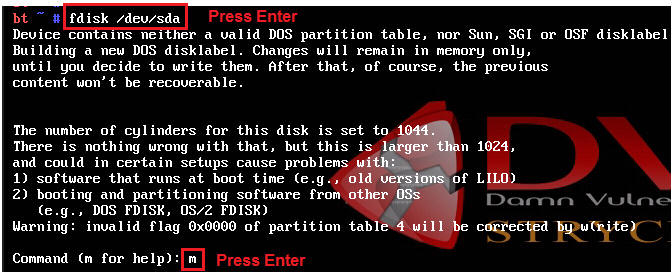

- Determine what disk to format

- Command : fdisk -l

- Note : In my case, the disk is named /dev/sda

- Command : fdisk /dev/sda

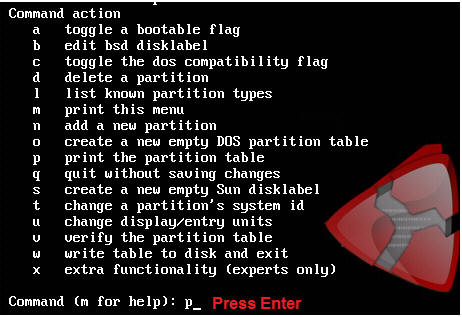

- Input : m

- Select «p»

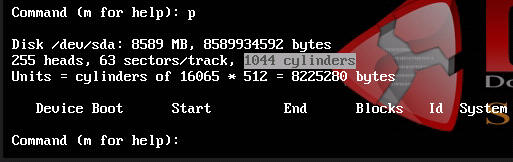

- Note: There is 1044 cylinders

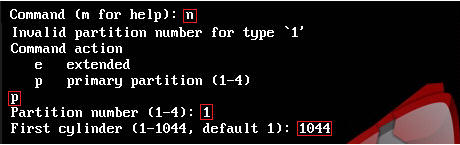

- Select «n»

- Select «p»

- Select «1»

- Select the maximum amount of cylinders 1044.

- Select «p»

- Note: Previously when «p» was selected there was not a partition listed.

- Select «q»

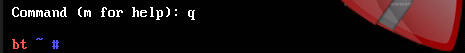

| 4. Format the partition |

- Format the partition on /dev/sda

- Command : mkfs.ext3 /dev/sda

- Proceed : y

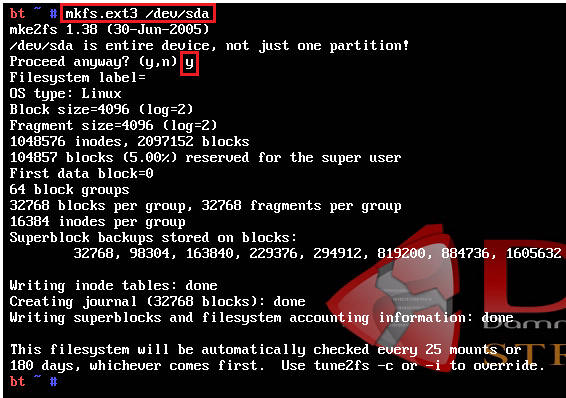

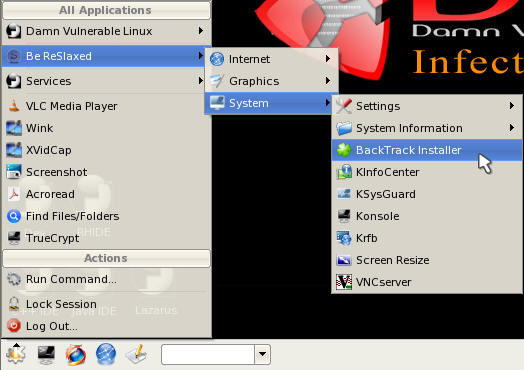

- Right Click on DE and click on Configure

- Highlight Germany, Click on Remove.

- Highlight Italy, Click on Remove.

- Only U.S. English should be left.

- Click Apply

- Click OK

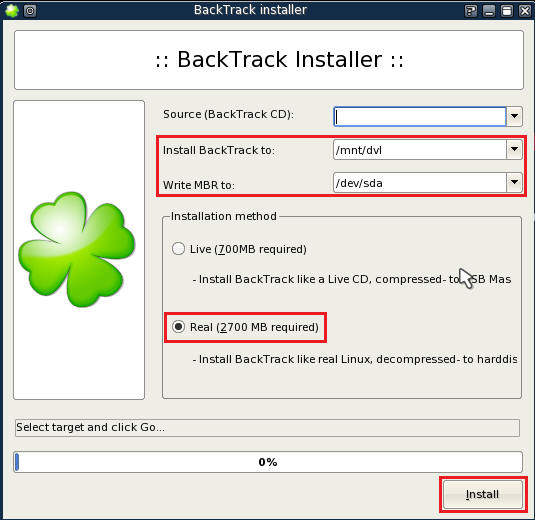

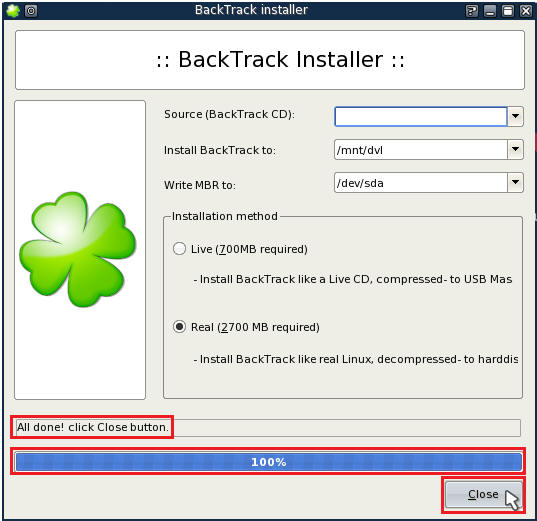

- Note: If the installer completes in a few seconds, then the installer actually failed. The installer should take 5 to 10 minutes to complete. You should see messages like copying /opt with the status bar inching slowly forward.

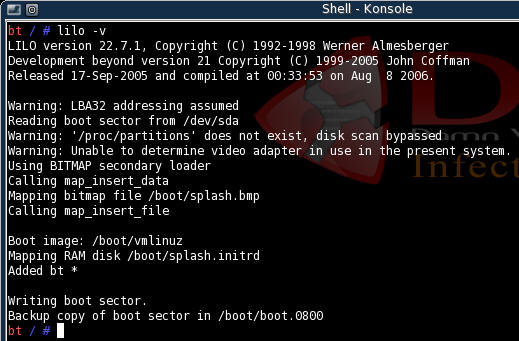

- Command : lilo -v

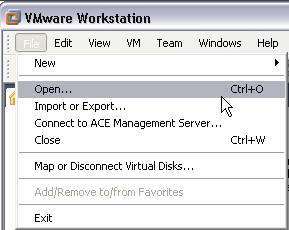

- VMware Workstation —> File —> Open

- Navigate to where you created the DVL.vmx image

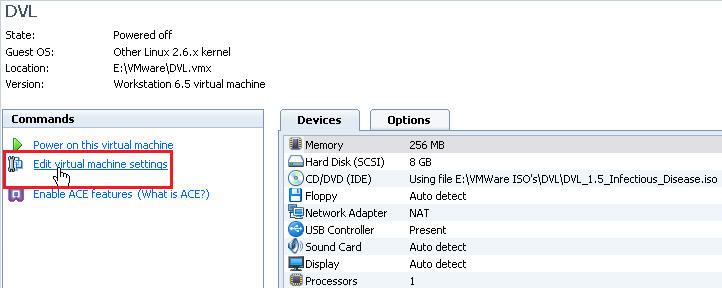

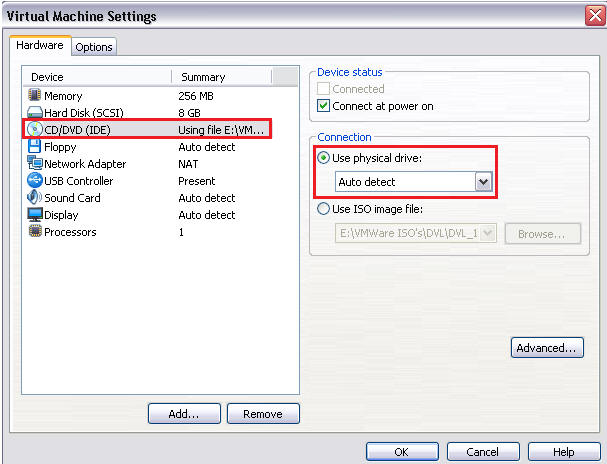

- Edit Virtual machine settings

- Highlight CD/DVD

- Select the «Use physical drive:» radio button

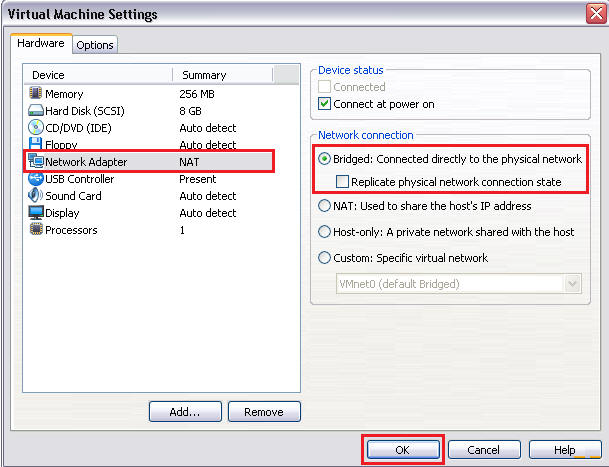

- Highlight CD/DVD

- Select the «Bridged: Connected. » radio button

- Select OK

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Установка OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) в Kali Linux

Буквально вчера вышла новая версия OWASP Mutillidae II 2.6.43. И среди изменений наконец-то добавлена долгожданна поддержка PHP 7.0. Damn Vulnerable Web Application (DVWA) также в своей версии на Гитхабе доведён до работы с PHP 7.0. В связи с этим появилась идея написать небольшие скрипты для их установки в Kali Linux

Если коротко, OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) – это уязвимые веб-приложения, которые специально предназначены для тренировки в поиске и эксплуатации различных уязвимостей (т.е. в тестировании на проникновение), на них можно тренироваться по взлому сайтов или тестировать инструменты для сканирования сайтов. Более подробную информацию о Mutillidae и DVWA вы найдёте по ссылкам выше.

Подготовка

MySQL 5.7 изменила модель безопасности: теперь вход в MySQL под рутом (root) требует sudo (при этом пароль всё равно может быть пустым). При этих настройках OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) не смогут работать.

Для получения доступа к базе данных MySQL/MariaDB обычному пользователю без использования sudo привилегий, зайдите в приглашение командной строки MySQL

sudo systemctl start mysql sudo mysql

и запустите следующие команды:

use mysql; ALTER USER 'root'@'localhost' IDENTIFIED BY ''; flush privileges; exit

Затем перезапустите службу MySQL:

sudo systemctl restart mysql.service

Если после работы скриптов при открытии браузера у вас показываются пустые страницы, это означает, что вам также вам необходимо переключиться с PHP 7.2 на PHP 7.3, как это сделать описано в статье «Решение проблемы: веб-сервер в Kali Linux показывает пустые страницы».

Установка OWASP Mutillidae II в Kali Linux

Создайте базу данных mutillidae, для этого подключитесь с СУБД:

И выполните следующий запрос:

CREATE DATABASE mutillidae;

Создайте файл upd_mutillidae.sh и скопируйте в него:

#!/bin/bash sudo apt update sudo apt install php-xml php-fpm libapache2-mod-php php-mysql php-gd php-imap php-curl php-mbstring mariadb-server -y sudo a2enmod proxy_fcgi setenvif sudo systemctl restart apache2 sudo a2enconf php8.2-fpm sudo systemctl reload apache2 sudo systemctl restart apache2.service sudo systemctl restart php8.2-fpm sudo systemctl restart mysql cd /tmp git clone https://github.com/webpwnized/mutillidae if [ $? -ne '0' ]; then exit 1 fi if [ -d "/var/www/html/mutillidae.backup" ]; then sudo rm -rf /var/www/html/mutillidae.backup fi if [ -d "/var/www/html/mutillidae" ]; then sudo mv /var/www/html/mutillidae /var/www/html/mutillidae.backup fi sudo mkdir /var/www/html/mutillidae sudo mv mutillidae*/* /var/www/html/mutillidae/ sudo sed -i "s/'DB_PASSWORD', 'mutillidae'/'DB_PASSWORD', ''/" /var/www/html/mutillidae/includes/database-config.inc sudo chown -R www-data:www-data /var/www/html/mutillidae/ sudo rm -rf mutillidae* cd # It needs “Lightweight Directory Access Protocol (LDAP)” and “PHPLDAPAdmin” but I don't know how to set them up yet # sudo apt install slapd # sudo systemctl start slapd.service

sudo bash upd_mutillidae.sh

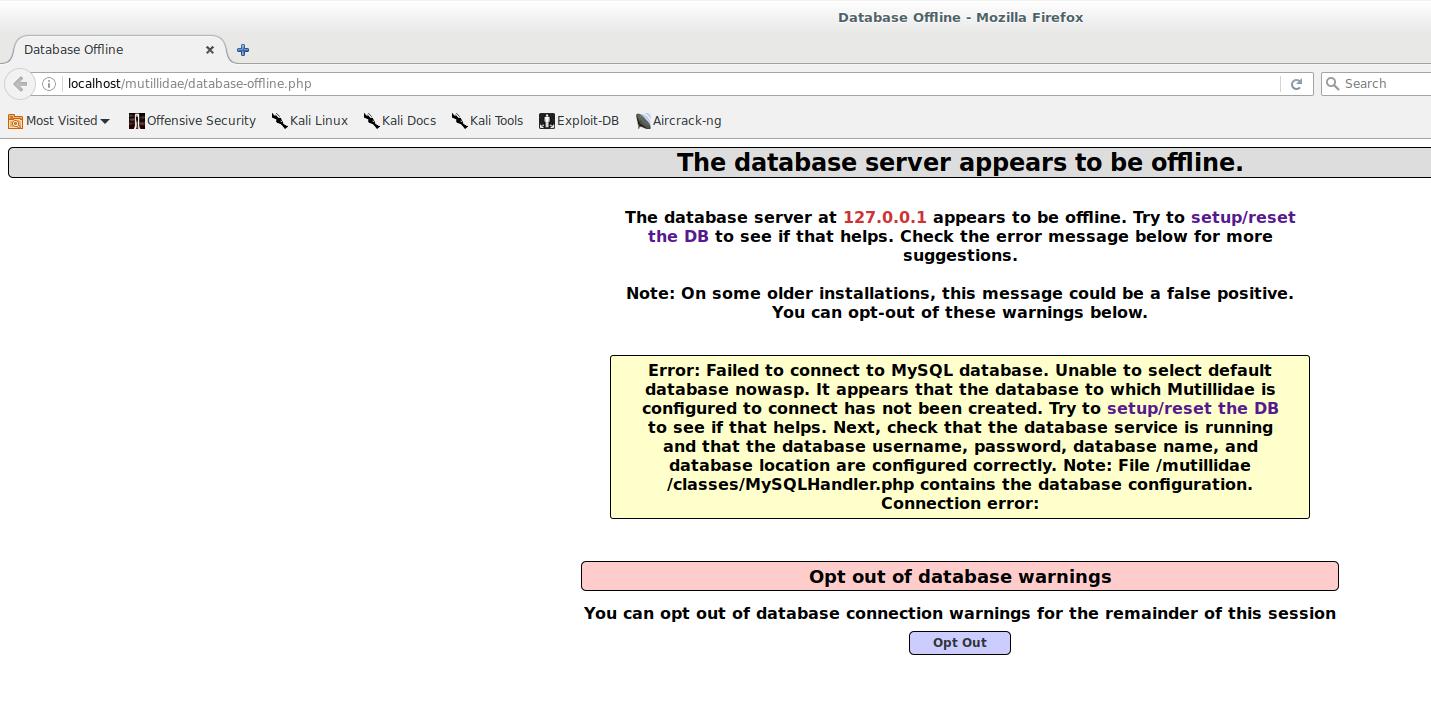

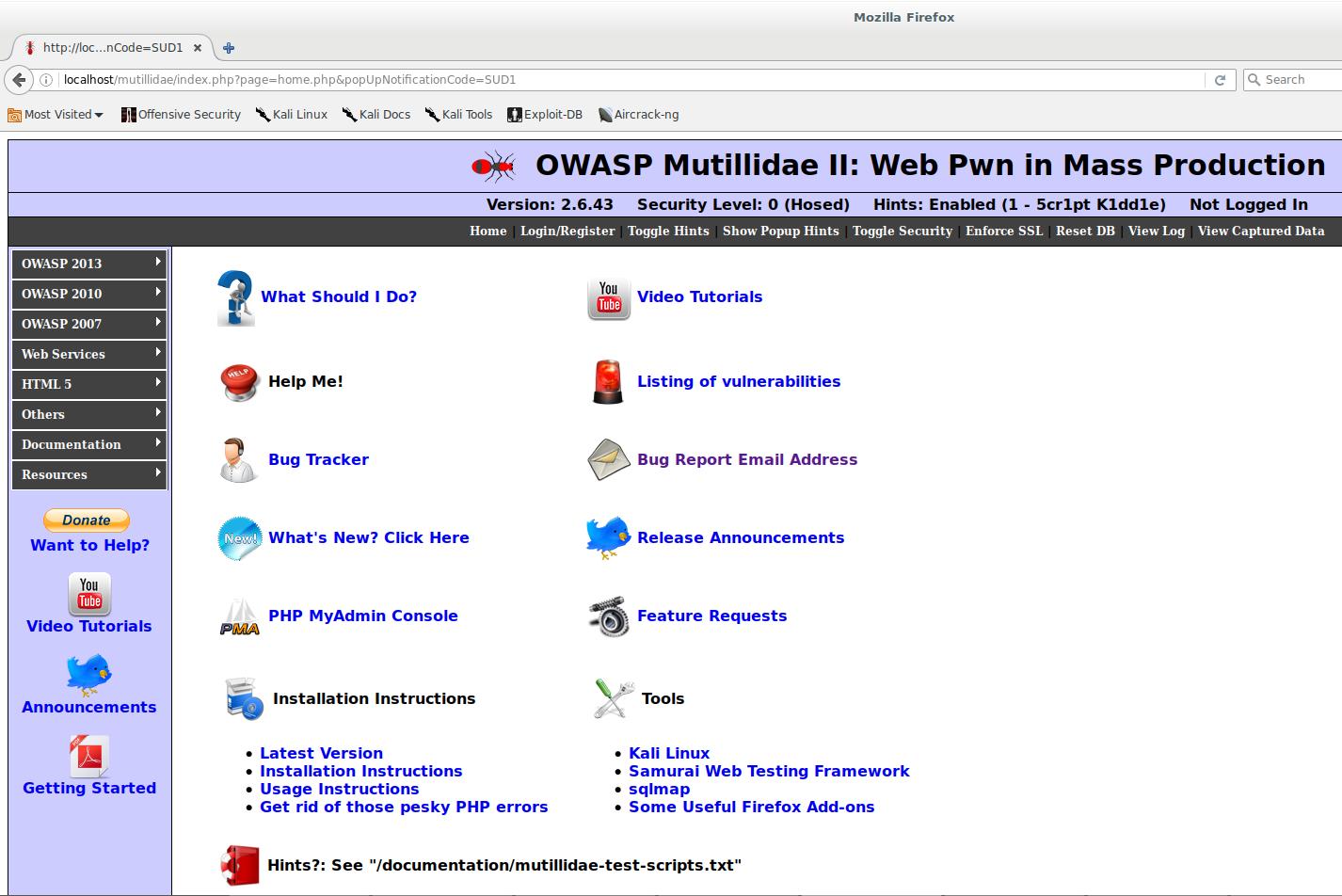

После завершения установки OWASP Mutillidae II будет доступен по ссылке http://localhost/mutillidae/. При первом запуске вы увидите примерно следующее:

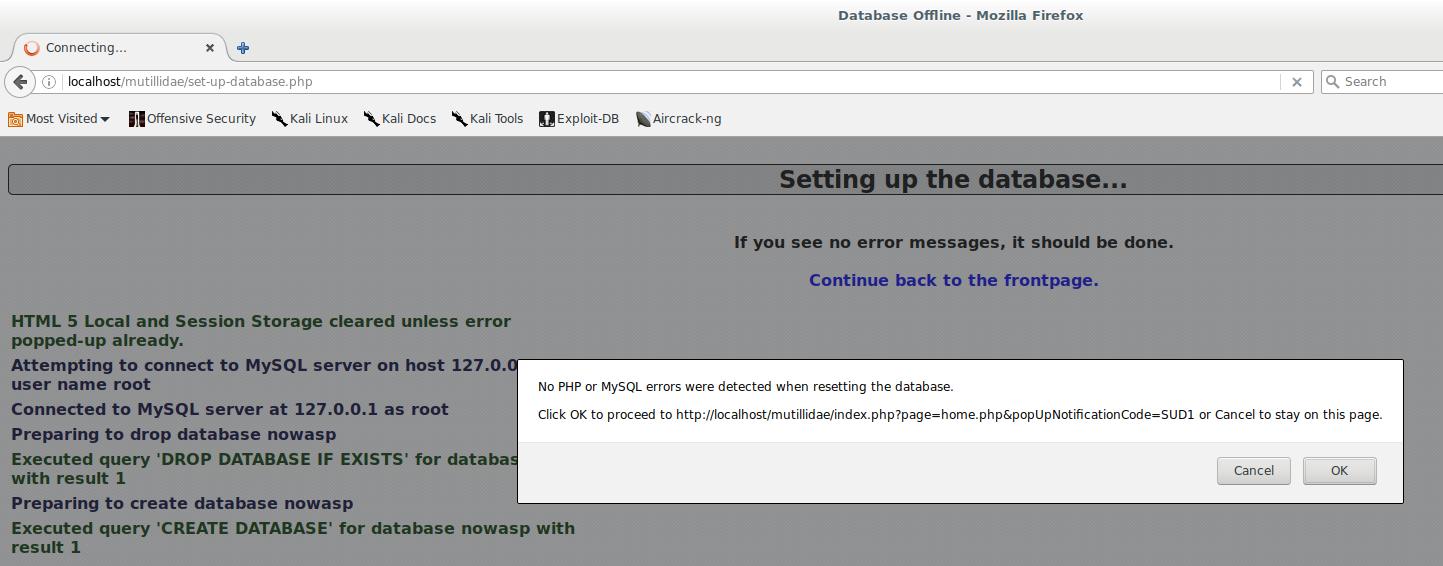

Нажмите «setup/reset the DB» и дождитесь создания базы данных. Затем во всплывающем окне просто нажмите ОК:

Для инициализации базы данных перейдите по ссылке: http://localhost/mutillidae/set-up-database.php

Теперь вы полностью готовы для обучения взлому веб-сайтов:

Этот же самый скрипт можно использовать для последующих обновлений, когда выйдут новые версии уязвимых веб-приложений.

В скрипте прописан запуск служб, но поскольку в Kali Linux по умолчанию службы веб-сервера и СУБД не добавлены в автозагрузку, то при перезапуске системы перед тем, как попасть в Mutillidae, вам нужно запустить службы:

sudo systemctl start php8.2-fpm.service sudo systemctl start apache2.service sudo systemctl start mysql

Установка Damn Vulnerable Web Application (DVWA) в Kali Linux

Создайте базу данных dvwa, для этого подключитесь с СУБД:

И выполните следующий запрос:

Сохраните следующий скрипт в файл upd_dvwa.sh:

#!/bin/bash sudo apt update sudo apt install php php-mysql php-gd mariadb-server -y # Deprecated as of PHP 7.4.0. # sudo sed -i 's/allow_url_include = Off/allow_url_include = On/' /etc/php/8.2/apache2/php.ini sudo systemctl restart apache2 sudo systemctl restart mysql cd /tmp git clone https://github.com/ethicalhack3r/DVWA if [ -d "/var/www/html/dvwa.backup" ]; then sudo rm -rf /var/www/html/dvwa.backup fi if [ -d "/var/www/html/dvwa" ]; then sudo mv /var/www/html/dvwa /var/www/html/dvwa.backup fi sudo mkdir /var/www/html/dvwa sudo mv DVWA*/* /var/www/html/dvwa/ sudo chown -R www-data:www-data /var/www/html/dvwa/ sudo rm -rf DVWA* sudo mv /var/www/html/dvwa/config/config.inc.php.dist /var/www/html/dvwa/config/config.inc.php sudo sed -i 's/p@ssw0rd//' /var/www/html/dvwa/config/config.inc.php sudo sed -i "s/'db_user' ]/'db_user' ] = 'root'; \/\//" /var/www/html/dvwa/config/config.inc.php cd

Запустите файл следующим образом:

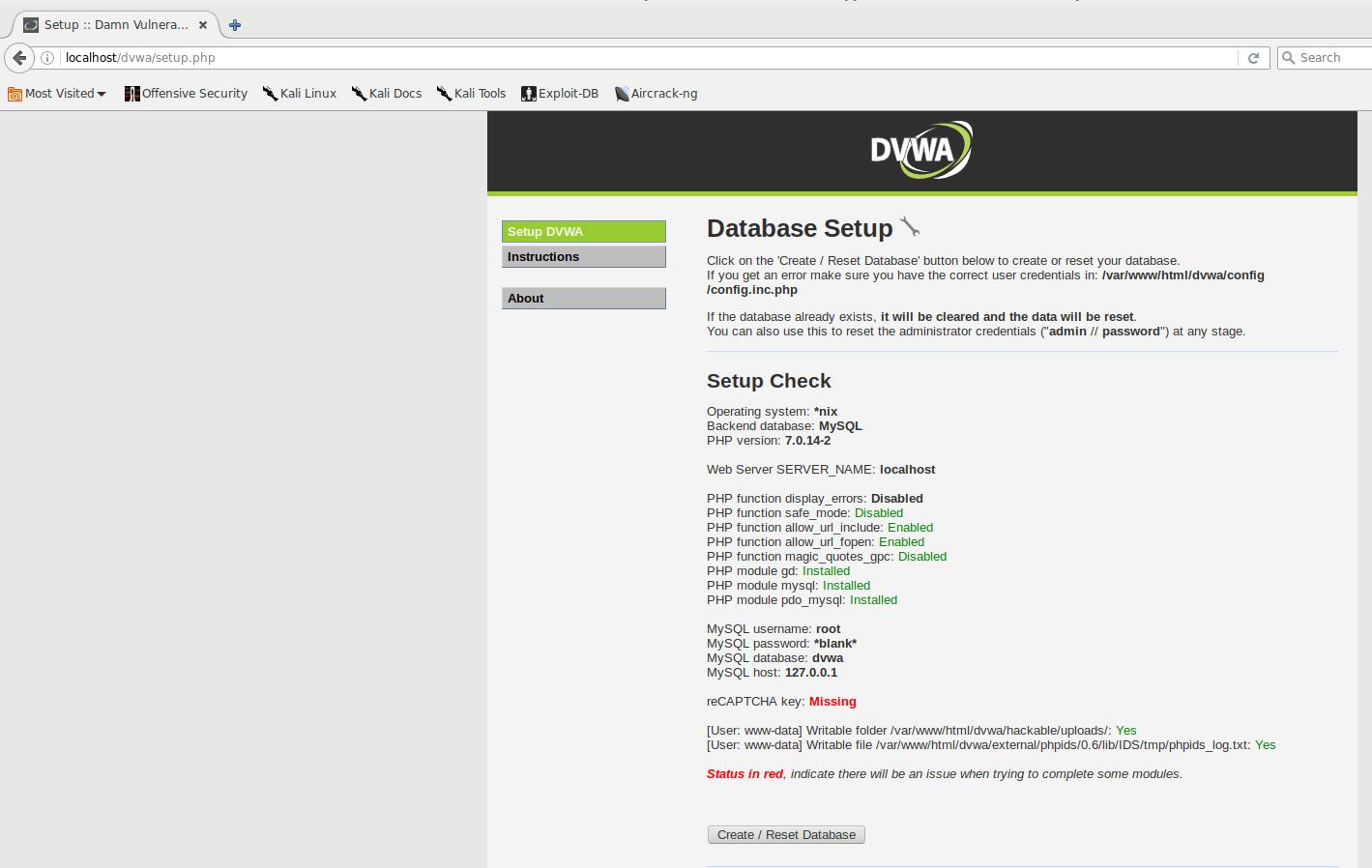

Перейдите на страницу Setup / Reset DB в DVWA и выполните сброс / пересоздание базы данных.

Теперь установленные DVWA доступны по адресу http://localhost/dvwa/

Этот же самый скрипт можно использовать для обновления DVWA по мере выхода новых версий.

После перезагрузки системы перед работой с уязвимыми приложениями не забывайте запускать Apache и MySQL.

Также если вы поменяли пароль для MySQL (по умолчанию пароль не используется), то установите его в соответствующих файлах:

- /var/www/html/mutillidae/classes/MySQLHandler.php (для Mutillidae)

- /var/www/html/dvwa/config/config.inc.php (для DVWA)

Связанные статьи: