Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 1. Подготовка рабочего стенда

Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках проводимых мной аудитов информационной безопасности финансовых организаций, и попытаться осветить важные, на мой взгляд, ключевые моменты касаемо подхода, инструментов, приемов и методов. Конечно же в сети очень много статей и книг посвященных данной теме (например, замечательная книга Дениела Г. Грэма «Этичный хакинг. Практическое руководство по взлому» или «Kali Linux. Тестирование на проникновение и безопасность» — труд целого коллектива высококлассных специалистов), программы курсов от Offensive Security, EC-Council, но далеко не у всех есть материальные возможности оплачивать дорогостоящие курсы, а в дополнение к учебникам хотелось бы больше практических примеров основанных на чьем-то опыте.

Я искренне надеюсь, дорогой читатель, что в этой серии статей мне удастся охватить большую часть интересующих тебя тем, и ответить на большую часть вопросов возникающих у тебя по мере погружения в таинственный мир информационной безопасности и пентестинга в частности.

Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации (footprinting), сканирование ресурсов с целью обнаружения известных уязвимостей, применение эксплоитов из базы Metasploit framework для получения доступа к системе, повышение привилегий до уровня root-пользователя за счет уязвимого ПО (privilege escalation), рассмотрим методы социальной инженерии, сетевые атаки канального уровня (MAC-spoofing, ARP-spoofing, DHCP starvation), способы атак на веб-сервера, перехват и анализ трафика с помощью сетевых снифферов и многое другое.

В качестве примеров я буду использовать атаки на специально подготовленные уязвимые машины. Мы рассмотрим и проанализируем в деталях каждый метод, а так же поговорим о том как защитить свои устройства и сетевую инфраструктуру, от подобного рода атак.

Во избежание нарушения каких-либо законов (ведь наша серия статей посвящена именно ЭТИЧНОМУ хакингу), все наши эксперименты мы будем проводить в специально подготовленной виртуальной лаборатории. Ниже я опишу пошагово все действия необходимые для подготовки этой самой лаборатории. Для комфортной работы нам понадобится ПК либо ноутбук с объемом оперативной памяти не менее 6-8 Гигабайтов и любым современным 2-х ядерным процессором с поддержкой технологии виртуализации.

И так, после недолгого вступления, перейдем к практической части и начнем собирать нашу лабораторию.

Первым делом, нам необходимо будет скачать гипервизор, на котором и будем в дальнейшем разворачивать нашу виртуальную лабораторию.

Если сильно не вдаваться в подробности виртуализации, то гипервизор — это специальная программа, которая позволяет нам параллельно запускать на нашем компьютере операционные системы/программы с различной архитектурой (Windows, Linux, FreeBSD).

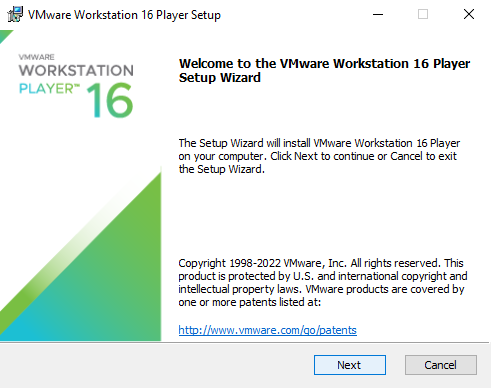

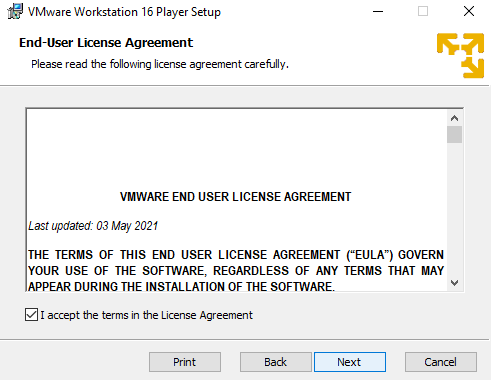

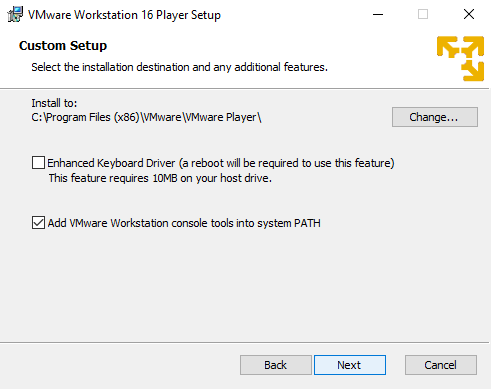

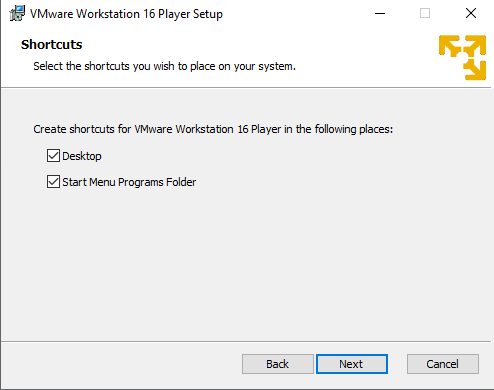

Для работы я буду использовать бесплатную версию гипервизора VMware Workstation Player, который доступен для скачивания на официальном сайте компании vmware по ссылке.

Гипервизор доступен для платформ Windows и Linux

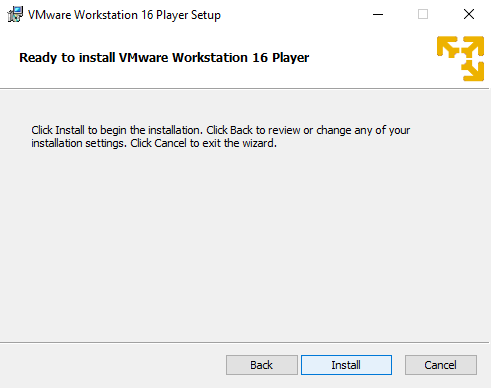

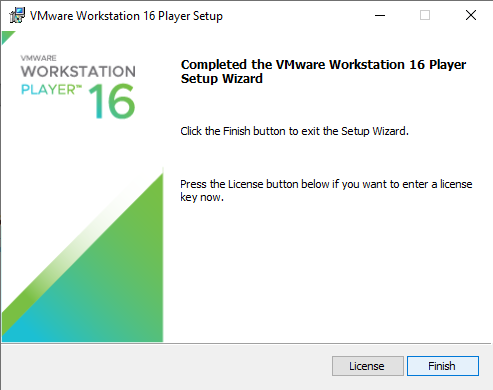

Процесс установки очень простой и быстрый. Несколько нажатий кнопки NEXT, принятие условий лицензионного соглашения и наш гипервизор готов к работе.

Следующим шагом, нам необходимо скачать виртуальную машину Kali Linux.

Это специально разработанная компанией Offensive Security операционная система для тестирования на взлом и проникновение, которая просто до отказа нафарширована различными инструментами под любые типы проверок и атак.

Скачать ее можно совершенно бесплатно c официального сайта по ссылке.

Версий дистрибутива несколько, нам нужна именно виртуальная машина (Virtual Machines) для платформы VMware.

После того, как архив с образом системы скачается, разархивируем его в заранее подготовленную папку (например VMs).

После завершения распаковки папки с образом Kali Linux, запускаем VMware Workstation Player и открываем в нем существующую машину (при желании, можно скачать образ дистрибутива Kali и установить самому, однако, разворачивать готовый преднастроенный образ куда быстрее).

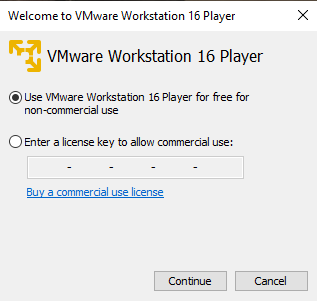

При первом запуске наш гипервизор выдаст окно с предложением продолжить использовать бесплатную версию, либо ввести лицензионный ключ. Оставляем первый вариант

После чего уже откроется основное окно программы, где мы открываем нашу машину

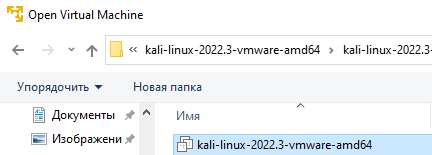

Заходим в папку VMs – kali-linux-2022.3-vmware-amd64 и открываем файл образа (он единственный отобразится в списке)

Буквально через несколько секунд, в списке у нас появится готовая к работе машина Kali Linux. Но прежде чем ее запустить, зайдем в настройки и кое-что изменим

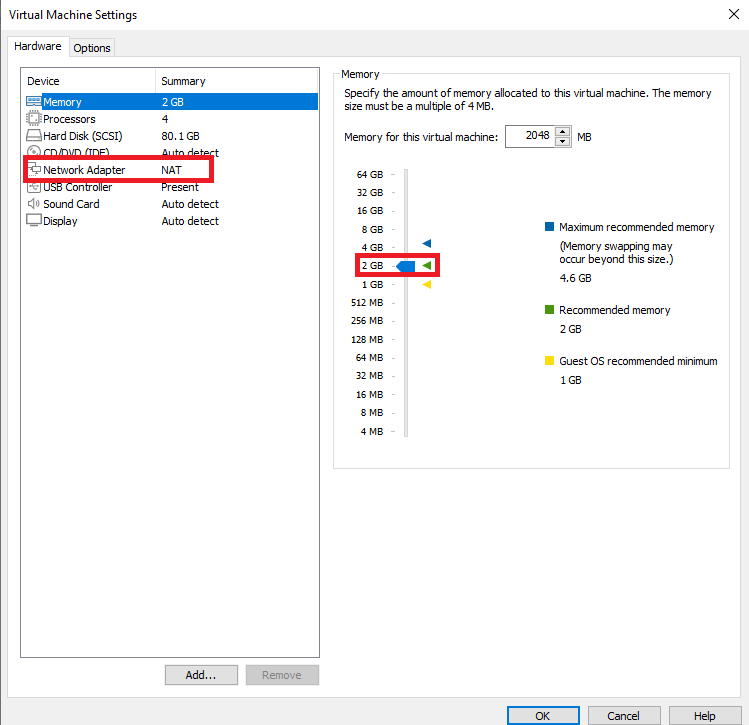

Здесь мы видим настройки касающиеся самой виртуальной машины и ее виртуальных устройств (сетевые адаптеры, жесткие диски, выделенный объем ОЗУ и т. д.)

Для улучшения производительности добавим ей оперативной памяти (опять же, если на нашей физической машине ее достаточно), а также убедимся, что тип адаптера стоит NAT (такой же тип будет настроен на наших уязвимых машинах, которые желательно изолировать за NAT-ом от вашей физической сети).

Запускаем виртуальную машину Kali и, при открытии окна с запросом ввода логина и пароля вводим kali/kali.

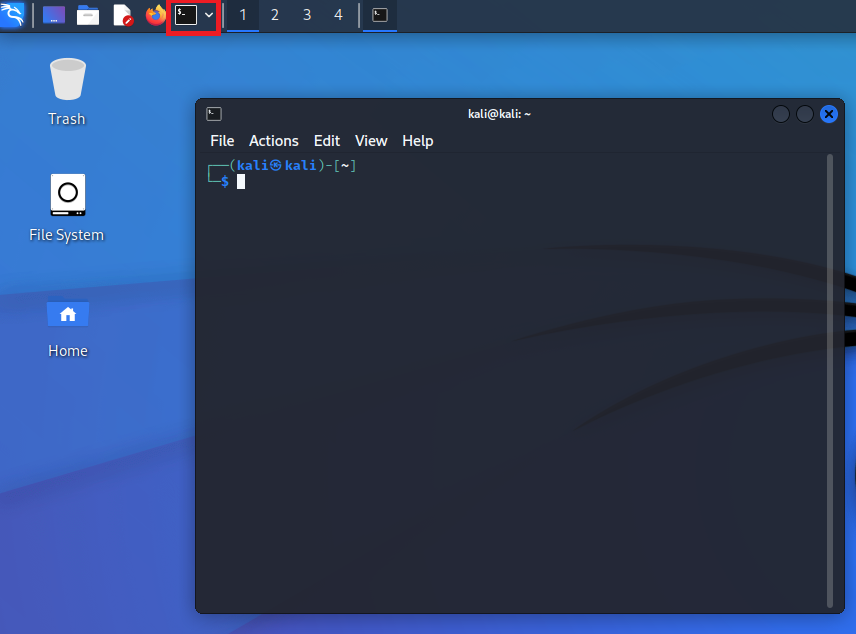

После успешного входа нас приветствует стильный рабочий стол Kali Linux с черным драконом в центре. Заострять внимание на интерфейсе рабочего стола мы сейчас не будем, поскольку большую часть времени нам придется работать в терминале.

С учетом того, что все операции в большинстве своем требуют для выполнения наличия прав суперпользователя, введем команду sudo -s пароль kali и перейдем в режим с правами root.

Далее, первым делом, синхронизируем все списки пакетов в системе, а также обновим их следующей командой:

apt update -y && apt upgrade -y

По завершению выполнения всех обновлений пакетов можно перейти к загрузке уязвимых машин для нашего киберполигона.

Для дальнейшей работы нам понадобятся:

1) Машина Metasploitable2 на базе Linux, представляющая собой уязвимую машину специально подготовленную для обучения этичному хакингу.

2) Несколько машин с ресурса Vulnhub подготовленных для соревнований типа CaptureTheFlag (CTF). Ими будут: HappyCorp1, CyberSploit1, CyberSploit2, Mr-Robot.

Прямые ссылки для скачивания:

Процедура скачивания и установки машин из образов не отличается от вышеописанной и не должна вызвать сложностей.

ВАЖНО! У всех установленных виртуальных машин в разделе интерфейсов должен стоять тот же тип, что и у машины Kali Linux (NAT).

На этом первая вводная часть подошла к концу, и мы полностью готовы к тому, чтобы начать постигать тайны этичного хакинга. В следующей части мы рассмотрим такую важную тему, как фазы атаки. Спасибо за внимание и до новых встреч! 🙂

Деанон пользователя VK с помощью фишинга

Вам наверное знакома фраза «Я тебя с##кa по айпи вычислю!». В сегодняшней статье я покажу один из способов, которые используют хакеры для деанона пользователей VK. Мы рассмотрим технику фишинга, которая называется кликджекинг. Данный способ также позволяет деанонимизировать пользователей других социальных сетей и платформ. Надеюсь, после прочтения статьи, вы будете более осторожны, переходя по ссылкам и тыкая на всякие кнопочки.

Деанон пользователя VK с помощью фишинга

Итак, давайте рассмотрим, как хакеры добавляют на страницу виджет «VK», делают его невидимым и подсовывают не подозревающему пользователю, но для начала разберемся с терминами.

Статья написана в образовательных целях, для обучения этичных хакеров и информирования простых пользователей. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши незаконные действия.

Что такое курсорджекинг и кликджекинг

Кликджекинг (Clickjacking) — это техника обмана, связанный с размещением на сайте невидимых элементов, с которыми пользователь может взаимодействовать, даже не подозревая этого. Принцип действия такой: создается кнопка и в невидимом слое накладывается поверх другой — видимой.

К примеру пользователь хочет посмотреть фильм на сайте и нажимает Play, и нечего не подозревая случайно дает «согласие на обработку персональных данных». Найти подобные невидимые элементы довольно сложно, только если заглянуть в код сайта.

Существует и другая техника, которая называется «курсорджекинг». Это незаметное перемещение курсора мыши, для выполнения тех или иных действий на странице. Перемещаться с курсором мышки может и и другой элемент.

Дизайн фишингового сайта

Здесь хакер может придумать что угодно. Ему нужна схема введения в заблуждение, под которую уже будет создаваться фишинговый сайт. Как правило для подобных задач хакеры используют методы социальной инженерии.