- PEAP аутентификация Wi-Fi пользователей через Active Directory (AD) или Wi-Fi Enterprise без геморроя

- Настройка клиента

- Корпоративный wifi на UBNT с порталом и доменной аутентификацией

- Wi-Fi WAP2 EAP Active Directory

- Настройка на MikroTik:

- Настройка nps.msc

- Создание сертификата

- UPD 04/04/2021

- Инженер по информационным технологиям

PEAP аутентификация Wi-Fi пользователей через Active Directory (AD) или Wi-Fi Enterprise без геморроя

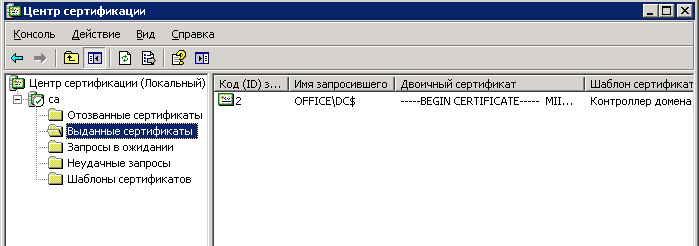

Шаблон сертификата «Компьютер«. Это нужно, чтобы клиенты могли проверять валидность RADIUS сервера. После изменения политики необходимо запустить gpupdate, чтобы компьютер запросил сертификат у центра сертификации. После обновления политики в оснастке «Центр сертификации» должен появиться такой феншуй:

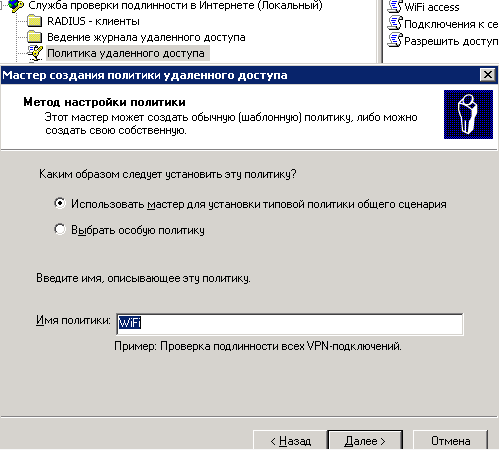

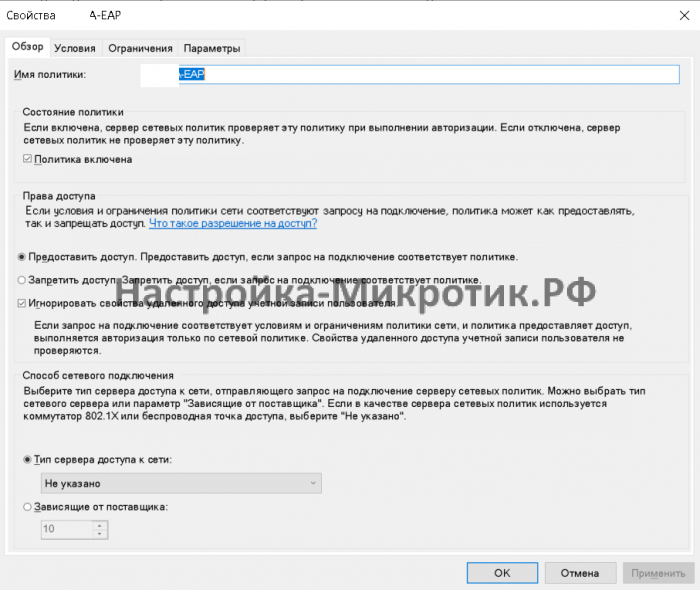

5. Создаем политику уделнного доступа

Далее выбрать «Беспроводной доступ» и «Разрешения группы». С «Разрешениями Группы» мне так больше нравится, чтобы только члены определенных групп могли пользоваться привилегией беспроводного доступа.

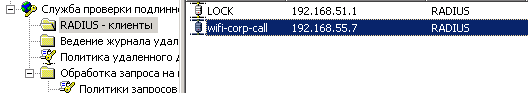

5. Добавить точку доступа как RADIUS клиент сервера

6. Настроить точку доступа как WPA2-Enterprise, в настройках RADIUS точки доступа указать адрес IAS сервера и (опционально, но желательно) разделяемый секрет RADIUS клиента и сервера.

Настройка клиента

С клиентами на Андроиде и с компьютерави входящими в домен проблем вообще никаких, есть небольшие сложности с Windows не в домене. Так как комп не имеет корневого СА в домене, нужно выключить галку «Проверять сертификат сервера» и включить режим «проверки подлинности пользователя».

Корпоративный wifi на UBNT с порталом и доменной аутентификацией

Всем привет. Хочу поделиться вариантом реализации корпоративного wifi на нескольких SSID с разными политиками доступа для каждой беспроводной сети и доменной аутентификацией.

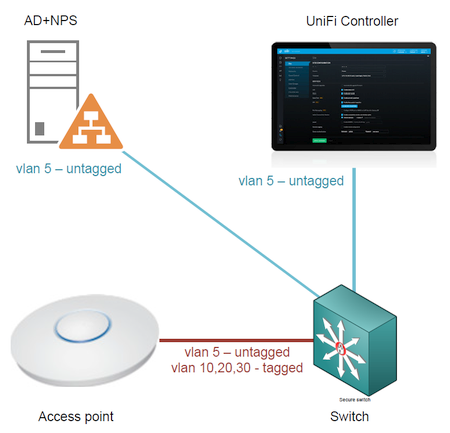

Схема тестового стенда выглядит так:

Подробности под катом.

Итак, задача выглядит следующим образом. Точка должна вещать 3 беспроводных сети

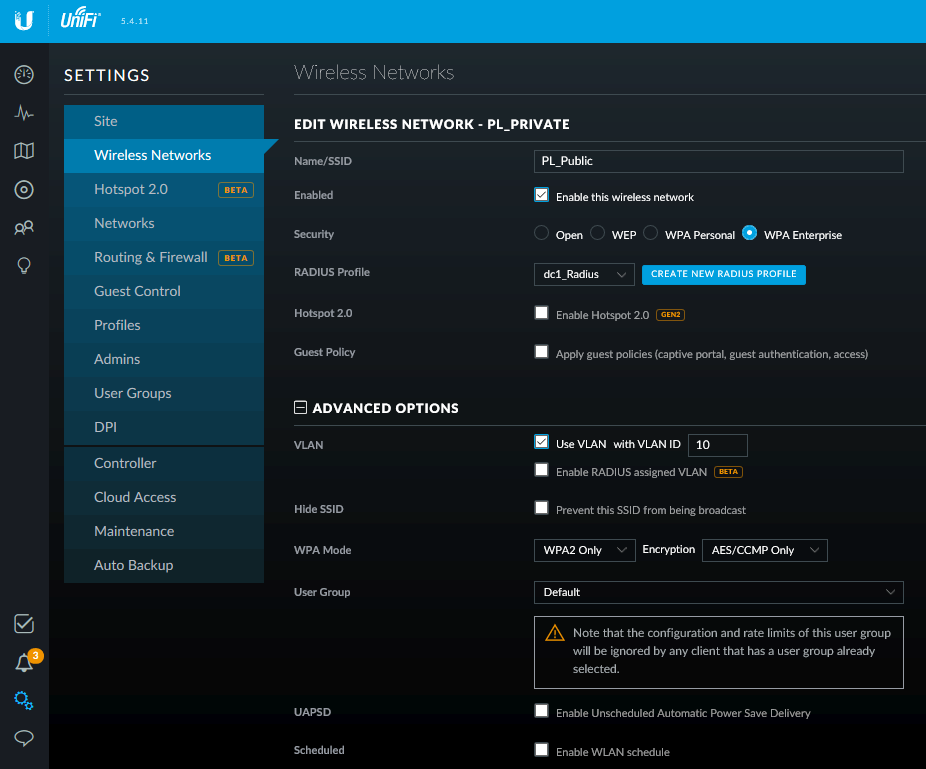

- vlan 10 — SSID PL_Public — сеть с доменной авторизацией для подключения персональных устройств сотрудников к Internet без доступа к корпоративным ресурсам

- vlan 20 — SSID PL_Private — сеть с доменной авторизацией для сотрудников, находящихся в домене в группе WIFI_PL_Private c доступом к корпоративным ресурсам

- vlan 30 — SSID PL_Guest — сеть с одноразовыми паролями со сроком действия 8 часов, вводимыми через веб-портал

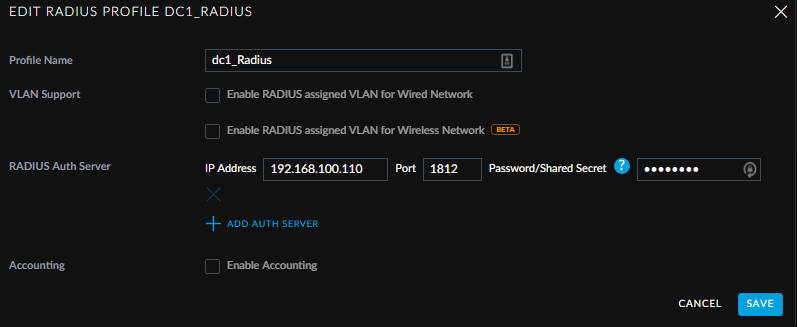

В Profiles добавляем наш Radius-сервер, указав общий Secret. Точка должна быть добавлена как Radius Client на сервере. Если точек много, можно настроить nat, чтобы все точки виделись на сервере с одним IP.

Добавляем нужные SSID на контроллере.

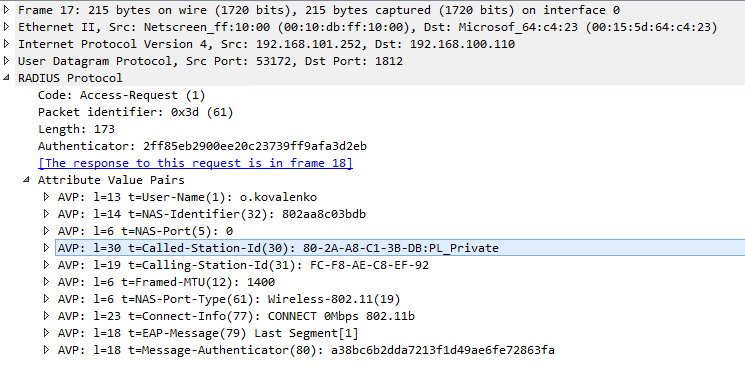

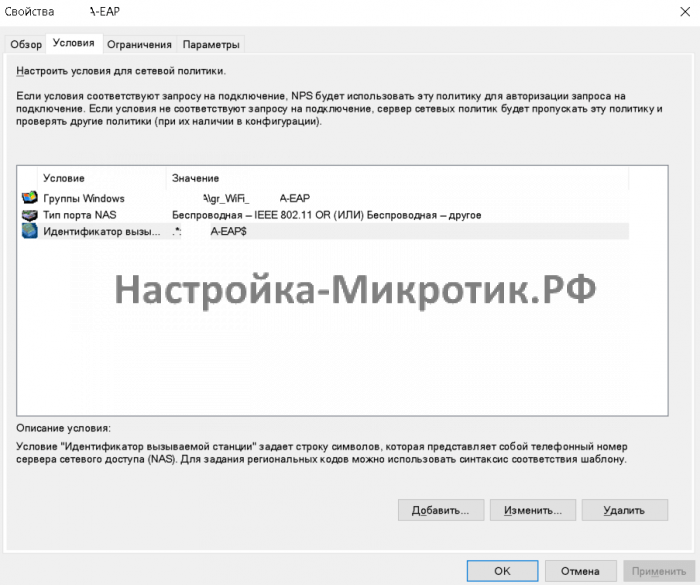

Особенность решения заключается в том, что Radius-сервер должен применять разные политики аутентификации для этих SSID. Разделение по политикам можно сделать на основании поля Called-Station-ID, который передается в запросе аутентификации и представляет собой MAC точки и SSID.

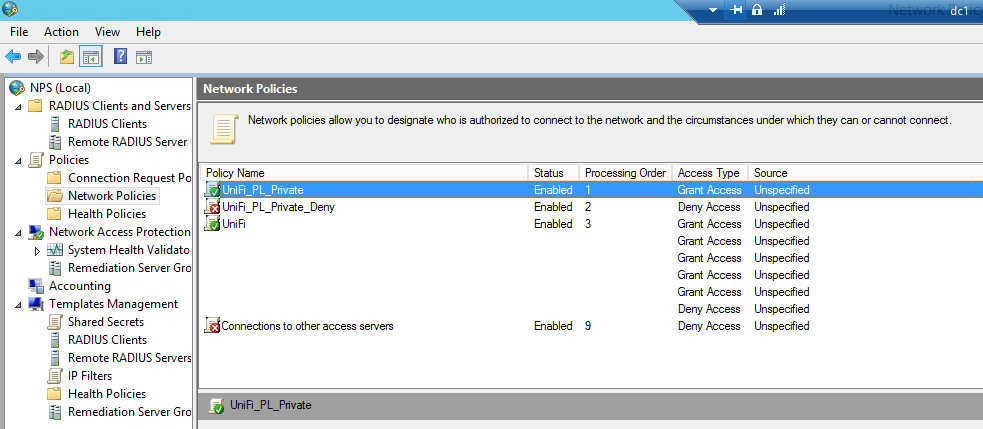

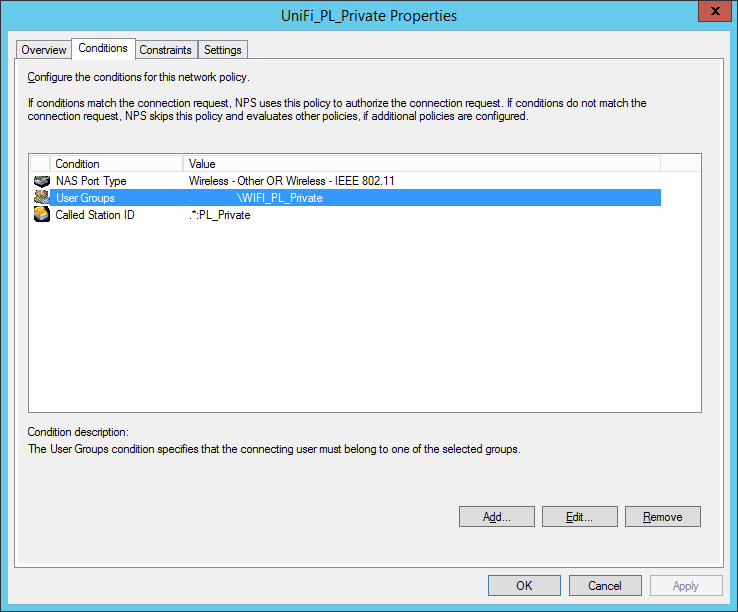

Для этого создаем политику для Private vlan, которая проверяет, является ли пользователь членом доменной группы WIFI_PL_Private.

В условиях указываем регулярное выражение для Caller Station ID, позволяющее проверять SSID со всех точек в сети .*:PL_Private, а также проверку членства в группе.

Вторая политика запрещает доступ для всех остальных пользователей домена к этой SSID. Это сделано потому, что если не будет явного Deny Access, следующая по списку политика аутентифицирует всех пользователей.

Третья политика разрешает доступ к сети PL_Public для всех пользователей домена.

Вторая задача — гостевой портал для одноразовых паролей. Эта задача решается средствами самого контроллера UniFi.

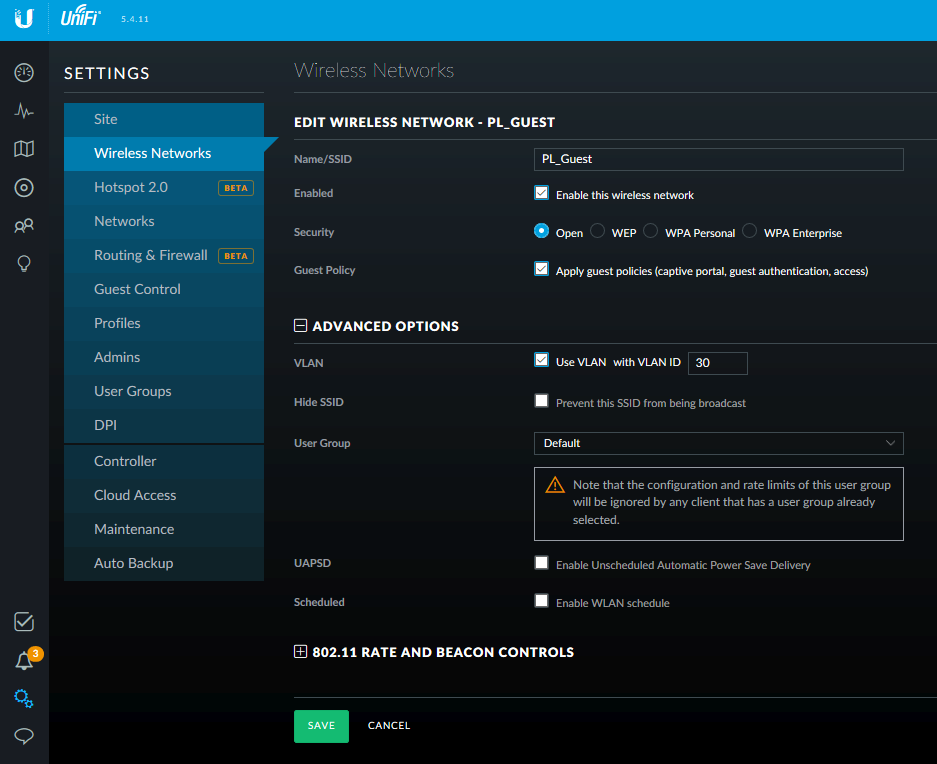

Для сети PL_Guest определяем, что она является открытой и гостевой.

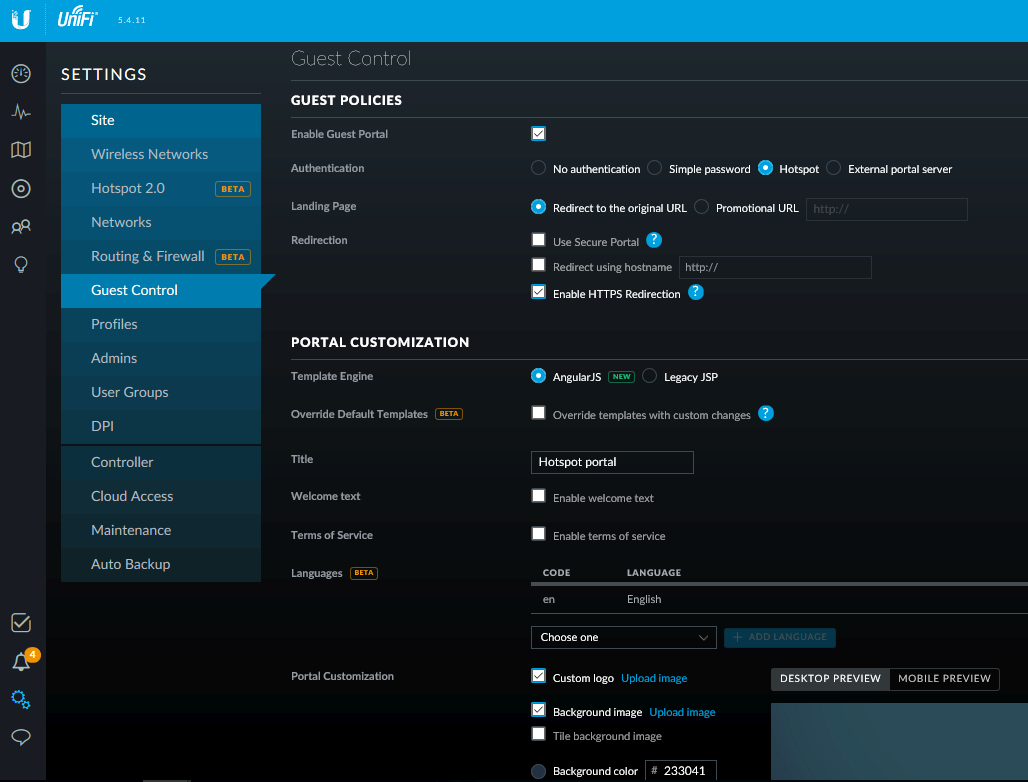

Во вкладке Guest Portal включаем Hotspot-аутентификацию, при желании кастомизируем стартовую страницу портала.

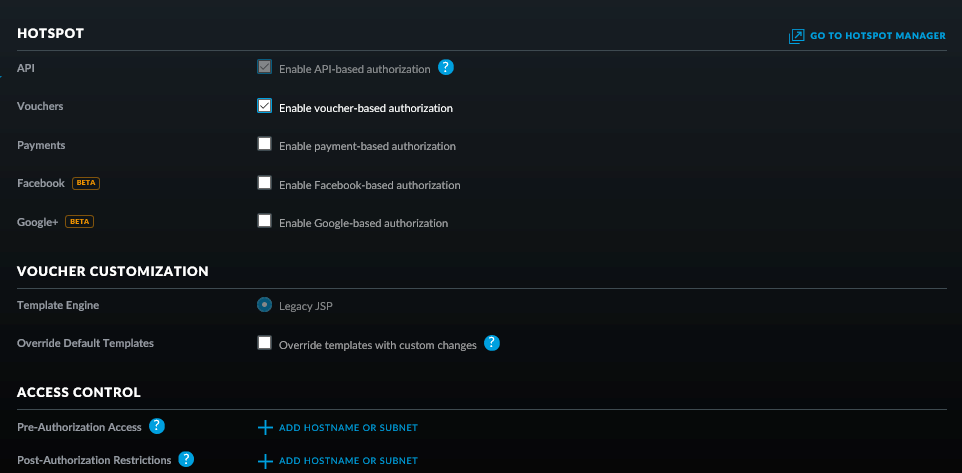

В настройках Hotspot включаем аутентификацию по ваучерам.

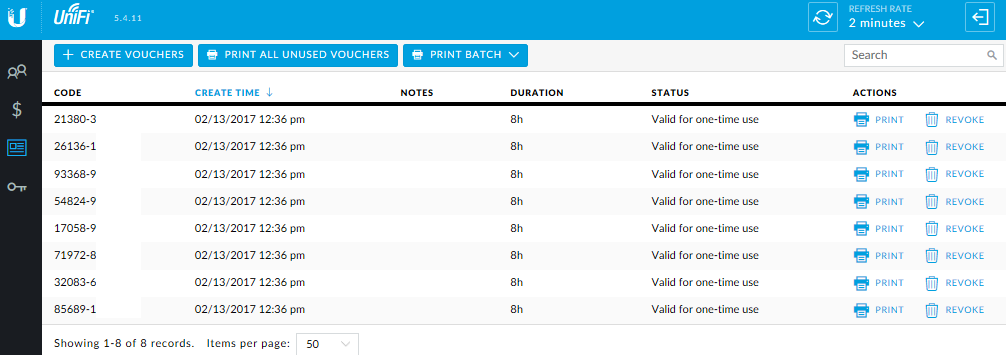

Нажав на ссылку Go to hotspot manager, генерируем ваучеры.

При попытке подключения к гостевой сети с телефона, видим приглашение ввести код ваучера:

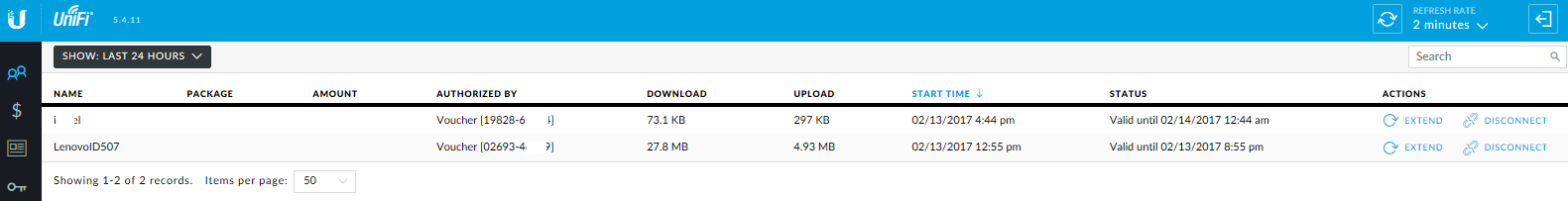

После подключения видим в менеджере хотспота статистику.

Из VLAN, в котором находится гостевая сеть, должен быть доступ к UniFi контроллеру, так как портал крутится на нем.

Wi-Fi WAP2 EAP Active Directory

В корпоративной среде более правильным будет индивидуальная авторизация по доменному логину и паролю. Это позволяет обезопасить сеть от уволившихся сотрудников и следить кто подключается. Ведь у каждого свои учетные данные!

Для начала нужен контроллер домена с установленной службой Network Policy Server (NPS). Как его ставить есть много материалов.

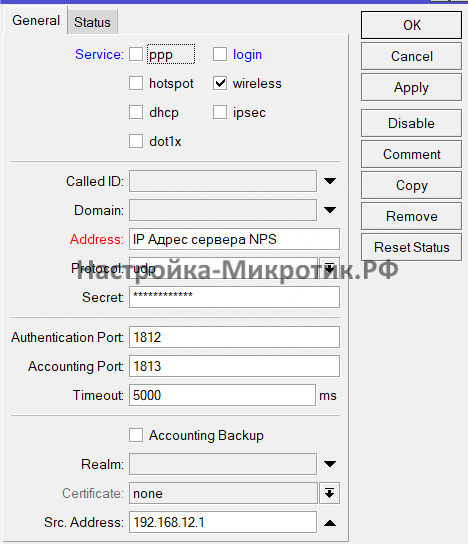

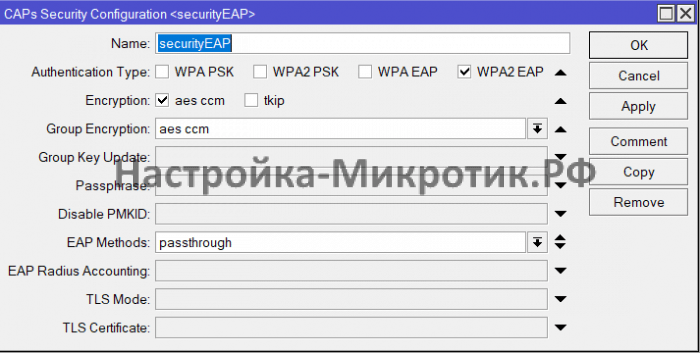

Настройка на MikroTik:

Настройка nps.msc

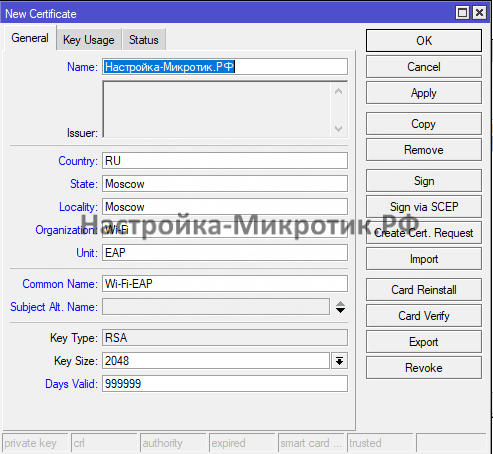

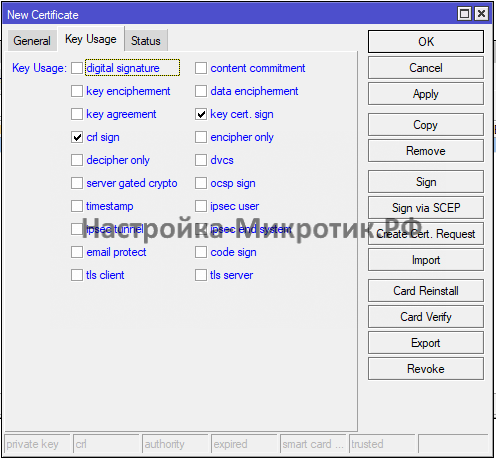

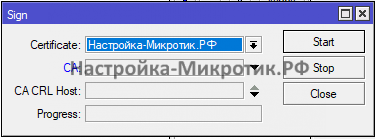

Создание сертификата

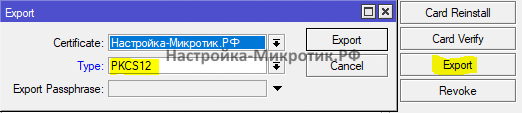

После этого экспортируем сертификат

Теперь его можно использовать в Windows Server NPS

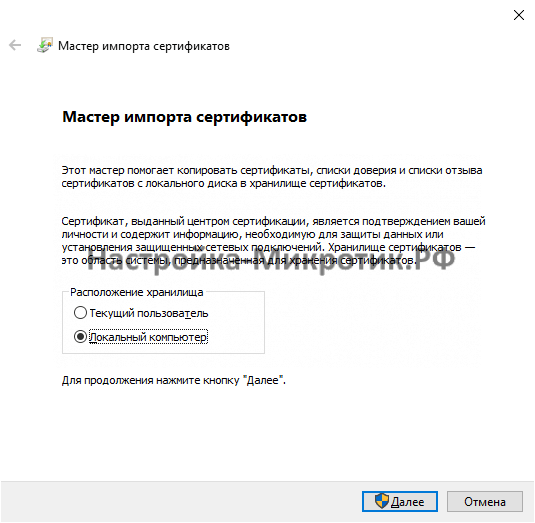

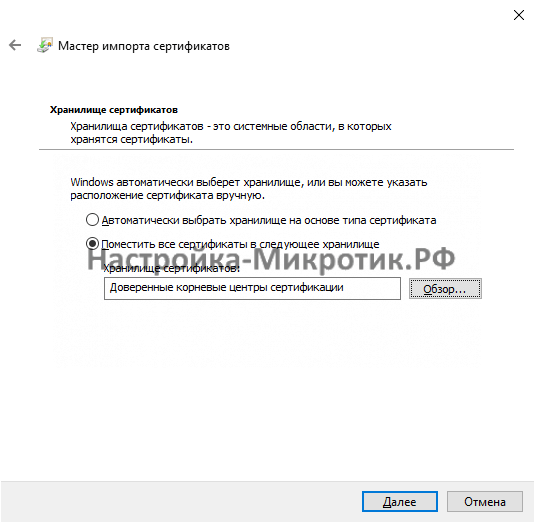

Далее устанавливаем данный сертификат во все наши устройства. Именно сертификат crt без закрытого ключа.

Теперь Windows устройства смогут подключиться к Wi-Fi EAP сети

UPD 04/04/2021

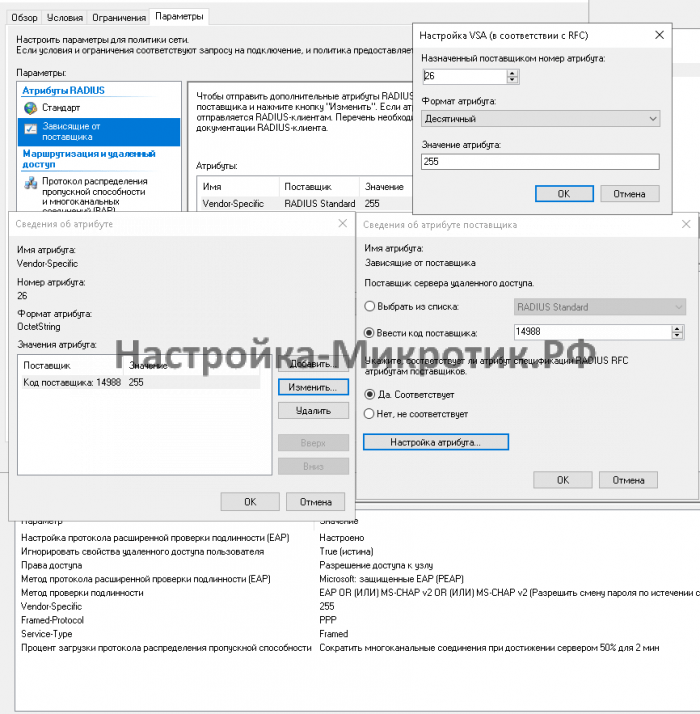

Настройка назначения vlan:

Если не удается правильно настроить NPS, свяжитесь со мной, пришлю экспорт настроек.

Инженер по информационным технологиям

В этом руководстве настраиваеться RADIUS функция сервера NPS. В частности, будет использовн протокол Extensible Authentication Protocol (EAP)’Protected EAP (PEAP). Такое использование проверки подлинности 802.1X требует сертификат безопасности на сервере, но не клиентах. Конечные пользователи входят, используя свои имена пользователей и пароли учетных записей, определенные в Active Directory на сервере Windows Server

3. Добавляем Роль «Службы политики сети и доступа» (Сервер политики сети ; службы маршрутизации и удаленного доступа)

a. На странице Выбор служб ролей устанавливаем флажок «Сервер политики сети» и «Службы маршрутизации и удаленного доступа». Флажки «Служба удаленного доступа и Маршрутизация будут установлены автоматически»

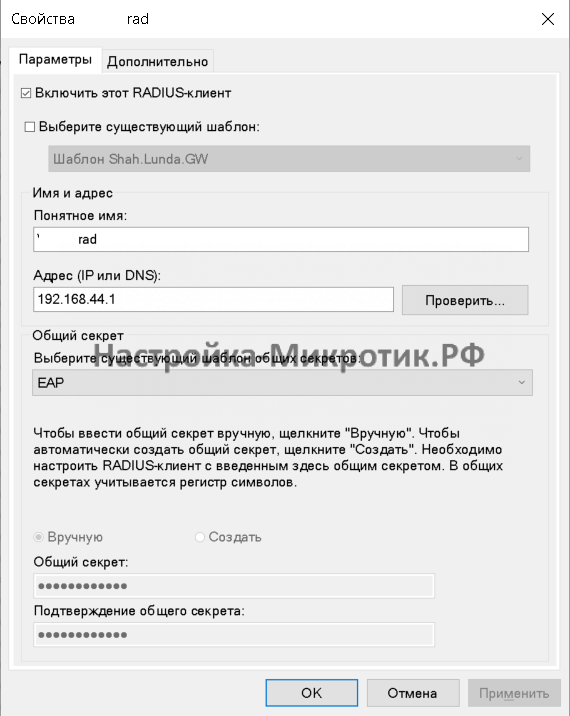

4. Далее конфигурируем «Сервер политики сети» , чтобы точка беспроводного доступа работала как клиент RADIUS . В командной строке вводим nps.msc и жмем Enter

5. В панели сведений, в области стандартная конфигурация выбираем сценарий «Настройки RADIUS -сервер для беспроводных или кабельных подключений 802.1 x »

a. На странице «Выберите тип подключений 802.1 X » выбираем «Безопасные беспроводные подключения». Далее.

b. На следующей странице добавляем RADIUS -клиент. Нажимаем добавить и вносим данные по нашей беспроводной точке доступа. Так же создаём общий секрет. Жмем ОК. Жмем Далее

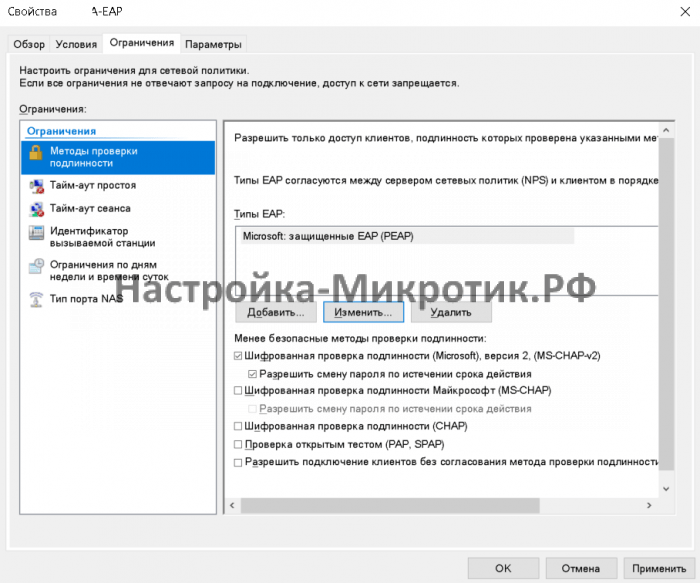

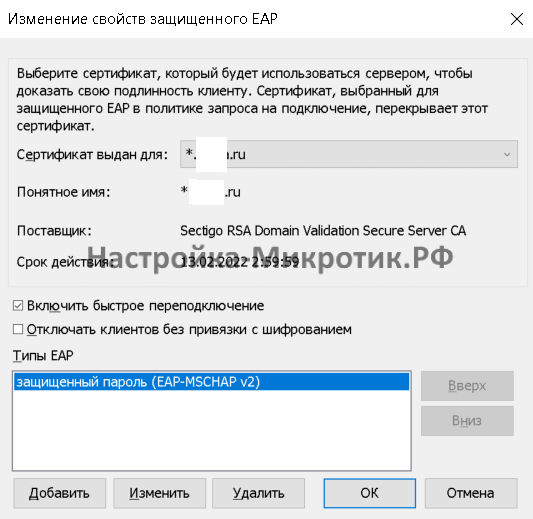

c. На странице «Настройка проверки подлинности» выбираем «Защищенные EAP » жмем настроить. В окне настроек выбираем ранее созданный нами сертификат подлинности. Жмем ОК. Жмем далее

d. На следующем шаге указываем ранее созданную Группу безопасности «Беспроводные пользователи». Жмем Далее

e. На следующей странице так же жмем далее. И в конце жмем готово

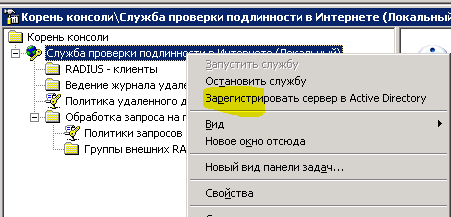

6. В оснастке nps . msc правой кнопкой щелкаем по объекту NPS в контекстом меню выбираем «Зарегистрировать сервер в Active Directory ».

7. Пришло время настроить беспроводные контроллеры или точки доступа (APs). Вызовите веб-интерфейс путем ввода IP адреса точек доступа или контроллеров в браузер. Затем перейдём в параметры беспроводной сети.

a. Выбираем WPA-Enterprise или WPA2-Enteprise. Для типа шифрования выберите TKIP, если используется WPA (TKIP if using WPA) или AES, если используется WPA2 (AES if using WPA2).

b. Затем вводим IP адрес RADIUS сервера, которым должна быть только что настроенная машина Windows Se r ver. Вводим общий секрет, созданный ранее для этого контроллера/AP. Сохраните параметры.

Осталось только настроить wifi сеть и прописать проверочный сертификат на клиенте. Это можно сделать вручную либо через групповые политики.

99. Будем настраивать через групповые политики. Нас интересует следующая ветка: Конфигурация компьютера\политики\конфигурация Windows \параметры безопасности

a. Открываем Политика беспроводной сети. Жмем правой кнопкой – создание новой политики Windows VIsta . На вкладке Общие Жмем -Добавить выбираем тип Инфраструктура.

Вводим имя профиля , а так же имя SSID нашей сети.

Затем жмем дополнительно и устанавливаем там флажок Включить единую регистрацию для сети.

На вкладке Безопасность жмем Свойство и там настраиваем следующее.

Ставим флажок – Проверять Сертификат сервера.

i. Клиент служб сертификатов- политика регистрации сертификатов. Включаем политику с параметрами по умолчанию.

110. Заходим в Роль Службы сертификации Active Directory – шаблоны сертификатов и ищем два шаблона Проверка подлинности контроллера домена и почтовая репликация каталогов. Заходим в свойства данных шаблонов и во вкладке Устаревшие шаблоны удаляем шаблон контроллер домена.

111. Теперь можно тестировать нашу сетку. Все готово!