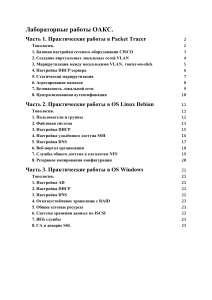

- Часть 1: Основные настройки устройства

- Часть 2: Настройка маршрутизатора для доступа по протоколу SSH

- Часть 3: Проверка сеанса связи по протоколу Telnet с помощью программы Wireshark

- Практическая работа Угрозы

- Предложить улучшение

- Доступ к сетевым устройствам по протоколу ssh и обеспечение безопасности сетевых устройств

- Make a suggestion

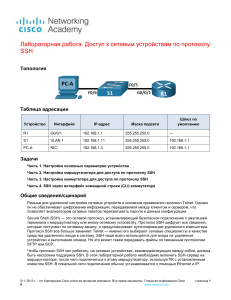

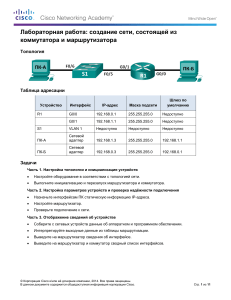

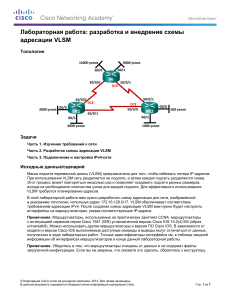

Часть 1: Основные настройки устройства

В части 1 потребуется настройка топологии сети и основных параметров, таких как IP-адреса интерфейсов, доступ к устройствам и пароли на маршрутизаторе. Шаг 1: Создайте сеть в соответствии с изображенной на схеме топологией. Шаг 2: Выполните инициализацию и перезагрузку маршрутизатора и коммутатора. Шаг 3: Настройте маршрутизатор. a. Подключите консоль к маршрутизатору и активируйте привилегированный режим. b. Войдите в режим конфигурации. c. Отключите поиск в DNS, чтобы предотвратить попытки маршрутизатора преобразовывать неверно введённые команды таким образом, как будто они являются именами узлов. d. Назначьте class в качестве пароля привилегированного режима. e. Назначьте cisco в качестве пароля консоли и включите вход по паролю. f. Назначьте cisco в качестве пароля виртуального терминала и включите вход по паролю. g. Зашифруйте пароли. h. Создайте баннер, который предупреждает о запрете несанкционированного доступа.

| © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. | Стр. 2 из 13 |

| В данном документе содержится общедоступная информация корпорации Cisco. |

i. Настройте и активируйте интерфейс маршрутизатора G0/1 с помощью сведений, содержащихся в таблице адресации. j. Сохраните текущую конфигурацию в файл загрузочной конфигурации. Шаг 4: Настройте ПК-A. a. Настройте на ПК-A IP-адрес и маску подсети. b. Настройте на ПК-A шлюз по умолчанию. Шаг 5: Проверьте подключение к сети. Отправьте эхо-запрос с помощью команды ping с ПК-A на маршрутизатор R1. Если эхо-запрос с помощью команды ping не проходит, найдите и устраните неполадки подключения.

Часть 2: Настройка маршрутизатора для доступа по протоколу SSH

Подключение к сетевым устройствам по протоколу Telnet сопряжено с риском для безопасности, поскольку вся информация передаётся в виде открытого текста. Протокол SSH шифрует данные сессии и требует аутентификации устройств, поэтому для удалённых подключений рекомендуется использовать именно его. В части 2 вам нужно настроить маршрутизатор для приёма соединений по протоколу SSH по линиям VTY. Шаг 1: Настройте аутентификацию устройств. При генерации ключа шифрования используются имя устройства и домен. Это значит, что эти имена необходимо указать перед вводом команды crypto key . a. Укажите имя устройства. Router(config)# hostname R1 b. Укажите домен для устройства. R1(config)# ip domain-name ccna-lab.com Шаг 2: Создайте ключ шифрования с указанием его длины. R1(config)# crypto key generate rsa modulus 1024 The name for the keys will be: R1.ccna-lab.com % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable. [OK] (elapsed time was 1 seconds) R1(config)# *Jan 28 21:09:29.867: %SSH-5-ENABLED: SSH 1.99 has been enabled Шаг 3: Создайте имя пользователя в локальной базе учётных записей. R1(config)# username admin privilege 15 secret adminpass R1(config)# *Feb 6 23:24:43.971: End->Password:QHjxdsVkjtoP7VxKIcPsLdTiMIvyLkyjT1HbmYxZigc R1(config)# Примечание . Пятнадцатый уровень привилегий предоставляет пользователю права администратора.

| © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. | Стр. 3 из 13 |

| В данном документе содержится общедоступная информация корпорации Cisco. |

Лабораторная работа: доступ к сетевым устройствам по протоколу SSH Шаг 4: Активируйте протокол SSH на линиях VTY. a. Активируйте протоколы Telnet и SSH на входящих линиях VTY с помощью команды transport input . R1(config)# line vty 0 4 R1(config-line)# transport input telnet ssh b. Измените способ входа в систему — выберите проверку пользователей по локальной базе учётных записей. R1(config-line)# login local R1(config-line)# end R1# Шаг 5: Сохраните текущую конфигурацию в файл загрузочной конфигурации. R1# copy running-config startup-config Destination filename [startup-config]? Building configuration. [OK] R1#

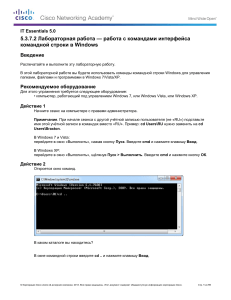

Часть 3: Проверка сеанса связи по протоколу Telnet с помощью программы Wireshark

В части 3 вы воспользуетесь программой Wireshark для перехвата и просмотра данных, передаваемых во время сеанса связи маршрутизатора по протоколу Telnet. С помощью программы Tera Term вы подключитесь к маршрутизатору R1 по протоколу Telnet, войдёте в систему и запустите на маршрутизаторе команду show run. Примечание . Если на вашем компьютере нет программного обеспечения клиента Telnet/SSH, его необходимо установить. Чаще всего для работы с протоколами Telnet и SSH используются программы Tera Term ( http://download.cnet.com/Tera-Term/3000-20432_4-75766675.html ) и PuTTy ( www.putty.org ) . Примечание . По умолчанию доступ к Telnet из командной строки вWindows 7 отключён. Чтобы активировать подключение по протоколу Telnet из окна командной строки, нажмите кнопку Пуск > Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows . Установите флажок рядом с компонентом Клиент Telnet и нажмите кнопку OK . Шаг 1: Откройте Wireshark и начните сбор данных в интерфейсе локальной сети. Примечание . Если перехват данных в интерфейсе локальной сети запустить не удаётся, попробуйте открыть программу Wireshark с помощью параметра Запуск от имени администратора . Шаг 2: Начните сеанс подключения к маршрутизатору по протоколу Telnet. a. Запустите программу Tera Term, установите переключатель сервиса Telnet , а в поле «Host» введите 192.168.1.1 .

| © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. | Стр. 4 из 13 |

| В данном документе содержится общедоступная информация корпорации Cisco. |

Какой порт TCP используется для сеансов Telnet по умолчанию? _________________ b. В окне командной строки после приглашения Username: (Имя пользователя) введите admin , а после Password: (Пароль) — adminpass . Эти запросы появляются потому, что командой login local вы настроили линии VTY на использование локальной базы учётных записей. c. Введите команду show run . R1# show run d. Введите команду exit , чтобы завершить сеанс работы с протоколом Telnet и выйти из программы Tera Term. R1# exit Шаг 3: Остановите сбор данных программой Wireshark. Шаг 4: Примените один из фильтров Telnet для данных, собираемых программой Wireshark.

| © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. | Стр. 5 из 13 |

| В данном документе содержится общедоступная информация корпорации Cisco. |

Шаг 5: Используйте функцию TCP в Wireshark для просмотра сеанса Telnet. a. Нажмите правой кнопкой мыши на одну из строк Telnet в разделе Packet list (Список пакетов) программы Wireshark и выберите в раскрывающемся списке пункт Follow TCP Stream (Следить за TCP-потоком). b. В окне Follow TCP Stream (Следить за TCP-потоком) отображаются данные о текущем сеансе подключения к маршрутизатору по протоколу Telnet. Весь сеанс связи (включая пароль) отображается открытым текстом. Обратите внимание на то, что введённые имя пользователя и команда show run отображаются с повторяющимися символами. Это связано с настройкой отображения в Telnet, которая позволяет выводить на экран символы, набираемые на клавиатуре.

| © Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены. | Стр. 6 из 13 |

| В данном документе содержится общедоступная информация корпорации Cisco. |

Практическая работа Угрозы

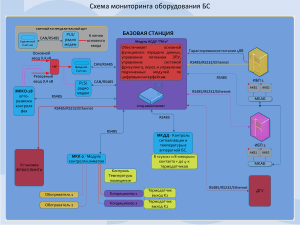

СОЗДАНИЕ ИНТЕГРИРОВАННОЙ СИСТЕМЫ МОНИТОРИНГА Д.С.Шайтанов ГНИИ ИТТ "Информика", Москва Тел.: (095) 229-95-69, e-mail:

Добавить этот документ в коллекции

Вы можете добавить этот документ в свои учебные коллекции

Войти Доступно только авторизованным пользователям

Добавить этот документ в сохраненные

Вы можете добавить этот документ в свой список с сохраненными документами

Войти Доступно только авторизованным пользователям

Разделы

Поддержка

© 2013 — 2023 studylib.ru — Все товарные знаки и авторские материалы, находящиеся в документах, принадлежат их владельцам.

Предложить улучшение

Нашли ошибку в текстах или интерфейсе? Или знаете, как улучшить наши инструменты? Смело отправляте нам свои предложения! Это очень важно для нас!

Доступ к сетевым устройствам по протоколу ssh и обеспечение безопасности сетевых устройств

Add this document to collection(s)

You can add this document to your study collection(s)

Sign in Available only to authorized users

Add this document to saved

You can add this document to your saved list

Sign in Available only to authorized users

Products

Support

© 2013 — 2023 studylib.net all other trademarks and copyrights are the property of their respective owners

Make a suggestion

Did you find mistakes in interface or texts? Or do you know how to improve StudyLib UI? Feel free to send suggestions. Its very important for us!