- 3.1. Экранирующий маршрутизатор

- 1.3.2. Шлюз сеансового уровня

- 1.3.3. Прикладной шлюз

- Схемы подключения межсетевых экранов.

- Установка и конфигурирование систем мэ

- Разработка политики межсетевого взаимодействия

- 8.6.5. Особенности межсетевого экранирования на различных уровнях модели osi

- 8.6.6. Экранирующий маршрутизатор

3.1. Экранирующий маршрутизатор

Экранирующий маршрутизатор, называемый еще пакетным фильтром, предназначен для фильтрации пакетов сообщений и обеспечивает прозрачное взаимодействие между внутренней и внешней сетями. Он функционирует на сетевом уровне модели OSI, но для выполнения своих отдельных функций может охватывать и транспортный уровень эталонной модели. Решение о том, пропустить или отбраковать данные, принимается для каждого пакета независимо на основе заданных правил фильтрации. Для принятия решения анализируются заголовки пакетов сетевого и транспортного уровней

В качестве анализируемых полей IP- и TCP (1ЮР)-заголовков каждого пакета выступают:

- адрес отправителя;

- адрес получателя;

- тип пакета;

- флаг фрагментации пакета;

- номер порта источника;

- номер порта получателя.

1.3.2. Шлюз сеансового уровня

Шлюз сеансового уровня, называемый еще экранирующим транспортом, предназначен для контроля виртуальных соединений и трансляции IP-адресов при взаимодействии с внешней сетью. Он функционирует на сеансовом уровне модели OSI, охватывая в процессе своей работы также транспортный и сетевой уровни эталонной модели. Защитные функции экранирующего транспорта относятся к функциям посредничества.

1.3.3. Прикладной шлюз

Прикладной шлюз, называемый также экранирующим шлюзом, функционирует на прикладном уровне модели OSI, охватывая также уровень представления, и обеспечивает наиболее надежную защиту межсетевых взаимодействий.

Защитные функции прикладного шлюза, как и экранирующего транспорта, относятся к функциям посредничества. Однако прикладной шлюз, в отличие от шлюза сеансового уровня, может выполнять существенно большее количество функций защиты, к которым относятся следующие:

- идентификация и аутентификация пользователей при попытке установления соединений через МЭ;

- проверка подлинности информации, передаваемой через шлюз;

- разграничение доступа к ресурсам внутренней и внешней сетей;

- фильтрация и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

- регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерация отчетов;

- кэширование данных, запрашиваемых из внешней сети.

Схемы подключения межсетевых экранов.

Установка и конфигурирование систем мэ

Для эффективной защиты межсетевого взаимодействия система МЭ должна быть правильно установлена и сконфигурирована. Данный процесс осуществляется путем последовательного выполнения следующих этапов:

- разработки политики межсетевого взаимодействия;

- определения схемы подключения, а также непосредственного подключения межсетевого экрана;

- настройки параметров функционирования МЭ.

Перечисленные этапы отражают системный подход к установке любого программно-аппаратного средства, предполагающий, начиная с анализа, последовательную детализацию решения стоящей задачи.

Разработка политики межсетевого взаимодействия

Политика межсетевого взаимодействия является той частью политики безопасности в организации, которая определяет требования к безопасности информационного обмена с внешним миром. Данные требования обязательно должны отражать два аспекта:

Политика доступа к сетевым сервисом определяет правила предоставления, а также использования всех возможных сервисов защищаемой компьютерной сети. Соответственно в рамках данной политики должны быть заданы все сервисы, предоставляемые через сетевой экран и допустимые адреса клиентов для каждого сервиса. Кроме того, должны быть указаны правила для пользователей, описывающие, когда и какие пользователи каким сервисом и на каком компьютере могут воспользоваться. Отдельно определяются правила аутентификации пользователей и компьютеров, а также условия работы пользователей вне локальной сети организации.

Политика работы межсетевого экрана задает базовый принцип управления межсетевым взаимодействием, положенный в основу функционирования МЭ. Может быть выбран один из двух таких принципов:

8.6.5. Особенности межсетевого экранирования на различных уровнях модели osi

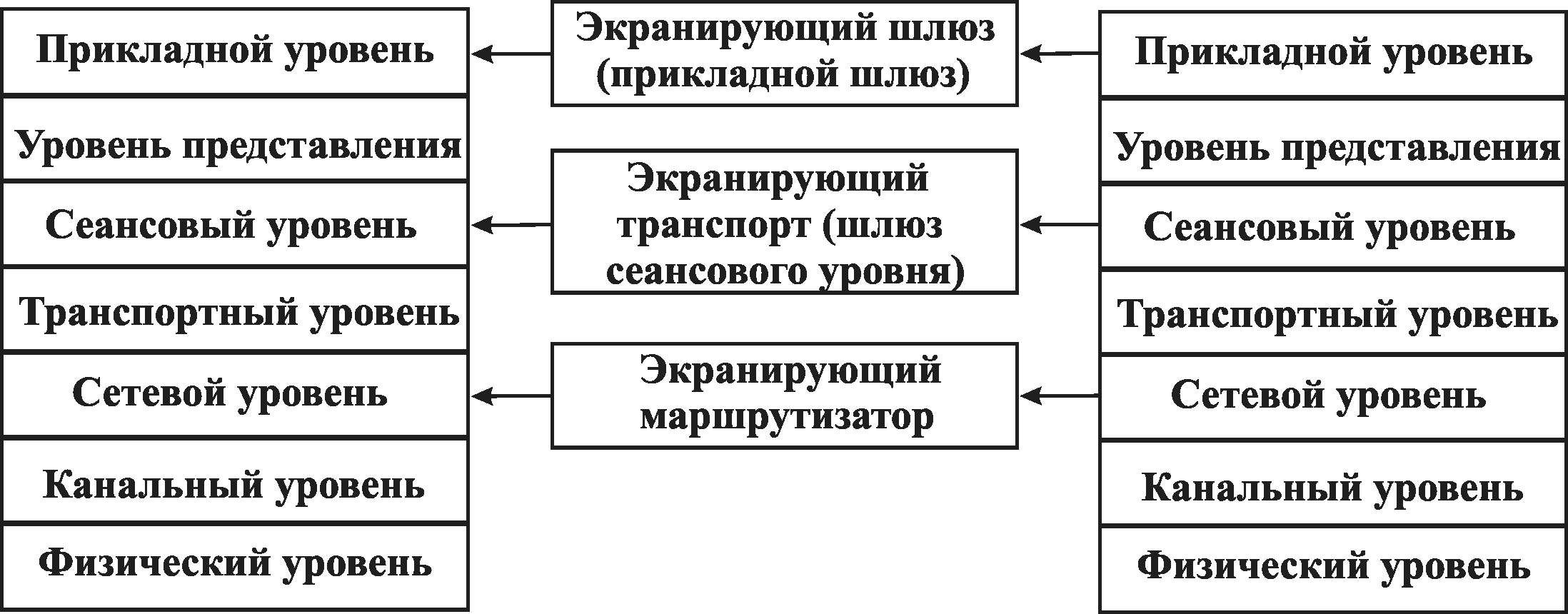

Брандмауэры поддерживают безопасность межсетевого взаимодействия на различных уровнях модели OSI. При этом функции защиты, выполняемые на разных уровнях эталонной модели, существенно отличаются друг от друга. Поэтому комплексный межсетевой экран удобно представить в виде совокупности неделимых экранов, каждый из которых ориентирован на отдельный уровень модели OSI. Чаще всего комплексный экран функционирует на сетевом, сеансовом и прикладном уровнях эталонной модели. Соответственно различают такие неделимые брандмауэры (рис. 8.10), как экранирующий маршрутизатор, экранирующий транспорт (шлюз сеансового уровня), а также экранирующий шлюз (шлюз прикладного уровня).

Учитывая, что используемые в сетях протоколы (TCP/IP, SPX/IPX) не однозначно соответствуют модели OSI, экраны перечисленных типов при выполнении своих функций могут охватывать и соседние уровни эталонной модели. Например прикладной экран может осуществлять автоматическое зашифровывание сообщений при их передаче во внешнюю сеть, а также автоматическое расшифровывание криптографически закрытых принимаемых данных. В этом случае такой экран функционирует не только на прикладном уровне модели OSI, но и на уровне представления. Шлюз сеансового уровня при своем функционировании охватывает транспортный и сетевой уровни модели OSI. Экранирующий маршрутизатор при анализе пакетов сообщений проверяет их заголовки не только сетевого, но и транспортного уровня.

Рис. 8.10. Типы межсетевых экранов, функционирующих на отдельных уровнях модели OSI

Межсетевые экраны каждого из типов имеют свои достоинства и недостатки. Многие из используемых брандмауэров являются либо прикладными шлюзами, либо экранирующими маршрутизаторами, не поддерживая полную безопасность межсетевого взаимодействия. Надежную же защиту обеспечивают только комплексные межсетевые экраны, каждый из которых объединяет экранирующий маршрутизатор, шлюз сеансового уровня, а также прикладной шлюз.

8.6.6. Экранирующий маршрутизатор

Экранирующий маршрутизатор, называемый еще пакетным фильтром, предназначен для фильтрации пакетов сообщений и обеспечивает прозрачное взаимодействие между внутренней и внешней сетями. Он функционирует на сетевом уровне модели OSI, но для выполнения своих отдельных функций может охватывать и транспортный уровень эталонной модели. Решение о том, пропустить или отбраковать данные, принимается для каждого пакета независимо, на основе заданных правил фильтрации. Для принятия решения анализируются заголовки пакетов сетевого и транспортного уровней. В качестве анализируемых полей IP- и TCP (UТР)-заголовков каждого пакета выступают: адрес отправителя; адрес получателя; тип пакета; флаг фрагментации пакета; номер порта источника; номер порта получателя.

Адреса отправителя и получателя являются IP-адресами. Эти адреса заполняются при формировании пакета и остаются неизменными при передаче его по сети.

Поле типа пакета содержит код протокола ICMP, соответствующего сетевому уровню, либо код протокола транспортного уровня (TCP или UDP), к которому относится анализируемый IP-пакет.

Флаг фрагментации пакета определяет наличие или отсутствие фрагментации IP-пакетов. Если флаг фрагментации для анализируемого пакета установлен, то данный пакет является подпакетом фрагментированного IP-пакета.

Номера портов источника и получателя добавляются драйвером TCP или UDP к каждому отправляемому пакету сообщения и однозначно идентифицируют приложение-отправитель, а также приложение, для которого предназначен этот пакет. Например при использовании протокола передачи файлов FTP-реализация данного протокола на сервере по умолчанию получает номер TCP-порта 21. Каждый Telnet-сервер по умолчанию имеет TCP-порт 23. Для возможности фильтрации пакетов по номерам портов необходимо знание принятых в сети соглашений относительно выделения номеров портов протоколам высокого уровня.

При обработке каждого пакета экранирующий маршрутизатор последовательно просматривает заданную таблицу правил, пока не найдет правила, с которым согласуется полная ассоциация пакета. Здесь под ассоциацией понимается совокупность параметров, указанных в заголовках данного пакета. Если экранирующий маршрутизатор получил пакет, не соответствующий ни одному из табличных правил, он применяет правило, заданное по умолчанию. Из соображений безопасности это правило обычно указывает на необходимость отбраковки всех пакетов, не удовлетворяющих ни одному из других правил.

В качестве пакетного фильтра может использоваться как обычный маршрутизатор, так и работающая на сервере программа, сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты. Современные маршрутизаторы, например маршрутизирующие устройства компаний Cisco, позволяют связывать с каждым портом несколько десятков правил и фильтровать пакеты как на входе, так и на выходе.

К достоинствам экранирующих маршрутизаторов относятся: простота самого экрана, а также процедур его конфигурирования и установки; прозрачность для программных приложений и минимальное влияние на производительность сети; низкая стоимость, обусловленная тем, что любой маршрутизатор в той или иной степени представляет возможность фильтрации пакетов.

Однако экранирующие маршрутизаторы не обеспечивают высокой степени безопасности, так как проверяют только заголовки пакетов и не поддерживают многие необходимые функции защиты, например аутентификацию конечных узлов, криптографическое закрытие пакетов сообщений, а также проверку их целостности и подлинности. Экранирующие маршрутизаторы уязвимы для таких распространенных сетевых атак, как подделка исходных адресов и несанкционированное изменение содержимого пакетов сообщений. «Обмануть» межсетевые экраны данного типа не составляет труда: достаточно сформировать заголовки пакетов, которые удовлетворяют разрешающим правилам фильтрации.