- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как узнать имя скрытой сети Wi-Fi

- Что такое скрытые сети Wi-Fi

- Как увидеть скрытые сети Wi-Fi

- Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

- Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

- Связанные статьи:

- Как скрыть Wi-Fi сеть и сделать ее невидимой для соседей?

- Нюансы скрытия

- Инструкция скрытия

- ASUS

- TP-Link

- D-Link

- Tenda

- Zyxel

- Ростелеком

- Подключение к скрытой точке

- Windows 10

- Windows 7

- Android

- iOS

- Заключение

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать имя скрытой сети Wi-Fi

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Обратите внимание на строку

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем: . Это означает, что длина имени 3 символа.

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK

Её ВSSID — 20:25:64:16:58:8C, длина её имени — 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

airodump-ng wlan0 --channel 1

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Т.е. имя «скрытой» сети — это SecondaryAP.

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании атаки деаутентификация)

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt

Здесь mdk3 – это имя программы, wlan0 – имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 – это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt SSID Wordlist Mode activated! Waiting for beacon frame from target. Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: (null) End of SSID list reached.

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l SSID Bruteforce Mode activated! Waiting for beacon frame from target. Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 0C:54:A5:C0:24:D6, SSID: "DANIELLE2015" Last try was: aaa Trying SSID: mla Trying SSID: rab Packets sent: 695 - Speed: 395 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: xeb

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: «web».

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу — об этом смотрите статью «Как обойти фильтрацию по MAC адресу») являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

Связанные статьи:

Как скрыть Wi-Fi сеть и сделать ее невидимой для соседей?

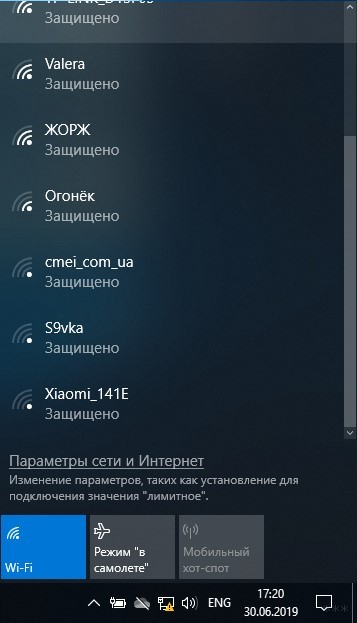

При поиске беспроводных сетей в офисном или многоквартирном здании можно обнаружить целый список Wi-Fi точек, обычно доступных только по паролю. Если на вашем роутере настроена точка доступа, то в этом списке окажется и она. Она видна как вашим устройствам, так и соседским. По желанию, имя этой точки можно скрыть из списка обнаружения, при этом Wi-Fi сеть продолжит исправно функционировать.

Нюансы скрытия

Чтобы исключить точку доступа из сетевого обнаружения, предполагается, что у вас уже установлен роутер и настроен на интернет-раздачу через Wi-Fi. Доступ к админ-панели роутера, в которую можно зайти через браузер, у вас тоже имеется. Функция доступна в том случае, если для подключения к Wi-Fi вы используете логин (SSID) и пароль.

После того, как функция скрытия станет активной, соединение по беспроводной сети прервётся на каждом подключённом устройстве, и ввести SSID и пароль придется заново.

Инструкция скрытия

Общая концепция того, как скрыть в сетевом обнаружении Wi-Fi сеть выглядит так:

- С помощью компьютера, ноутбука или смартфона, подключенного к локальной сети маршрутизатора, откройте через адресную строку браузера и войдите в админ-панель роутера.

- По умолчанию, войти можно по адресу 192.168.0.1 или 192.168.1.1 через одинаковый логин и пароль: admin. Если эти данные не подходят, посмотреть актуальные можно на задней стороне роутера, в его документации или в контракте, который вы заключали с провайдером.

- В настройках беспроводной сети выберите «Основные» и в разделе с заданием имени Wi-Fi (SSID), ниже выберите пункт «Скрывать точку доступа».

Естественно, каждый производитель маршрутизаторов использует собственную версию веб-интерфейса, поэтому ниже перемещайтесь на нужный вам.

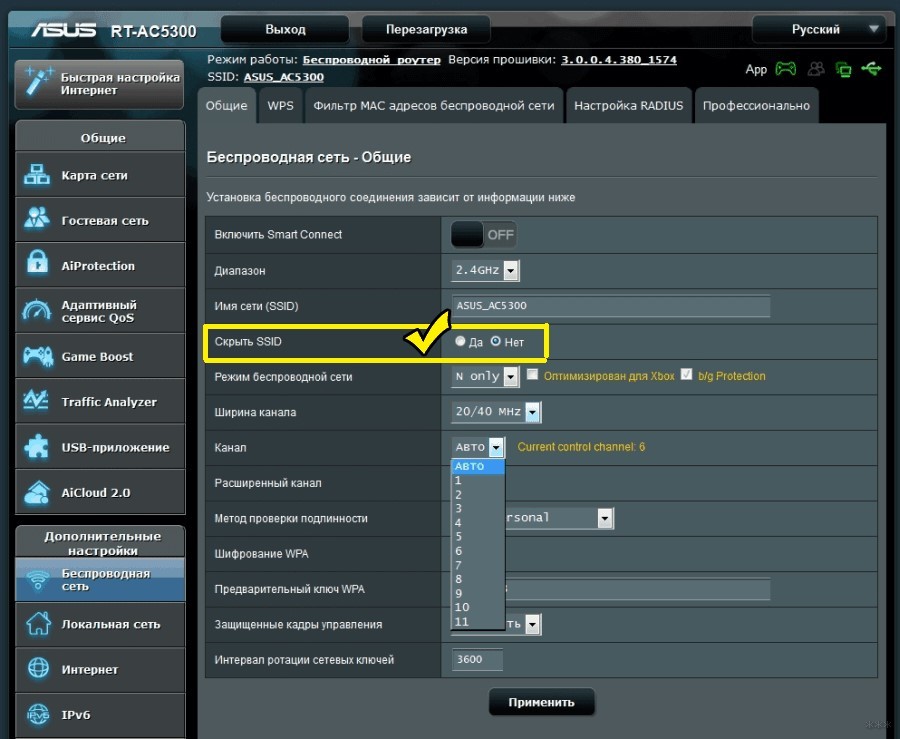

ASUS

Как сделать Wi-Fi сеть в интерфейсе роутеров ASUS невидимой: откройте «Беспроводная сеть» – «Общее» – и выставите «Скрыть SSID (Да)».

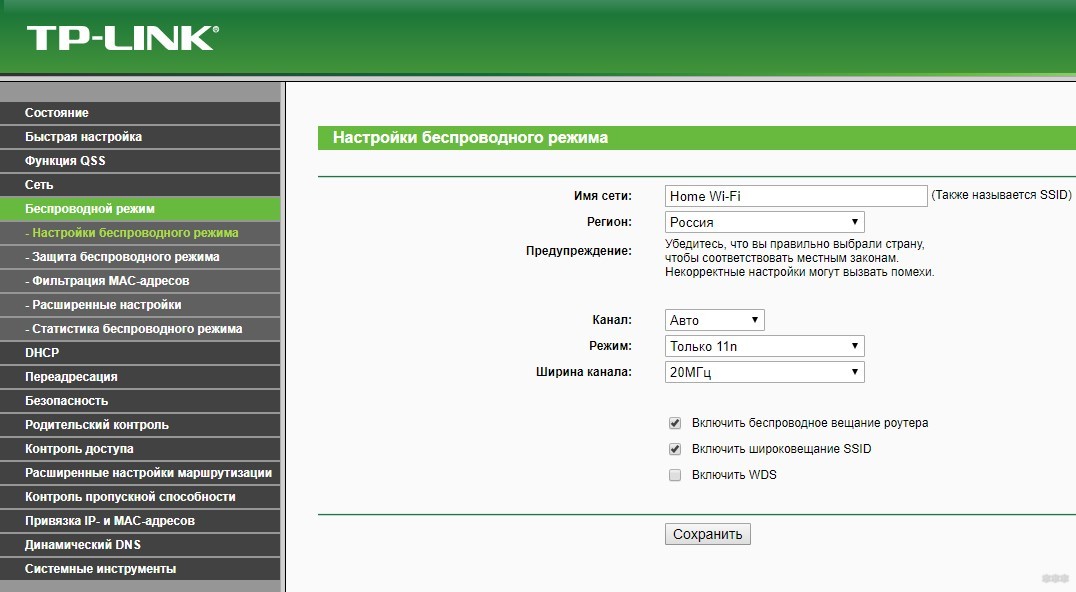

TP-Link

Для наглядности процедуры скрытия точки доступа смотрите следующее видео:

В панели роутеров TP–Link скрыть Wi-Fi сеть можно в разделе «Беспроводный режим» — «Настройки беспроводного режима».

Для этого нужно снять птичку с «Включить широковещание SSID». Затем переподключите каждое устройство к сети.

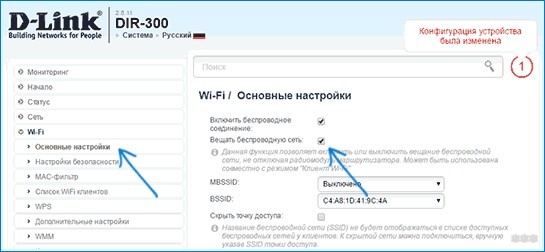

D-Link

Веб-интерфейс для разных моделей роутеров этой фирмы отличается, но по скриншоту будет относительно понятно, куда нужно перейти и что нажать.

В разделе «Основные параметры» поставьте птичку напротив «Скрыть точку доступа» и сохраните изменения.

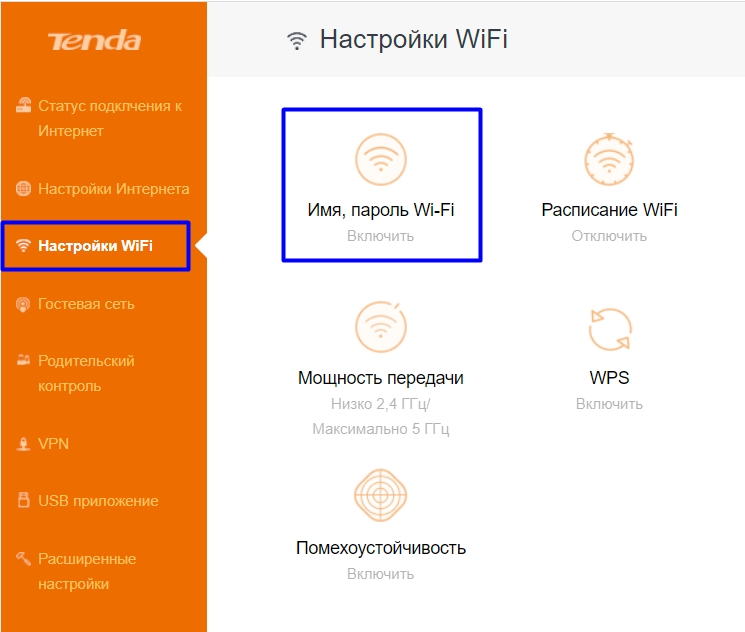

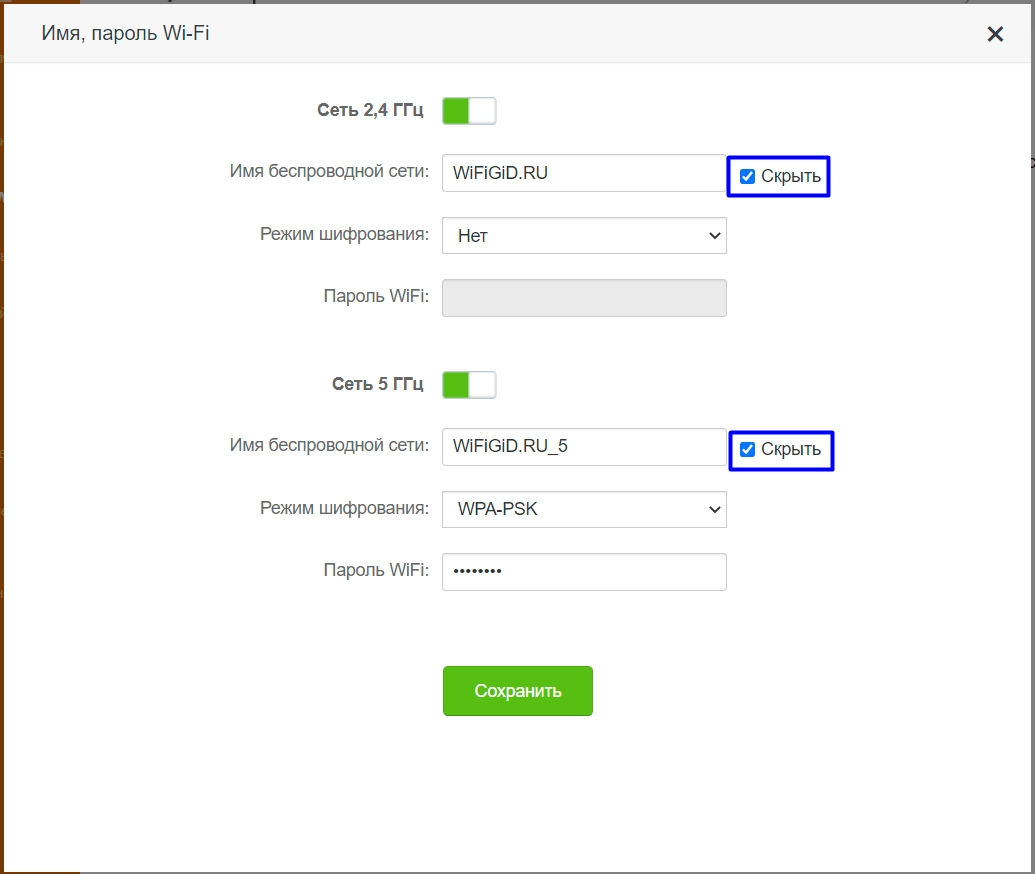

Tenda

Переходим в «Настройки WiFi». Открываем раздел «Имя, пароль Wi-Fi».

Напротив нужной сети (2,4 или 5 ГГц) ставим галочку «Скрыть». В конце не забываем сохранить настройки.

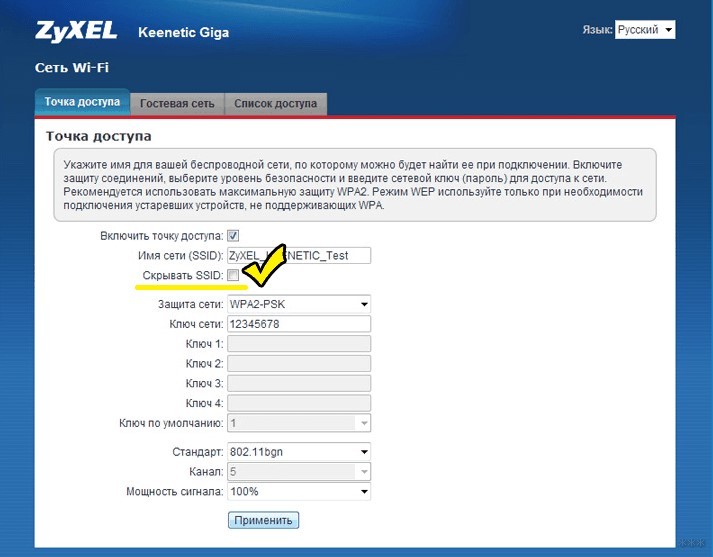

Zyxel

Перейдите на страницу «Точка доступа» и поставьте птичку напротив соответствующего раздела.

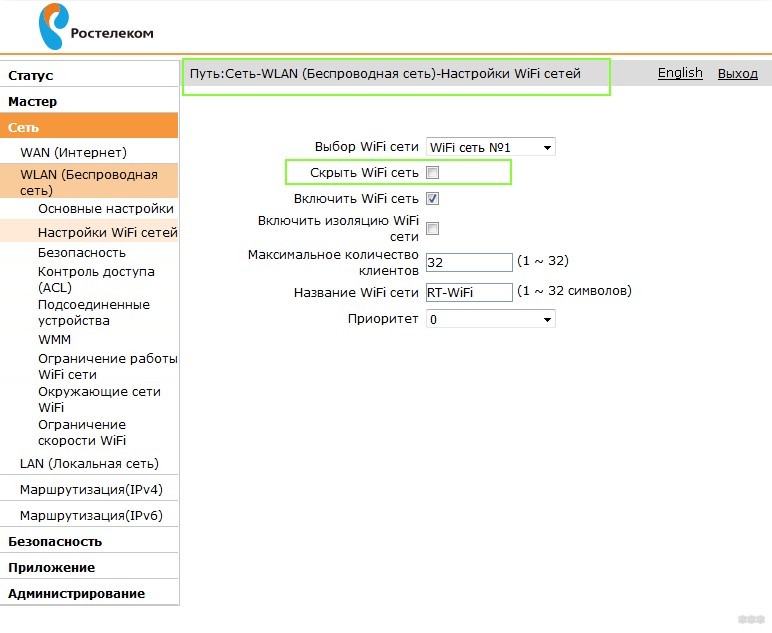

Ростелеком

Аналогично и в админ панели Ростелеком. С помощью указанной на скриншоте навигации поставьте галку напротив пункта «Скрыть…».

Подключение к скрытой точке

Для авторизации через скрытую Wi-Fi сеть, недоступную для сканирования, нужно знать ее SSID, а затем ввести пароль. В зависимости от используемой операционной системы, вариации подключения будут отличаться.

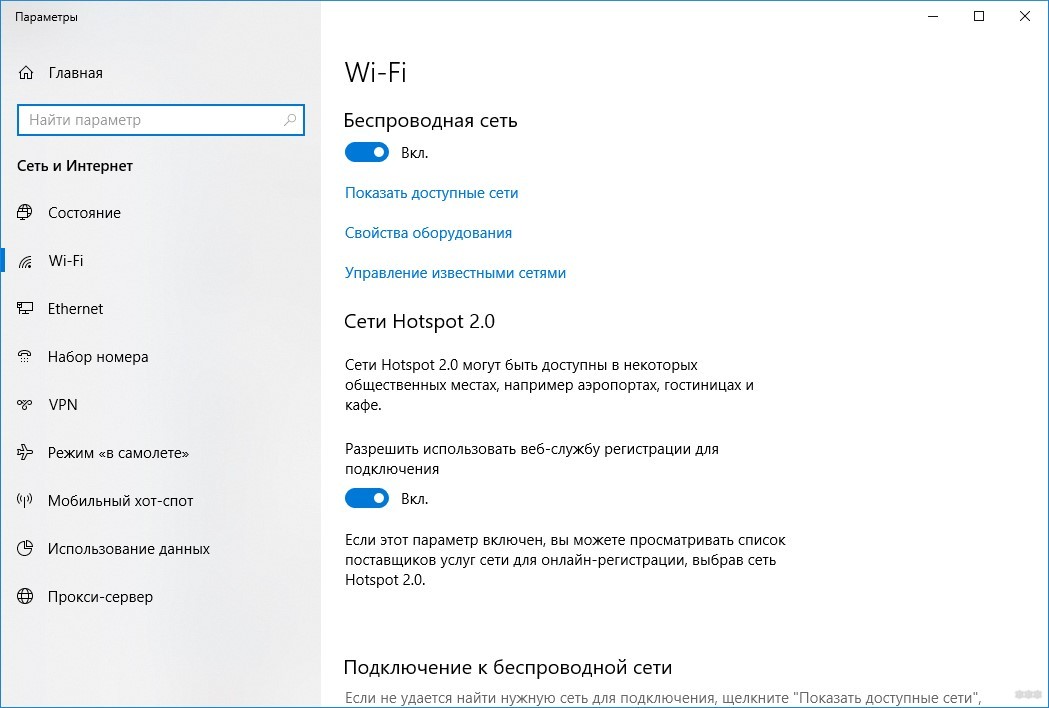

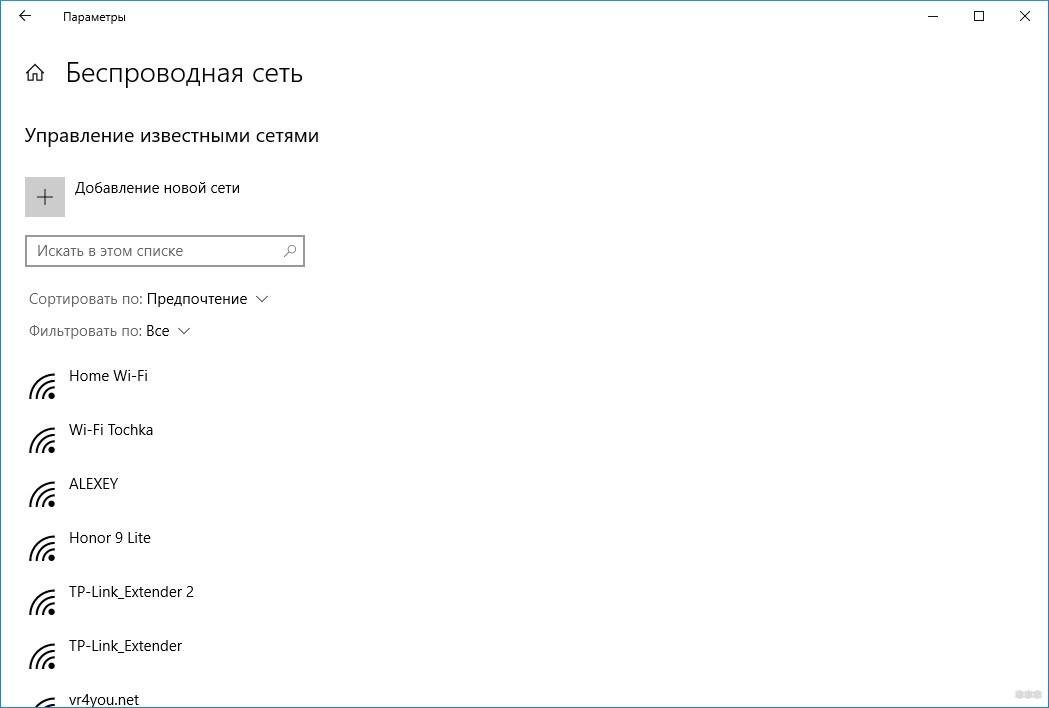

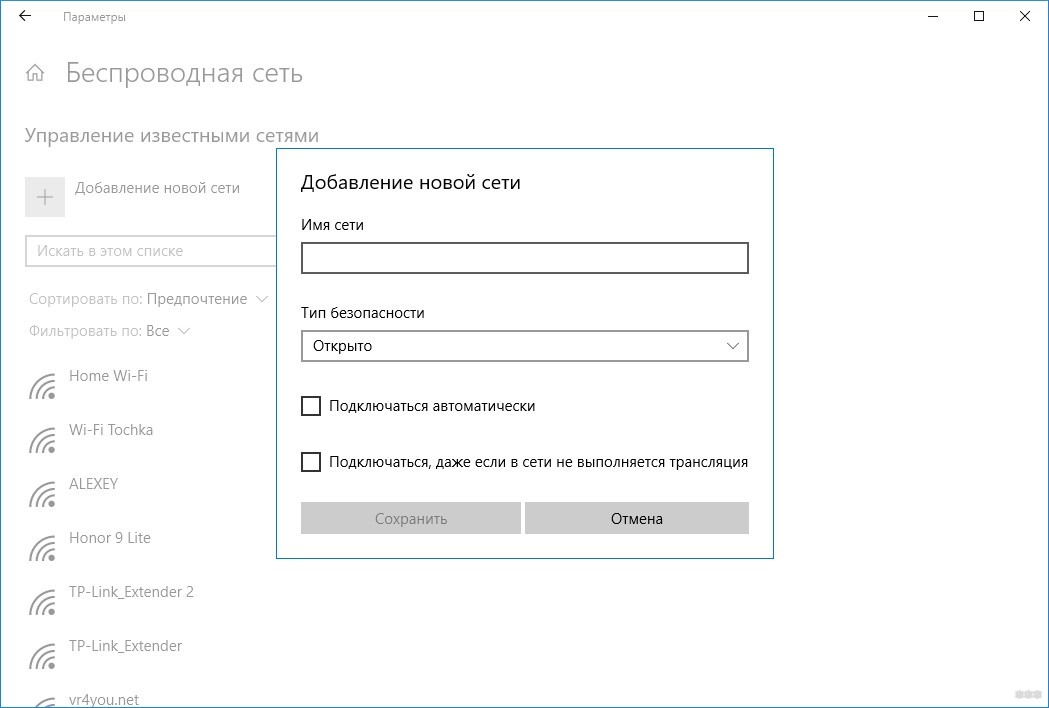

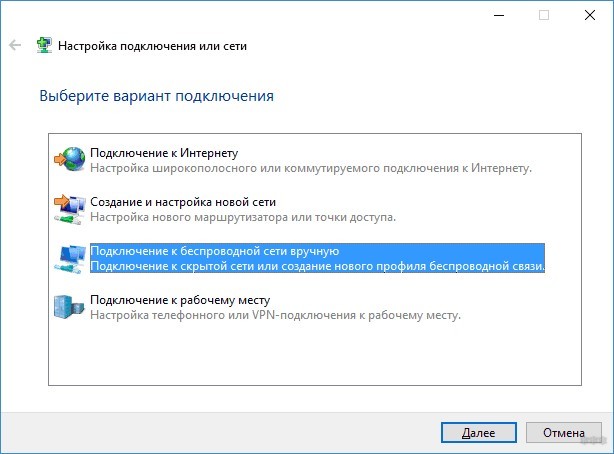

Windows 10

- На панели задач (справа внизу) нажмите значок уведомлений, выберите «Сеть» и нажмите «Параметры сети и Интернет».

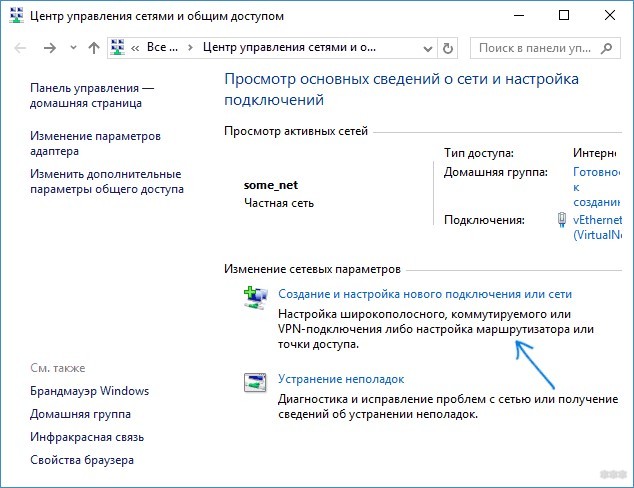

Windows 7

В популярной «семерке» авторизация делается так:

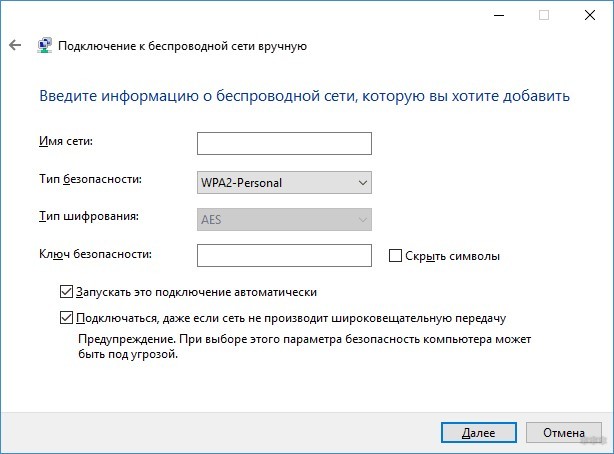

- Затем введите «Имя…», «Ключ безопасности» (пароль), выставите на последнем пункте метку «Подключаться…» и жмите «Далее».

Если наблюдается ошибка подключения, удалите упоминание об этой Wi-Fi точке и повторите попытку.

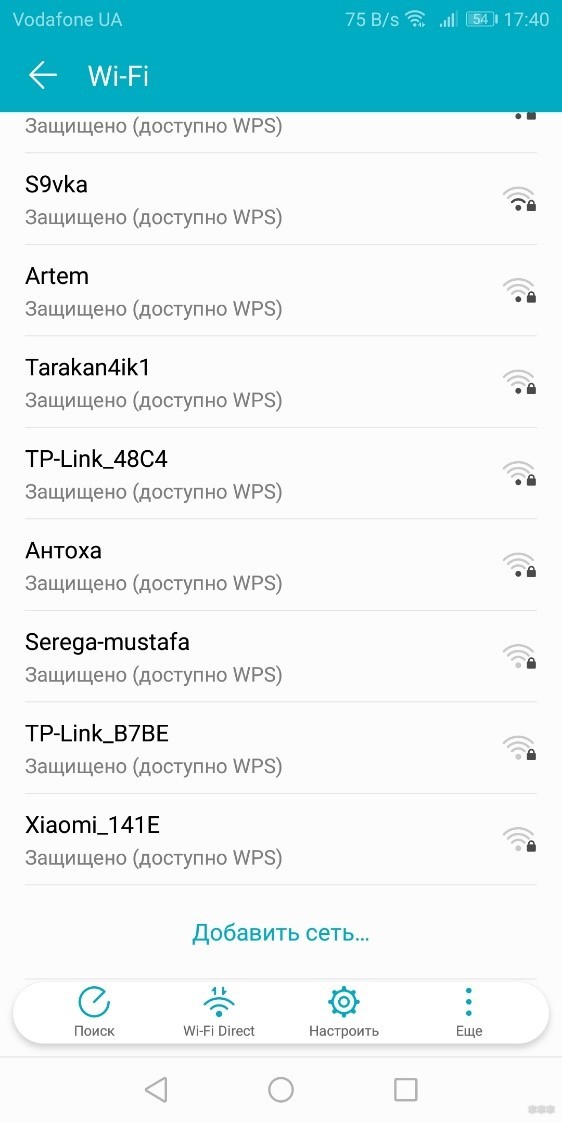

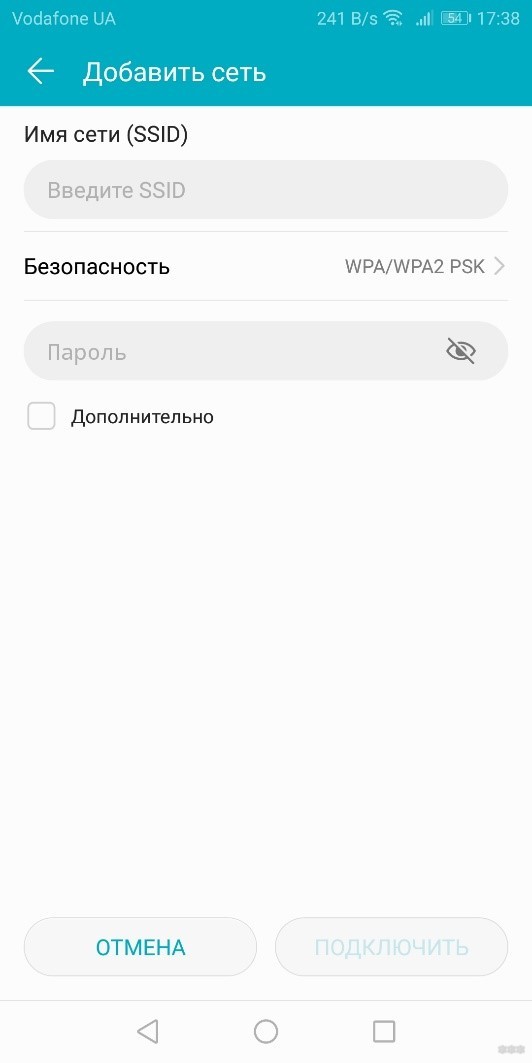

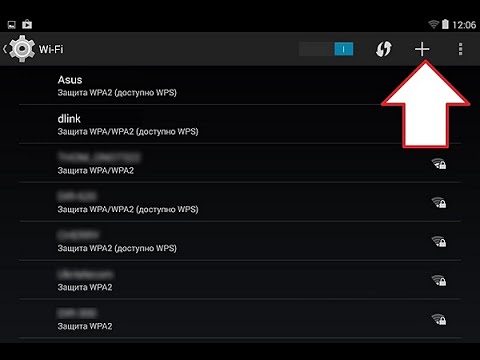

Android

Инструкции в формате видео смотрите тут:

Авторизация планшетов, смартфонов и TV-боксов проходит по сценарию:

- Перейдите в раздел Wi-Fi, активируйте функцию и опуститесь в конец списка.

- Выберите «Добавить…».

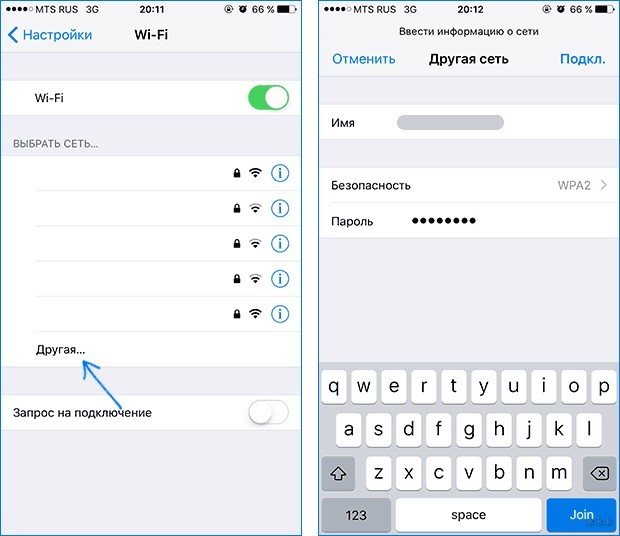

iOS

- Откройте в настройках Wi-Fi.

- Снизу щелкните по «Другая…».

- Выберите параметр безопасности WPA2, затем введите SSID и пароль.

Заключение

Создать скрытую точку доступа просто. Делается это в настройках маршрутизатора. Она продолжит работать, а соседи и взломщики-авантюристы не смогут обнаружить ее. Единственный нюанс, что при переключении на скрытый SSID, придётся повторно провести авторизацию со всех ранее подключенных устройств.