#89 Kali Linux для продвинутого тестирования на проникновение. Эксплуатация. Использование общедоступных эксплойтов.

Файлы ресурсов MSF представляют собой текстовые файлы, разделенные строками, которые содержат последовательность команд, которые необходимо выполнить в msfconsole. Давайте продолжим и создадим файл ресурсов, который может использовать одну и ту же уязвимость на нескольких хостах:

Сохраните файл как multiexploit.rc. Теперь вы готовы вызвать файл ресурсов, запустив msfconsole -r filename.rc , где -r указывает на файл ресурсов. Предыдущий файл ресурсов будет последовательно использовать одну и ту же уязвимость. После завершения первого эксплойта спецификация exploit -j переместит запущенный эксплойт в фоновый режим, позволяя продолжить работу следующего эксплойта. Как только эксплуатация всех целей будет завершена, мы сможем увидеть несколько Meterpreter-оболочек, доступных в Metasploit.

Если эксплойт предназначен для запуска только на одном хосте, может быть невозможно ввести несколько хостов или диапазонов IP-адресов в эксплойте. Однако альтернативой является запуск того же эксплойта с разными номерами портов на каждом хосте. Мы будем обсуждать уже существующие файлы ресурсов MSF, которые можно использовать при повышении привилегий, более подробно см. следующий раздел.

Использование общедоступных эксплойтов

Каждый взломщик всегда смотрит в оба, ищет общедоступные эксплойты, и модифицирует их в соответствии к их требованиям. Например, ProxyLogon, который качали большинство компаний, используют локальные серверы Exchange, на которых размещены все их критически важные деловые электронные письма, тем самым повышая осведомленность о том, что такое вредоносное ПО для кражи информации.

Однако в этом разделе мы подробно рассмотрим использование известных доступных форумных эксплойтов, а также то, как мы можем подключить их к нашей системе Kali Linux.

Обнаружение и проверка общедоступных эксплойтов

Много раз тестировщики на проникновение обнаруживали эксплойты нулевого дня во время своих тестов, с помощью которых они обычно информировали компанию. Однако в случае реальных злоумышленников, любые обнаруженные уязвимости будут превращены в эксплойты, которые затем будет проданы за деньги/славу таким компаниям, как VUPEN.

Одним из важных аспектов тестирования на проникновение, является поиск общедоступных эксплойтов в сети Интернет, и предоставление доказательства концепции. Первоначальной базой данных эксплойтов, появившейся в Интернете, была Milw0rm. Используя ту же концепцию, мы можем видеть несколько похожих баз данных, которые могут использоваться сообществом тестировщиков на проникновение.

Ниже приведен список мест, где злоумышленники в первую очередь ищут эксплойты:

• Exploit-DB (EDB): название говорит само за себя — это архив базы данных общедоступных эксплойтов в сети Интернет, а также уязвимые версии программного обеспечения. EDB была разработана исследователями уязвимостей и тестировщиками на проникновение, которыми руководит сообщество.

Тестеры на проникновение часто используют Exploit-DB в качестве доказательства концепции, а не в качестве консультативного инструмента, делая его более ценным во время теста на проникновение или учений красной команды:

• EDB встроен в Kali Linux 2.0 как часть выпуска сборки, и это сделало достаточно простым поиск всех доступных эксплойтов через SearchSploit.

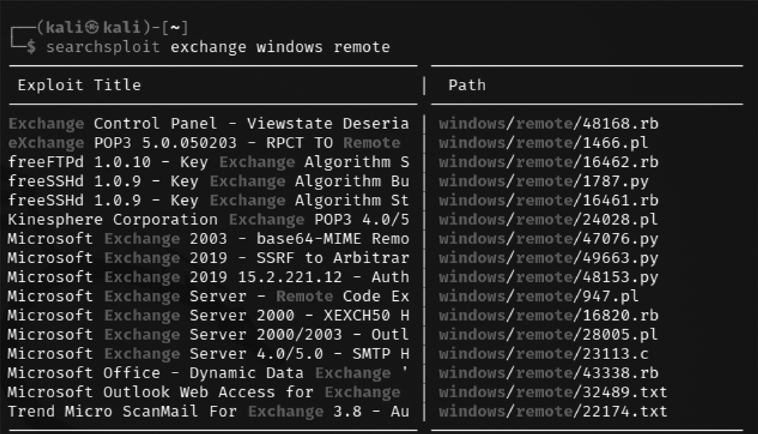

• SearchSploit: SearchSploit — простая утилита в Kali Linux для поиска всех эксплойтов из EDB, с поиском по ключевым словам, чтобы сузить атаку. Как только Вы откроете терминал и введете searchsploit exchange windows remote , Вы увидите следующее:

Компиляция и использование эксплойтов

Злоумышленники сопоставят все соответствующие эксплойты, опубликуют и скомпилируют их, а затем подготовят использование в качестве оружия, для эксплуатации цели. В этом разделе мы углубимся в компиляцию различных типов файлов и добавление всех эксплойтов, написанных на Ruby, в основе которых лежит msfcore модулей метасплойта.

Компиляция файлов C и выполнение эксплойтов

Старые версии эксплойтов написаны на C, особенно атаки с переполнением буфера. Давайте посмотрим на пример компиляции C-файла из EDB и создания эксплойта для уязвимого сервера Apache.

Злоумышленники могут использовать коллекцию компиляторов GNU для компиляции файла C, в исполняемый файл с помощью следующих команд:

Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 2. Фазы атаки

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Данная статья не будет содержать никаких практических примеров, и ее прочтение не займет у тебя много времени. Однако, без нее двигаться дальше будет так же бессмысленно, как и смотреть фильм в котором пропущен очень важный эпизод, несущий в себе смысл понимания происходящего во всей картине.

Тут мы затронем такую важную тему, как фазы атаки. Разберем стратегию действий атакующего шаг за шагом, для того, чтобы лучше понимать как проводить тестирования на проникновение эффективно и максимально приближенно к действиям злоумышленника.

Типы кибератак.

Условно все кибератаки можно разделить на два типа:

Массовые хакерские атаки — это создание ботнетов, распространение вредоносного ПО, почтовый спам и т. д. Чаще всего подобные атаки организуются любителями-энтузиастами, либо начинающими скрипт-кидди злоумышленниками.

Целевые атаки — любая атака на конкретную инфраструктуру (это те самые атаки, за которыми в статьях на «Хакере» стоят три магические буквы APT).

За подобного рода атаками обычно стоит группа опытных кибепреступников, которые используют и применяют самый полный спектр различных методик, приемов и инструментов для обхода всех стандартных средств защиты и получения доступа к целевым ресурсам.

Вполне логично предположить, что все подобные атаки должны иметь четкий план (сценарий атаки), представляющий из себя описание последовательности основных действий для достижения цели (фазы атаки).

Количество фаз может разниться, в зависимости от сценариев используемых атакующей стороной, но есть 4 основных фазы, которые присутствуют практически во всех видах атак:

1) футпринтинг (footprinting) или разведка — первоначальный сбор всей возможной информации о цели, как из открытых источников в сети Интернет, так и при помощи методов социальной инженерии и специальных инструментов (различных сканеров);

2) получение доступа к ресурсу (имея точные данные о том какие сервисы либо сетевые устройства используются в организации, можно попытаться найти уязвимости в этих системах. Яркий пример — APT атаки на правительственные сети в США в 2020 году, когда хакеры, стоявшие за этими атаками эксплуатировали уязвимости в VPN-серверах Fortinet и уязвимость Netlogon в Windows Server);

3) сохранение доступа (после получения доступа к целевой системе, злоумышленнику необходимо закрепиться в ней, на случай, если уязвимость которой он воспользовался будет закрыта. Для этого он может затроянить систему, чтобы сохранить к ней доступ);

4) сокрытие следов (любая современная система имеет на борту электронный журнал логирования всех выполняемых на ней действий. Отсюда следует, что в нем может сохраниться IP адрес с которого злоумышленник сканировал ресурсы сети или еще какая информация, которая может его разоблачить или дать понять техническому персоналу атакуемой компании, что их взломали).

Рассмотрим каждую фазу подробнее.

Футпринтинг (footprinting) или разведка — самая первая фаза планирования и подготовки к атаке, где главной задачей злоумышленника является сбор как можно большего количества информации о цели. Здесь можно выделить активный и пассивный подходы.

Пассивным подходом можно назвать обычное исследование цели путем сбора информации из открытых источников в Интернете либо методом социальной инженерии (познакомиться с сотрудником компании и попытаться выудить из него какую-то информацию).

К активному подходу можно отнести сканирование злоумышленником цели при помощи набора специальных инструментов (сетевые сканеры портов, сканеры уязвимостей системы);

Получение доступа к ресурсу. Тут может быть несколько вариантов.

Самый популярный — эксплуатация известной уязвимости в ПО сетевого оборудования либо операционной системы (подробнее эту тему мы рассмотрим позже). Так же, кроме получения доступа тут может быть сценарий дефейса (вывода из строя) ресурса атаками типа DoS/DDoS (доведение сервиса до отказа) при котором злоумышленнику совсем не обязательно получать доступ к системе;

Сохранение доступа. Следующая фаза атаки — закрепление в системе посредством вредоносного ПО типа бэкдора, руткита либо RAT-малвари.

Сокрытие следов. Вполне естественно, что опытный злоумышленник всегда будет стараться скрывать все следы своего пребывания в системе и использовать различные сложные приемы стеганографии, туннели, зачищать журналы ведения логов и проводить различные прочие манипуляции с целью остаться незаметным.

Ну, вот, пожалуй, мы и рассмотрели в общих чертах все основные фазы атаки. Более подробно каждую из них с практическими примерами мы рассмотрим в следующих статьях серии. А пока я прощаюсь с тобой, дорогой читатель до новых встреч!:)