- Astra Linux Special Edition 1.5 ⬝ Ввод в домен Windows AD и настройка SSO

- Ввод Astra Linux в домен Windows

- Разблокирование суперпользователя (root)

- Настройка сети

- Установка требуемых пакетов

- Настройка конфигурационных файлов

- Настройка Apache и Postgresql на работу с Kerberos

- 🌐 Как сделать постоянными изменения DNS в resolv.conf на Linux

- Внесем постоянные изменения DNS в resolv.conf

- Использование фреймворка Resolvconf

- Обновление настроек DNS-сервера в dhclient.conf

- Как уcтановить IP-адрес сервера имен в настройках вашего интерфейса.

- Настройка сети в Astra Linux «Смоленск»

- Похожие посты:

Astra Linux Special Edition 1.5 ⬝ Ввод в домен Windows AD и настройка SSO

Описание процесса настройки Astra Linux для ввода в домен Windows. Настройка SAMBA, Winbind, Apache и Postgresql.

Данная статья применима к:

Напоминаем о том, что перед вводом клиента в AD или ALD необходимо корректно настроить сеть.

Внимание! Если в дальнейшем будет изменятся конфигурационный файл samba, будет выполнено повторное введение в AD или возникнет затруднение, то обязательно потребуется очистка каталогов /var/cache/samba/* и /var/lib/samba/*

Ввод Astra Linux в домен Windows

Исходные данные:

Имя — dc

Домен – dev.local

ОС — Windows Server 2008 R2. Настроен как контроллер домена

ip — 192.168.1.1

Имя – ws3

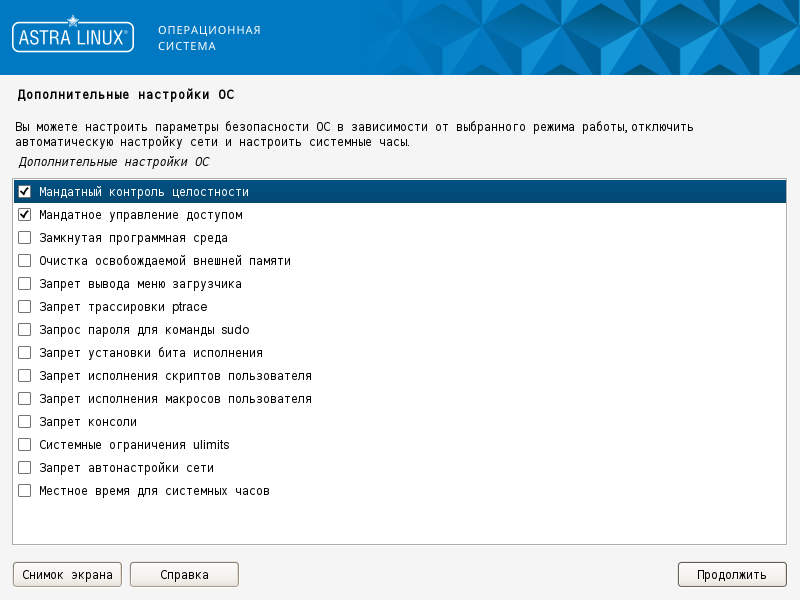

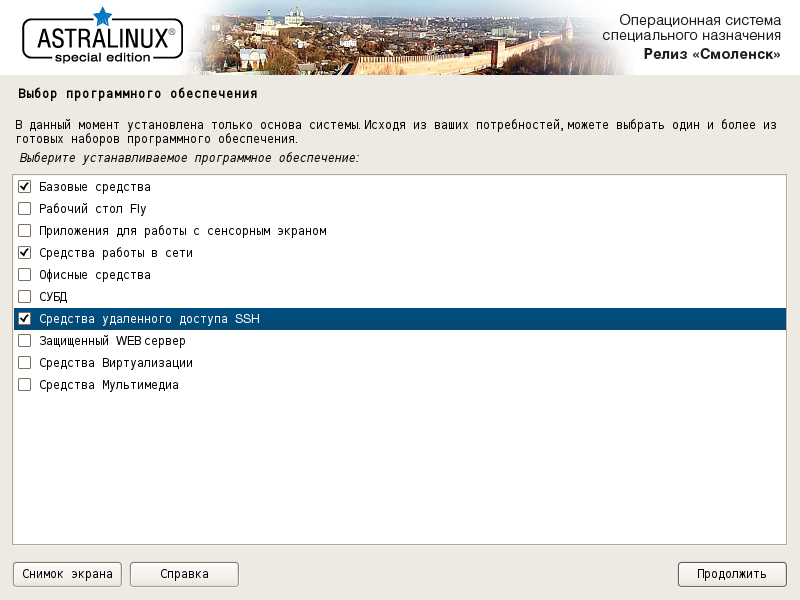

ОС — Astra Linux 1.5 SE. Установлена без ALD и без режима киоска. Из дополнительного ПО на этапе установки выбрано: базовые средства, рабочий стол Fly, средства работы в сети, сетевые сервисы, СУБД.

ip — 192.168.1.3

Разблокирование суперпользователя (root)

Для более удобной работы разблокируем учётную запись root:

root разблокирован. Можно использовать su или перезайти root-ом. Можно не использовать учётную запись root, а команды выполнять с использованием sudo.

По завершении настроек учётную запись root необходимо заблокировать!

Настройка сети

В начало файла /etc/hosts добавить строки:

192.168.1.3 ws3.dev.local ws3 127.0.0.1 localhost

Строку с 127.0.1.1 ws3 удалить.

Убедиться, что в файле /etc/hostname правильно указано имя машины:

Назначим статический ip-адрес. В файл /etc/network/interfaces добавить строки:

auto eth0 iface eth0 inet static address 192.168.1.3 gateway 192.168.1.1 netmask 255.255.255.0

Создать файл /etc/resolv.conf и добавить строки:

domain dev.local search dev.local nameserver 192.168.1.1

Перезапустим сетевую службу:

Установка требуемых пакетов

Проверить установлены ли samba, winbind, ntp, apache2 и postgresql:

apt-get install nscd nslcd libpam-winbind libpam-krb5 libapache2-mod-auth-kerb php5 php5-pgsql php5-sybase php5-ldap libsasl2-modules-ldap libsasl2-modules-gssapi-mit krb5-user

Настройка конфигурационных файлов

Редактируем файл /etc/krb5.conf и добавляем недостающую информацию в соответствующие разделы:

[libdefaults] default_realm = DEV.LOCAL krb4_config = /etc/krb.conf krb4_realms = /etc/krb.realms kdc_timesync = 1 ccache_type = 4 forwardable = true proxiable = true v4_instance_resolve = false v4_name_convert = < host = < rcmd = host ftp = ftp >plain = < something = something-else >> fcc-mit-ticketflags = true [realms] DEV.LOCAL = < kdc = dc.dev.local admin_server = dc.dev.local default_domain = dev.local >[domain_realm] .dev.local = DEV.LOCAL dev.local = DEV.LOCAL [login] krb4_convert = true krb4_get_tickets = false

Редактируем файл /etc/samba/smb.conf. Если каких-то параметров нет, то добавляем:

[global] workgroup = DEV realm = DEV.LOCAL os level = 0 invalid users = root load printers = no show add printer wizard = no printcap name = /dev/null disable spoolss = yes dns proxy = no security = ads kerberos method = secrets and keytab dedicated keytab file = /etc/krb5.keytab encrypt passwords = true domain logons = no socket options = TCP_NODELAY local master = no domain master = no preferred master = no idmap config * : range = 10000-20000 idmap config * : backend = tdb template shell = /bin/bash template homedir = /home/%D/%U winbind enum groups = yes winbind enum users = yes winbind use default domain = yes winbind offline logon = yes winbind refresh tickets = yes

Если в дальнейшем будет изменятся конфигурационный файл samba, обязательно требуется очистка каталогов /var/cache/samba/* и /var/lib/samba/*

Проверим, нет ли ошибок в конфигурации samba, выполнив команду:

Редактируем файл /etc/security/limits.conf. Добавляем в конец:

* - nofile 65536 root - nofile 65536

passwd: compat winbind group: compat winbind shadow: compat hosts: files dns networks: files protocols: db files services: db files ethers: db files rpc: db files netgroup: nis

Редактируем файл /etc/pam.d/common-session. Добавляем в конец:

session optional pam_mkhomedir.so skel=/etc/skel/ umask=0077

service samba restart

service winbind restart

service ntp restart

service nscd restart

service nslcd restart

В результате успешного выполнения предыдущей команды должен появиться файл /etc/krb5.keytab. Просмотреть список принципалов в этом файле можно командой:

service samba status

service winbind status

service nscd status

service nslcd status

service apache2 status

service postgresql status

Настройка Apache и Postgresql на работу с Kerberos

Редактируем файл /etc/apache2/sites-available/default. Настраиваем директорию на использование Kerberos:

AuthType Kerberos KrbServiceName host/ws3.dev.local@DEV.LOCAL Krb5Keytab /etc/krb5.keytab KrbMethodK5Passwd off KrbLocalUserMapping on KrbSaveCredentials on Require valid-user

Принципал, задаваемый параметром KrbServiceName, должен быть в файле таблицы ключей /etc/krb5.keytab. Проверить можно командой:

Назначим права для пользователя www-data, от имени которого работает Apache, для доступа к macdb и к файлу таблицы ключей:

usermod -a -G shadow www-data

setfacl -d -m u:www-data:r /etc/parsec/macdb

setfacl -R -m u:www-data:r /etc/parsec/macdb

setfacl -m u:www-data:rx /etc/parsec/macdb

setfacl -m u:www-data:r /etc/krb5.keytab

Всем доменным пользователям, которым требуется доступ к веб-серверу, необходимо назначить метки безопасности и уровни:

listen_addresses = '*' krb_server_keyfile = '/etc/krb5.keytab' krb_caseins_users = off

Редактируем файл /etc/postgresql/9.4/main/pg_hba.conf:

local all all peer host all all 192.168.1.0/24 gss

Назначим права для пользователя postgres, от имени которого работает Postgresql, для доступа к macdb и к файлу таблицы ключей:

usermod -a -G shadow postgres

setfacl -d -m u:postgres:r /etc/parsec/macdb

setfacl -R -m u:postgres:r /etc/parsec/macdb

setfacl -m u:postgres:rx /etc/parsec/macdb

setfacl -m u:postgres:r /etc/krb5.keytab

На контроллере домена dc нужно добавить принципала к учётной записи машины ws3, для чего выполнить команду от имени администратора:

🌐 Как сделать постоянными изменения DNS в resolv.conf на Linux

Прочтите это руководство, чтобы узнать, как внести постоянные изменения DNS в resolv.conf на Linux.

Согласно man resolv.conf, resolv.conf – это файл конфигурации резолвера.

Resolver – это набор процедур в библиотеке C, которые обеспечивают доступ к системе доменных имен Интернета (DNS).

Файл предназначен для чтения человеком и содержит список ключевых слов со значениями, которые предоставляют различные типы информации о резолвере.

Файл конфигурации считается надежным источником информации DNS (например, информация о битах AD DNSSEC будет возвращена из этого источника без изменений).

Если этот файл не существует, будет опрошен только сервер имен (nameserver) на локальном компьютере, а список search будет содержать имя локального домена, определенное по имени хоста.

Внесем постоянные изменения DNS в resolv.conf

Внесем постоянные изменения DNS в resolv.conf

Любые изменения, внесенные вручную в файл конфигурации /etc/resolv.conf, обязательно будут перезаписаны при изменениях в сети или перезагрузке системы.

Согласно комментариям, сделанным в файле, файл является динамическим. «DO NOT EDIT THIS FILE BY HAND — YOUR CHANGES WILL BE OVERWRITTEN».

Итак, возьмем, к примеру, если вы хотите добавить DNS-сервер в свой Linux-сервер, вы обычно обновляете этот файл, указывая IP-адрес сервера имен, который должен запрашивать резолвер.

См. Приведенную ниже команду, которая обновляет файл resolv.conf общедоступным первичным DNS-сервером Google DNS, выполнив такую команду:

echo "nameserver 8.8.8.8" > /etc/resolv.conf

Использование фреймворка Resolvconf

Resolvconf – это платформа для обновления системной информации о серверах DNS.

Он настраивается как посредник между программами, которые предоставляют эту информацию (такими как ifup и ifdown, DHCP-клиенты, демон PPP и локальные серверы имен) и программами, которые используют эту информацию, такими как кэши DNS и библиотеки resolver).

В дистрибутивах Ubuntu/Debian вы можете установить resolvconf, выполнив команду ниже;

sudo apt install resolvconf

После установки фреймворк стартует и запускается при загрузке системы.

Затем отредактируйте файл конфигурации /etc/resolvconf/resolv.conf.d/base и введите настройки DNS.

sudo vim /etc/resolvconf/resolv.conf.d/base

domain itisgood.ru nameserver 8.8.8.8 nameserver 8.8.4.4Затем обновите файл /etc/resolv.conf, чтобы внести постоянные изменения в DNS:

Обновление настроек DNS-сервера в dhclient.conf

Если вы используете DHCPd для автоматического назначения IP-адреса, отредактируйте файл /etc/dhcp/dhclient.conf и добавьте следующую строку;

supersede domain-name-servers IP1, IP2;

Замените IP1 и IP2 соответствующими IP-адресами DNS:

supersede domain-name-servers 8.8.8.8, 8.8.4.4;

Теперь, если вы запустите dhclient, ваш /etc/resolv.conf будет обновлен с использованием серверов DNS, определенных в dhclient.conf.

Вы можете использовать опцию prepend вместо supersede, чтобы добавить дополнительные IP-адреса к IP-адресу по умолчанию, предоставленному интернет-провайдером.

man dhclient.conf

Как уcтановить IP-адрес сервера имен в настройках вашего интерфейса.

Отредактируйте файл конфигурации сетевого интерфейса и добавьте адрес сервера имен.

В Ubuntu 18.04/20.04 вы должны обновить файл конфигурации Netplan, например:

sudo vim /etc/netplan/01-network-manager-all.yaml

network: version: 2 renderer: networkd ethernets: wlp0s20f3: dhcp4: no addresses: [192.168.100.80/24] gateway4: 192.168.100.1 nameservers: addresses: [8.8.8.8]Мы устанавили DNS на публичный адрес DNS-сервера Google, 8.8.8.8.

В вашем случае все может быть иначе.

auto wlp0s20f3 iface wlp0s20f3 inet static address 192.168.100.80 netmask 255.255.255.0 dns-nameservers 8.8.8.8Перезапустите сеть, чтобы изменения вступили в силу;

systemctl restart networking

На CentOS и аналогичных производных отредактируйте соответствующий интерфейс следующим образом.

Замените INTERFACE своим именем интерфейса.

nmcli con mod INTERFACE ipv4.dns 8.8.8.8

Также отключите управление сетевым интерфейсом с помощью демона NetworkManager.

echo "NM_CONTROLLED=no" >> /etc/sysconfig/network-scripts/ifcfg-INTERFACE

nmcli con down INTERFACE nmcli con up INTERFACE

Теперь у вас должен быть установлен статический DNS.

На этом мы завершаем наше руководство о том, как внести постоянные изменения DNS в resolv.conf на Linux.

man resolv.conf

man resolvconf

Настройка сети в Astra Linux «Смоленск»

Краткое руководство по настройке сетевого интерфейса и доступа по протоколу SSH, а также установке необходимых сетевых утилит в консольной версии ОС специального назначения Astra Linux Special Edition «Смоленск» версий 1.6 и 1.7.1

Для развёртывания серверов в консольной версии данной ОС в первую очередь необходимо настроить сетевой интерфейс. Для этого при входе в консоль необходимо выставить Integrity Level (уровень целостности) 63. В версии 1.6 он устанавливается принудительно, а в версии 1.7.1 его можно отключить, но в целях безопасности разработчики не рекомендуют его отключать.

Открываем файл /etc/network/interfaces

# sudo nano /etc/network/interfaces

и в конце файла дописываем параметры сети, например:

# Ethernet network interface auto eth0 iface eth0 inet static address 192.168.1.35 netmask 255.255.255.0 network 192.168.1.0 broadcast 192.168.1.255 gateway 192.168.1.1

Затем создадим файл /etc/resolv.conf

и прописываем адреса DNS-серверов, например:

После этого запускаем сетевой интерфейс eth0

Проверяем, применились ли изменения

и пропингуем что-нибудь, например yandex.ru

Если всё прописано правильно, то в консоли должны отображаться ответы.

Что касается сетевых утилит, то в версии 1.7.1 они устанавливаются автоматически. В версии 1.6 их можно выбрать при установке, отметив чекбокс на пункте Средства работы в сети

Если по каким-то причинам они не были установлены, тогда вставляем установочный диск или монтируем ISO-образ установочного диска в /mnt/cdrom/

# mount /home/user/iso/smolensk_image.iso /mnt/cdrom

и устанавливаем пакет net-tools

# sudo apt install net-tools

После установки пакета нам будут доступны различные сетевые утилиты, такие как ifconfig, netstat и другие.

Для использования утилит для работы с DNS типа nslookup и host устанавливаем пакет dnsutils

# sudo apt install dnsutils

Также, если по каким-либо не были установлены Средства удалённого доступа SSH, необходимо установить соответствующие пакеты

# sudo apt install openssh-server openssh-client ssh

В версии 1.6 пакет ssh необходимо установить в любом случае

Проверяем состояние запуска службы

Если она активна, значит всё установилось правильно. Теперь к машине можно подключаться с помощью ssh-клиентов.

Далее нам необходимо включить файрволл UFW. Для этого проверим статус запуска

Он должен показать статус inactive.

Для разрешения подключения по SSH включаем соответствующее правило

Теперь файрволл должен запуститься и загружаться вместе с системой.

Проверяем. Для этого перезагрузим систему. В версии 1.7.1 скомандуем

а в версии 1.6 запускаем команду

и ждём минуту, когда система начнёт перезагружаться.

После перезагрузки всё должно нормально работать.